路由概念

在深入讨论下一节中涵盖的L3服务之前,我们需要讨论与SPB相关的一些路由概念。阿尔卡特-朗讯OmniSwitch®产品线自2012年发布的AOS 7.3.1版本以来就支持SPB。自那时以来,推出了多个支持SPB的平台,并且每个新平台都采用了新的ASIC(应用特定集成电路)技术进展。

第一代ASIC无法在单次操作中同时进行路由和执行MAC-in-MAC封装。因此,在与两个不同SPB服务关联的IP接口之间,或者与一个VLAN和一个SPB服务之间进行路由时,需要在交换机结构上进行两次遍历。这需要使用外部物理环回连接两个不同交换机端口:一个端口位于VLAN域,另一个SAP位于SPB域。IP接口只能与VLAN关联,而不能直接与SPB服务关联。需要注意的是,这些物理环回可以是物理端口或链聚(linkagg)。在使用VC(Virtual Chassis,译注:虚拟机箱(Virtual Chassis)是网络交换机中使用的一种技术,可以将多个物理交换机创建为一个单一的逻辑交换机。它允许多个交换机相互连接并作为一个单元运行,提高了可扩展性、可管理性和高可用性。)时,链聚成员端口可以跨越不同的VC单元以实现冗余。我们将其称为具有外部物理环回的双通路路由。

较新一代的ASIC支持类似于外部物理环回的概念,而无需连接电缆。一个或多个物理端口的带宽专门用于环回功能,而无需连接电缆。可以为此功能分配多个端口以获得额外的带宽和冗余。在使用多个端口时,端口会配置为链聚(linkagg),在使用VC时,链聚成员端口可以跨越VC中的不同单元。我们将其称为具有内部面板环回的双通路路由。内部面板环回与上一段中描述的外部物理环回的区别之一是,内部面板环回是一个单一的逻辑端口,而不是两个端口(一个VLAN端口和一个SAP端口)。然而,即使在单一的逻辑端口中,仍然存在“VLAN”功能和“SAP”功能。在本节稍后的配置片段中,这一点将变得更加清晰。

最新一代的ASIC支持在SPB域中与VLAN域中完全相同的集成路由和桥接。这意味着IP接口可以直接关联到SPB服务,并且可以在单次操作中在两个SPB服务之间或VLAN与SPB服务之间进行路由,而无需环回。我们将其称为单次行内路由。

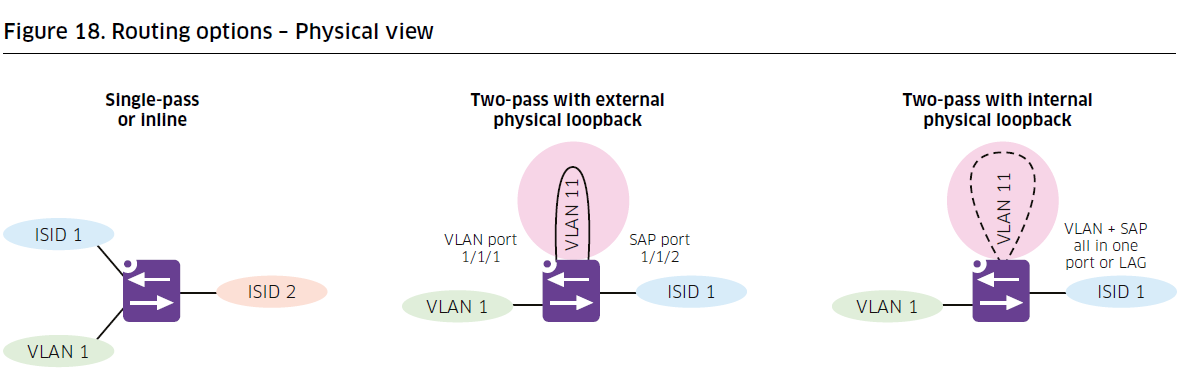

图18提供了这些路由选项的物理视图。最左边的图表代表支持单通路内联路由的交换机。该示例显示了一个具有2个SPB服务的桥接,通过它们的ISID区分,并且有一个VLAN。点表示IP接口。正如我们所看到的,IP接口绑定到VLAN或服务,并且交换机可以直接进行VLAN间、服务间或VLAN-服务间的路由,只需要一次操作。

中间的图表说明了使用物理环回的双通路路由情况。在此图表中,可以看到IP接口绑定到VLAN 1和VLAN 11,但并不直接绑定到服务。外部物理环回电缆在服务和“虚拟”VLAN之间创建了连接,例如这个示例中的VLAN 11,其中包含IP接口。这个外部物理环回通过SAP端和VLAN端进行配置,其中为每个需要路由的服务定义了SAP。

右边的图表说明了使用内部面板环回的双通路路由情况。在该图表中,虚线表示一个想象中的物理外部环回,实际上并不需要。除了不需要外部物理环回电缆外,面板前部环回只需要最少一个端口。CLI配置在物理外部环回和面板内部环回之间有所不同。然而,这些概念非常相似。您仍然应将面板内部环回端口或端口组视为具有SAP功能和VLAN功能的综合端口或链路聚合。

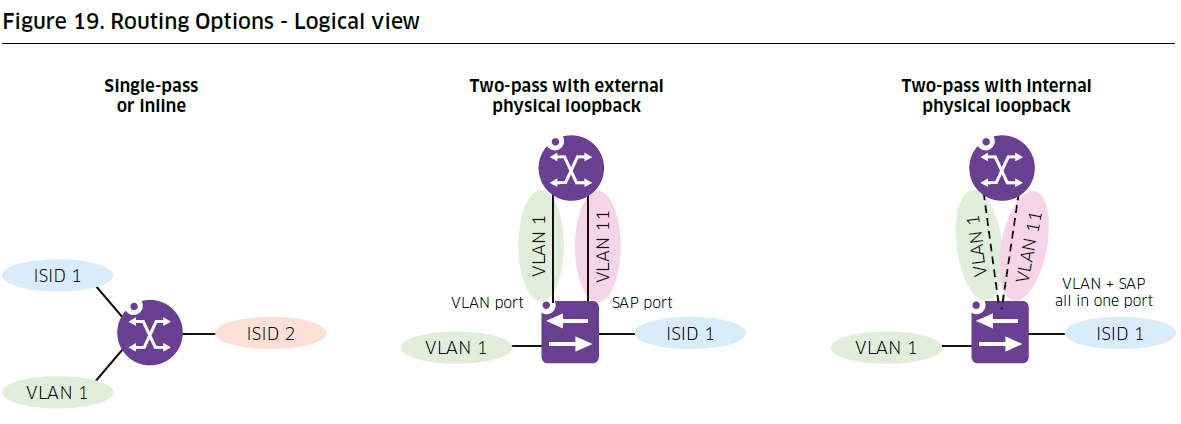

图19提供了这些选项的逻辑表示。左侧的图表代表单通路或内联路由的情况。在这些产品中,路由和桥接功能完全集成在服务域中,与它们在VLAN域中的集成方式完全相同。因此,这些产品使用路由器图标表示。

中间的图表代表使用外部物理环回的双通路路由情况。在这些产品中,路由和桥接功能是分开的,并通过路由器和桥接图标表示。您可以观察到,路由器功能(用点表示的IP接口)通过VLAN端口和SAP连接到桥接功能。

右侧的图表说明使用内部面板环回的双通路路由情况。正如您所看到的,从逻辑上讲,这种情况与使用外部物理环回的双通路路由情况几乎相同。然而,路由功能通过单个端口或一组端口连接到桥接功能。这个面板前部环回端口或端口组仍然执行SAP功能和VLAN功能。此外,路由和桥接功能之间的连接是在交换机的ASIC内部创建的,不需要外部电缆。

让我们回顾一些配置示例,以加深对这些概念的理解。

配置片段26显示,在支持单通路或内联路由的产品中,IP接口可以像绑定到VLAN一样绑定到服务。交换机只是在相同域(VLAN或服务)或不同域(VLAN和服务)之间执行路由。请注意,这个示例中没有显示骨干和服务配置。

配置片段27显示了支持使用外部物理环回的双通路路由的产品的等效配置。由于IP接口不能直接绑定到服务,我们创建了2个额外的“虚拟”VLAN,将这些接口绑定到这些VLAN上。VLAN 11将与服务1关联,VLAN 12将与服务2关联。外部物理环回使用1/1/1端口作为VLAN端口,1/1/2端口作为SAP。在创建绑定到这些虚拟VLAN的IP接口时,我们使用rtr-port选项。这样可以防止这些VLAN绑定到其他端口,并在这些VLAN上禁用STP。请注意,如前面所述,可以使用链路聚合替代单个端口,链路聚合成员端口可以跨多个单元在虚拟集线器(VC)中实现冗余。

配置片段28显示了支持使用内部面板环回的双通路路由的产品的等效配置。首先,端口1/1/51A被指定为面板前部环回端口。创建了虚拟VLAN,并在环回端口上定义了将这些虚拟VLAN与它们关联的服务连接起来的SAP。在创建绑定到这些虚拟VLAN的IP接口时,我们使用rtr-port选项并引用环回端口。再次说明,该示例显示了单个面板前部环回端口的情况,但在虚拟集线器(VC)的情况下,可以使用链路聚合来提供额外的带宽和冗余。

配置片段28显示了支持使用内部面板环回的双通路路由的产品的等效配置。首先,端口1/1/51A被指定为面板前部环回端口。创建了虚拟VLAN,并在环回端口上定义了将这些虚拟VLAN与它们关联的服务连接起来的SAP。在创建绑定到这些虚拟VLAN的IP接口时,我们使用rtr-port选项并引用环回端口。再次说明,该示例显示了单个面板前部环回端口的情况,但在虚拟集线器(VC)的情况下,可以使用链路聚合来提供额外的带宽和冗余。

L3服务

L3服务是指在单个任意到任意(any-to-any)路由域中连接多个站点的一种VPN服务类型。不同的站点使用不同的子网,并需要路由来进行通信。为了实现多租户,并在L3层面上保持不同的客户隔离,每个客户服务都与自己的VRF实例相关联。

图20展示了一个L3服务连接了客户A的四个站点的示例:站点1到站点4。您会注意到每个站点使用不同的子网,因此需要进行站点间的路由。为了简化表示,连接客户站点的BEB节点以路由器图标表示。这些BEB具有一个“LAN”接口,用作本地站点的默认网关,以及一个“WAN”接口,用于访问远程站点。所有的“WAN”接口都绑定到一个单独的SPB服务,并位于同一个“WAN”子网上。最后,与客户A相关联的所有LAN和WAN IP接口都绑定到同一个客户A的VRF上,以在不同客户之间提供L3隔离。

基于SPB的L3 VPN服务依赖于边缘路由:路由仅在进入和出口BEB之间执行,并在这些之间进行桥接。在L3层面上,无论中间有多少跳(BCB),WAN表示单个L3跳。SPB只是沿着最短路径将流量从进入BEB桥接到出口BEB。

到此为止,我们只描述了DP。那么CP呢?在CP层面上,L3 VPN服务有两个变体:VPN Lite和L3 VPN。让我们详细介绍这两个变体。

11.1 VPN Lite

VPN Lite L3服务是通过在L2 WAN SPB服务之上叠加L3路由协议来创建的。该路由协议可以是OSPF、BGP甚至是静态路由。路由协议在客户的VRF内部运行,并为每个客户创建一个独立的实例和相关配置。图21展示了通过在BEB节点上运行OSPF来创建客户A的L3服务的VPN Lite服务的示例。

需要强调的是,在VPN Lite类型的L3服务中,L2 SPB服务仅仅提供到"WAN" IP接口的L2连接。以OSPF为例,这意味着OSPF被配置为通常的方式。此外,由于所有的WAN IP接口都连接到一个单独的L2 SPB服务,因此在OSPF的情况下,DR/BDR选举将像往常一样进行。

L3 VPN

SPB L3 VPN利用现有的SPB IS-IS实例来承载客户VPN路由,而无需额外的路由协议,如OSPF。这通过额外的IS-IS TLV扩展来实现。值得注意的是,每个客户或租户仍然与自己的VRF相关联,IS-IS TLV引用了客户的ISID,以保持不同客户或租户之间的L3隔离。这个机制在IETF的一份草案[1]中进行了描述。请参考图22。

对于熟悉MPLS或EVPN的人来说,这些技术依赖于IGP(例如OSPF或IS-IS)用于骨干节点的可达性,以及MP-BGP(RFC 4760)用于客户VPN路由的传输。在SPB L3 VPN中,IS-IS可以扮演这两个角色:骨干节点的可达性和客户VPN路由的传输。使用单一协议而不是两个协议,使得部署和运维网络更加简单。

此外,当比较SPB和MPLS时,SPB BEB节点扮演类似于MPLS PE节点的角色,而SPB BCB节点类似于MPLS P节点。特别是,SPB BCB节点不会学习任何客户VPN路由,并且不需要在其上创建VRF。只需要在BEB节点上创建VRF,并且只有那些客户连接到的BEB节点上才会学习到客户的VPN路由。

与VPN Lite的情况不同,SPB L3 VPN不需要添加任何路由协议。客户的VRF路由被导出到SPB IS-IS实例,与客户的ISID相关联,并绑定到WAN IP作为网关地址。远端的BEB将这些路由导入其本地VRF路由表。因此,这些路由将指向WAN IP地址作为下一跳。我们应该注意的是,这种机制适用于IPv4和IPv6,并且在两者之间是相同的。这在BEB-1的角度下在图23中有所说明。我们应该注意,可以使用路由映射来进行精细的路由过滤。

与VPN Lite的情况不同,SPB L3 VPN不需要添加任何路由协议。客户的VRF路由被导出到SPB IS-IS实例,与客户的ISID相关联,并绑定到WAN IP作为网关地址。远端的BEB将这些路由导入其本地VRF路由表。因此,这些路由将指向WAN IP地址作为下一跳。我们应该注意的是,这种机制适用于IPv4和IPv6,并且在两者之间是相同的。这在BEB-1的角度下在图23中有所说明。我们应该注意,可以使用路由映射来进行精细的路由过滤。

L3 VPN服务建立在L2服务之上,涉及以下步骤:

• 创建一个L2 SPB服务

• 创建一个租户VRF

• 在租户VRF上创建LAN端和WAN端的IP接口。LAN端的IP接口通常位于一个VLAN上。WAN端的IP接口可以直接位于支持单通道内联路由的SPB服务本身上,或者位于在需要外部物理或内部前面板环回的设备上的“虚拟”VLAN上。

• 将WAN IP接口绑定到L2 SPB服务的ISID上

• 对本地VRF路由表与SPB IS-IS ISID实例之间进行路由导入/导出

让我们回到第9节中用于L2服务的示例拓扑,配置一个L3 VPN服务,这样我们就可以查看配置。我们将查看支持内部前面板环回的设备。

我们现在将为所有BEB提供配置片段。与它们的L2对应物一样,L3 VPN服务在BCB上不需要配置。让我们提供一些关于这个例子的详细信息:

我们现在将为所有BEB提供配置片段。与它们的L2对应物一样,L3 VPN服务在BCB上不需要配置。让我们提供一些关于这个例子的详细信息:

• 客户站点通过接口1/1/48连接到它们的本地BEB

• LAN端或站点默认网关的IP接口绑定到VLAN 3001,该VLAN是端口1/1/48上的默认VLAN

• 端口1/1/54A被指定为环回端口

• WAN端的IP接口绑定到虚拟VLAN 3100上

在所有节点上创建了L3 VPN服务之后,我们现在可以使用show命令来验证它。让我们从验证路由导入和导出的正确性开始。片段33显示了BEB-1的VRF“Customer_A”中的路由。本地LAN和WAN子网是本地路由,而远端的LAN子网是导入路由,其下一跳网关地址是远程BEB的WAN地址。

在所有节点上创建了L3 VPN服务之后,我们现在可以使用show命令来验证它。让我们从验证路由导入和导出的正确性开始。片段33显示了BEB-1的VRF“Customer_A”中的路由。本地LAN和WAN子网是本地路由,而远端的LAN子网是导入路由,其下一跳网关地址是远程BEB的WAN地址。

片段34显示了BEB-1的VRF“Customer_A”中的ARP条目。远端WAN网关地址是动态学习的。

片段34显示了BEB-1的VRF“Customer_A”中的ARP条目。远端WAN网关地址是动态学习的。

除了这些与L3相关的验证步骤,第9节涵盖的所有步骤都可以用来验证基础的L2服务。

除了这些与L3相关的验证步骤,第9节涵盖的所有步骤都可以用来验证基础的L2服务。

VPN Lite与L3 VPN之间的比较

在介绍了VPN Lite和L3 VPN之后,我们现在可以讨论它们各自的优缺点,并提供指导原则,以帮助您选择其中之一。

让我们从L3 VPN的优势开始:

• 简单性(Simplicity):L3 VPN不需要路由协议配置,因为它只是利用现有的SPB IS-IS实例。而VPN Lite则需要每个租户/VRF和BEB的一个路由协议实例。例如,如果使用OSPF,4个跨越8个BEB节点的客户服务将需要每个节点4个OSPF实例:所有节点总共需要32个OSPF配置。如果需要支持双栈IPv4和IPv6,这意味着每个BEB和VRF都需要一个OSPFv2实例和一个OSPFv3实例:所有节点总共需要64个OSPF配置。更多的路由协议配置会导致更长的服务配置时间和增加错误的机会。

• 可扩展性(Scalability):从CP(控制平面)的角度来看,L3 VPN比VPN Lite更高效,因为它使用一个单一的路由实例。这导致CP负载更轻,比VPN Lite具有更大的可扩展性。

• 收敛性(Convergence):由于依赖于单个协议,L3 VPN的收敛速度可能比VPN Lite更快。VPN Lite的收敛速度可能较慢,因为路由协议的叠加效应会延长收敛时间:IS-IS必须在OSPF之前收敛。

有这些有力的论据支持L3 VPN,您可能会想知道为什么有人会选择使用VPN Lite。原因是,尽管L3 VPN是SPB域内的推荐选项,但L3 VPN依赖于SPB IS-IS,无法直接与外部网络进行互操作。这就是VPN Lite的用武之地。VPN Lite可以配置在连接SPB域和不支持SPB的外部网络的边界BEB节点上。这些边界BEB节点使用L3 VPN与其他BEB节点通信,并通过常见的路由协议(如OSPF或BGPv4)与外部非SPB节点进行互操作。

简而言之,L3 VPN在SPB域内被推荐使用,而VPN Lite仅在连接外部网络的边界节点上才需要使用。

共享服务VPN和路由渗透(Route Leaking)

在每个VPN映射到自己的VRF的L3 VPN设计中,通常会有某些服务(如DHCP、DNS和Internet访问)在这些VPN中共享。这可以通过VRF泄漏(VRF leaking)来实现。

图25显示了我们迄今为止一直在使用的相同的熟悉图表,但现在有了两个客户,A和B。每个客户与自己的ISID(客户A为1002,客户B为1003)和VRF(Customer_A和Customer_B)关联在BEB1到BEB4上。如第11.2节所述,路由会在骨干网上传播。

现在让我们想象一下,这些客户还需要访问一些共享服务和Internet。在BEB1和BEB2上创建了一个额外的L3_VPN,即"边界"BEBs。这些节点是通过这些共享服务进行访问的节点。 "shared_services" L3VPN与自己的ISID(1004)和VRF(shared_services)相关联。请注意,这个L3VPN不需要被延伸到BEB2和BEB4上。

BEB1和BEB2可以使用标准协议(如BGP4)与外部实体(如防火墙)交换路由。这些路由可以泄漏到客户A和B的VRF中。反过来,客户A和B的VRF路由可以泄漏到"shared_services" VRF中。作为先决条件,客户A和B的地址空间不能互相重叠,也不能与共享服务重叠。

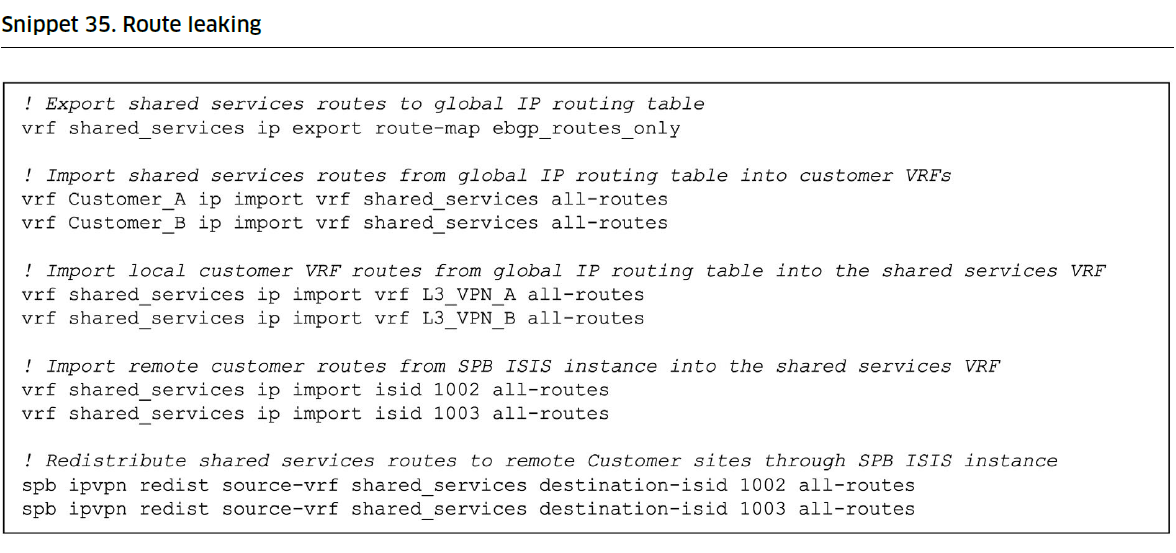

片段35提供了在边界BEBs(BEB1和BEB2)上完成此操作所需的命令。

我们可以总结这个过程如下:

- 共享路由从shared_services VRF中导出到全局IP路由表中。在这样做时,使用路由映射来过滤路由,以便只导出外部路由。这是为了防止重新导出从另一个边界BEB导入的路由。

- 从全局IP路由表中导入共享路由到客户VRF中。请注意,如果客户站点连接到边界BEBs,则此步骤是必要的。

- 从全局IP路由表中导入客户路由到shared_services VRF中。请注意,如果客户站点连接到边界BEBs,则此步骤是必要的。

- 从SPB IS-IS实例和与这些客户相关联的ISID中导入远程客户路由到shared_services VRF中。

- 从shared_services VRF重新分发共享路由到SPB IS-IS实例和与客户相关联的ISIDs。然后,这些路由将在骨干网络中传播,并在远程BEBs的客户VRF中导入。

自动化

到目前为止,我们已经解释了SPB的概念,并手动配置了SPB的骨干网络和服务。然而,AOS包含了可以自动构建SPB骨干网络和服务的功能。在本节中,我们将解释使几乎零触碰的SPB网络成为可能的各种机制。默认情况下,Alcatel-Lucent OmniSwitch出厂默认启用这些机制,并且将自动尝试根据后续的子节中所解释的方式创建SPB骨干网络和服务,除非明确禁用这些自动化功能。这组功能有时被称为“Intelligent Fabric”或简称为“iFab”。在本节中,我们提供了这些功能的简化和高级概述。有关详细描述,请参考Alcatel-Lucent OmniSwitch交换机管理指南。

Auto-Fabric

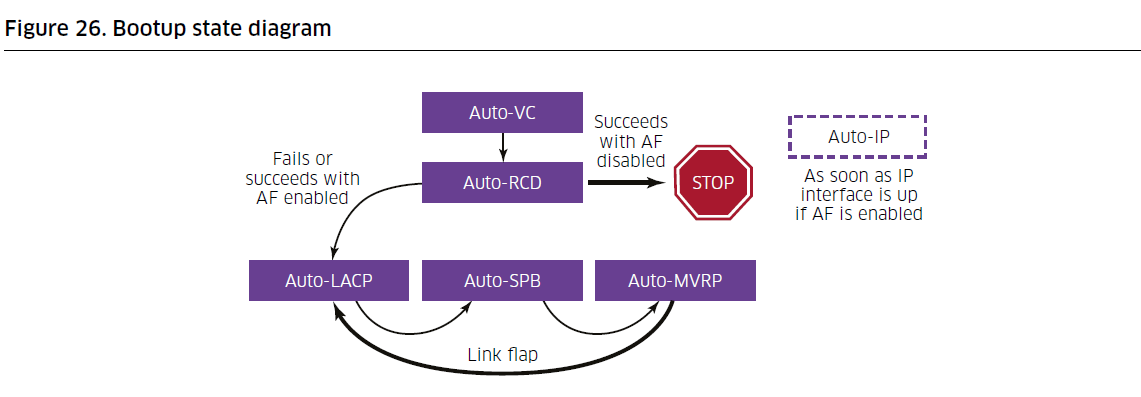

图26是工厂默认OmniSwitch启动过程的简化视图。有关更详细的流程图,请参考Alcatel-Lucent OmniSwitch交换机管理指南。

该过程涉及以下阶段:

- 自动虚拟机柜(Virtual Chassis, VC)

- 自动远程配置下载(Remote Configuration Download,RCD)

- 自动LACP

- 自动SPB

- 自动MVRP

- 自动IP

自动织物(Auto-Fabric)功能在工厂默认的OmniSwitch上默认启用。但是,这些功能可以整体上禁用,也可以根据协议或端口进行逐个禁用。默认情况下,自动学习和创建的配置不会保存到vcboot.cfg文件中,但可以启用此选项。

让我们逐个描述这些阶段。

自动 VC

启动时,如果没有vcsetup.cfg文件,OmniSwitch将使用LLDP检测连接到默认的自动VFL端口的其他兼容的VC节点。默认的自动VFL端口取决于产品系列。一些系列,例如Alcatel-Lucent OmniSwitch® 6860堆叠式LAN交换机,有2个指定的VFL端口,默认为此角色。在其他系列中,例如支持最多6个单元的Alcatel-Lucent OmniSwitch® 6900堆叠式LAN交换机中,最后5个有资格的VFL端口默认为自动VFL端口。如果在同一系列的其他产品在另一端被检测到,它们将尝试自动创建一个VC。通过选举机制选择主节点并重新启动非主节点。由于此过程在所有相关节点上创建一个vcsetup.cfg文件,因此自动VC不会在后续节点重新启动事件中启动。

自动RCD

接下来,在没有vcboot.cfg文件的情况下,OmniSwitch尝试通过任何可操作的非VFL端口获取IP地址。它将使用未标记的默认VLAN和标记为VLAN 127,并尝试重试三次。如果交换机成功获取IP地址,并根据租约中的DHCP选项,交换机随后将尝试从TFTP服务器获取指令文件,或者联系Alcatel-Lucent OmniVista® 2500网络管理系统。接下来,交换机将尝试从FTP/SFTP服务器或OmniVista下载固件和vcboot.cfg。如果交换机成功获取其固件和配置,它将重新启动并加载其配置。根据配置的选项,交换机可能会继续或不继续进行后续阶段。有关详细信息,请参阅AOS交换机管理指南和[2]。

自动LACP

所有非VFL端口默认启用自动LACP。自动LACP在出厂默认的交换机或非出厂默认的交换机上启动,除非明确禁用。自动LACP可以全局禁用或仅在特定端口上禁用。

在自动LACP阶段,交换机使用LLDP识别连接到自动LACP启用端口的交换机。连接相同一对交换机的任何LACP兼容端口都将自动添加到链路聚合组。即使只有一条连接两个节点的链路,它也会被配置为链路聚合组,因为这样可以稍后添加其他链路而无需配置更改。例如,通过创建一个包含1个成员端口的链路聚合组,并在其他配置命令中引用(逻辑)链路聚合组而不是(物理)端口,当向链路聚合组添加其他成员端口时,这些配置命令无需更改。这是一种最佳实践。

请注意,即使远程交换机不是OmniSwitch,但配置为LACP(手动配置),OmniSwitch也会检测到LACP PDU并自动配置其链路聚合组的一侧。即使使用第三方交换机,这也简化了部署。

自动SPB

所有非VFL端口和链路聚合组默认启用自动SPB。自动SPB在出厂默认的交换机或非出厂默认的交换机上启动,除非明确禁用。自动SPB可以全局禁用或仅在特定端口或链路聚合组上禁用。

自动SPB还使用LLDP检测是否存在支持SPB的交换机。当检测到支持SPB的交换机时,交换机将尝试将端口或链路聚合组配置为SPB骨干接口。在这样做时,它将使用某些默认值。

在运行AOS 8.7R1及更高版本的交换机上,这些默认值为:

• BVLAN 4000至4003分别创建并映射到ECT ID 1至4

• BVLAN 4000被指定为控制BVLAN

如果交换机成功建立至少一个SPB邻接关系,则所有剩余的非VFL和非SPB骨干端口将自动配置为自动UNP访问端口,除非明确禁用。有关自动UNP访问端口的详细信息,请参阅第13.3节。

自动MVRP

出厂默认交换机上启用了自动MVRP。但是,在从vcboot.cfg文件引导的交换机上,需要显式启用此功能。当启用自动MVRP并且交换机无法建立任何SPB邻接关系时,MVRP将在所有剩余的和操作中的非VFL端口上启用。这使得可以从相邻交换机自动学习实例化的VLAN。

自动IP

自动IP功能与本节中描述的其他功能同时运行,当启用时,它会在创建IP接口后自动启动。自动IP会监听来自邻居设备的路由协议(OSPFv2、OSPFv3或IS-IS)的“Hello”数据包,并自动创建匹配接收到的“Hello”数据包中参数的本地路由配置,以便形成邻接关系。例如,接收到一个具有区域1、Hello计时器为5和Dead计时器为20的OSPF“Hello”数据包,将会在本地设备上创建相应的配置,使得这两个设备成为邻居并建立邻接关系。

动态SAPs

到目前为止,我们已经展示了如何静态且手动地配置SAPs。然而,使用用户网络配置文件(UNP)功能与身份验证(802.1x、MAC)或分类规则(例如VLAN标签)可以自动动态配置SAPs。动态创建的SAPs可以将流量映射到手动创建的服务。也可以将动态创建的SAPs将流量映射到动态创建的服务,实现完全的动态配置,这将在下一节进行说明。

让我们分析代码片段36中的示例配置。这个示例涉及L2服务的情况,在这种情况下,任何所需的路由(例如默认网关、DHCP中继)都在中心节点上执行,该节点可以是交换机或防火墙。不管是哪种方式,中心L3设备上的服务和SAP配置都是静态的。动态配置在边缘节点非常有用,因为客户设备会经常添加、移动和更改。

创建了六个名为“EMPLOYEE”、“IoT”、“GUEST”、“WLAN”、“CCTV”和“RESTRICTED”的UNP配置文件,每个配置文件映射到一个不同的ISID。总共有四个BVLAN,从4000到4003。BVLAN 4000被保留为控制BVLAN,因此服务可以映射到BVLAN 4001到4003。因此,每个BVLAN承载两个不同服务的流量。这些UNP配置文件使用头部复制和启用了VLAN转换,这些是在本文档的其他地方进行解释的默认行为。

到目前为止,这描述了服务,但没有描述端口或客户设备将如何映射到这些服务。这种映射可以是静态的或动态的。我们先从分析动态情况开始。端口1/1/10到1/1/16被定义为UNP“访问”端口。这意味着它们将流量映射到SPB服务,而不是映射到VLAN的UNP“桥接”端口。这些端口使用“SAMPLE_FLOW”端口模板。该模板的定义如下:

- 首先,802.1x认证请求会发送到“UPAM” RADIUS服务器进行身份验证。如果验证成功,RADIUS服务器返回一个与本地定义的UNPs(如EMPLOYEE、IoT等)中的一个匹配的“filter-id”属性。

- 如果设备不支持802.1x,会回退到使用MAC地址进行认证。如果认证成功,RADIUS服务器也会返回一个与本地定义的UNPs(如EMPLOYEE、IoT等)中的一个匹配的“filter-id”属性。

- 在802.1x或MAC身份验证两种情况下,可能发生RADIUS服务器不返回“filter-id”的情况,或返回的“filter-id”值不匹配本地定义的UNPs的情况。在这种情况下,这些设备被绑定到一个“RESTRICTED” UNP中。

- “RESTRICTED” UNP也被定义为身份验证失败时使用的默认UNP。当绑定到此“RESTRICTED” UNP时,设备将通过DHCP获得IP地址,但在访问网络资源方面有非常有限的权限。这由中心L3节点或防火墙进行控制。这允许这些设备具有最小的网络连接性,以便它们可以加入网络(例如应用数字证书),并在下次成功验证时能够成功连接。

通过这种配置,连接到端口1/1/10到1/1/16的设备将被进行身份验证并根据其类型或用户身份动态绑定到一个SPB服务。这意味着SPB服务将根据设备的连接、断开、移动或其他变化自动适应和更改,无需手动干预。

在某些情况下,可能需要将这些UNP服务静态绑定到一个端口。如果不使用身份验证或设备是“静默”设备,这尤其有用。静默设备是指在长时间不发送流量的情况下进入省电模式的设备。这种非活动期间可能导致服务绑定丢失,从而使得设备无法访问(例如无法接收WAKE-ON-LAN数据包)。通过将UNP配置文件静态绑定到端口,可以避免这个问题。我们已经将静态UNP绑定应用到端口1/1/5到1/1/9,这样即使设备断开连接或长时间停止通信,服务仍会静态绑定到这些端口。

需要注意的是,与UNP相比,静态绑定一个SAP也可以解决静默设备的问题。但是,通过静态绑定UNP而不是SAP,可以针对静默和非静默设备使用完全相同的UNP构造。这将导致更标准化的配置,更容易创建和维护,并减少配置更改时出现的错误。这被认为是一种最佳实践。

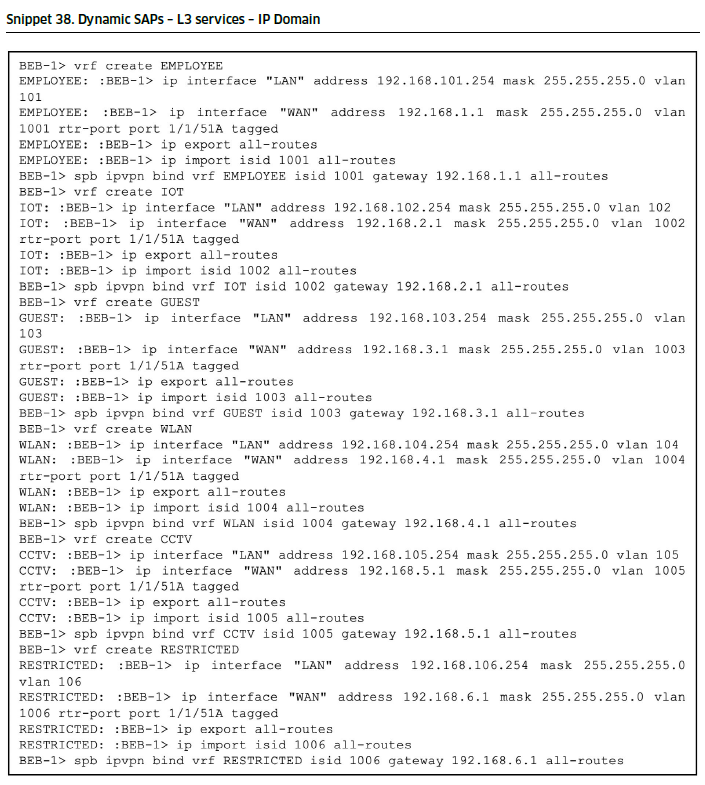

让我们分析这个示例的L3服务情况。这意味着,不是在集中式交换机或防火墙进行路由,而是在边缘路由。此外,让我们考虑连接到标准VLAN端口(例如不是SAP)和支持前端面板环路路由的BEB的情况。由于VLAN到服务的映射发生在环路端口上,所以在这种情况下,我们需要创建桥接类型(VLAN)的UNP,而不是访问类型的UNP。SPB配置将被静态定义。配置片段被分为三个部分方便起见。片段37包含配置的VLAN域部分,片段38包含配置的IP域部分,片段39包含配置的服务域部分。

我们应该注意,放置在"RESTRICTED"角色中的设备通常不需要与其他这样的设备通信。然而,配置片段允许将RESTRICTED VRF中的所有路由导入。这可以通过添加一个允许路由到中央BEB或防火墙的路由映射来进行修改。此外,可以将策略列表附加到RESTRICTED UNP定义,以使这些设备只能与特定的头端资源通信,并且只能使用特定的端口或应用程序。我们将留给你去完成这个练习。

动态服务

在前面的节中,我们解释了如何动态配置SAP以适应移动用户、设备和高度动态的环境。这个机制同样适用于数据中心中的虚拟机(VM)。当虚拟机被创建、打开或关闭,或从一个虚拟机监视器迁移到另一个时,SAP可以自动和动态地创建,以适应这些事件的发生,无需网络管理员的干预。

例如,分类规则可以根据在虚拟机监视器中配置的VLAN标签匹配虚拟机流量,并自动动态地创建所需的SAP。与在所有接入端口上静态启用所有可能的SAP相比,这是一种最佳实践,因为它将广播域的范围缩小为仅适用的端口,从而消除了不必要的广播流量和MAC学习。

然而,即使SAP可以动态适应,根据我们到目前为止描述的功能,这仍然需要手动创建服务UNP。在某些场景中,网络管理员事先不知道所需的参数。例如,服务器管理员可能经常在虚拟机监视器的虚拟交换机上创建、更改和删除VLAN。预先为所有4096个VLAN预配服务可能会诱人,但这是一种糟糕的做法,因为它会给控制平面带来不必要的负载。

针对这种类型的环境,使用AOS的动态服务功能是最佳实践。通过动态服务,UNP可以根据在UNP端口上看到的VLAN标签动态创建,即时创建。此功能在出厂默认交换机上默认启用。

在UNP接入端口上接收到帧后,OmniSwitch会自动创建一个动态的SAP和一个动态的UNP配置文件,定义将流量映射到的SPB服务。片段40提供了一个这样动态创建的UNP配置文件的示例。片段中的配置文件是在接收到带有VLAN 101的标记流量时创建的。AOS如何选择用于新创建的服务的ISID和BVLAN呢?它使用下面的公式,其中“%”表示“模”除法:整数除法的余数。

- ISID编号 = 基础服务编号 + 域ID + (VLAN编号 % 服务模数)

- BVLAN索引 = ISID编号 % (BVLAN的总数)

默认情况下:

- 基础服务编号 = 10,000,000

- 域ID = 0

- 服务模数 = 512

让我们假设BVLANs 4000-4003被创建,并手动计算ISID和BVLAN编号。

ISID编号 = 10,000,000 + 0 + (101 % 512) = 10,000,000 + 101 = 10,000,101

BVLAN索引 = 10,000,101 % 4 = 1

该公式不直接提供BVLAN编号,而是提供BVLAN索引:按升序排序的BVLAN数组中的位置,最低编号的BVLAN位于位置0,最高编号的BVLAN位于位置N-1。因此,在我们的示例中,对于BVLANs 4000-4003,BVLAN索引1映射到BVLAN 4001。

重要的是要理解,在4096个可能的VLAN标签中,使用默认的服务模数512可能会导致最多8个不同的VLAN标签映射到同一个服务。大多数情况下,这不是期望的结果,因为它将导致不同的VLAN流量桥接在同一个L2域中。为了确保L2隔离,我们可以将服务模数更改为4096,如片段41所示。

重要的是要理解,在4096个可能的VLAN标签中,使用默认的服务模数512可能会导致最多8个不同的VLAN标签映射到同一个服务。大多数情况下,这不是期望的结果,因为它将导致不同的VLAN流量桥接在同一个L2域中。为了确保L2隔离,我们可以将服务模数更改为4096,如片段41所示。

现在让我们专注于ISID计算公式中使用的另一个参数:域ID。域ID在多租户环境中非常有用。例如,让我们考虑一个为三个不同客户(A、B、C)提供服务的网络。这些客户可以使用多个VLAN,其中一些VLAN可能会重叠。如何确保在SPB域中客户流量的隔离?通过为每个客户创建一个域ID,并将客户的UNI端口映射到该域来实现隔离。片段42中的示例说明了这个配置。为客户A、B、C创建了域1到域3。连接客户A设备的端口1/1/1-10映射到域1,连接客户B设备的端口1/1/11-21映射到域2,以此类推。即使在根据流入流量中的VLAN标签动态自动配置服务和SAP时,这个配置也能保持客户隔离。 最后,基础服务编号(BSN)使手动和动态服务能够在不冲突的情况下共存。动态创建的服务映射到大于或等于BSN的ISID。手动创建的服务应使用比BSN更低的ISID编号。

最后,基础服务编号(BSN)使手动和动态服务能够在不冲突的情况下共存。动态创建的服务映射到大于或等于BSN的ISID。手动创建的服务应使用比BSN更低的ISID编号。

管理

如第3.6节所述,SPB IS-IS不是一个IP协议。BCB节点不需要IP接口。仅支持L2服务的BEB节点也不需要IP接口。只有在支持L3服务(例如L3 VPN或VPN Lite)时,BEB节点才需要IP接口。然而,无论是BCB还是BEB,所有的SPB节点都需要IP接口进行管理。管理SPB节点有不同的方法:

• Out of Band Management (OOBM):OOBM适用于任何网络架构,不再详细讨论。

• Dedicated Management Service:为管理专门分配了一个SPB服务和VRF。如果所有节点都支持单程行内路由,则这是一个很好的选择。然而,即使节点本身不需要(例如,因为它们是BCB节点),不支持单程行内路由的节点也需要一个外部物理或内部前面板环回来实现这个目的。

• In-band Management:In-band管理适用于所有SPB节点,不论它们的路由能力如何(例如,单程行内、外部物理或内部前面板环回)。管理IP接口可以直接在控制BVLAN上创建,因此不需要任何形式的环回。管理网络或站点通过VLAN域接口连接到一个或多个网关节点上。需要注意的是,在控制BVLAN上创建的IP接口不支持配置任何路由协议或功能(例如OSPF或VRRP),也不依赖ARP来进行IP到MAC的解析,因为SPB域中没有广播。IP到MAC映射通过IS-IS TLV解析。IS-IS TLV还通过SPB骨干网传递管理路由。VLAN域和SPB域的管理路由可以在网关节点上进行交叉重分发。"spb-mgmt"协议与SPB域管理路由相关联。

让我们来看一下图27中的带内管理示例。在这个示例中,节点BEB-1和BEB-2是连接SPB管理域和VLAN管理域的网关节点。VLAN管理子网是172.16.0.0/24,SPB管理子网是172.16.1.0/24。在管理网络中使用OSPF协议。节点BEB-1和BEB-2在OSPF和SPB-MGMT协议之间重新分发

在代码片段43到代码片段47中提供了带内管理的配置示例。这些代码片段中不包含在BEB1和BEB2中的OSPF和路由映射配置。

运营和维护

连接故障管理: 802.1ag

在 SPB 网络中,CFM 对于执行 L2 跟踪和 L2 ping 进行分析和故障排除非常有用。CFM 的其他方面,如故障检测,在 PBB 中非常重要,在 SPB 中不太重要,因为 SPB 具有 IS-IS 控制平面。这些功能 (CCM) 目前与 SPB 不兼容。

OAM 在 BVLAN 级别上进行支持,请参考图28。必须为所有 BVLAN 和 BEB 配置虚拟 MEP,此外,还可以选择性地为 BCB 配置虚拟 MEP(以便可以从任何节点发起 L2 PING 或 L2 跟踪测试到任何其他节点)。MIP 将自动创建,无需显式配置。

由于没有 CCM 功能来映射系统名称,链路跟踪命令和输出将引用 BMACs。

OAM也支持在VLAN级别或连接到BEB的L2接入交换机之间的SAP UNI接口上。这在L2部署中非常有用,可以测试站点之间端到端服务连接的连通性。在VLAN级别进行OAM必须在比BVLAN OAM更高的维护域级别上设置。

图29展示了一个实际示例,说明了如何通过回环消息(LBM)和回环应答(LBR)检查BEB之间的连通性,并使用链路跟踪消息(LTM)和链路跟踪应答(LTR)来检查路径。

配置代码片段48提供了针对服务BVLAN 4001-4003的示例OAM配置。

代码片段49提供了一个L2跟踪测试的示例配置和输出。如代码片段所示,跟踪提供了所有中转节点的BMAC,以及使用的入口和出口接口等元素。

代码片段49提供了一个L2跟踪测试的示例配置和输出。如代码片段所示,跟踪提供了所有中转节点的BMAC,以及使用的入口和出口接口等元素。

网络性能:服务保障代理

"延迟"、"抖动"和"丢包"的SAA测试会自动在所有BEB和BCB之间以及跨所有BVLAN之间进行设置,使用"saa auto-create"命令。请参考配置代码片段50展示的配置和代码片段51展示的示例统计数据。

网络维护

SPB 中有两个功能可以用于网络维护任务:过载状态和优雅重启。

过载状态

SPB 提供了一种渐进的方式来将节点从服务中移除以进行维护,并将流量转移到备用路径(如果有的话),以最小化中断。这就是“过载状态”。在节点上设置过载状态将向其他节点发出信号,告知它们不要将其用作传输节点,而是使用备用路径。这类似于增加所有链路的度量,但实现这种结果的速度要快得多。但需要注意的是,一旦在节点上启用了过载状态,即使没有备用路径,也不会有任何流量通过该节点传输。过载状态可以无限期地设置(直到删除)或在计时器过期后恢复。

优雅重启

SPB IS-IS 支持在虚拟机箱或具备冗余控制模块的物理机箱中进行优雅重启。

如果没有启用优雅重启,VC 主或 CMM 接管事件将要求邻居节点拆除并重新建立与重启节点的邻接关系,并重新构建拓扑数据库,从而导致一些流量流失。

当启用优雅重启,并在邻居节点的帮助下,正在进行接管的节点将通过在 TLV 消息中设置 RR (重启请求) 来向其邻居宣布此条件并继续使用其现有的 FDB 进行重启。邻居节点将在此过程中维护与正在重启的节点的邻接关系,并在过程完成后向正在重启的节点发送它们的完整 LSP 数据库信息。

这使得过渡过程更加顺畅,因为流量转发的中断最小化,并且拓扑数据库在更短的时间内重建。

服务附件冗余

当SPB域存在冗余的链路和节点时,IS-IS协议将处理故障或恢复事件中的路径计算。但是,连接到BEB节点的访问或客户边缘(CE)设备不运行SPB IS-IS,因此在需要冗余时需要其他解决方案。在本节中,我们将介绍不同服务类型的不同选项。

我们首先强调实现CE到BEB冗余附件的最简单方法是在BEB上使用VC,并通过LAG将CE设备连接到BEB。此冗余选项适用于任何服务类型(L2或L3)。

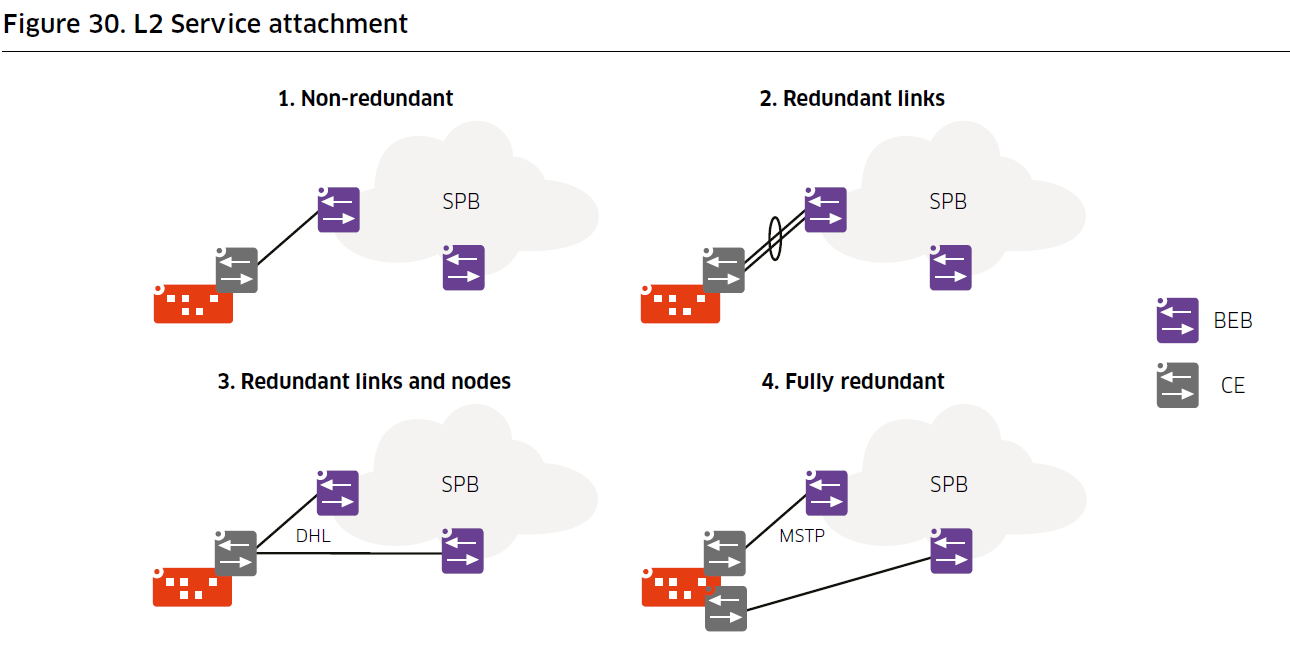

除了VC+LAG以外,我们将介绍其他备份选项。让我们从下图30中的L2服务开始。我们可以考虑以下选项:

• 非冗余(Non-redundant):CE通过单个链路连接到单个BEB。链路、BEB或CE故障将导致站点服务中断。

• 冗余链路(Redundant links):CE通过链路聚合(LAG)连接到单个BEB。这可以防止单链路故障。请注意,光纤应使用不同的物理路径以防止光纤切断,否则会影响两条链路。

• 冗余链路和节点(Redundant links and nodes):CE通过两条不同的链路连接到两个不同的BEB。这可以防止BEB故障。尽可能使用物理上不同的路径来避免链路故障事件相关。Dual-Home Link(DHL)是一种高可用性功能,可提供快速故障切换,而无需实施生成树或链路聚合。有关更多详细信息,请参阅"AOS 8网络配置指南"。

• 完全冗余(Fully redundant):此选项增加了CE设备的冗余。MSTP(多生成树协议)可用于避免此冗余连接中的环路。默认情况下,SPB会将STP BPDU消息广播到SPB服务上。使用MSTP时,不同的站点必须使用不同的MSTP区域,以避免创建跨所有站点的大型MSTP区域。

请注意,虚拟机箱(VC:Virtual Chassis)可以与上述所有选项结合使用,以增加可靠性。

现在我们继续介绍L3服务。我们可以区分两个子变种:L3 CE和L2 CE。L3 CE可以使用任何支持的路由协议以及静态或默认路由与BEB交换路由。另一方面,L2 CE会完全委托路由给BEB,BEB将充当本地设备的默认网关。这两个子变种在图31和图32中说明。请注意,为简单起见,当需要时未显示回流路径。

L3服务附加L3 CE选项:

• 非冗余:站点通过单个链路连接到单个BEB。链路、BEB或CE故障将导致站点服务中断。

• 冗余链路:站点通过链路聚合(LAG)连接到单个BEB。这增加了对单链路故障的保护。请注意,光纤应使用不同的物理路径以防止光纤切断,否则会影响两条链接。

• 冗余链路和节点:站点通过两个不同的链路连接到两个不同的BEB。这增加了对BEB故障的保护。尽可能使用物理上不同的路径以避免链接故障事件相关。BEB和CE之间使用动态路由协议(如OSPF)交换路由信息。必须仔细计划路由的导入/导出和重分配,以避免循环重新分配路由。这可以通过路由图实现。

• 完全冗余:此选项增加了CE设备的冗余。

翻译:您可能会注意到,使用L2 CE连接L3服务附件的情况几乎与使用L2服务附件的情况完全相同。然而,由于路由功能被委托给BEB,当CE连接到冗余的BEB时,需要使用VRRP。这要求访问VLAN需要在两个BEB之间进行扩展。如果BEB直接连接在一起,访问VLAN可以简单地通过连接两个BEB的链路进行标记。然而,如果BEB对之间没有直接连接,可以创建一个专用的SPB服务来实现此目的。

此外,请注意,在使用L2 CE连接L3服务时,CE和BEB之间没有路由协议。在这种情况下,关联的VRF可以配置为“低配置”VRF。低配置VRF的路由能力仅限于静态路由和/或导入路由,这对于这种情况已足够。低配置VRF占用的BEB资源比“最大配置”VRF少,这样可以在BEB上创建更多的VRF。

与L2服务附件的情况一样,所有选项都可以与VC(虚拟通道)和LAG(链路聚合组)组合使用。

环路避免和抑制

在 CP 中,通过使用链路状态路由协议 IS-IS 来避免环路。在 DP 中,节点不会接受来自邻居节点的意外帧。

然而,在拓扑发生变化并且网络收敛之前,可能会出现短暂的瞬时环路。环路对网络稳定性构成严重威胁。

在 DP 中,SPB(Shortest Path Bridging)引入了一种附加的环路缓解技术来检测和打破这些瞬时环路:

• 反向路径转发检查(RPFC,Reverse-path Forwarding Check):RPFC 利用了 SPB 的对称性和同余特性。RPFC 验证传入流量的源 BMAC 是否确实可以通过入接口根据本地 FDB 达到,如果不符合规范,则丢弃该帧。

此外,SPB 骨干必须针对可能由于 VLAN 域访问层的故障和配置错误而导致的环路进行保护。默认情况下,SAP(Service Access Point)转发 STP(Spanning Tree Protocol) BPDUs(Bridge Protocol Data Units),以允许冗余连接的 VLAN 域访问层使用 STP 进行环路预防。

然而,STP 可能被错误配置、故障或根本未启用。客户网络的配置错误可能导致同时覆盖 SPB 骨干和客户访问网络的环路。这可能导致广播风暴。为了保护 SPB 骨干免受广播风暴的影响,必须检测和打破涉及 SAP 的环路。

AOS(Advanced Operating System)支持一种附加的环路缓解机制来检测和打破访问层环路:回环检测(LBD,Loopback Detection)。LBD 可以检测并保护骨干网络免受在 VLAN 域客户访问层创建的转发环路的影响。LBD 与其他机制(如 DHL 或 STP)一起运行。当检测到环路时,端口将被禁用并进入关闭状态。同时会发送一个陷阱消息并记录该事件。

交换机定期从启用了 LBD 的端口发送 LBD 帧,并且如果在任何启用了 LBD 的端口上接收到该帧,则认为该端口存在回环。

LBD 可以在 VLAN UNI(User Network Interface)和 SAP UNI 端口上使用。对于 SAP UNI 端口,LBD 帧将在所有 SAP 上发送,因为不同的访问 VLAN 可能有不同的逻辑拓扑。但是,如果在 SAP 上检测到环路,则整个物理端口将被关闭。

应该在所有 UNI 端口上启用 LBD。

图 33 说明了 LBD 可以检测和打破环路的情况。

默认情况下,LBD在交换机和所有服务访问端口上是禁用的。根据片段52所示,在交换机以及特定的服务访问端口或链路聚合中启用全局LBD。

AOS通过对广播、组播和未知单播流量进行洪泛速率限制来实现风暴控制。高阈值速率配置为每秒兆位(Mbps)、每秒数据包(pps)或端口速度的百分比。当达到阈值时,数据包将被丢弃或端口将被关闭。风暴控制默认情况下启用,并具有预定义的速率。有关更多详细信息,请参阅AOS网络配置指南。

总体设计指南

本文档中提供了设计指南。在本节中,我们提供额外的设计指南,帮助网络架构师设计SPB网络。

BVLANs

如第5节所述,SPB网络按服务基础上的负载平衡流量。通过将不同的服务映射到不同的BVLANs来实现此负载平衡。SPB网络支持最多16个BVLANs,但是大多数现实世界的物理拓扑不支持16个等价成本路径。创建更多的BVLANs而不是物理拓扑中的等价成本路径数量没有优势。此外,由于必须为每个BVLAN计算SPT,因此具有比物理拓扑中等价成本路径更多的BVLAN会在CP中创建额外的不必要负载,导致资源利用率和收敛时间增加。

简而言之:只创建与物理拓扑中等价成本路径相同数量的BVLANs。从AOS8.7R1及更高版本开始,使用auto-SPB时默认仅创建四个BVLANs。

VLAN到服务映射

创建SAP时,AOS允许将多个或所有VLAN标记映射到同一SPB服务。我们要强调的是,一般准则是为了保持L2隔离,不同的VLAN应映射到不同的服务(例如,通过不同的SAP)。

将不同的VLAN映射到相同的SPB服务使得VLAN间的桥接成为可能,从而打破了首次创建不同的VLAN的目的。

此外,存在重复的MAC地址的风险。在理论上,不应存在重复的MAC地址;但在现实中,特别是在虚拟化环境中,可能出现这种情况。不同VLAN中的重复MAC地址不会发生冲突,但是如果这些VLAN映射到相同的SPB服务(ISID),并且客户端设备连接到不同的SAP,则这些MAC地址将不断被学习、重新学习和丢弃。这被称为“MAC移动”,应该避免以维护稳定性。为避免mac-move,我们强烈建议将不同的VLAN映射到不同的SPB服务(ISID)。这将需要每个访问VLAN一个SAP和ISID。

在某些情况下,将不同的VLAN映射到相同的SPB服务(ISID)是可以接受的,但我们不会详细说明这些情况。

简而言之:一般准则是,使用特定的SAP为每个VLAN将不同的VLAN映射到不同的SPB服务。

虚拟底盘

虚拟底盘(Virtual Chassis,VC)是一种将多个“堆叠式”交换机组合成一个单一的逻辑“虚拟底盘”的功能。通过虚拟底盘,每个物理交换机变成了虚拟底盘中的一个虚拟“槽位”。虚拟底盘是作为一个设备进行管理的单一逻辑实体,具有单一的控制和管理平面。

虚拟底盘提供了许多优势,如网络架构和管理简化。虚拟底盘极大地简化了冗余服务的连接。客户端访问设备可以通过链路聚合连接到BEF中的不同槽位,从而实现双主接入。这消除了配置其他L2或L3冗余机制(如DHL或VRRP)的需要。

在SPB骨干中使用虚拟底盘时,建议使用逻辑链路聚合(LAG)将VC与其所有SPB邻居相互连接,如图34所示。这不是强制性的,但建议这样做,因为在槽位故障时,它将提高网络收敛时间,因为在控制平面接管过程中需要更新表的需求大大减少。此外,将节点双主接入到VC减少了跨VFL转发流量的需求,因为在LAG中,流量转发优先使用本地链路聚合成员端口而不是远程(跨越VFL)成员端口。

链路聚合

将多个物理链路组合成一个LAG可提高弹性,并在逻辑链路上增加总可用带宽。在LAG中,流量通过以下两种方式之一在成员端口之间进行负载平衡:

• MAC哈希(简略模式)

• IP + TCP / UDP端口哈希(扩展模式)

然而,SPB骨干端口使用MAC-in-MAC封装,这意味着MAC地址是BEB和BCB节点的BMACs,而IP地址和端口号对哈希逻辑不可见。在大多数情况下,这并不会产生足够的熵,负载不会平均分配到不同的物理链路上。

自AOS 8.3.1R01以来,可以选择“隧道协议”选项,以便哈希可以使用CMACs或IP地址+TCP / UDP端口。建议在使用LAG的所有SPB节点上启用此选项。 MAC(简述)或IP + TCP / UDP端口(扩展)的选择是适用于所有LAG的全局设置。有关详细信息,请参阅AOS命令行界面指南。

链路度量

SPB使用链路度量作为到达另一个节点的链路成本的度量。默认情况下,所有链路度量都设置为10,而不考虑链路速度。链路度量是在1-16M范围内的整数。可以调整链路度量以影响SPT计算。例如,可以更改度量以反映链路速度。需要注意的是,必须在链接的两端调整度量。节点即使度量不同也会成为相邻节点,但在SPT计算中会使用最高度量。

将链路度量更改为反映链路速度将有助于将流量引导到容量更高的链路,并远离容量较低的链路,充分利用总可用带宽,提高性能。表3显示了一种将度量设置为与链路速度成反比关系的方法。

QoS

在SPB网络中,流量在SAP(System Access Point)上被分类,这个分类在流量穿过骨干网络并最终通过目标BEB(Backbone Edge Bridge)的另一个SAP退出之前不会改变。

可信任的SAP会将来自传入VLAN标签的CoS(Class of Service)标记复制到BVLAN标签上。如果传入流量没有标记,则使用端口的默认优先级。不可信任的SAP会将CoS标记设置为用户定义的值。

由于MAC-in-MAC封装的原因,在SPB骨干中无法根据内部L2-L4条件进一步进行分类。

当使用外部或双通路由(外部物理或内部前面板回环)时,必须将标准VLAN端口设置为信任并使用CoS而不是DSCP来保留CoS标记的端到端传输。

安全指南

在这一部分,我们将提供一些特定于安全领域的额外设计指南。这并不是一份详尽无遗的建议清单,相反,我们将着重介绍与SPB部署相关的特定指南。我们将介绍不同的AOS功能以及如何在SPB网络中使用它们来提高安全性。其他更一般的安全指南可以在[3]中找到。

管理VRF

如第3.6节所述,SPB依赖非IP协议进行路径计算。因此,只支持L2服务的BCB节点和BEB节点不需要IP地址。唯一需要SPB节点具有IP地址的情况是支持L3服务或功能(如L3 VPN、VPN Lite或VRRP等)的BEB节点。

我们在第14节中讨论了不同的SPB管理选项。管理IP地址可以绑定到以下位置:

• Out-of-Band Management (OOBM)情况下的EMP端口

• Out-of-Band Management (OOBM)情况下的标准VLAN端口

• In-band管理情况下的控制BVLAN

• 直接在支持单通路由的产品中的Management SPB服务

• 间接地在支持外部物理或内部前面板环回的产品中的Management SPB服务

无论选择哪种管理选项,管理IP地址都应该使用与服务或客户流量不同的VRF。当使用EMP端口进行OOBM时,这已经是实现的情况了。一种可能性是创建一个专用的管理VRF,并在该VRF上启用所需的管理协议,如代码段43到代码段47所示。

另一种可能性是在不将其用于管理以外的任何用途的情况下,使用默认VRF进行管理。

MACSec

数据在通过网络传输时必须得到完整性和机密性的保护。

MACSec是IEEE标准(802.1AE),为支持MACSec的设备(如交换机)提供点对点身份验证和可选加密。MACSec可以防止中间人攻击、嗅探、欺骗和重放攻击等各种威胁。

由于MACSec在MAC层运行,它可以透明地保护通过支持MACSec的链路传输的所有上层流量。这既包括应用层数据,也包括控制平面和管理平面的通信。此外,与IPSec不同,MACSec是在硬件中以线速实现的,并且不会引入额外的延迟或带宽限制。

NAC

在第13.2节中,我们解释了如何根据用户和设备的身份动态映射到其服务。在每个前面板端口上启用身份验证可以确保只有授权的用户和设备能够访问网络服务。通过NAC创建动态SAP的另一个好处是,在授权的用户成功进行身份验证并映射到服务之前,BEB上没有任何服务被实例化:服务是按需实例化的。与静态SAP相比,这是一个额外的安全层级,因为如果没有授权的用户连接,那么就不会连接任何服务。当服务甚至没有连接时,对其进行黑客、攻击或其他破坏显然更加困难。

路由器身份验证

如第11.1节所述,SPB网络可以使用VPN Lite功能与外部非SPB实体交换路由。这意味着一个或多个SPB BEB节点将与外部实体运行诸如OSPF或BGP之类的路由协议。任何学习到的路由可以导入SPB骨干并通过IS-IS TLVs传播到其他BEB节点。

这为恶意行为者注入恶意路由并中毒路由表以进行DoS、MITM或其他攻击提供了机会。

可以通过启用路由协议身份验证(例如OSPF或BGP的MD5)来减轻这个风险。

结论

与MPLS或EVPN等其他技术相比,最短路径桥接是一项强大而简单的技术。SPB在阿尔卡特-朗讯OmniSwitch产品组合中得到广泛支持,包括多种格式的产品,从可堆叠到模块化底座,甚至是工业级耐用变体。这种产品广度与SPB的面向服务的框架相结合,可以实现网络架构,以在最小的网络配置更改下将所需的服务传递到正确的位置,甚至可以完全自动化。

本文围绕SPB网络展开,介绍了路由概念,包括不同ASIC支持的路由方式。阐述了L3服务,对比了VPN Lite和L3 VPN。还提及自动化、管理、运维等方面内容,给出总体设计指南,如BVLANs、VLAN到服务映射等,以及安全指南,如管理VRF、MACSec等。

本文围绕SPB网络展开,介绍了路由概念,包括不同ASIC支持的路由方式。阐述了L3服务,对比了VPN Lite和L3 VPN。还提及自动化、管理、运维等方面内容,给出总体设计指南,如BVLANs、VLAN到服务映射等,以及安全指南,如管理VRF、MACSec等。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?