日志记录和报告工作流程操作如下:

1. 注册的SD-WAN设备将日志发送到FortiAnalyzer。

2. FortiAnalyzer收集、组合和存储SD-WAN日志,使其易于搜索和运行报告。

3. 管理员可以连接到FortiAnalyzer GUI来查看SD-WAN日志、分析和报告。

转发流量日志页面有助于确定会话在SD-WAN中的分布方式及其原因。确保启用SD-WAN规则名称和SD-WAN质量列,这些列在默认情况下是禁用的。前者表示会话匹配的SD-WAN规则,后者表示会话被引导的成员和原因。你还可以启用SD-WAN规则ID列,并在适用时启用SD-WAN互联网服务列。请注意,SD-WAN规则ID 0对应于根据默认SD-WAN规则引导的流量。

上图的表格显示了多个会话,包括SD-WAN会话和非SD-WAN会话。SD-WAN会话包括SD-WAN质量、SD-WAN规则ID和SD-WAN规则名称中的信息。本表中的第一个会话是SD-WAN会话,被标识为Salesforce应用程序。它与Critical-DIA规则匹配,并被发送到端口1。选择端口1的原因是它的延迟最低。

表中的第五个会话也是SD-WAN会话,被确定为Twitter应用程序,与Non-Critical-DIA规则相匹配,并被发送到端口2。Non-Critical-DIA规则指示FortiGate仅将匹配流量引导到端口2,前提是该端口是活的。此行为与该会话的SD-WAN质量列中描述的原因相匹配。

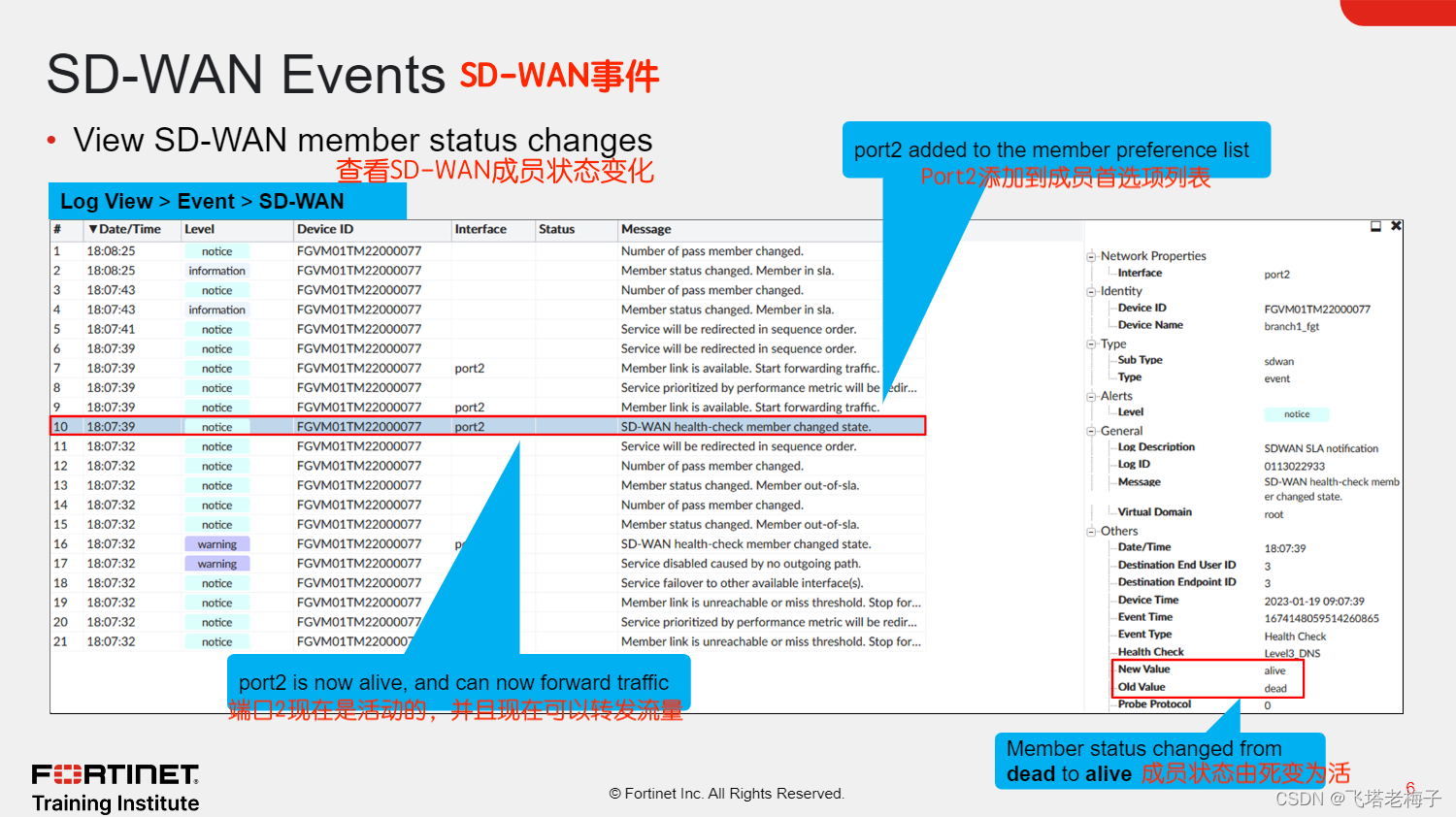

上图的示例显示了几个示例SD-WAN事件日志。单击日志以获取事件的更多详细信息。例如,日志ID 10的详细信息表明端口2的状态从死变为活,这就是为什么日志ID 9表示端口已准备好开始转发流量。

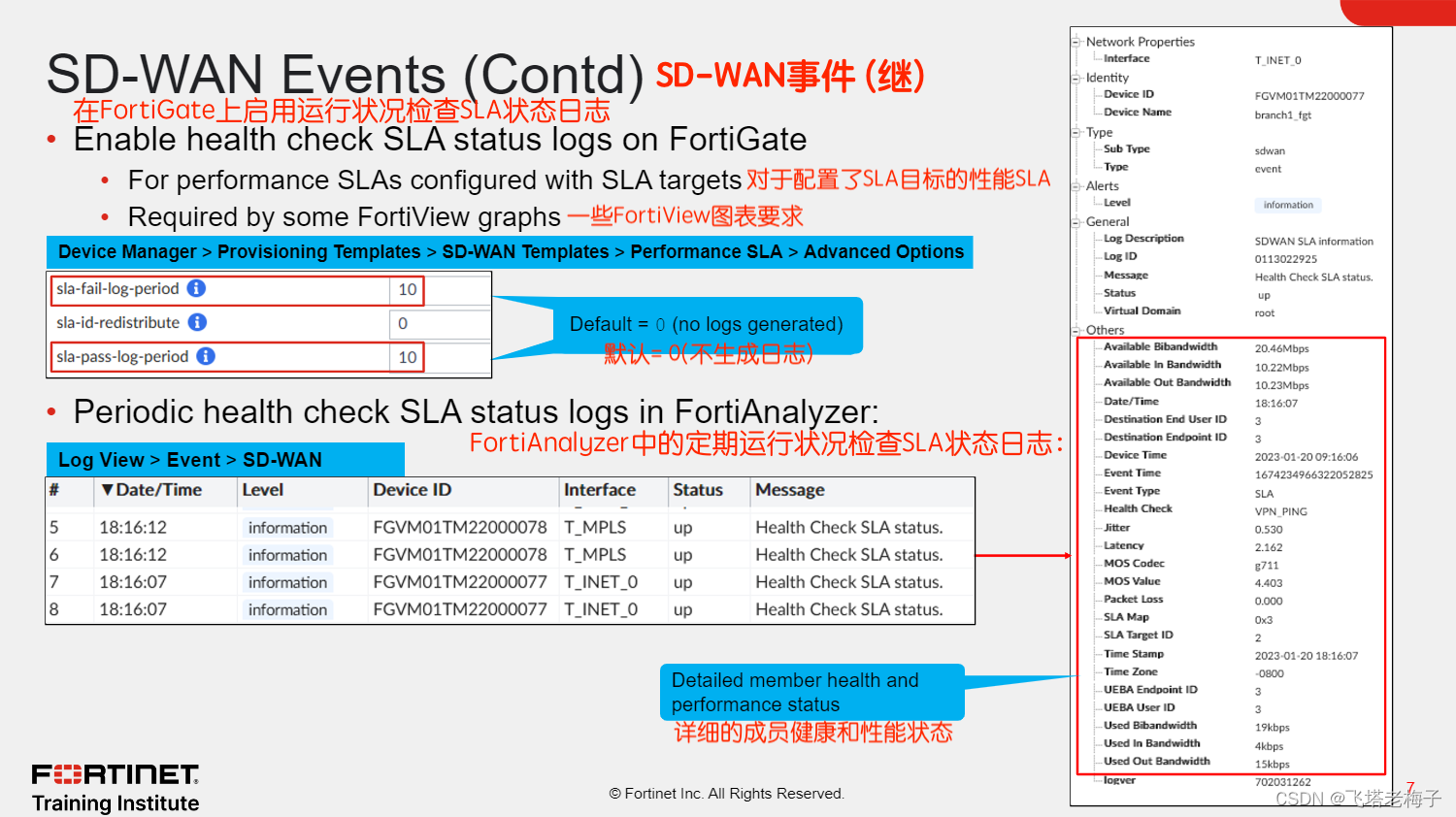

在FortiGate上,你可以通过配置性能SLA CLi配置上可用的sla-fail-log-period和sla-pass-log-period设置来启用运行状况检查SLA状态日志。在FortiManager上,你可以在性能SLA部分的高级选项下配置这些设置。

sla-fail-log-period和sla-pass-log-period分别表示当成员不符合其配置的SLA目标时和当它满足时,生成健康检查SLA状态日志消息的间隔(以秒为单位)。默认情况下,两个设置都设置为0,这意味着不会生成日志。

在上图显示的示例中,两个设置都设置为10秒。因此,FortiAnalyzer每10秒收到配置了SLA目标的每个SD-WAN成员的健康检查SLA状态日志。健康检查SLA状态日志包含有关成员的详细健康和性能信息。

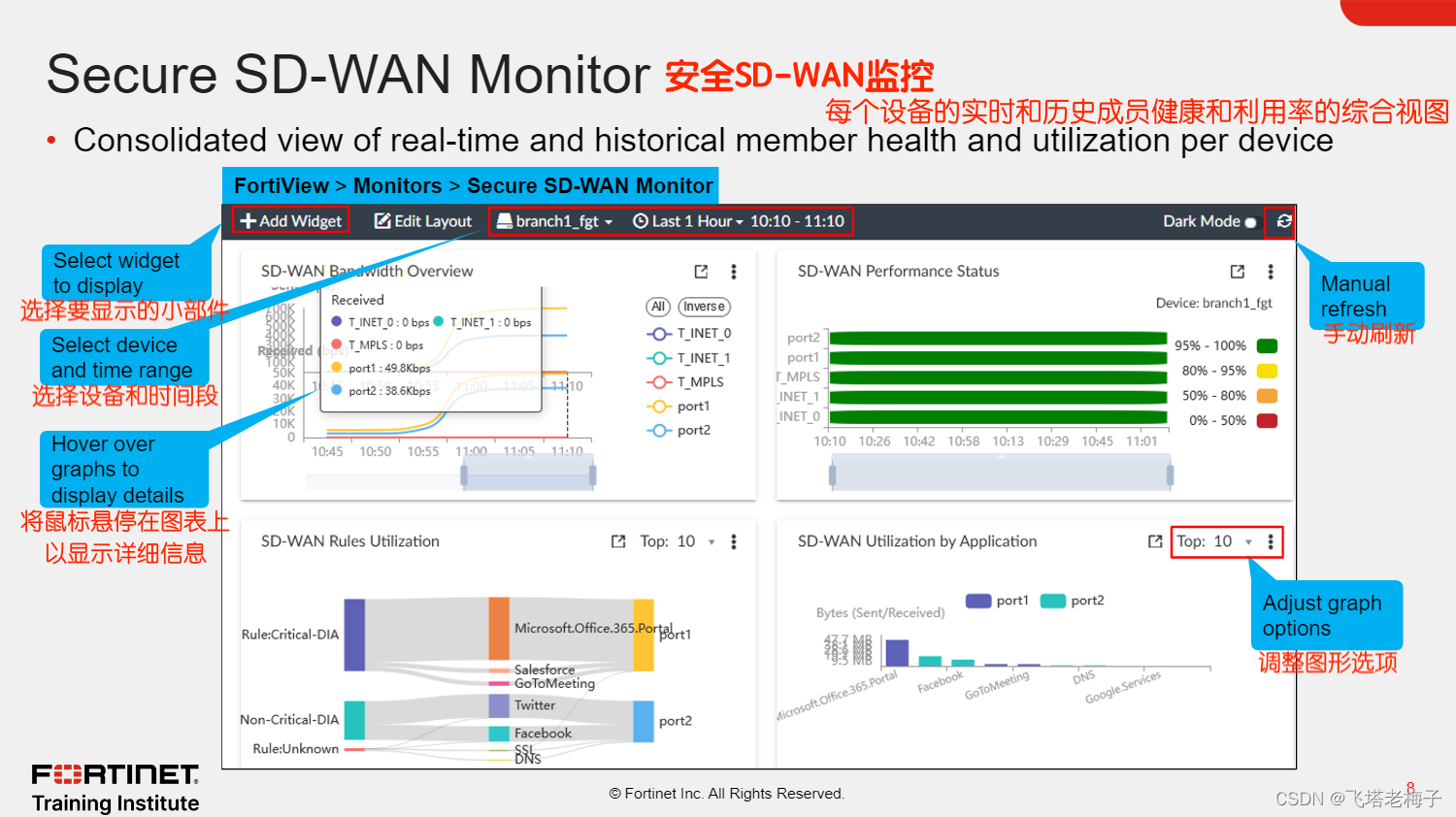

FortiView上的安全SD-WAN监视器页面使用实用图表显示特定设备和时间范围的成员健康和利用信息。上图的示例显示了页面上可用的一些图表。

SD-WAN Rules Utilization小部件显示Sankey类型图。它报告每个应用程序和成员的规则利用率。上图的示例显示,Non-Critical-DIA规则用于转发Twitter和Facebook应用程序,目标接口是port2。将鼠标悬停在图表上以查看详细信息。

SD-WAN Utilization by Application小部件指示每个应用程序的流量,以及流量被引导到的成员。上图示例显示,所有Facebook流量都被引导到端口2。

请注意,图表每5分钟自动刷新一次。但是,你可以通过单击页面右上角的刷新按钮来手动刷新它们。

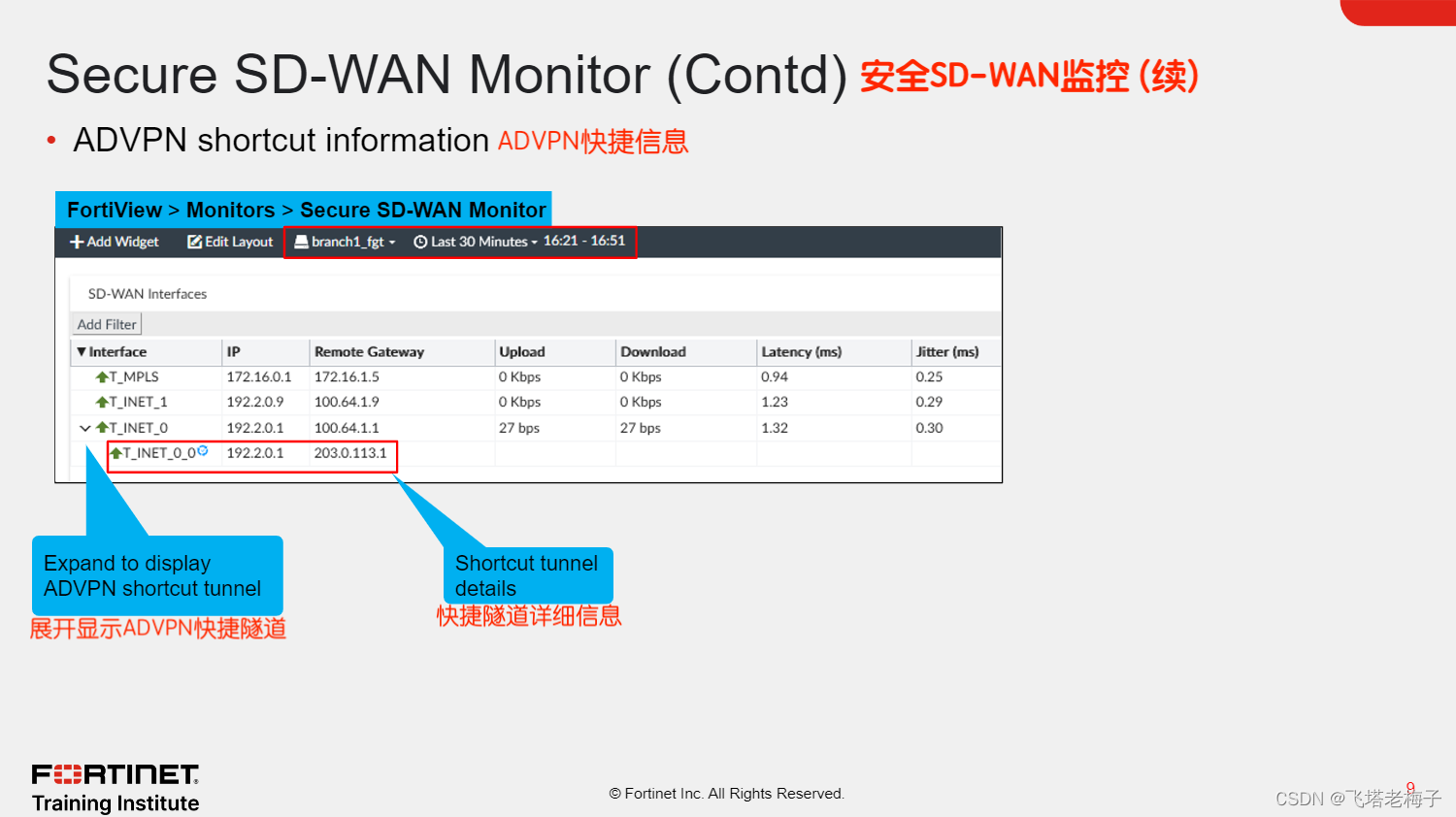

请注意,对于VPN隧道,IP和远程网关列显示VPN隧道的本地IP和远程网关IP。

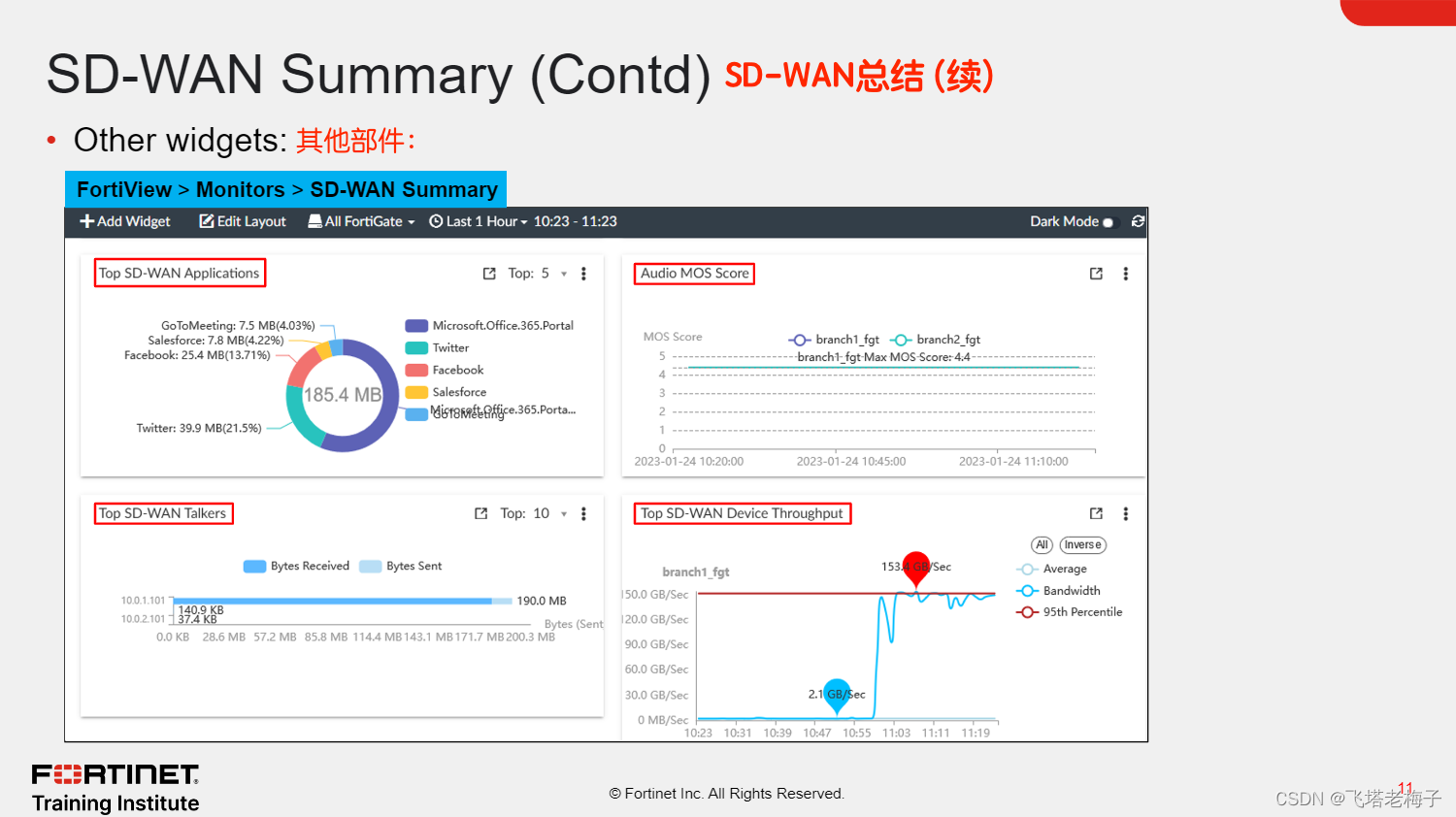

上图的示例显示了SD-WAN健康概述和顶级SD-WAN SLA问题小部件。前者表示有多少设备处于关键、主要和健康状态。你还可以单击图表链接以获取每种状态下的设备列表。顶级SD-WAN SLA问题小部件显示基于抖动、延迟或数据包丢失的最佳性能接口。你可以从页面右上角的字段中选择性能参数。

Top SD-WAN Applications和Top SD-WAN Talkers小部件分别显示在SD-WAN中产生最多流量的应用程序和端点。

Audio MOS Score小部件绘制了每个编解码器和每个FortiGate的MOS。

Top SD-WAN Device Throughput小部件显示SD-WAN流量的带宽利用率。

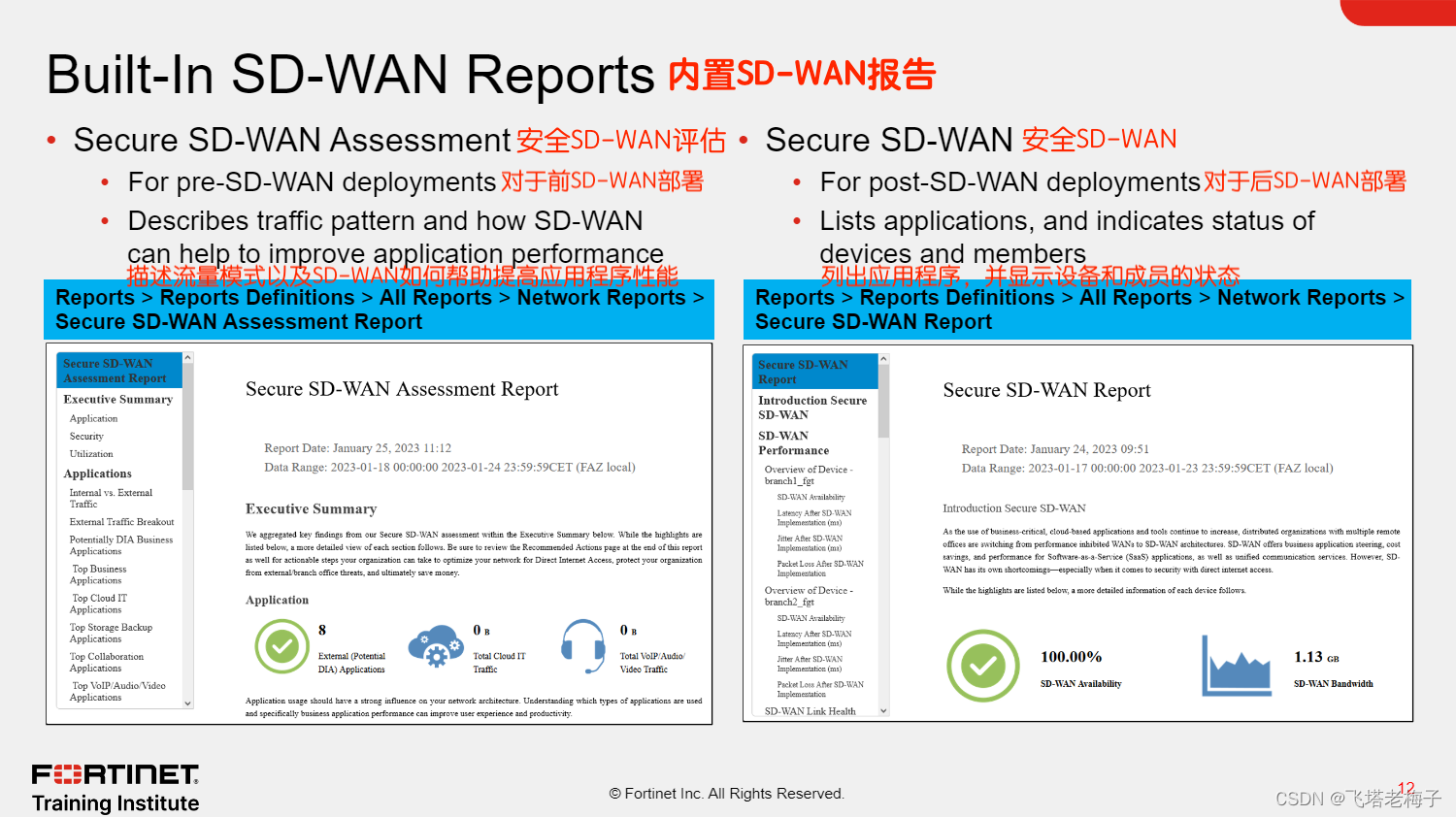

安全SD-WAN评估报告旨在在你在网络上部署SD-WAN之前运行。该报告描述了多少流量被认为是外部或内部,网络中的顶级应用程序及其类别(业务、云IT、社交媒体等)。该报告还根据流量指出了顶级来源和目的地。该报告的目标是让管理员和管理层了解当前的流量模式,然后确定SD-WAN可以帮助提高应用程序性能和可用性的领域。

安全SD-WAN报告旨在在你部署SD-WAN后运行。该报告列出了SD-WAN引导的应用程序,以及设备和成员的运行状况和性能信息。管理员和管理层可以使用该报告来检查给定期间SD-WAN的状态,并识别过去的问题。

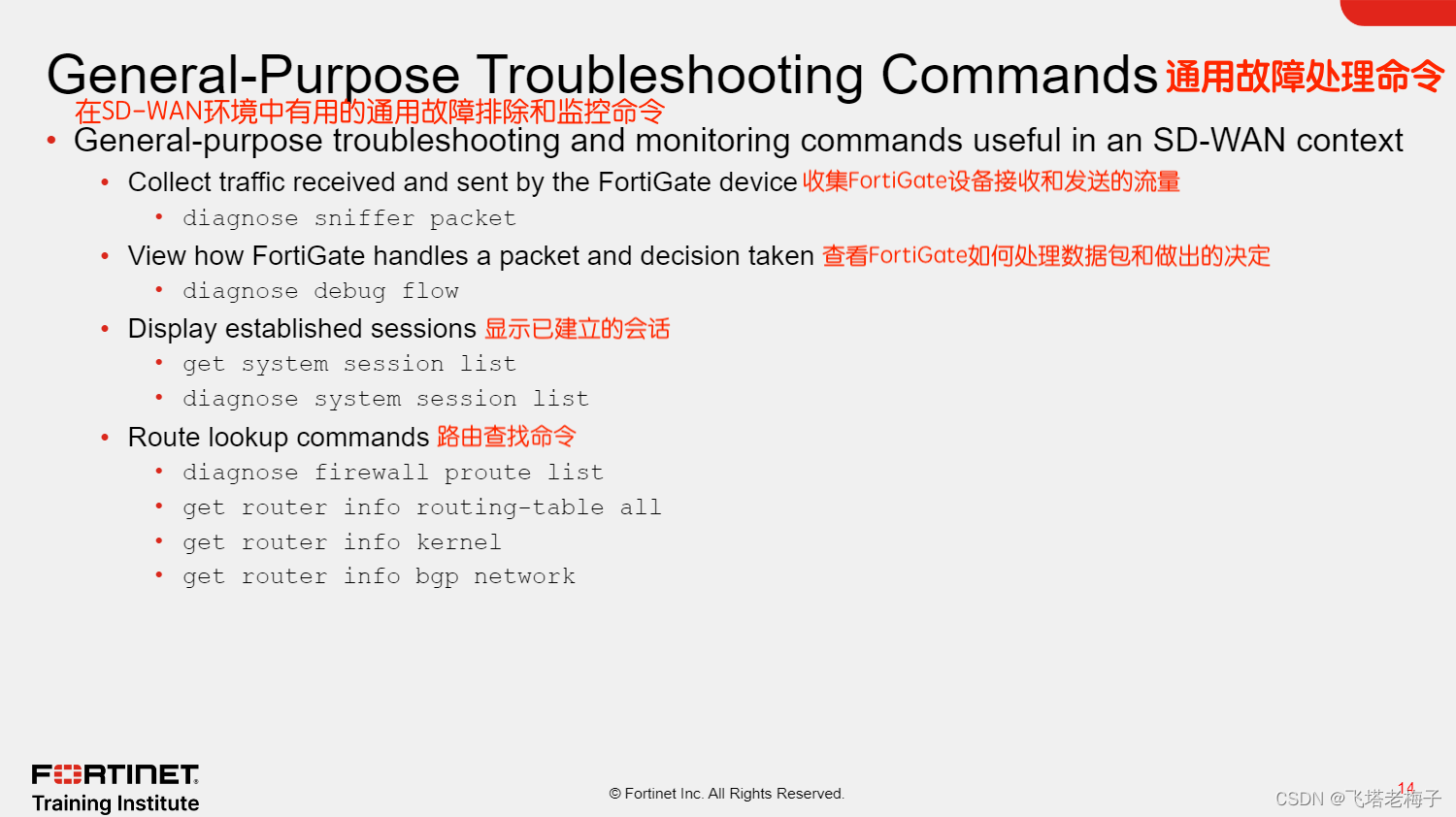

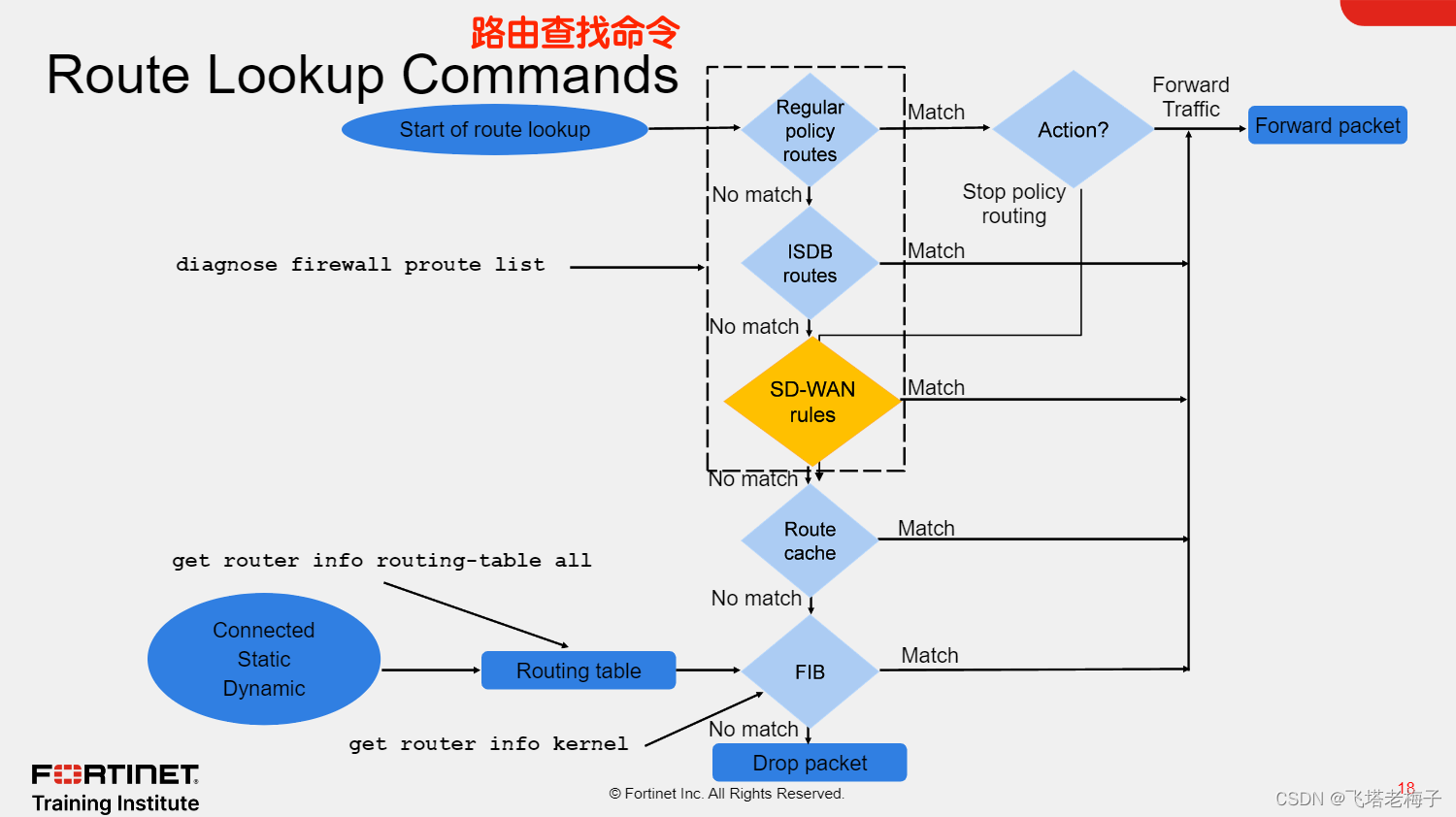

SD-WAN上下文中使用的主要命令是:

- diagnose sniffer packet, 通过FortiGate收集流量的PCAP痕迹

- diagnose debug flow, 详细了解FortiGate如何分析数据包并做出转发决策

- get system session list和diagnose sys session list, 以获取已建立会话的列表和详细信息

- 与路由相关的命令,特别是diagnose firewall proute list

在接下来的几张幻灯片中,你将看到可用于这些命令的SD-WAN特定字段。

请注意,本课没有介绍这些命令的一般原则和详细用法。有关命令使用的其他详细信息,请参阅FortiGate管理指南的故障排除部分。

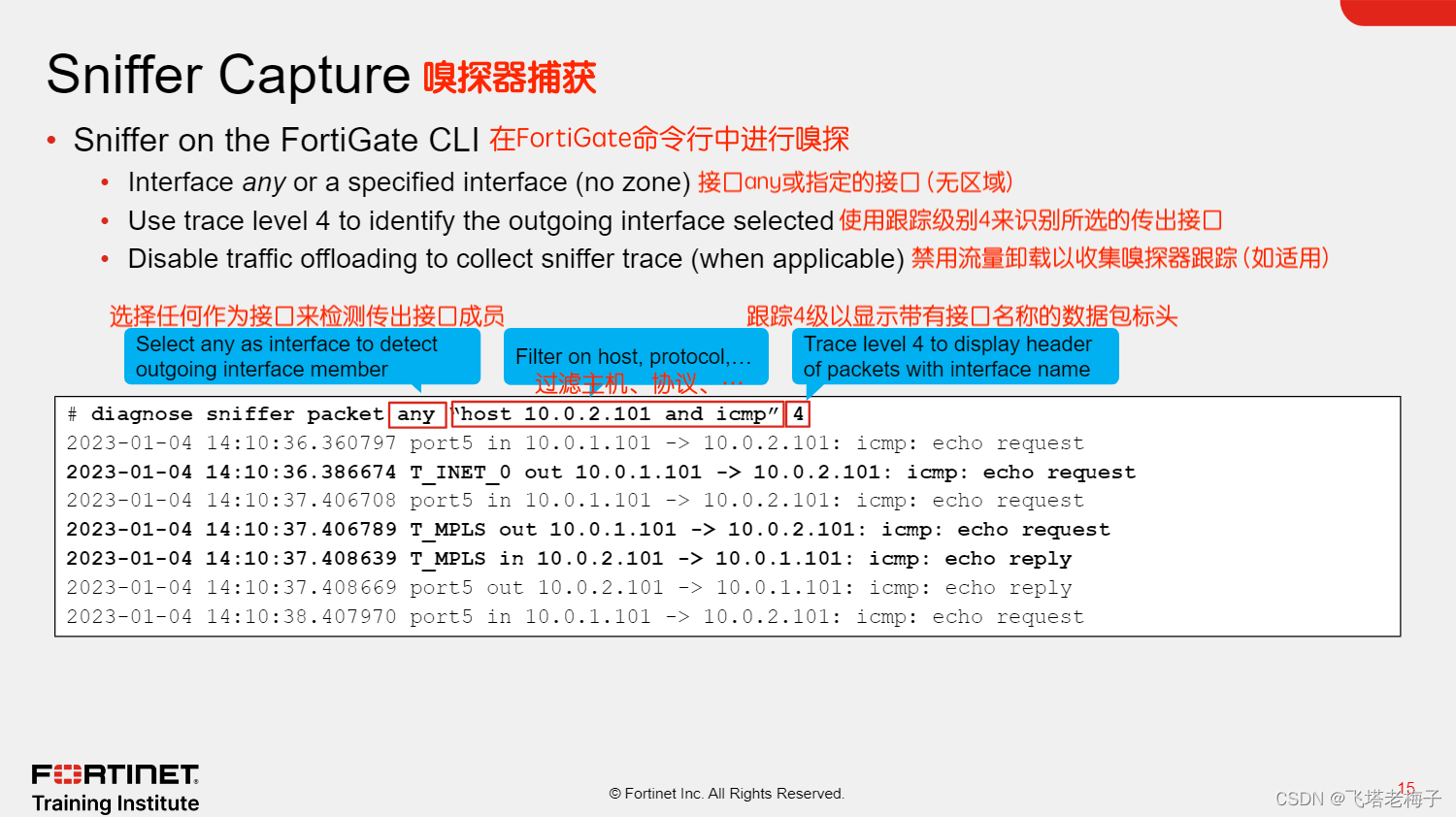

在SD-WAN部署上,你可以在FortiGate CLI上收集嗅探器跟踪,以检查流经FortiGate设备的流量。如果你收集嗅探器跟踪以确定为特定交通流选择的传出接口,你将使用以下设置:

● 跟踪4级以显示接口名称,但仅显示数据包的标头——以提高可读性

● 接口any,以收集所有可能的传出接口上的数据

● 流量过滤器将捕获限制在你想要分析的流中

请记住,对于具有卸载流量的NP2、NP4或NP6接口的FortiGate,你必须在收集嗅探器跟踪之前在策略级别禁用卸载,否则PCAP进程无法收集流量。

从GUI收集调试流时,你可以按关键字过滤条目,并将输出导出为CSV文件。

在CLI上,你可以使用命令diagnose debug flow filter ?列出可用的过滤器标准和命令diagnose debug flow filter,以查看到位的过滤器。

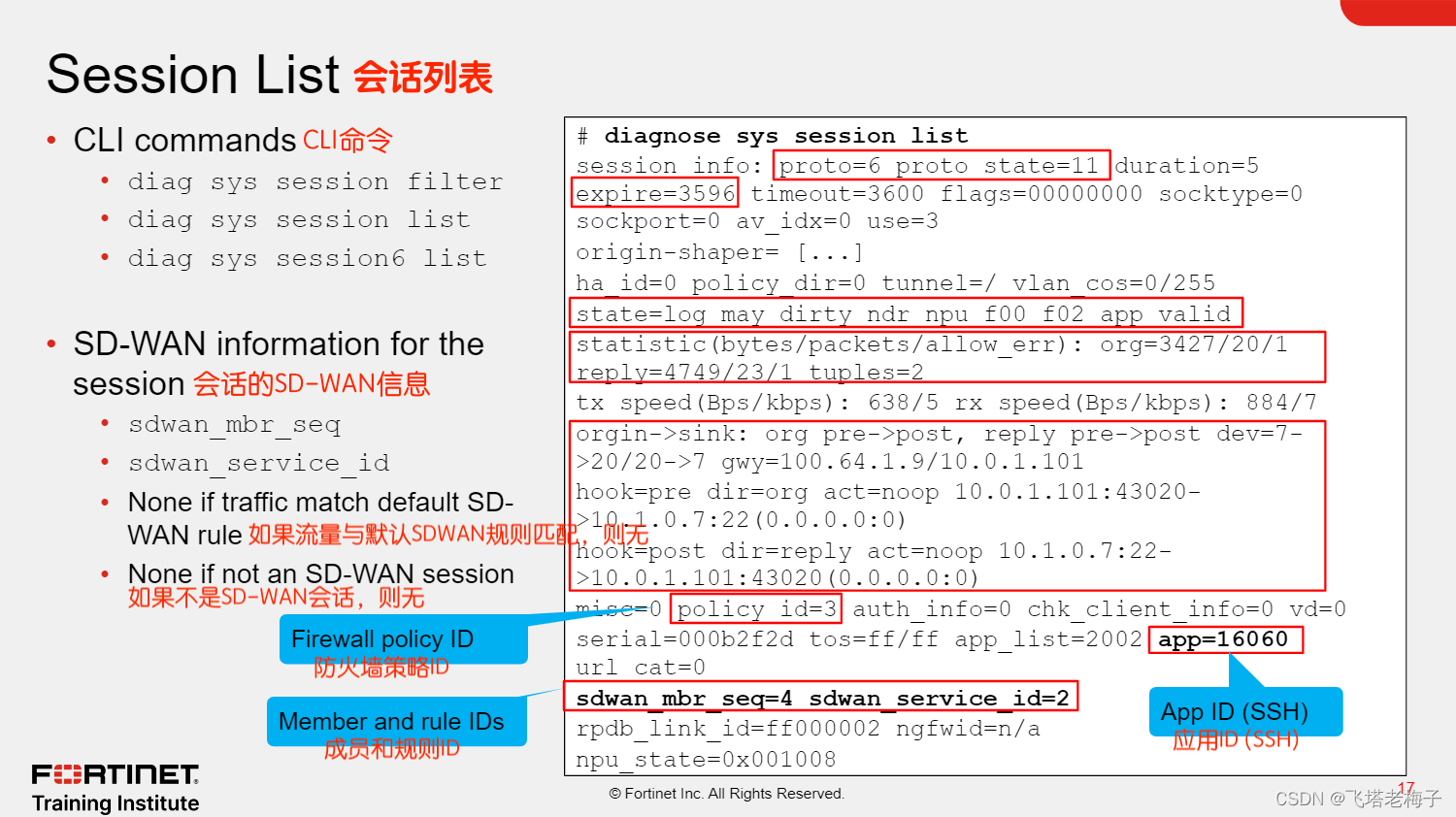

你可以使用diagnose sys session filter ?来查看可用的过滤器,diagnose sys session filter以查看活动过滤器,并diagnose sys session filter clear以重置过滤器设置。对IPv4流量使用命令diagnose sys session list,对IPv6流量使用命令diagnose sys session6 list。

上图的右侧显示了一个示例输出,其中包含有关会话表条目的详细信息。请注意,该示例没有显示流量整形信息。

从左到右,从上到下,突出显示以下信息:

● IP协议号和协议状态

● 会话到期前的时间长度(如果没有更多与会话匹配的流量)

● 会话标志

● 接收和传输的数据包和字节计数器

● 流量的原始和回复方向。如果设备正在进行NAT,此部分显示每个流量方向的NAT类型(源或目标)以及NAT IP地址。

● 匹配策略的ID

● SD-WAN特定的会话信息。sdwan_mbr_seq和sdwan_service_id分别表示使用的SDWAN成员ID和SD-WAN规则ID。如果会话与SD-WAN隐式规则匹配,因此使用标准FIB路由处理,则这些SD-WAN字段不会出现。

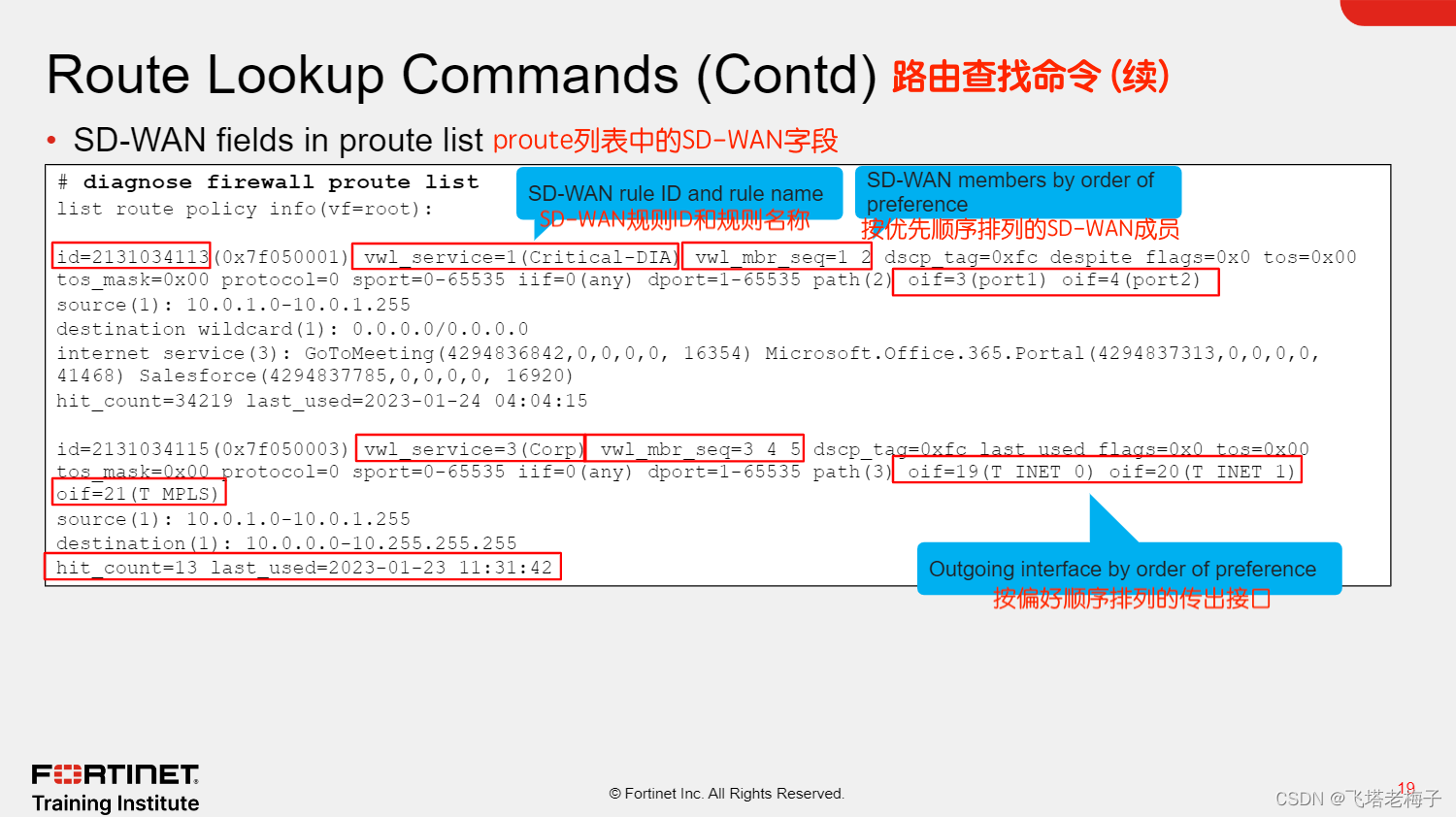

请注意,命令diagnose firewall proute list显示所有策略路由。你可以通过查看路由ID来确定路由类型。

常规策略路由将获得1到65535之间的ID。ISDB路由和从SD-WAN规则派生的路由的ID将高于65535。你只会看到SD-WAN规则(字段vwl_service)的SD-WAN服务ID字段。

注意字段vwl_service和vwl_mbr,它们表示允许创建路由的SD-WAN规则和用于引导流量的SD-WAN成员。

当数据包匹配规则时,diagnose firewall proute list命令输出中显示的ID与调试流输出中显示的ID相对应。输出还包括传出接口列表,接口首选项从左到右排序。

出于故障排除的目的,diagnose firewall proute list命令的输出还显示规则命中计数和上次命中规则的时间。

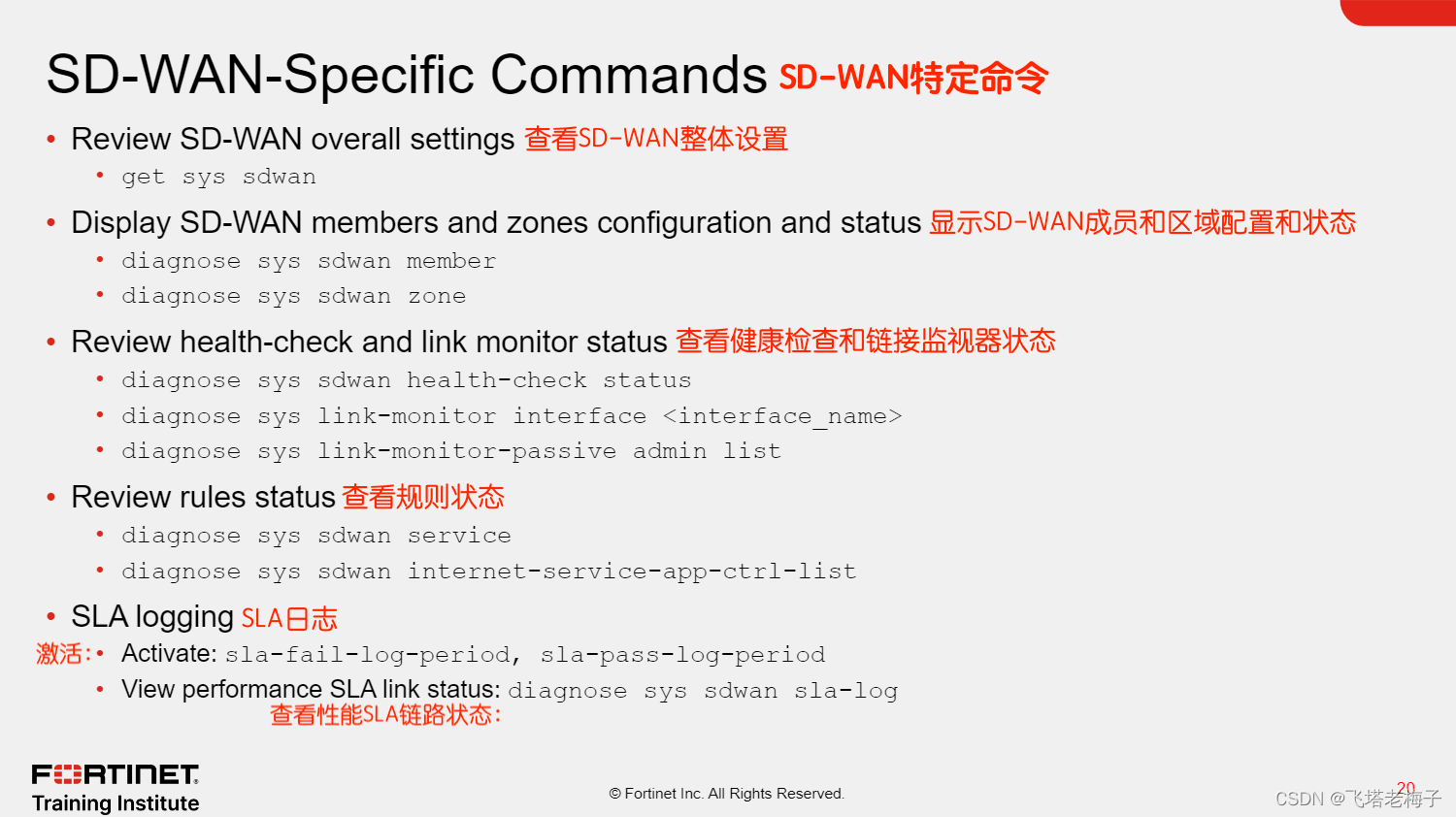

通过接下来的几张幻灯片,你将学习如何使用它们,并查看每张幻灯片的示例输出。

● diagnose sys sdwan member

● diagnose sys sdwan zone

请注意,FortiGate根据你为规则配置的负载均衡模式调整命令diagnose sys sdwan member的输出。例如,当你使用基于测量体积时,该命令将显示体积比、上次读取时间和剩余的体积空间。

命令diagnose sys sdwan zone区域指示接口名称附近的接口内核ID。你可以使用命令diagnose netlink interface list。

请注意,健康检查命令显示每个可用参数的值,但SLA进程仅考虑你配置目标SLA值的参数,以确定链接SLA状态和SLA映射结果。

性能SLA依赖于FortiOS链接监控流程(lnkmt_passive)来监控成员的状态和性能。因此,你可以运行diagnose sys link-monitor interface命令,以显示与diagnose sys sdwan health-check status命令显示的类似成员状态信息。

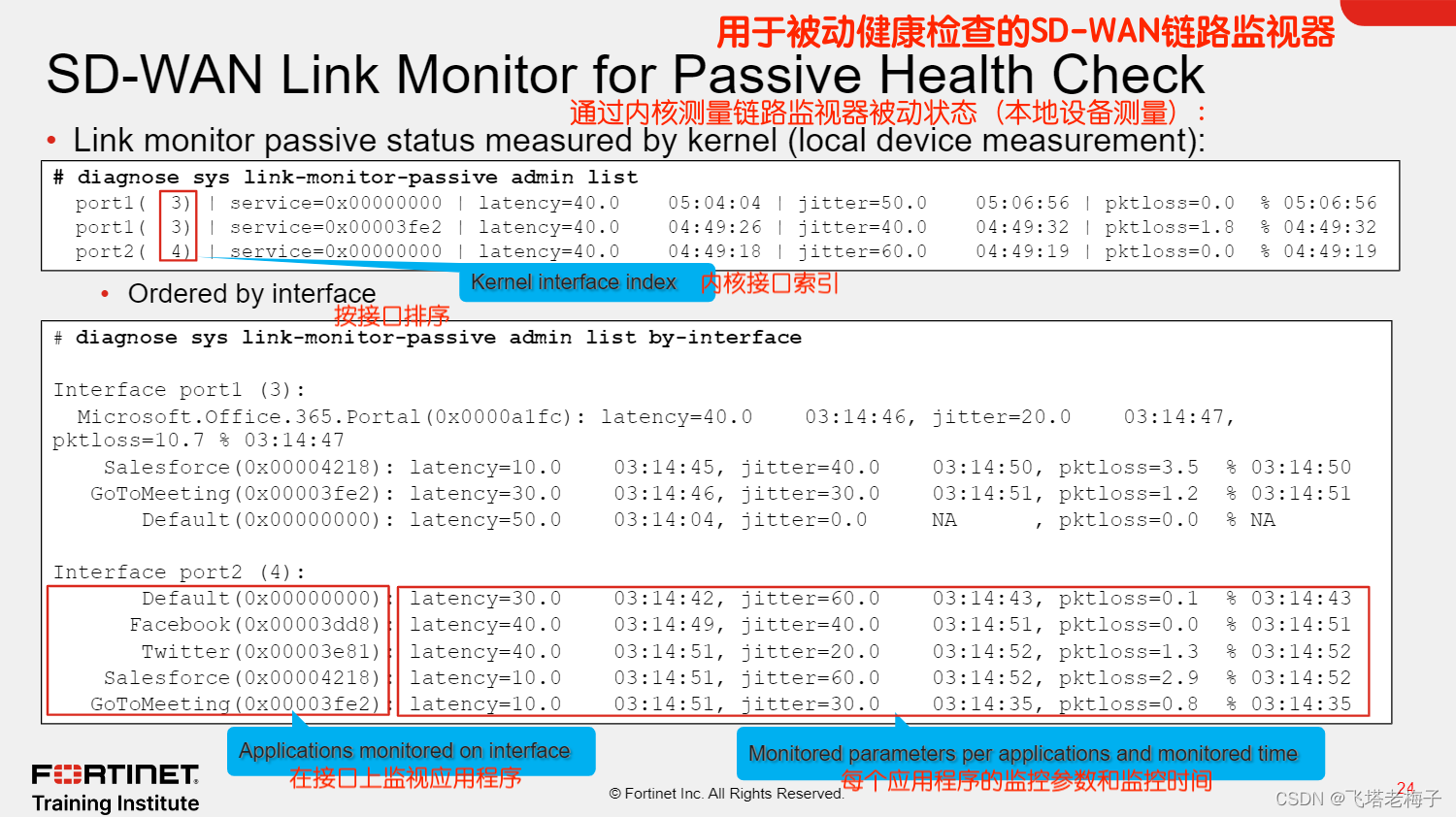

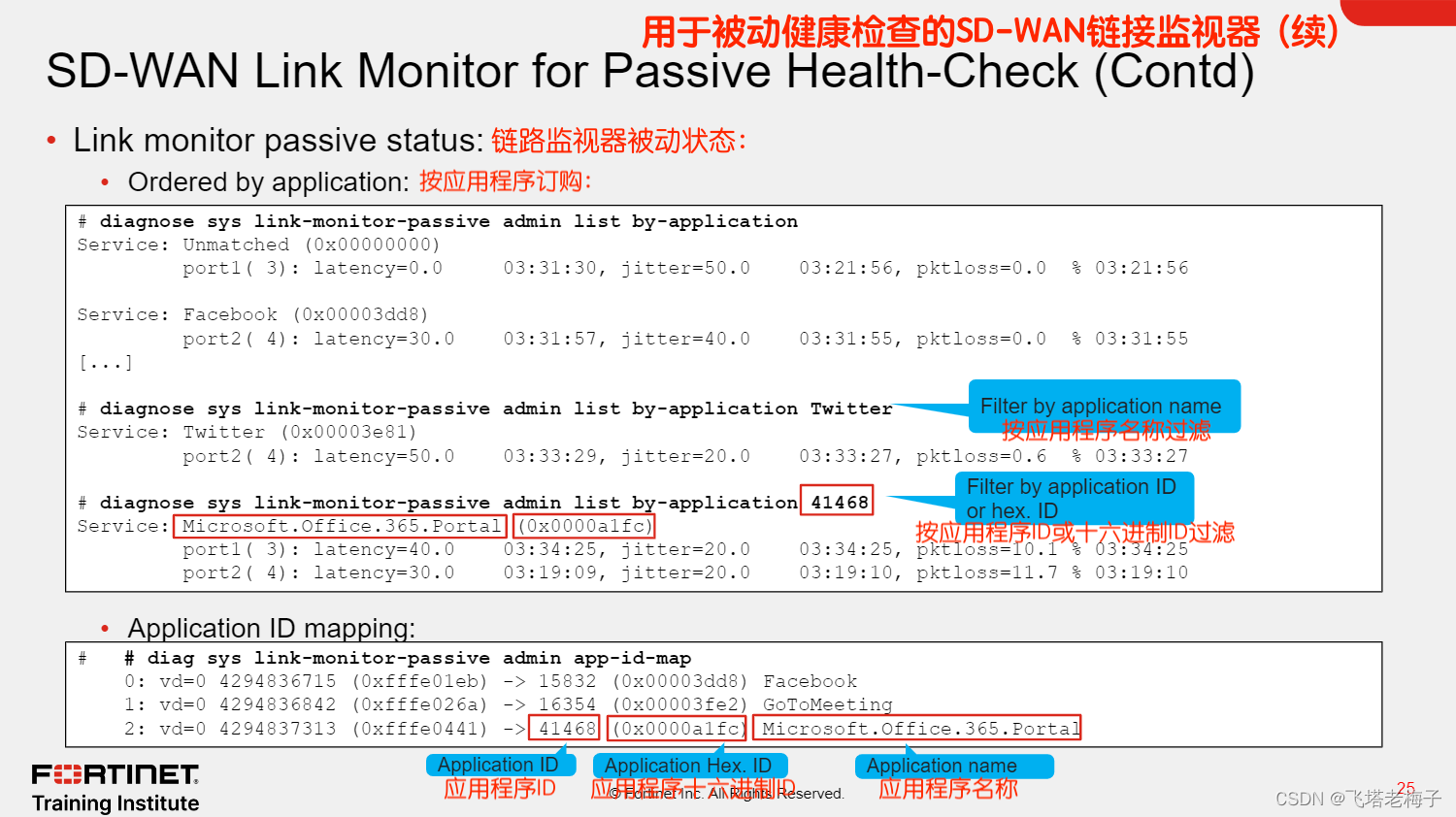

在被动或首选被动模式下,链路监视器被动进程(Inkmt_passive)负责收集数据并准备链路监视器进程用于计算数据包丢失、延迟和抖动的报告。因此,你可以运行diagnose sys link-monitor-passive admin list命令来显示收集的被动数据。

● sla_map值表示二进制数的十六进制值。

● 二进制数中的位数等于配置的SLA目标数。

● 第一个配置的SLA目标被分配到位0,第二个配置的SLA目标被分配到1位,依此类。

● 如果成员满足SLA目标,则SLA目标的位设置为1,否则设置为0。

当你为成员配置三个SLA目标时,上图显示了一个表格,其中包含所有可能的sla_map值。例如,0x6的sla_map意味着SLA目标3和2得到满足,但SLA目标1(6 = 4+2 + 0)没有达到。根据设置中配置的SLA目标数量展开或减少表。

请注意,0x0的sla_map有两种可能的含义。如果你为成员配置一个或多个SLA目标,0x0意味着没有满足任何SLA目标。然而,0x0也可能意味着你没有为成员配置任何SLA目标。因此,请务必检查性能SLA配置,以确定是否配置了SLA目标。

此命令带有各种显示和过滤模式:

● 总体视图:diagnosis sys link-monitor-passive admin list

● 每个接口、所有接口(不带过滤器)或指定接口监控的服务的详细视图:diagnosis sys link-monitor-passive admin list by-interface [<interface name>]

● 按监控应用排序的详细视图:diagnosis sys link-monitor-passive admin list by-application [<application ID or Application name>]

对于使用对端设备测量到的SLA报告的配置,可以使用命令diagnose sys link-monitor-passive remote list查看SLA信息。

请记住,当希望使用被动监视时,必须使用命令set passive-wan-health-measurement enable在策略级别启用被动测量。由于NPU不支持SD-WAN被动测量,因此FortiGate将自动禁用具有被动运行状况测量的策略的auto-asic-offload。

上图显示了按应用程序排序的被动链路监视器输出的示例。

请注意,你可以决定为所有应用程序或仅显示一个应用程序的输出。当你按应用程序过滤时,你可以过滤应用程序名称、应用程序ID或应用程序十六进制值。

命令diag sys link-monitor-passive admin app-id-map为你提供应用程序名称、应用程序ID和十六进制ID之间的映射。

检查SD-WAN规则状态的最佳方法是在FortiGate CLI上运行diagnose sys sdwan service。如上图所示,输出指示正在使用的匹配标准、规则模式和传出接口列表。你可以指定服务ID来显示单个服务的输出(diagnose sys sdwan service <service_id>)。

当你检查SD-WAN服务状态详细信息时,请注意成员列表上方可能出现的警告消息。

你可以看到的一些警告消息如下:

● service disabled caused by no destination(路由表中无目的地路由)

● service disabled caused by no outgoing path(所有传出接口都已关闭)

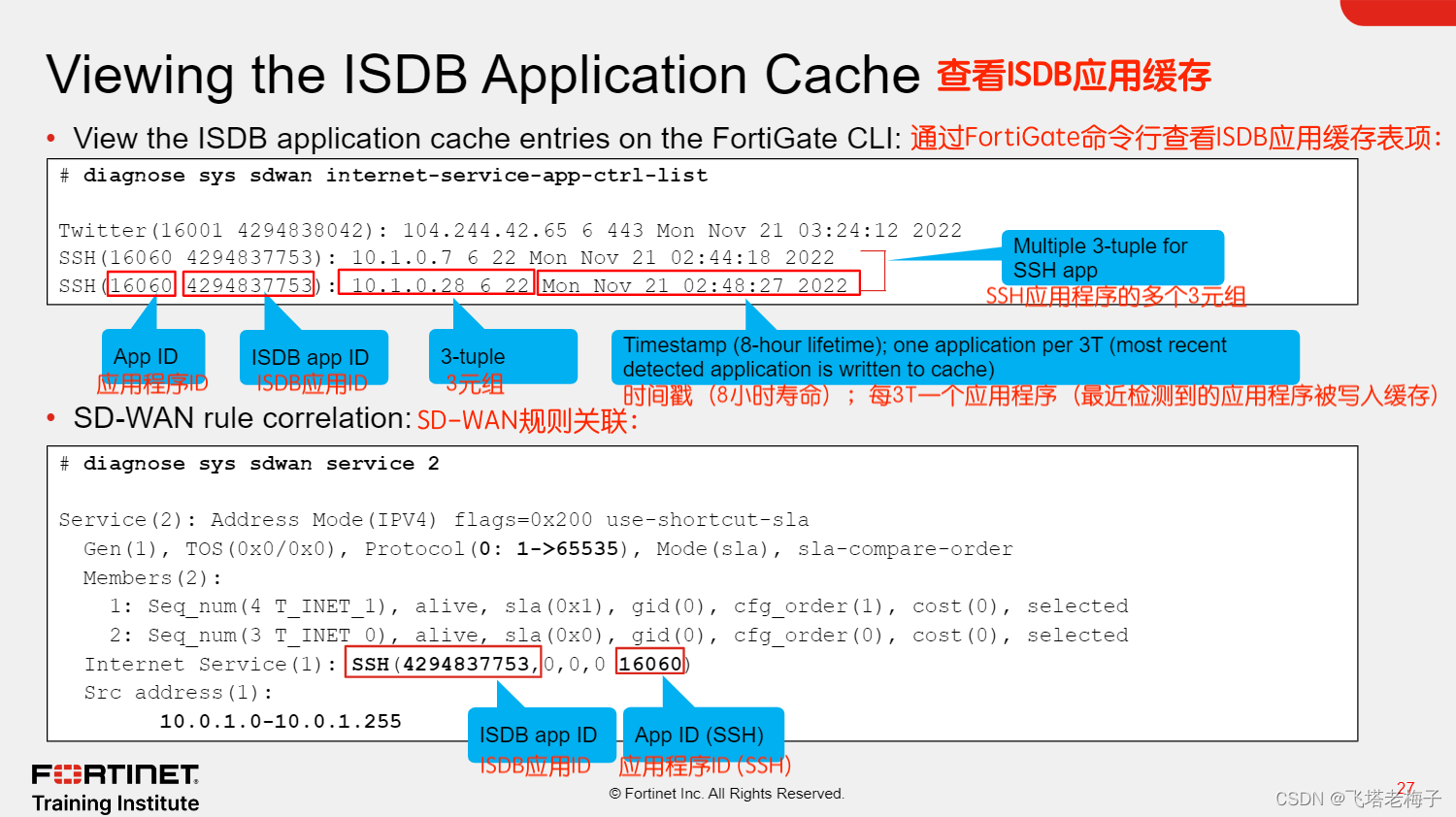

FortiGate使用应用程序ID、ISDB应用程序ID和3元组来匹配SD-WAN规则。在上图显示的示例中,一个缓存条目是用于TCP端口22上指向10.1.0.7的SSH连接。匹配缓存条目的连接也匹配SD-WAN规则ID 2。

请注意,ISDB应用程序缓存中的条目在上次检测到匹配后8小时过期。

你可以运行命令diagnose sys sdwan internet-service-app-ctrl-flush来清除所有ISDB应用程序缓存条目。

可以通过命令diagnose sys sdwan sla-log查看存储的成员指标。注意,你必须在成员配置索引号之后指定性能SLA的名称。当需要查看每个接口的SLA日志信息时,使用diagnose sys sdwan intf-sla-log命令。

1004

1004

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?