【简介】经常有人问可不可以通过SSL VPN到达某个防火墙,再通过防火墙与防火墙之间的IPsec VPN访问另一台防火墙后的电脑。这是可以做到的!为了做到这个功能,我们先要一步一步学习怎样配置IPsec VPN。

配置环境

配置环境

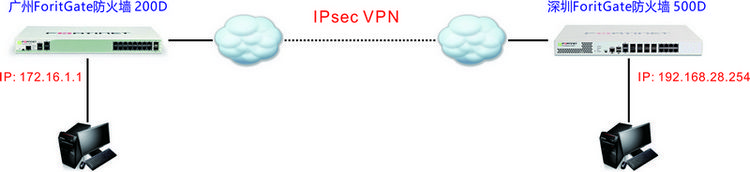

我们在广州有一台FortiGate 200D防火墙,在深圳有一台FortiGate 500D防火墙。每台防火墙都有自己的内网及宽带。

① 我们需要通IPsec VPN,将两台防火墙连接起来,使得内网可以互相访问。

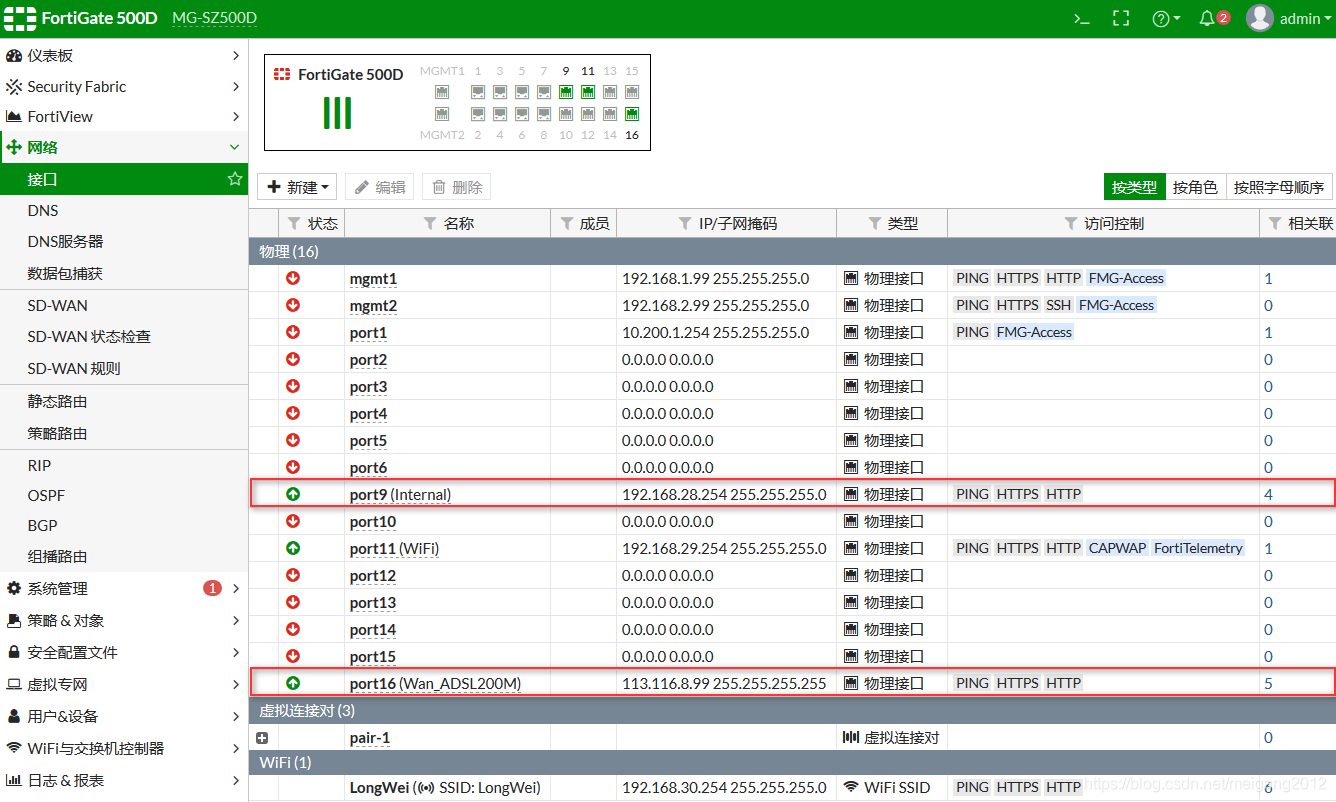

② 深圳防火墙型号为500D,内网接在Port9口,内网接口IP为192.168.28.254。宽带接在Port16口。

③ 广州防火墙型号为200D,内网接在Port1口,内网接口IP为172.16.1.1,宽带接在wan1口。

500D 配置 - IPsec 隧道

500D 配置 - IPsec 隧道

首先我们配置FortiGate 500D,为了容易理解,这里我会讲的比较详细一些。

① 选择菜单【虚拟专网】-【IPsec 隧道】。点击【新建】,开始新建IPsec VPN。

② 虽然用模板可以快速的建立IPsec VPN,但是为了更好的理解,我们还是输入VPN名称,选择【自定义】。

③ 远程网关指的是对方防火墙的外网地址。根据对方宽带情况,分别做出不同的选择。如果对方是固定IP宽带,那么我们选择【静态IP地址】,如果对方是ADSL拨号宽带,并且设置了动态DNS,那我们选择【动态DNS】,如果对方没有动态DNS,或防火墙外网还有NAT设备,那么选择【拨号用户】。

④ 这里广州防火墙FortiGate 200D,使用的是ADSL拨号宽带,在【网络】-【DNS】中可以设置动态DDNS,得到一个唯一域名,这个功能是免费的。

⑤ 在500D的IPsec VPN配置里,选择远程网关为【动态DNS】。启用FortiGuard DDNS输入200D的唯一域名。接口选择500D的外网接口。

⑥ 预共享密钥为自定义,只要两边防火墙的预共享密钥内容一致就可以。模式选择【野蛮】,访问类型选择【任意对端ID】。通常在两边的IP地址都为固定IP的情况,选择主模式,如果有一端的IP地址经常变动,则选择野蛮模式。

⑦ 在第一阶段的加密设置中,我们只保留一条加密就可以了,删除多余的加密。其它的设置保持默认。

⑧ 阶段2选择器中,输入本地及远端地址,允许本地哪些IP地址访问对方哪些IP地址。这里只输入了各防火墙的内网接口地址。如果有更多的地址,需要设置建立多条阶段2,后面会有介绍。点击【高级】。

⑨ 同样阶段2的加密设置中,也删除多余的加密,只保留一下即可。

⑩ 如果启用【自动协商】和【自动密钥保持存活】,则VPN会自动连接,并保持VPN状态为一直接连,不会断开。

500D 配置 - 路由

500D 配置 - 路由

IPsec隧道设置完成后,防火墙会产生一个虚拟接口,我们需要配置路由,指定访问哪些IP地址时走VPN虚拟接口。

① 选择菜单【网络】-【静态路由】,点击【新建】。

② 目的IP为广州防火墙200D的内网IP地址网段,接口为新建的IPsec隧道虚拟接口。

③ 路由建立完成。

500D 配置 - 策略

500D 配置 - 策略

IPsec隧道和路由都设置完成后,就要配置允许访问策略了,需要建立来回两条允许访问策略。

① 选择菜单【策略&对象】-【IPv4策略】,点击【新建】。

② 首先建立允许通过隧道访问内网策略,输入自定义策略名称,选择流入接口为IPsec 隧道虚拟接口,流出接口为内网接口,由于指定地址时只能使用地址对象,因此需要点击【加号】来新建一个地址对象。

③ 点击【地址】。也可以在新建策略之前就建立好地址对象。

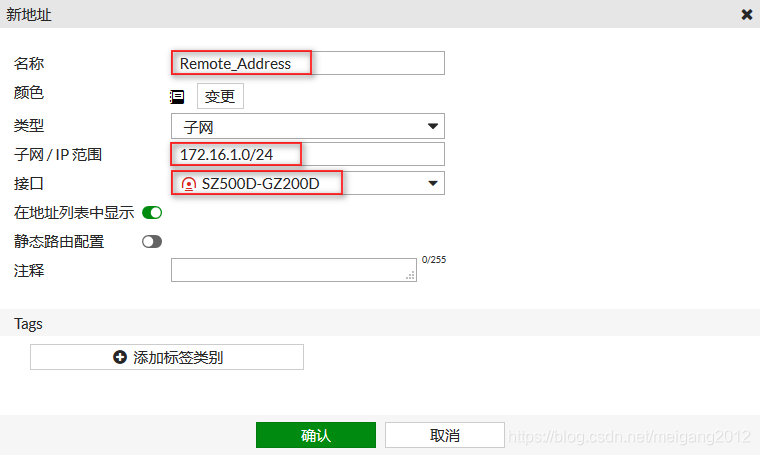

④ 首先建立远程地址对象,输入名称和IP范围,由于虚拟接口已经生成,所以在接口里选择IPsec虚拟接口。表示这个IP地址是虚拟接口使用。

⑤ 在地址栏上可以看到新建的地址对象,选择地址对象输入。

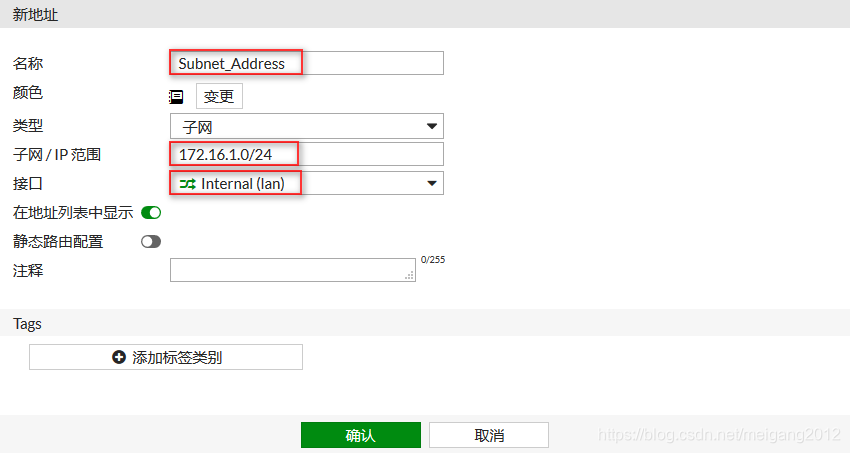

⑥ 同样的方法建立本地网络地址对象。

⑦ 选择输入本地地址对象。

⑧ 服务选择【ALL】,NAT启用。点击【确认】,新建策略完成。

⑨ 用同样的方法新建允许内网访问IPsec隧道的策略,顺序反一下,其它的都相同。

⑩ 两条策略建立好后,500D的所有配置都完成了。

200D 配置

200D 配置

总结配置500D的经验,我们可以在配置VPN之前,先建立需要用到的地址对象。

① 选择菜单【策略&对象】-【地址】。点击【新建】-【地址】。

② 新建一个本地地址对象。

③ 再建一个远程地址对象,由于还没有配置IPsec隧道,接口选择any。

③ 在200D上新建IPsec隧道,输入名称,选择【自定义】。

④ 这里就不再分段显示,直接显示设置的所有界面,这里的设置和500D大部相同,不同的地方是远程网关选择的是【静态IP地址】。IP地址为500D的外网接口地址。本地址和远程地址使用了地址对象。

⑤ 建立访问192.168.28.0网段时走IPsec 隧道的静态路由。

⑥ 建立允许通过IPsec隧道访问内网的策略。

⑦ 建立允许内网访问IPsec隧道的策略。200D配置完成。

IPsec VPN连接测试

IPsec VPN连接测试

两边的防火墙配置IPsec VPN完成后,就可以连接并测试了,利用防火墙自带的Ping功能,互相Ping对方的内网地址。

① 由于在配置IPsec隧道的第二阶段时选择了【自动协商】,选择菜单【监视器】-【IPsec监视器】,可以看到隧道已经自动连接,也可以选择隧道后点击菜单里的【启用】。

② 在200D中,点击命令图标,可以弹出命令窗口。

③ 执行execute ping-options source 172.16.1.1 命令,指定Ping源地址为内网接口地址(只能指定接口地址,不能是其它地址),execute ping 192.168.28.254 ,从200D上Ping远程500D的内网接口地址,能够Ping通,说明VPN是通的。

④ 从500D指定内网接口地址,PIng远程200D的内网接口地址,也是通的,说明VPN双向都可以访问。IPsec VPN配置成功。

708

708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?