1. 引言

自 1976 年创建 Diffie-Hellman 方法以来,人们在不断推进网络安全。

近日苹果公布了一种新的 iMessage 后量子加密协议,称为 PQ3。PQ3 是一种突破性的后量子加密协议,代表了端到端安全消息传递技术的最前沿。

Shor表明随着量子计算机的出现,现有的所有公钥和密钥交换方法都可以被破解。

PQ3支持 E2E(端到端)通信,并取代了用于数字签名的 RSA 和 ECDSA 以及用于密钥交换的 ECDH。Apple 也具有出色的安全性,秘密对称和非对称密钥存储在设备上的安全飞地中,并支持按定义的时间间隔重新生成密钥。虽然大规模量子计算机还需要几年时间,但这可以防止“立即收获,稍后解密”。

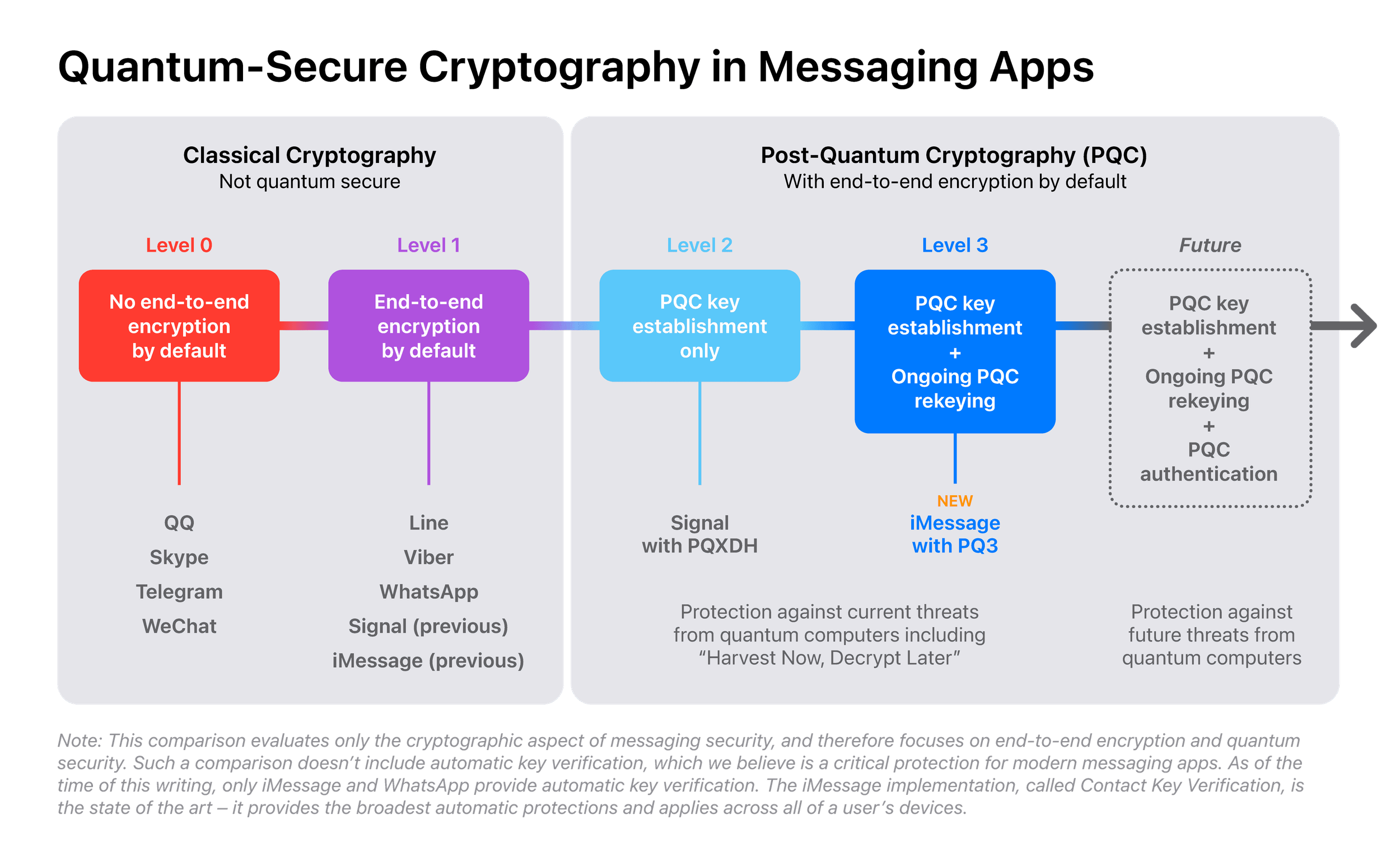

苹果表示,PQ3这种“突破性”和“最先进”的协议可以“针对高度复杂的量子攻击提供广泛的防御”。PQ3 是第一个达到称之为“3 级安全”的消息协议,其协议保护措施超越了所有其他广泛部署的消息应用。

在上图中,Apple 概述了:

- Skype 和微信等应用程序默认没有 E2E。

- 在第 2 级,默认支持 E2E,但使用现有的公钥加密技术。

- 在第 3 级:

- Signal 支持的 PQXDH(后量子密钥交换 - Diffie Hellman)方法的集成。这使用 Kyber 密钥交换方法,但仅发生在初始密钥建立阶段,其对话密钥就不受后量子方法的保护。

- Apple 已将其提升至 3 级安全性,其中 Kyber 用于初始密钥建立以及用于对话的所有后续密钥。这意味着任何会话密钥的泄露都不会泄露其他密钥。这称为前向保密(Forward Secrecy ,FS)。

PQ3方法是在安全工程与架构 (SEAR) 小组以及苏黎世联邦理工学院信息安全小组内创建的。

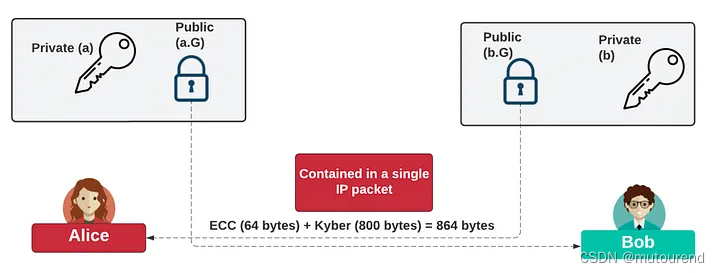

目前,Kyber 是唯一获得 NIST 批准的 PQC 密钥交换标准。Kyber是一种网格方法,用于协商建立和重新生成密钥。虽然定义Kyber是密钥交换,但它实际上是一种密钥封装方法(KEM),Bob将生成一个对称密钥供Alice使用,Bob用Alice的长期公钥对对称密钥进行加密,然后Alice用其私钥解密。Bob 和 Alice 将在不同的时间重新生成他们的长期密钥。使用的方法是混合 PQC 方法,其中 X25519 用于与 Kyber 集成——这将椭圆曲线方法与 PQC 方法混合在一起:

要破解,对手(又名 Eve)需要破解椭圆曲线方法和 Kyber 方法。重新生成密钥时,Bob 和 Alice 将使用 ECDH(椭圆曲线 Diffie-Hellman)生成新的公钥。因此,安全性与 PQC 方法或 ECDH 方法一样强大——这样就得到了双重安全证明。

总体而言,用户根据单个帐户注册设备,并且每个设备生成自己的密钥对。然后,关联的公钥将存储在 Apple 的身份目录服务 (IDS) 中,并与电子邮件地址或电话号码关联。当从一台设备发送消息时,每个关联设备之间都会进行 E2E 会话密钥的密钥交换。由于发送消息时设备可能不在线,因此使用收件人注册的公钥对密钥进行加密。总体而言,生成了两个公钥:

- 后量子 Kyber-1024 密钥封装公钥;

- 和经典的椭圆曲线 ECDH 密钥。

然后使用 ECDSA 从存储在设备安全飞地中的 P-256 私钥对这些数据进行签名。这是接触密钥验证密钥,用于识别设备。

当 Bob 希望与 Alice 通信时,将向 IDS 询问与 Alice 设备关联的公钥。这将包括身份验证密钥并使用联系密钥签名。然后 Bob 生成两个对称密钥,一个使用 Kyber 封装,另一个使用 ECDH 以及 Alice 注册的公钥进行封装。

2. PQC后量子密码学

2.1 Public-Key Encryption 和 KEMs (Key Exchange)

现有PQC Public-Key Encryption 和 KEMs (Key Exchange) 有:

- Classic McEliece:已存在大约 40 年,且已被证明具有相当的抵抗攻击能力。Classic McEliece会产生相当长的加密密钥,但产生相当少量的密文。

- CRYSTALS-KYBER(Lattice):将 LWE(Learning with Errors))与Lattice方法结合使用。评估期间发现了新的Lattice攻击,但希望能够制作出更新版本的KYBER用于最终评估。NIST 对其侧通道稳健性有些担忧,但它是 KEM 的有力竞争者。

- NTRU(Lattice):是一种传统的基于结构化Lattice的方法,且比其他Lattice方法存在的时间更长,这表明它可能更能抵御攻击和知识产权主张。

- SABER(Lattice):是基于modular learning with rounding,并使用Lattice方法。SABRE 具有出色的性能,且可能已接近产品化。NIST 的唯一建议是或许应该考虑侧道攻击而更新。

2.2 数字签名

现有PQC 数字签名方案有:

-

CRYSTALS-DILITHIUM (Lattice):dangqian ,CRYSTALS(Cryptographic Suite for Algebraic Lattices)支持两种量子鲁棒机制:

- Kyber 用于密钥封装机制(KEM)和密钥交换;

- Dilithium 用于数字签名算法。

CRYSTALS Dilithium 使用基于格的 Fiat-Shamir 方案,并产生所有后量子方法中最小的签名之一,并且具有相对较小的公钥和私钥大小。

-

FALCON (Lattice):Falcon 是 NIST PQC(Post Quantum Cryptography)标准的决赛入围者之一,其他成员还有 NTRU(Nth degree‐truncated polynomial ring units)和 CRYSTALS-DILITHIUM。它源自 NTRU,是一种基于格的量子鲁棒数字签名方法。Falcon 基于 Gentry、Peikert 和 Vaikuntanathan 方法来生成基于格的签名方案,以及陷门采样器——快速傅里叶采样。

-

Rainbow (Oil and Vinegar):多元多项式问题现在被应用于量子鲁棒密码学中,Rainbow创建了一个trapdoor,使能够用 m 个方程(即多元多项式)快速求解 n 个变量。

这些被定义为决赛入围者,将从中选出一名获胜者,但由于 CRYSTALS-KYBER、NTRU 和 SABRE 是格方法,NIST 只希望从格子术中选出一名获胜者。为此制定了一份替代清单:BIKE、FrodoKEM、HQC、NTRU Prime、 SIKE、CRYSTALS-DILITHIUM、FALCON 是数字签名的格方法,因此替代列表有:GeMSS、Picnic、SPHINCS+。因此,NIST 希望防止格方法在未来被破解,因此希望有一种替代方法作为备份。用于评估 NIST 决赛选手表现的 Windows 二进制文件位于此处。

参考资料

[1] 2023年2月23日Prof Bill Buchanan OBE博客 It Has Taken Us Nearly Five Decades, But Finally, We Have Security/Trust-by-Design: Meet PQ3

[2] Post quantum cryptography (PQC)

[3] 2024年2月21日新闻 苹果宣布为 iMessage 推出“突破性” 后量子加密协议 PQ3

[4] 2024年2月21日新闻 iMessage with PQ3: The new state of the art in quantum-secure messaging at scale

[5] Kyber, SIKE and Hybrid PQC Key Exchange

2242

2242

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?