目录

6.3资源管理器--监控近期网络活动连接--查找可疑连接进程

3.将py.txt中的代码先进行序列化然后再进行base64编码

5.对aes加密后再进行解密然后再序列化一次后再base64加密

7.将生成的代码放入创建的test.txt,并将文件改为gif格式

8.生成外链接,运行测试上线 (这里我省略了生成exe,工具:pyinstaller 命令:pyinstaller -F exp.py --noconsole )

前言

应急响应是指针对已经发生或可能发生的安全事件进行监控、分析、协调、处理、保护资产安全。主要是为了人们对网络安全有所认识、有所准备,以便应对突发的网络安全事件

windows

常见的应急响应事件:

Web 入侵:网页挂马、主页篡改、Webshell

系统入侵:病毒木马、勒索软件、远控后门

网络攻击:DDOS 攻击、DNS 劫持、ARP 欺骗入侵排查

排查思路:查看服务器是否被入侵(木马)查进程、查端口、查web日志

1.1 检查系统账号安全

1、查看服务器是否有弱口令,远程管理端口是否对公网开放

2、查看服务器是否存在可疑账号、新增账号

检查方法:打开 cmd 窗口,输入

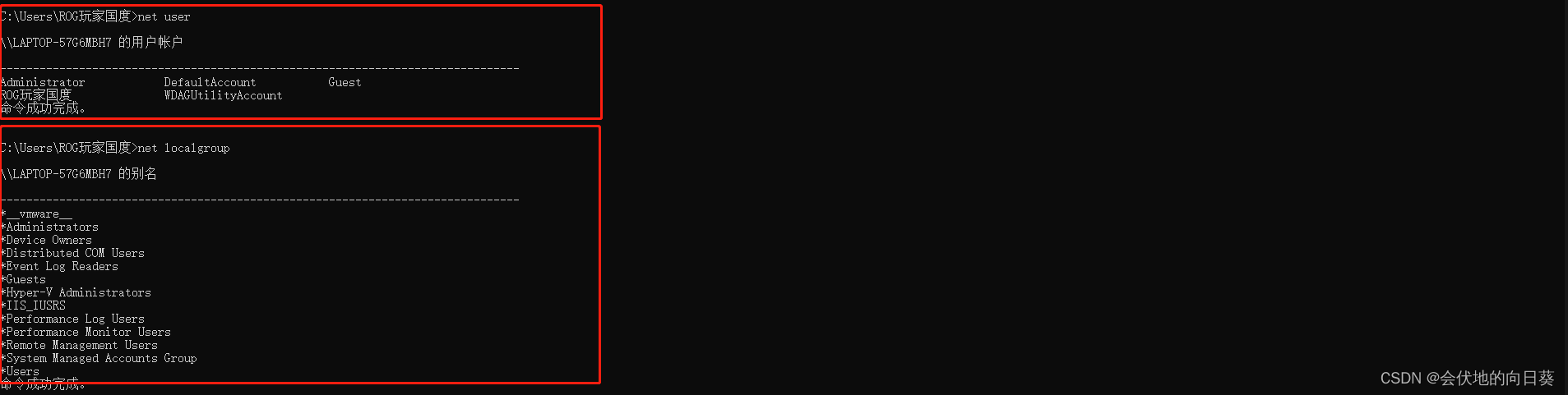

lusrmgr.msc命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉。注:部分系统版本不能使用这个方查看,可以使用用户、组查询语句查看#查看用户 net user #查看组 net localgroup

3、查看服务器是否存在隐藏账号、克隆账号

检查方法:

a、打开注册表 ,查看管理员对应键值。

b、使用D盾_web查杀工具,集成了对克隆账号检测的功能。

4、结合日志,查看管理员登录时间、用户名是否存在异常

检查方法:

a、Win+R 打开运行,输入"eventvwr.msc",回车运行,打开“事件查看器”。

b、导出 Windows 日志 -- 安全,利用微软官方工具 Log Parser 进行分析。

1.2 检查异常端口、进程

1、检查端口连接情况,是否有远程连接、可疑连接。

检查方法:

a、使用

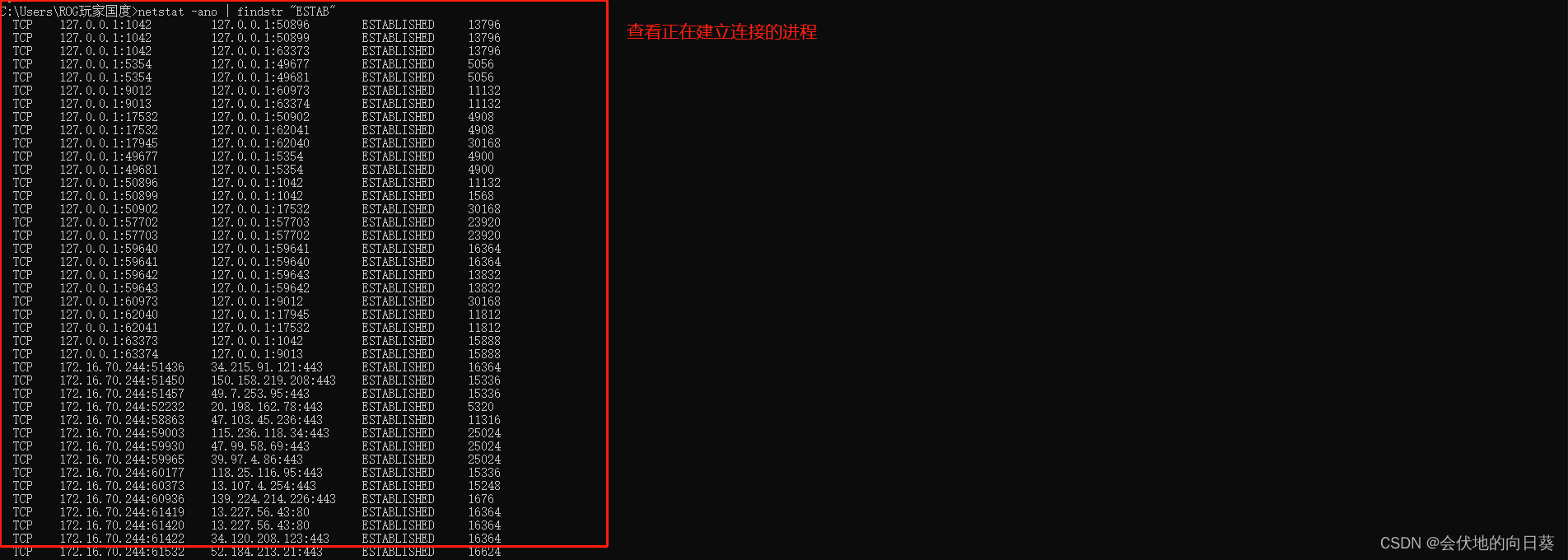

netstat -ano命令查看目前的网络连接,定位可疑的 ESTABLISHED

b、根据 netstat 命令定位出的 PID 编号,再通过 tasklist 命令进行进程定位

tasklist | findstr "PID"

2、进程

- 检查方法:

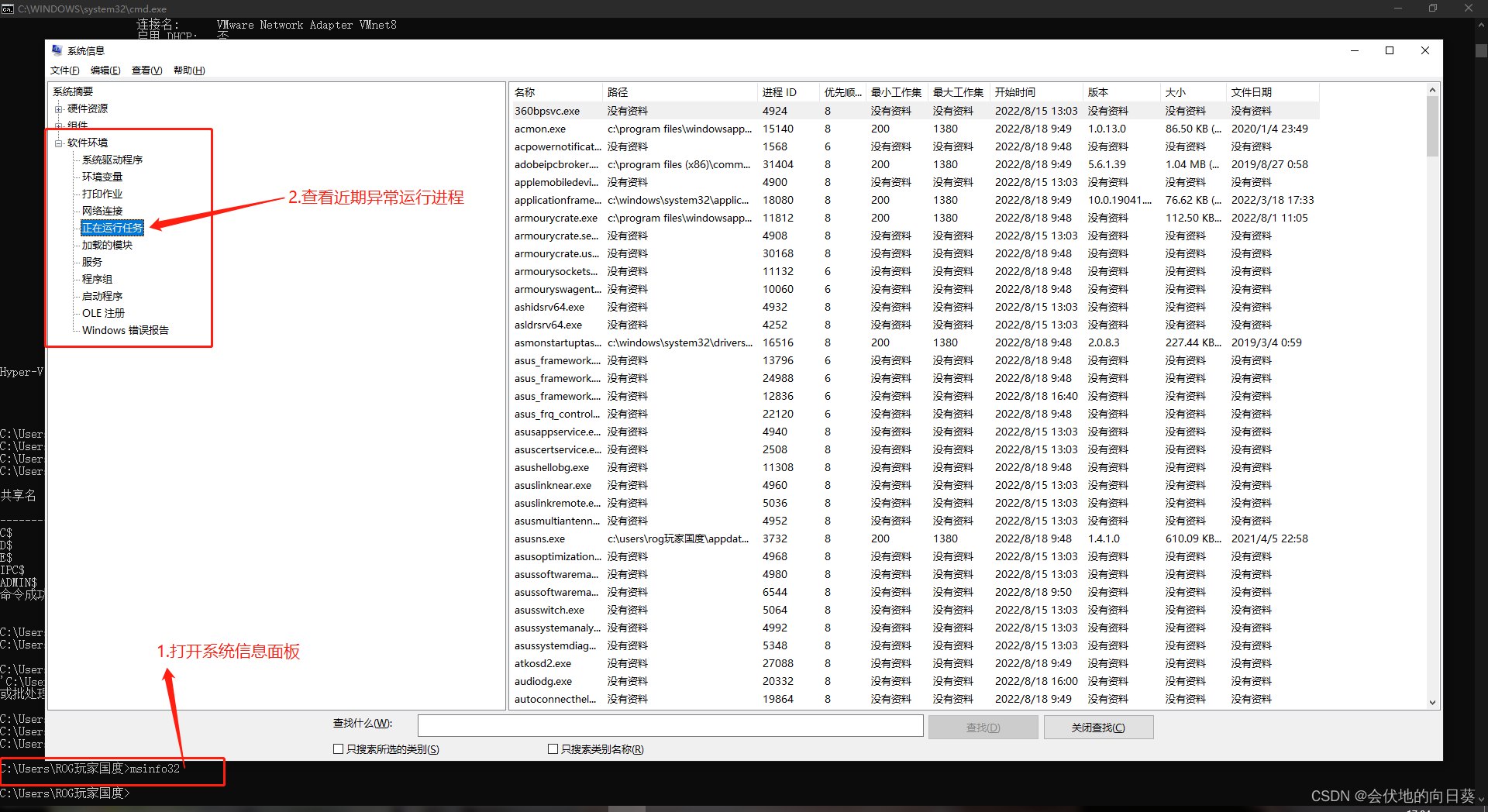

a、开始 -- 运行 -- 输入

msinfo32命令,依次点击 "软件环境 -- 正在运行任务" 就可以查看到进程的详细信息,比如进程路径、进程ID、文件创建日期以及启动时间等。

b、打开D盾_web查杀工具,进程查看,关注没有签名信息的进程。

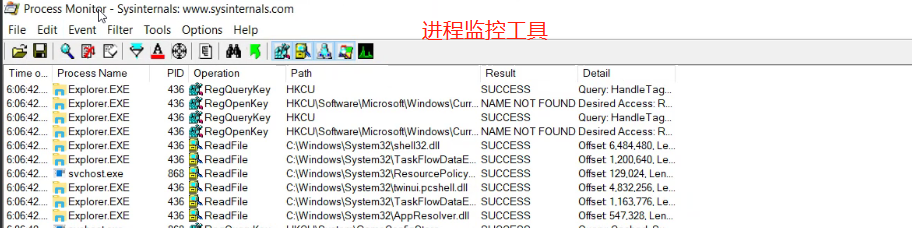

c、通过微软官方提供的 Process Explorer 、Process Moniter等工具进行排查 。

d、查看可疑的进程及其子进程。可以通过观察以下内容:

没有签名验证信息的进程 没有描述信息的进程 进程的属主 进程的路径是否合法 CPU 或内存资源占用长时间过高的进程

#查询思路

a、查看端口对应的 PID:

netstat -ano | findstr "port"

b、查看进程对应的 PID:

(1)任务管理器 -- 查看 -- 选择列 -- PID

(2)tasklist | findstr "PID"

c、查看进程对应的程序位置:

任务管理器 -- 选择对应进程 -- 右键打开文件位置

运行输入 `wmic`,cmd 界面输入 `process`

d、`tasklist /svc` 进程 -- PID -- 服务

e、查看Windows服务所对应的端口:

%systemroot%/system32/drivers/etc/services(一般 %systemroot% 就是 C:\Windows 路径)1.3检查系统相关信息

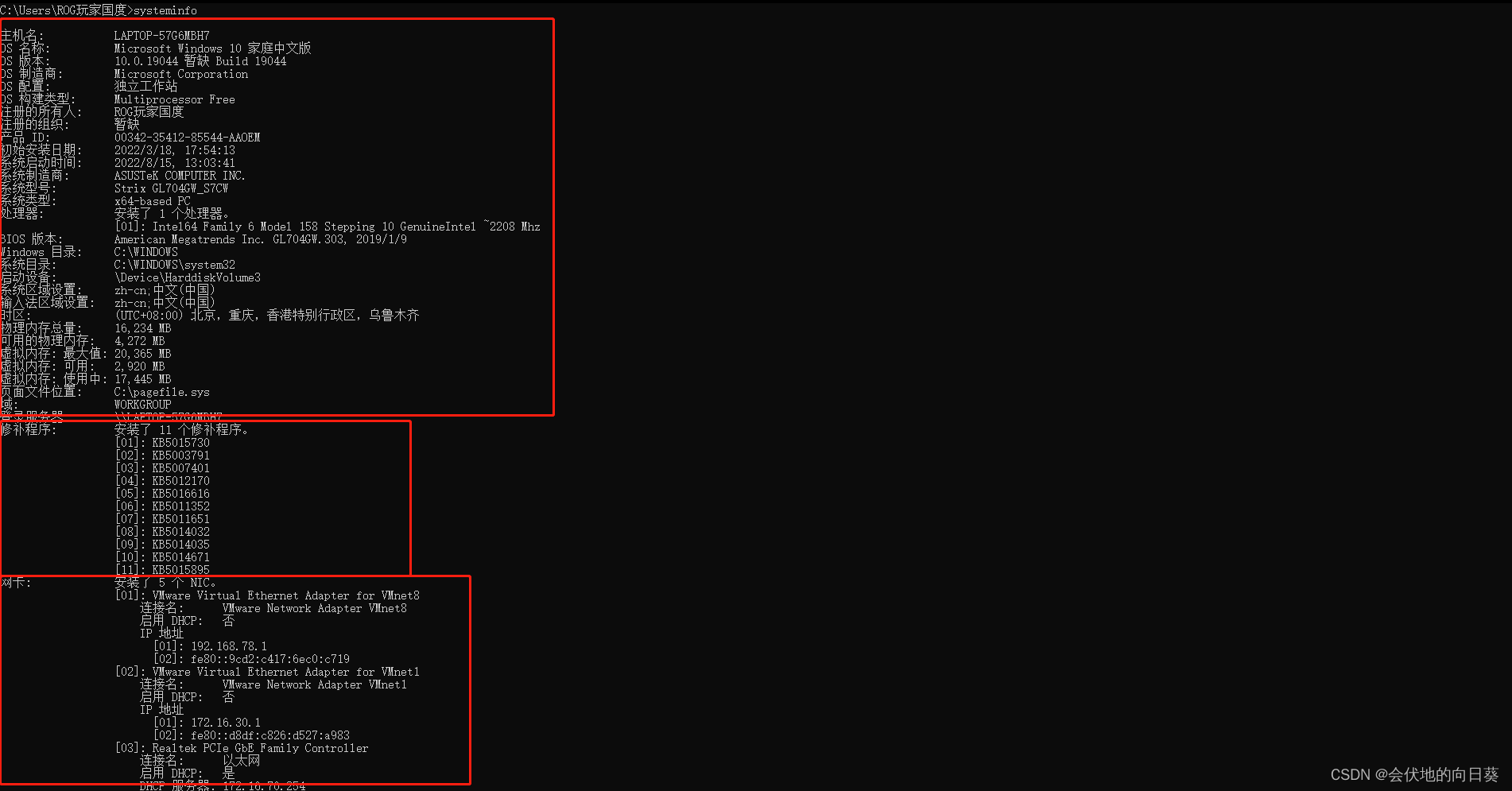

1、查看系统版本以及补丁信息

检查方法:单击【开始】>【运行】,输入

systeminfo,查看系统信息。

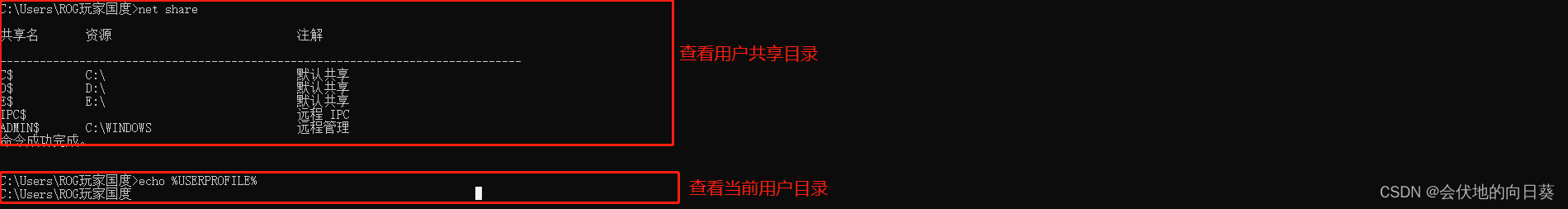

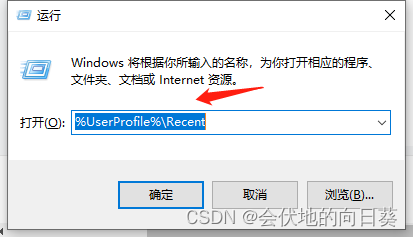

2、查找可疑目录及文件

检查方法:

a、 查看用户目录,新建账号会在这个目录生成一个用户目录,查看是否有新建用户目录。

b、单击【开始】>【运行】,输入

%UserProfile%\Recent,分析最近打开分析可疑文件。

c、在服务器各个目录,可根据文件夹内文件列表时间进行排序,查找可疑文件。

d、回收站、浏览器下载目录、浏览器历史记录

e、修改时间在创建时间之前的为可疑文

1.4 日志分析

Web 访问日志

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4043

4043

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?