镜像可以官网下载,这里不给链接。

1

/

12

长安杯 第一届电子数据取证竞赛 题目

案情简介

在一起电诈案件中,受害者称自己的银行卡被他人冒用,曾收到假冒公安的短信,因为

自己在一个

P2P

网站中理财,假冒公安称该网站已被列外非法网站,要自己到公安备案网站

填写自己的信息,并帮助自己追回本金,因此信以为真,在网站上填写了自己的信息和绑定

的银行卡信息;办案机关推测嫌疑人可能是获取了

P2P

网站中的注册用户信息,从而进行定

向诈骗,因此调取了

P2P

理财网站的服务器,现委派你对该服务器进行电子数据取证。

你获得该

P2P

理财网站服务器硬盘镜像文件

“

检材

1.E01”

,根据这个镜像文件,回答下列问题:

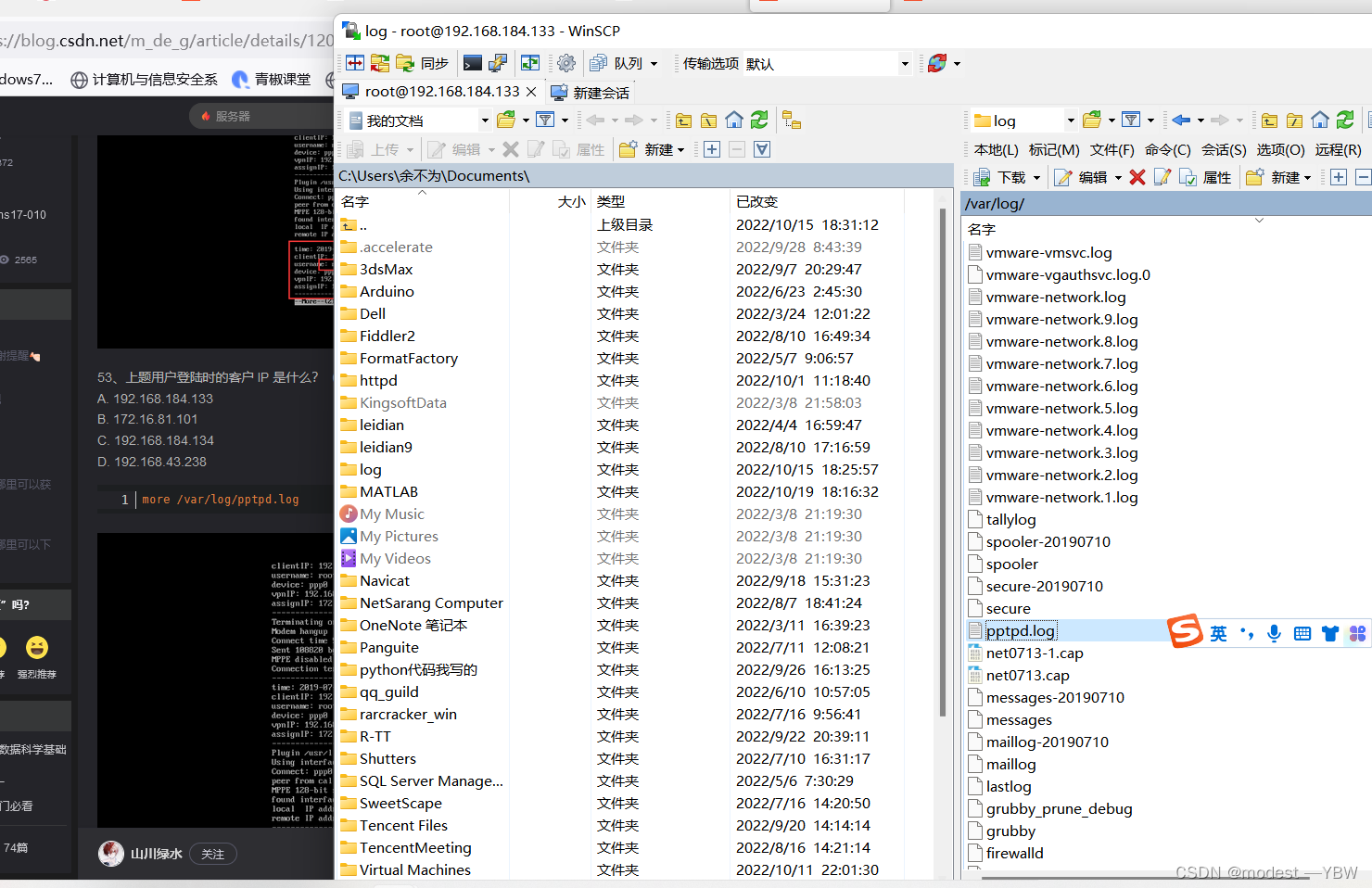

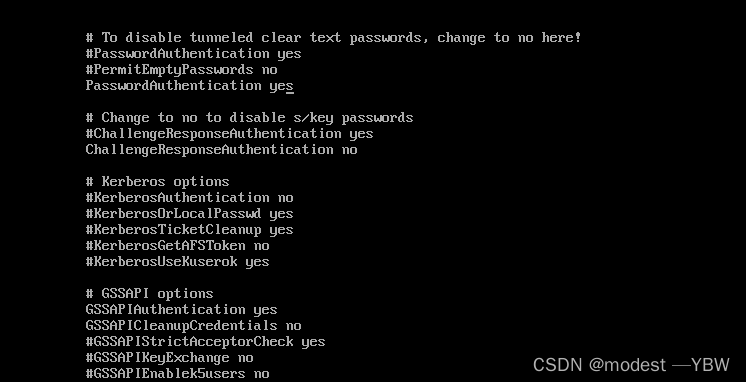

这里在说一下,此处有一个问题,就是ssh连不上,包括winscp也是连不上,我连接很久都不行

所以专门做一下连接总结。

1:用户名密码要知道。

2:然后ifconfig,看虚拟机,ping一下看看能不能通

3:检查端口,看到ssh是哪个端口netstat -antp

4:本机连接试试 telnet 192.168.1.30 22 连接这个端口,只有ssh在最顶上显示说明成功

5:虚拟机内部查看服务 ps -le|grep ssh 注意是le 看看有没有开启

6:查看sshd状态,service sshd status active就是可以的

6:如第一届长安杯在做了上述操作后提示密钥连,不是密码,就是禁止了

要进入、etc/ssh/sshd_config的配置文件,把密码链接改成yes。之后就可以链接ssh操作

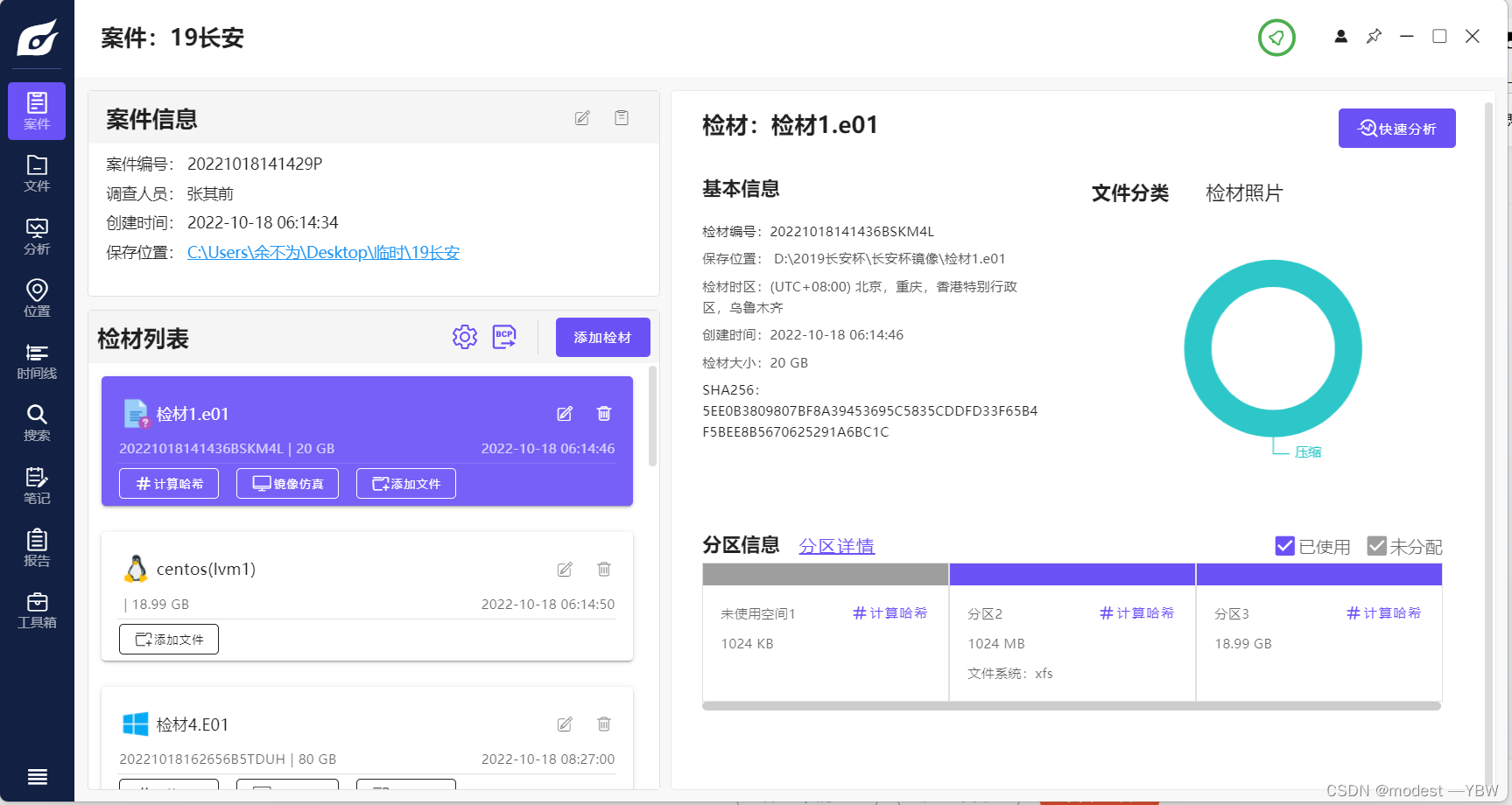

1

、计算

“

检材

1.E01”

镜像的

SHA256

值是多少(

)

A. 2b20022249e3e5d66d4bbed34ad337be5dd77b313c92dfe929aa56ed71449697

B. 6a574c40548110598bd4c88520d34b37d13b372066737ede3104743f986b7263

C.

5ee0b3809807bf8a39453695c5835cddfd33f65b4f5bee8b5670625291a6bc1c

D. 8495b678da27c64b54f083afefbcf9f83f94c1de133c70c175b4a784551939dd

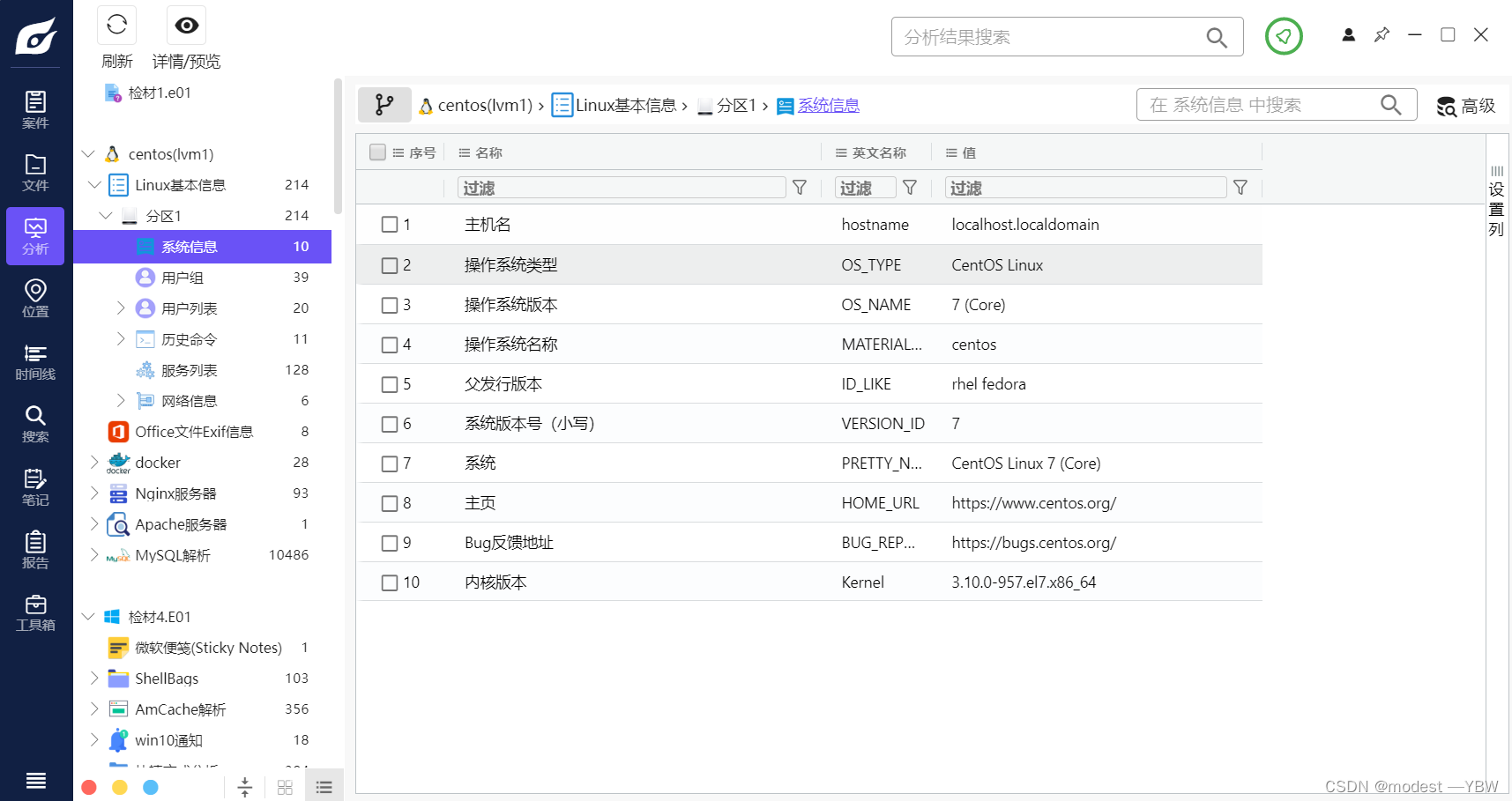

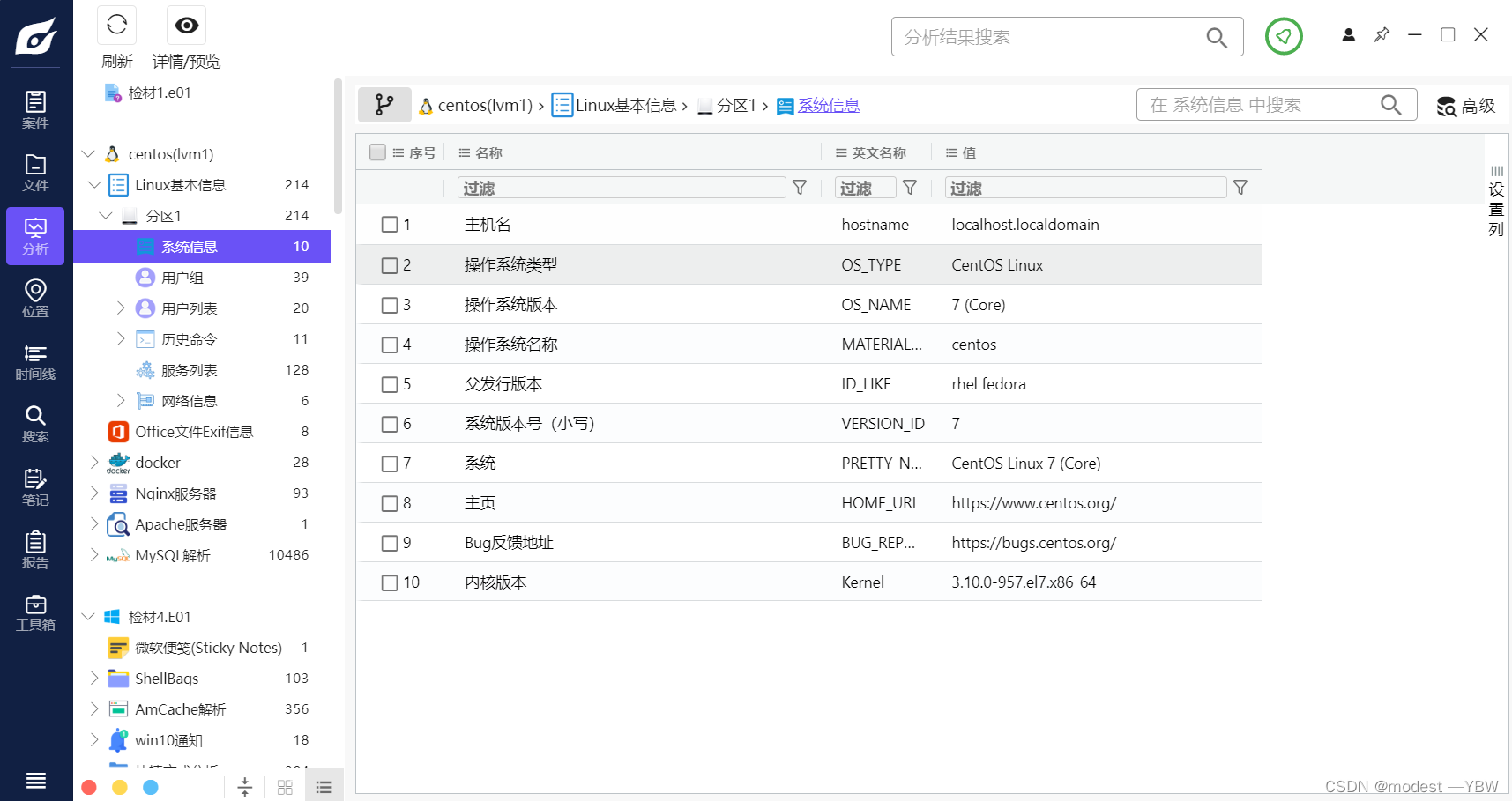

2

、该服务器的操作系统版本是什么(

)

A. CentOS release 6.5 (Final)

B. Ubuntu 16.04.3 LTS

C. Debian GNU/Linux 7.8 (wheezy)

D.CentOS Linux release 7.6.1810(Core)

3

、该服务器内核版本是多少()

A.3.10.0-957.el7.x86_64

B. 3.2.0-4-amd64

C. 4.8.0-52-generic

D. 4.10.0-28-generic

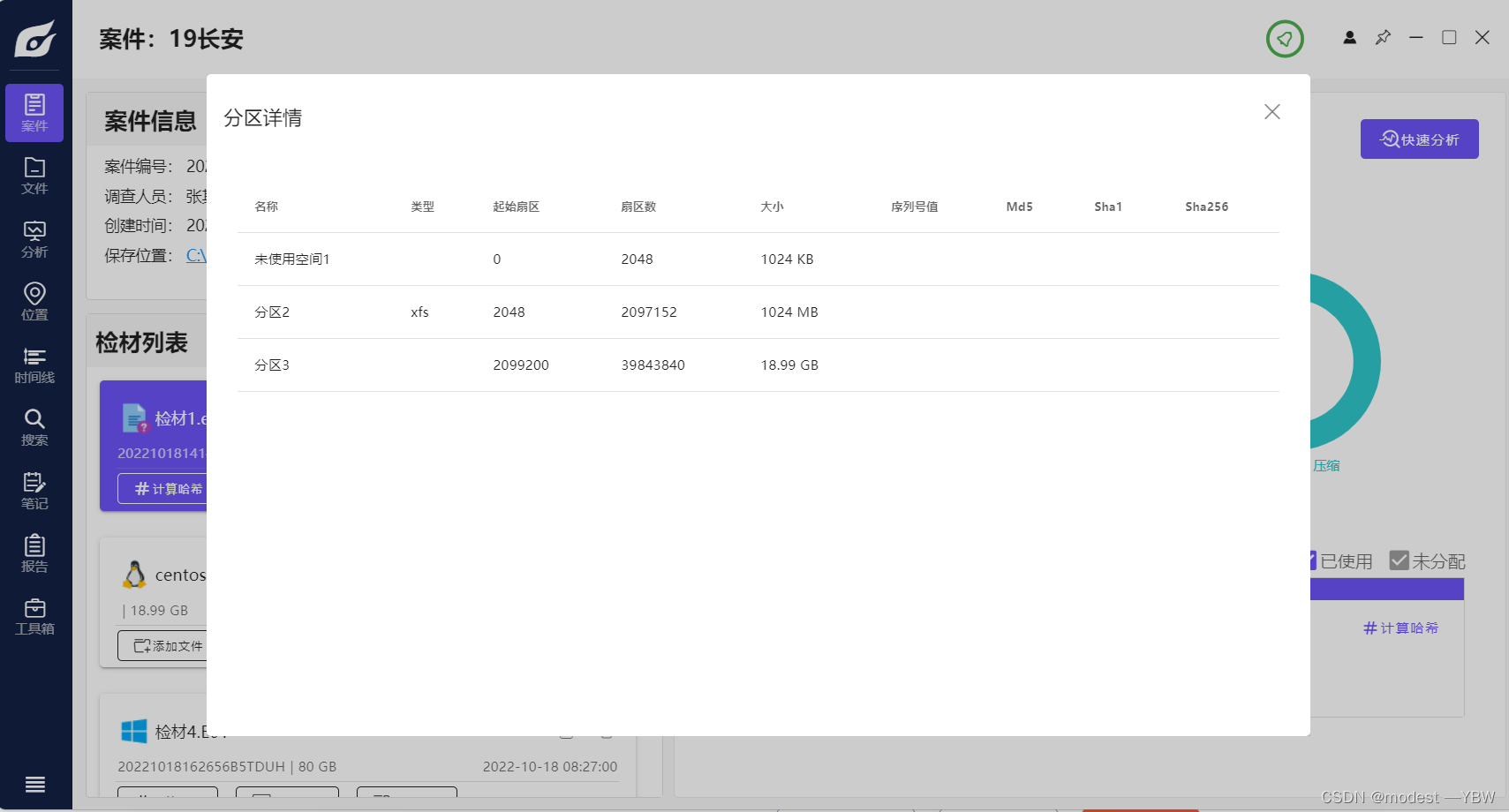

4

、原服务器存在多少硬盘分区?(

)

这里说明:原服务器就是指检材e.01,并不是解析之后的系统信息,原服务器指的就是检材。所以这里看到的就是2个。

A.1

B.2

C.3

D.4

5

、原服务器中硬盘分区其中含有一个

LVM

逻辑卷的分区,请找出该分区内开始的逻辑区块

地址(

LBA

)。(答案格式: 扇区,

Sector

)(

)

题解就是上图

A.0

B.2048

C.2099200

D.4194344

6

、该

LVM

逻辑卷分区内

root

逻辑卷的文件系统是什么?(

)

题解就是上图

A.NTFS

B.EXT4

C.SWAP

D.XFS

7

、该

LVM

逻辑卷分区内

root

逻辑卷的物理大小是多少?(单位:

byte

)(

)

逻辑卷大小,直接扇区数*512 题解还是如上,基础概念就是扇区数与k的关系

A. 2,147,483,648

B. 2,147,504,128

C. 18,249,416,704

D. 20,400,046,080

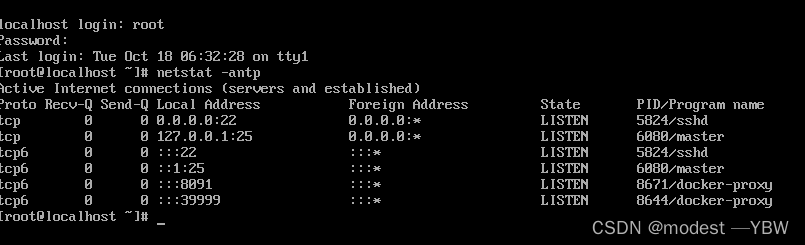

8

、请找出该服务器的网站访问端口是什么?(

)

A.22

B.25

C.80

D.8091

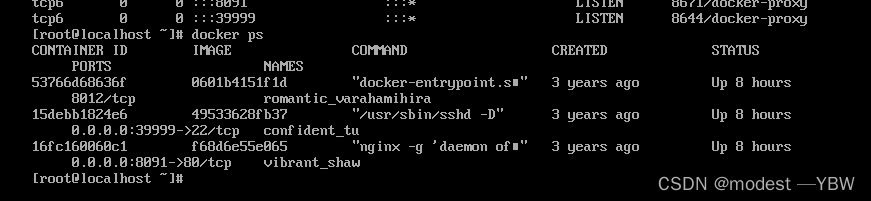

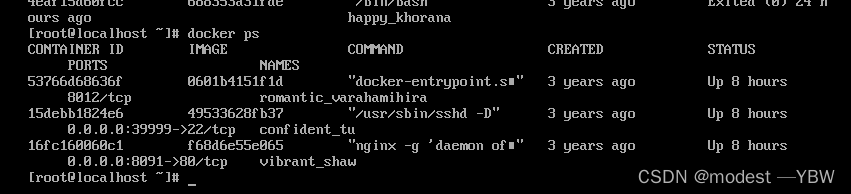

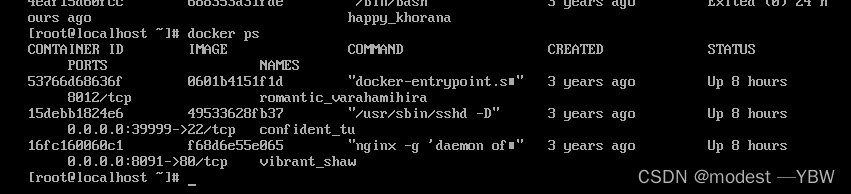

正常网站都是80端口,命令就是netstat -antp,在这里看不到什么东西

一开始我也没做出来,然后我试着打开容器,发现一个映射8091->80,所以访问端口变成了8091

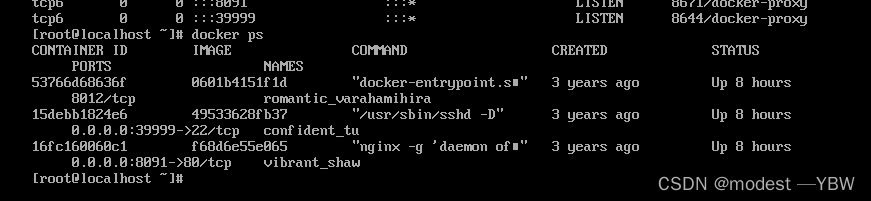

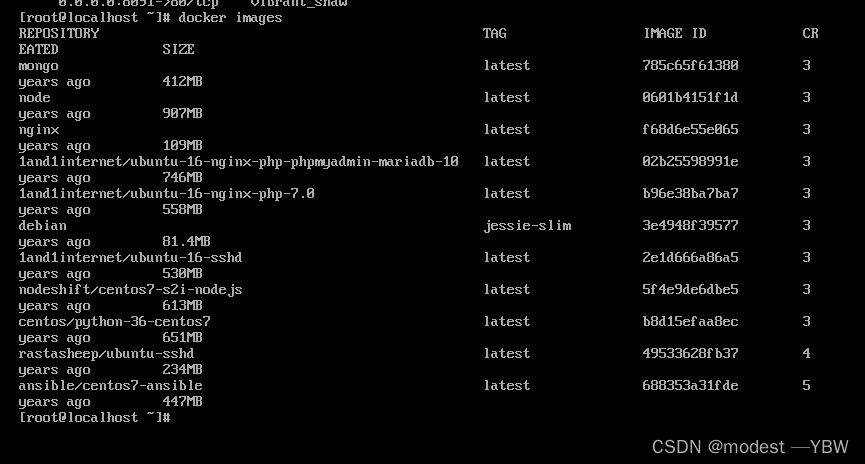

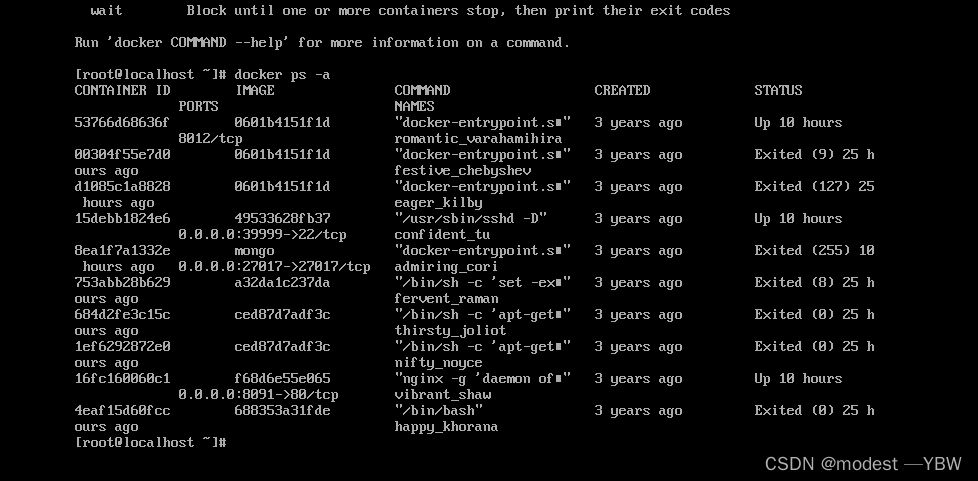

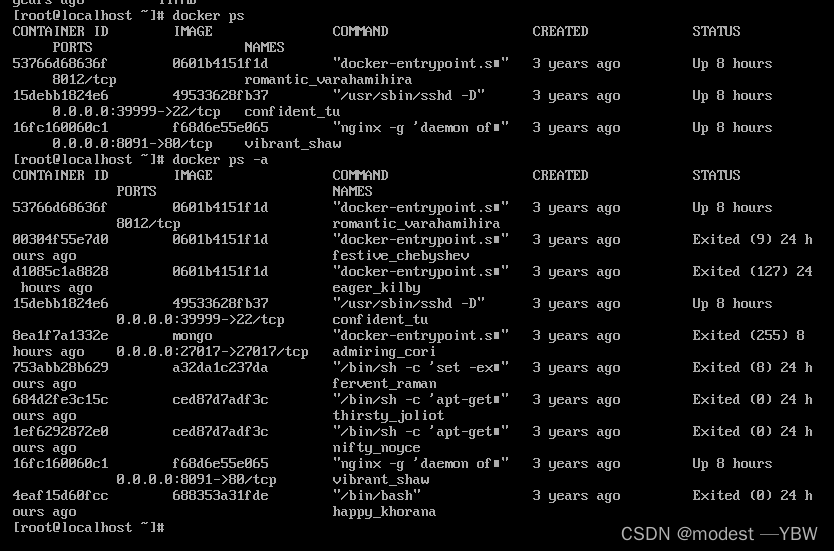

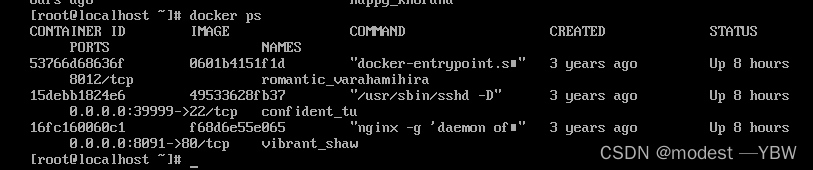

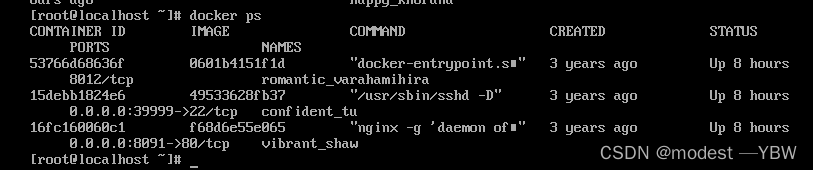

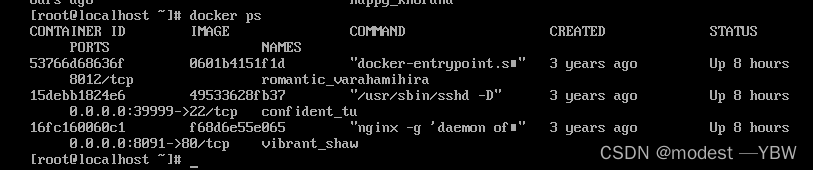

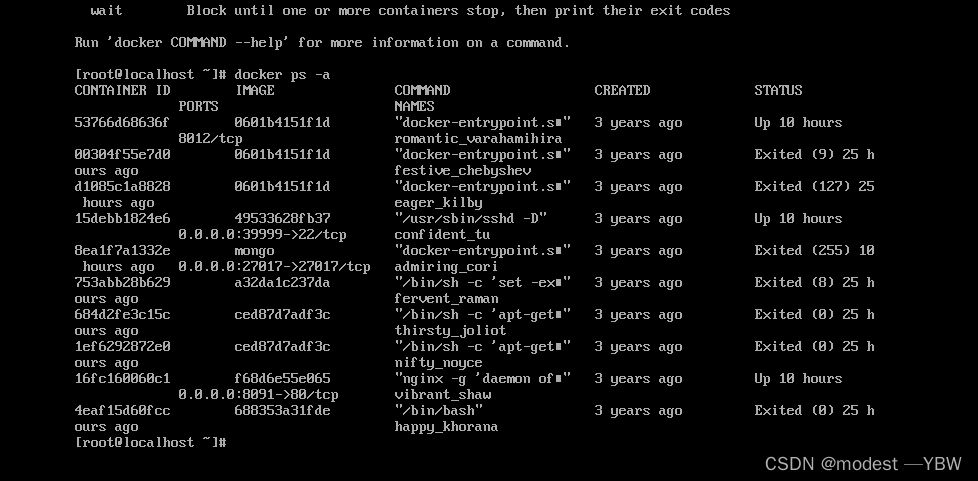

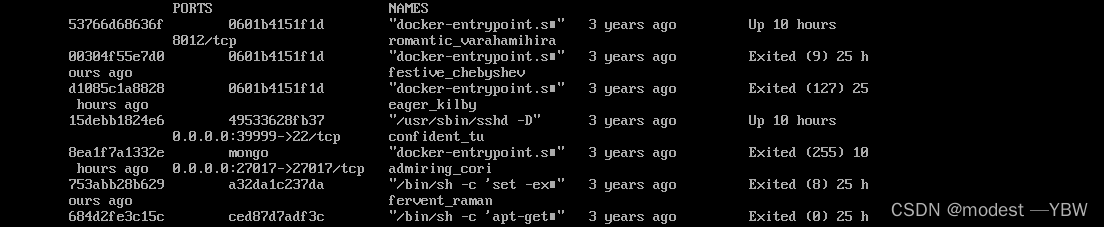

9

、该服务器中运行了

docker

应用,在本地有多少

docker

镜像?(

)

A.10

B.11

C.12

D.13

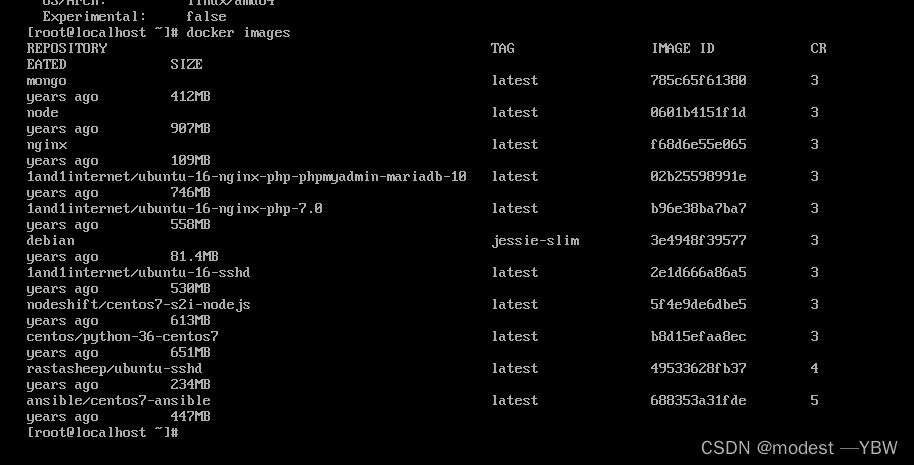

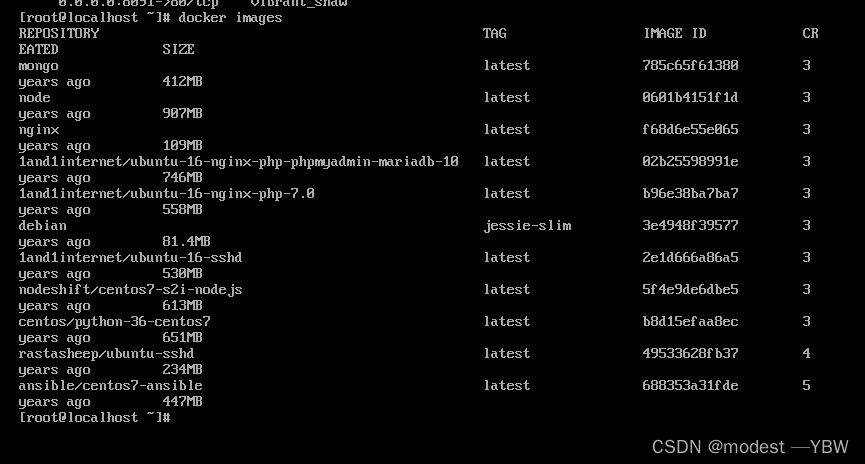

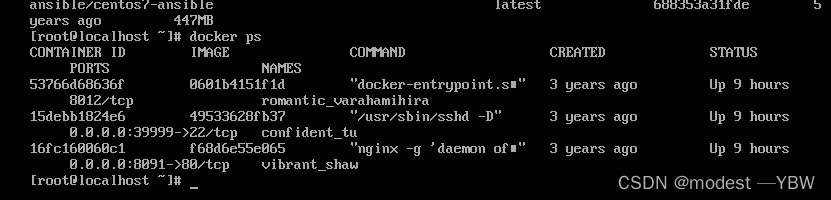

做这题的时候发现我有一个概念不清楚,其实镜像不等于容器,我之前一直不知道

可以这样理解:

镜像就相当于系统盘,镜像盘,只可以读取,

但是镜像系统盘装机运行起来就成了容器,可以进行操作

也就是说原虚拟机可以有1个镜像,但是它可以制作10个容器,他们数量完全没关系。

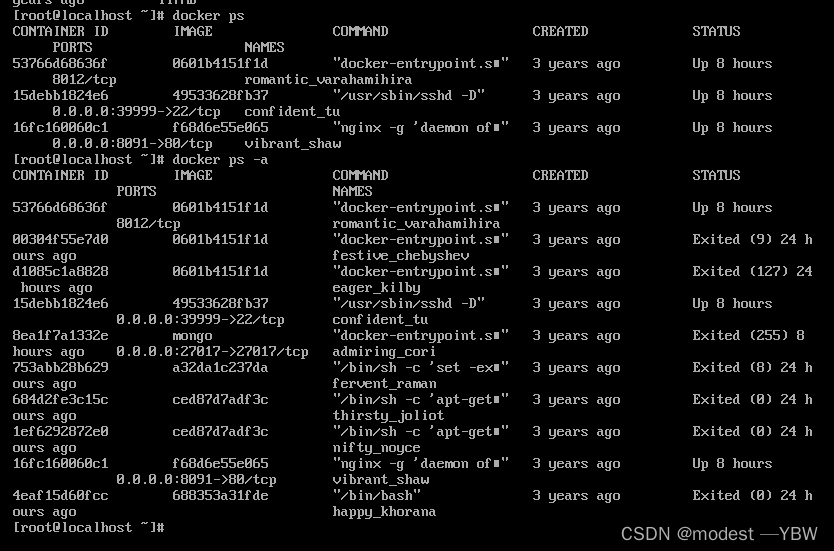

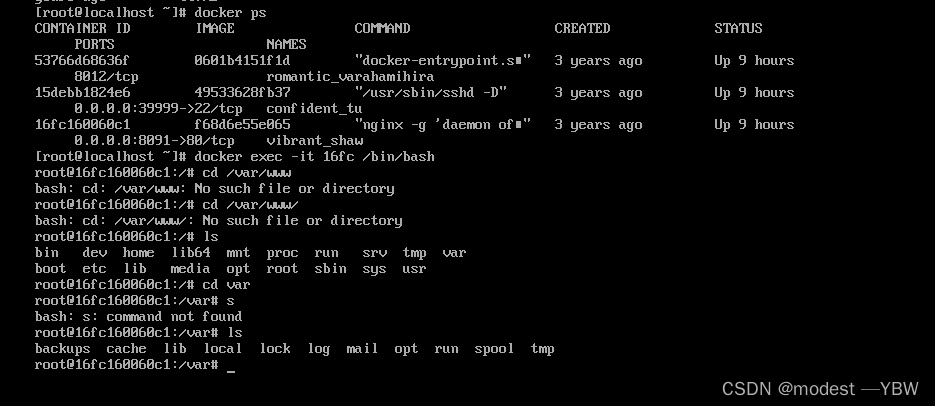

docker ps 是看容器状况

docker images是看镜像基本信息,这里看到有11个

IMAGE ID是镜像标识符,如果两个镜像标识符一样,可能指向了一个镜像,只是有不同的标签名称

REPOSITORY:来自哪一个仓库,比如ubuntu仓库

TAG:镜像的标签信息,最新的

10

、该

docker

应用的

server

版本是多少?(

)

A.16.05.2

B.17.03.8

C.18.09.7

D.19.03.3

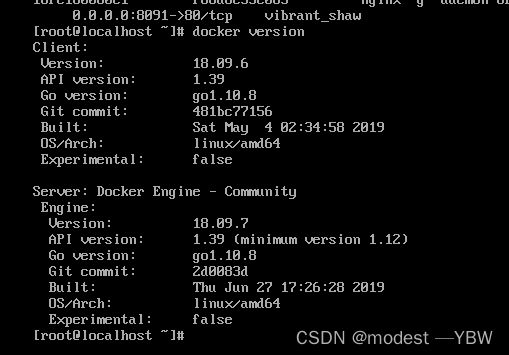

docker version可以查看容器版本号

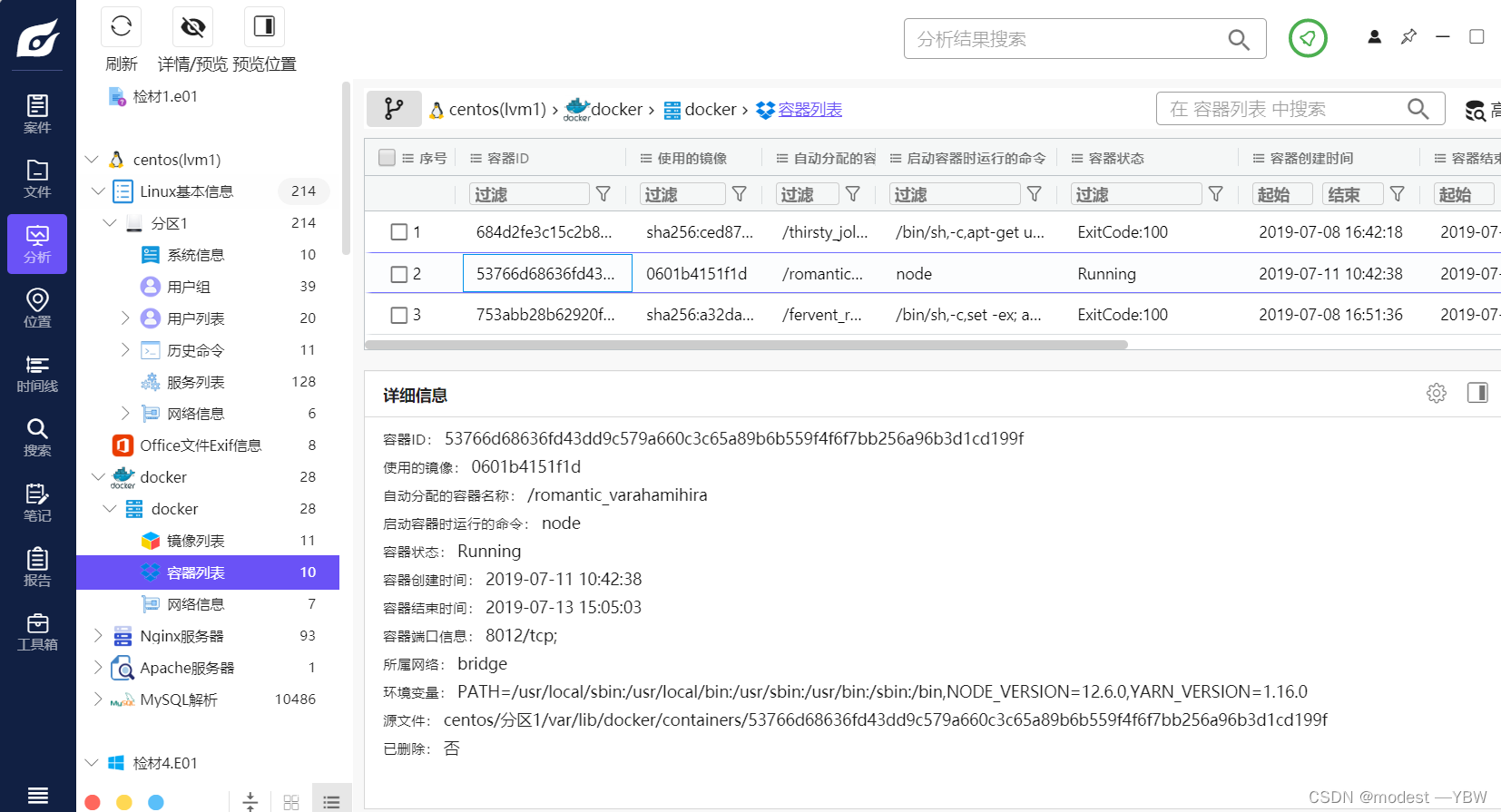

11

、该

docker

应用中总共有多少容器节点?(

)

A.10

B.11

C.12

D.13

我百度了半天,好像没有找到关于容器节点的说明知识,后面看解析觉得其实就是docker,就是换了一个名字

docker ps

12

、运行中的容器节点有多少?(

)

A.1

B.2

C.3

D.4

docker ps -a

13

、在运行中的容器节点中,其中一台容器名称为

romantic_varahamihira

的容器节点,它的

hostname

是什么?(

)

A. 16fc160060c1

B. 1ef6292872e0

C. 753abb28b629

D. 53766d68636f

仔细看就知道是第一个,所以选D

14

、上题容器节点中,占用了主机的哪个端口?(

)

A.25

B.8012

C.8091

D.

未占用端口

显然占用了8012端口

15

、在运行中的容器节点中,其中一台容器

ID

为

15debb1824e6

的容器节点,它运行了什么服

务?(

)

A.ftp

B.ssh

C.nginx

D.smtp

这里是把39999映射22端口,而且看命令也看到是ssh

CONTAINER ID:每个容器的唯一标识符号,自动生成。类似于数据库中的主键。

IMAGE :创建容器使用的镜像名称。

COMMAND:运行容器时的命令。

CREATED:容器创建的时间。

STATUS:容器的运行状态,Up 17 hours 指容器已运行17小时。

16

、上题容器节点中,占用了主机的哪个端口?(

)

A.22

3

/

12

B.8091

C.39999

D.

未占用端口

很明显是39999代替22干活去了

17

、该服务器中网站运行在

docker

容器中,其中

web

服务使用的是什么应用?(

)

A.apache

B.tomcat

C.nginx

D.IIS

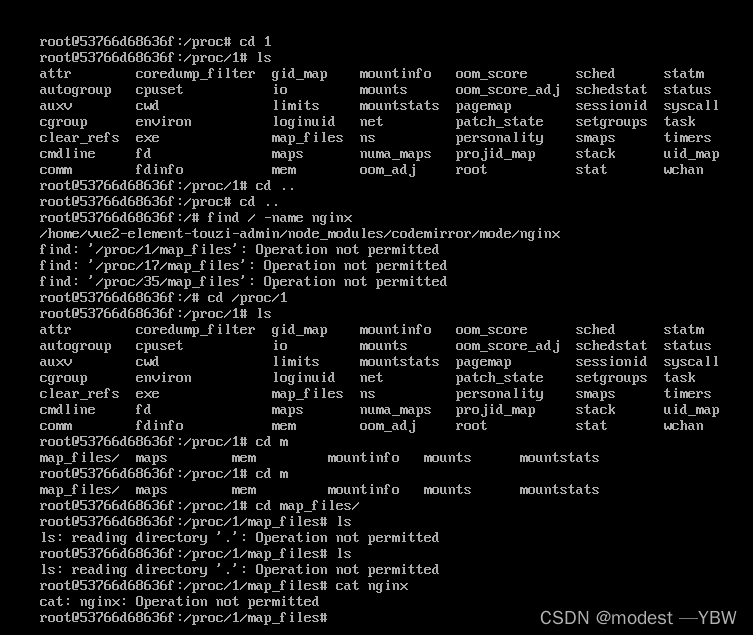

火眼分析可以看到nginx出现很多次,虚拟机里面nginx服务也猜得出来

18

、上题所述运行

web

服务的容器节点,使用的镜像名称是什么?(格式

REPOSITORY

:

TAG

)

(

)

A.apache: latest

B.tomcat: jessie-slim

C.nginx: jessie-slim

D.nginx: latest

这里可以看到镜像是f68d6这个,所以我们转回去看

发现eated是nginx tag是lastest,所以格式就是来源库+标签信息

19

、上题所述容器节点占用的容器端口是什么?(

)

A.22

B.80

C.8091

D.

未占用端口

回到容器里面看也是8091代替80端口上班,所以就是8091

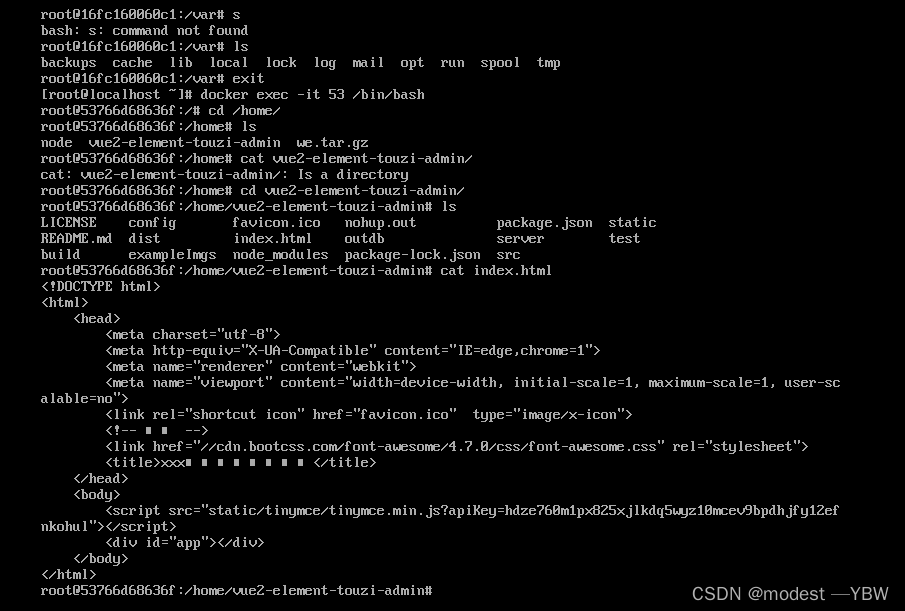

20

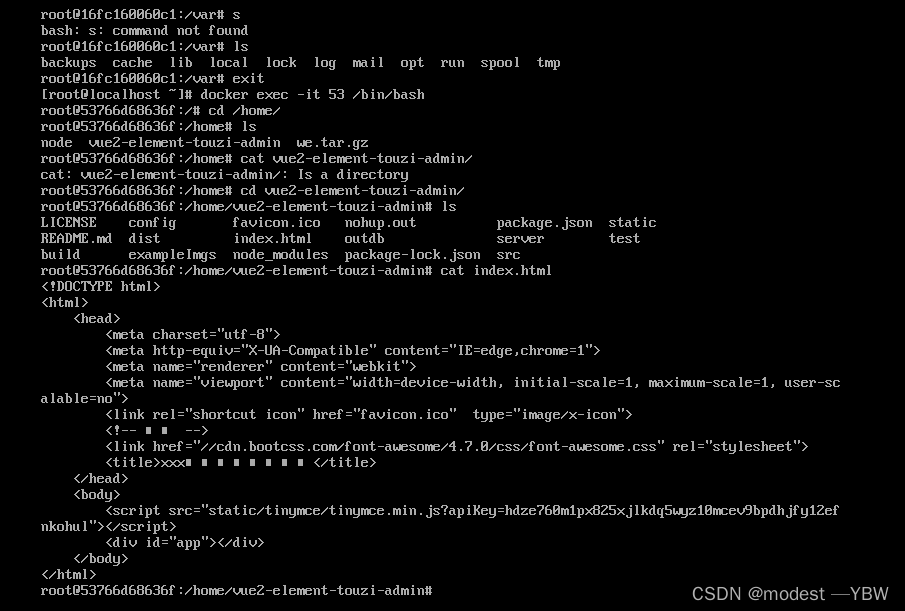

、网站目录所在的容器内部路径为(格式:容器

ID

:路径)(

)

A. d1085c1a8828:/home/ vue2-element-touzi-admin

B. 53766d68636f:/ home/ vue2-element-touzi-admin

C. 16fc160060c1:/var/www/ vue2-element-touzi-admin

D. 15debb1824e6: /var/www/ vue2-element-touzi-admin

我发现连www这个文件夹都没有,谈何网站目录

B是正确答案,我看一下

最后是找到了

如果直接猜测,因为是nginx网站,很容易知道容器就是16fc那个,但是其实是不对的,所有题目都这样那取证也太没意思了。

一开始我想一个一个试过去,但是我发现火眼是没有路径的,就是说容器里面没法分析其实容器类似于虚拟机,虚拟机是无法直接解密的,所以我只能选择去容器里面一个一个看,就是人工找。

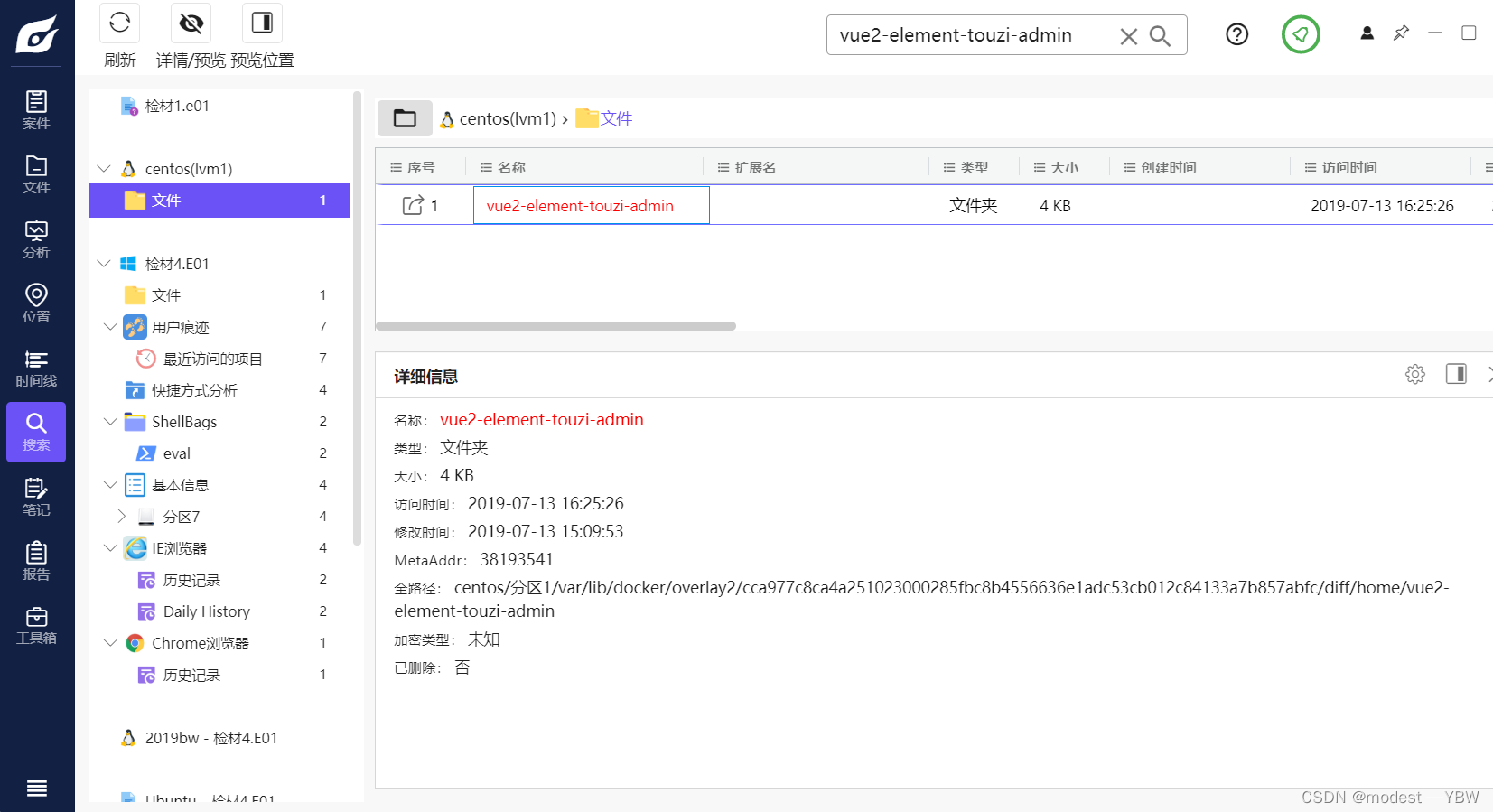

21

、网站目录所在的主机路径为下列选项中的哪个?(

)

A./var/lib/docker/overlay2/cca977c8ca4a251023000285fbc8b4556636e1adc53cb012c84133a7b

857abfc/diff/home/vue2-element-touzi-admin

B./var/lib/docker/overlay2/fd27756120785ef656c9211b6147ef5f38d6a9811006d85359458f7fa

8d45415/diff/home/vue2-element-touzi-admin

C./var/lib/docker/overlay2/f405ba5e3f1f0e04a3585fbc95a47d13b4009dd9d599ac91015babebd

5a5ff9b/diff/var/www/ vue2-element-touzi-admin

D./var/lib/docker/overlay2/d42b9a02aa87386b137242f691cb3e6303c4c0f3441419efb17ff550fd

f5de28/diff/var/www/ vue2-element-touzi-admin

这题火眼分析也是找不到的,但是无脑爆搜就可以

上题我们已经找到了网站日志文件在537这里容器下,安装常理看,应该去找网站配置文件,但是悲伤的是我无论怎么找,就是看不见

最后看了别人博客,发现可疑去看容器信息,因为容器干什么,日记文件存放哪里确实容器信息有写docker inspect 还是看到了

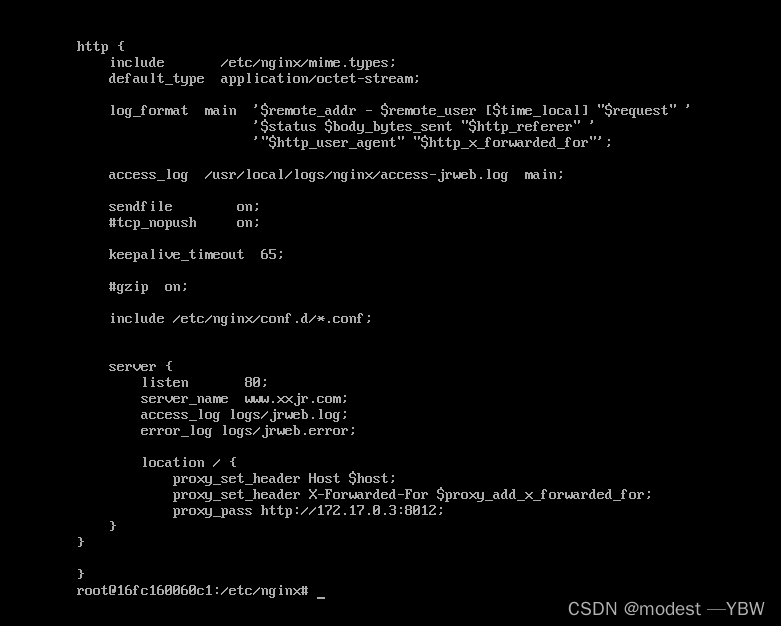

22

、网站日志的路径在哪?(格式:容器

ID

:路径)(

)

A. 53766d68636f:/etc/nginx/logs/jrweb.log

B. 53766d68636f:/var/log/access.log

C. 16fc160060c1:/etc/nginx/logs/jrweb.log

D. 16fc160060c1:/var/log/access.log

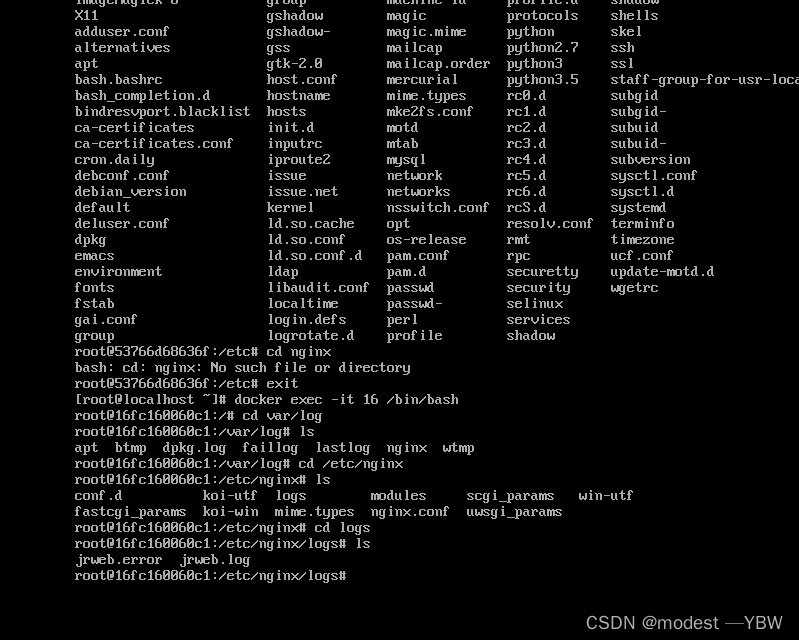

我四个全找一遍,最后发现就c有

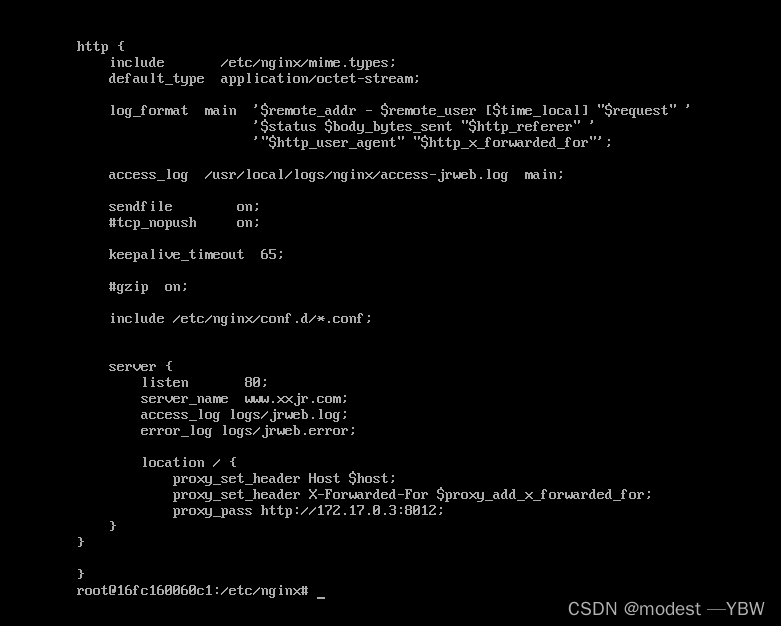

如果正经做是这样的:

还是看配置文件,脑洞很大,配置文件在16f里面

docker exec 16 /bin/bash 进入容器

find / -name nginx.conf 查找配置文件

cat nginx.conf 进入并查看

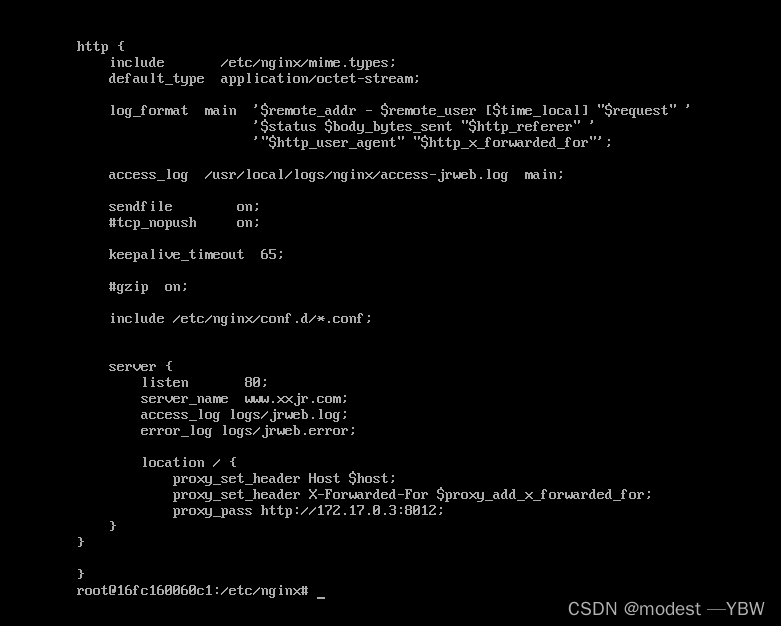

发现一个localtion重定向操作172.17.0.3:8012端口

就知道是53那个镜像,然后再去找。

23

、案发当时,该服务器的原始

IP

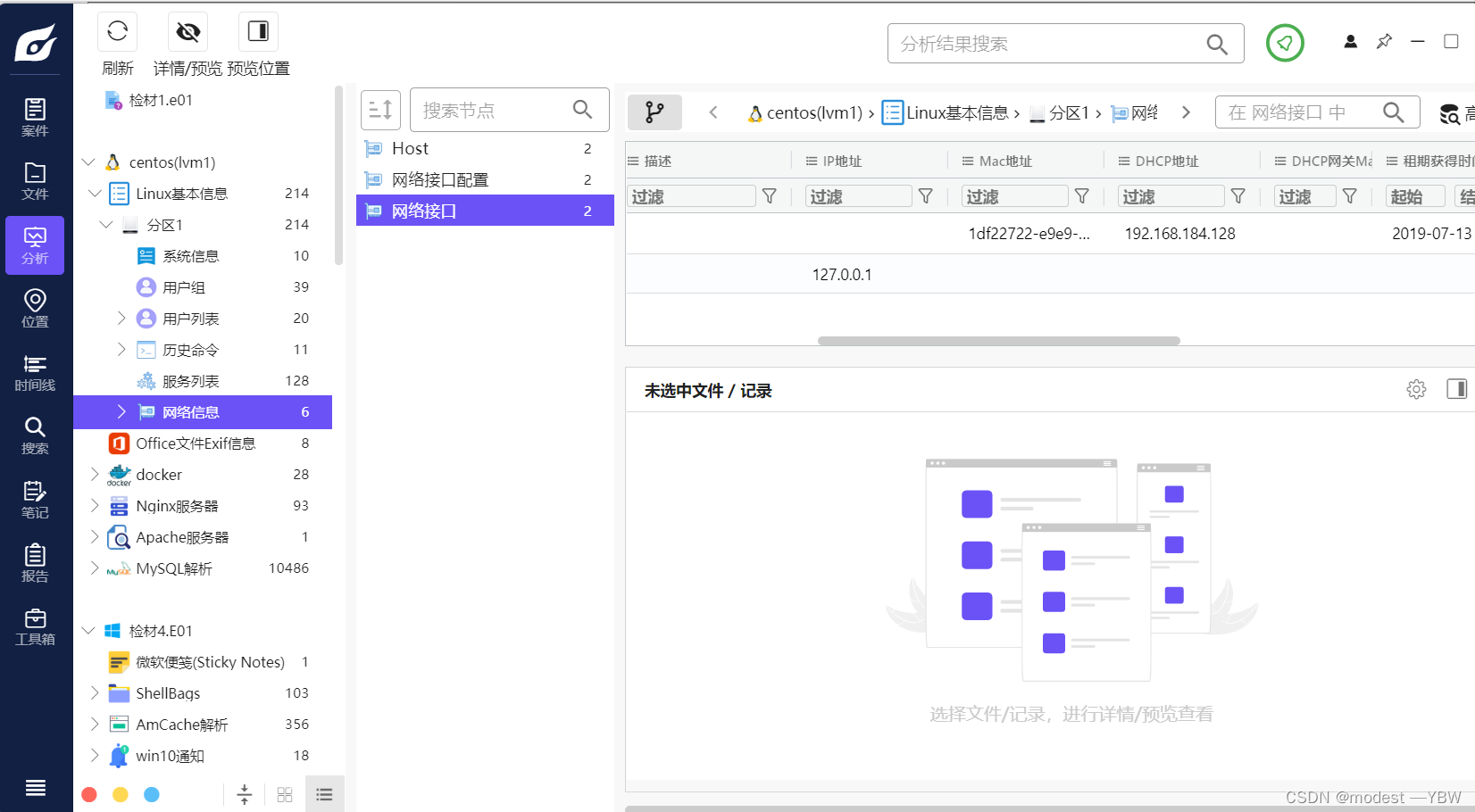

地址是多少?(

)

A.192.168.160.89

B.192.168.184.100

C.192.168.120.111

D.192.168.184.128

我就直接火眼看了

到日记文件里面看稳妥很多,前面做过

16fc160060c1:/etc/nginx/logs/jrweb.log

日记里面看也可以

24

、在

docker

中,各容器节点和主机之间的网络连接模式是什么?(

)

A. bridge

模式

4

/

12

B. host

模式

C. container

模式

D.none

模式

说实话,我猜就是网桥模式,dhpc搭建的,火眼里面也可以看到

然后docker inspect 也可以看到最后的网络信息是brdge

25

、当我们想将网站重构好时,访问网站时,

web

应用在其中承担什么样的工作?(

)

A.

运行网站

B.

转发

C.

反向代理

D.

负载均衡

这个只能看网站源码,前面题目有提示的,最后就是这个重定向,转发到172网站

26

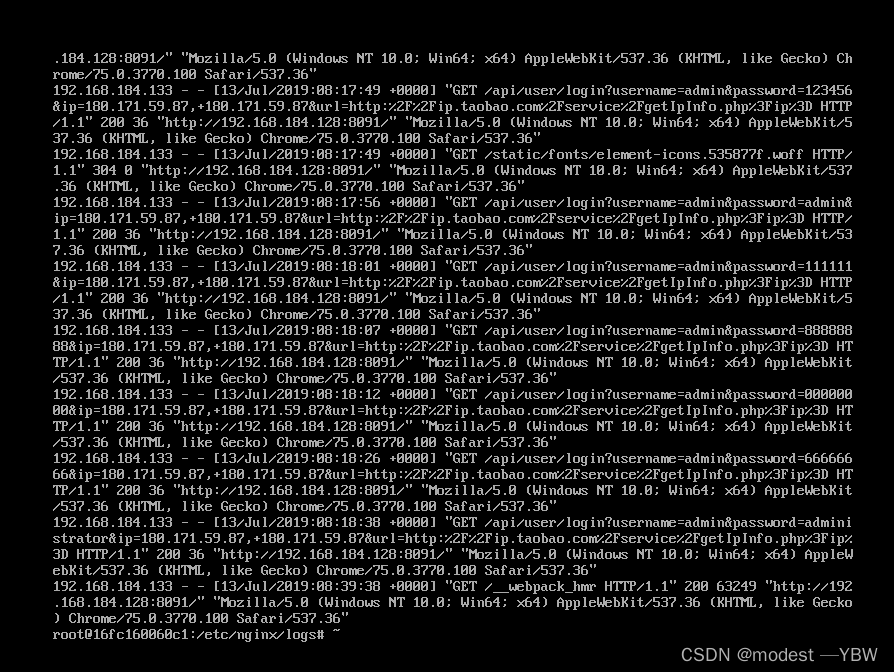

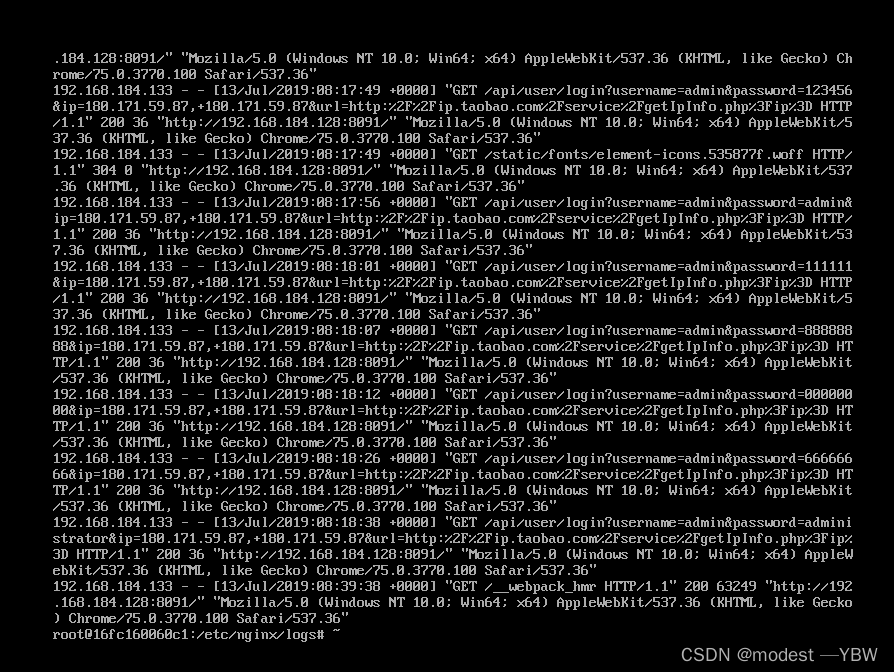

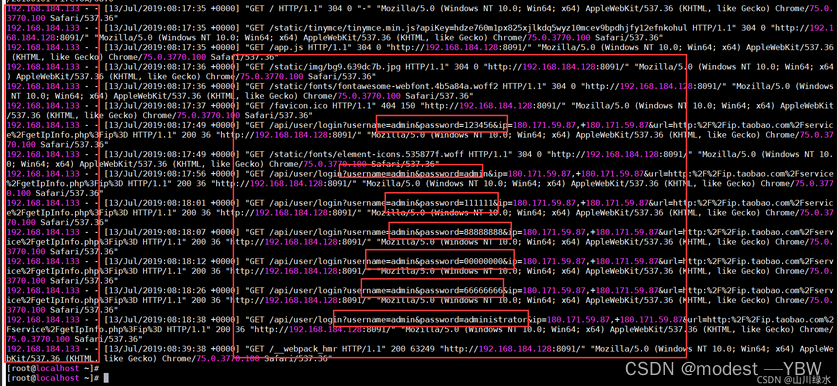

、从网站日志中,我们可以看到嫌疑人入侵服务器所使用的

IP

是(

)

A.192.168.184.1

B.192.168.160.89

C.192.168.184.133

D.192.168.160.169

这题是能看到2个ip的,细细分析是出的来的,做了一个爆破操作但是由于我xshell没法链接,看到的非常丑陋,所以我就不放了。

下面是参考csdn大佬的,他文章比我好,都比较终端,爆搜少,我较为推荐。

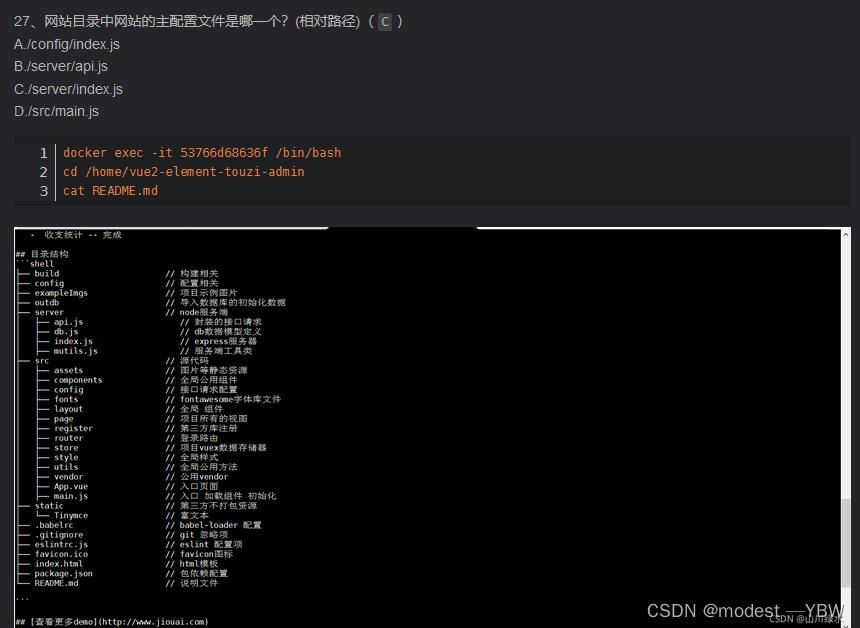

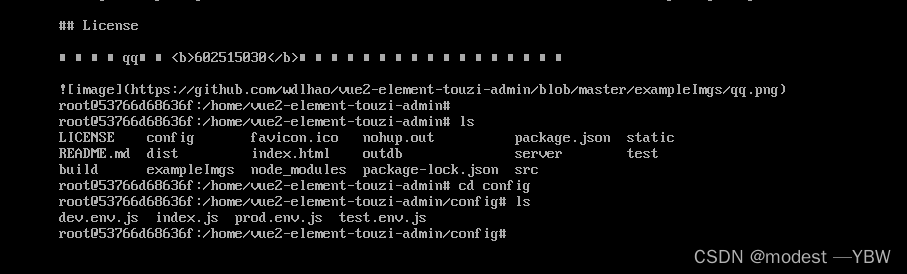

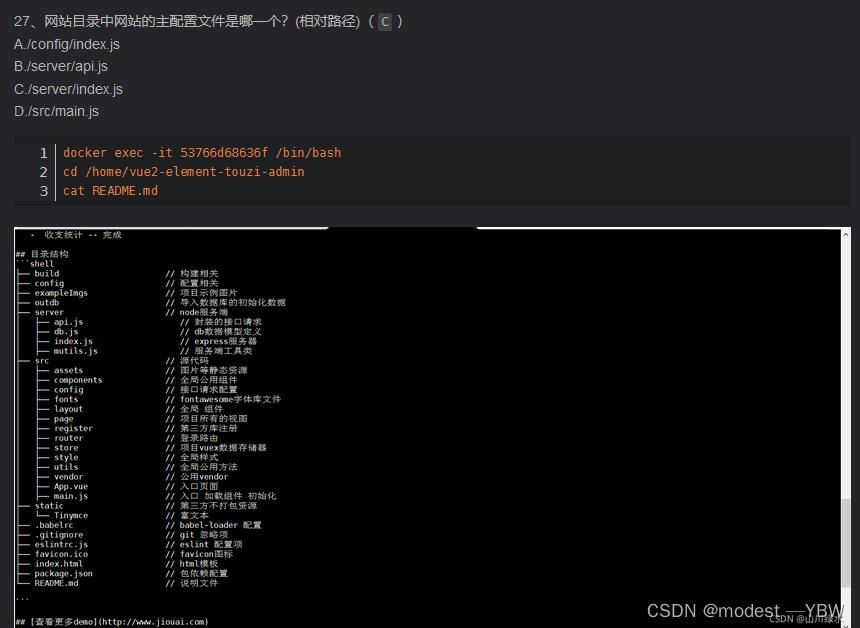

27

、网站目录中网站的主配置文件是哪一个?

(

相对路径

)

(

)

A./config/index.js

B./server/api.js

C./server/index.js

D./src/main.js

网站在53里面看,我说两种,一种是直接找,就是纯找

聪明一点的是看README文件,一般讲了位置(参照大佬博客)

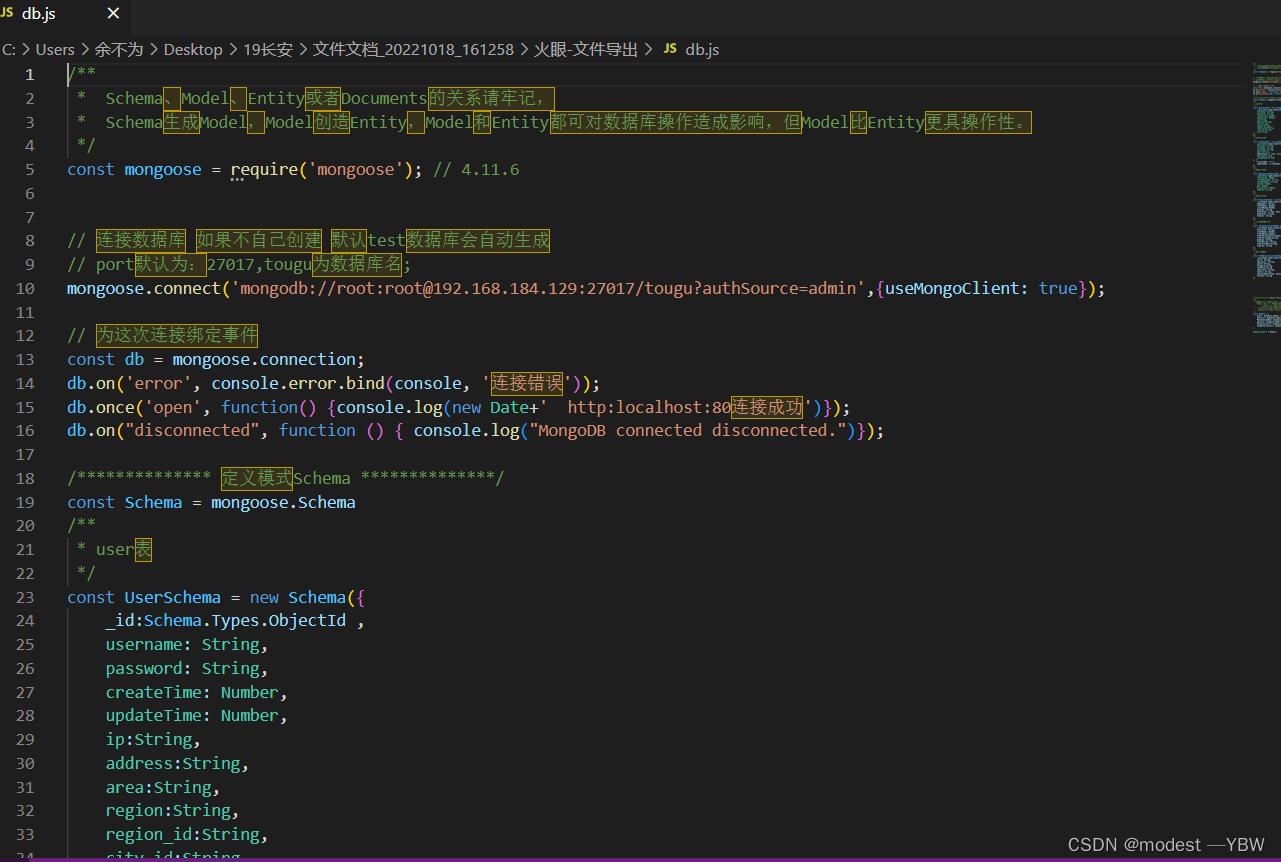

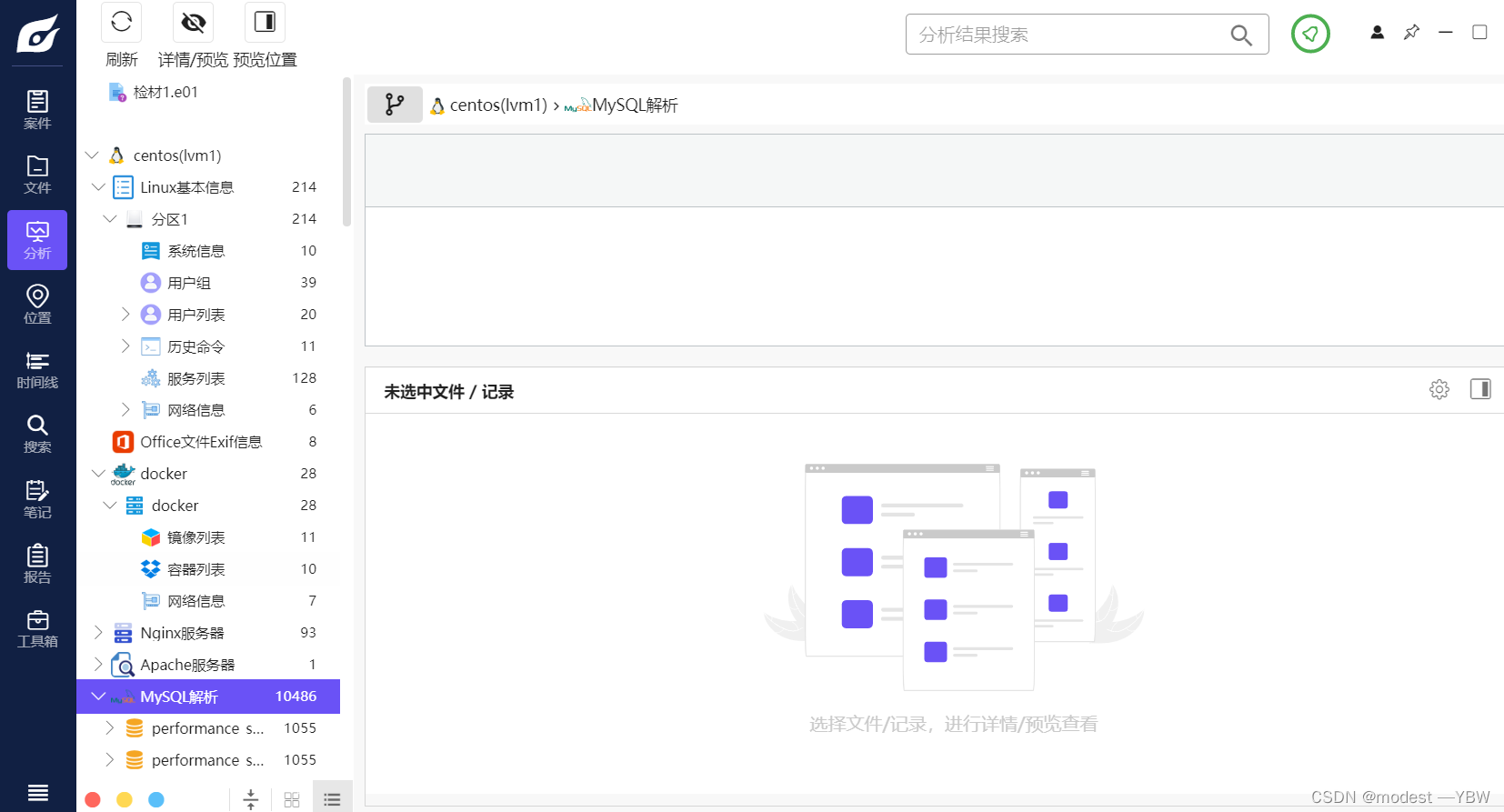

28

、该网站使用的是什么数据库?(

)

A.mysql

B.oracle

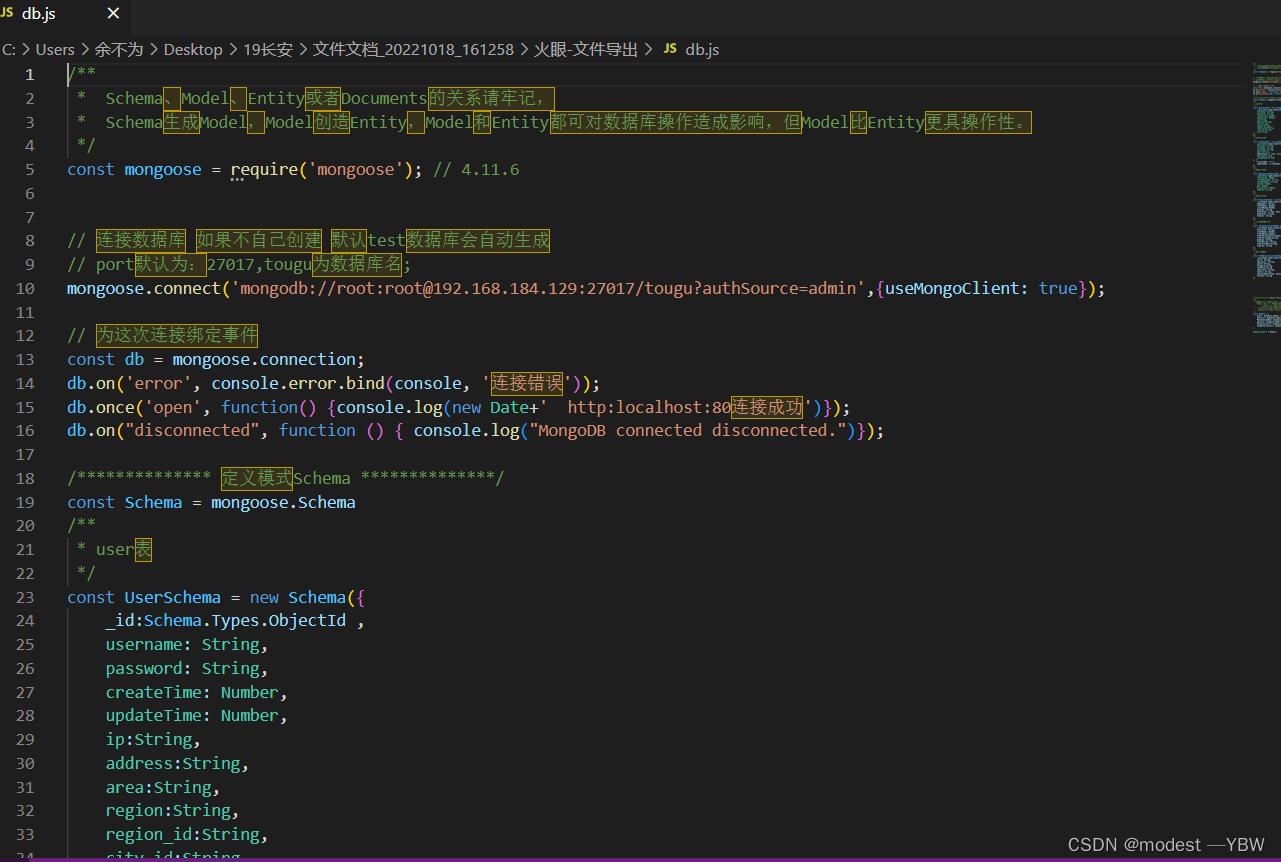

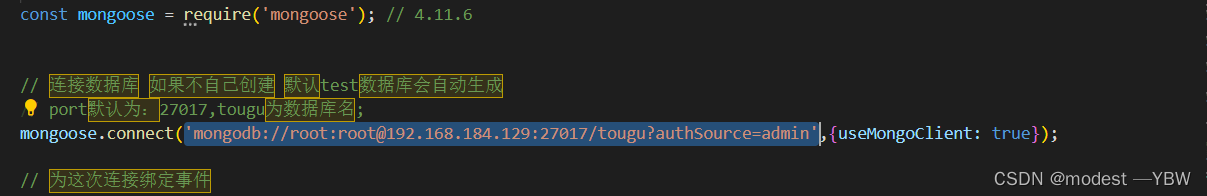

C.mongodb

D.redis

火眼很坏,分析出来mysql 所以我当时就直接选了

其实不是这样的,容器里面有一个很细的地方,就是mongo,不知道的人不知道,其实可以很敏感,因为mongo就是数据库一种

29

、所使用数据库的端口是多少?(

)

A.1521

B.3306

C.6379

D.27017

这边也能看到端口信息

30

、数据库所在服务器

IP

是多少?(

)

A.192.168.160.131

B.192.168.184.131

C.192.168.160.169

D.192.168.184.129

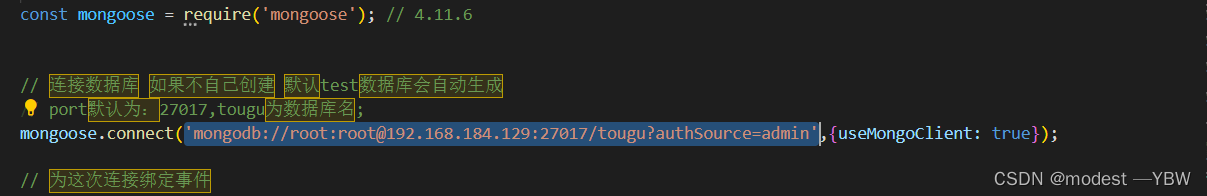

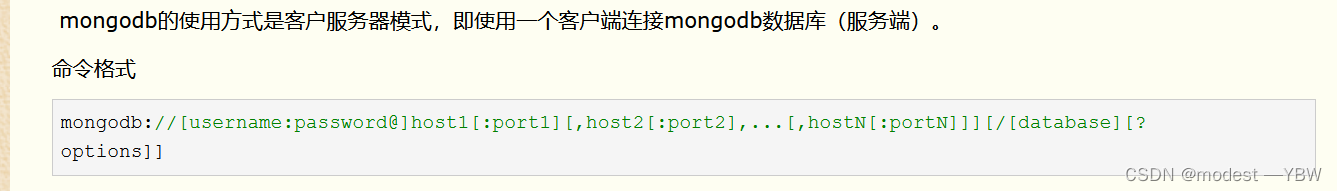

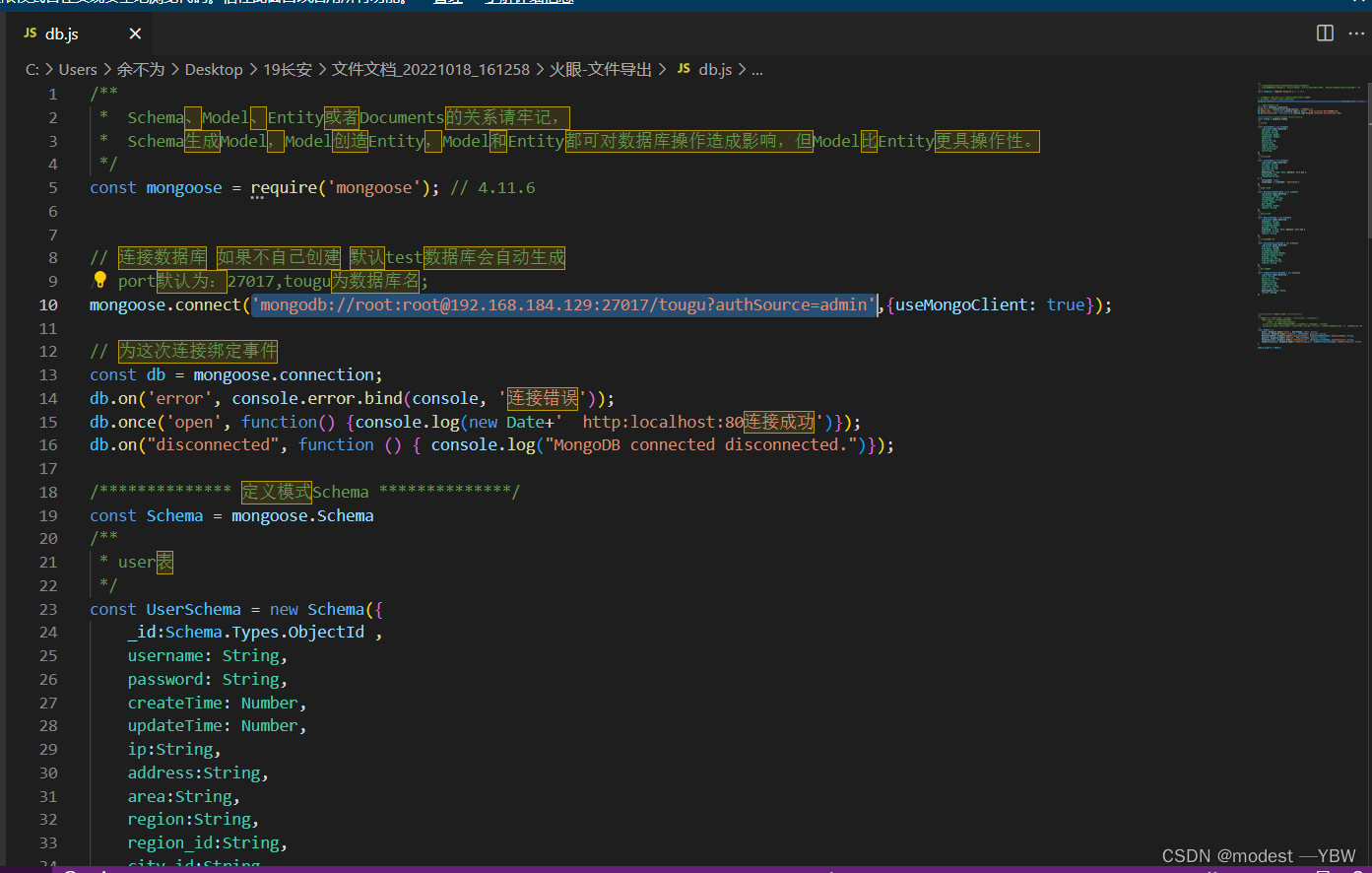

docker inspect 15(但是这样做事错的,哈哈哈,数据库不是镜像,所以还是要找数据库文件)

有回到那个53里面,我懒得找了,最后导出来就看到这个文件(火眼爆搜)

我就一次性解决接下来四道题

主要是这几个信息

我找了一下看到解释

姓名 root

密码root

ip 192那个

密码 admin

31

、数据库的用户名是什么?(

)

A.root

B.tougu

C.admin

D.goose

32

、数据库的密码是什么?(

)

A.123456

B.admin

C.goose

D.root

33

、该网站所使用的数据库库名是什么?

( )

A.root

5

/

12

B.tougu

C.admin

D.goose

明确写了。

34

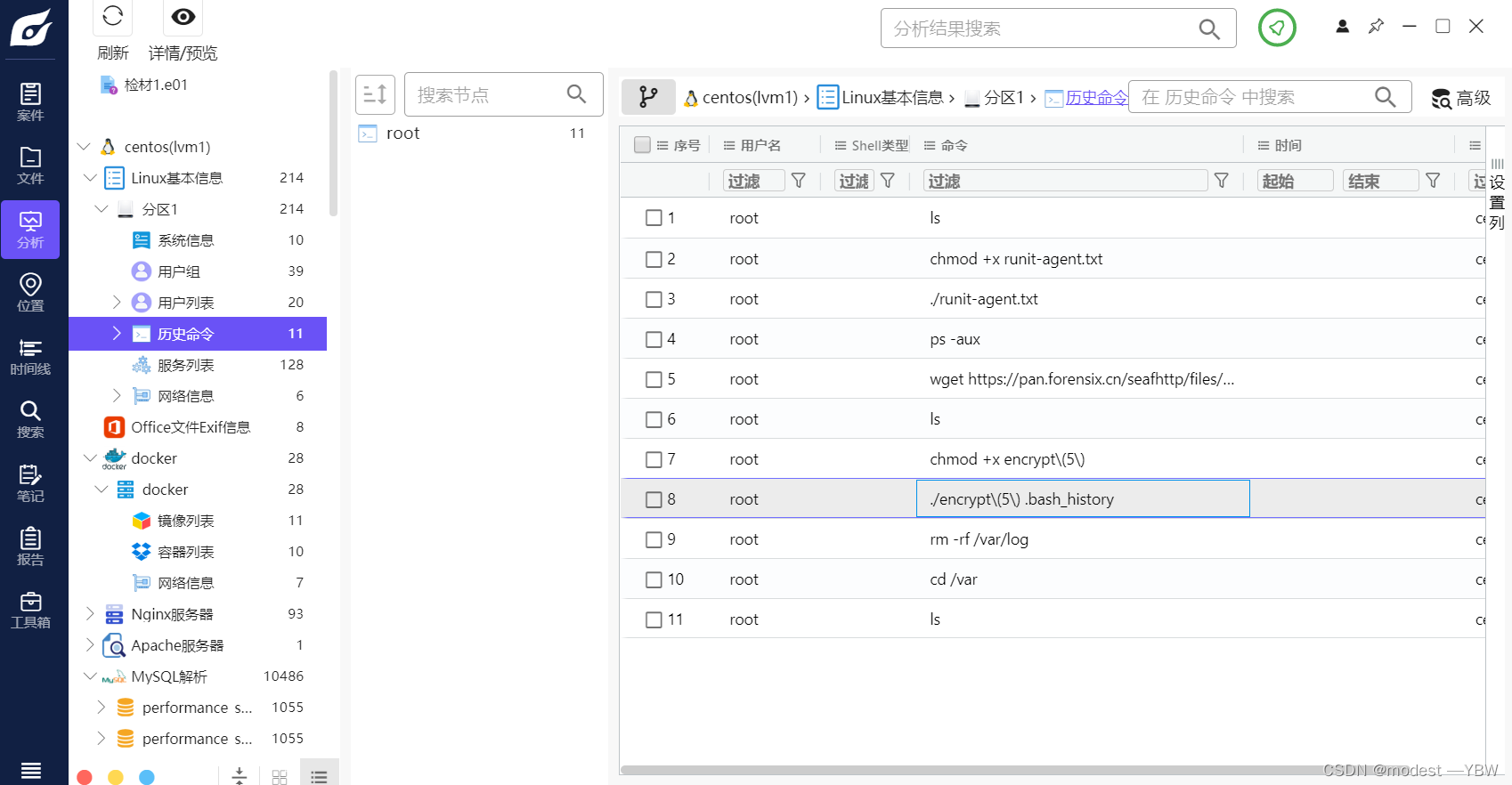

、在案发时,黑客对该服务器某个文件

/

目录进行了加密,请问是哪个文件

/

目录?(

)

A.~/.bash_history

B./var/log/

C./etc/ssh/sshd_config

D.~/ runit-agent.txt

记录看一看

你获得了该

P2P

理财网站数据库服务器硬盘镜像文件

“

检材

2.E01”

,根据这个镜像文件,回答

下列问题:

35

、该数据库服务器使用数据库的安装路径在哪?(

)

A. /etc/mysql/

B. /home/redis/

C. /etc/mongo/

D. /var/lib/mongo/

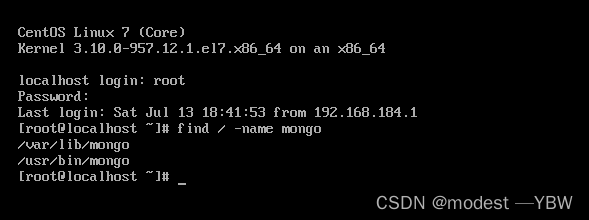

直接搜索

36

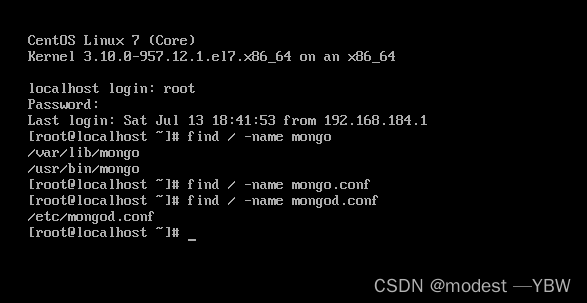

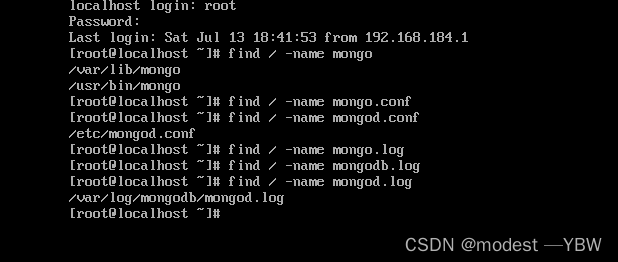

、数据库的配置文件的路径?(

)

A./var/lib/mongo/mongo.conf

B./var/lib/mongo/mongod.conf

C./etc/mongod.conf

D./home/redis/redis.conf

37

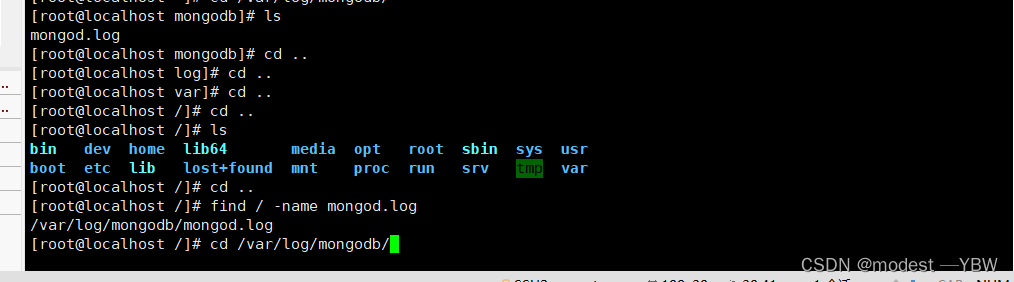

、数据库的日志文件路径在哪里?(

)

A./etc/redis.log

B./var/log/mongodb.log

C./var/log/mongodb/mongod.log

D./var/lib/mongo/mongo.log

感觉也没啥方法,看文件路径不如爆搜来的快

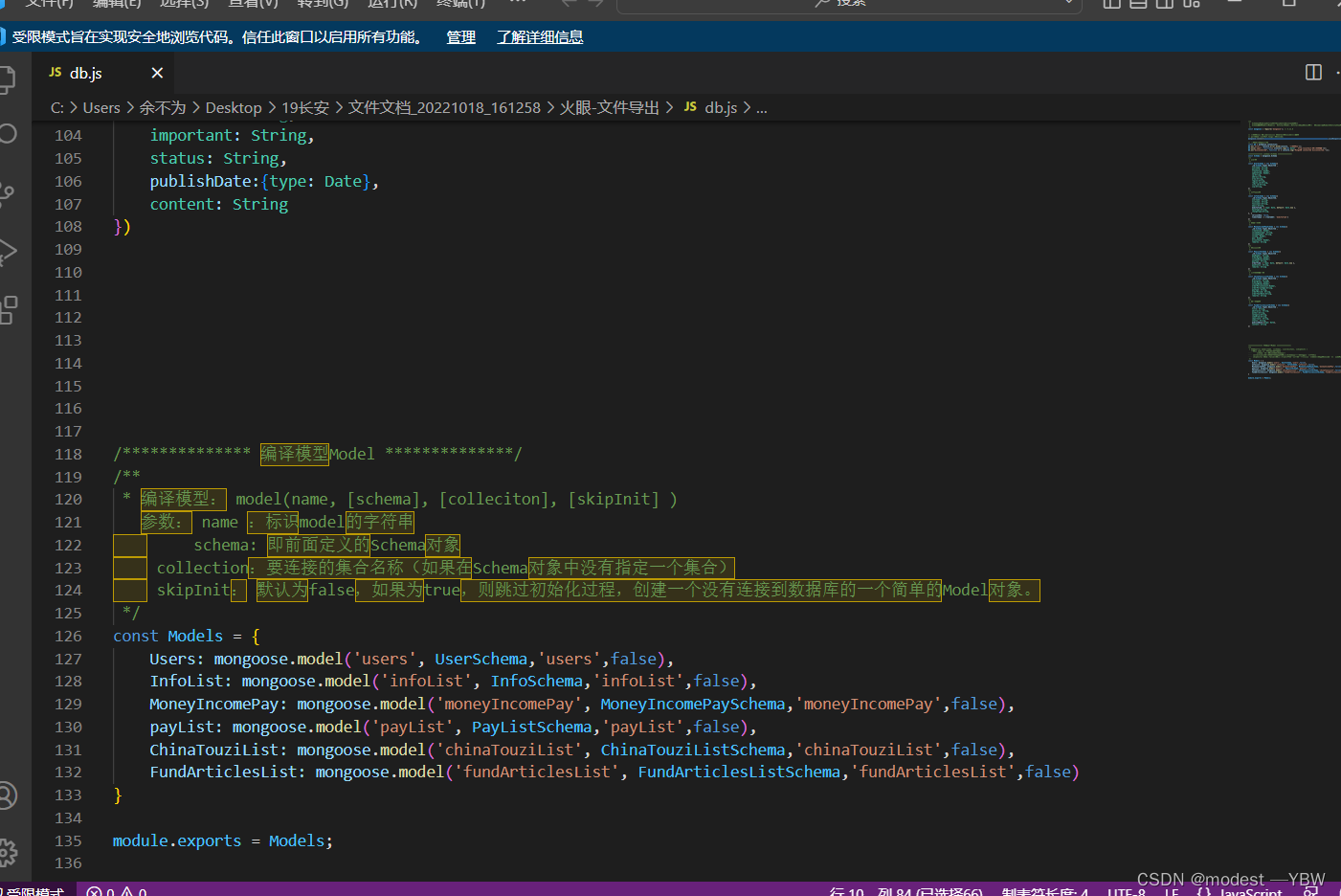

38

、该数据库的网站用户表名是什么?(

)

A.user

B.users

C.touzi

D.licai

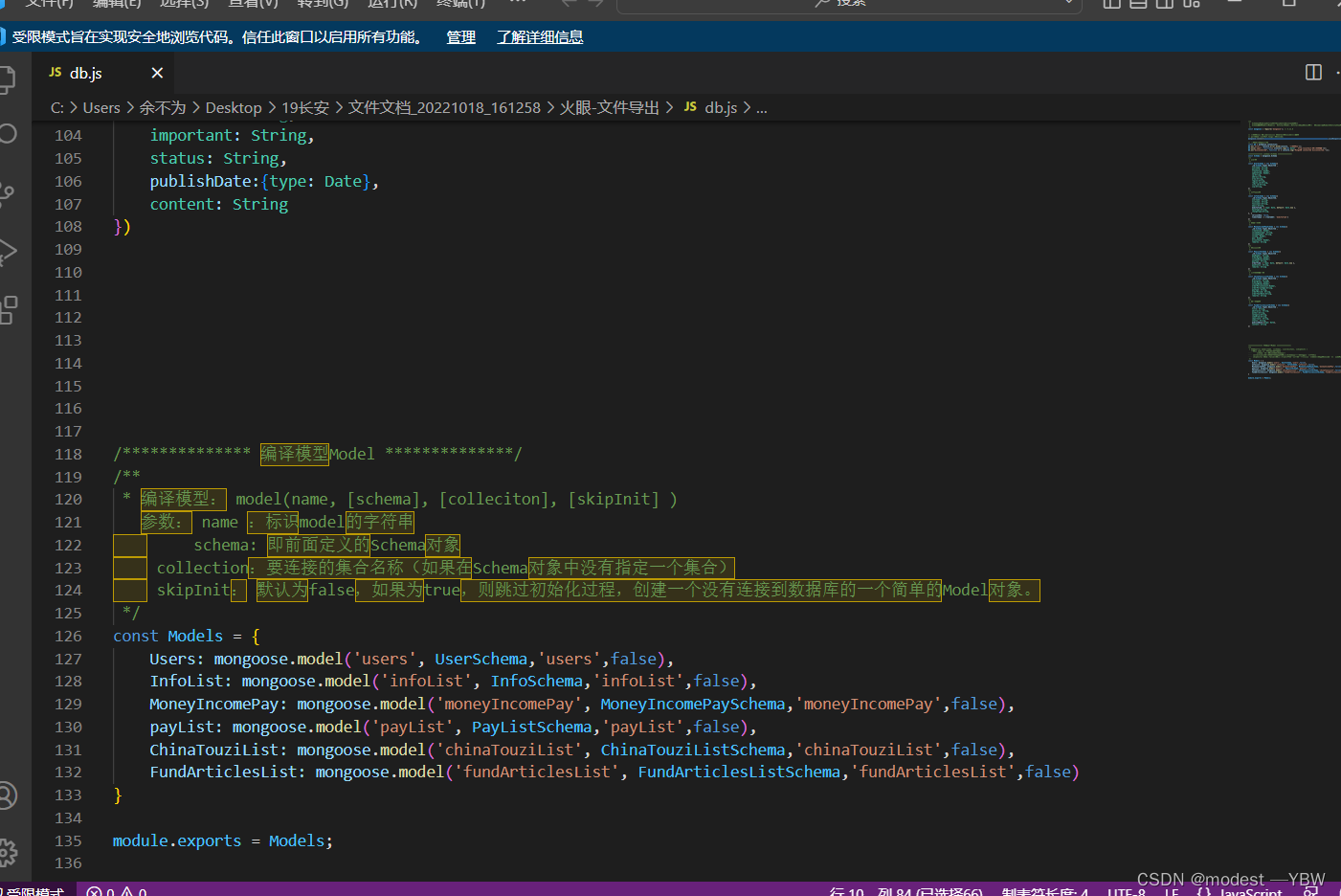

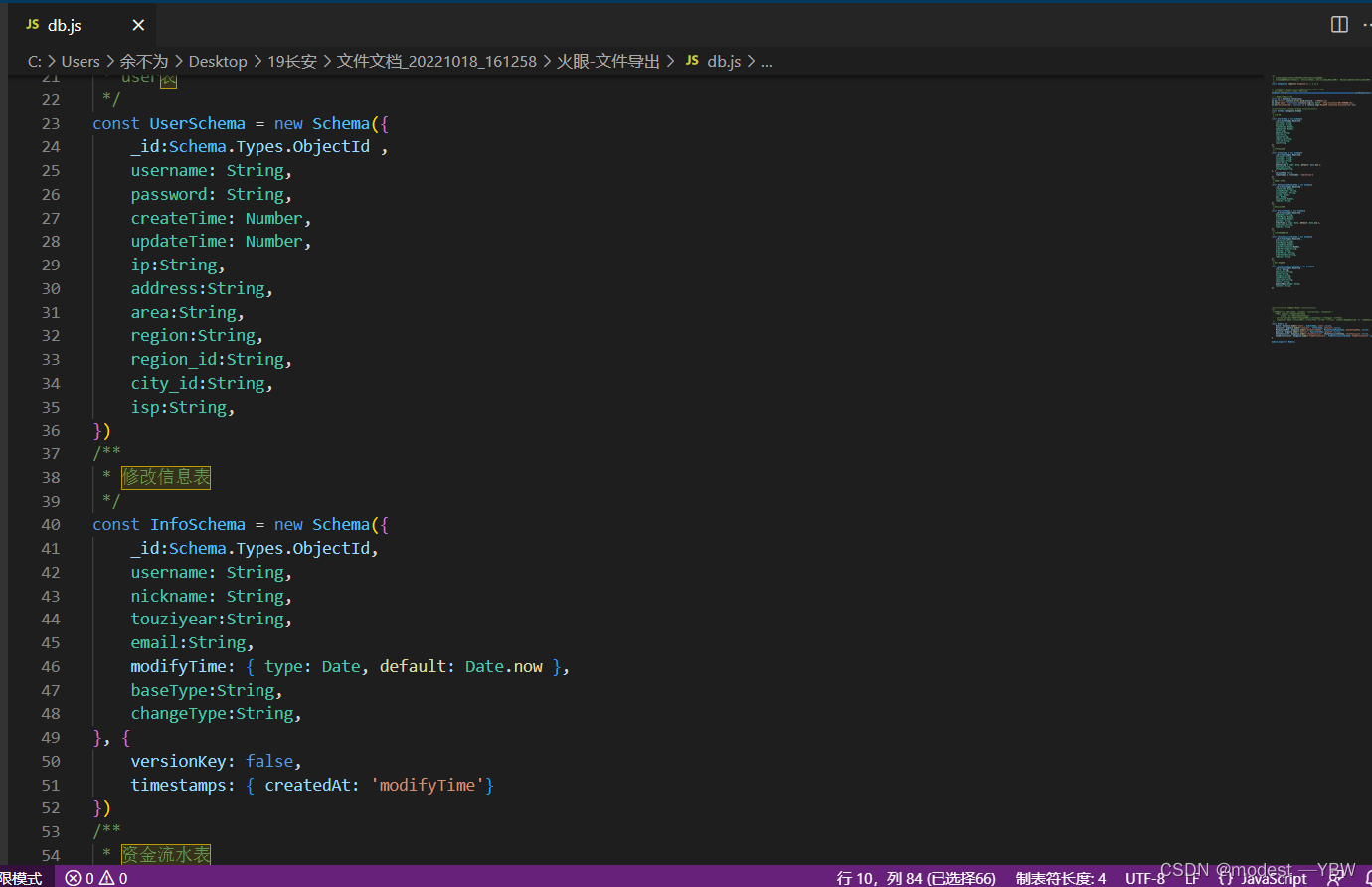

这个题目也很坏,一般看到user表就选了

但是下面代码是users

39

、该数据库中网站用户表里的密码字段加密方式是(

)

A.

未加密

B.

双重

MD5

C.MD5

加

salt

D.MD5

还是这个表格,没有看到任何MD5啥的,就直接上传,没加密

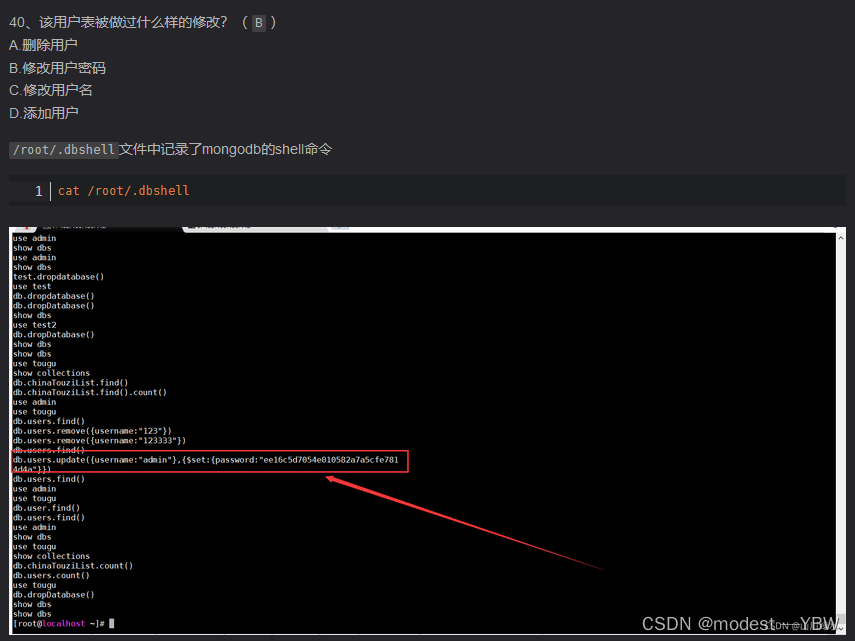

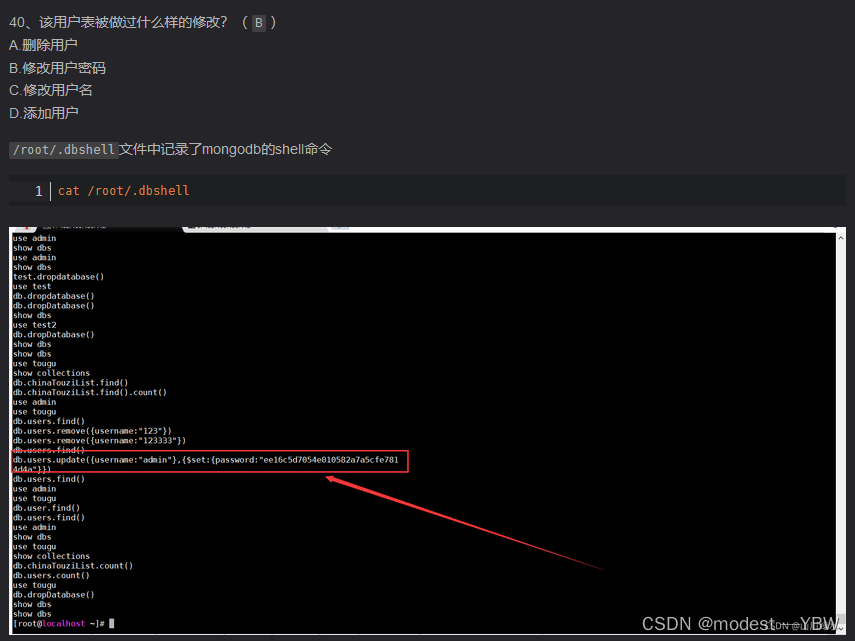

40

、该用户表被做过什么样的修改?(

)

A.

删除用户

B.

修改用户密码

C.

修改用户名

D.

添加用户

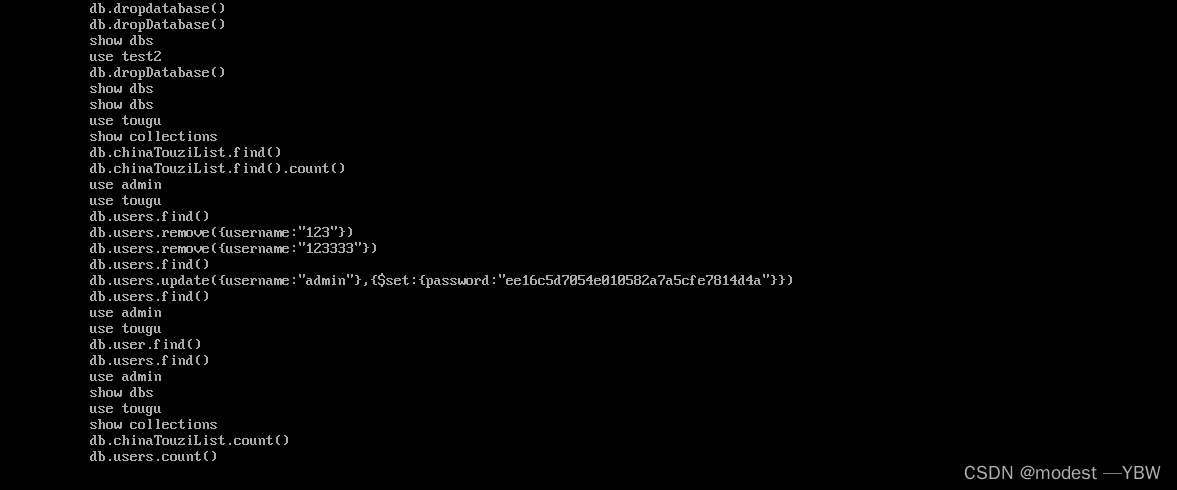

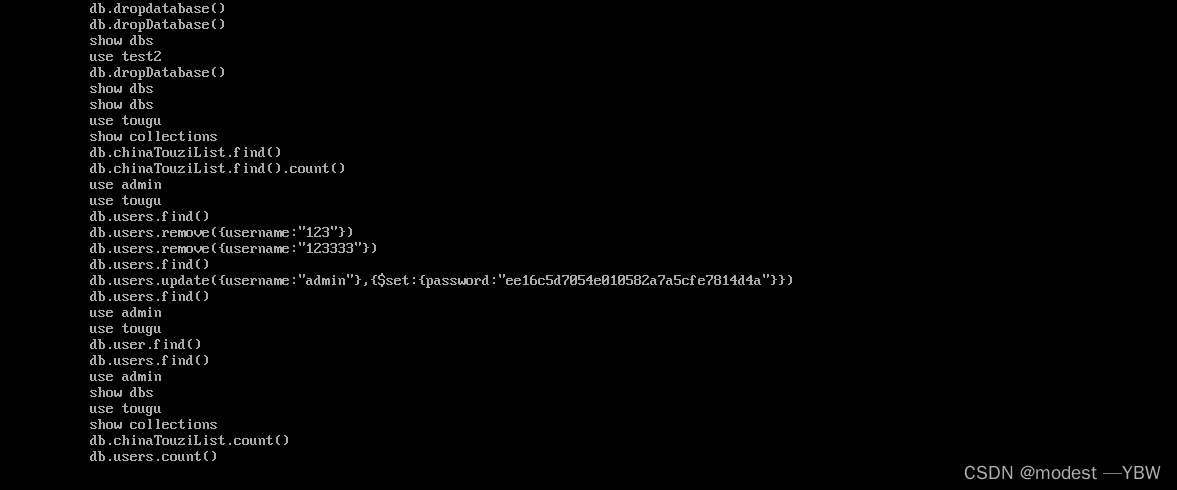

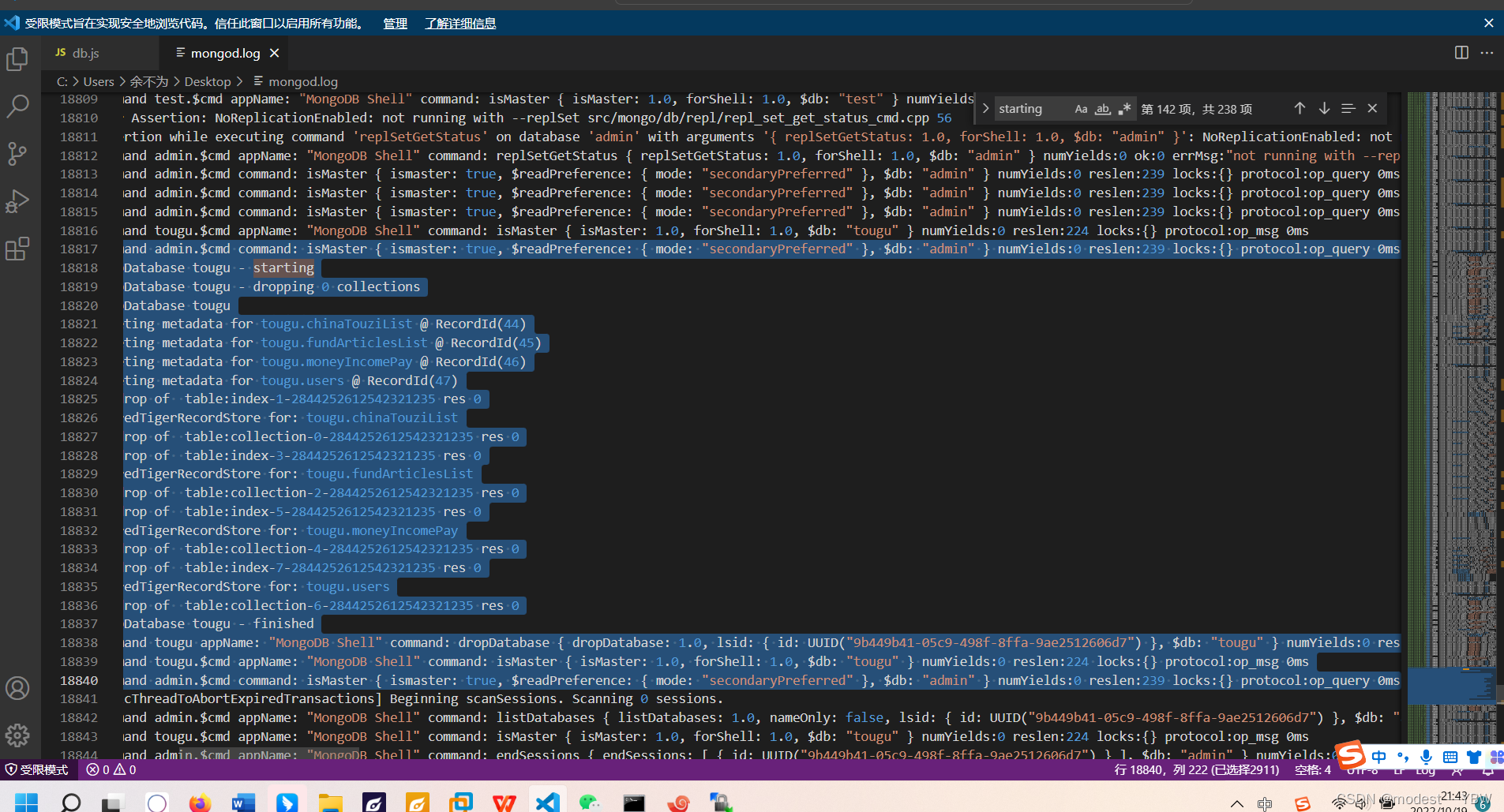

查看检材2,有一个bash——history记录被删除了,我猜可能是操作

那就去搜索

学习大佬

这里有操作,确实有很多更新操作update,但确实这个长得比较可疑

41

、嫌疑人对该数据库的哪个库进行了风险操作?(

)

A.licai

B.touzi

C.tougu

6

/

12

D.admin

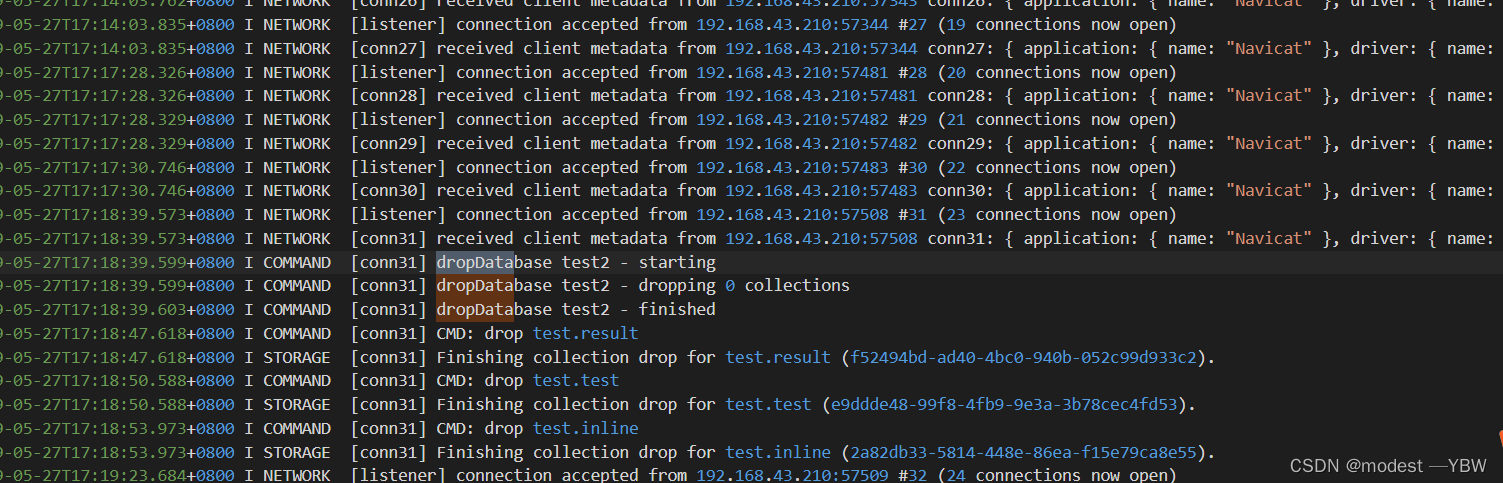

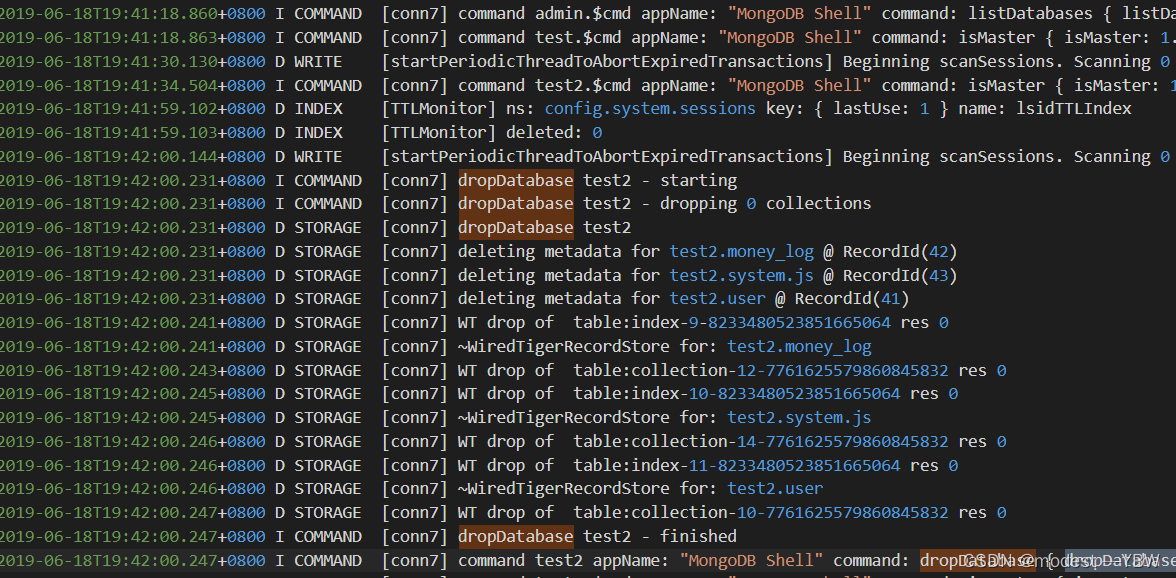

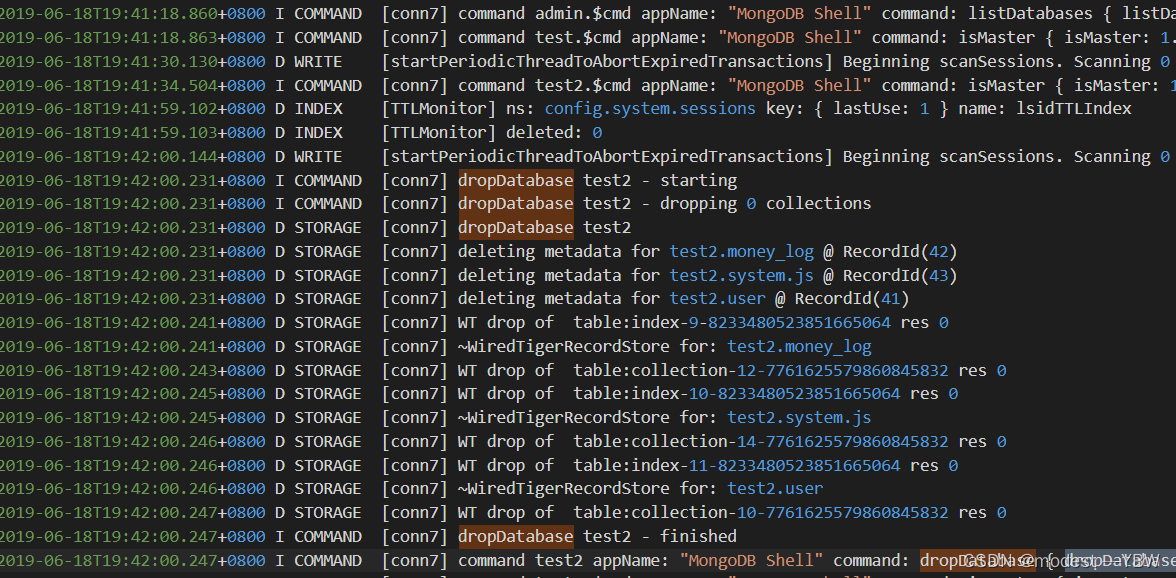

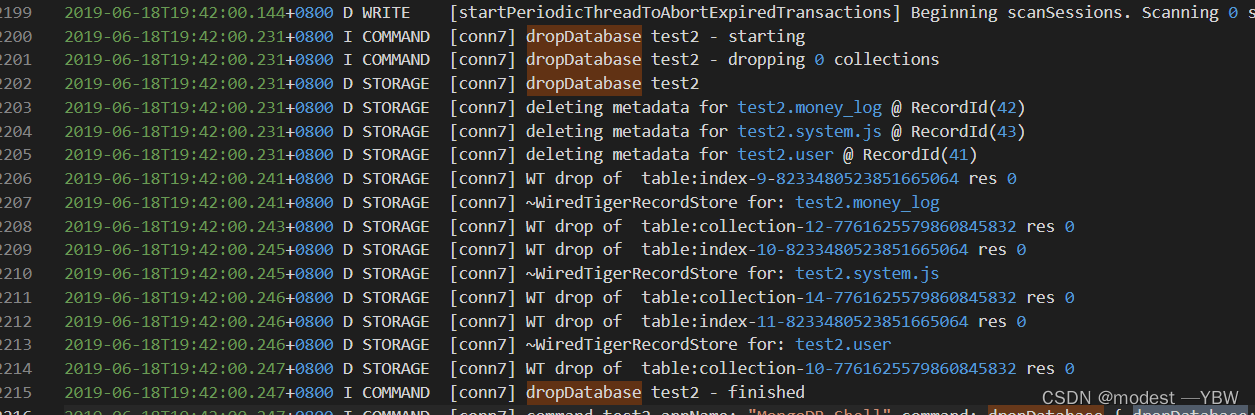

首先找到日志文件,然后去浏览

我客观的说,这题正经找几乎找不到可以倒着来

安装下一题提示,可以猜测应该是删库跑路了,所以网上搜命令

我一开始drop database分开搜找不到 然后后面试了一下一起就找到了

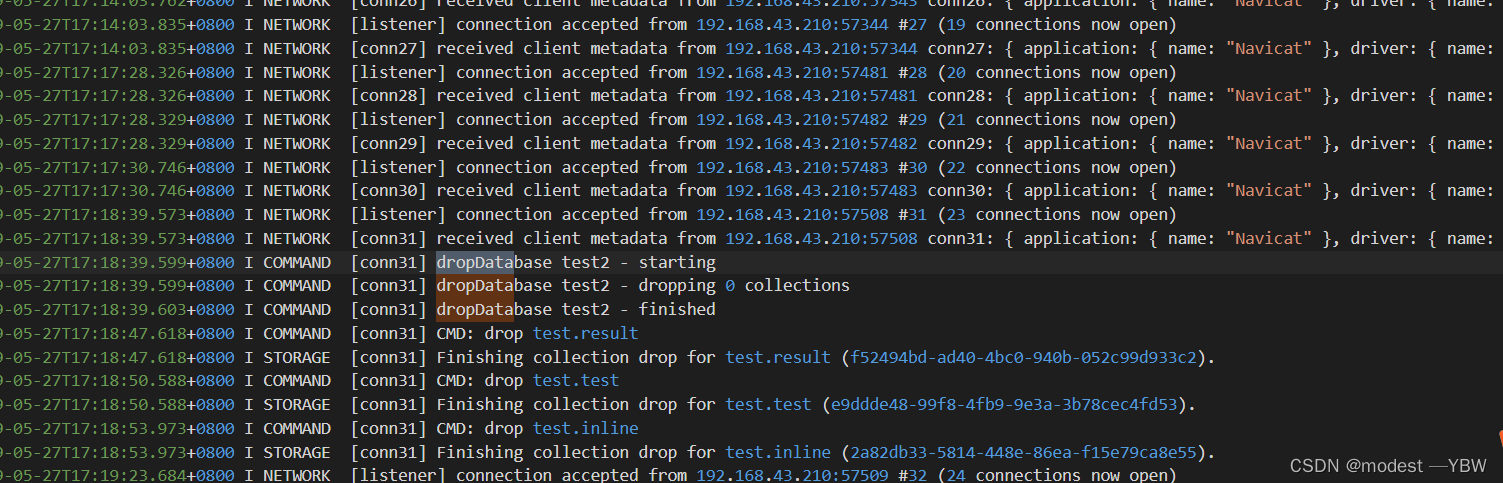

这就是删库跑路操作

但是我发现有很多删库跑路,这个最长,最像黑客做的,删全部,不是修改

42

、嫌疑人对上述数据库做了什么样的风险操作?(

)

A.

修改库名

B.

添加库

C.

查询库

D.

删除库

删库跑路,如上图。

43

、嫌疑人在哪个时间段内登陆数据库?(

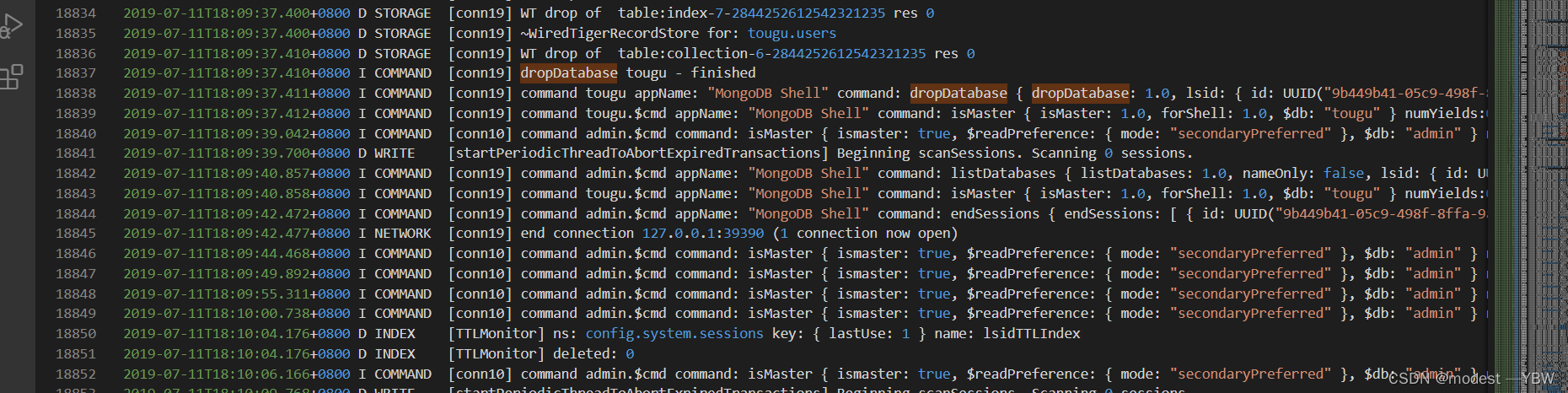

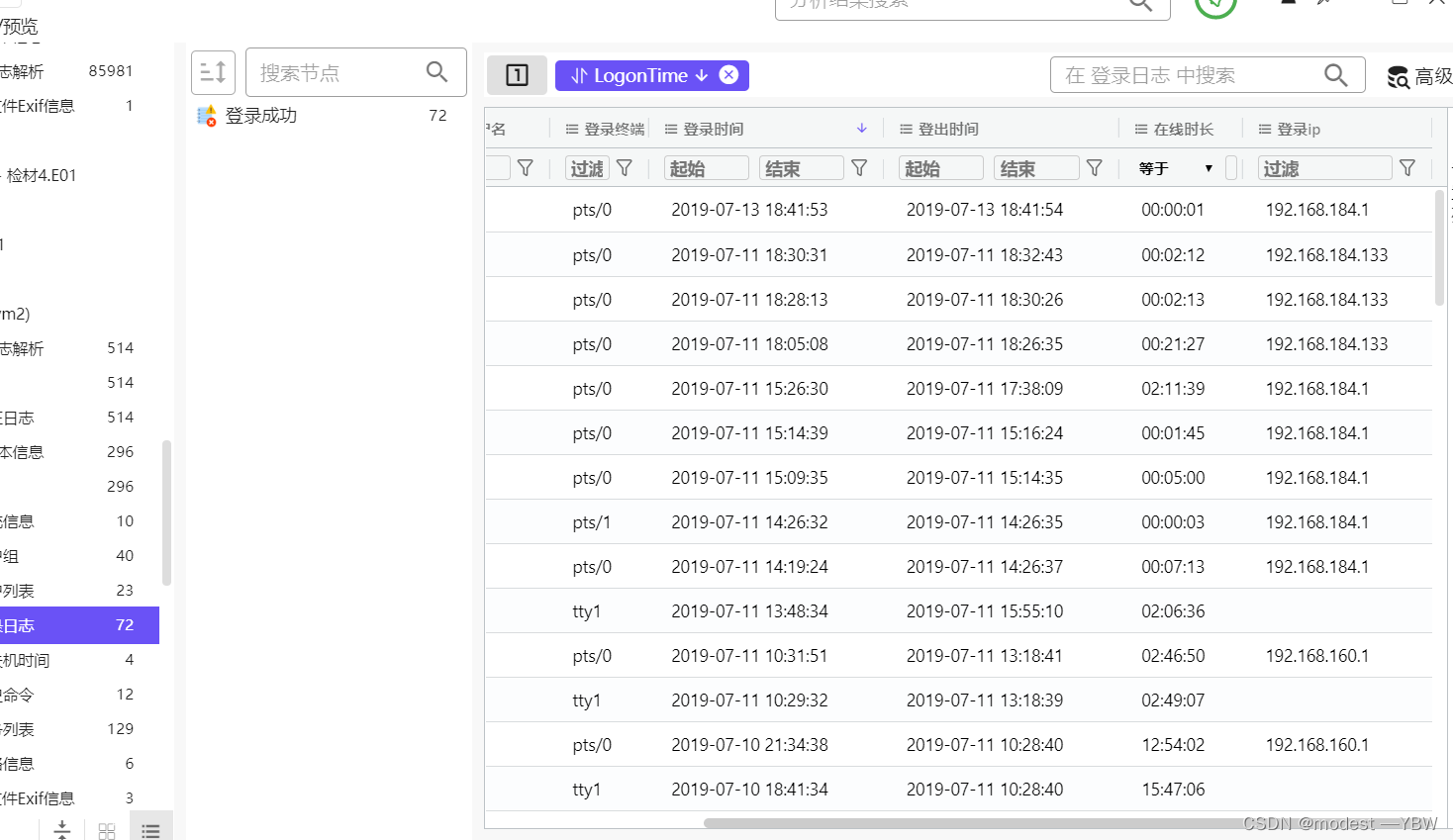

)

A.18:03-18:48

B.18:05-18:45

C.18:01-18:50

D.18:05-18:32

我开始的思路很呆,就是直接在日记里面看,非常傻逼,因为太多了,也几乎找不到。

火眼看看,嫌疑人ip就来了

44

、嫌疑人在什么时间对数据库进行了

42

题所述的风险操作?(

)

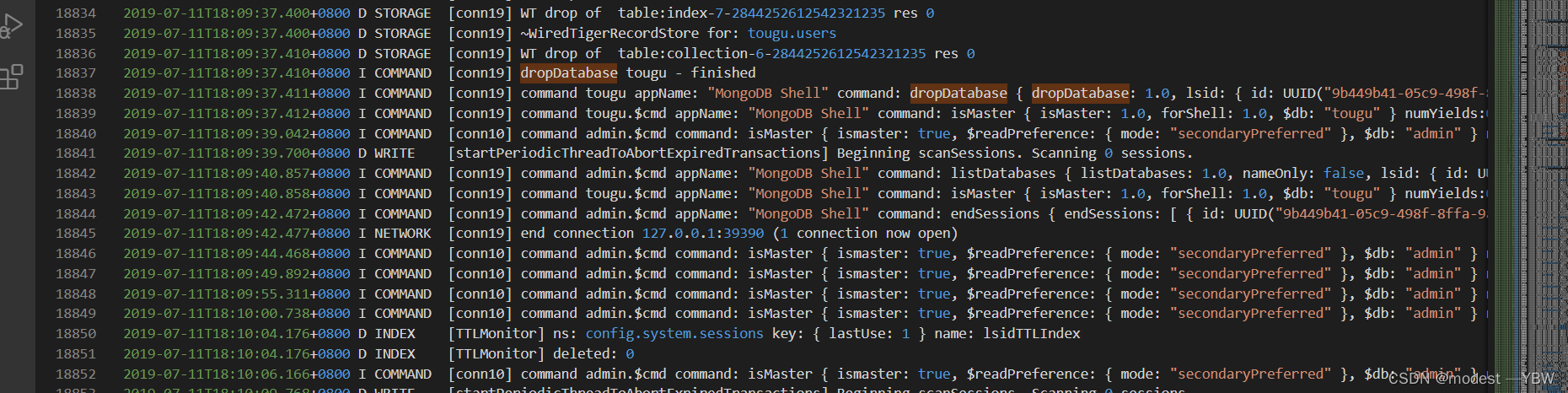

A.18:09:37

B.18:09:40

C.18:09:44

D.18:09:50

真让我无法理解,这个人删了两次库,或者说有一次是管理员操作的大规模删库。但是就时间来看37是唯一能选的答案。

经调查,你扣押获得了一台嫌疑人使用过的

VPN

服务器,并用服务器硬盘制作成

“

检材

3.E01”

镜像文件,根据该镜像文件,回答下列问题。

45

、该服务器所使用的

VPN

软件,采用了什么协议(

)

A.L2TP

B.PPTP

C.IPSec

D.NFS

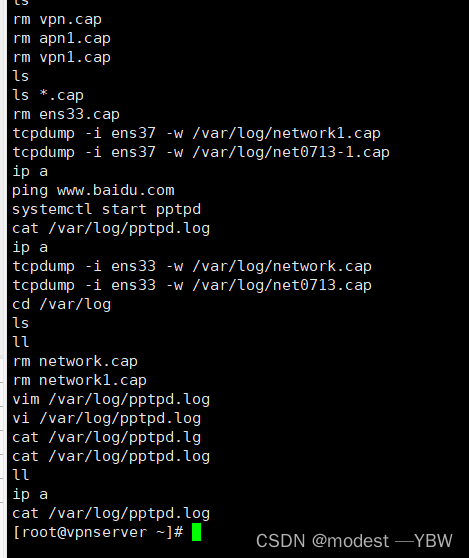

这题我也没思路,就去看了看历史记录,对了,ls找不到隐藏文件,要ls -a才能看到历史记录

46

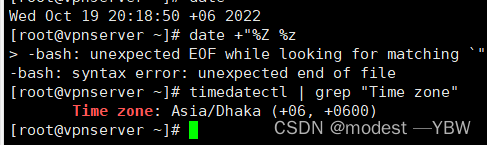

、该服务器的时区为(

)

A. Asia/ShangHai

B. Asia/Tokyo

C. Asia/Bangkok

D. Asia/Dhaka

47

、该服务器中对

VPN

软件配置的

option

的文件位置在哪里?(

)

A. /etc/ppp/options.pptpd

B./var/lib/vpn/options.pptpd

C./etc/ipsec/options.ipsecd

D./etc/l2tp/options.l2tpd

我找了一圈下来发现只有A是存在的

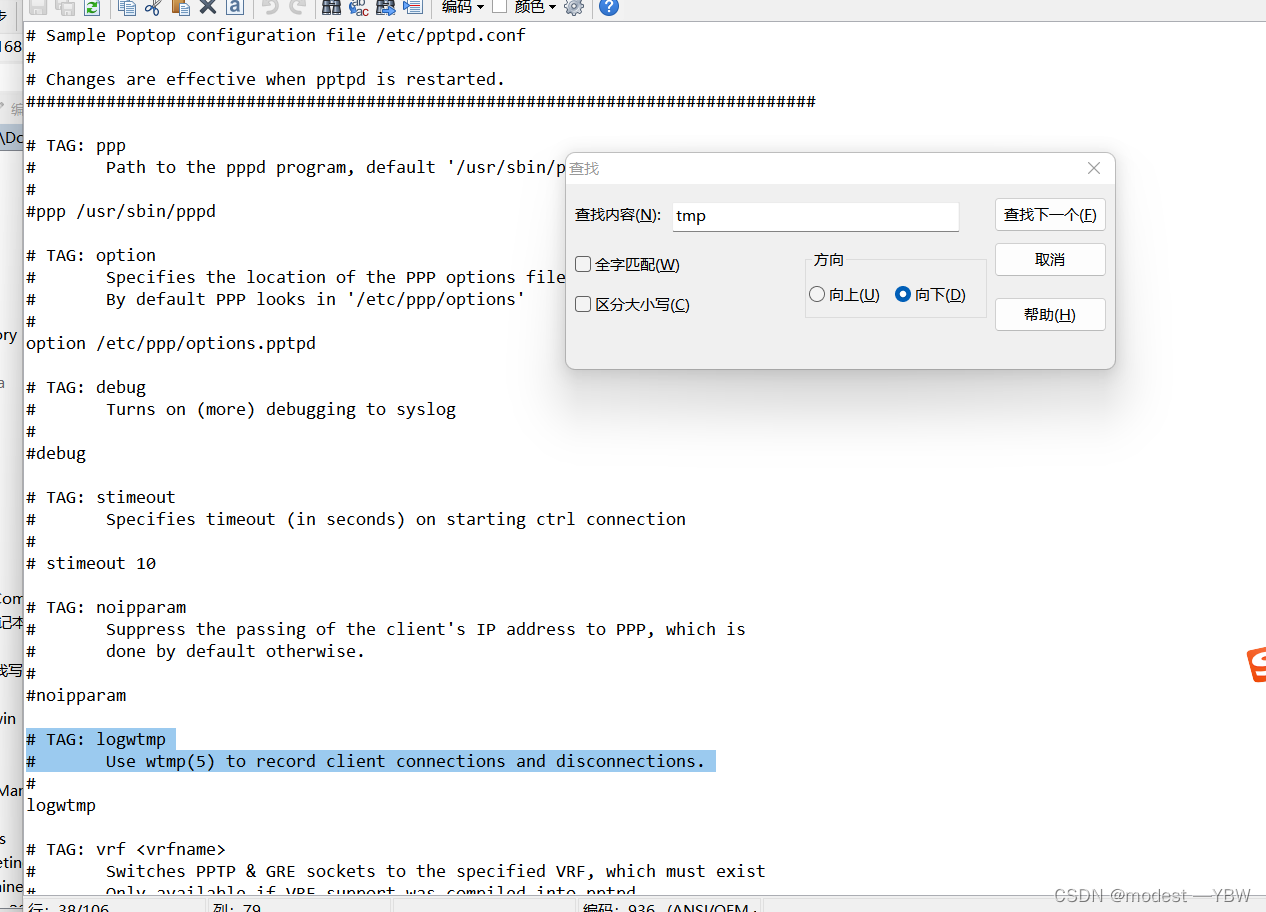

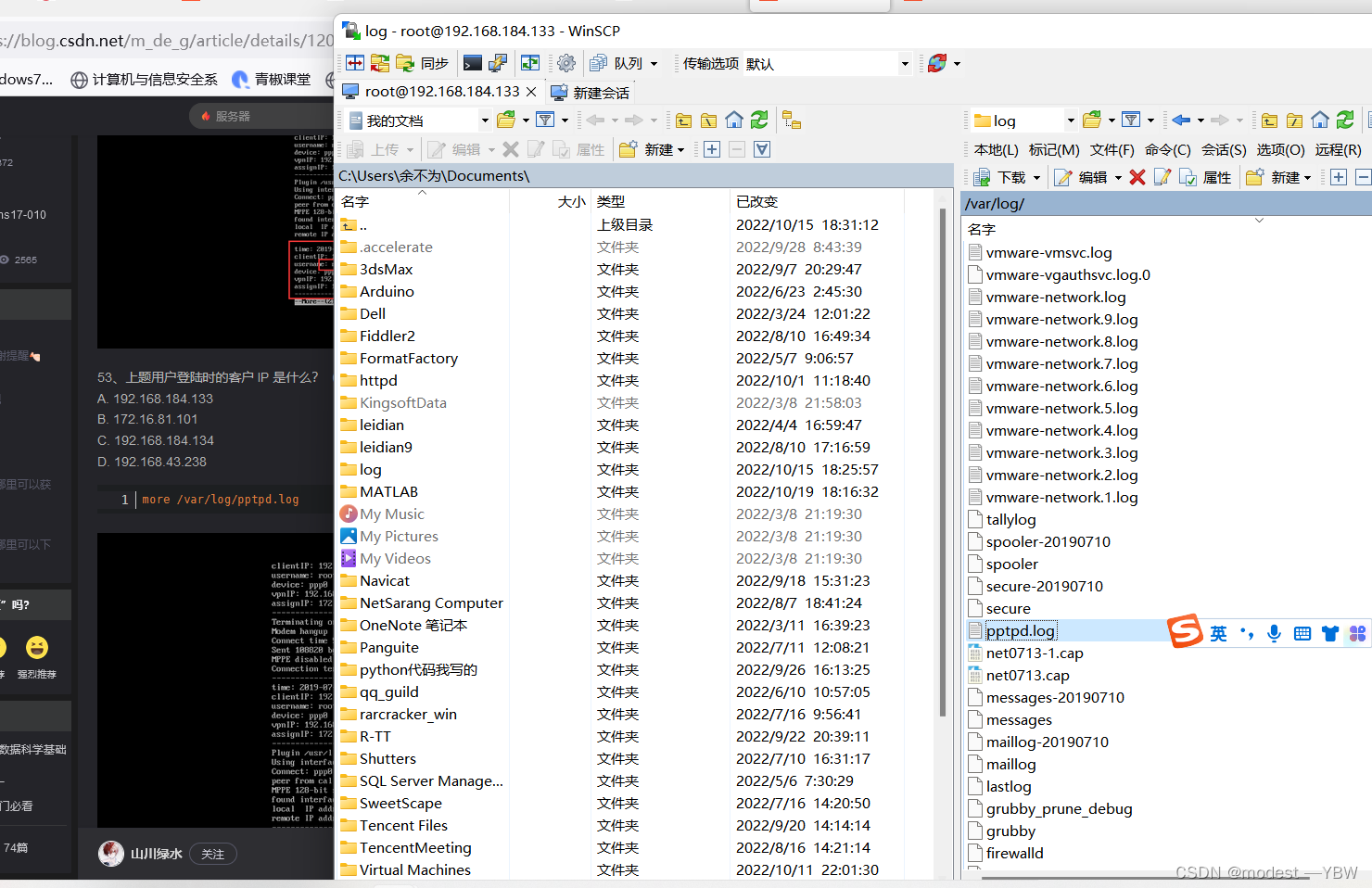

48

、

VPN

软件开启了写入客户端的连接与断开,请问写入的文件是哪个?(

)

A.wtmp

B.btmp

C.ftmp

D.tmp

说实话,这题我觉得略微找不到的,真的,完全不熟悉这种结构。

也不知道出题人怎么想的,是要求极强的代码审查加上爆炸强的代码敏感度,我是做不到。

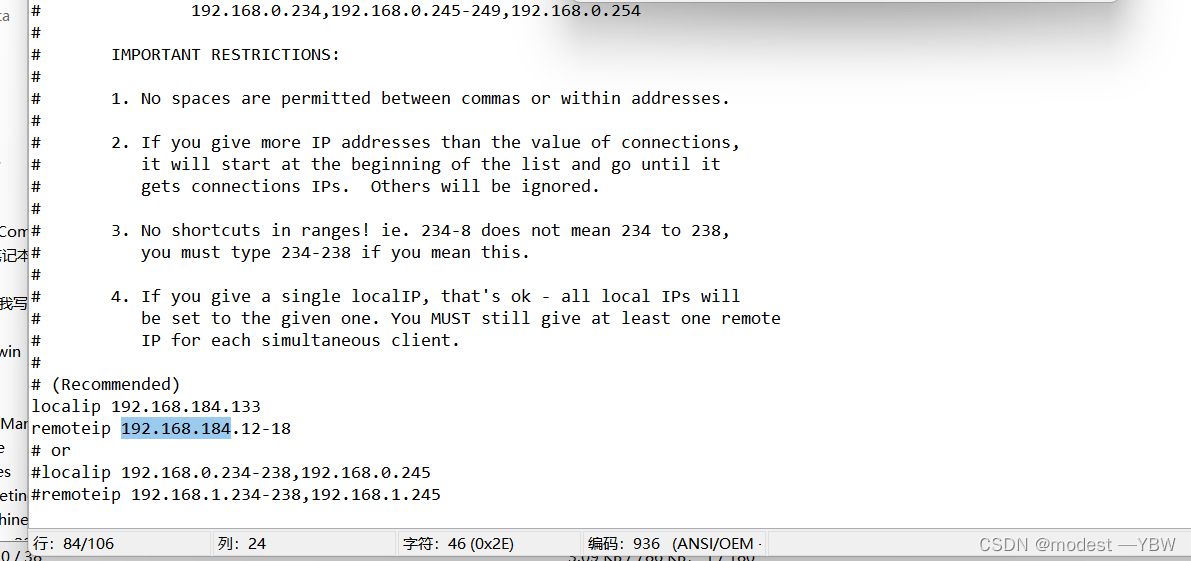

49

、

VPN

软件客户端被分配的

IP

范围是(

)

A.192.168.184.1-192.168.184.11

B.192.168.184.12-192.168.184.18

C.192.168.184.19-192.168.184.26

D.192.168.184.27-192.168.184.35

爆搜无敌

50

、由

option

文件可以知道,

option

文件配置了

VPN

软件的日志路径为(

)

A./var/lib/logs/

B./etc/logs/

C./var/log/pptp/

D./var/log/

爆搜只有D

51

、

VPN

软件记录了客户端使用的名称和密码,记录的文件是(

)

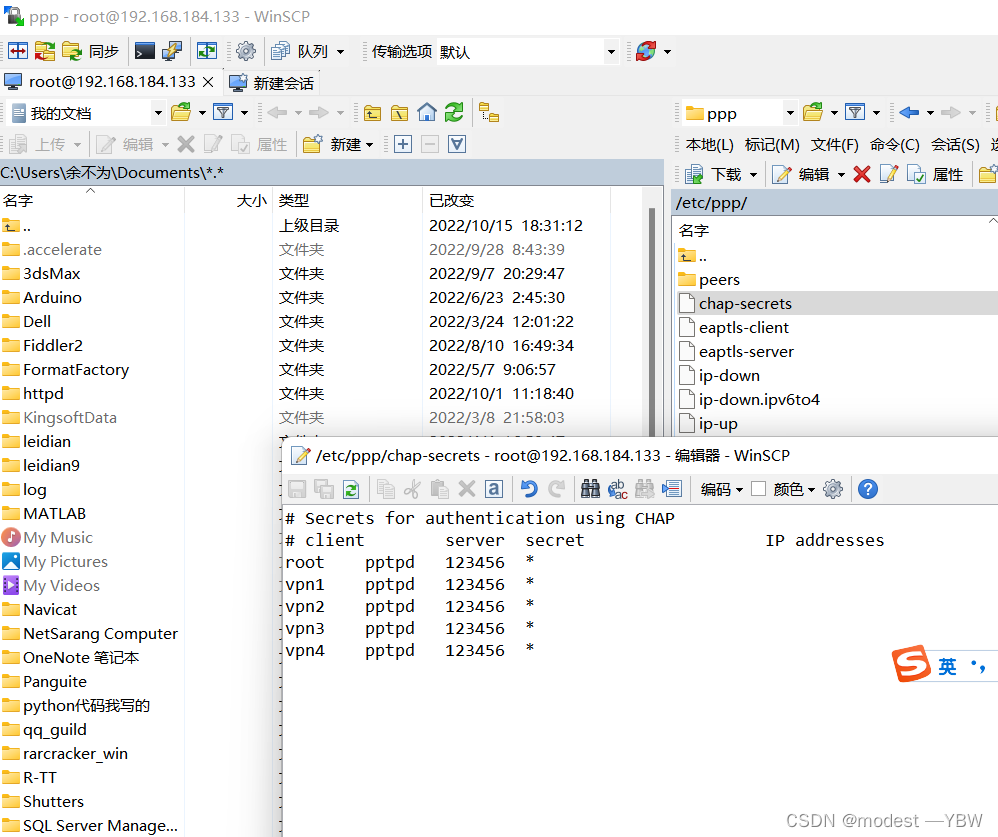

A. /etc/l2tp/chap-secrets

B. /etc/ipsec/pap-secrets

C. /etc/ppp/chap-secrets

D. /etc/ppp/pap-secrets

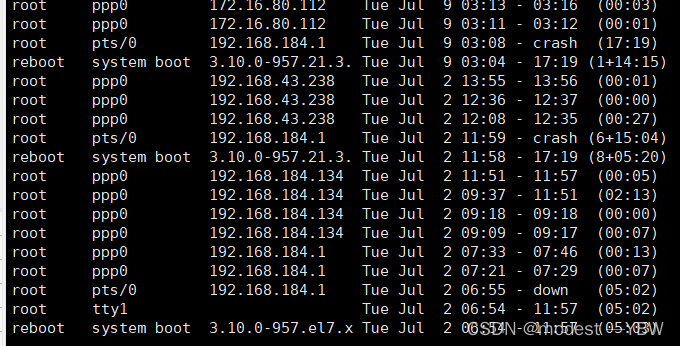

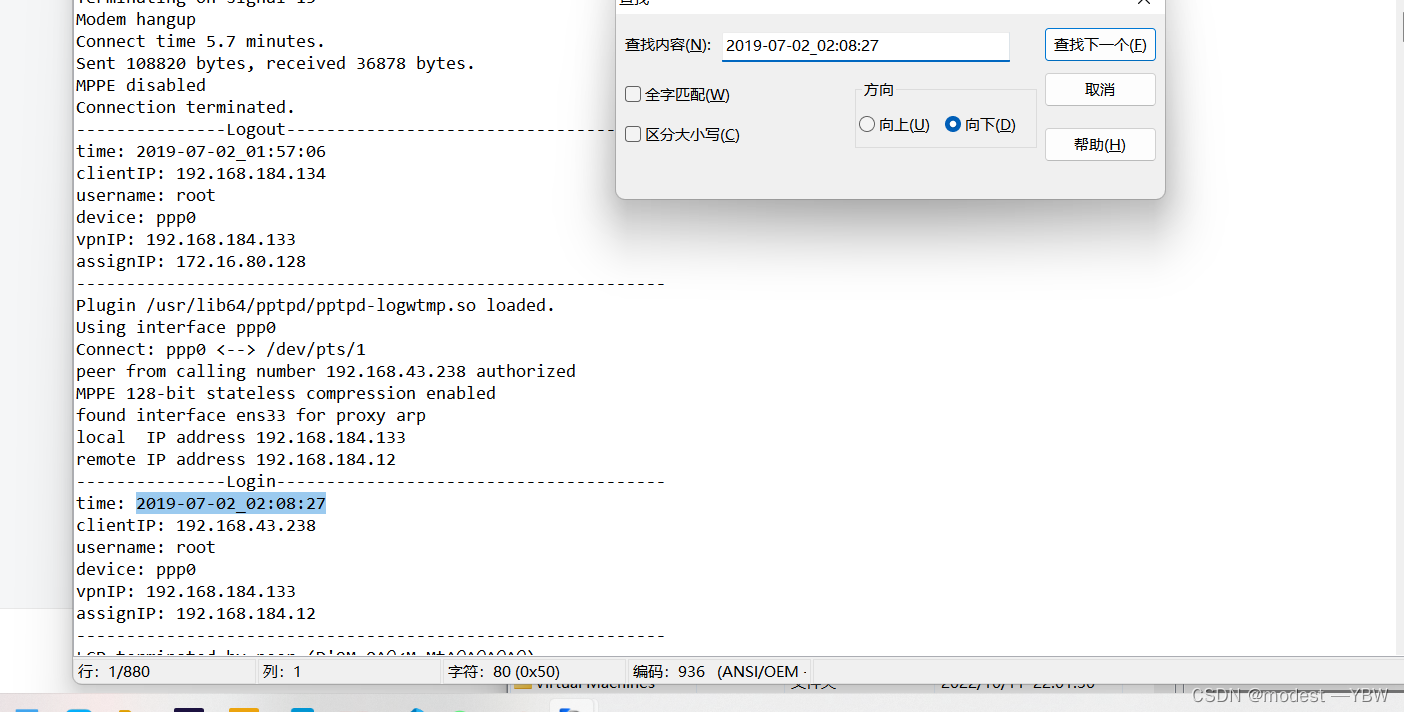

52

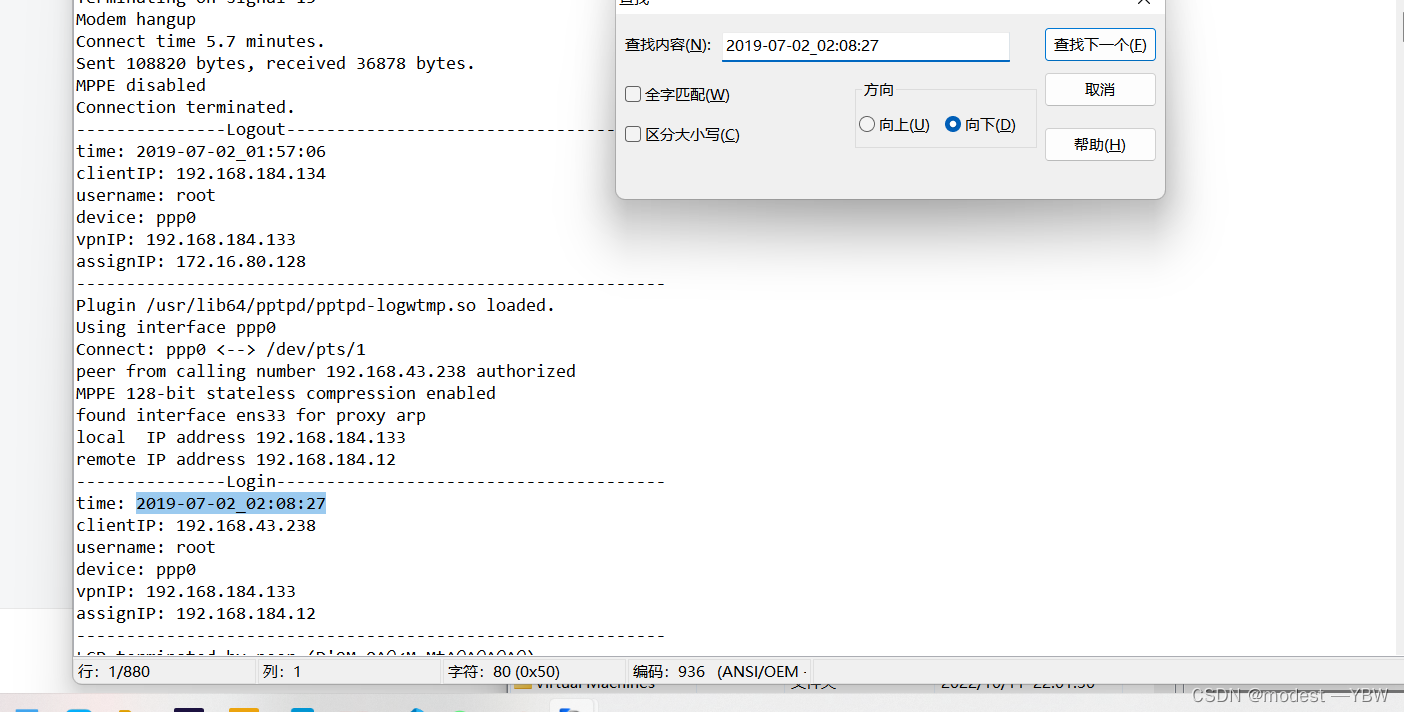

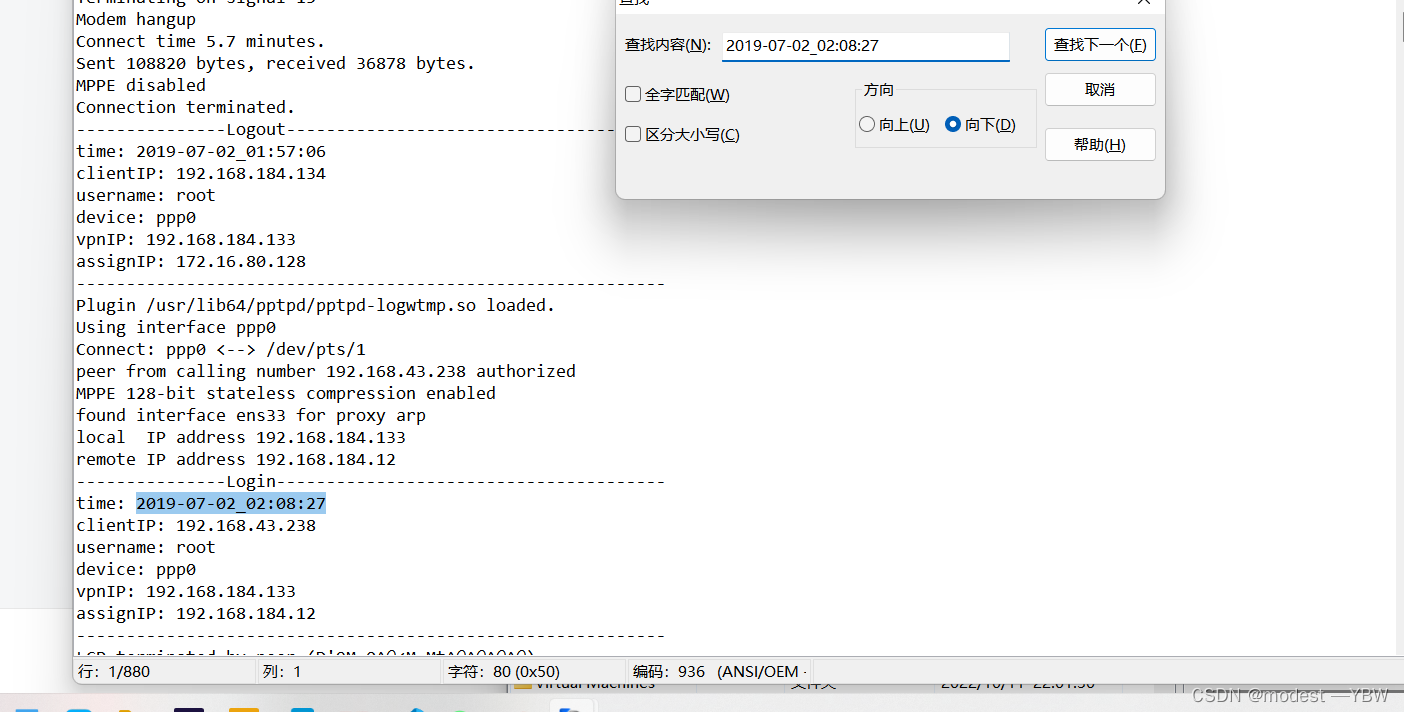

、在服务器时间

2019-07-02_02:08:27

登陆过

VPN

客户端的用户名是哪个?(

)

A. root

B. vpn1

C. vpn2

D. vpn3

这里涉及到一个时区转化,时区是UTC+6

我在last里面没有看到答案,也就是说vpn登录和用户名不是一个道理

在大佬博客提示下,我找到了日记

成功找到

53

、上题用户登陆时的客户

IP

是什么?(

)

A. 192.168.184.133

B. 172.16.81.101

C. 192.168.184.134

D. 192.168.43.238

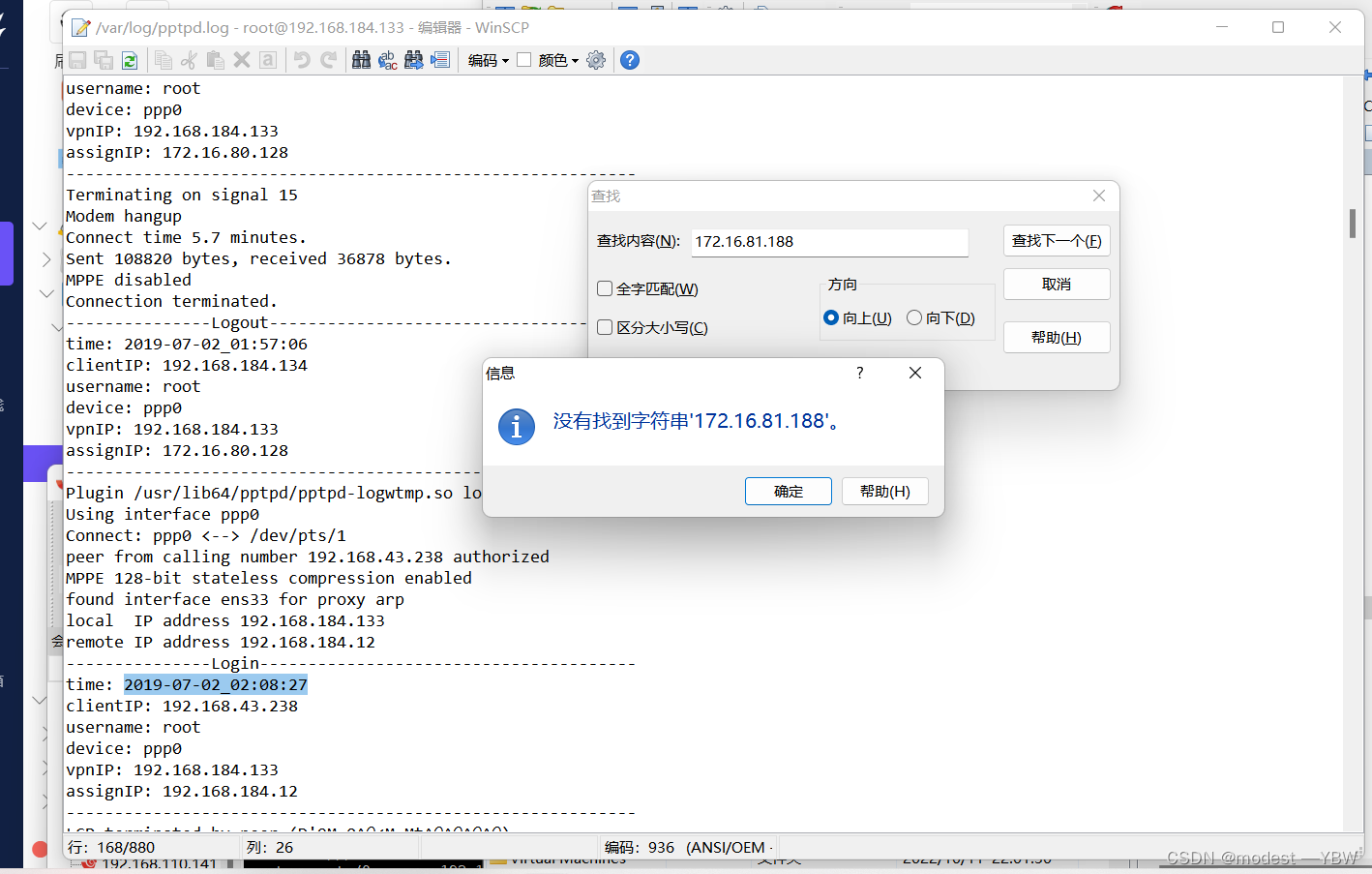

54

、通过

IP172.16.81.188

登陆

VPN

服务器的用户名是哪个?(

)

A. root

B. vpn1

C. vpn2

D. vpn3

没答案

这题如果死磕是找不到答案的,我猜是题目原意是192

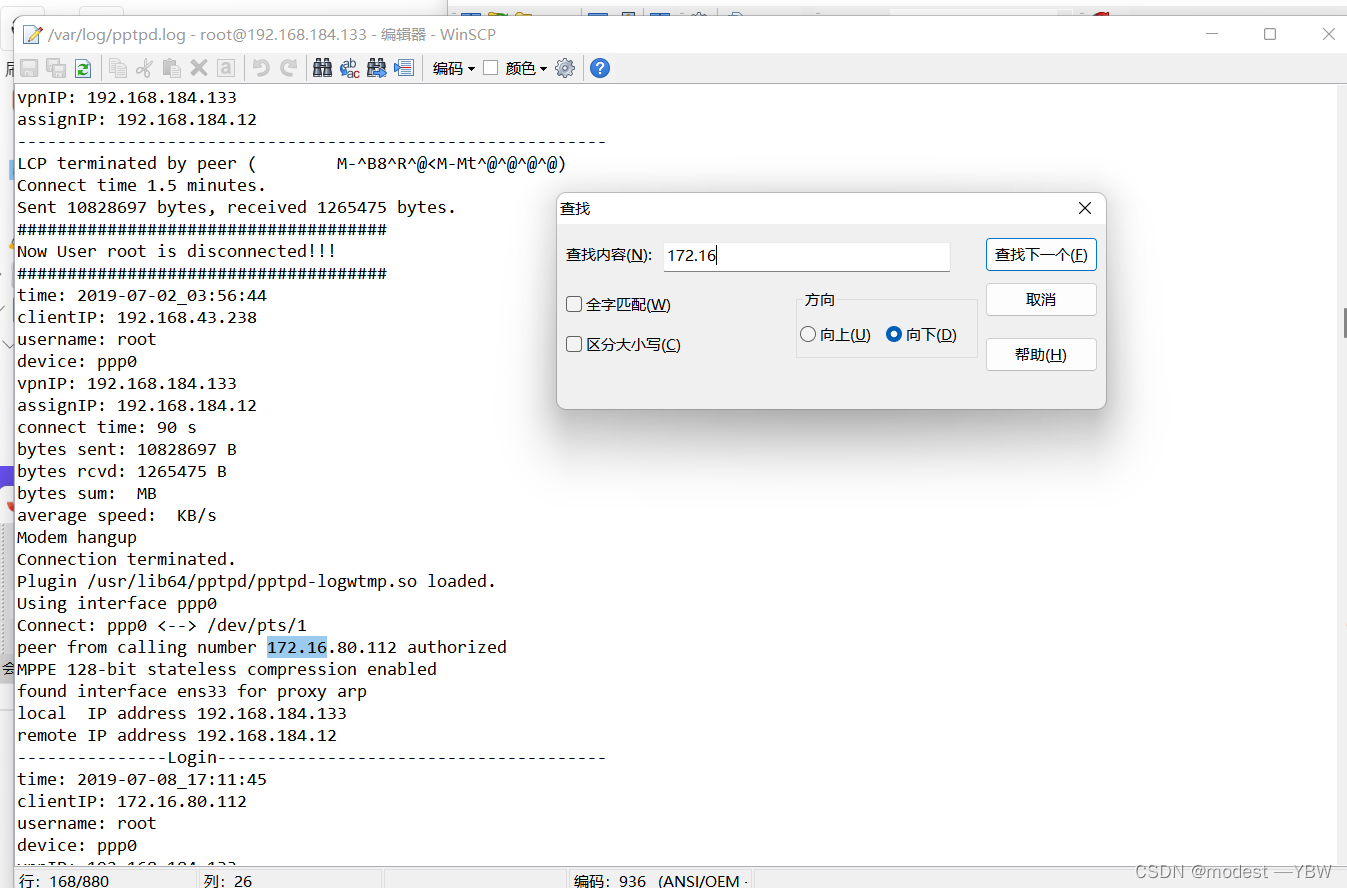

55

、上题用户登陆

VPN

服务器的北京时间是(

)

A. 2019-07-11_10:46:50

B. 2019-07-11_11:30:36

C. 2019-07-13_14:15:37

D. 2019-07-13_16:15:37

涉及到时间转化,要元有时间加2小时

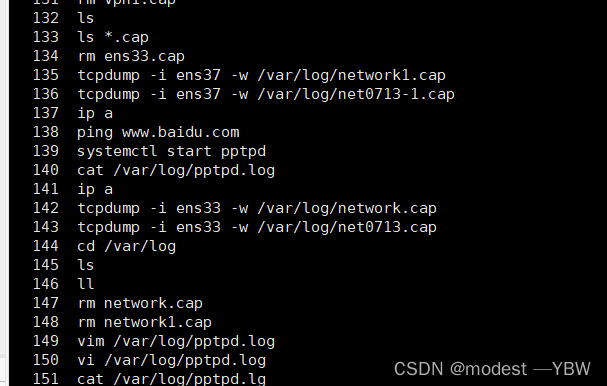

56

、该服务器曾被进行过抓包,请问

network.cap

是对哪个网卡进行抓包获得的抓包文件?(

)

A.eth0

B.ens33

C.ens37

D.ens160

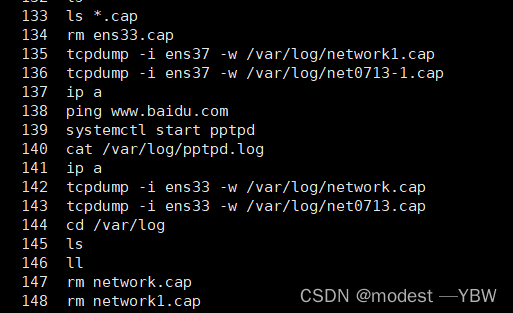

历史记录看看

57

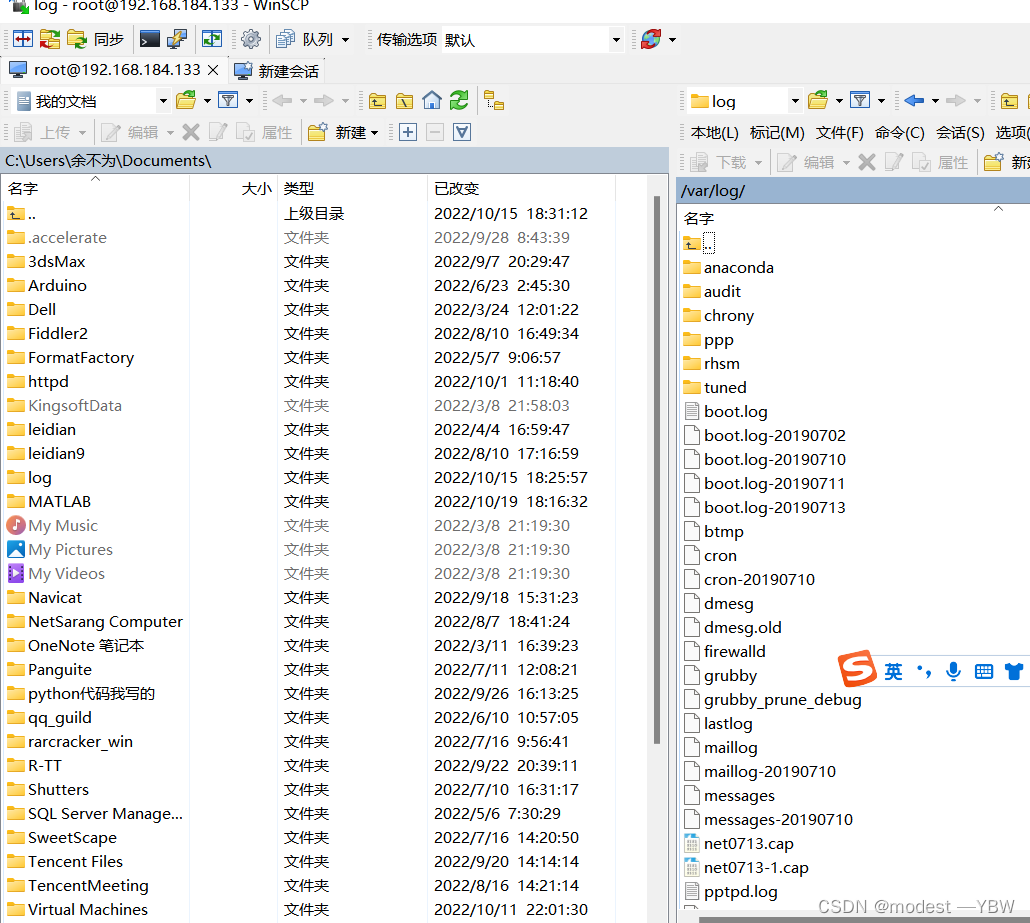

、对

ens37

网卡进行抓包产生的抓包文件并保存下来的是哪个?(

)

A. network.cap

B. network1.cap

C. net0713.cap

D. net0713-1.cap

有删除操作,所以答案D

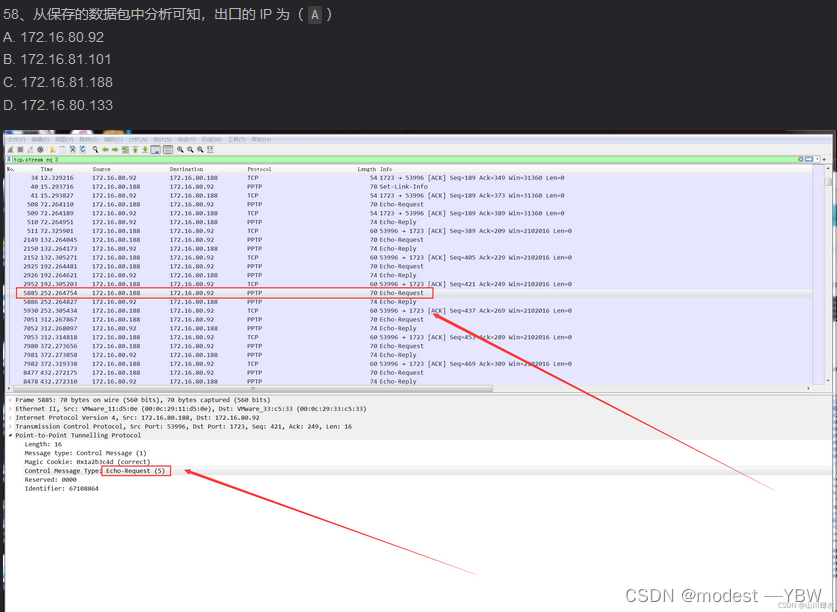

58

、从保存的数据包中分析可知,出口的

IP

为(

)

A. 172.16.80.92

B. 172.16.81.101

C. 172.16.81.188

D. 172.16.80.133

流量我不太会,一般队友做,此处参考大佬

你抓获了嫌疑人,并扣押了嫌疑人笔记本电脑,制作笔记本硬盘镜像文件

“

检材

4.E01”

,请根

据镜像文件,回答下列问题:

59

、计算

“

检材

4.E01”

文件的

sha256

值(

)

A. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

B. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c6

C. e6e47e210bd56c7071ce73ab5523736120071d0f3da5335936d7beb25c3914cd

D. 1e646dec202c96b72f13cc3cf224148fc4e19d6faaaf76efffc31b1ca2cdd200

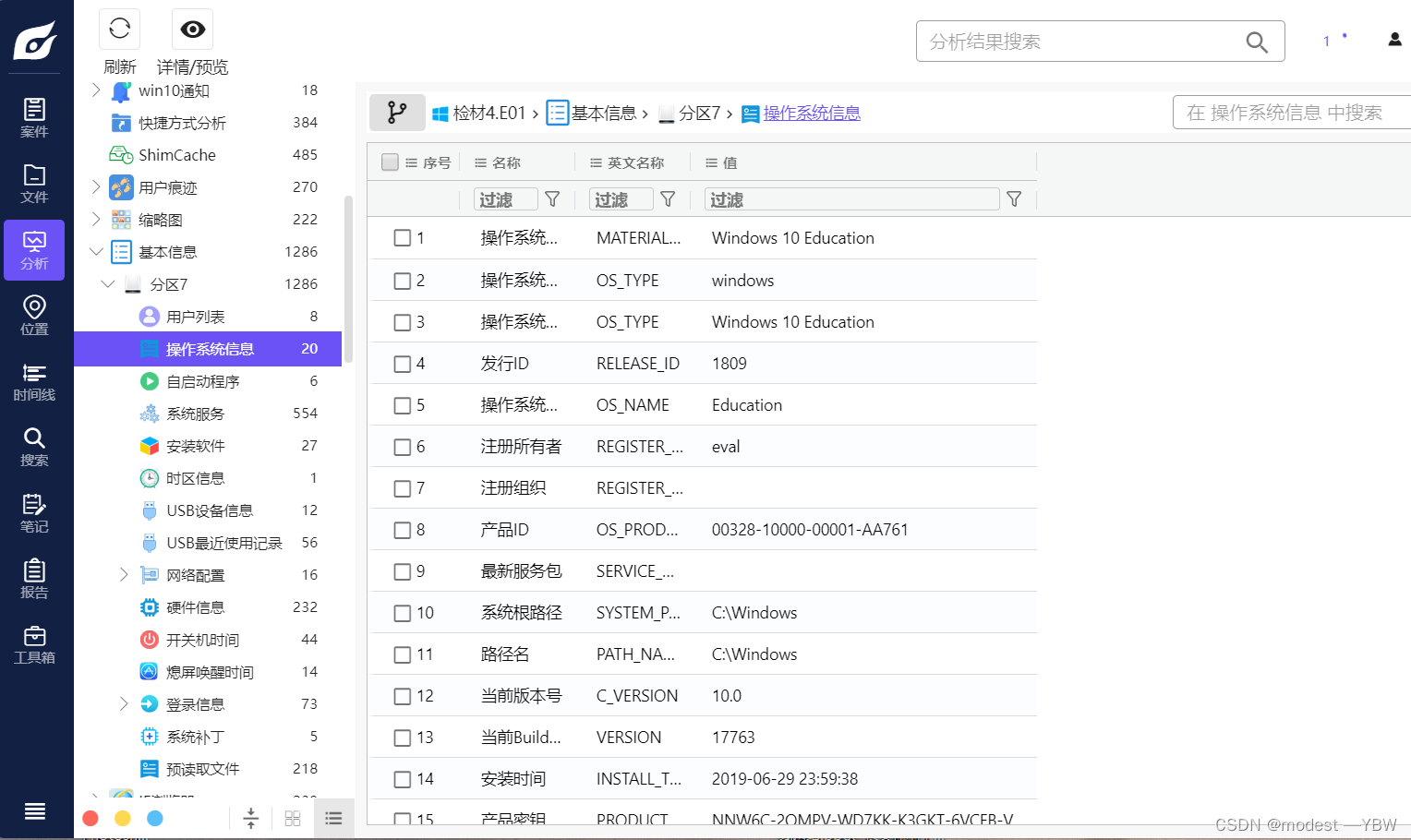

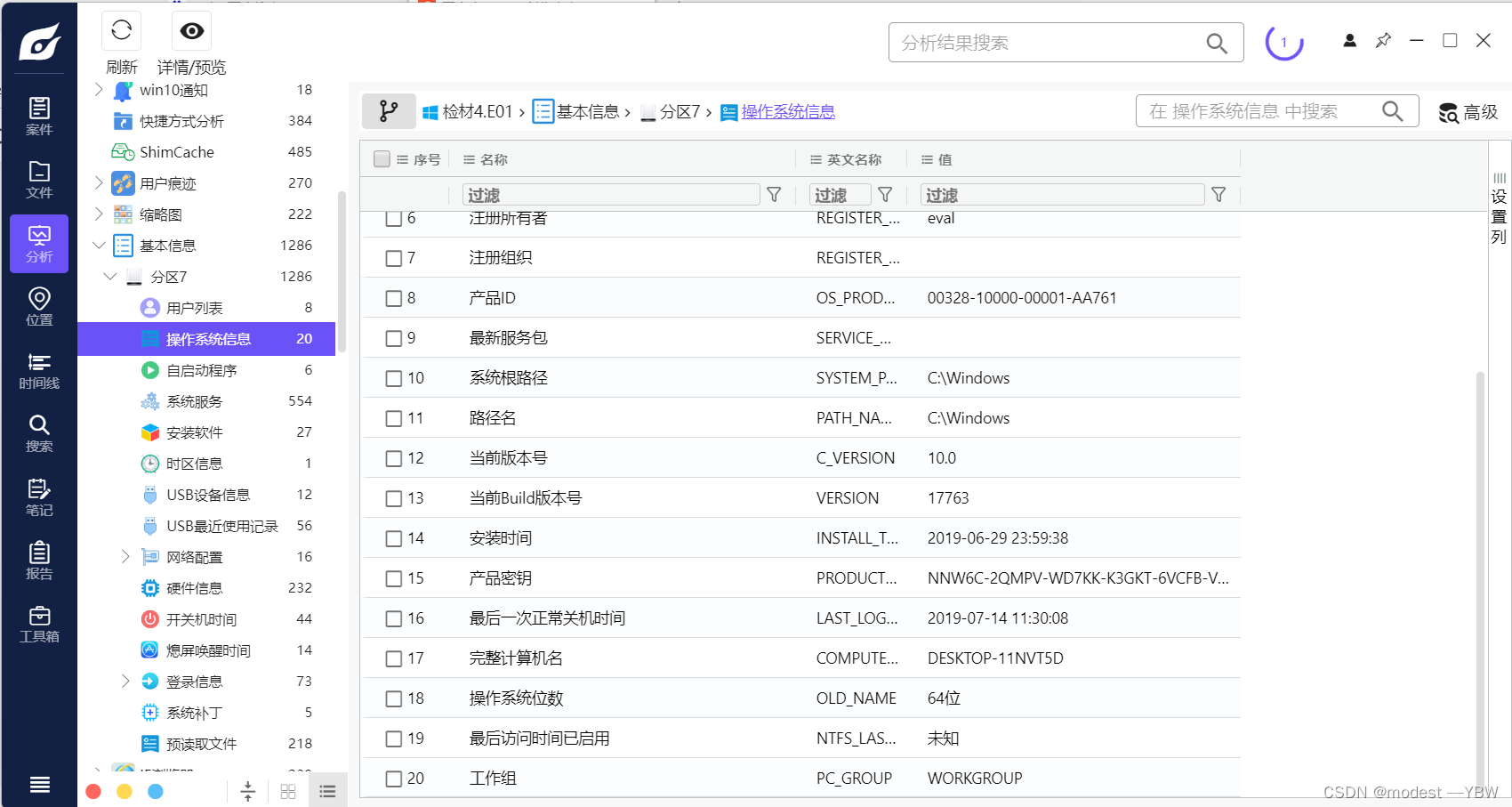

60

、请分析该检材的操作系统版本(

)

A. Windows 10 Education

B. Windows 10 Home

C. Windows 10 Pro

D. Windows 10 Enterprise

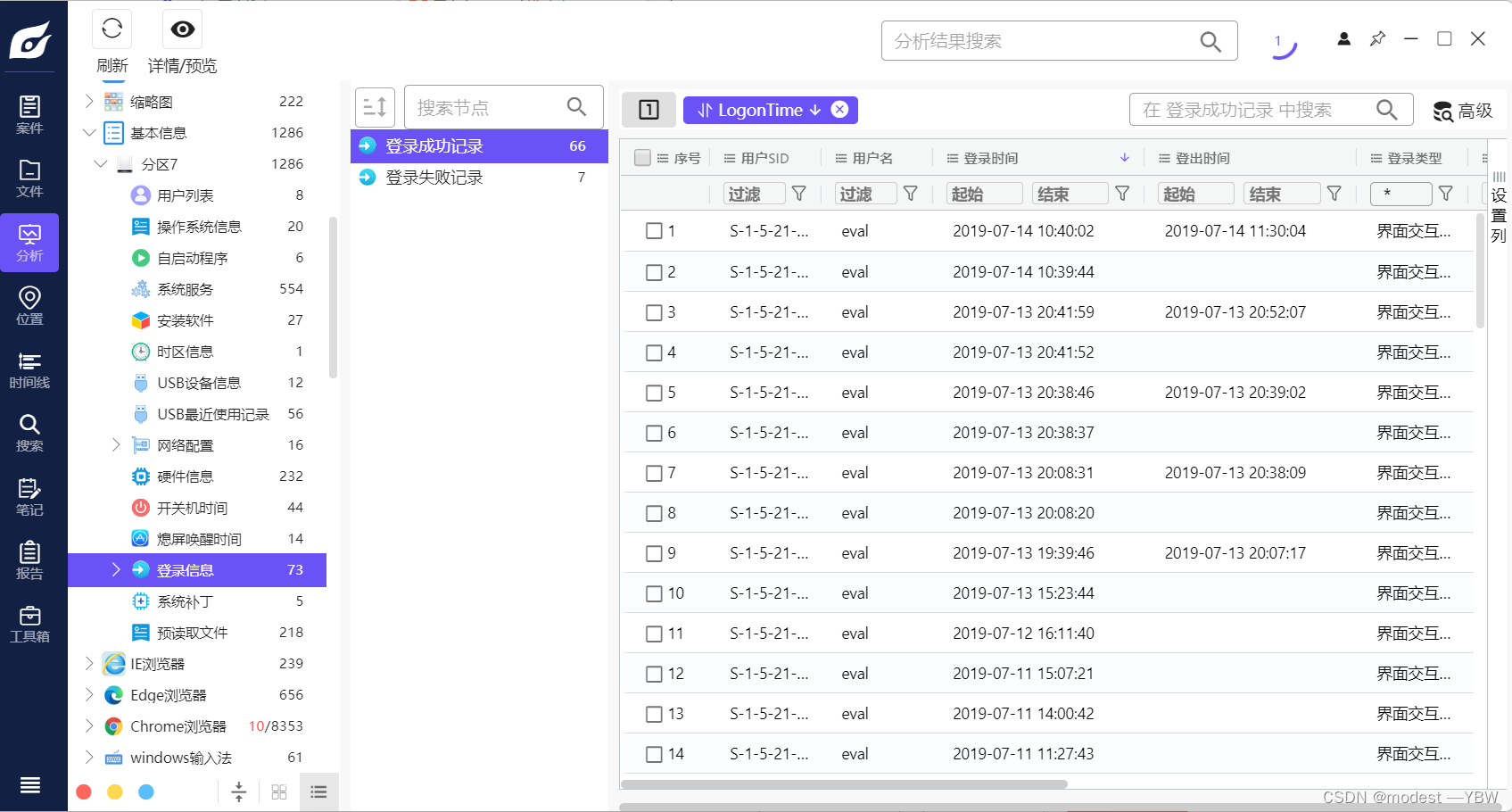

61

、找出该系统用户最后一次登陆时间:(

)

A. 2019-07-14 10:50:02

B. 2019-07-14 10:10:02

C. 2019-07-14 10:40:02

D. 2019-07-14 10:30:02

62

、找出该系统最后一次正常关机时间:(

)

A.2019-07-14 17:30:05

B.2019-07-14 10:30:05

C.2019-07-14 11:30:05

D.2019-07-14 12:30:05

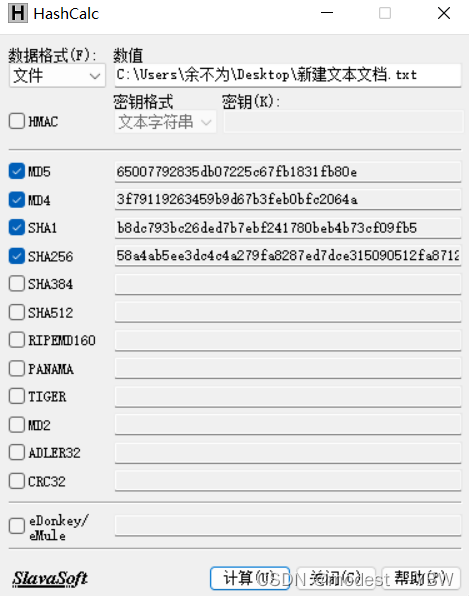

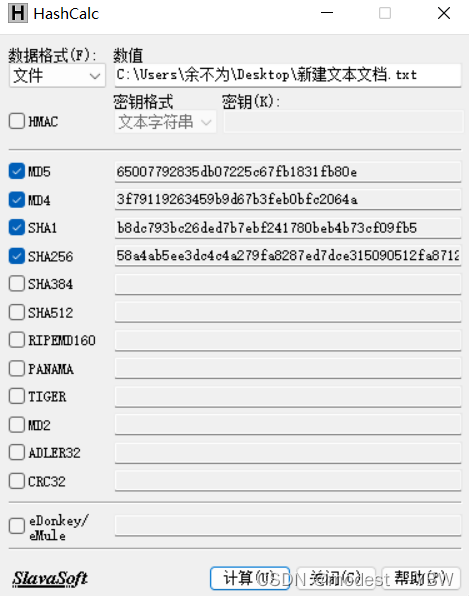

63

、请计算检材桌面上文本文件的

sha256

值:(

)

A.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

B.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c6

C.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c7

D.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c8

仿真后看到,直接算一下

文档拖出来算一下

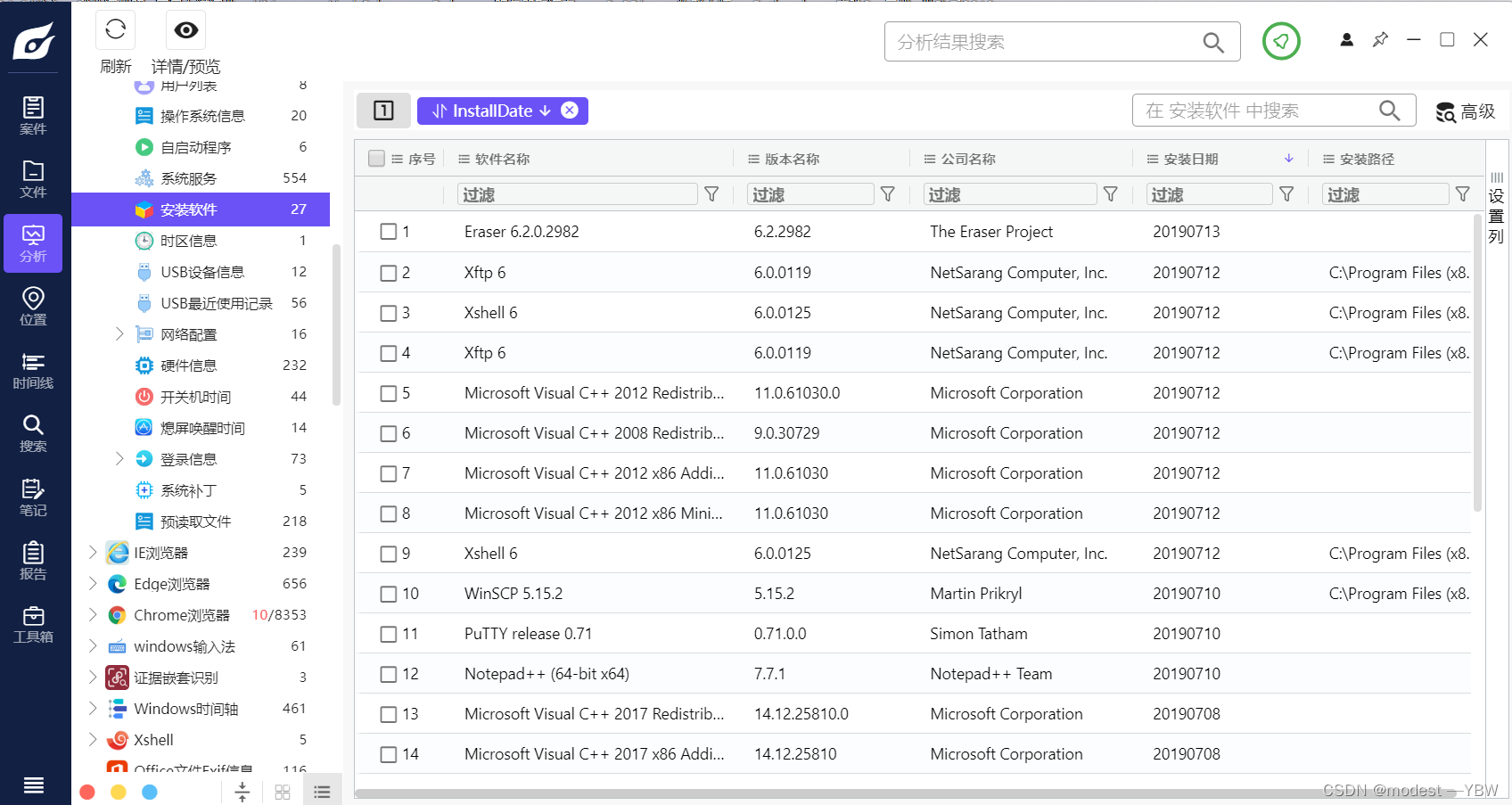

64

、该系统于

2019

年

7

月

13

日安装的软件为:(

)

A.Eraser

B.Putty

C.Xftp

D.Xshell

65

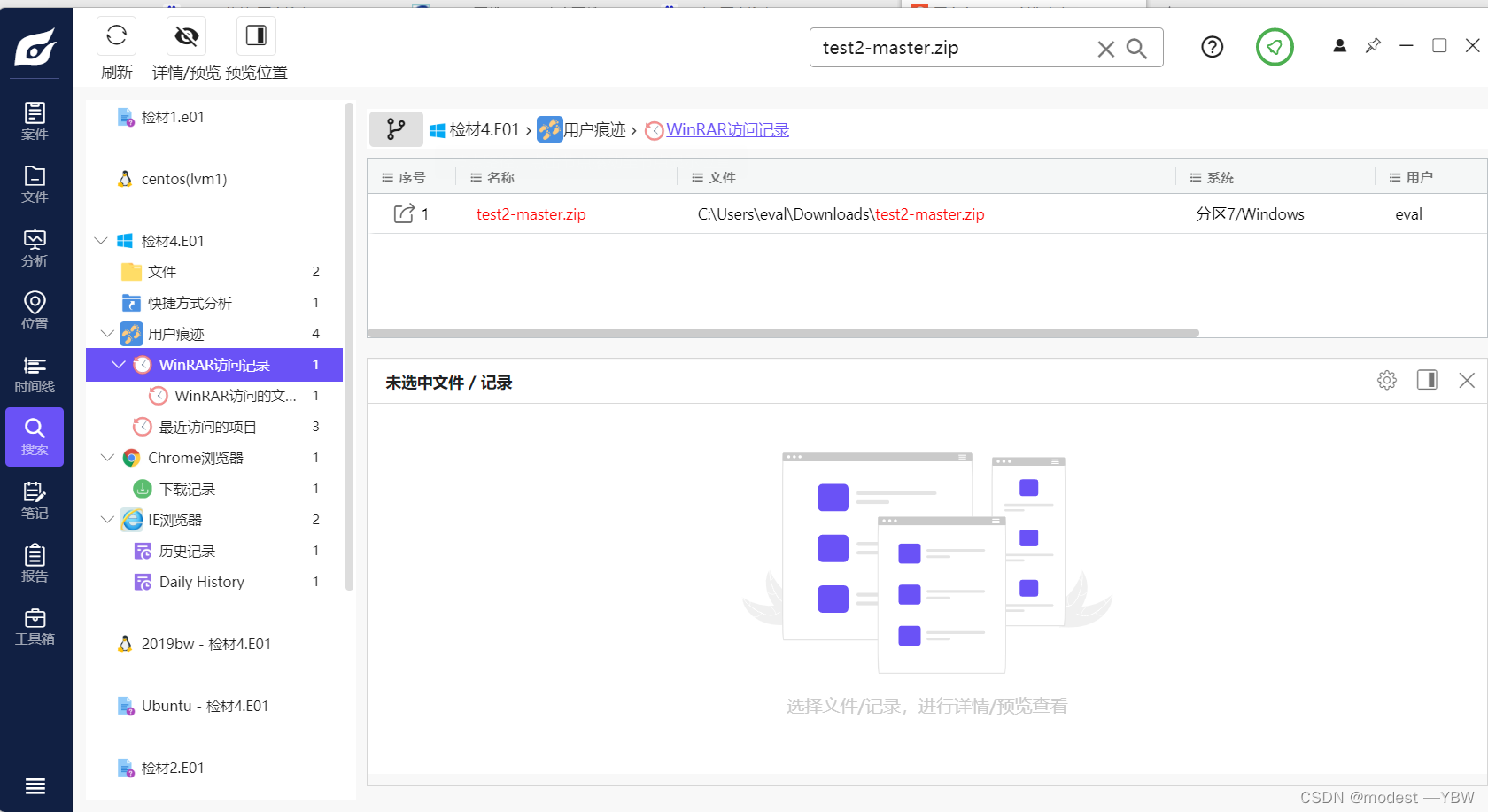

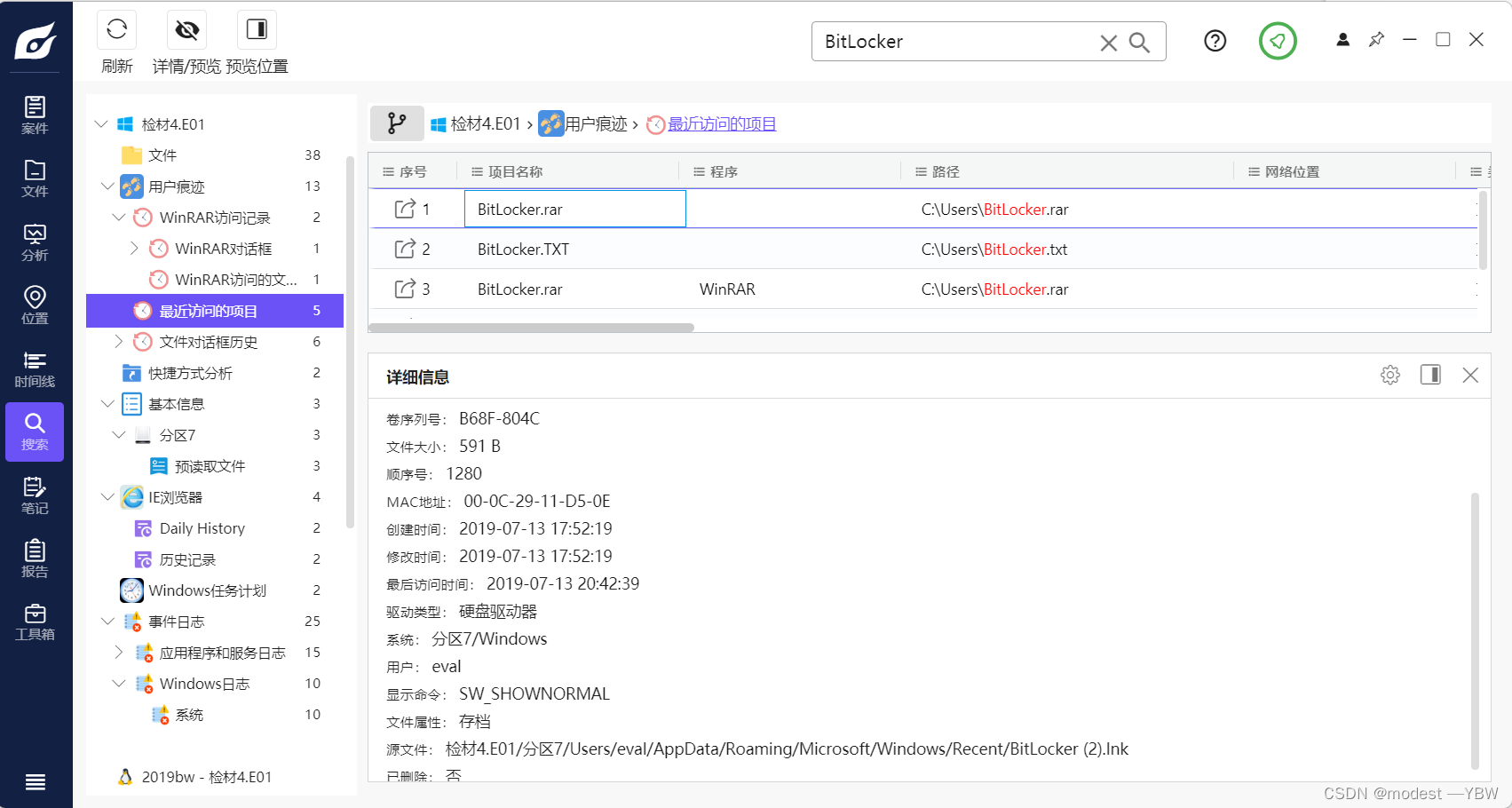

、找出该嫌疑人于

2019-07-13 17:52:19

时,使用

WinRAR

工具访问了

_____

文件:(

)

A.navicat11.zip

B.we.tar.gz

C.test2-master.zip

D.BitLocker.rar

66

、系统于

2019-07-13 17:53:45

时运行了

___

程序:(

)

A.regedit.exe

B.WinRAR.exe

C.Xshell.exe

D.Foxmail.exe

巧妙运用时间线偷懒

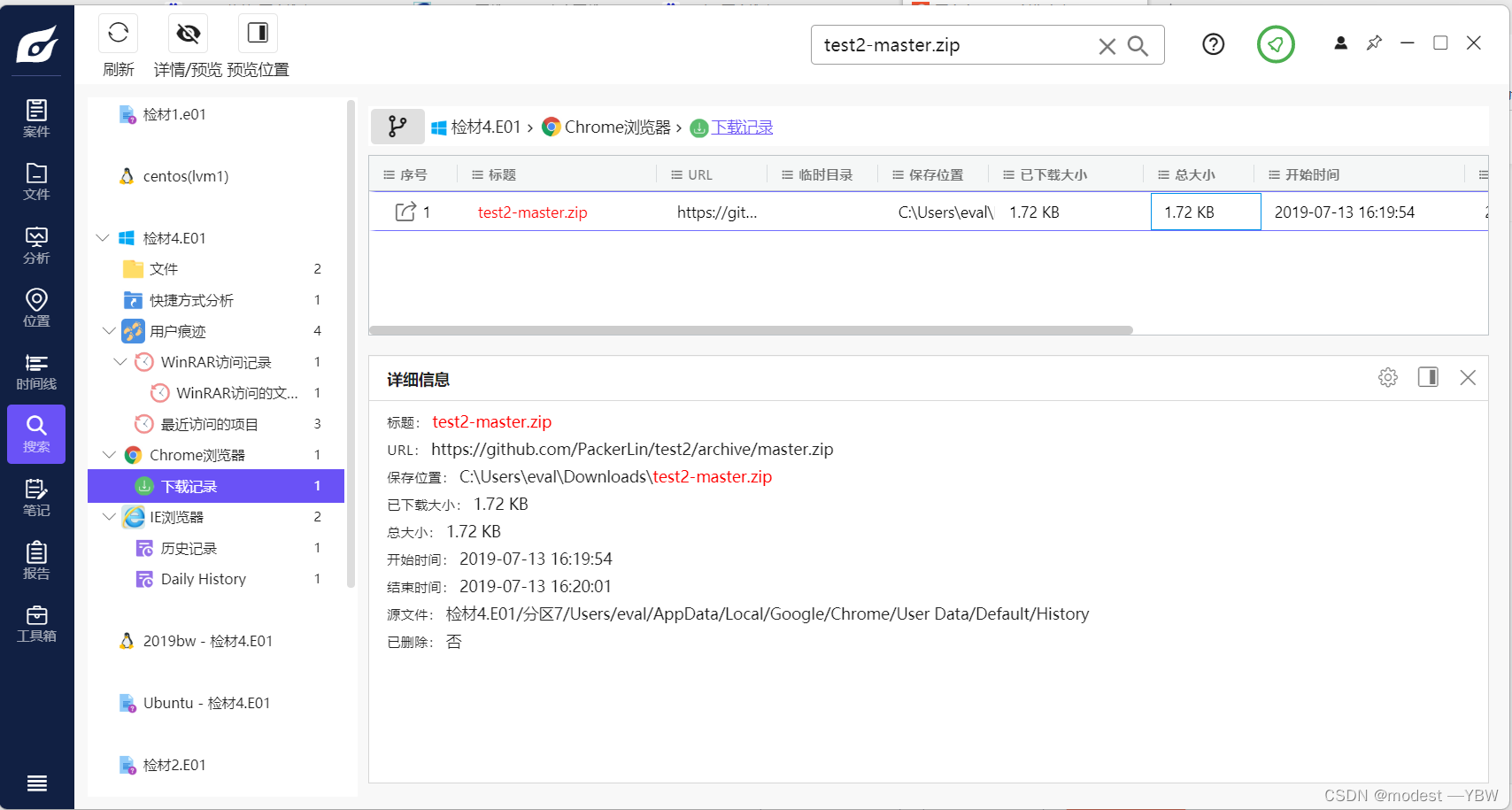

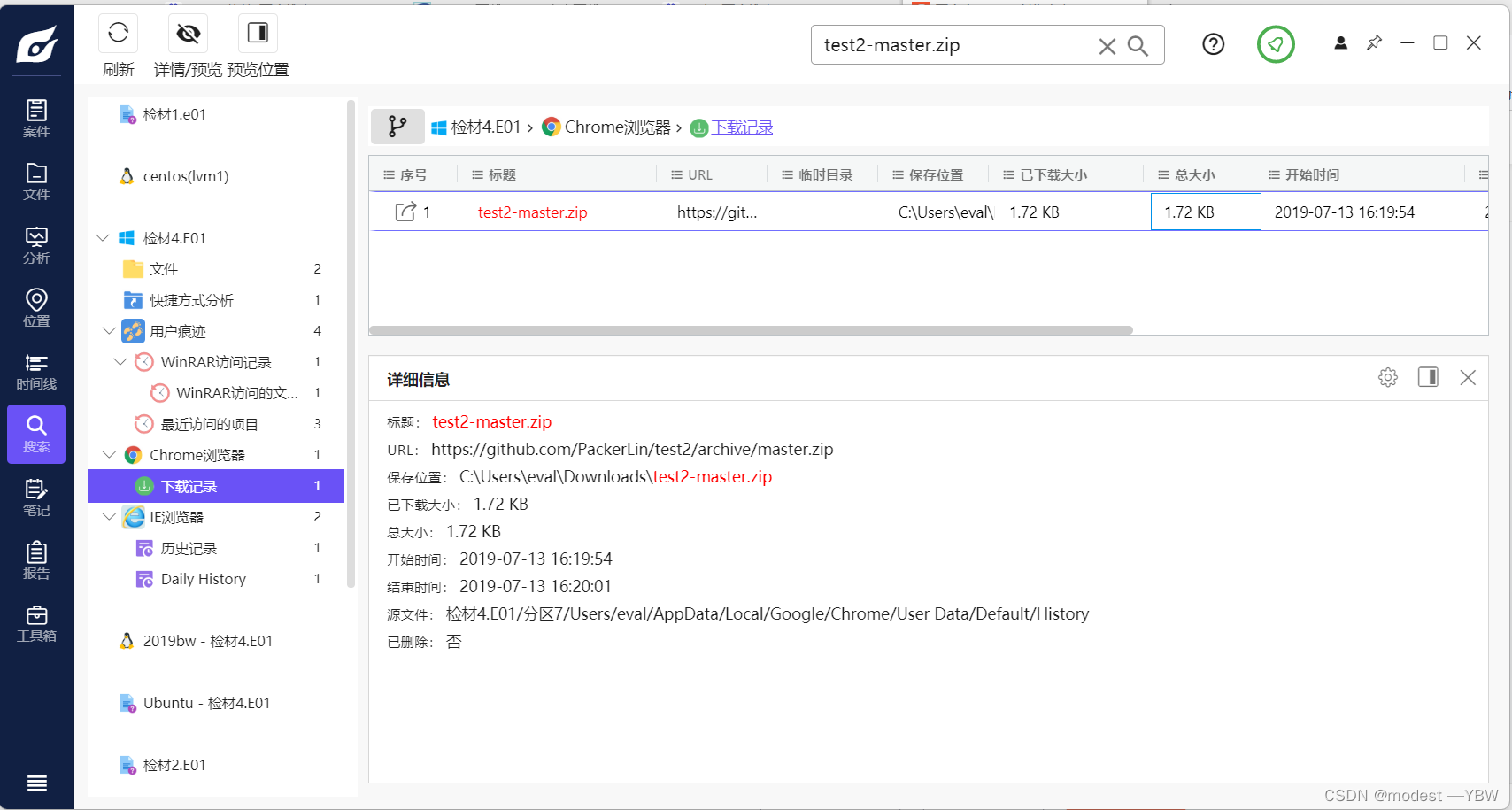

67

、文件

test2-master.zip

是什么时间下载到本机的:(

)

A.2019-07-13 14:21:01

B.2019-07-13 17:22:01

C.2019-07-13 15:23:01

D.2019-07-13 16:20:01

68

、文件

test2-master.zip

是使用什么工具下载到本地的:(

)

A.Chrome

B.Internet Explorer

C.edge

D.

迅雷

69

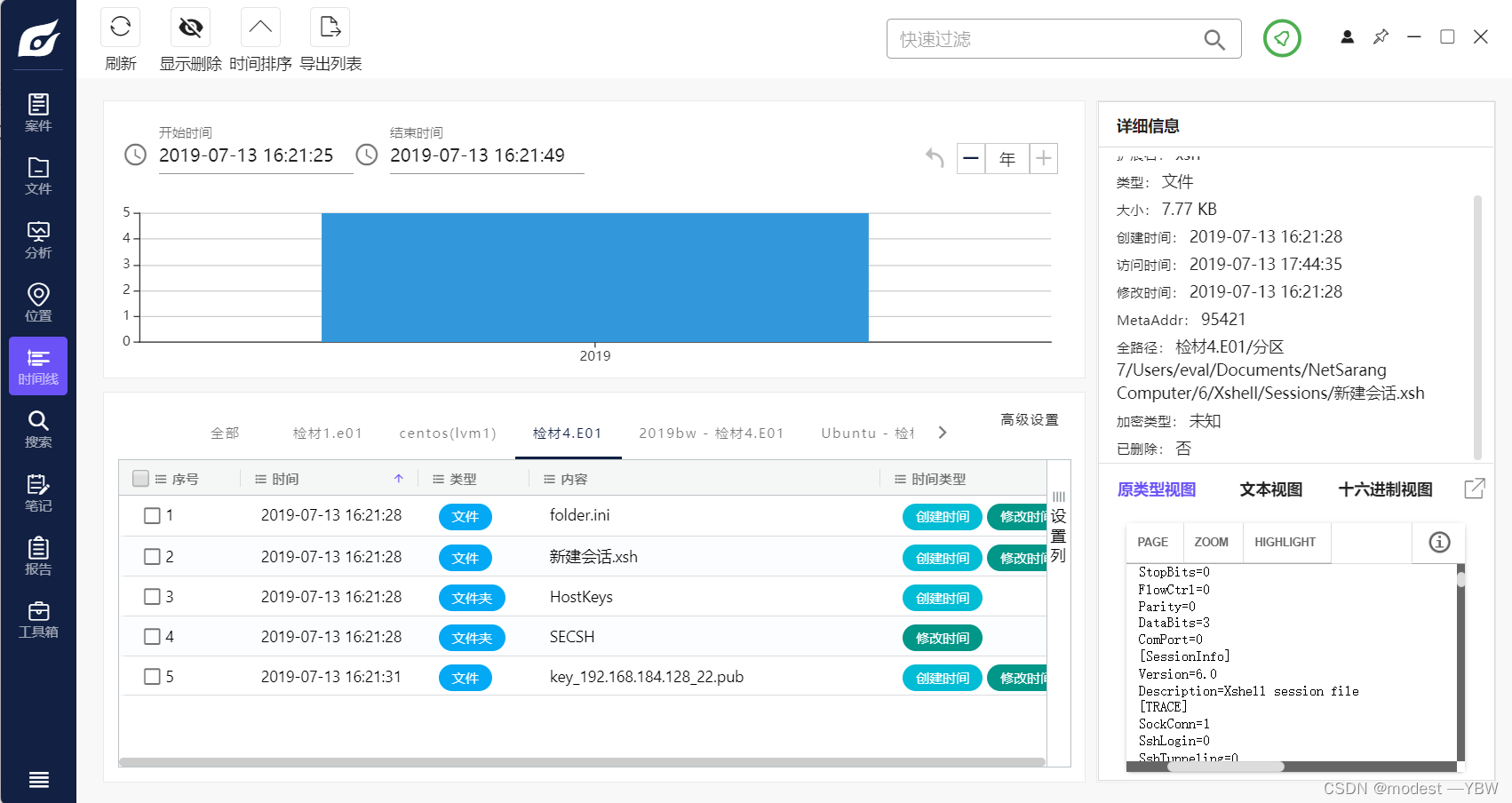

、嫌疑人成功连接至

192.168.184.128

服务器的时间为:(

)

A.2019-07-13 16:21:28

B.2019-07-13 16:21:31

C.2019-07-13 16:21:35

D.2019-07-13 16:21:25

我承认这题答案有猜的性质,按道理说是xshell,但是xshell会话是没有时间的

时间线看看,可以看到xsh文件是 xshell链接文件

70

、嫌疑人通过远程连接到

128

服务器,下载了什么文件到本机:(

)

A.web.tar.gz

B.we.tar.gz

C.home.tar.gz

D.wwwroot.tar.gz

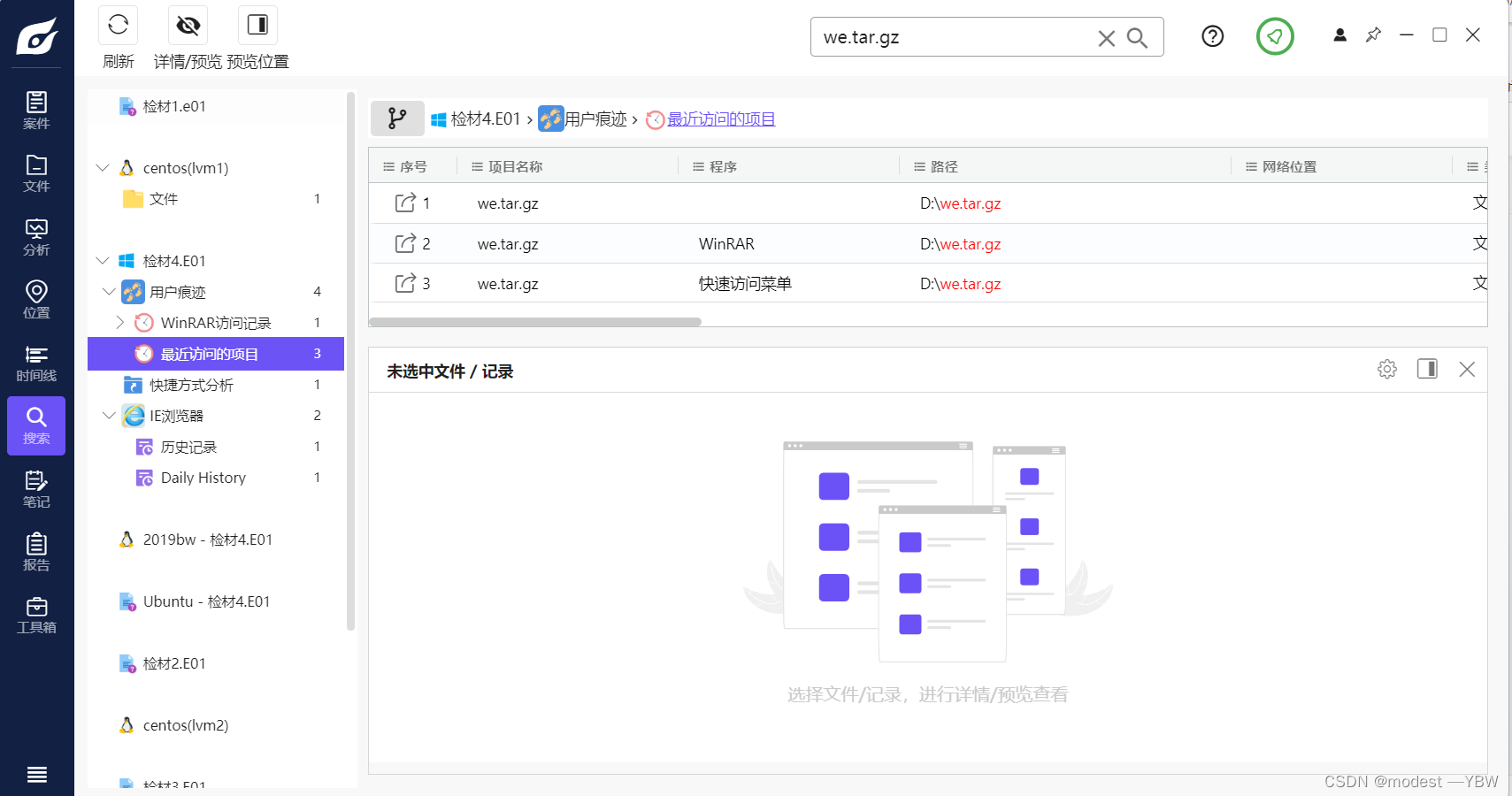

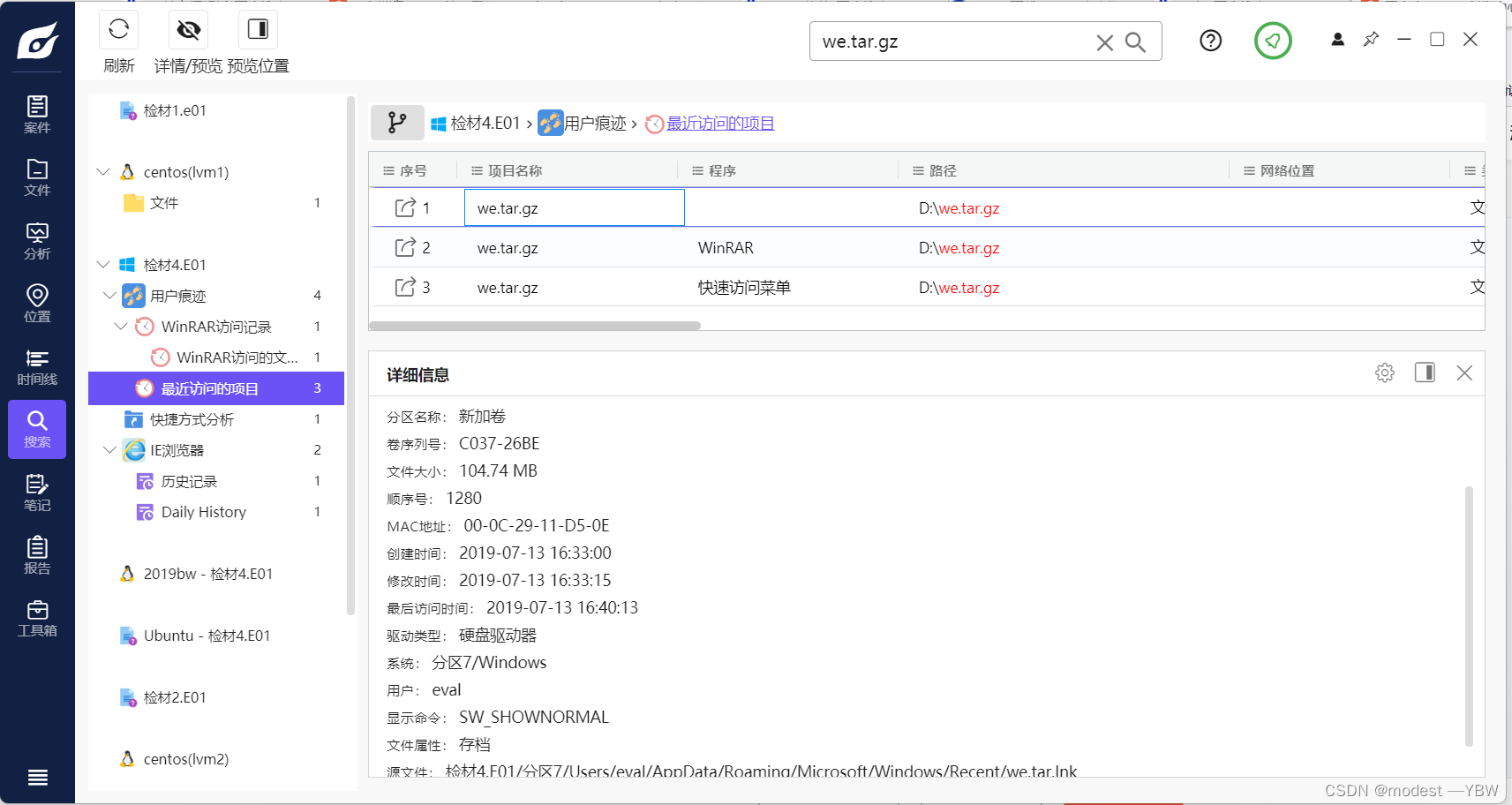

爆搜发现在检材四这个电脑里面是看不到的,只能看到相关记录,所以我猜测应该是删掉了。但是我在检材一里面看到了,所以应该检材一是服务器发送过来的,一次性加载4个检材就可以解决这种问题

71

、承接上一题,下载该文件用了多长时间:(

)

A.10

秒

B.20

秒

C.15

秒

D.25

秒

72

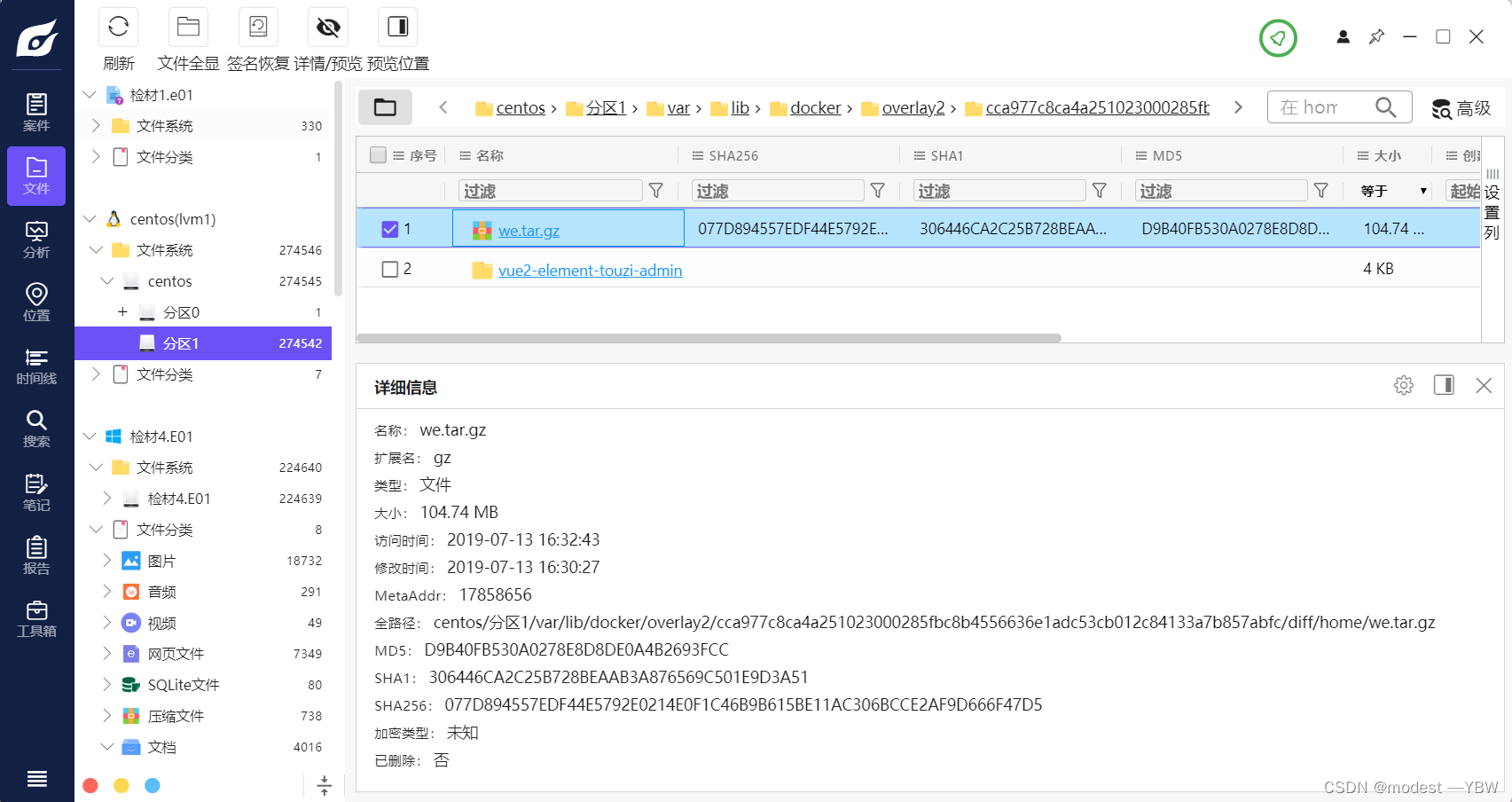

、请计算该下载文件的

sha256

值:(

)

A.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d8

B.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d7

C.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d6

D.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d5

算一下就好啦

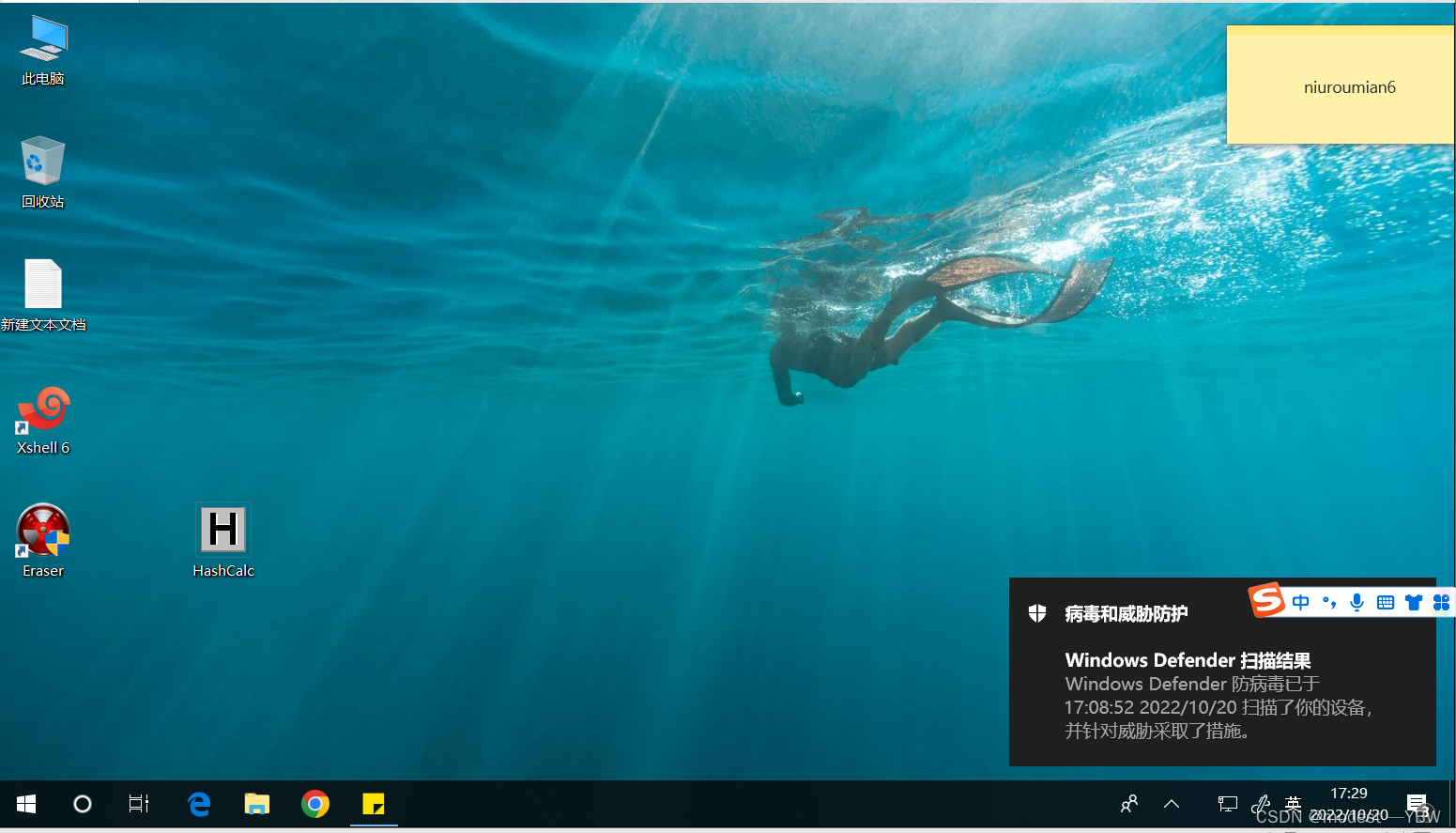

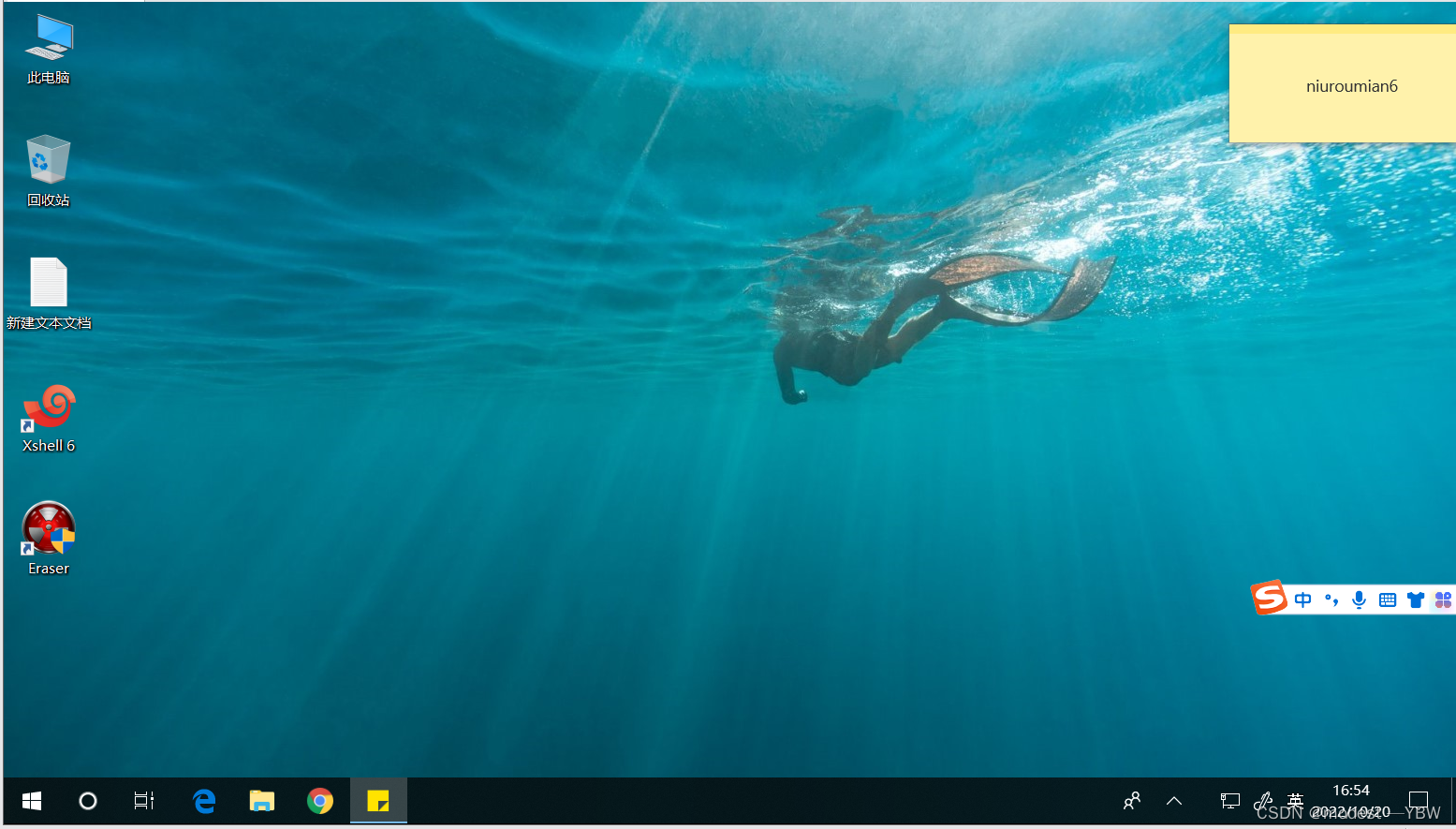

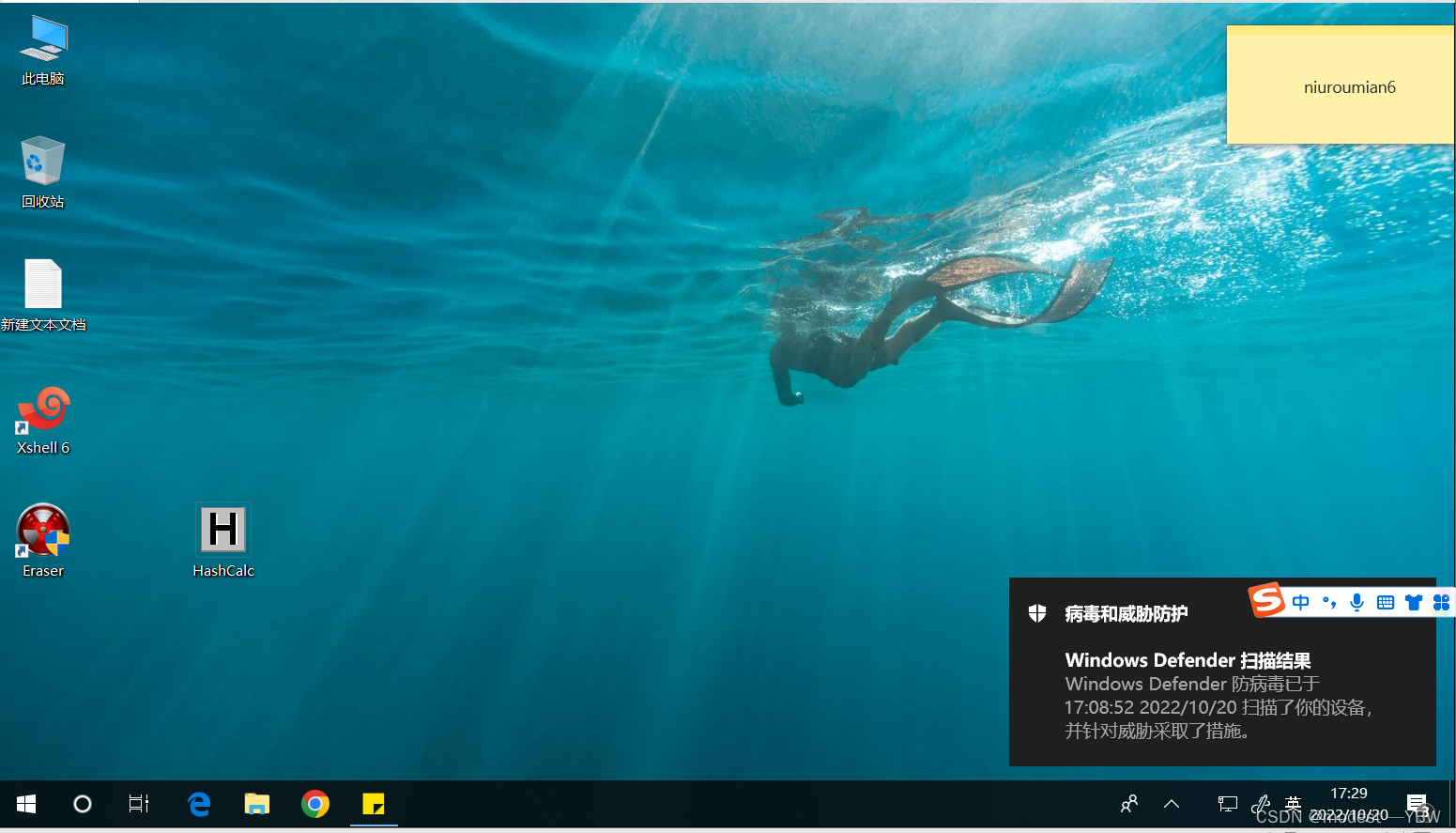

下面就涉及到手机部分,弘连其实识别出来,但是是有密码的,说实话,我一开始也找了半天没找到,看到桌面上那个新建文档里面是密码字典,所以就直接去爆破,反正是没有做出来,后面看到标签试一下才知道,

所以这个“niuroumian6”就是答案,感觉

出题人蛮喜欢吃牛肉面的。

73

、请分析并提取,嫌疑人所用的手机的

IMEI

号码:(

)

A.352021062748965

B.352021062748966

C.352021062748967

D.352021062748968

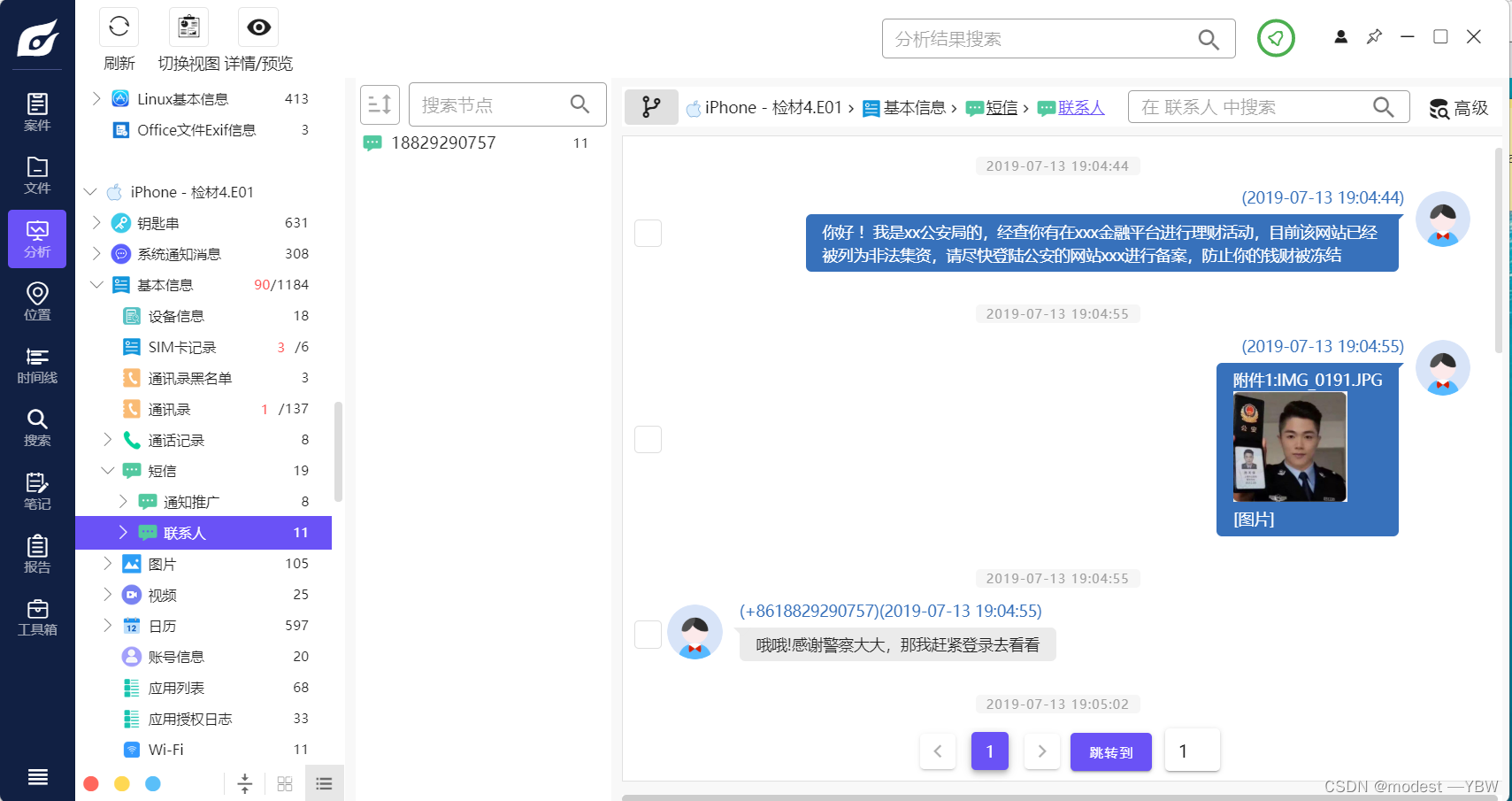

74

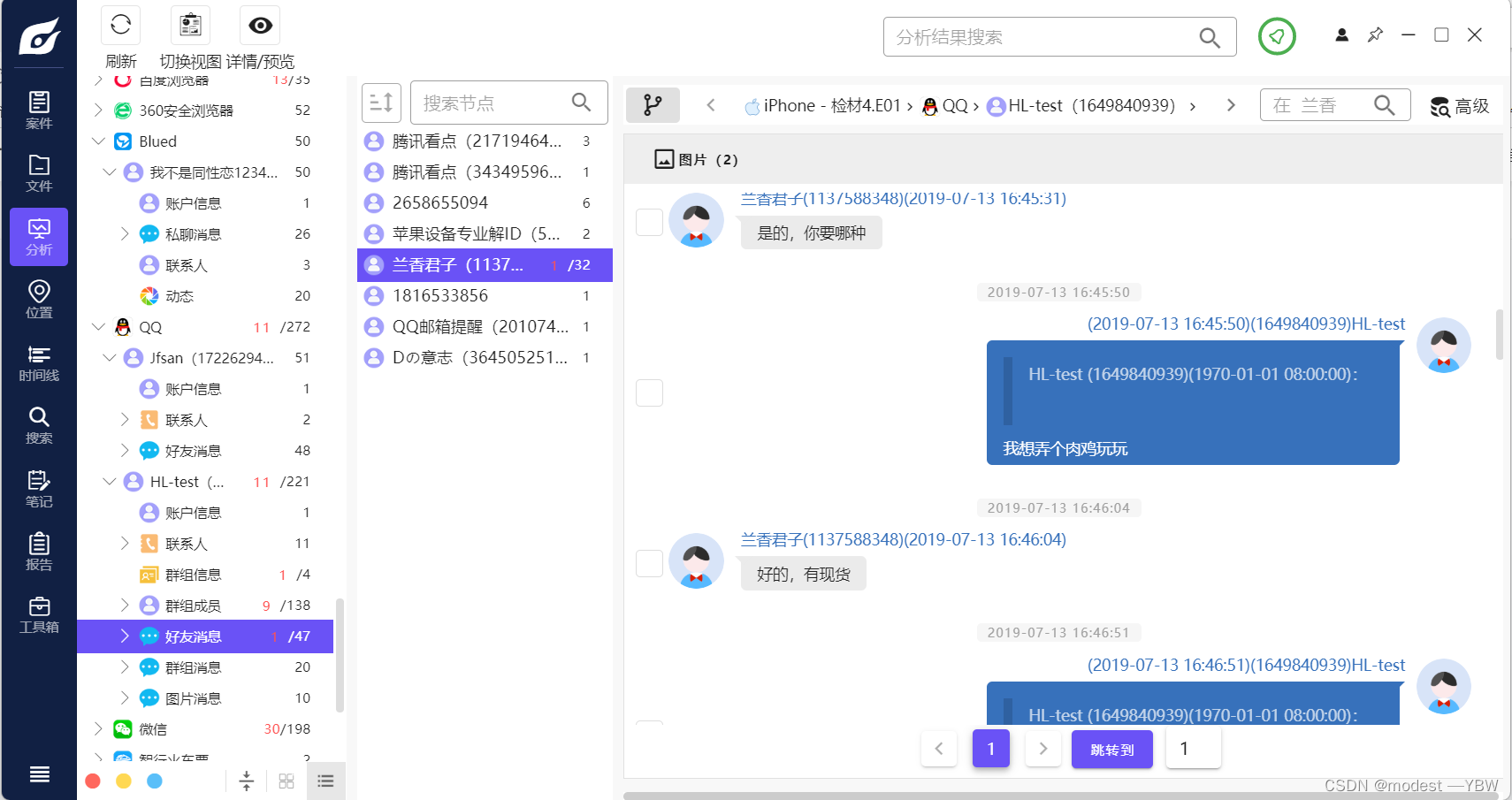

、嫌疑人是通过何种方式联系到售卖恶意程序的卖家的:(

)

A.

微信

B.QQ

C.

短信

D.

邮件

qq联系

75

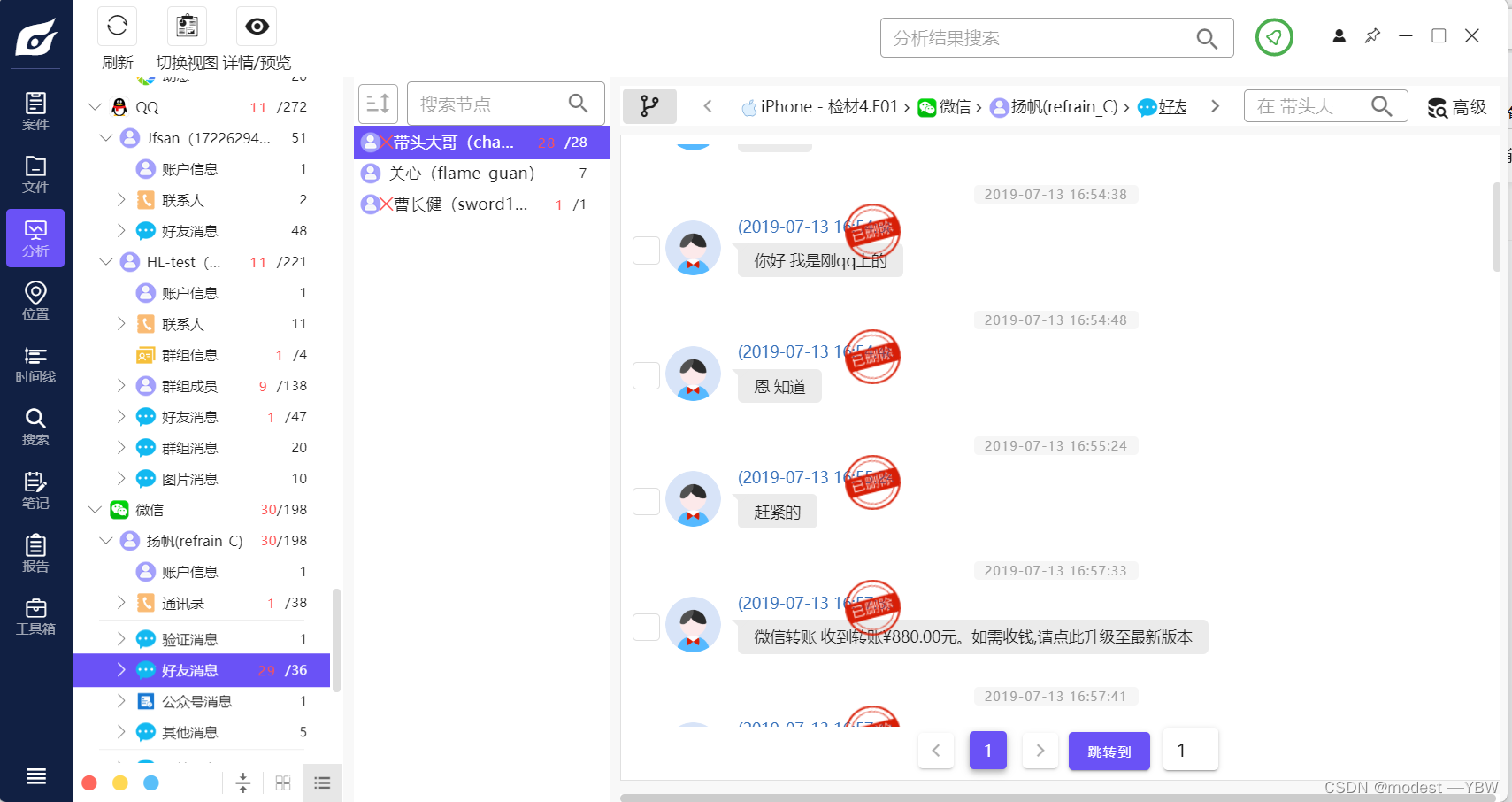

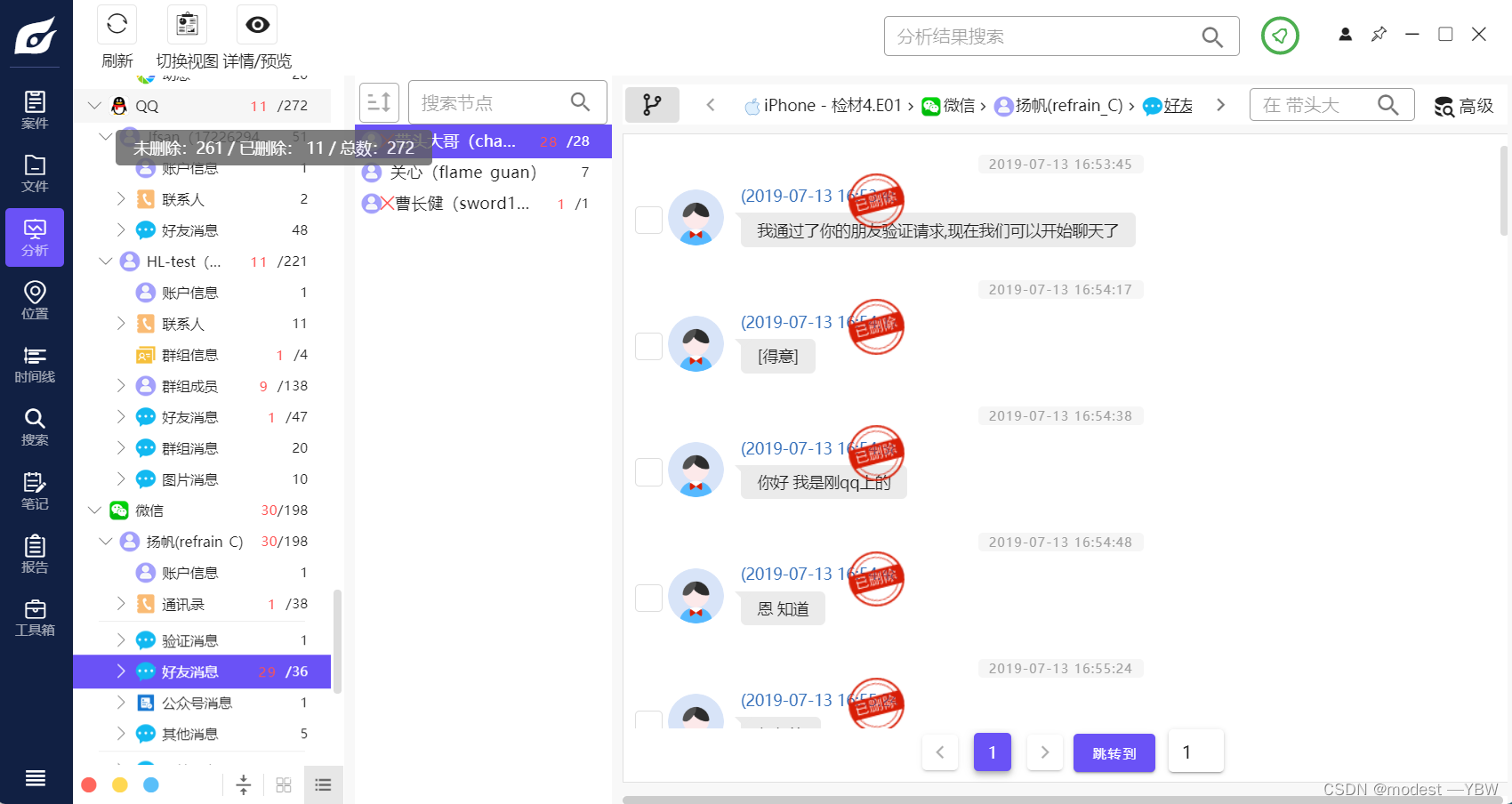

、嫌疑人和卖家的资金来往是通过何种方式:(

)

A.

微信

B.QQ

C.

银行转账

D.

支付宝

微信转账

76

、嫌疑人在犯罪过程中所使用的

QQ

账号为:(

)

A.1649840939

B.1137588348

C.364505251

D.1722629449

77

、卖家所使用的微信账号

ID

为:(

)

A.refrain_C

B.flame_guan

C.chao636787

D.sword19880521

78

、嫌疑人下载了几个恶意程序到本机:(

)

A.1

B.2

C.3

D.4

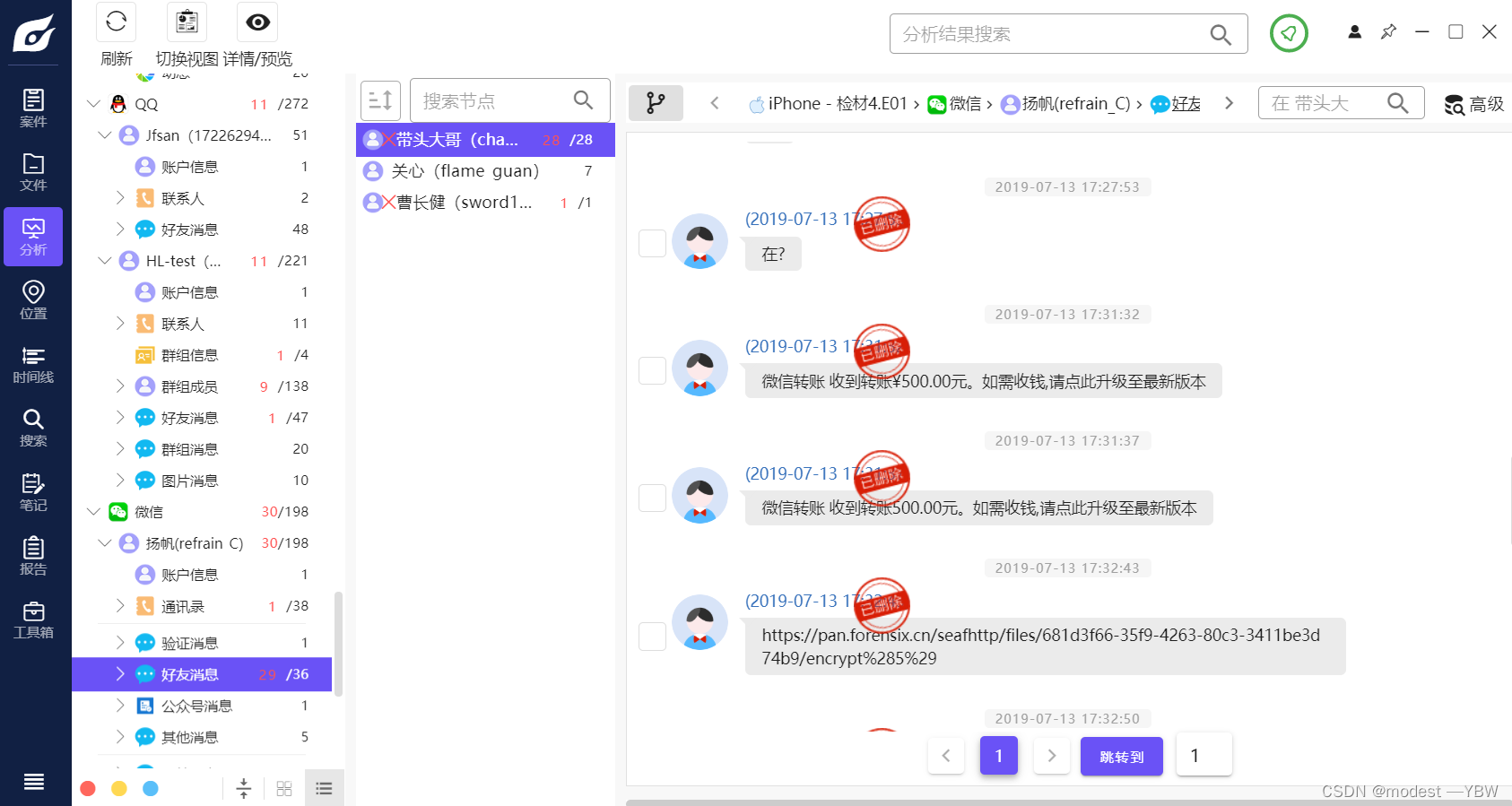

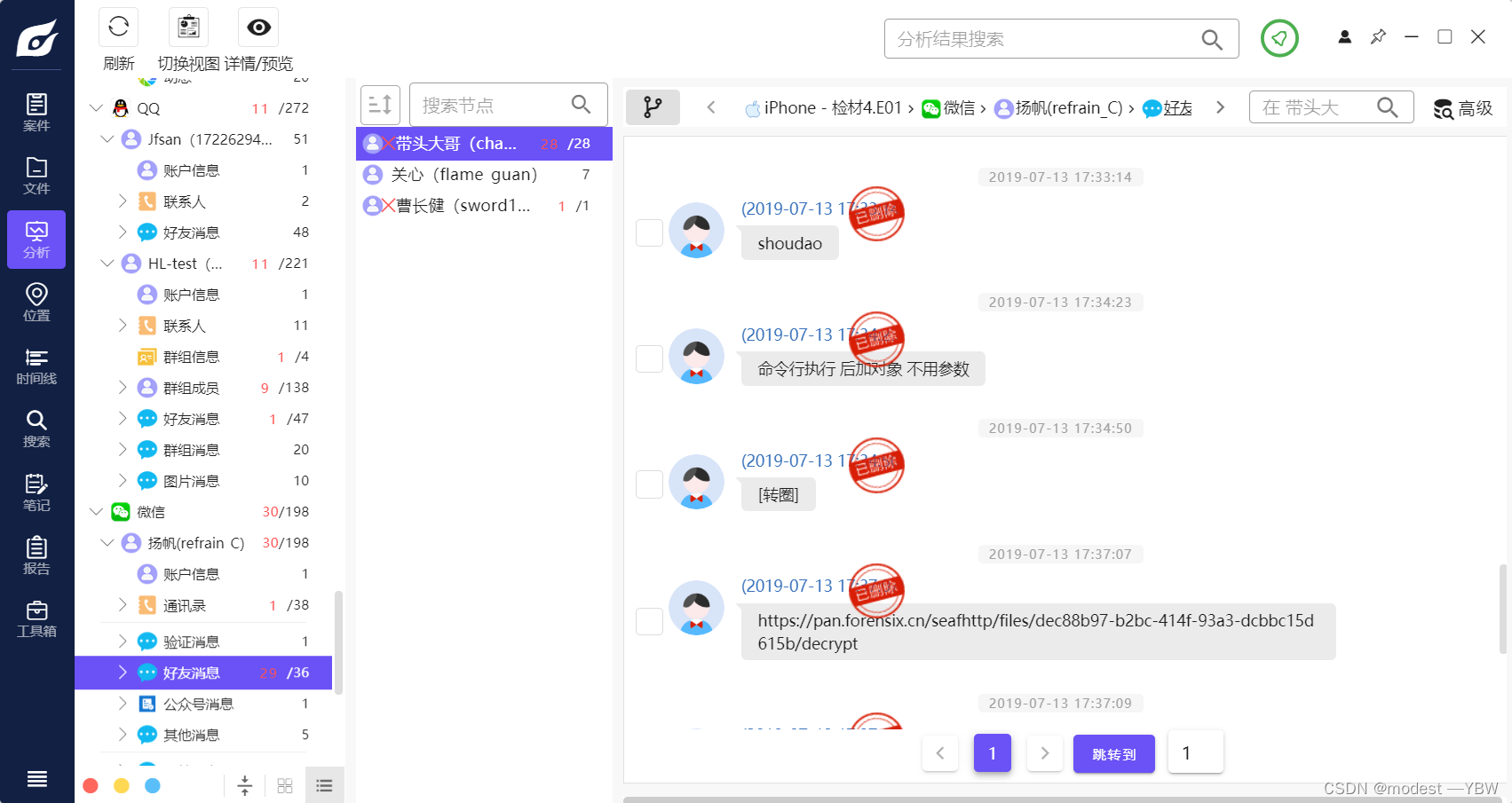

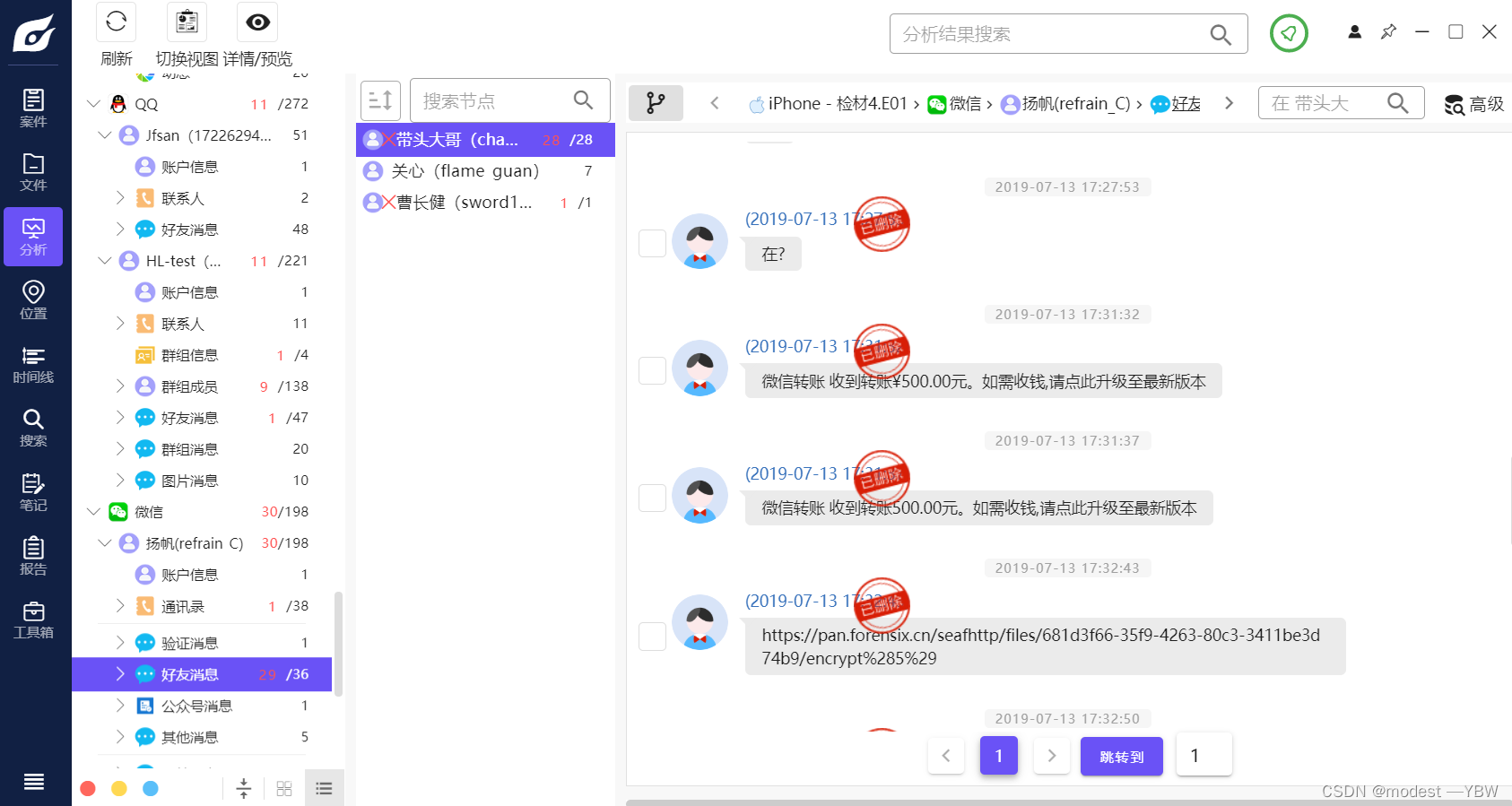

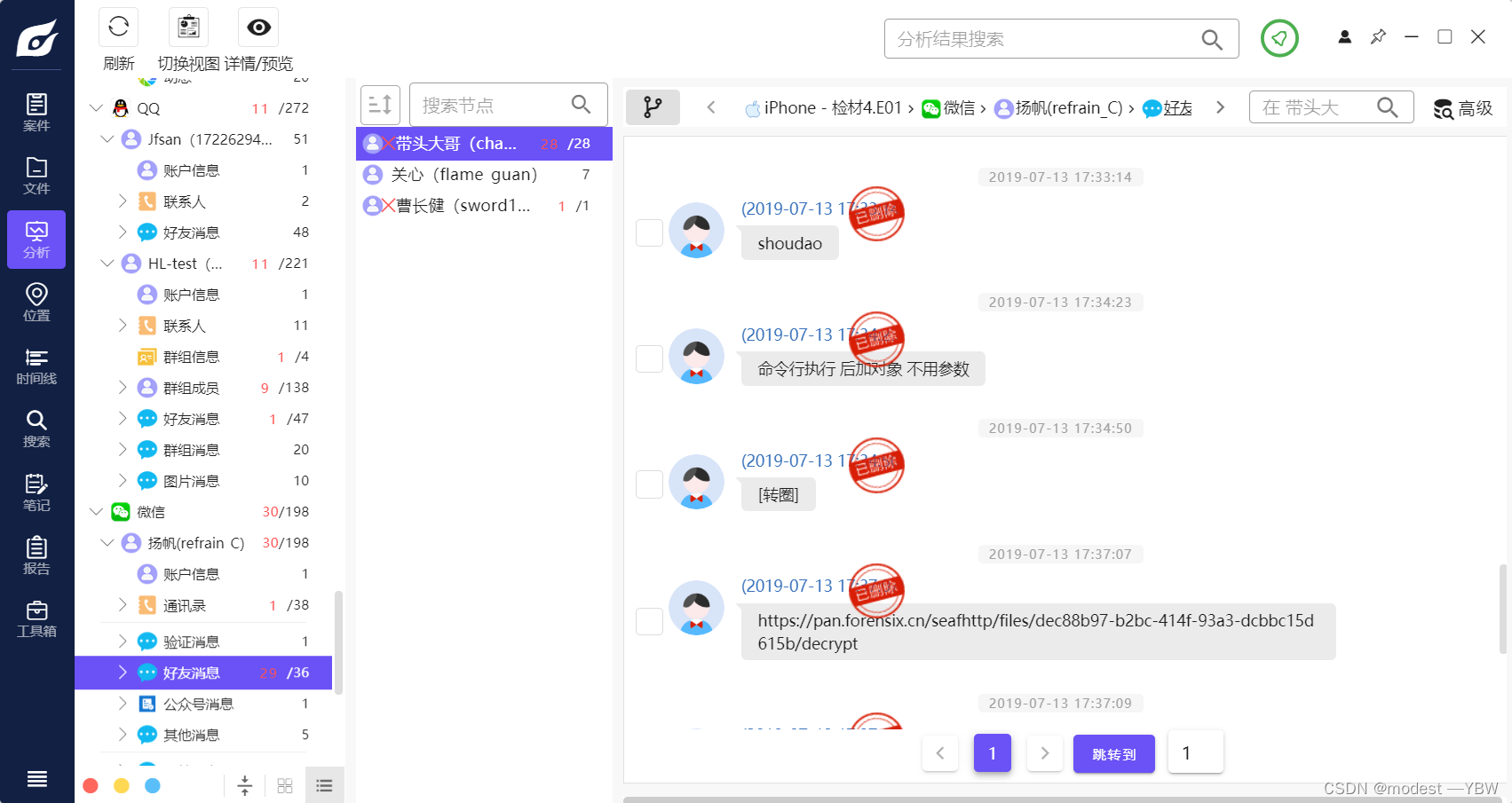

这里要查看聊天记录推断

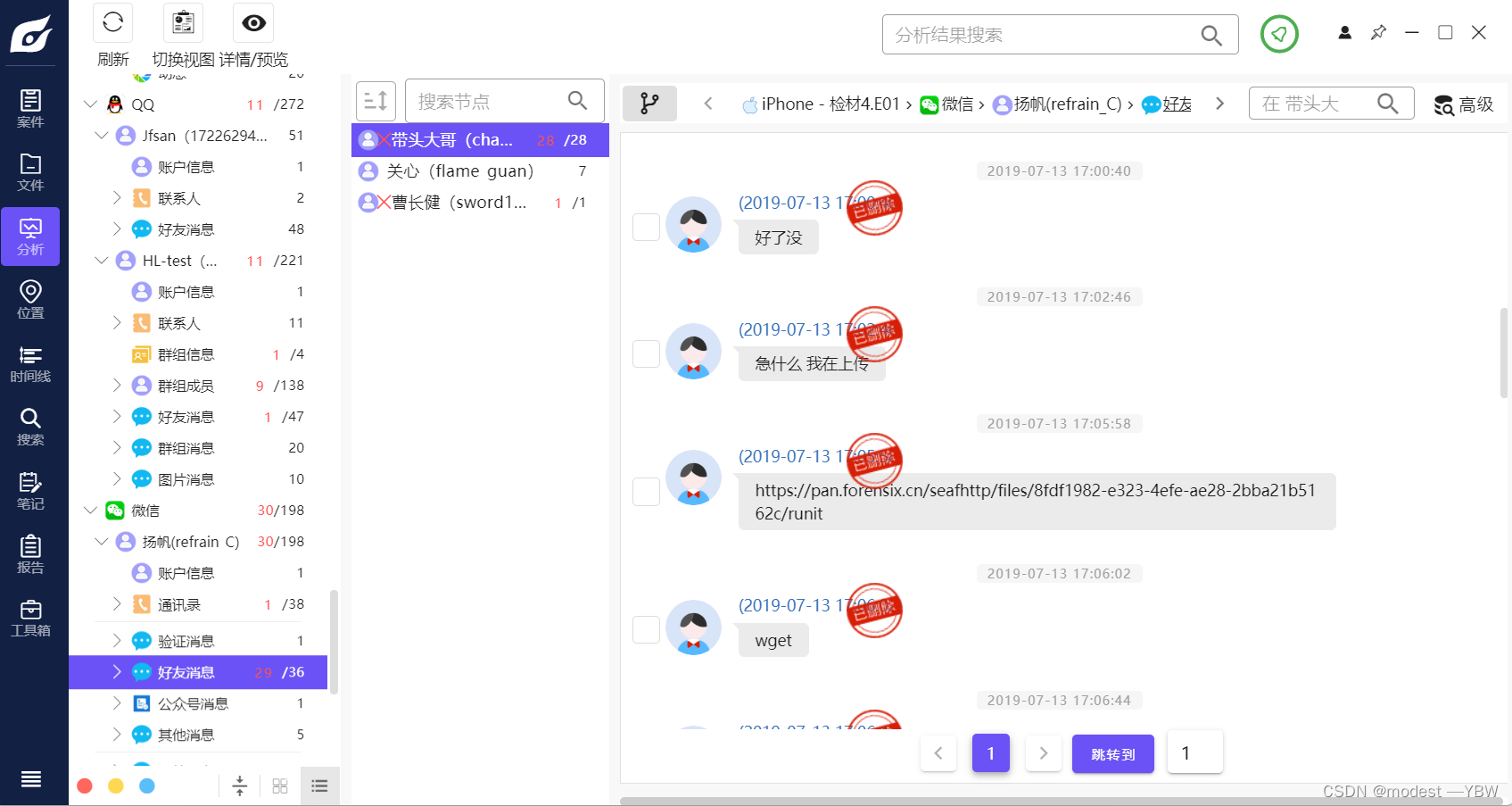

分析:总共有3 个链接,两次转账,3个链接的第三是decrypt,也就是与encrypt对应的解密,而且从两次转账记录来看,2个恶意程序。

79

、恶意程序被嫌疑人保存在什么位置:(

)

A.D:/DOWNLOAD

B.C:/USER

C.C:/

D.D:/

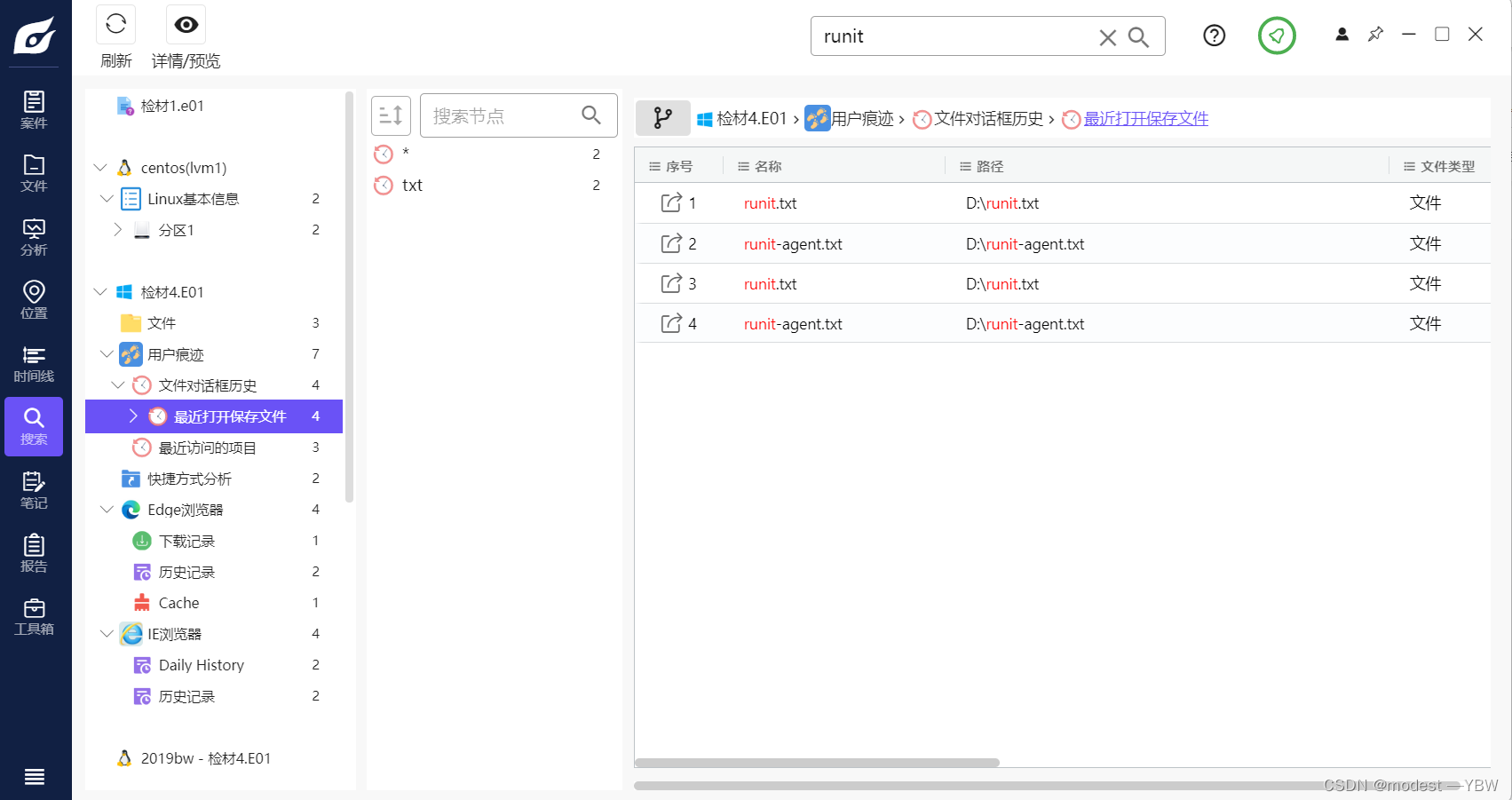

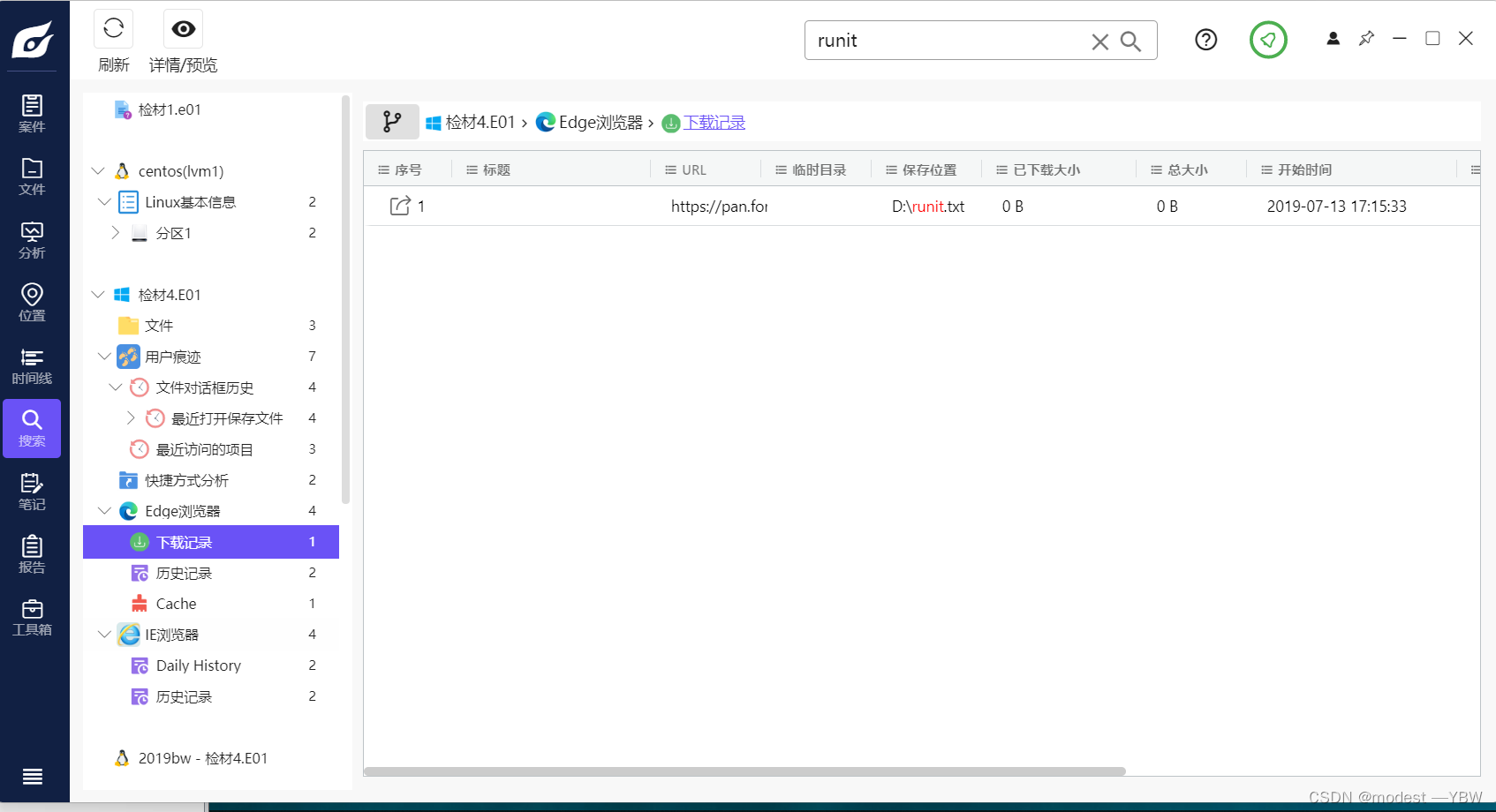

爆搜文件,看到路径

80

、恶意程序是使用什么工具下载到本地的:(

)

A.Chrome

B.Internet Explorer

C.edge

D.

迅雷

81

、嫌疑人是什么时间开始对受害者实施诈骗的:(

)

A.2019-07-13 19:14:44

B.2019-07-13 19:24:44

C.2019-07-13 19:04:44

D.2019-07-13 19:44:44

这个还蛮难找到,我找了微信QQ,一下没看到,烦死了,最后才找到是短信

82

、请提取受害者的银行卡信息,银行卡账号为:(

)

A.6225000088217563457

B.6225000088257563456

C.6225000088257563458

D.6225000088257563459

说实话只有爆搜,从正向来做就是打开数据库查看,mongo数据库我没有看过,目前也不太会重构

但是我爆搜也没有看到。

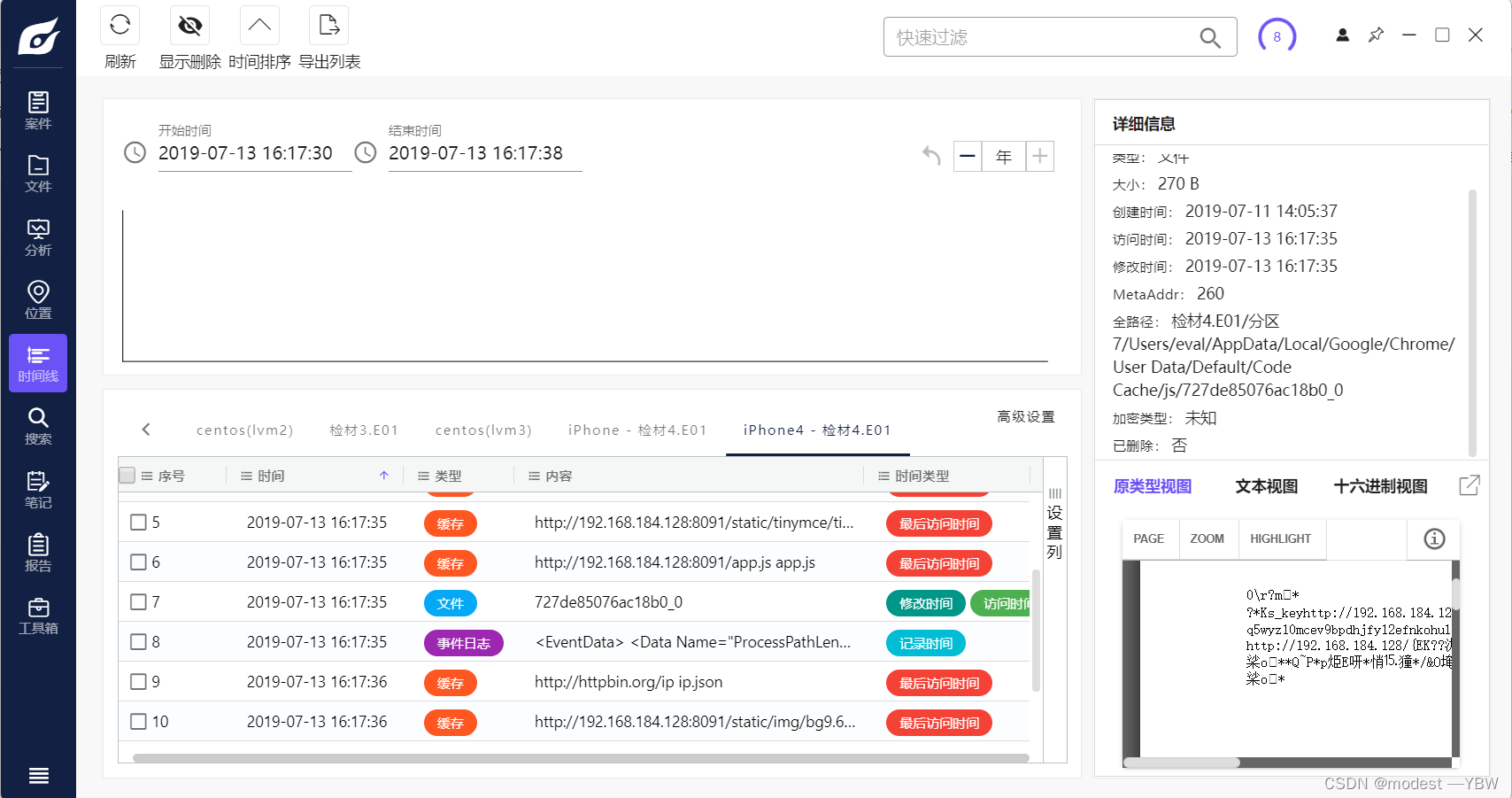

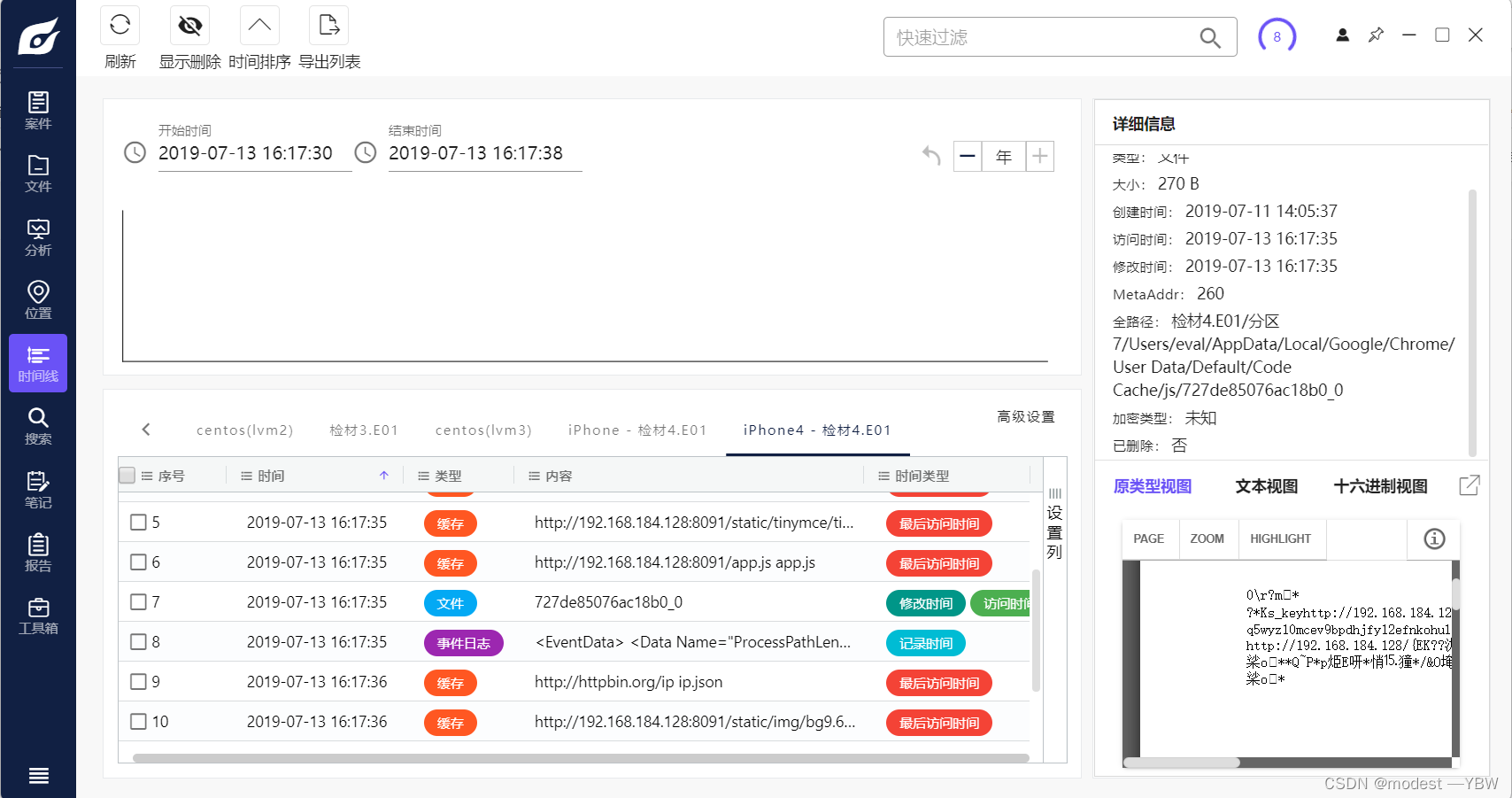

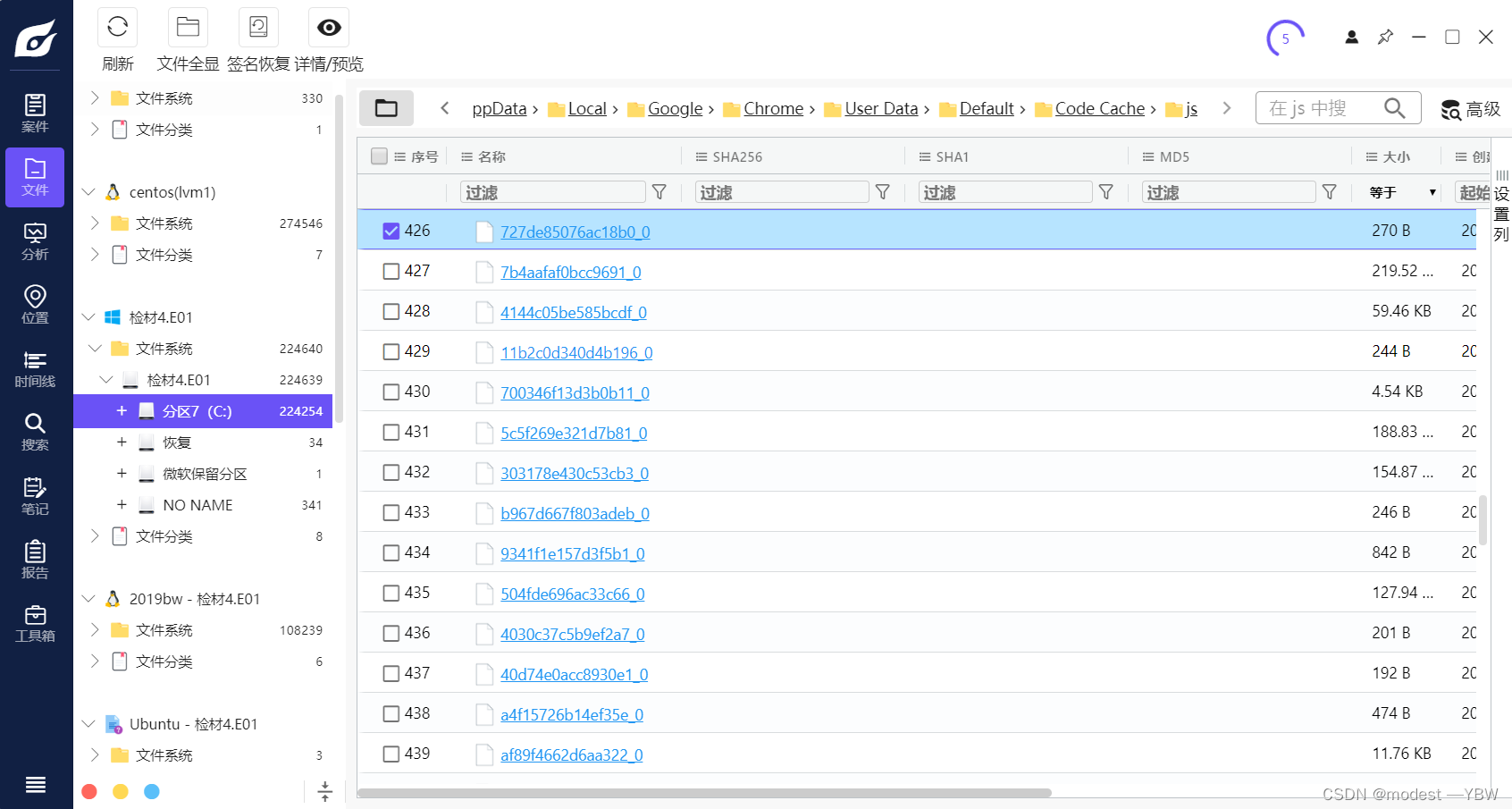

83

、请综合分析,嫌疑人第一次入侵目标服务器的行为发生在:(

)

A.2019-07-13 16:17:30

B.2019-07-13 16:17:32

C.2019-07-13 16:17:35

D.2019-07-13 16:17:38

时间线爆搜,我只看到35

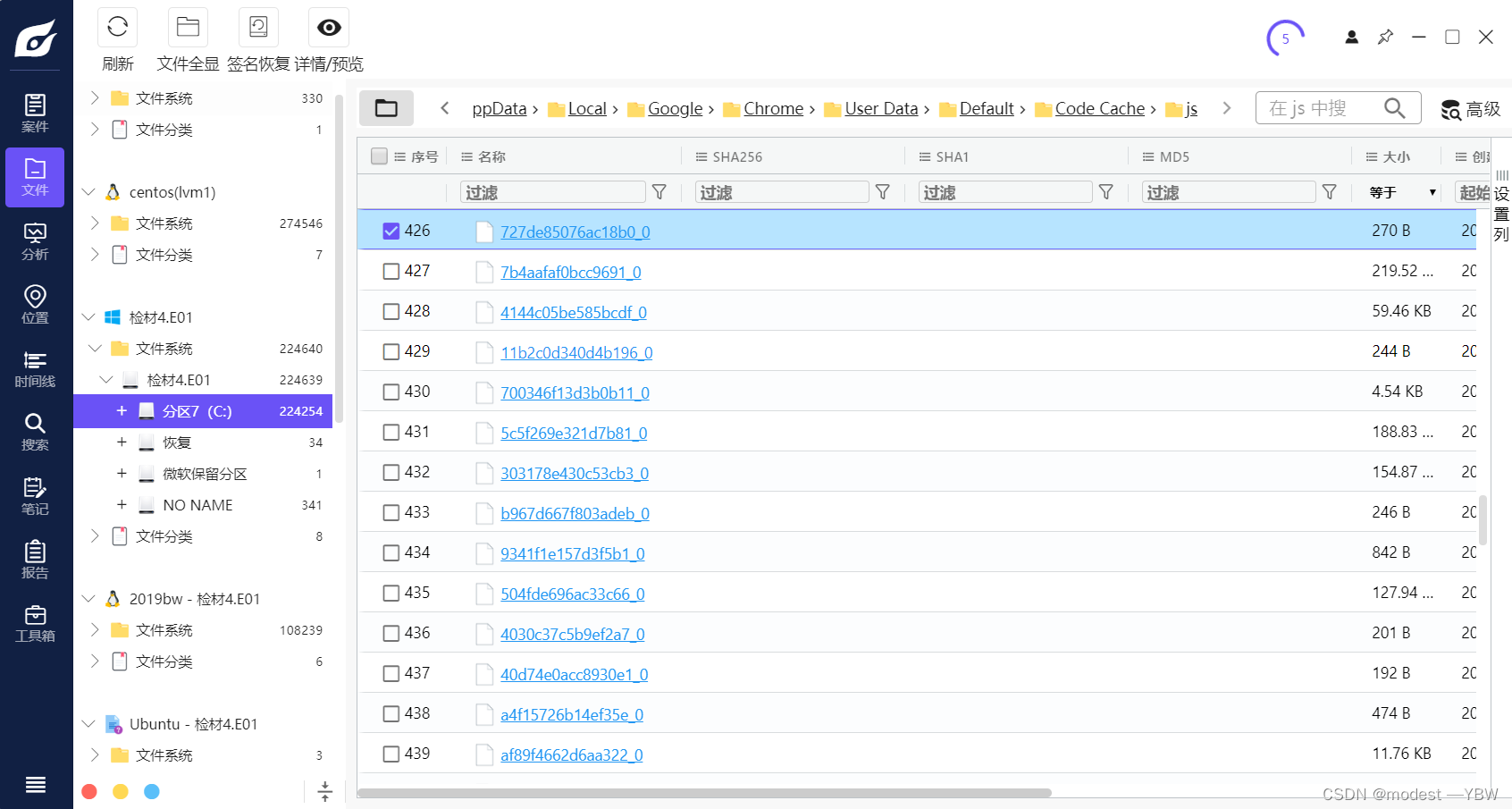

其实727那个文件就是,后面的访问时间也很可疑

84

、请综合分析,嫌疑人入侵服务所使用的登陆方式为:(

)

A.SSH

密码登陆

B.SSH

密钥登陆

C.

连接后门程序

D.FTP

登陆

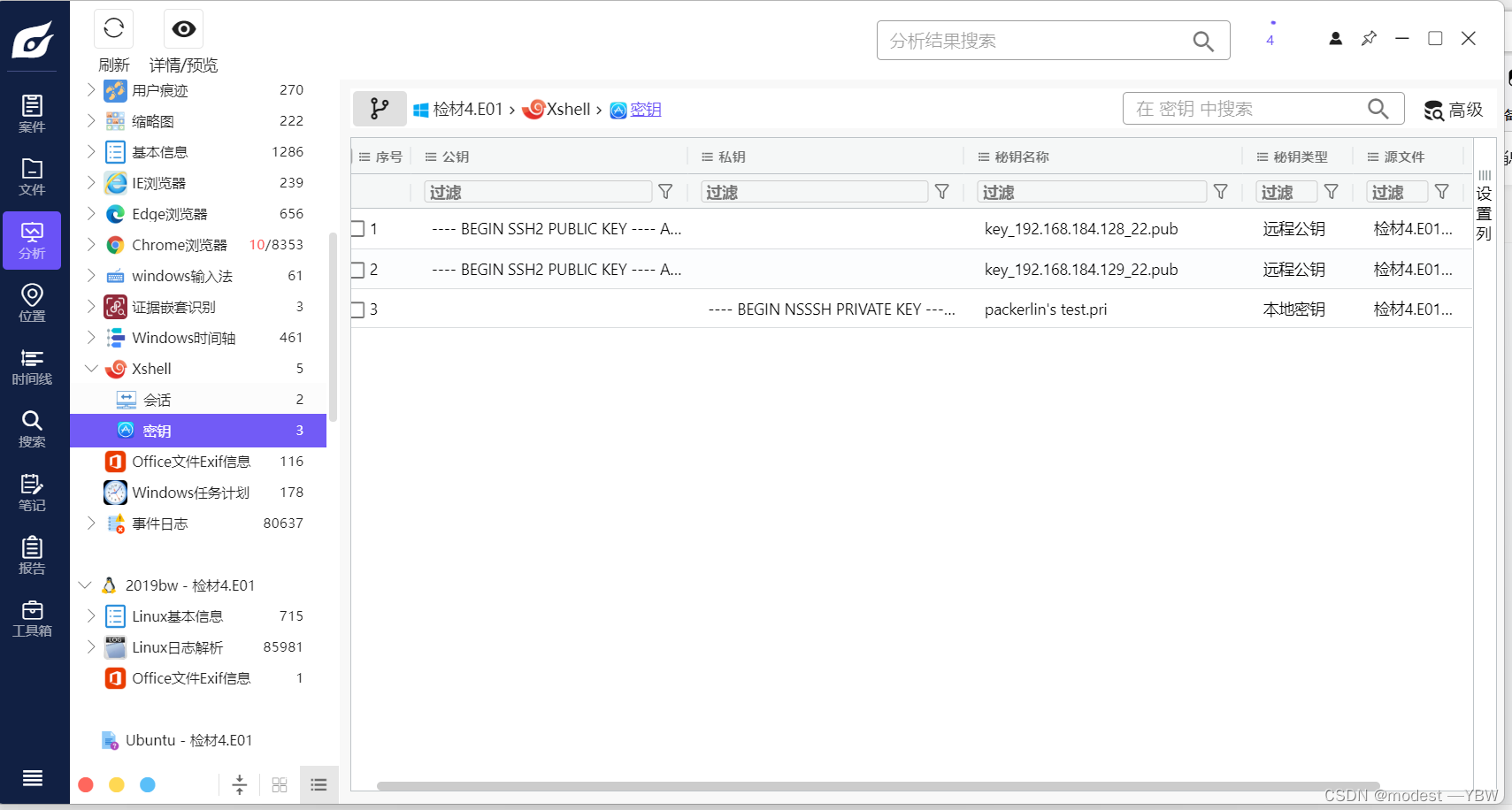

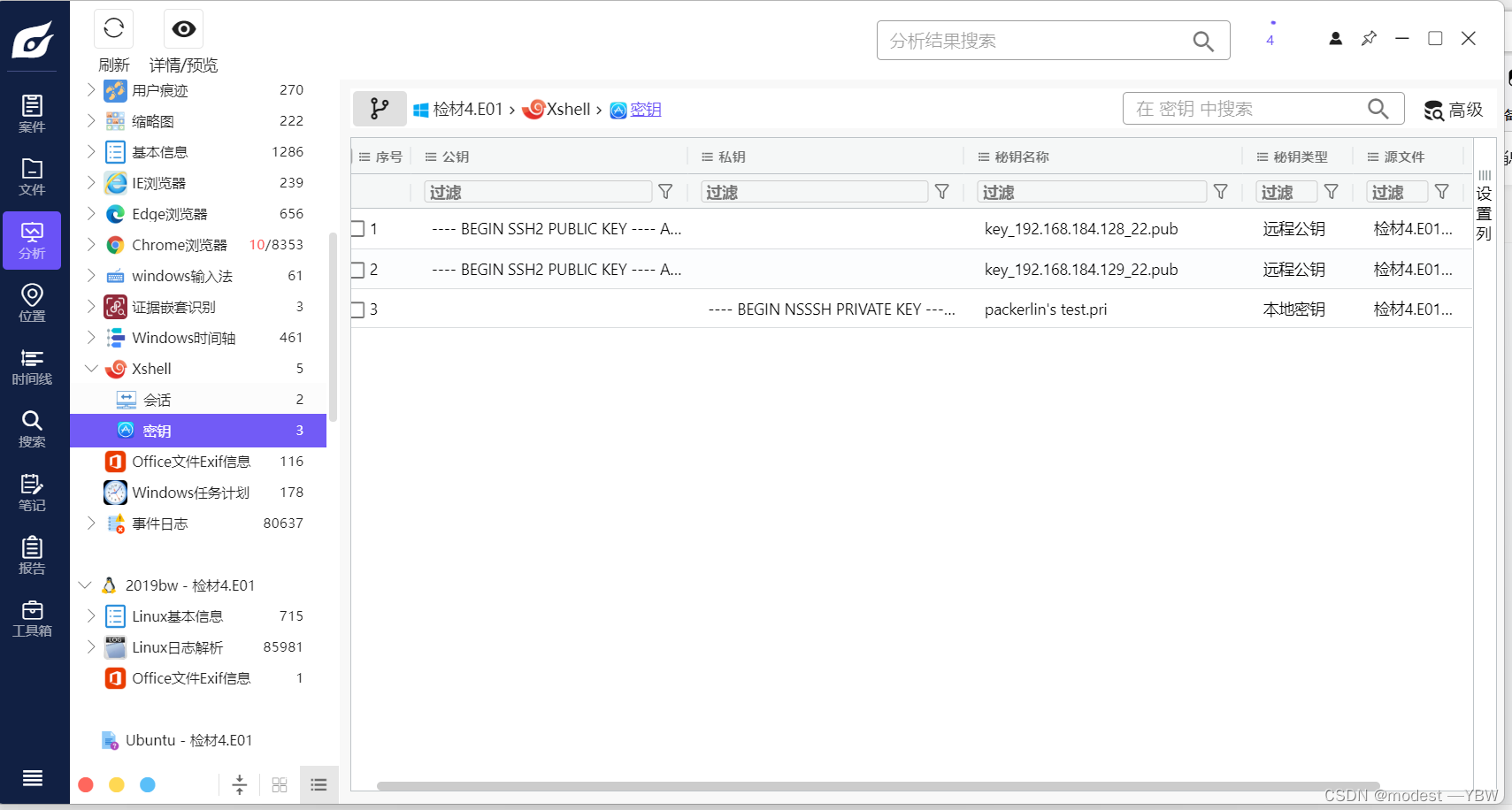

首先看到727这个文件,其他都是乱码,我没有看到有价值的信息,然后跳转源文件

挑战后也没有发现特别有价值的信息

xshell很可疑,而且ip地址就是检材1的,所以可以推断就是检材1

下面两题涉及到流量取证

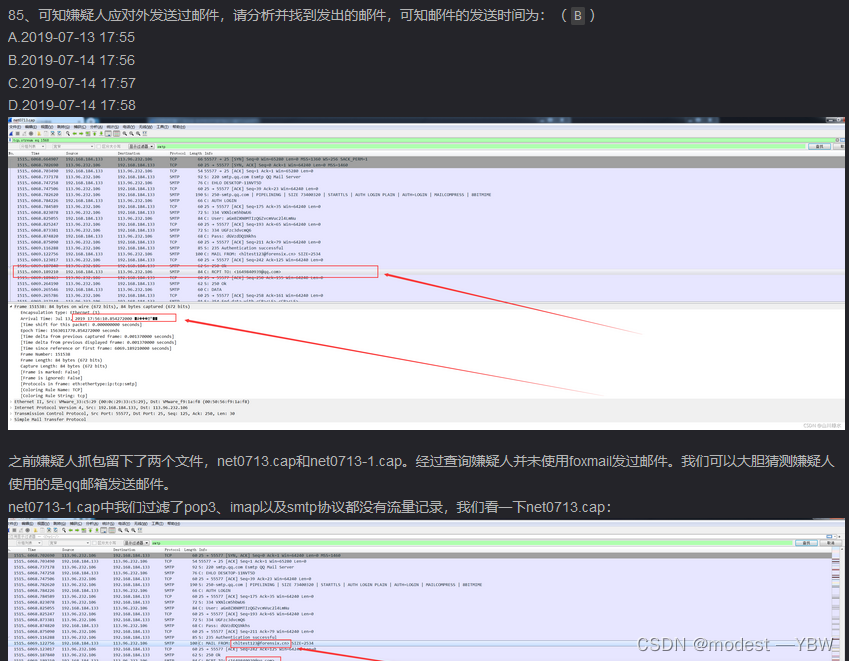

85

、可知嫌疑人应对外发送过邮件,请分析并找到发出的邮件,可知邮件的发送时间为:(

)

A.2019-07-13 17:55

B.2019-07-14 17:56

C.2019-07-14 17:57

D.2019-07-14 17:58

86

、可知嫌疑人应对外发送过邮件,请分析并找到发出的邮件,可知邮件收件人为:(

)

A.1649841939@qq.com

B.1649840939@qq.com

C.1649845939@qq.com

D.1649848939@qq.com

流量取证,我不太会。

87

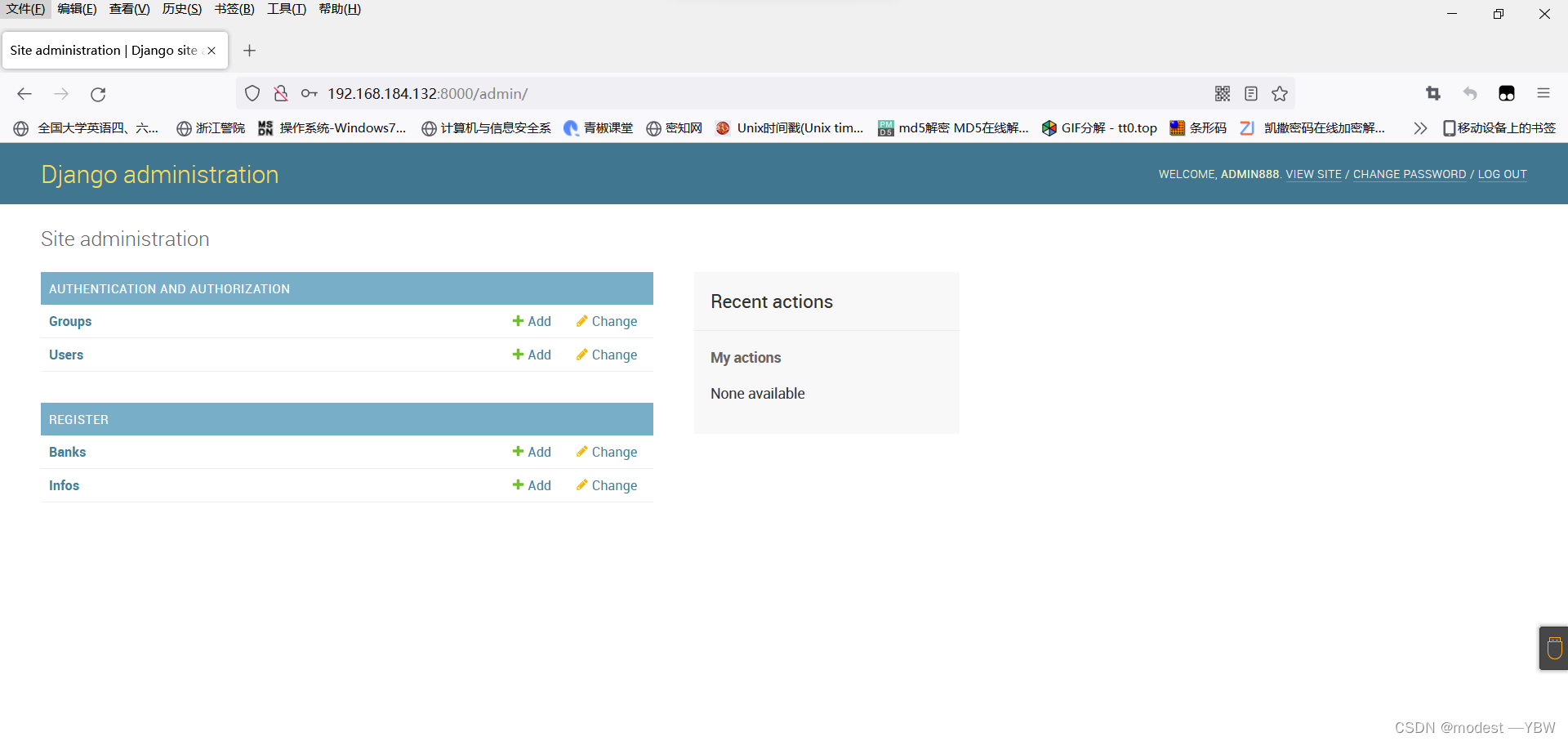

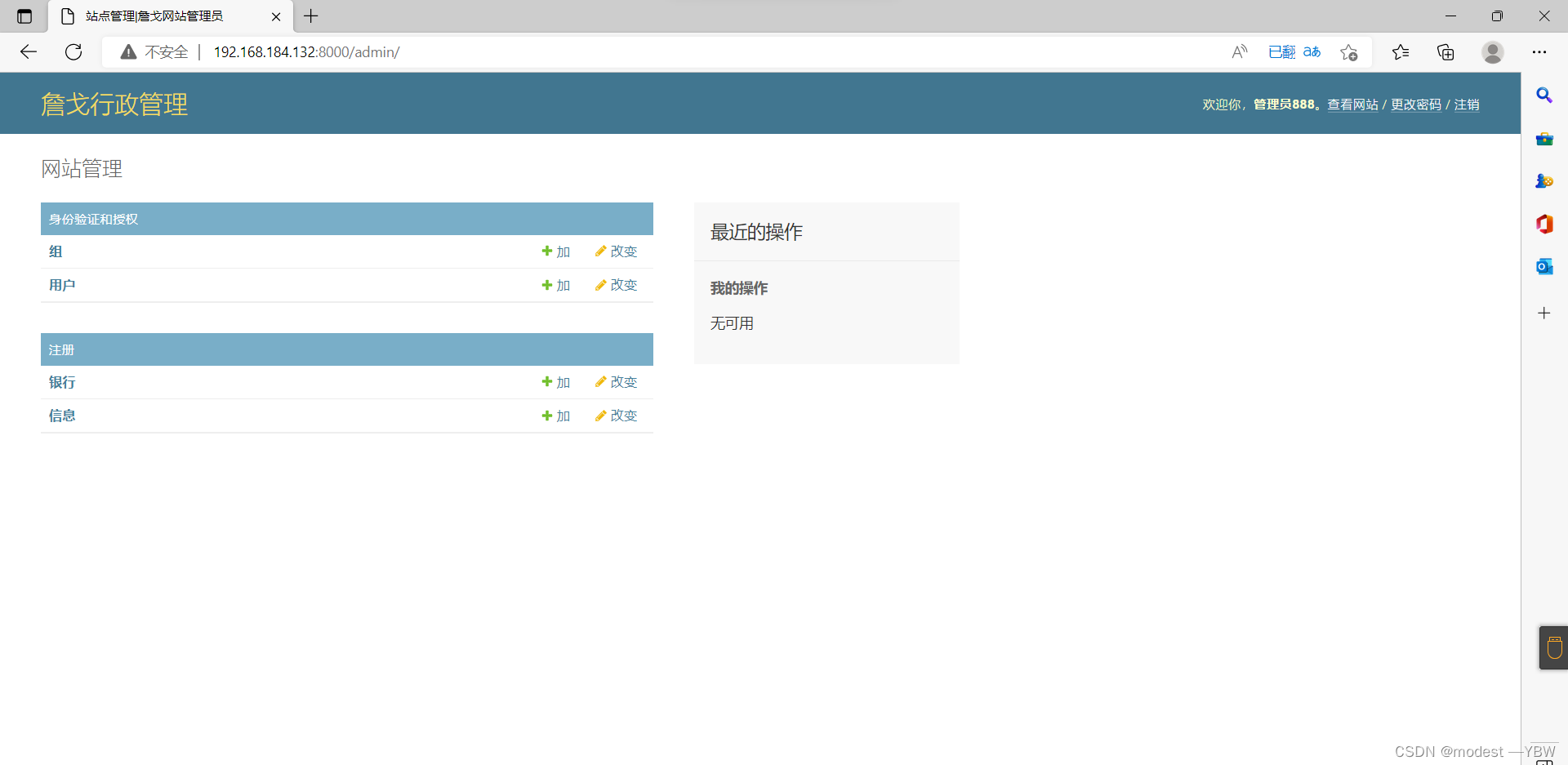

、请重构被入侵的网站,可知该网站后台管理界面的登陆用户名为:(

)

A.root

B.Administered

C.admin

D.user

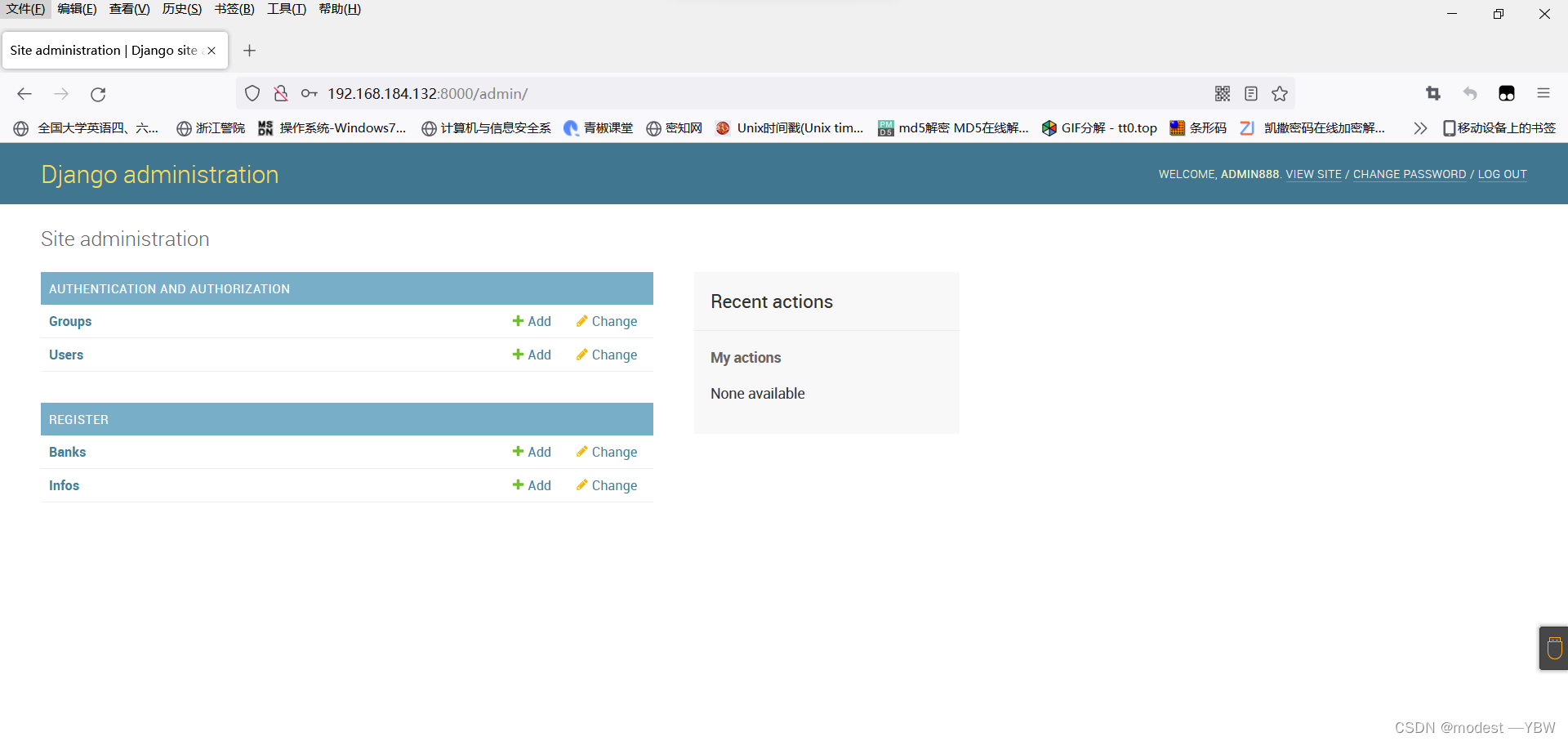

直接把虚拟机分析

跳转证据文件后,看到了网站用法,然后重构虚拟机获得ip,

直接浏览器输进去,看不到的,用的是http协议,不是HTTPS

重构完成后成功进入后台

88

、请重构被入侵的网站,并登陆网站后台管理界面,对该网站进行证据固定,可知该网站

首页左侧导航栏,不包含下列那个内容:(

)

A.

信息列表

B.

资金管理

C.

资金数据

D.

会员信息

说实话,我的队友在重构完后,依然做错了这题,答案是D,理由是用户信息不是会员信息,真是震惊我了。

89

、通过分析知,嫌疑人对目标服务器植入了勒索程序,请解密检材

2

中的被加密数据库,

其

sha256

值为:(

)

A.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a2

B.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a3

C.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a4

D.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a5

90

、通过分析知,嫌疑人有对目标服务器植入

ddos

程序,对该程序进行功能性分析,可知该

程序会将自身复制到目标机器的什么目录下:(

)

A./etc

B./lib

C./root

D./tmp

91

、通过分析知,嫌疑人有对目标服务器植入

ddos

程序,对该程序进行功能性分析,可知该

程序主控地址为(多选):(

)

A.shaoqian.f3322.net

B.shaoqian.f3344.net

C.gh.dsaj3a2.org

D.gh.dsaj2a1.org

92

、压缩包

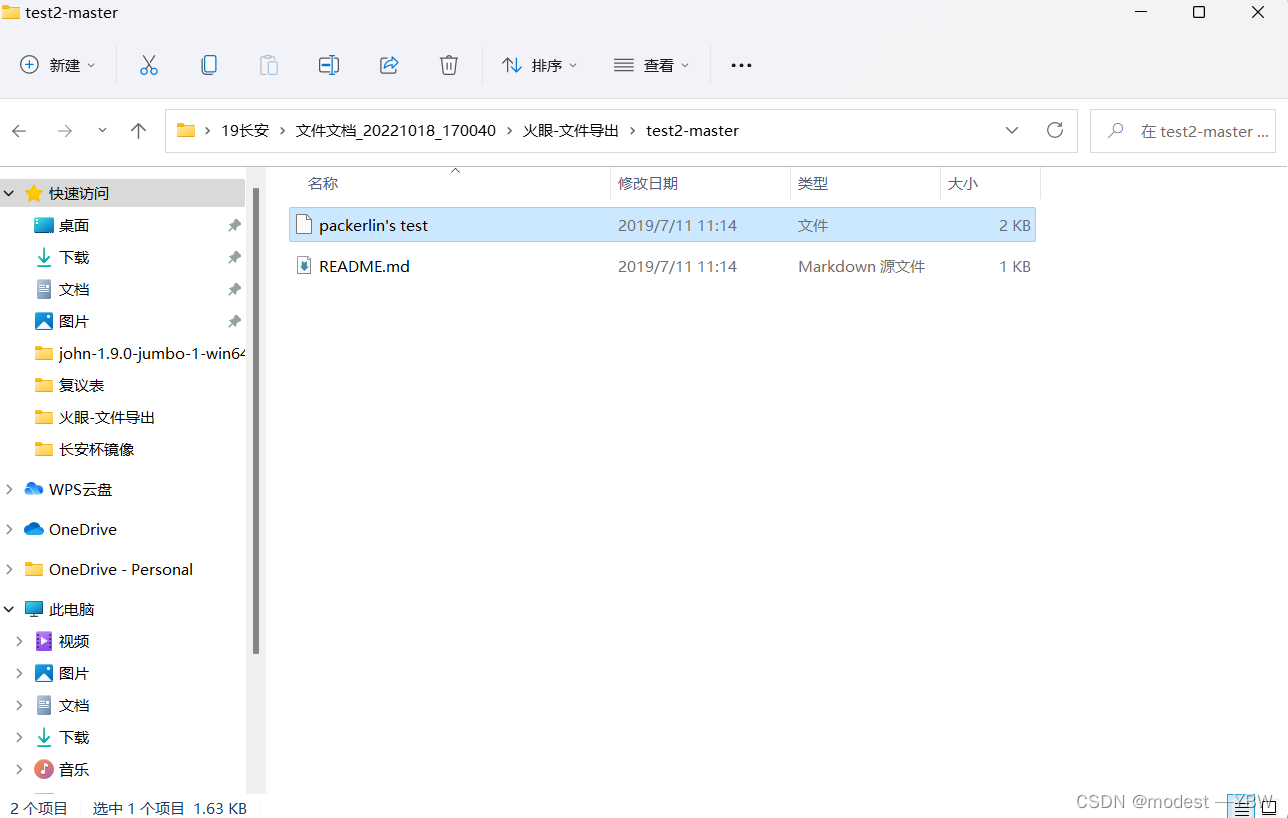

test2-master.zip

中的文件是什么?(

)

A.

恶意软件

B.

加密程序

C.

密钥文件

D.

下载软件

文件名反向爆搜,知道是密钥文件

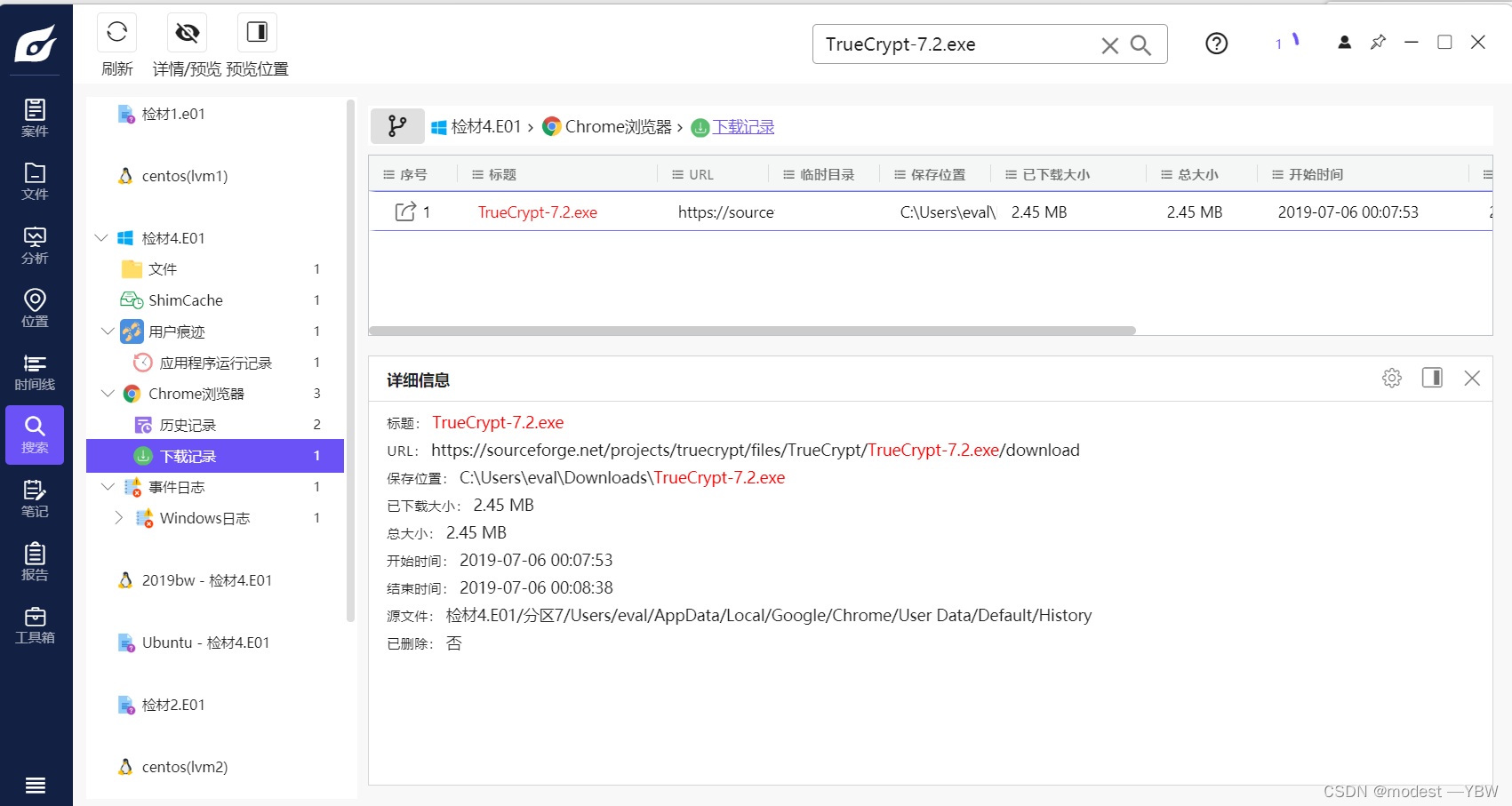

93

、应用程序

TrueCrypt-7.2.exe

是在什么时间下载到本机的?(

)

A. 2019-07-06 00:04:38

B. 2019-07-06 00:06:38

C. 2019-07-06 00:08:38

D. 2019-07-06 00:10:38

94

、文件

runit.txt

从哪个域名下载的?(

)

A.https://pan.forensix.cn/lib/367d7f96-299f-4029-91a8-a31594b736cf/runit

B. https://pan.baidu.com/s/19uDE7H2RtEf7LLBgs5sDmg?errno=0&errmsg=Auth Login

Sucess&&bduss=&ssnerror=0&traceid=

C.https://pan.forensix.cn/seafhttp/files/dec88b97-b2bc-414f-93a3-dcbbc15d615/runit

D. https://pan.forensix.cn/seafhttp/files/8fdf1982-e323-4efe-ae28-2bba21b5162c/runit

95

、

BitLocker

密钥在什么位置?(

)

A. D:/DOWNLOAD

B. C:/USER

C. C:/

D. D:/

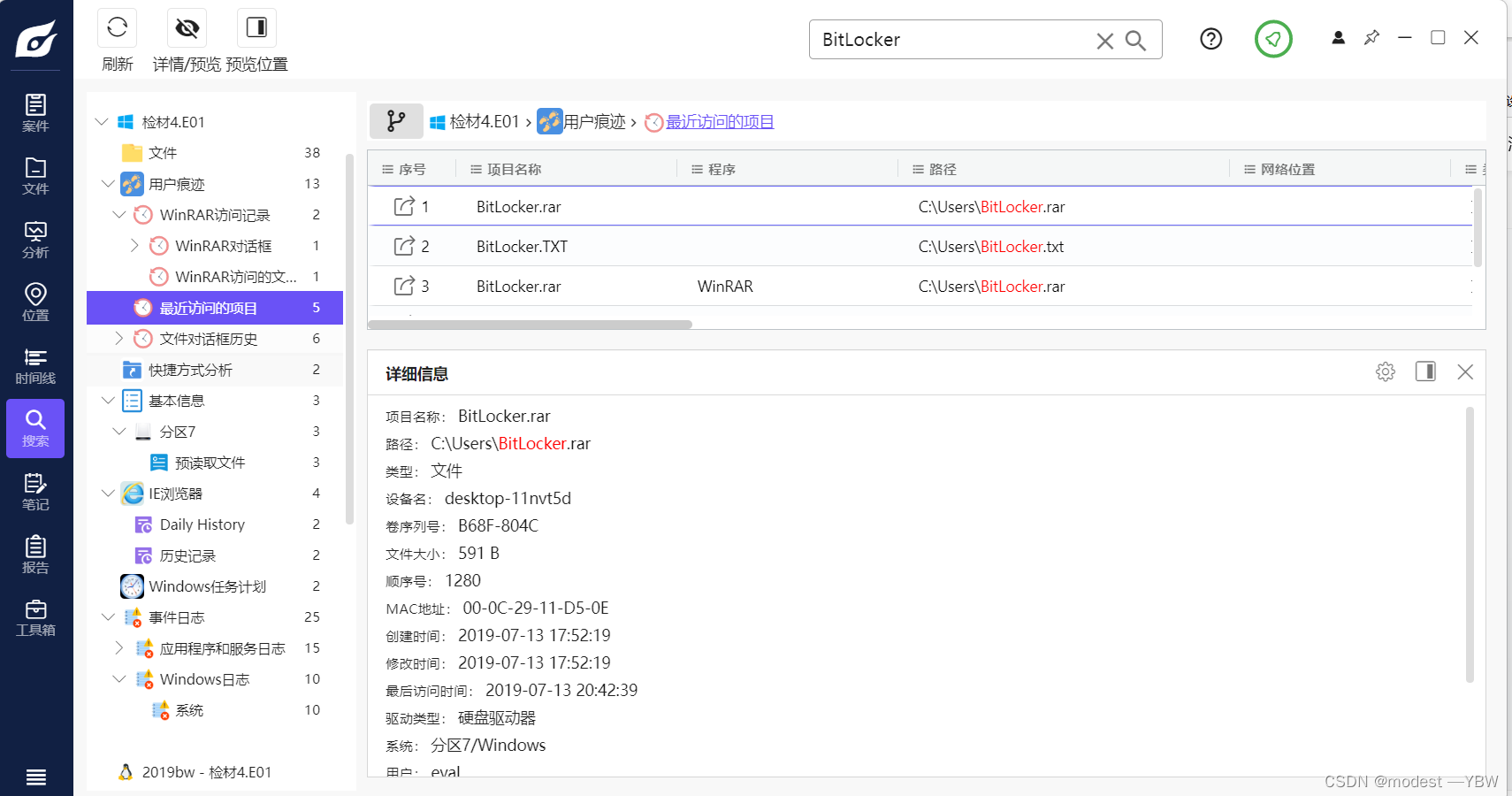

96

、

BitLocker.rar

生成的时间是?(

)

A. 2019-07-13 17:51:47

B. 2019-07-13 17:52:19

C. 2019-07-13 17:53:24

D. 2019-07-13 16:31:06

97

、文件

we.tar.gz

传输完成的时间是?(

)

A. 2019-07-13 16:31:06

B. 2019-07-13 16;33:00

C. 2019-07-13 16:33:15

D. 2019-07-13 16:33:30

98

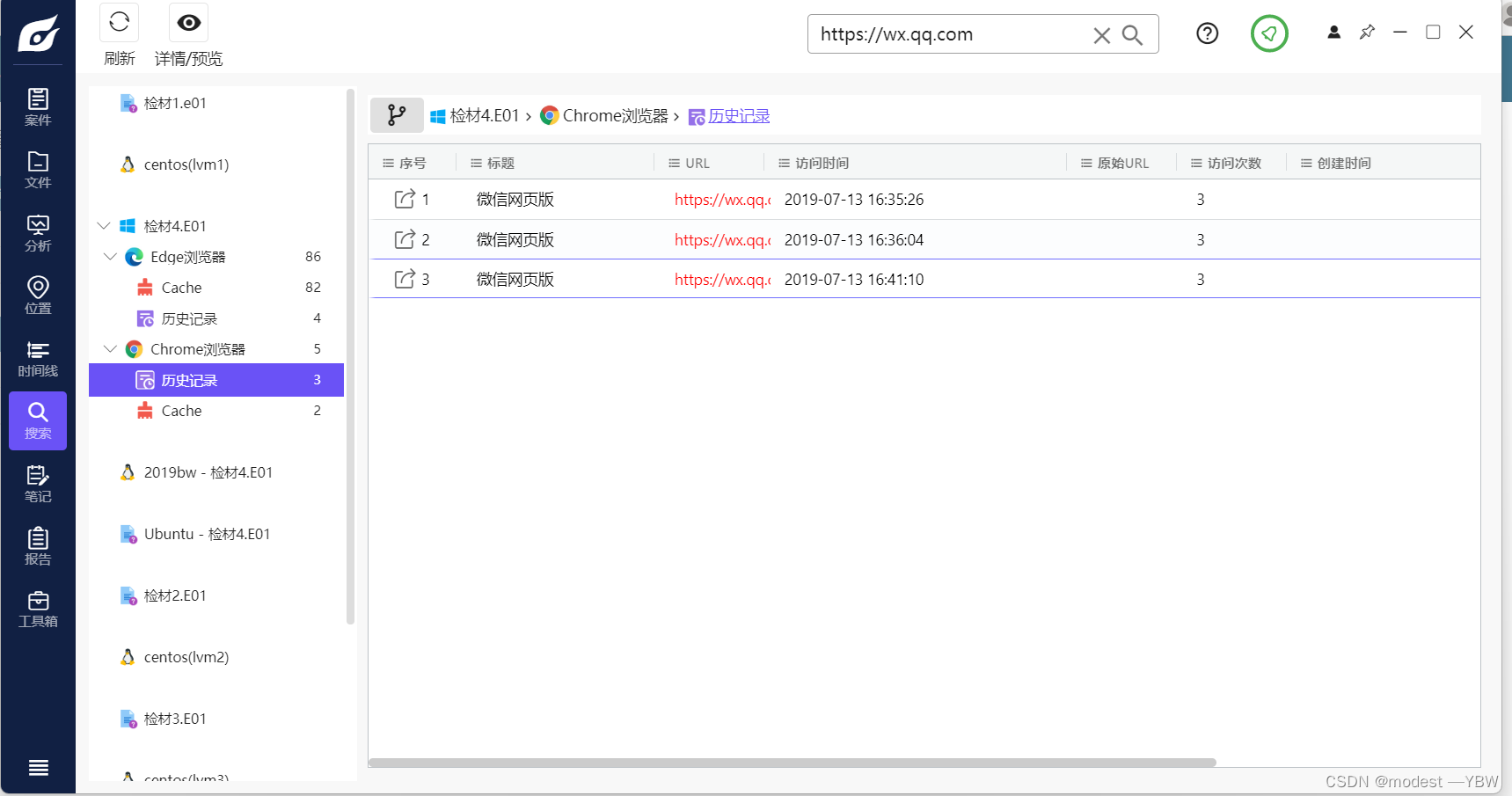

、嫌疑人在什么时间登陆网页微信?(

)

A. 2019-07-13 16:34:55

B. 2019-07-13 16:40:13

C. 2019-07-13 16:45:45

D. 2019-07-13 16:53:45

找到地址去爆搜

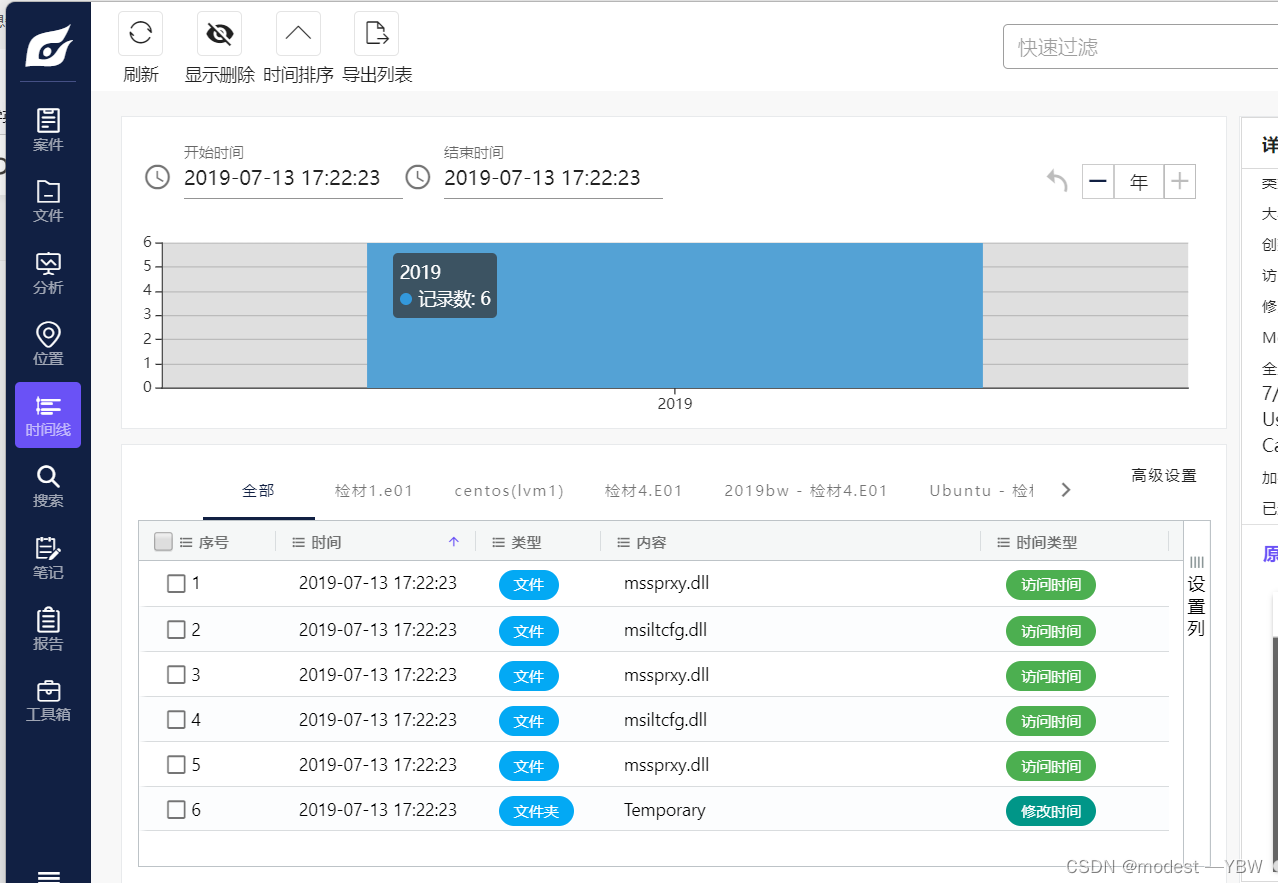

99

、嫌疑人于

2019-07-13 17:22:23

下载了什么文件?(

)

A.

网站目录压缩文件

B.

数据库备份文件

C.

网站日志文件

D.

数据库日志文件

B,动态链接库,然后查看内容也可以得知

100

、硬盘

C

盘根目录中,文件

pagefile.sys.vhd

的作用是什么?(

)

A. pagefile

页面交换文件

B.

虚拟机启动文件

C.

系统配置文件

D.

虚拟磁盘

2491

2491

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?