背景介绍:

在一起电诈案件中,受害者称自己的银行卡被他人冒用,曾收到假冒公安的短信,因为自己在一个P2P网站中理财,假冒公安称该网站已被列外非法网站,要自己到公安备案网站填写自己的信息,并帮助自己追回本金,因此信以为真,在网站上填写了自己的信息和绑定的银行卡信息;办案机关推测嫌疑人可能是获取了P2P网站中的注册用户信息,从而进行定向诈骗,因此调取了P2P理财网站的服务器,现委派你对该服务器进行电子数据取证。

1-5 CDABC 6-10 DCDBC 11-15 ACDDB 16-20 CCDBB

21-25 ACDAB 26-30 CCCDD 31-35 ADBAD 36-40 CCBAB

41-45 CDDAB 46-50 DAABD 51-55 CADBD 56-60 BDACA

61-65 CCAAD 66-70 DDAAB 71-75 CDCBA

76-80 ACBDC 81-85 CBCBB 86-90 BCDAB

91-95 AD CCDB 96-100 BCABD

1-5 CDABC 6-10 DCDBC 11-15 ACDDB 16-20 CCDBB

21-25 ACDAB 26-30 CCCDD 31-35 ADBAD 36-40 CCBAB

41-45 CDDAB 46-50 DAABD 51-55 CADBD 56-60 BDACA

61-65 CCAAD 66-70 DDAAB 71-75 CDCBA

76-80 ACBDC 81-85 CBCBB 86-90 BCDAB

91-95 AD CCDB 96-100 BCABD

检材1

1、计算“检材1.E01”镜像的SHA256值是多少

5EE0B3809807BF8A39453695C5835CDDFD33F65B4F5BEE8B5670625291A6BC1C

利用火眼证据分析直接计算得到

2、该服务器的操作系统版本是什么( )

CentOS Linux release 7.6.1810 (Core),打开火眼仿真取证得到

3、该服务器内核版本是多少( )

查看分析得到:

3.10.0-957.el7.x86_64

4、原服务器存在多少硬盘分区?( )

2个

5、原服务器中硬盘分区其中含有一个LVM逻辑卷的分区,请找出该分区内开始的逻辑区块地址(LBA)。(答案格式: 扇区,Sector)( )

就是在这里了,发现分区三是lvm-pv0,说明分区三就是lvm逻辑卷

起始扇区是2099200

6、该LVM逻辑卷分区内root逻辑卷的文件系统是什么?( )

在 逻辑卷中找到了root逻辑卷,文件系统是

xfs

7、该LVM逻辑卷分区内root逻辑卷的物理大小是多少?(单位:byte)( )

16.99 GB*1024*1024*1024

MB KB B

18,242,873,589.76B

8、请找出该服务器的网站访问端口是什么?( )

进镜像,打开火眼仿真取证,用户密码重置为123456

root/123456进入镜像

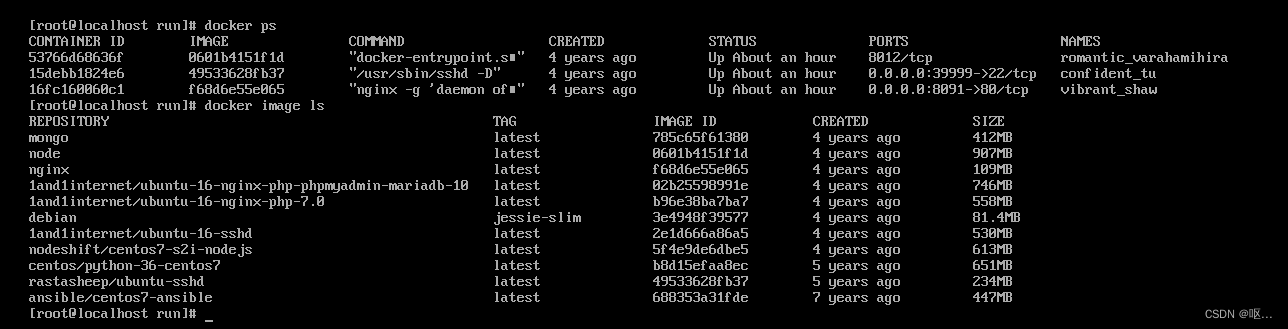

docker ps发现了8091端口代替镜像80端口

9、该服务器中运行了docker应用,在本地有多少docker镜像?( )

11个

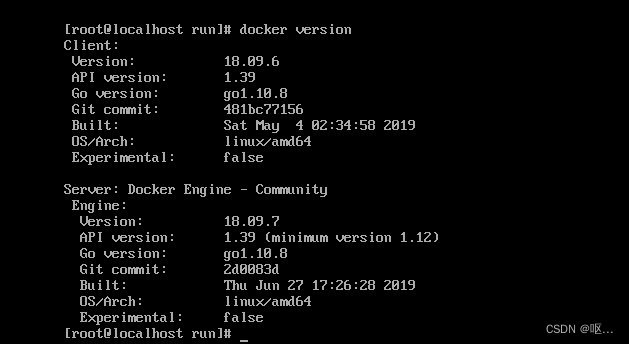

10、该docker应用的server版本是多少?( )

docker version

18.09.6

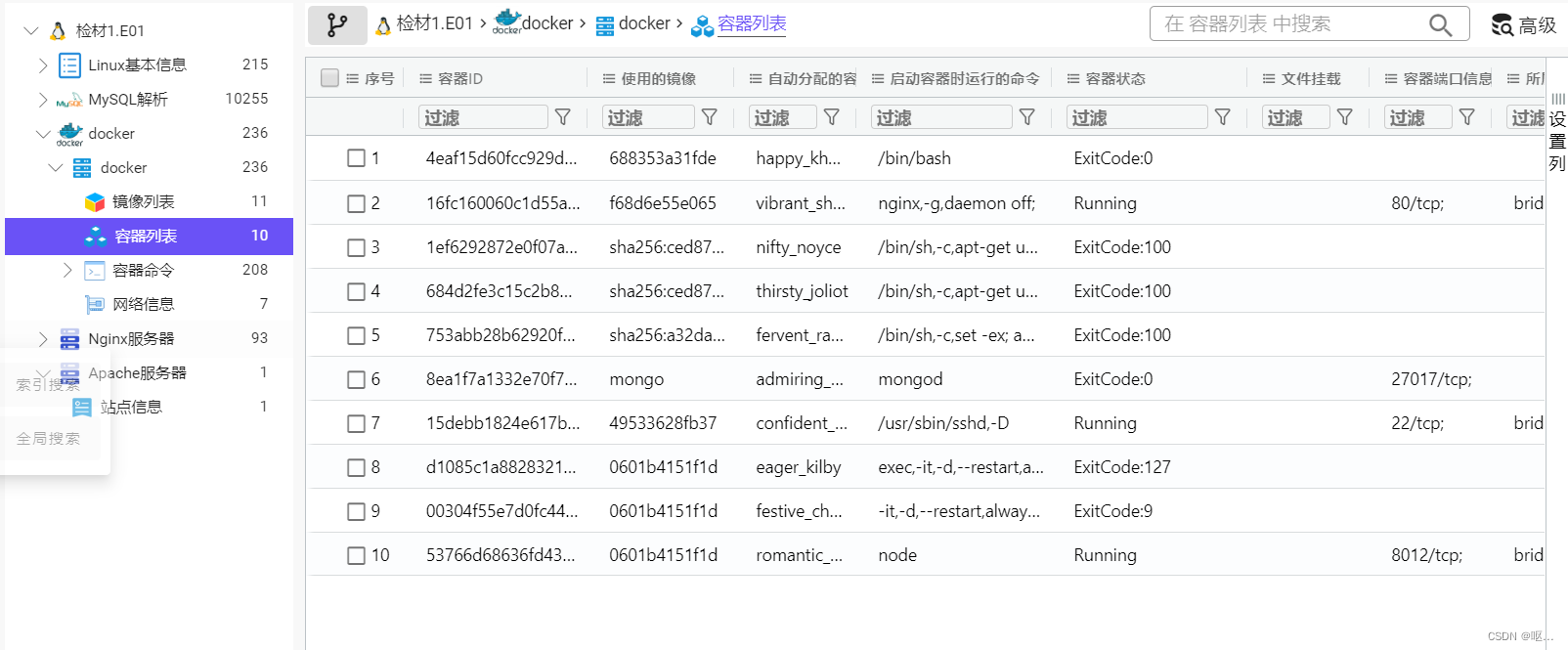

11、该docker应用中总共有多少容器节点?( )

他这里应该是没设置节点的,所以就是10个

12、运行中的容器节点有多少?( )

可以看出来是3个

docker ps

13、在运行中的容器节点中,其中一台容器名称为romantic_varahamihira的容器节点,它的hostname是什么?( )

还是看这个就能知道 是

53766d68636f

14、上题容器节点中,占用了主机的哪个端口?( )

8012端口

同上题图

15、在运行中的容器节点中,其中一台容器ID为15debb1824e6的容器节点,它运行了什么服务?( )

ssh服务

同13题图

还是一样,把容器22端口映射到了主机的39999端口上

16、上题容器节点中,占用了主机的哪个端口?( )

39999端口

17、该服务器中网站运行在docker容器中,其中web服务使用的是什么应用?( )

结合docker ps,docker image ls可以发现是nginx服务

18、上题所述运行web服务的容器节点,使用的镜像名称是什么?(格式REPOSITORY:TAG)( )

nginx: latest

19、上题所述容器节点占用的容器端口是什么?( )

就是8091 端口了

docker ps可以发现最后一个容器就是

20、网站目录所在的容器内部路径为(格式:容器ID:路径)( )

53766d68636f:/ home/ vue2-element-touzi-admin

利用docker exec -it 53 /bin/bash

进入第一个容器内部

发现var文件夹里边没有网站源码文件,在home里找到路径

进到nginx里面发现是没有网站目录的,所以应该就是53容器里边的这个了

在火眼里边也能发现

在火眼里边也能发现

21、网站目录所在的主机路径为下列选项中的哪个?( )

/var/lib/docker/overlay2/cca977c8ca4a251023000285fbc8b4556636e1adc53cb012c84133a7b857abfc/diff/home/vue2-element-touzi-admin

利用火眼取证搜索发现路径

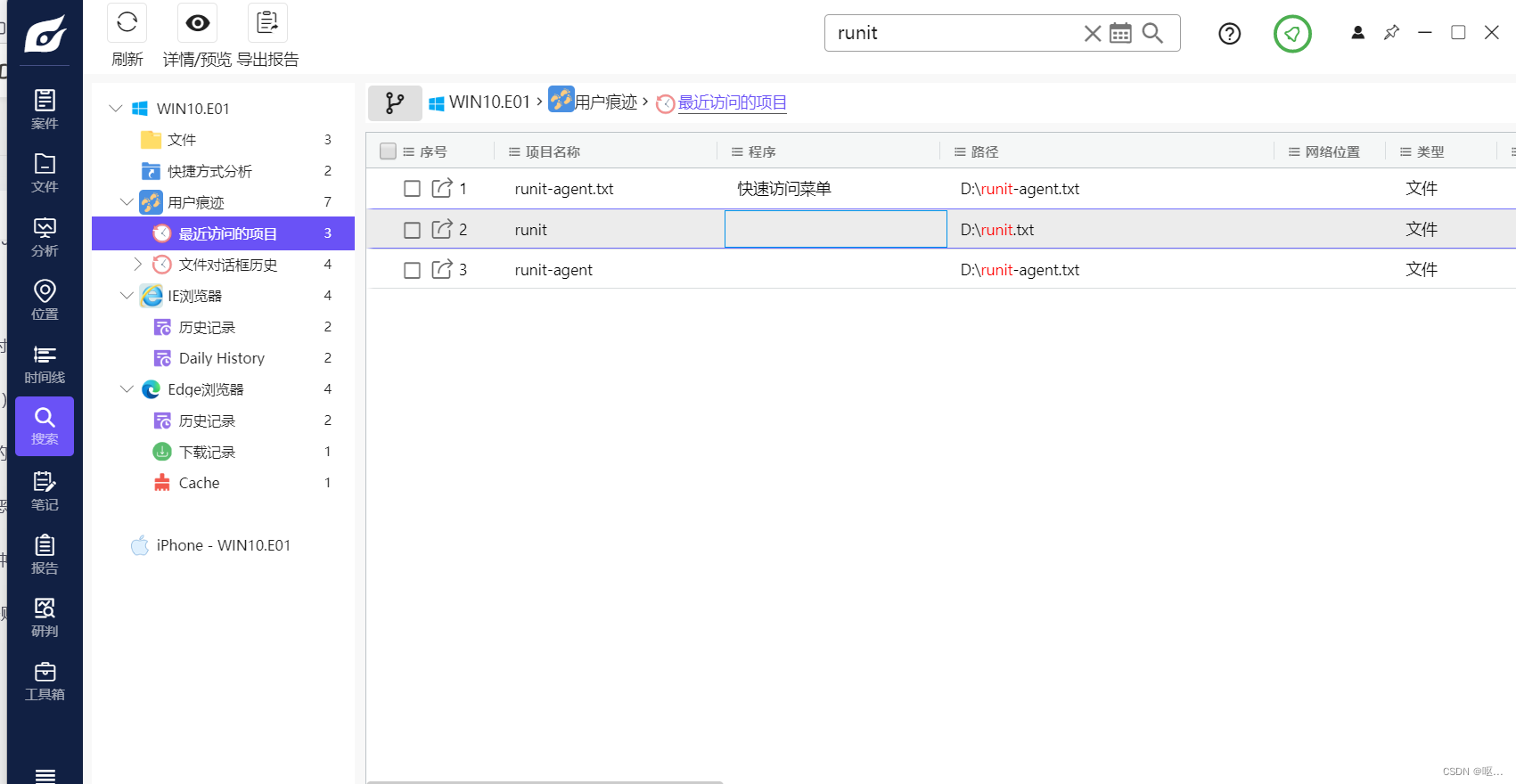

22、网站日志的路径在哪?(格式:容器ID:路径)( )

日志应该保存在服务器上,打开16fc镜像,etc/nginx/logs/jrweb.log

因为没有access日志,所以就是这个了

可以cat打开看看

23、案发当时,该服务器的原始IP地址是多少?( )

看上边日志记录可以发现是192.168.184.128

24、在docker中,各容器节点和主机之间的网络连接模式是什么?( )

可以发现是bridge

25、当我们想将网站重构好时,访问网站时,web应用在其中承担什么样的工作?( )

转发

通过-分析-查看nginx的详细配置

转到这个网页上,发现了是端口转发

26、从网站日志中,我们可以看到嫌疑人入侵服务器所使用的IP是( )

看日志找了ip应该是

192.168.184.133

27、网站目录中网站的主配置文件是哪一个?(相对路径)( )

/src/main.js是网站源代码文件

主配置文件可以看Readme文件

发现server目录下边是

index.js是主要配置文件

// 引入Express

const express = require('express');

const api = require('./api'); // 引入编写好的api

const http = require('http');

const path = require('path'); // 引入处理路径的模块

const fs = require('fs'); // 引入文件模块

const app = express();

app.set('port',process.env.PORT || 80);

app.use(api); // express use router

// 引入处理post数据的模块

const bodyParser = require('body-parser')

app.use(bodyParser.json());

app.use(bodyParser.urlencoded({extended: false}));

// 访问静态资源文件 这里是访问所有dist目录下的静态资源文件

app.use(express.static(path.resolve(__dirname, '../dist')))

// 因为是单页应用 所有请求都走/dist/index.html

app.get('*', function(req, res) {

const html = fs.readFileSync(path.resolve(__dirname, '../dist/index.html'),'utf-8');

res.send(html)

})

//允许跨域访问

// app.all('*',function (req, res, next) {

// console.log(req,res)

// res.header("Access-Control-Allow-Origin", "*");

// res.header('Access-Control-Allow-Methods', 'PUT, GET, POST, DELETE, OPTIONS');

// res.header("Access-Control-Allow-Headers", "X-Requested-With");

// res.header('Access-Control-Allow-Headers', 'Content-Type');

// next();

//});

// 监听80端口

http.createServer(app).listen(app.get('port'),'0.0.0.0',function(){

console.log('Express server listening on port '+app.get('port'));

})

28、该网站使用的是什么数据库?( )

一开始我也以为是mysql数据库,后面在docker里面发现了mongo,也是一个数据库文件

在通过docker start admiring_cori

把数据库启动,发现了端口是27017

29、所使用数据库的端口是多少?( )

27017

30、数据库所在服务器IP是多少?( )

在网站根目录下边看Readme,发现db.js在server目录下,打开发现ip

192.168.184.129

31、数据库的用户名是什么?( )

root

一次性解决

32、数据库的密码是什么?( )

root

33、该网站所使用的数据库库名是什么?( )

tougu

34、在案发时,黑客对该服务器某个文件/目录进行了加密,请问是哪个文件/目录?( )

查找终端命令发现是这个文件~/.bash_history

检材2

介绍

检材2是检材一提及的数据库ip地址

你获得了该P2P理财网站数据库服务器硬盘镜像文件“检材2.E01”,根据这个镜像文件,回答下列问题:

35、该数据库服务器使用数据库的安装路径在哪?( )

直接用find命令搜索

find / -name mongo

/var/lib/mongo

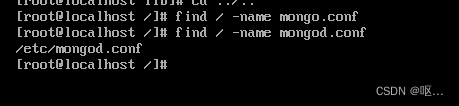

36、数据库的配置文件的路径?( )

还是用find命令搜索一下

发现是在etc/mongod.conf

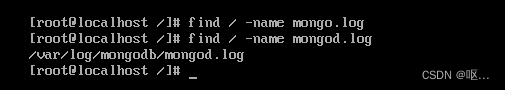

37、数据库的日志文件路径在哪里?( )

/var/log/mongodb/mongod.log

38、该数据库的网站用户表名是什么?( )

在db.js找到了表名,不是第一页的user,是users表,还有一种方法是查看日志,但是我没查到

39 、该数据库中网站用户表里的密码字段加密方式是( )

在上图也没看到任何加密信息,应该是未加密的

40、该用户表被做过什么样的修改?( )

cat /root/.dbshell

可以发现修改了密码

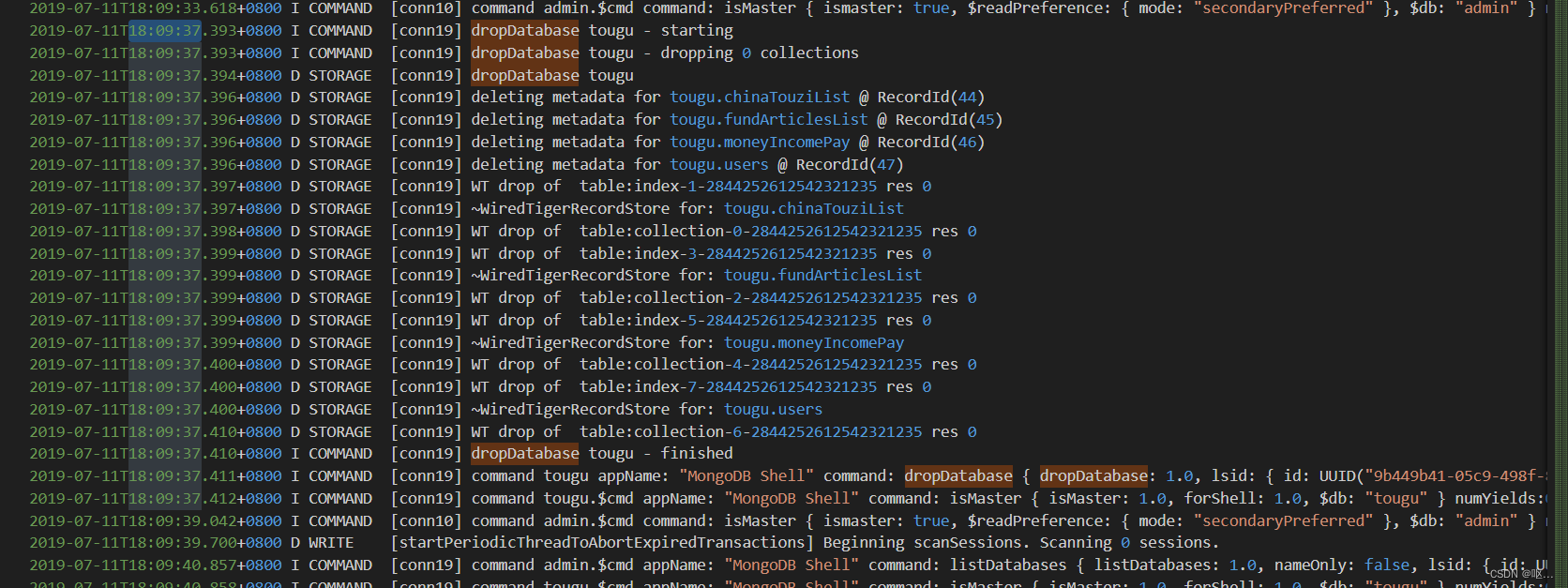

41、嫌疑人对该数据库的哪个库进行了风险操作?( )

根据下一题的提示,可以找到删库操作,并且删掉的是tougu

42、嫌疑人对上述数据库做了什么样的风险操作?( )

删库

43、嫌疑人在哪个时间段内登陆数据库?( )

18:05-18:32

查看日志发现嫌疑人ip以及其登录时间

44、嫌疑人在什么时间对数据库进行了42题所述的风险操作?( )

可以发现18.09.37进行了删库操作

检材三

介绍

检材三压缩包密码为题26的ip地址

经调查,你扣押获得了一台嫌疑人使用过的VPN服务器,并用服务器硬盘制作成“检材3.E01”镜像文件,根据该镜像文件,回答下列问题。

45、该服务器所使用的VPN软件,采用了什么协议( )

pptp协议

可以发现历史命令里边有一个安装pptpd的命令

找到了一个资料

centOS7下linux系统搭建pptp协议的vpn_linux pptp-CSDN博客

在仿真里边也发现了ppp文件夹

46、该服务器的时区为( )

Asia/Dhaka

利用date -R命令找到发现是东6区

在历史命令中也能找到

47、该服务器中对VPN软件配置的option的文件位置在哪里?( )

/etc/ppp/pptpd-options找了半天发现就这个一个有

48、VPN软件开启了写入客户端的连接与断开,请问写入的文件是哪个?( )

在 pptpd.conf里边

找到了logwtmp,这几个选项只有这一个

49、VPN软件客户端被分配的IP范围是( )

192.168.184.12-192.168.184.18

还是在这个文件里

50、由option文件可以知道,option文件配置了VPN软件的日志路径为( )

/var/log/

应该就是在这里了

应该就是在这里了

51、VPN软件记录了客户端使用的名称和密码,记录的文件是( )

/etc/ppp/chap-secrets

45题的资料里边都有

52、在服务器时间2019-07-02_02:08:27登陆过VPN客户端的用户名是哪个?( )

52、在服务器时间2019-07-02_02:08:27登陆过VPN客户端的用户名是哪个?( )

找一下pptpd.log

找到是root

53 、上题用户登陆时的客户 IP 是什么?( )

54、通过IP172.16.80.188登陆VPN服务器的用户名是哪个?( )

可以发现是vpn1

55、上题用户登陆VPN服务器的北京时间是( )

2019年7月13日16:15:37

北京时间是东8区

56 、该服务器曾被进行过抓包,请问 network.cap 是对哪个网卡进行抓包获得的抓包文件?( )

ens33

在历史命令里边查到

57、对ens37网卡进行抓包产生的抓包文件并保存下来的是哪个?( )

还是直接搜索找到

在文件中是能找到这个文件的,但是找不到另外一个

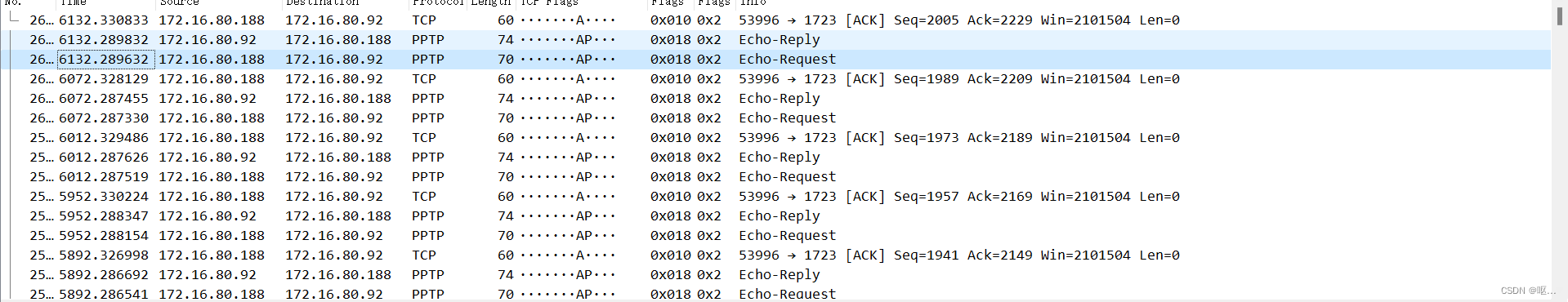

58、从保存的数据包中分析可知,出口的IP为( )

172.16.80.92

把找到的这个文件保存到本地,利用wireshark打开

可以发现是188 发送请求,92接受请求

检材4

介绍

172.16.80.188为检材4解压密码

你抓获了嫌疑人,并扣押了嫌疑人笔记本电脑,制作笔记本硬盘镜像文件“检材4.E01”,请根据镜像文件,回答下列问题:

59、计算“检材4.E01”文件的sha256值( )

e6e47e210bd56c7071ce73ab5523736120071d0f3da5335936d7beb25c3914cd

60、请分析该检材的操作系统版本( )

找到是windows10教育版

Windows 10 Education

61、找出该系统用户最后一次登陆时间:( )

看到了他的账号密码,以及最后一次登录时间

2019-07-14 10:40:02

62、找出该系统最后一次正常关机时间:( )

2019-07-14 11:30:05

63、请计算检材桌面上文本文件的sha256值:( )

58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

64、该系统于2019年7月13日安装的软件为:( )

Eraser

65、找出该嫌疑人于2019-07-13 17:52:19时,使用WinRAR工具访问了_____文件:( )

查时间发现了是BitLocker.rar

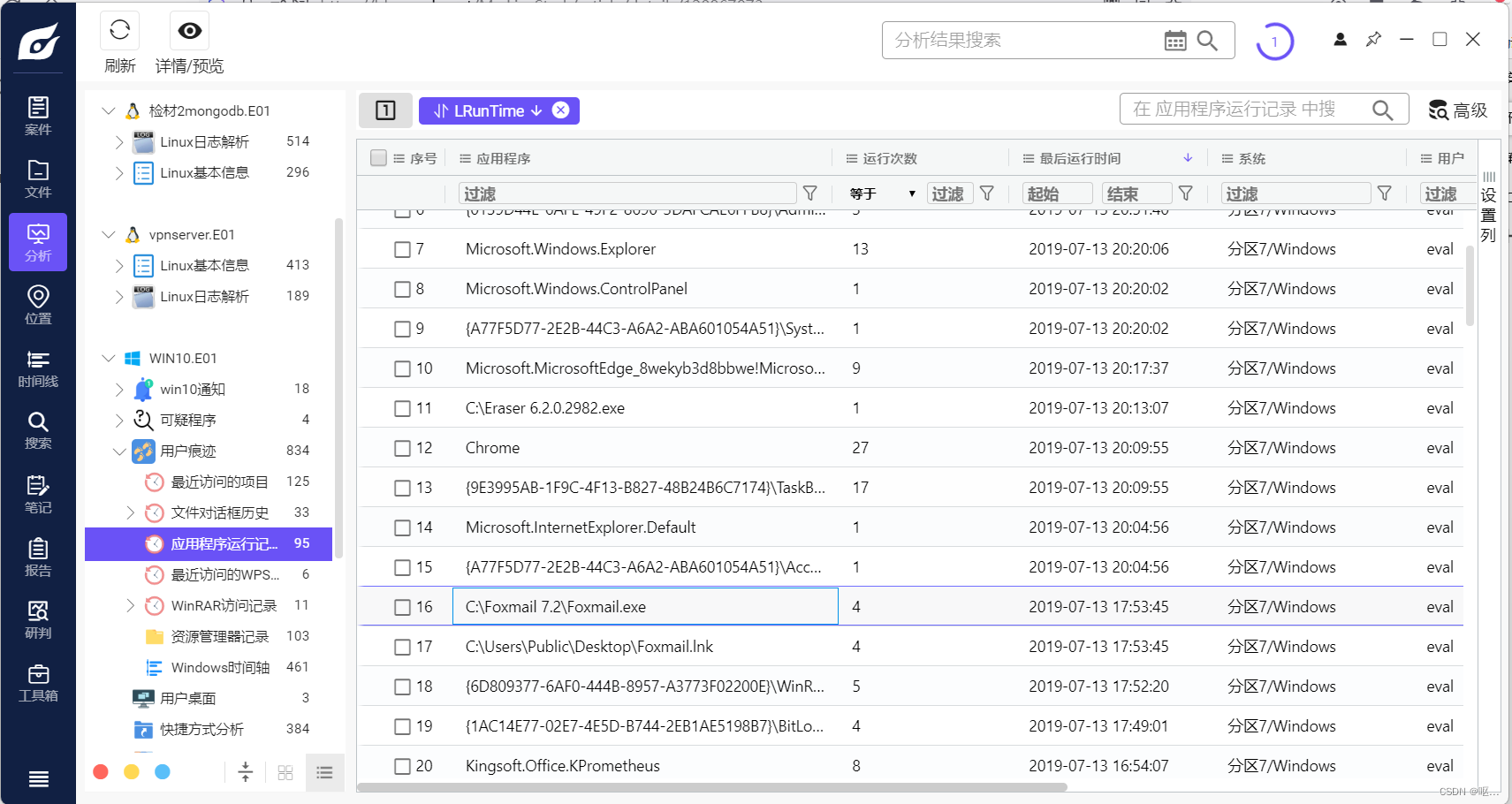

66、系统于2019-07-13 17:53:45时运行了___程序:( )

Foxmail.exe

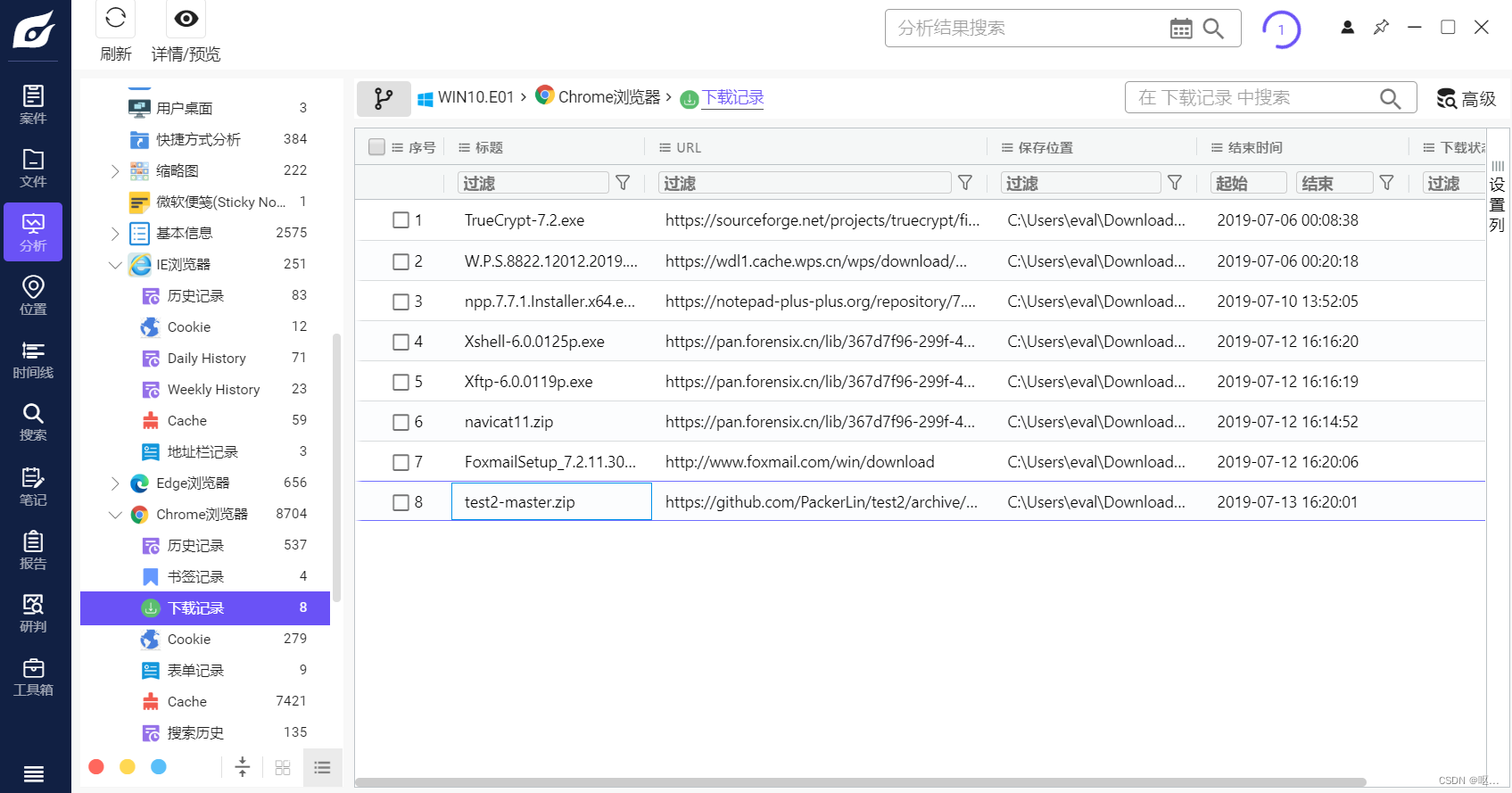

67、文件test2-master.zip是什么时间下载到本机的:( )

67、文件test2-master.zip是什么时间下载到本机的:( )

2019-07-13 16:20:01

68、文件test2-master.zip是使用什么工具下载到本地的:( )

查看谷歌浏览器发现 Chrome

69、嫌疑人成功连接至192.168.184.128服务器的时间为:( )

在ssh连接看到了是xshell远程登陆,然后看源文件路劲看见文件创建时间就是连接时间

2019-07-13 16:21:28

70、嫌疑人通过远程连接到128服务器,下载了什么文件到本机:( )

最后就找到了这个

71、承接上一题,下载该文件用了多长时间:( )

15s

72、请计算该下载文件的sha256值:( )

E3C34CDC0E2ABC9D99BAF73CEB2B794E6918C94FBC98787AAFABB72759657F2B

直接找到原文件计算哈希

73、请分析并提取,嫌疑人所用的手机的IMEI号码:( )

嵌套证据识别里

352021062748967

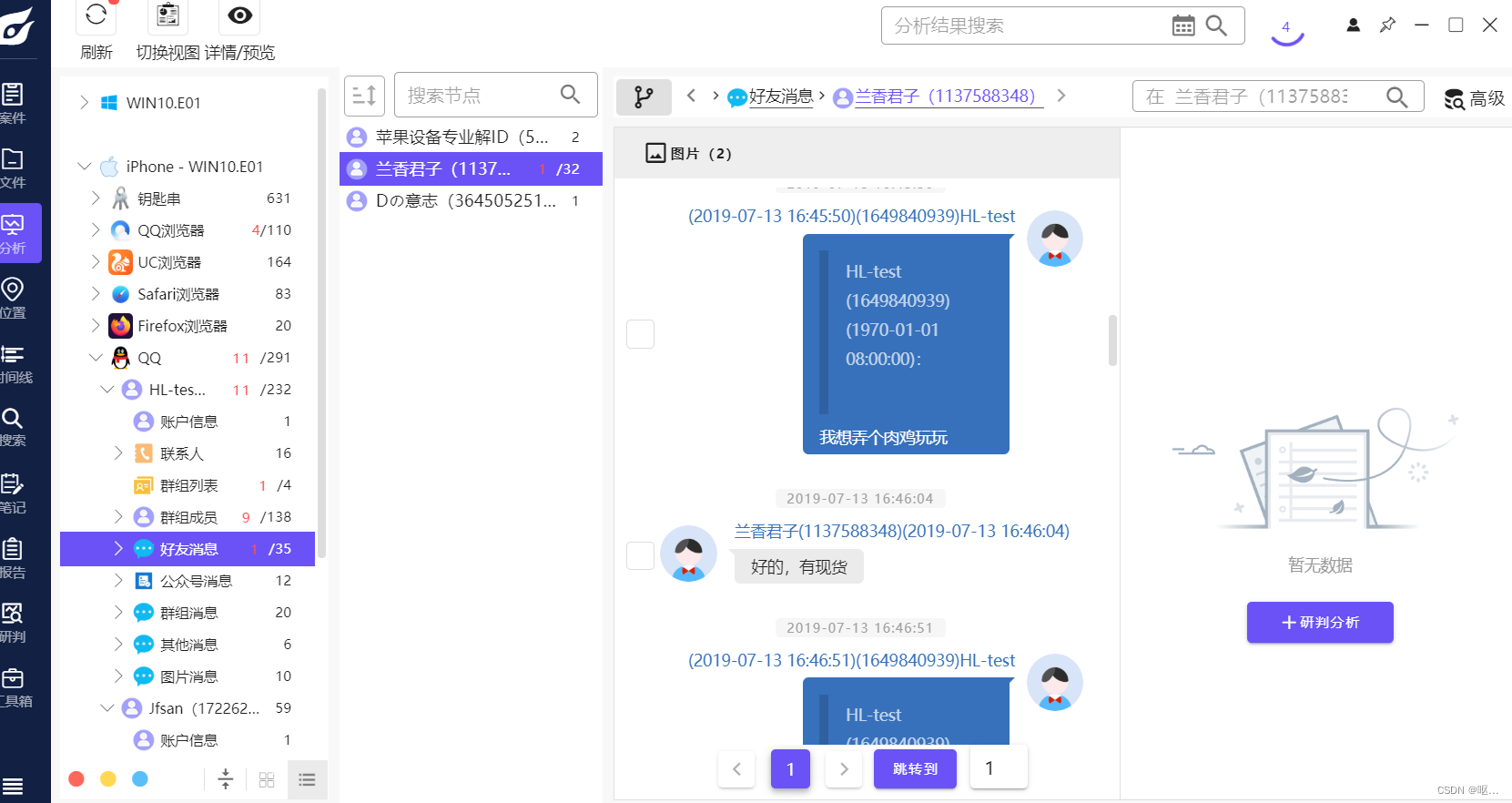

74、嫌疑人是通过何种方式联系到售卖恶意程序的卖家的:( )

手机密码在windows的桌面上

niuroumian6

发现了聊天记录,在qq上

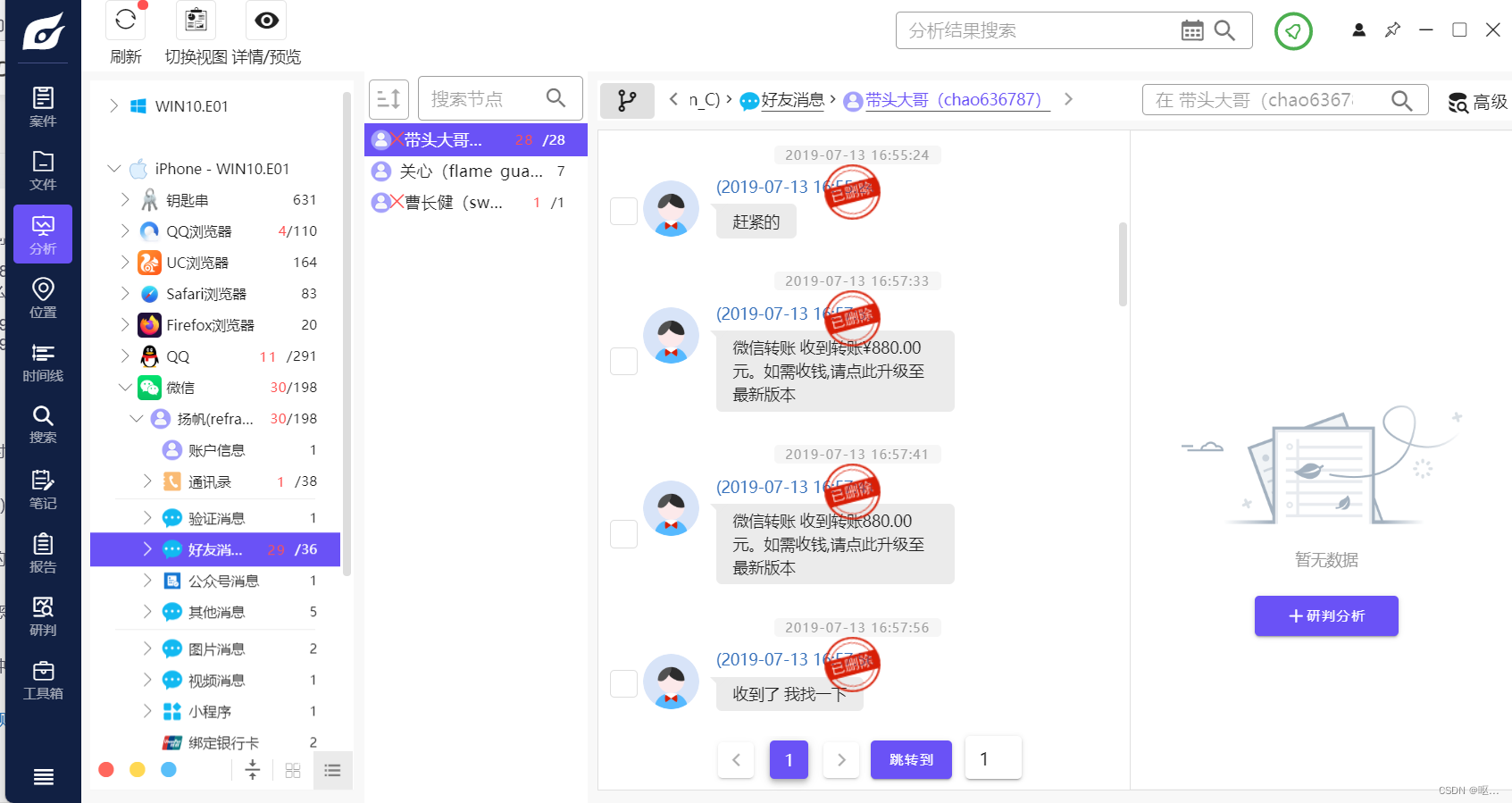

75、嫌疑人和卖家的资金来往是通过何种方式:( )

75、嫌疑人和卖家的资金来往是通过何种方式:( )

微信

76、嫌疑人在犯罪过程中所使用的QQ账号为:( )

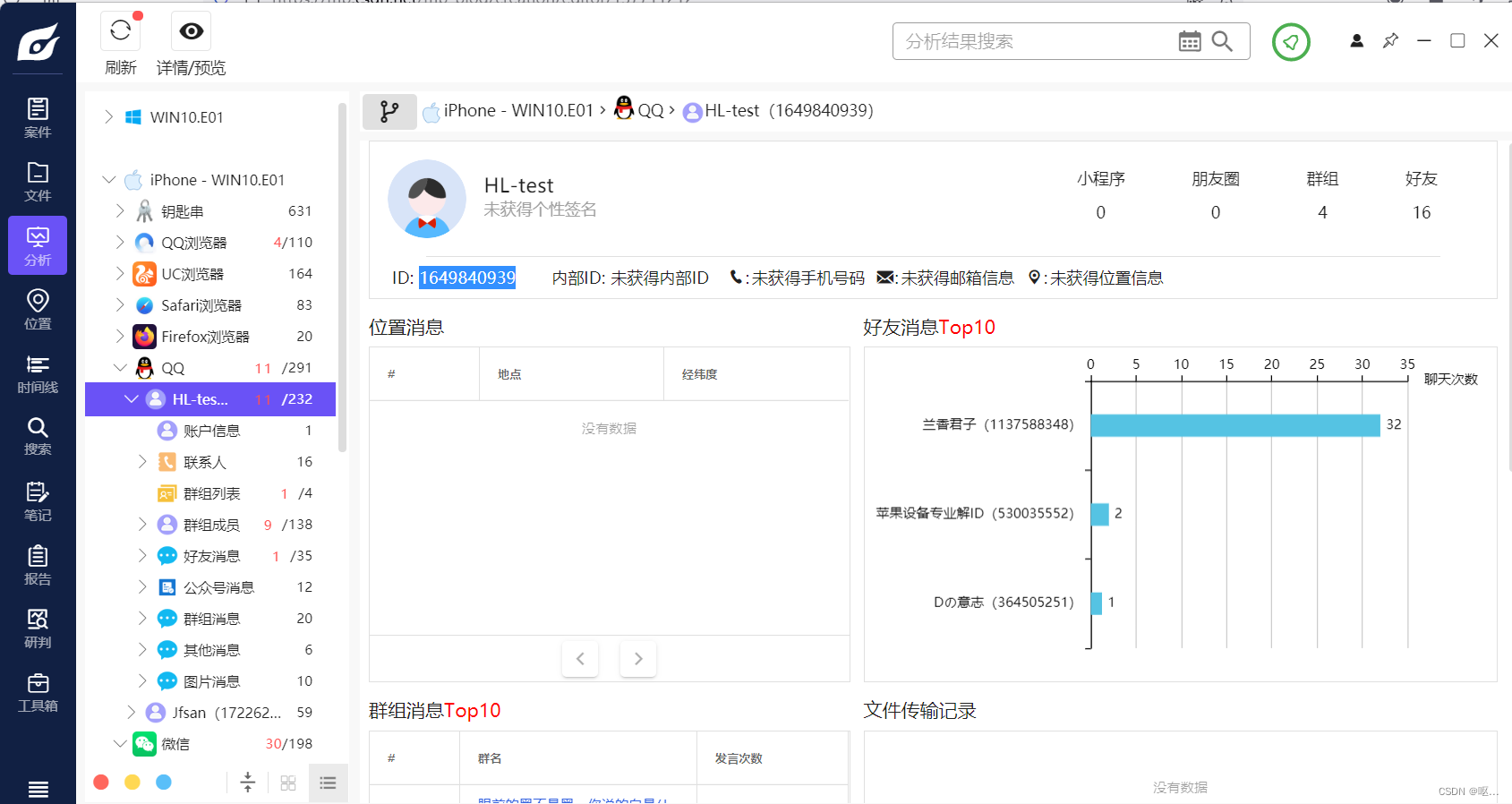

1649840939

77、卖家所使用的微信账号ID为:( )

chao636787

78、嫌疑人下载了几个恶意程序到本机:( )

2个

看qq和微信是一样的,qq要了两个,一个恶意程序,一个加密程序

转账一共两次,所以是两个

一个是runit,还有一个是加密解密的软件

79、恶意程序被嫌疑人保存在什么位置:( )

发现是在D盘

80、恶意程序是使用什么工具下载到本地的:( )

edge浏览器

81、嫌疑人是什么时间开始对受害者实施诈骗的:( )

在短信里边

2019-07-13 19:04:44

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?