写在前面

做完2020再来做2019。。。

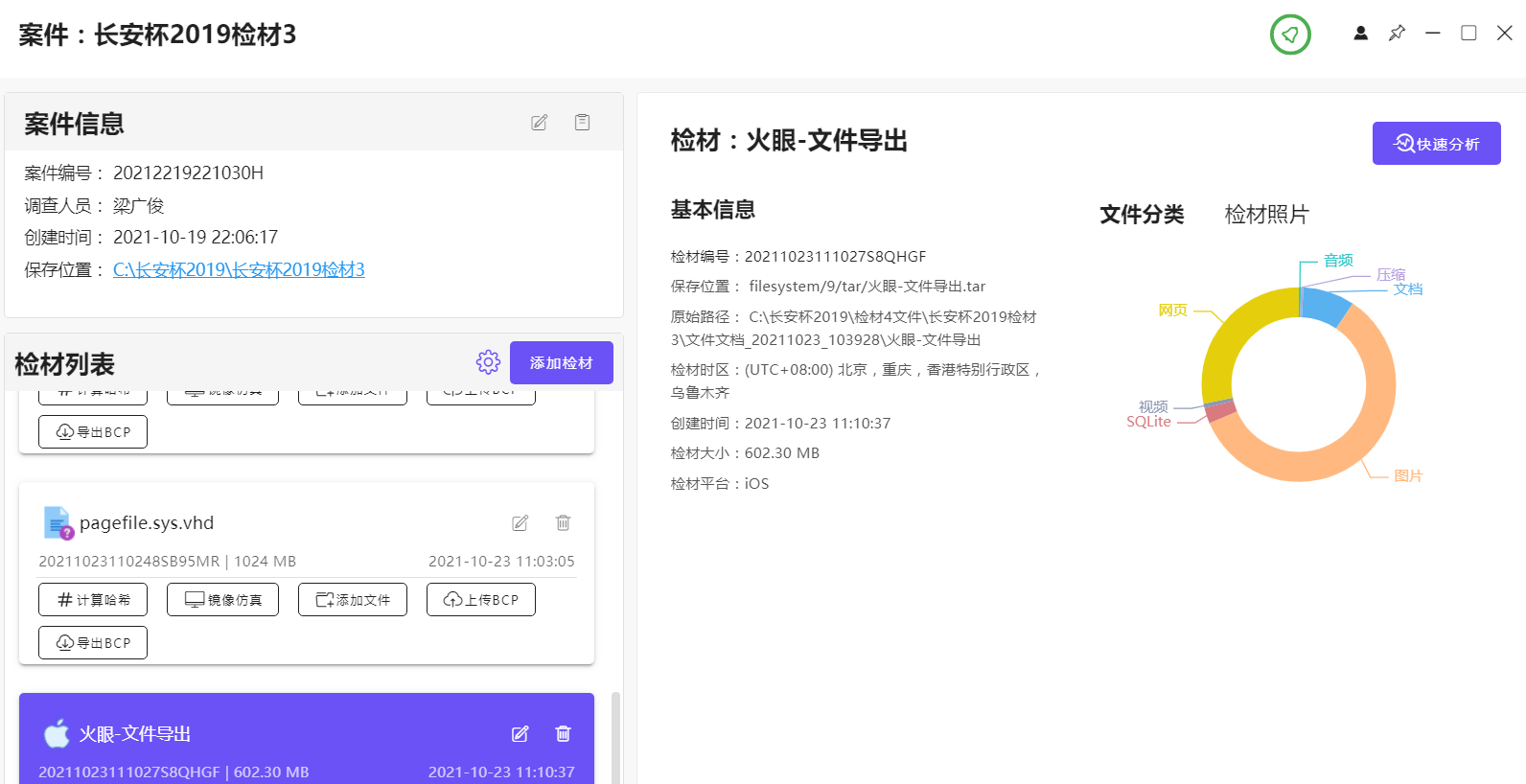

取证工具 取证大师V6.1.80018RTM、弘连火眼证据分析软件V4.14.0.33748、弘连火眼仿真取证V4.1.1.2972、VMware Workstation

答案

1-5 CDABC 6-10 DCDBC 11-15 ACDDB 16-20 CCDBB

21-25 ACDAB 26-30 CCCDD 31-35 ADBAD 36-40 CCBAB

41-45 CDDAB 46-50 DAABD 51-55 CADBD 56-60 BDACA

61-65 CCAAD 66-70 DDAAB 71-75 CDCBA

76-80 ACBDC 81-85 CBCBB 86-90 BCDAB

91-95 AD CCDB 96-100 BCABD

解题

1、C

2、D

3、A

4、B

5、C

6、D

7、C

8、D

9、B

10、C

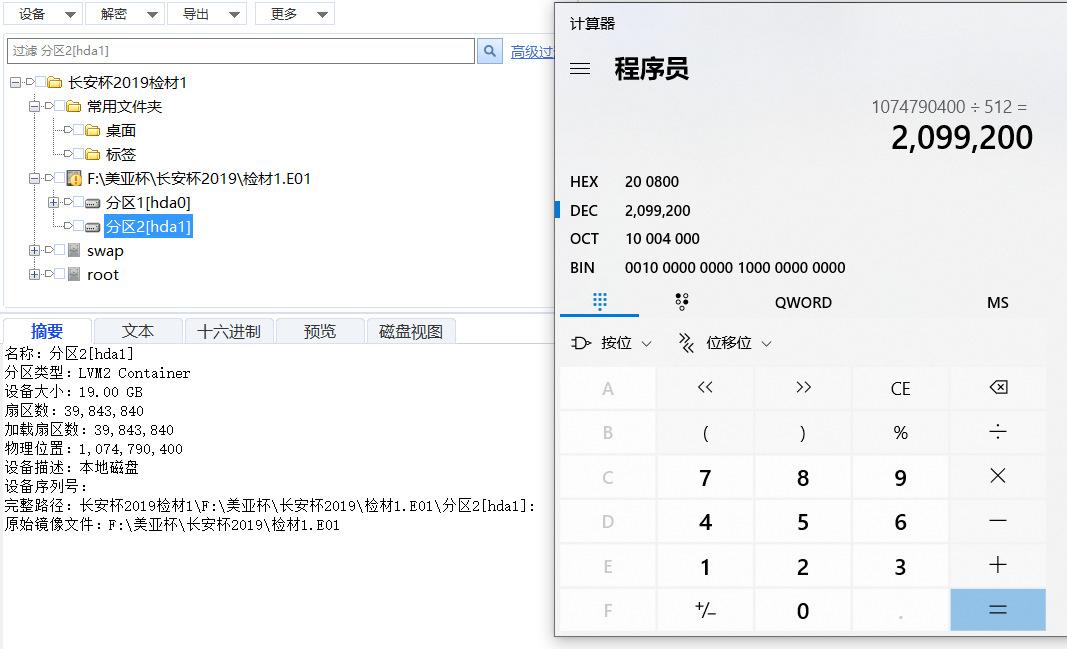

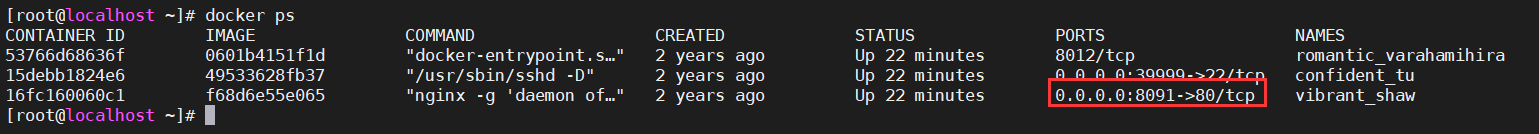

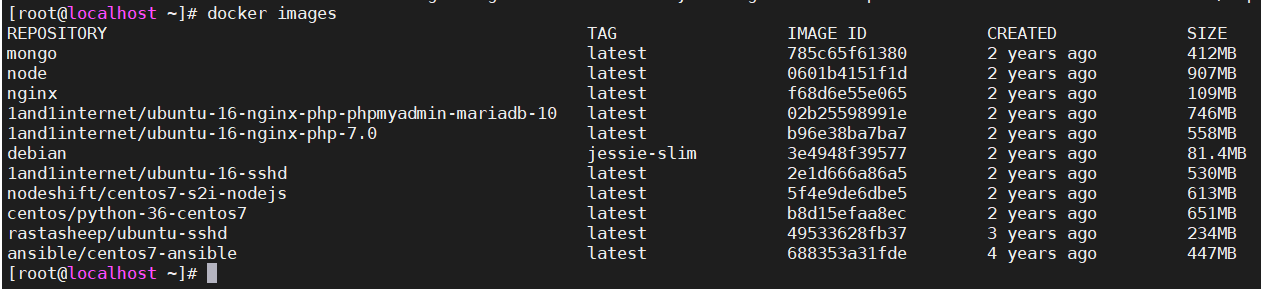

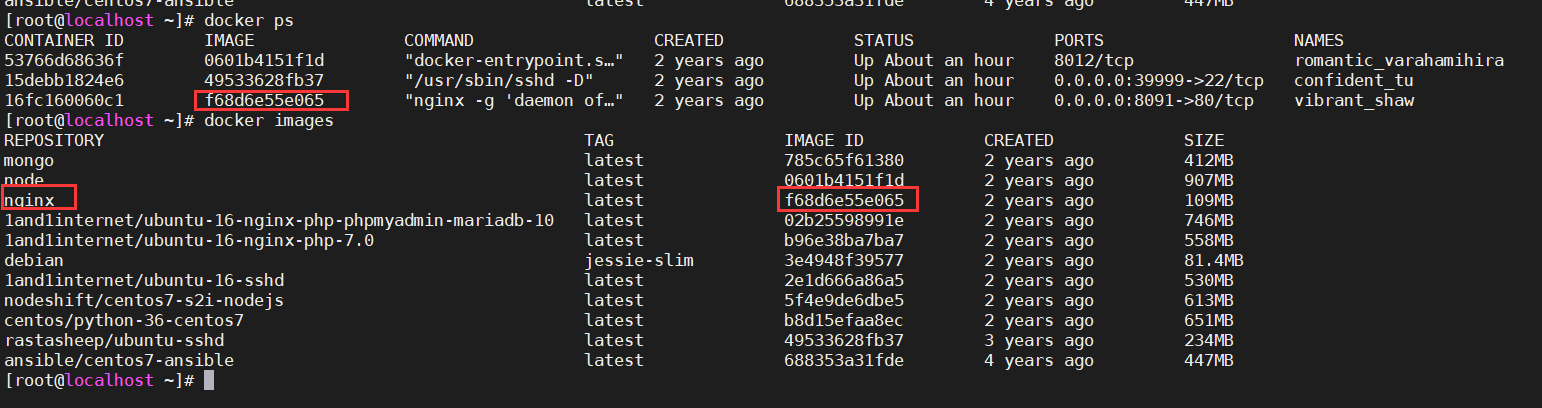

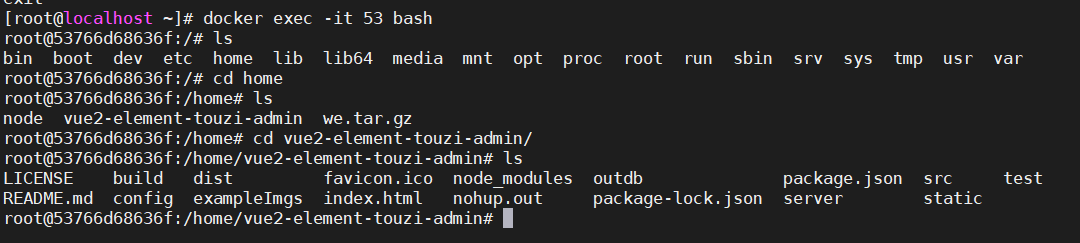

docker version

11、A

docker ps -a

12、C

13、D

14、D

15、B

16、C

17、C

18、D

19、B

20、B

21、A

22、C

23、D

24、A

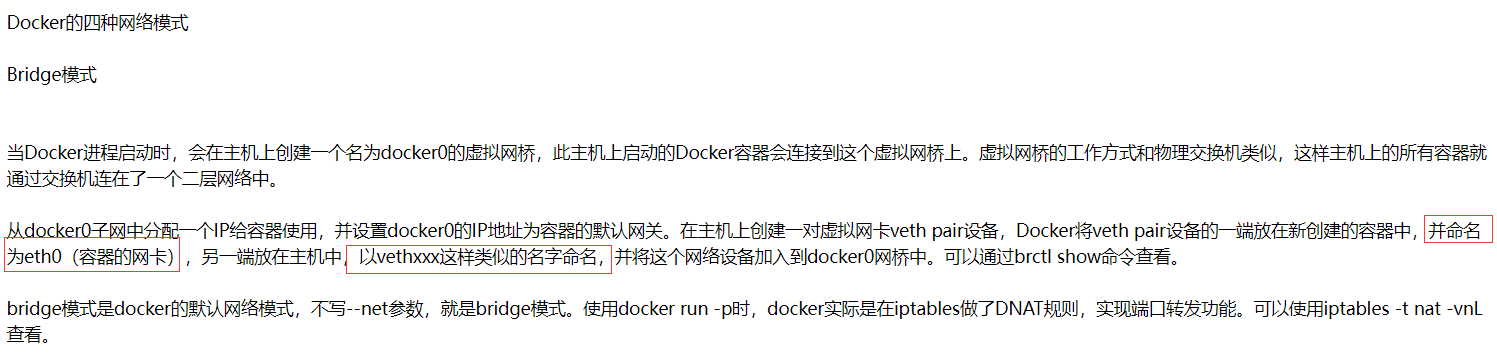

Bridge模式:

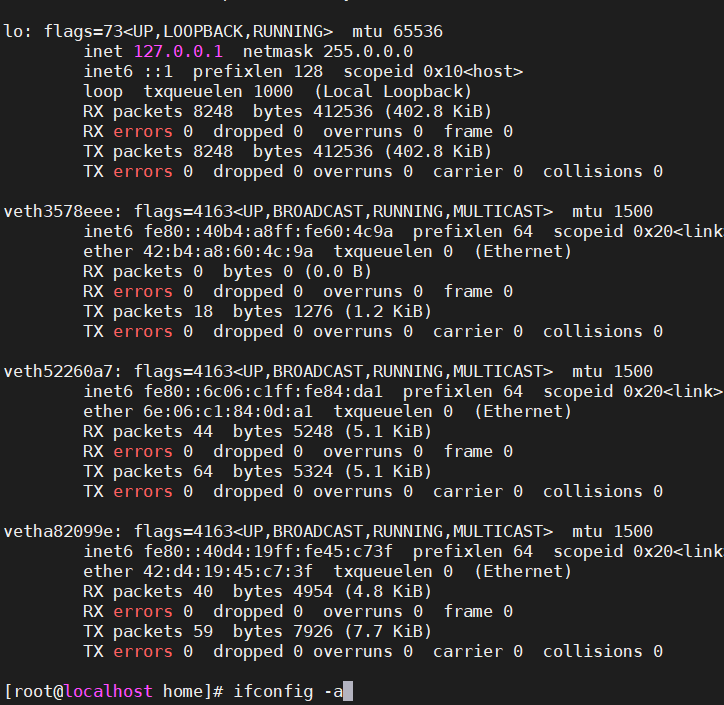

查看:

25、B

26、C

此IP为检材3的解压密码

27、C

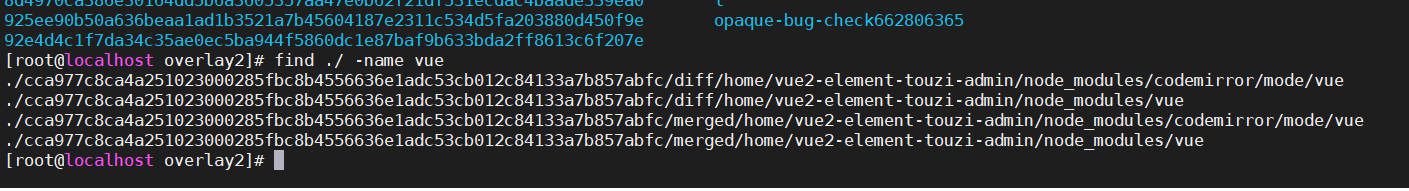

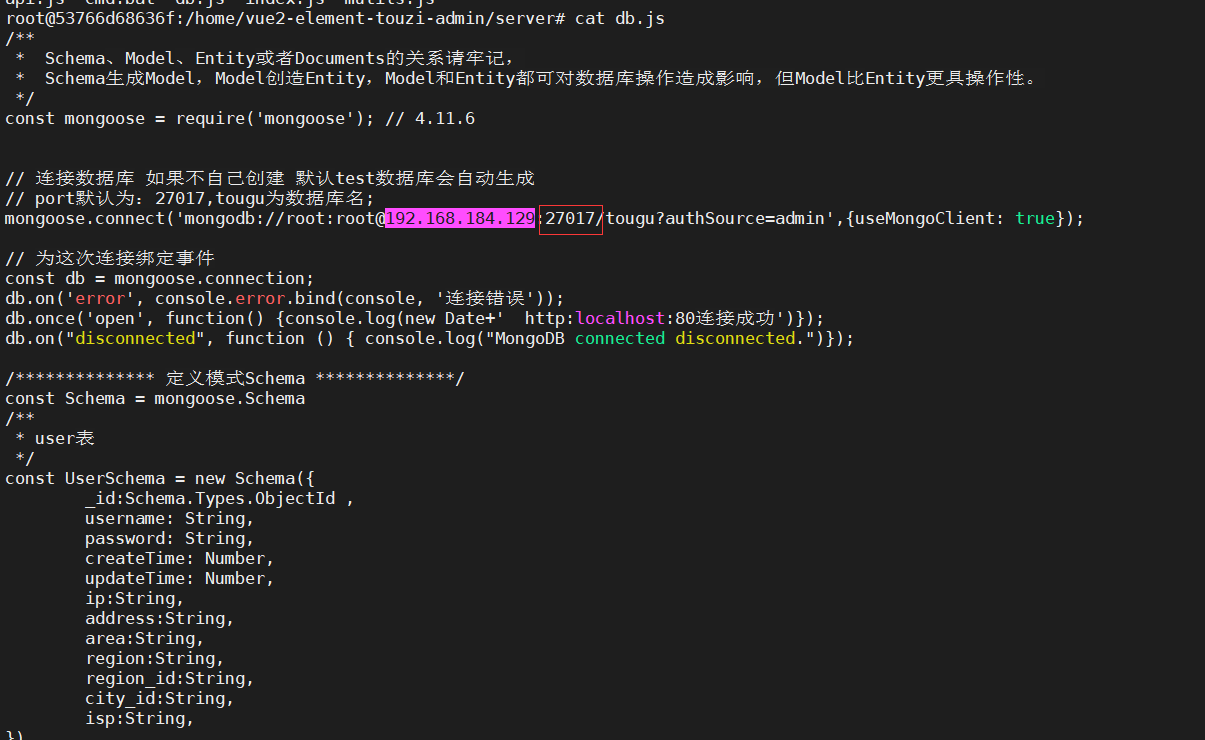

vue框架的主配置文件为index.js

28、C

查看/server/db.js

29、D

30、D

该ip为检材2的解压密码

31、A

32、D

33、B

34、A

35、D

36、C

37、C

38、B

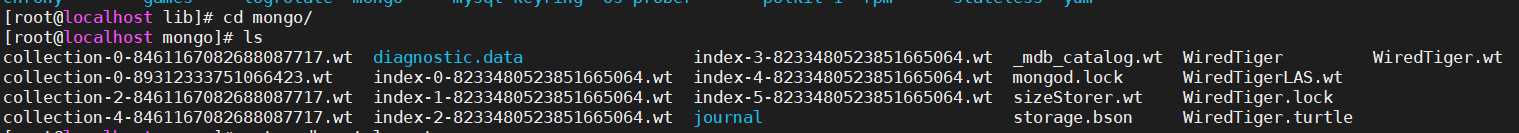

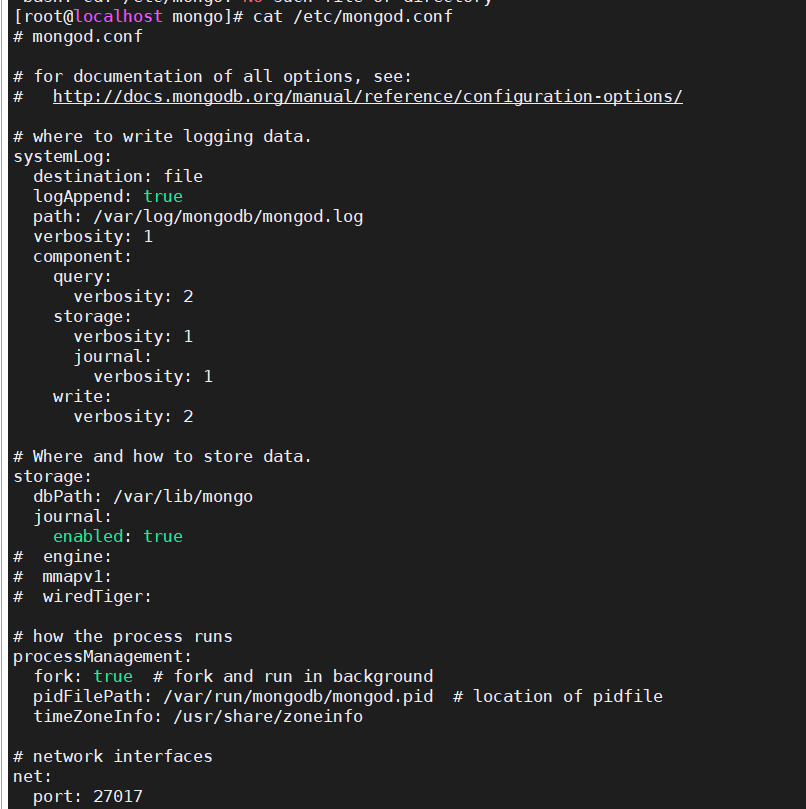

进入mongodb cli:

/usr/bin/mongo mongodb://root:root@localhost:27017

查询用户:

show users

查看所有数据库:

show dbs

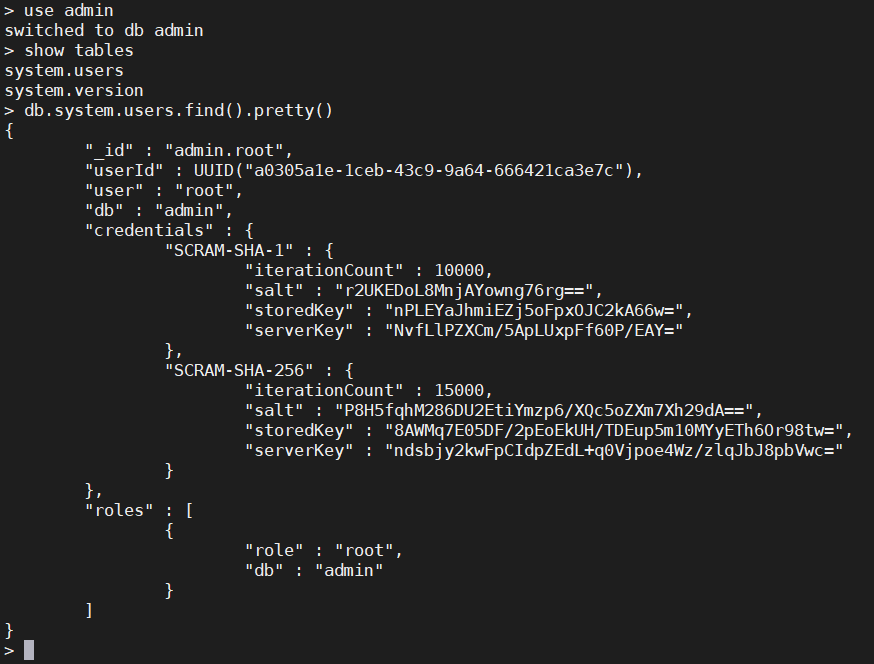

使用admin数据库:

use admin

查询所有集合:

show tables

查询system.users集合键值:

db.system.users.find().pretty()

39、A

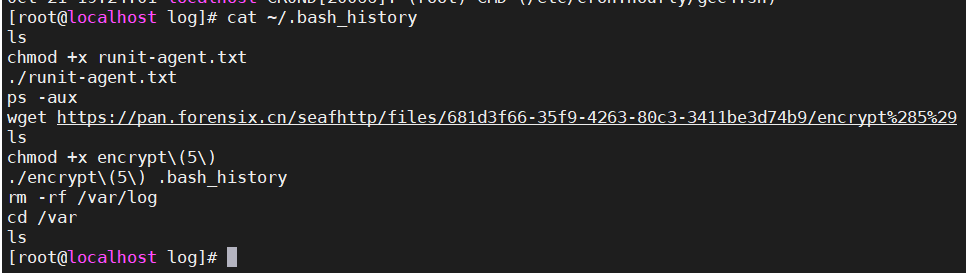

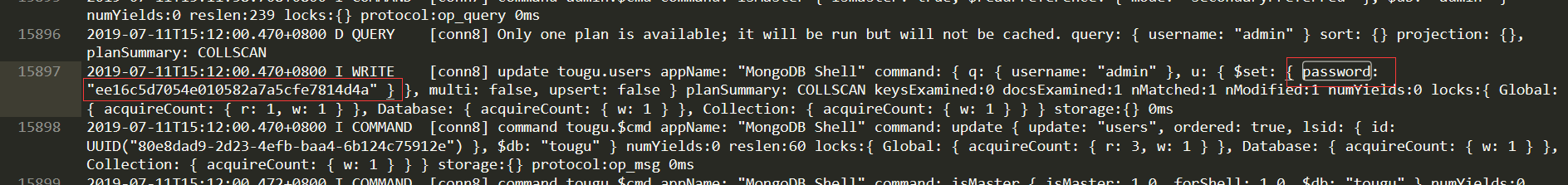

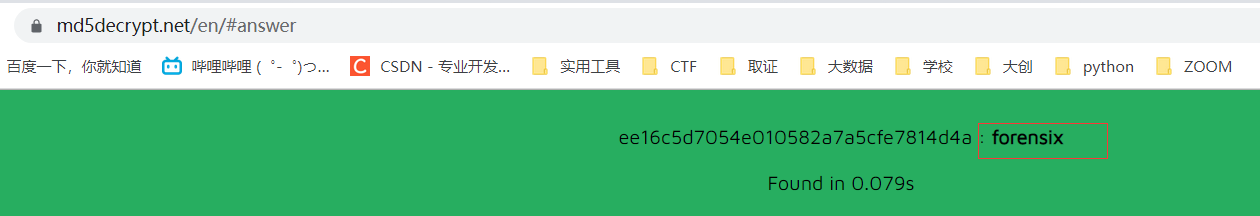

在导出的mongod.log中搜索password

解密得到密码为:forensix

但是我们查看网页源码会发现,密码是以明文传输的,我们找到的md5就是密码,尽管它可以被解密...

40、B

41、C

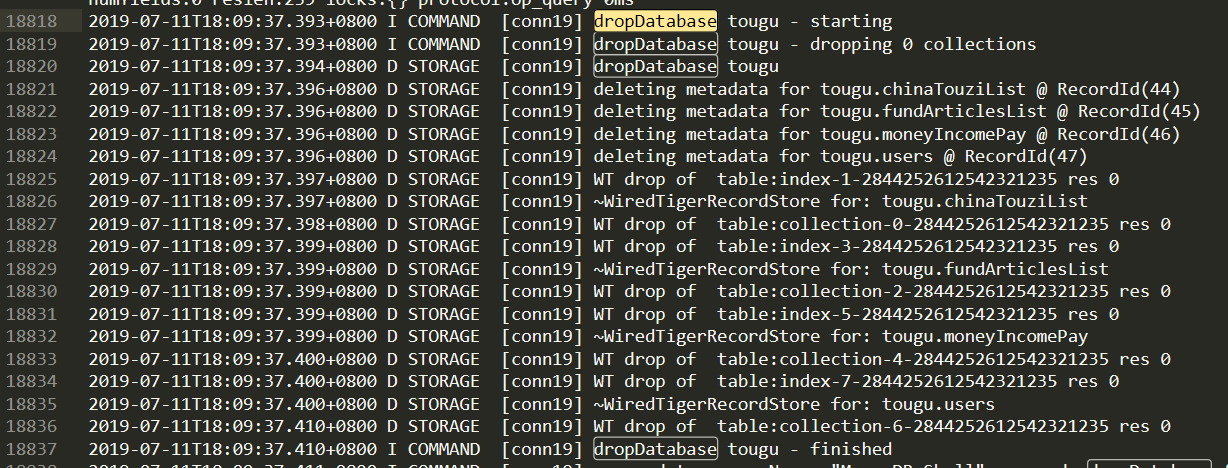

搜索dropDatabase

42、D

43、D(不会看,求大佬在评论区解答)

44、A

45、B

46、D

查看时区命令:

date -R

+0600为Asia/Aahka

47、A

48、A

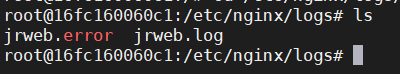

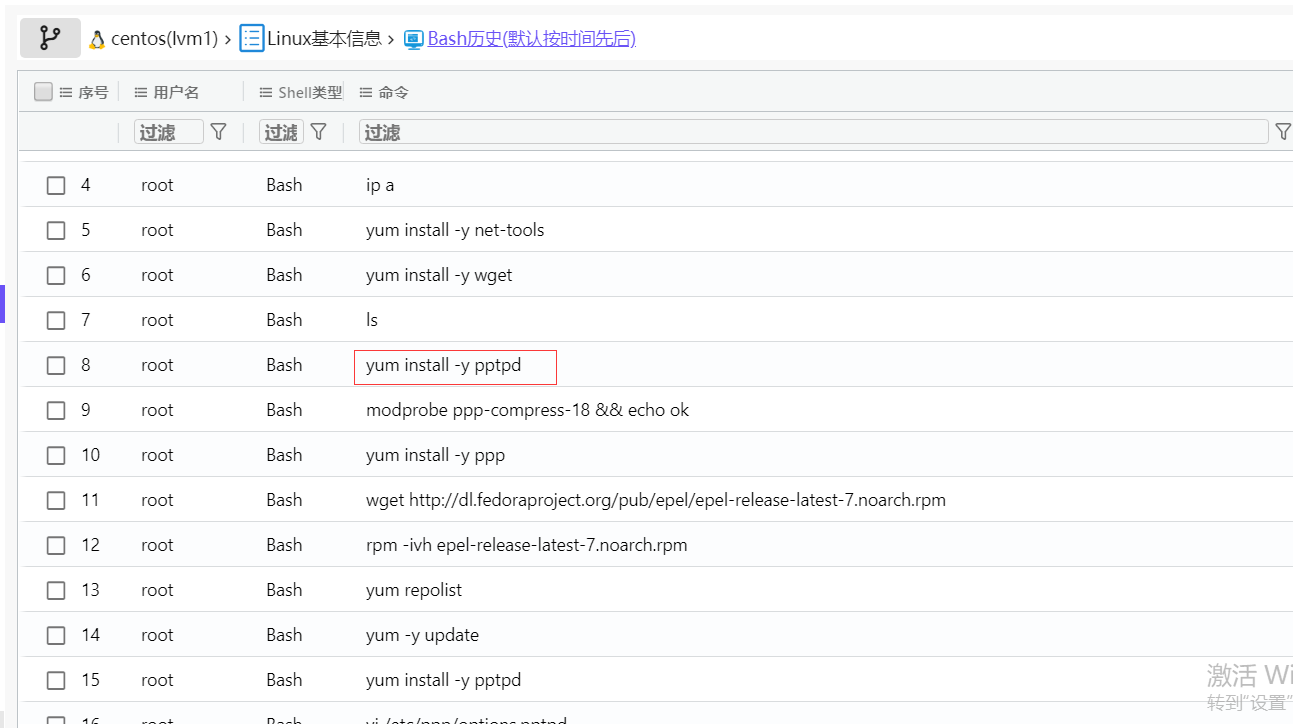

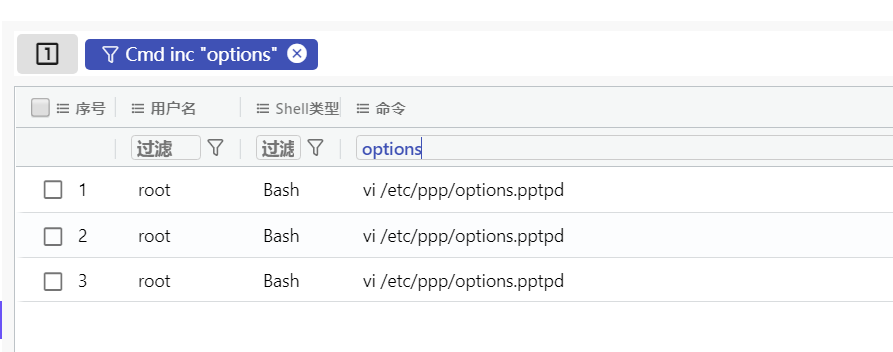

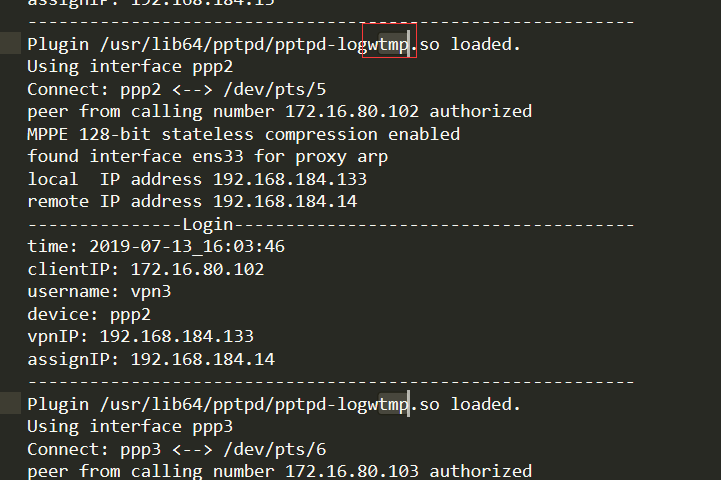

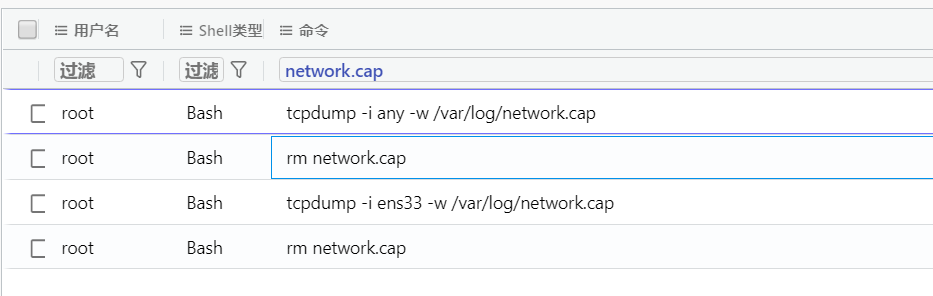

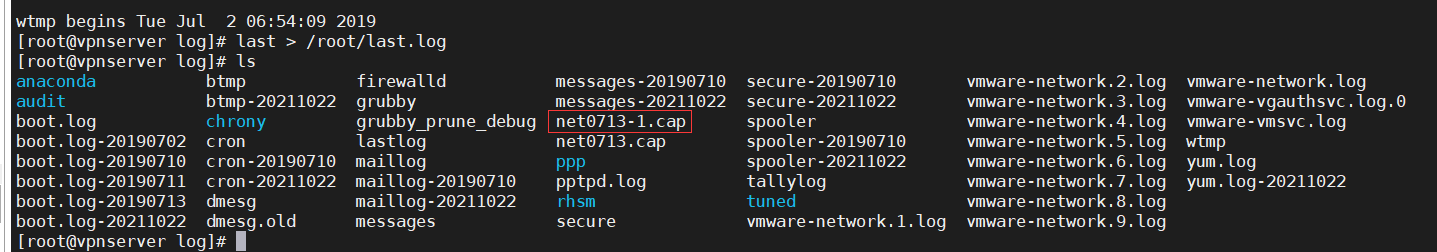

查看options.pptpd发现日志在

/var/log/pptpd.log

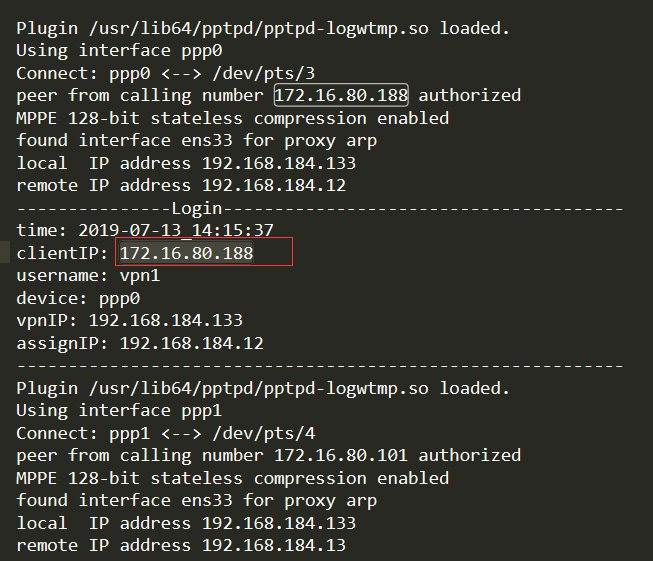

查看日志得到

49、B

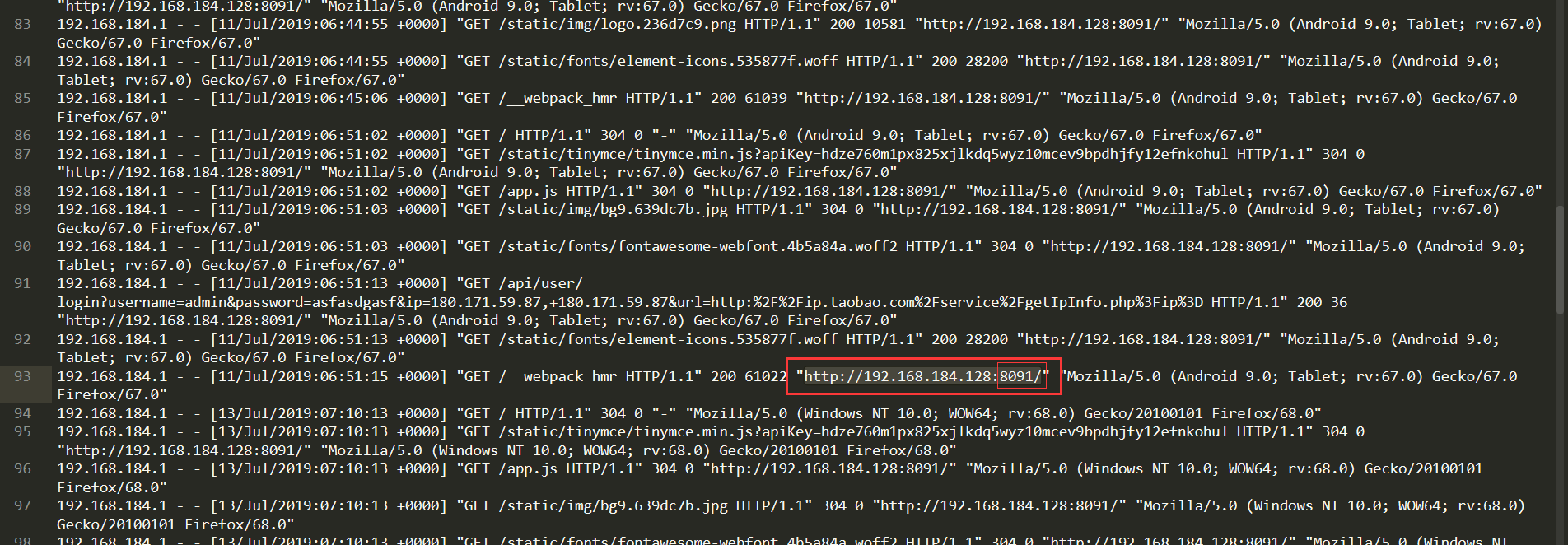

在日志搜索发现范围为192.168.184.12~192.168.184.15

50、D

51、C

52、A

53、D

54、B

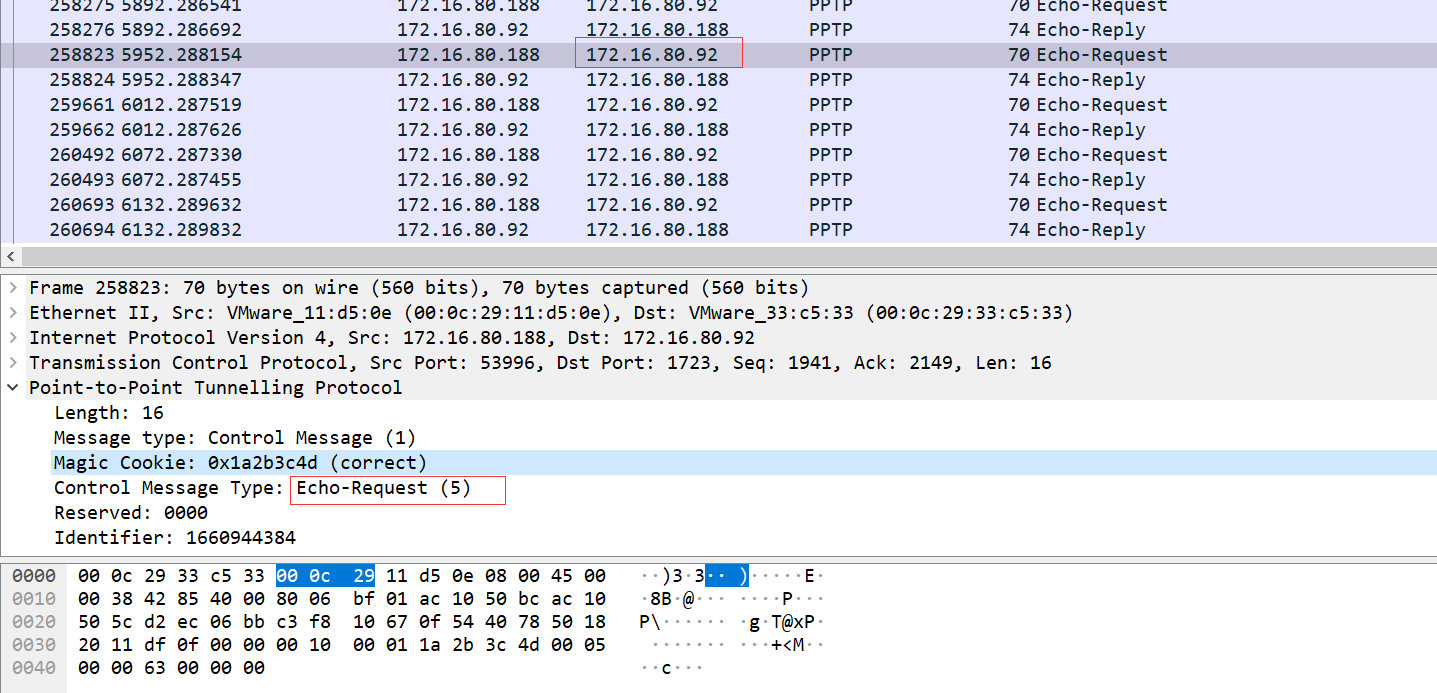

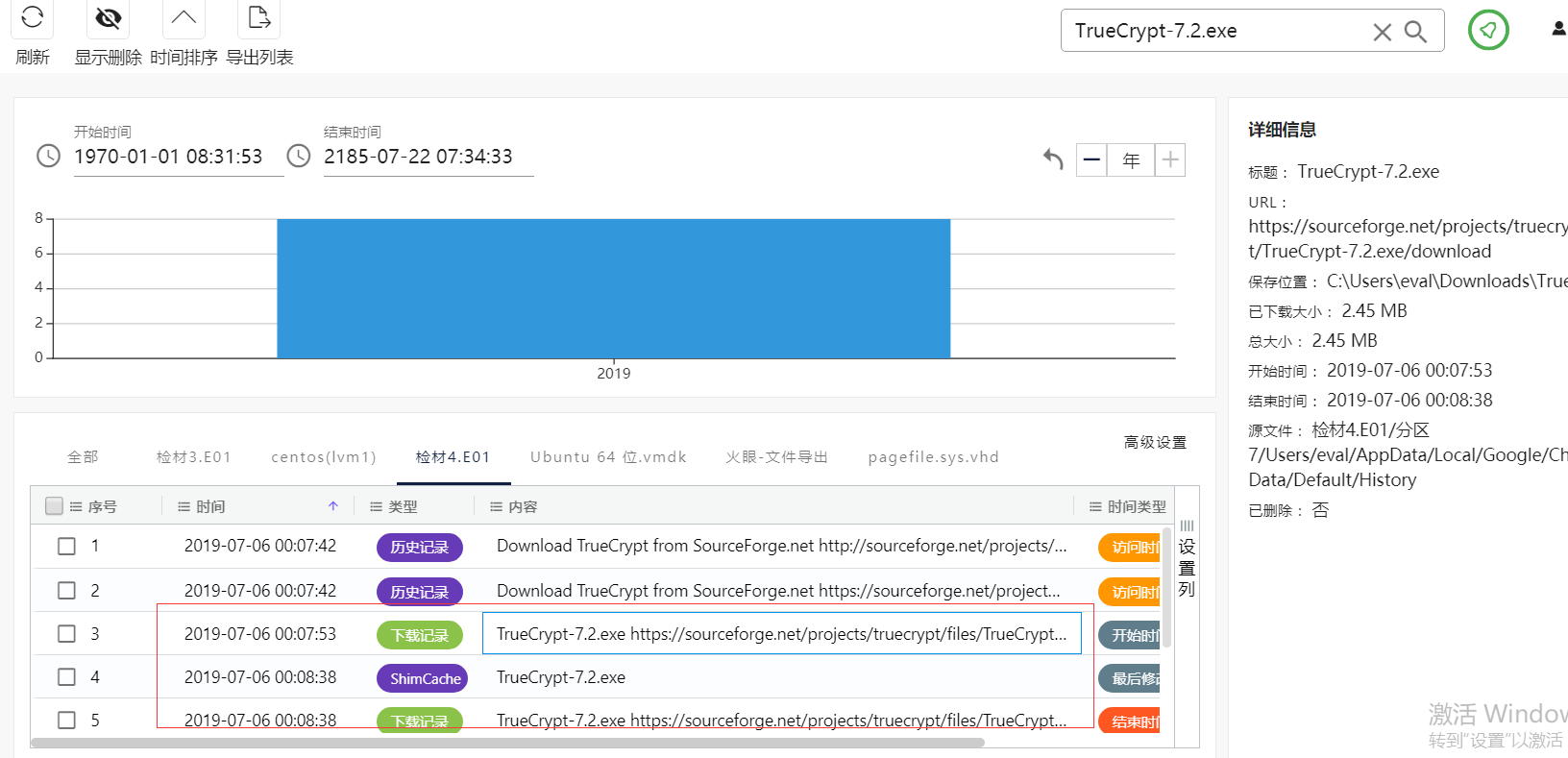

题目打错了,应该是172.16.80.188,并且该IP为检材4解压密码

55、D

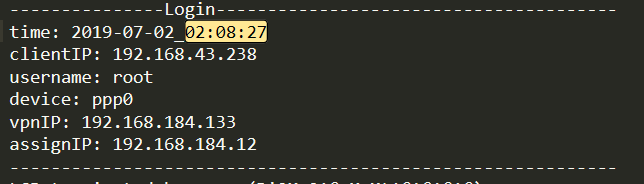

这题有个坑,服务器时区是+0600,北京时间要再+2h

56、B

57、D

58、A

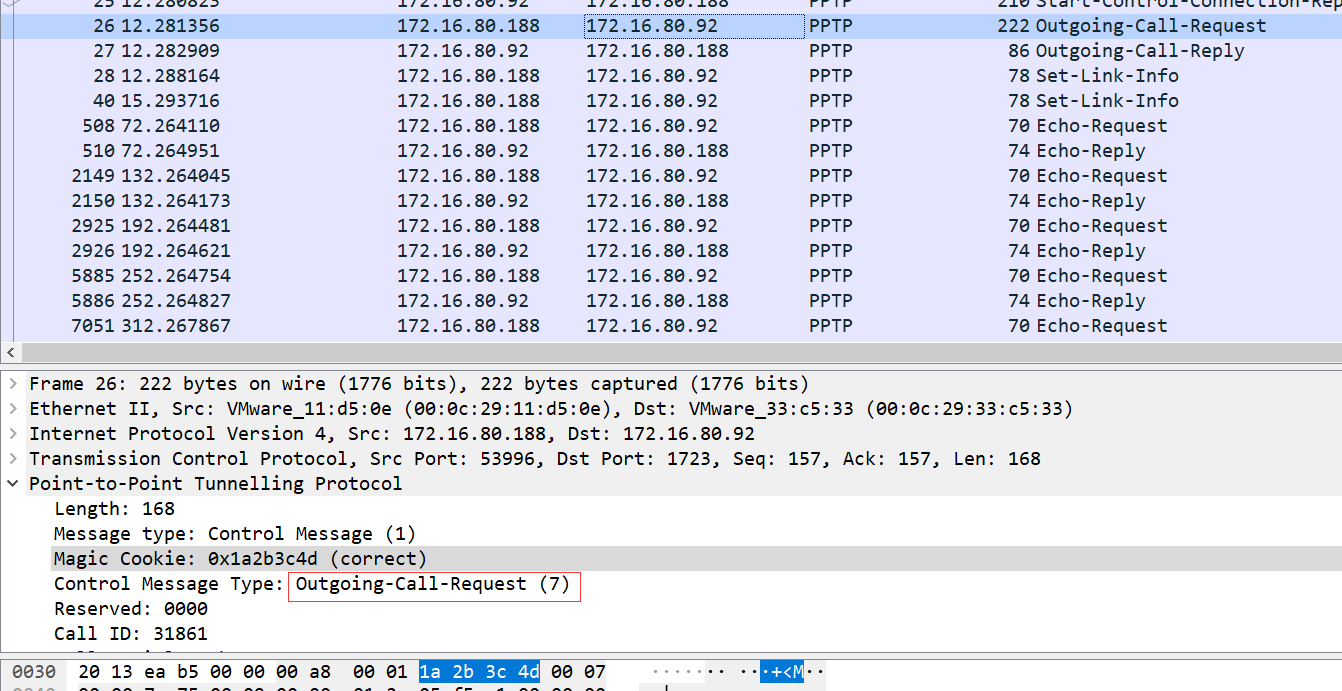

wireshark过滤pptp协议

Outgoing-Call-Request:

59、C

不知道为啥,用HashCalc算出来的是正确的,是C选项

用火眼证据分析自己算出来的是D选项

60、A

61、C

62、C

63、A

64、A

65、D

66、D

67、D

68、A

69、B(错误) 答案:A

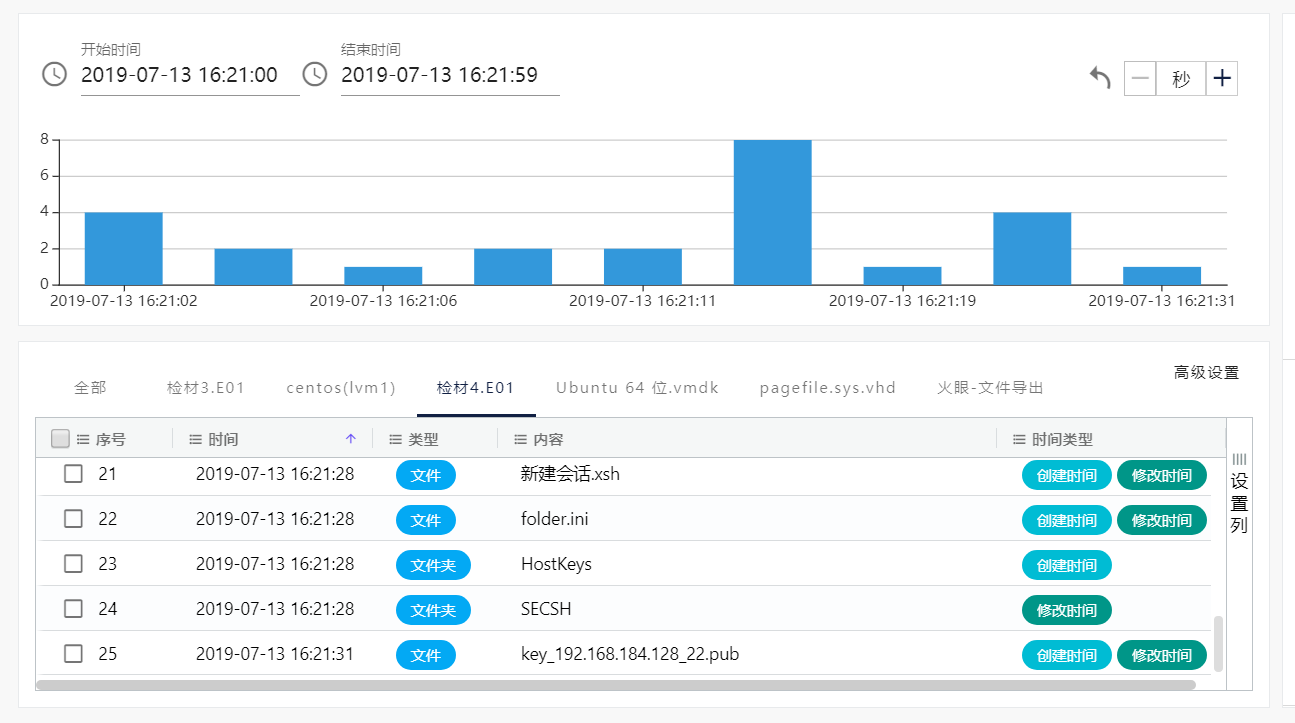

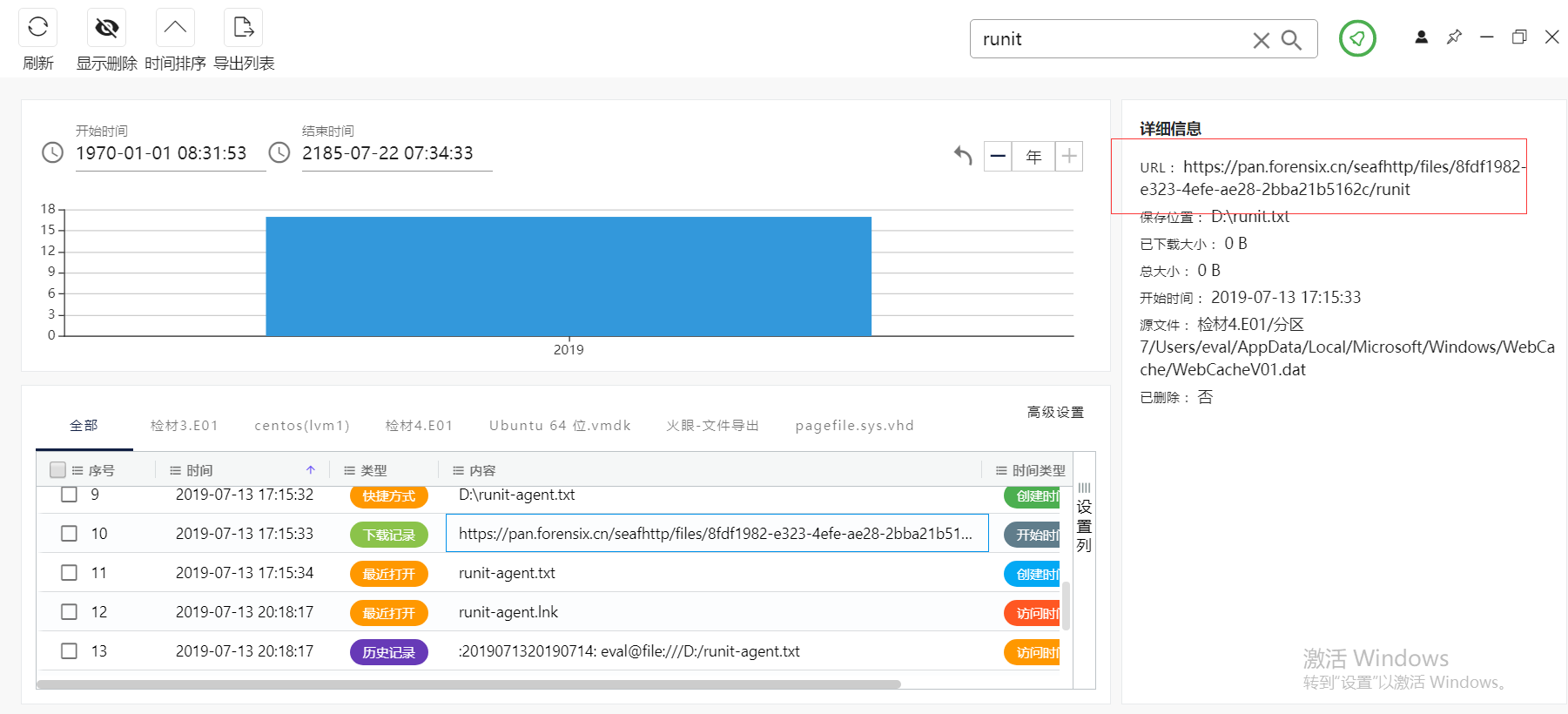

错误查找:

正确查找:直接根据题目找时间段

70、B

71、C

72、D

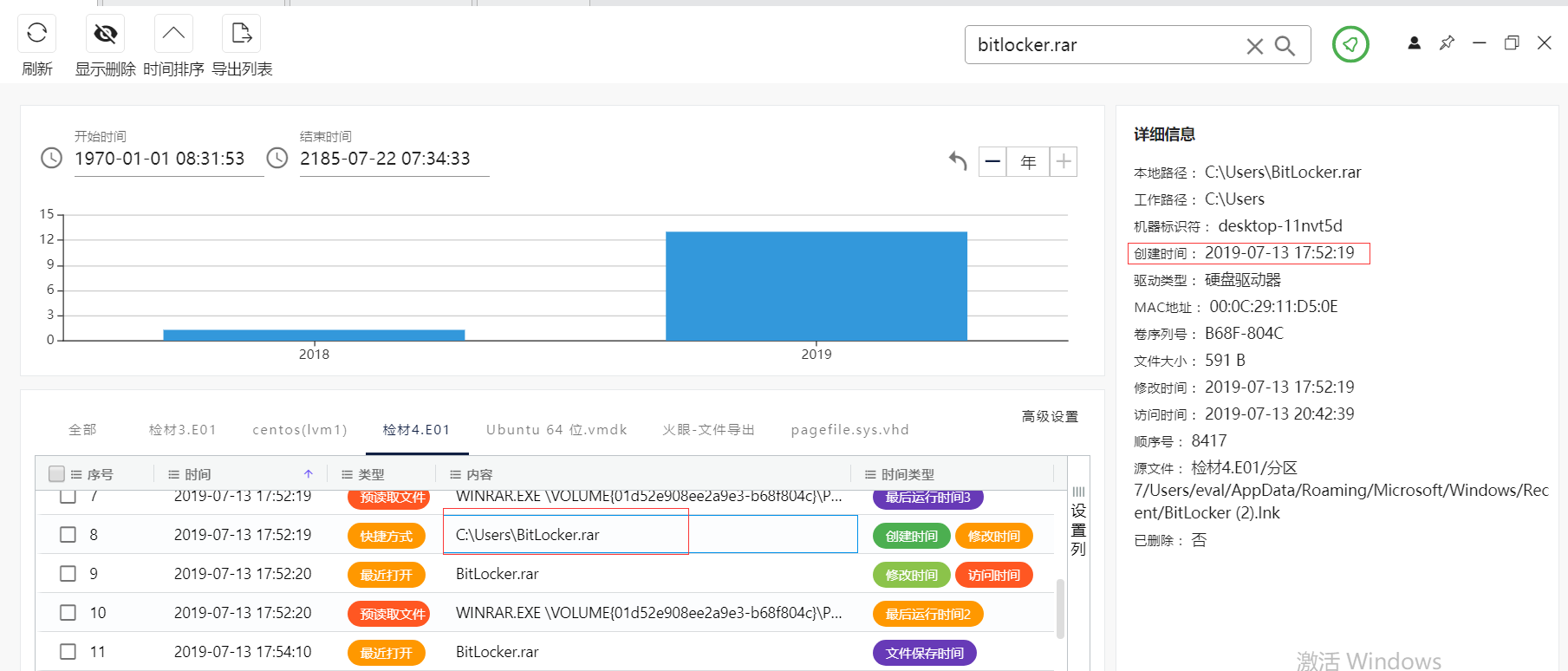

这题我们可以先放一放,需要等到解压出邮件里的bitlocker密钥才可以导出该文件。

现在我们做完85题,回到这一题。

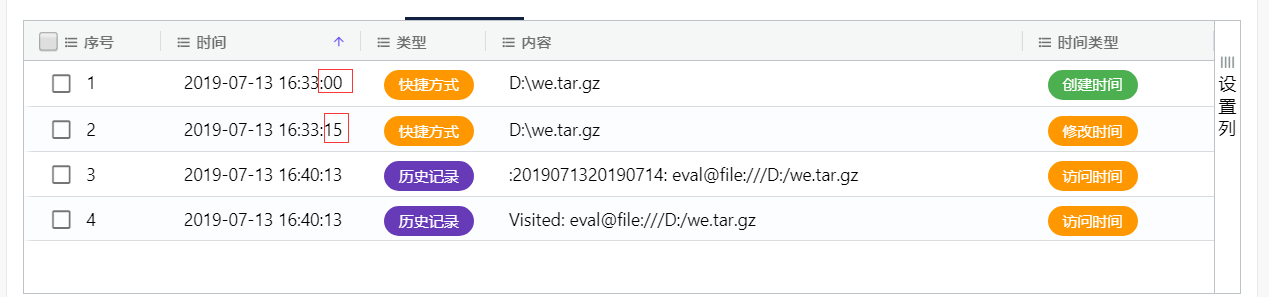

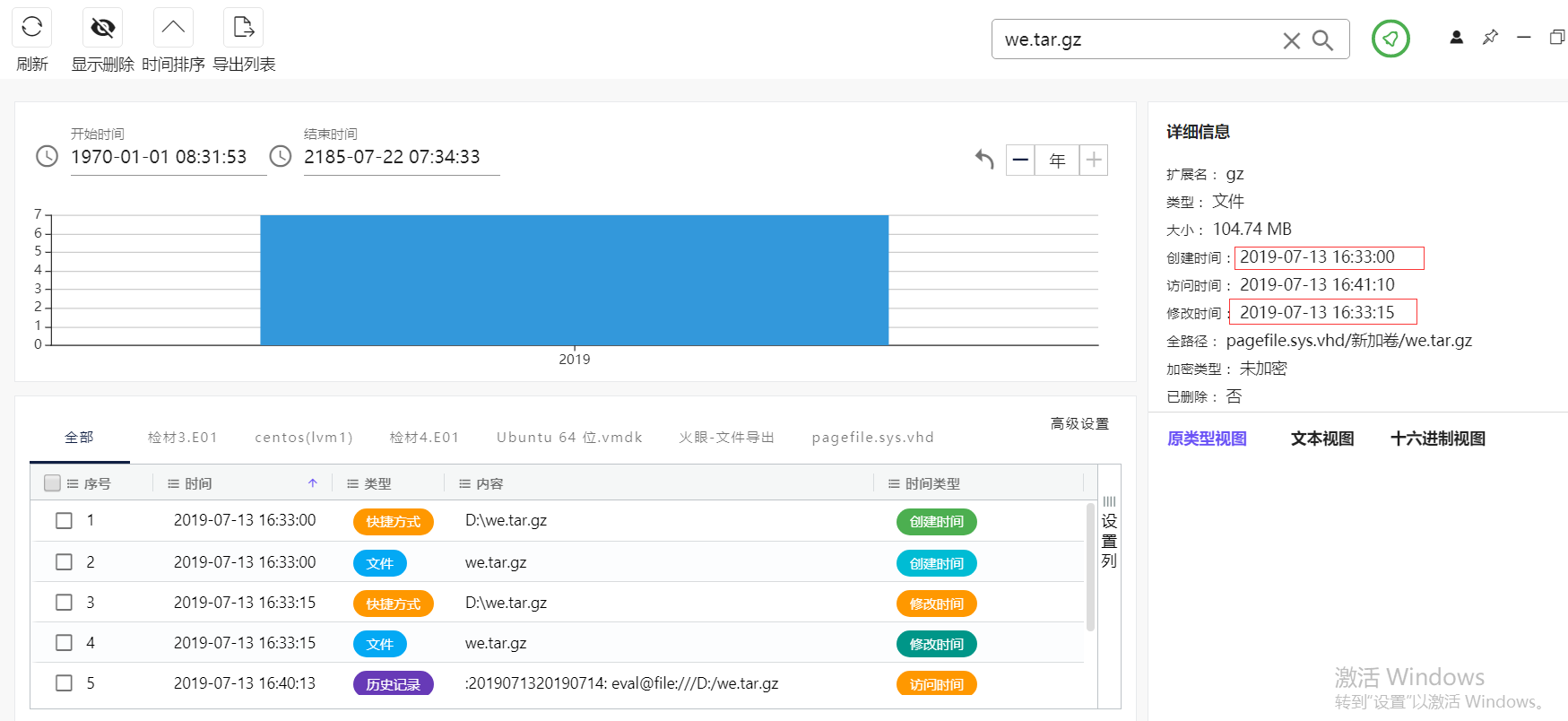

分析完pagefiel.sys.vhd后导出we.tar.gz计算sha256即可。

附:(只是知识点补充,与解题无关)

ubuntu root密码绕过登录:

重启长按shift,然后选择“Ubuntu 高级选项”,按Enter,然后选择 “(recovery mode)”,按E进入编辑,在linux这一行最后内容删除,一直删到ro为止。然后在ro后面添加:

quiet splash rw init=/bin/bash

再按f10或ctrl+x开机即可。

73、C

74、B

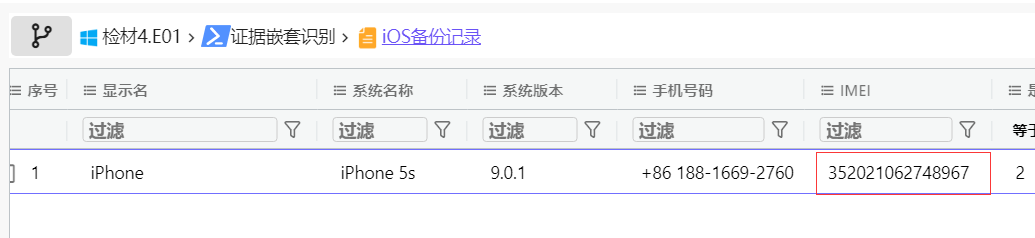

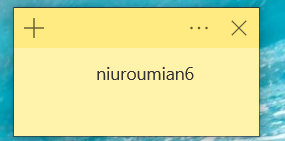

iphone备份密码一开始找了老半天,最后想了想,仿真一开始桌面上的“niuroumian6”便签不就是嘛,牛肉面瞬间不香了ヽ(*。>Д<)o゜

把备份文件导出,放到火眼里分析,输入备份密码即可分析。

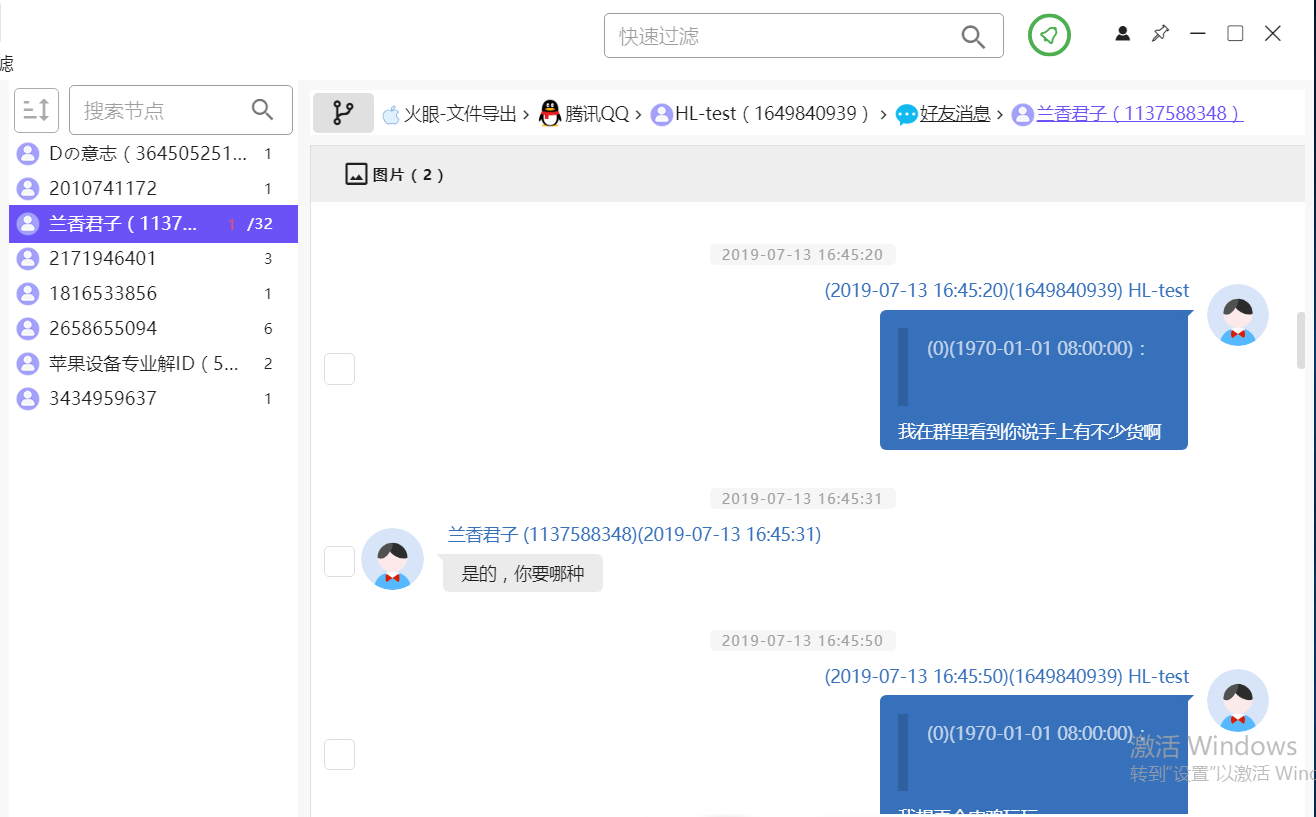

工具:QQ

75、A

76、A

77、C

78、B

79、D

80、C

81、C

82、

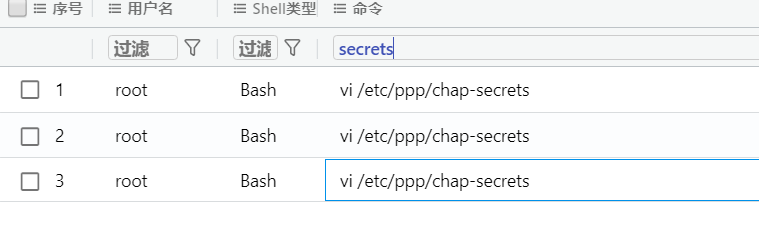

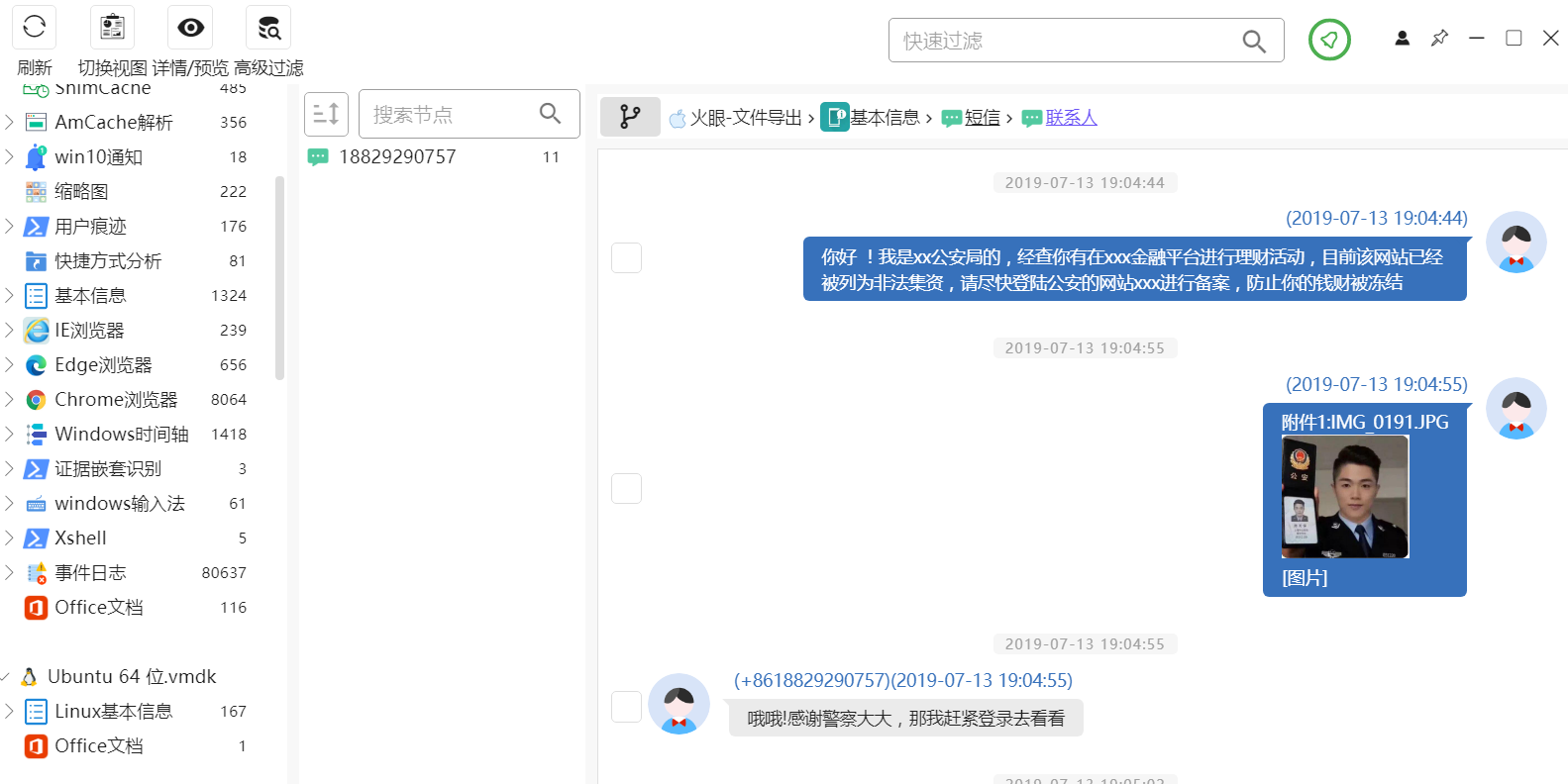

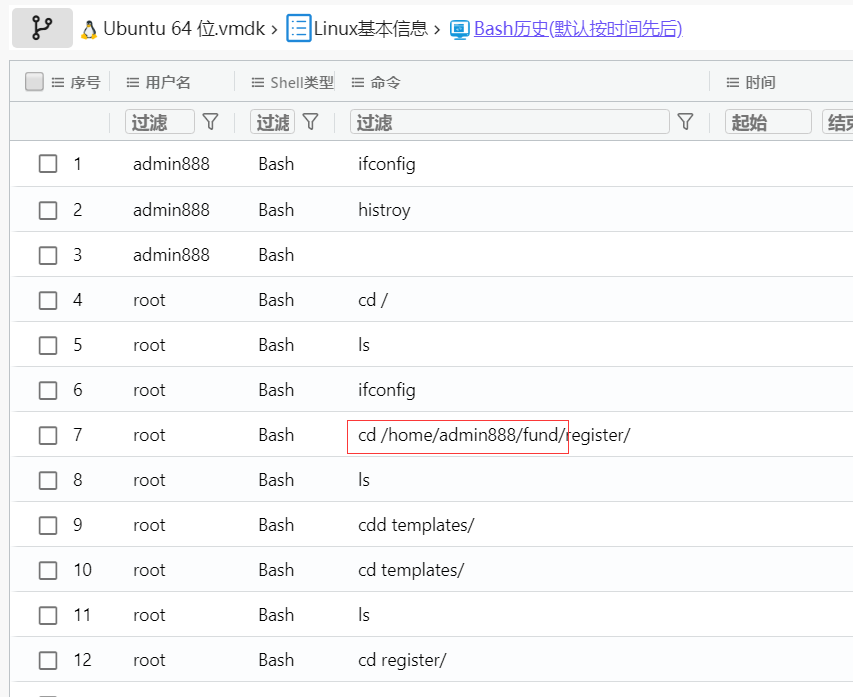

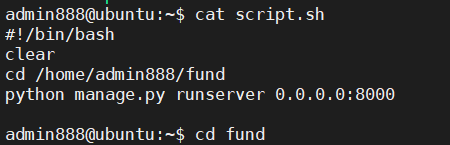

打开检材4中的ubuntu,根据bash记录,进入/home/admin888/fund:

查看script.sh

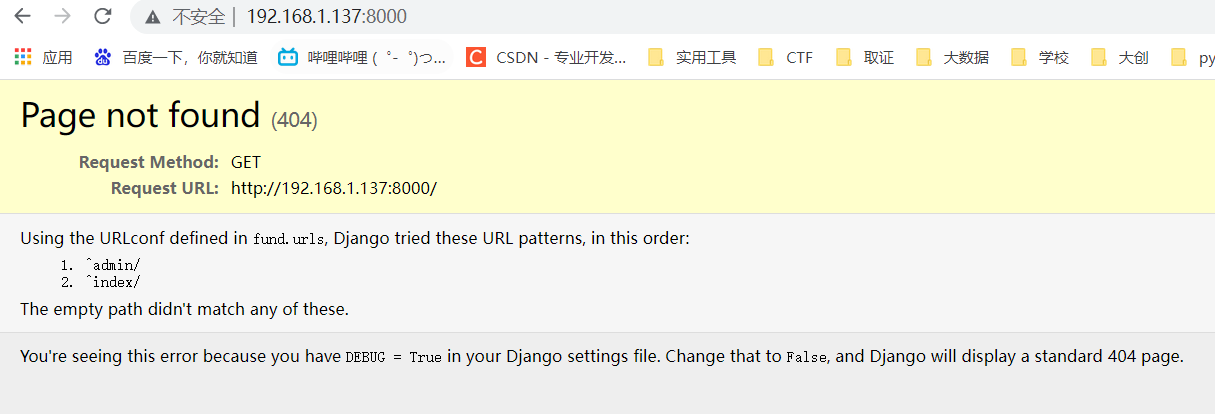

我们在本机直接访问虚拟机ip+8000:

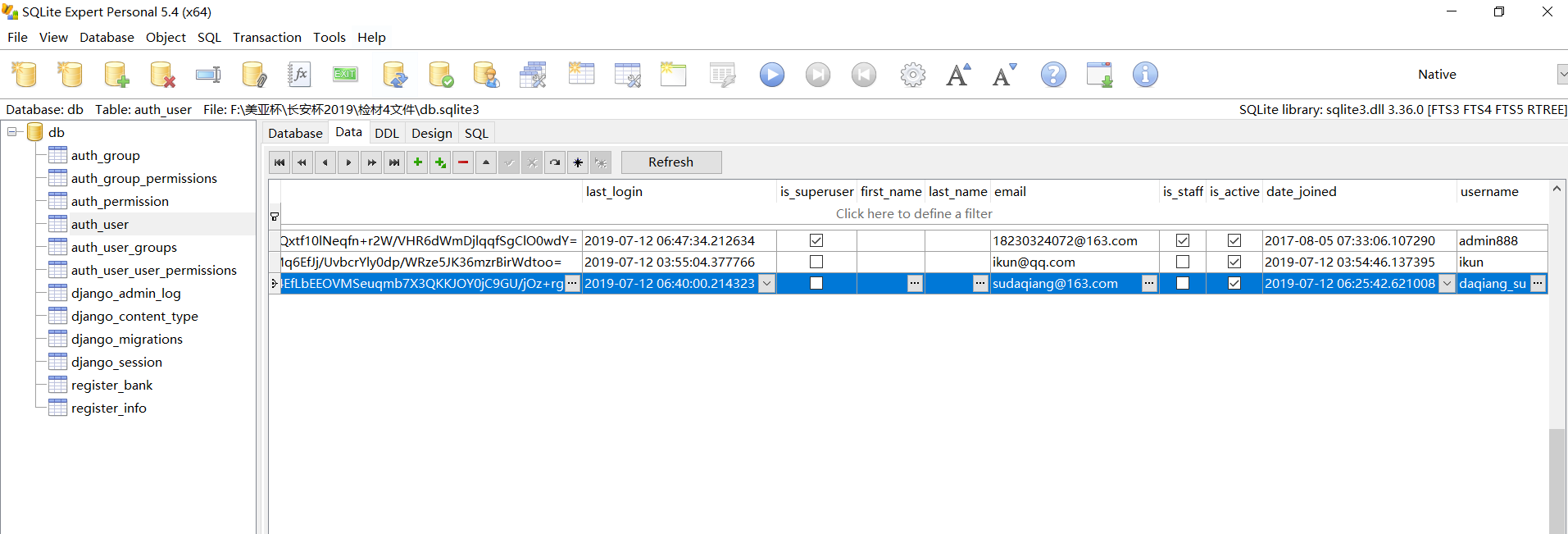

访问/admin,并输入admin888的用户名和密码进入后台。当然后台的数据我们可以直接导出db.sqlite3在sqlite expert personal中查看:

但遗憾的是一直没找到银行卡号,不会解

83、C

84、B

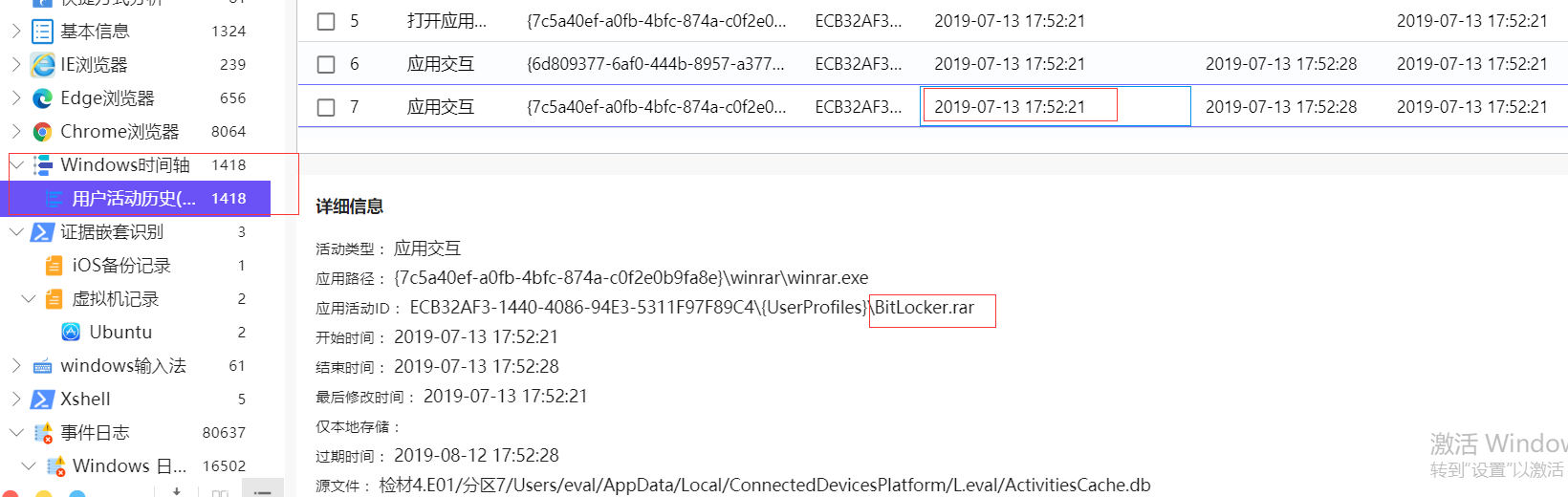

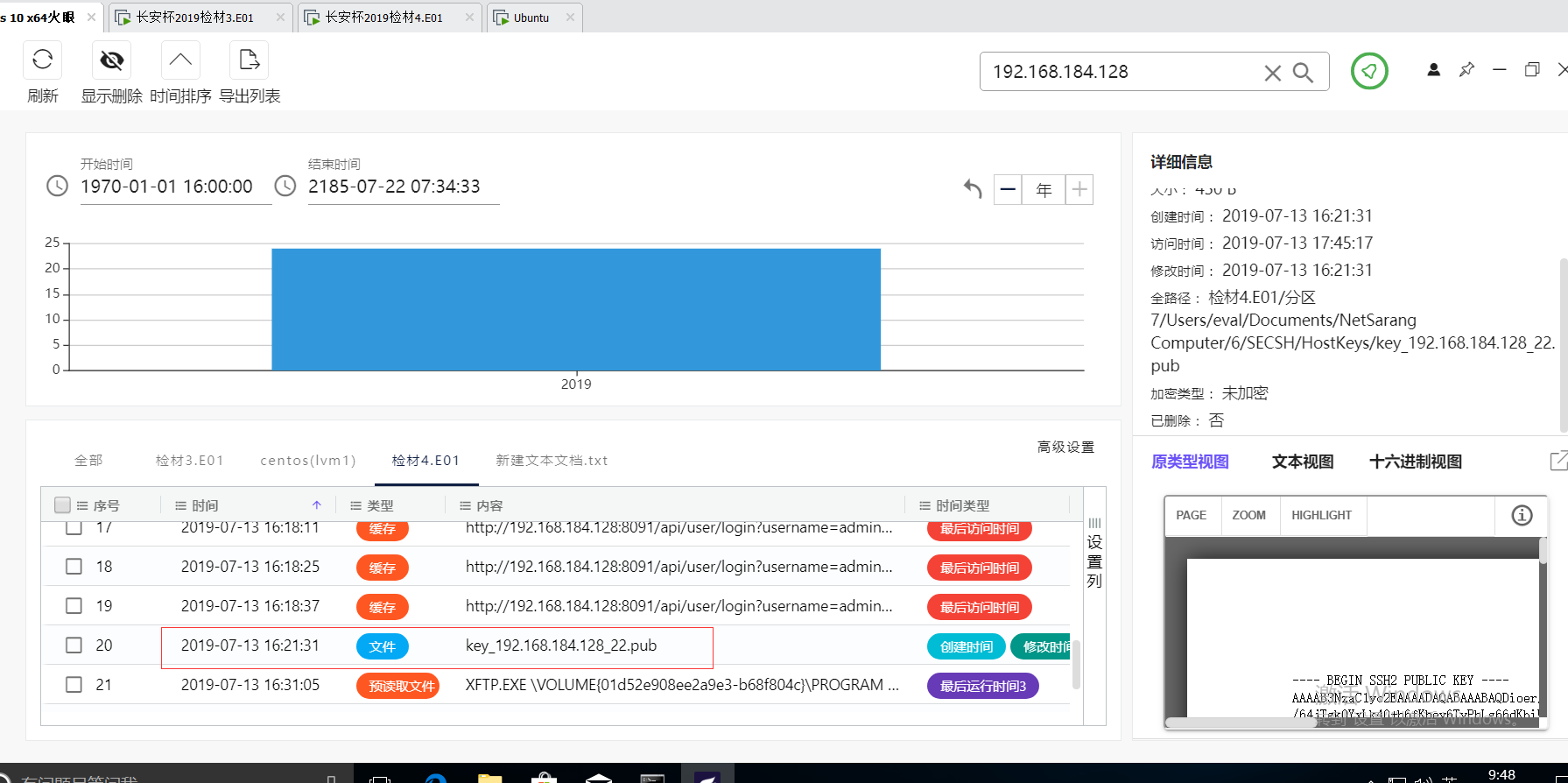

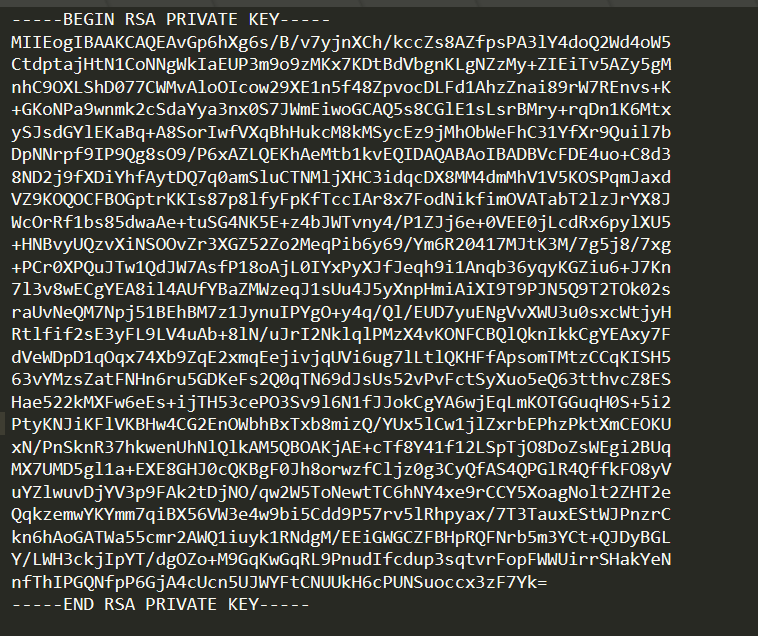

根据69题可知使用的是pub密钥登陆

85、B

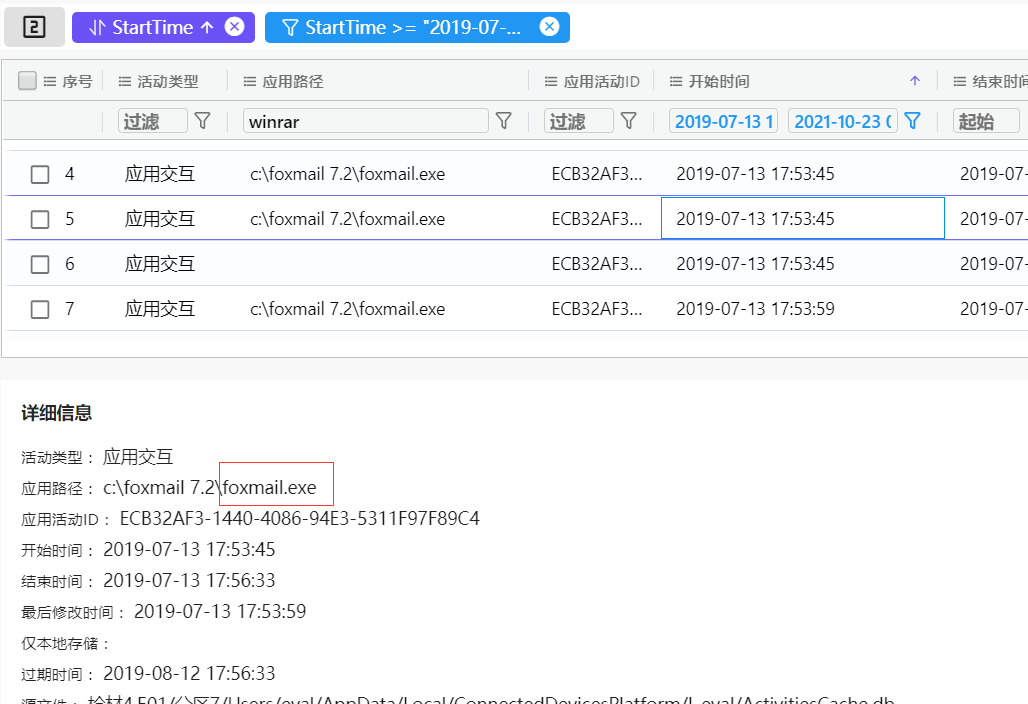

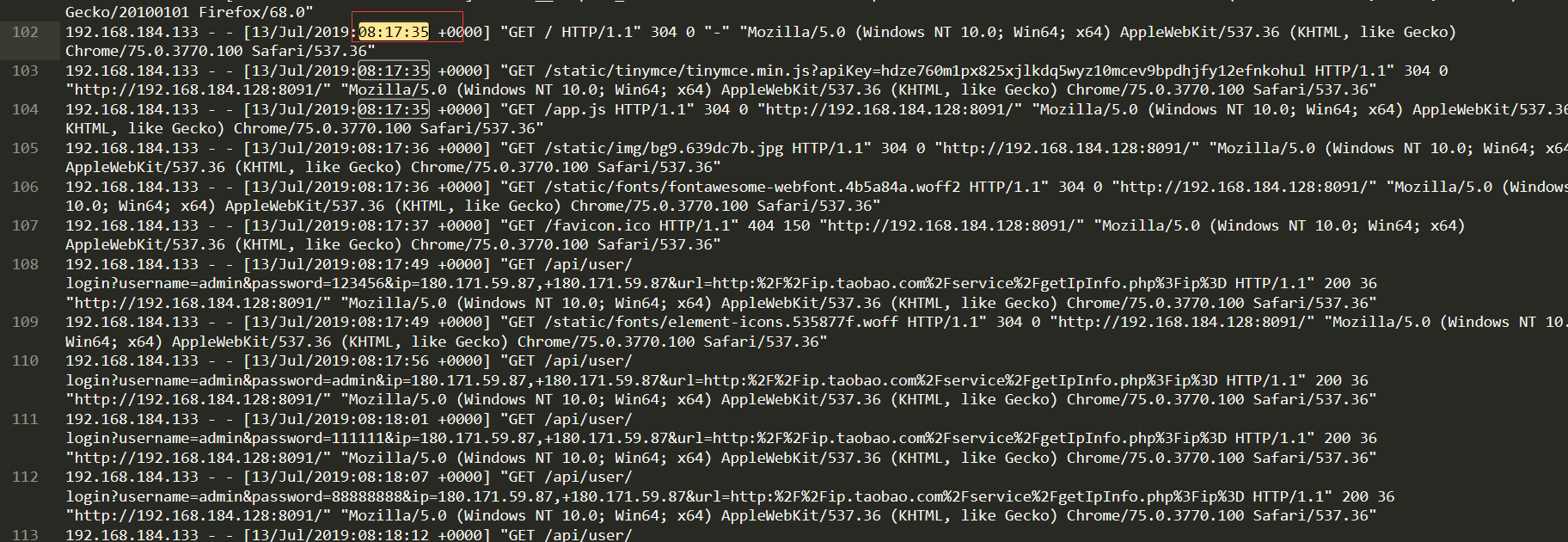

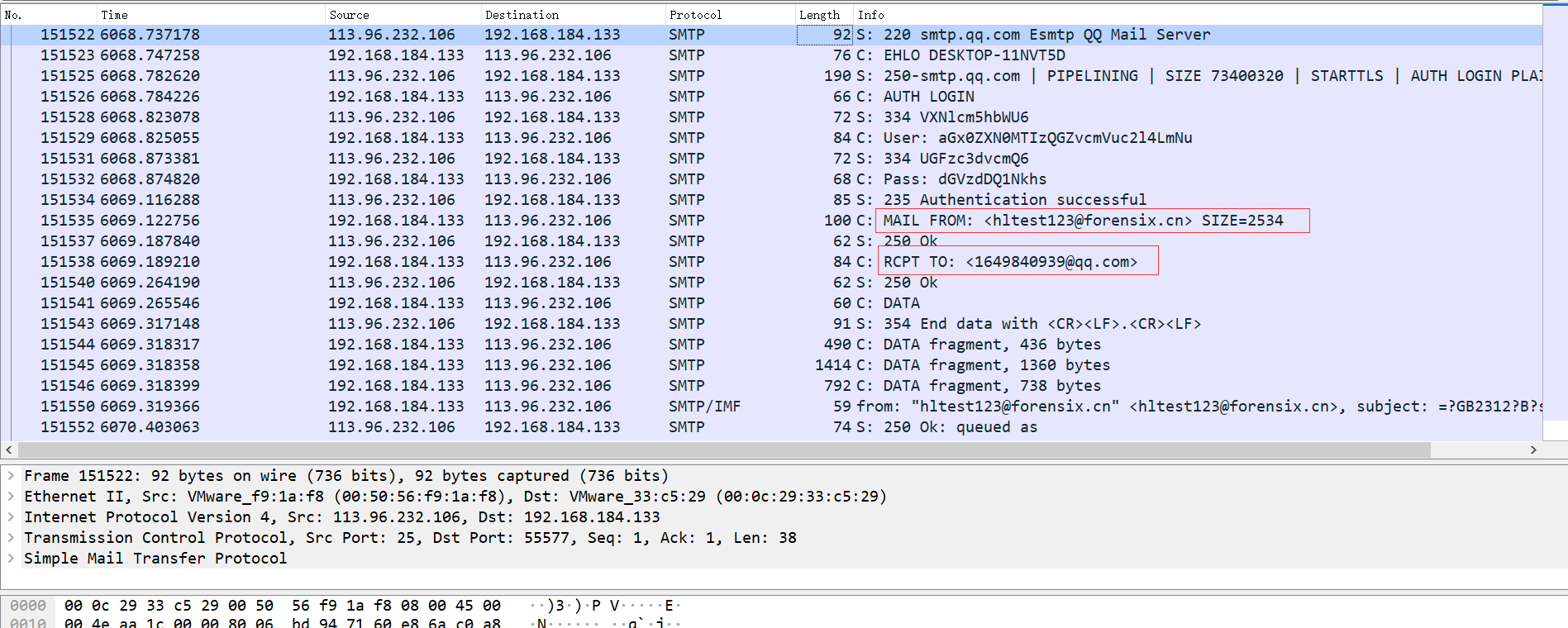

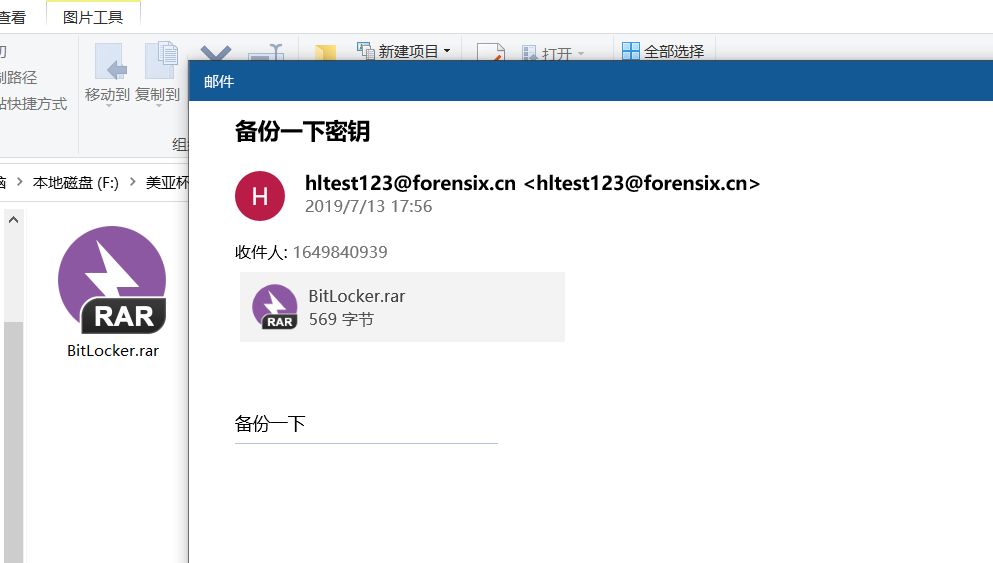

之前嫌疑人抓包留下了两个文件,net0713.cap和net0713-1.cap。经过查询嫌疑人并未使用foxmail发过邮件。我们可以大胆猜测嫌疑人使用的是qq邮箱发送邮件。

net0713-1.cap中我们过滤了pop3、imap以及smtp协议都没有流量记录,我们看一下net0713.cap:

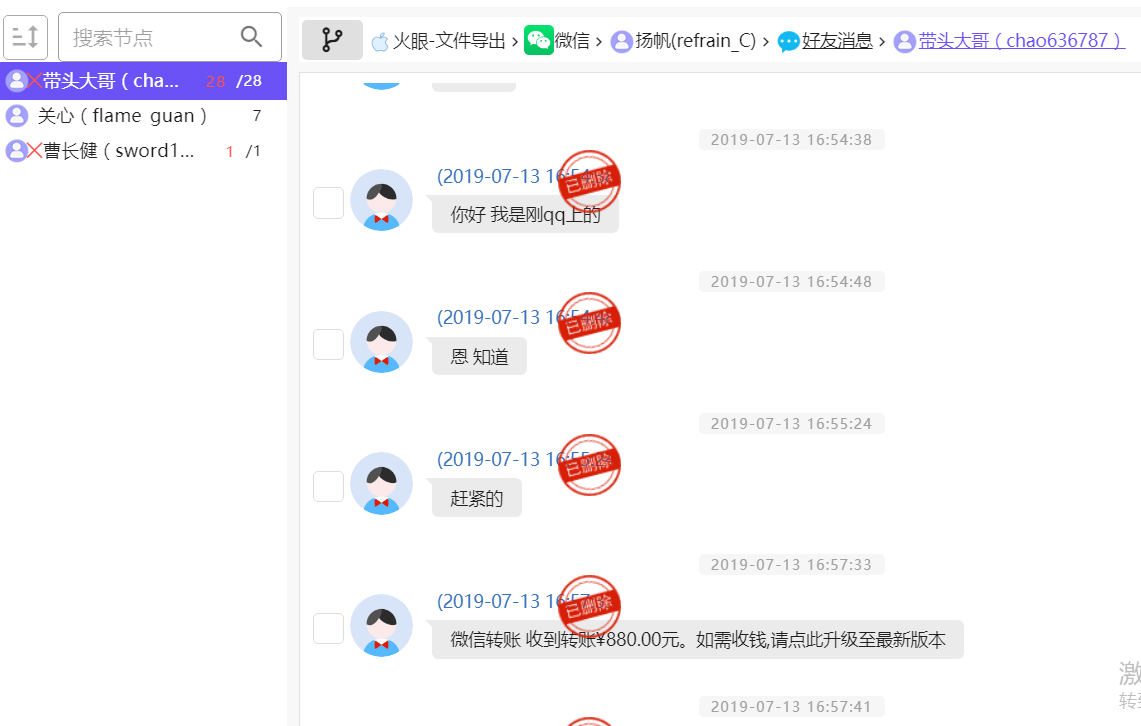

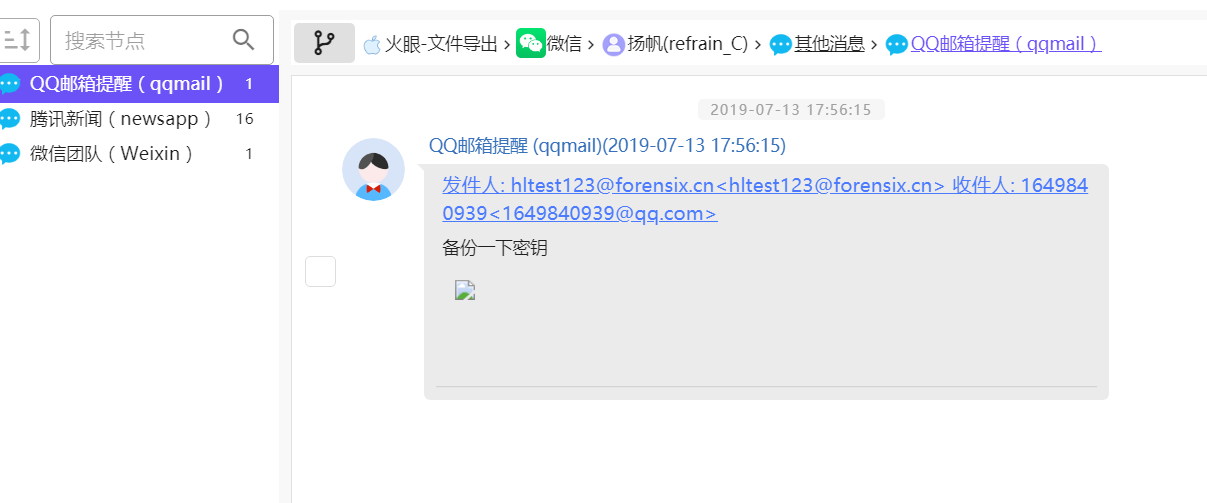

从手机里微信的其他信息也可以得到验证:

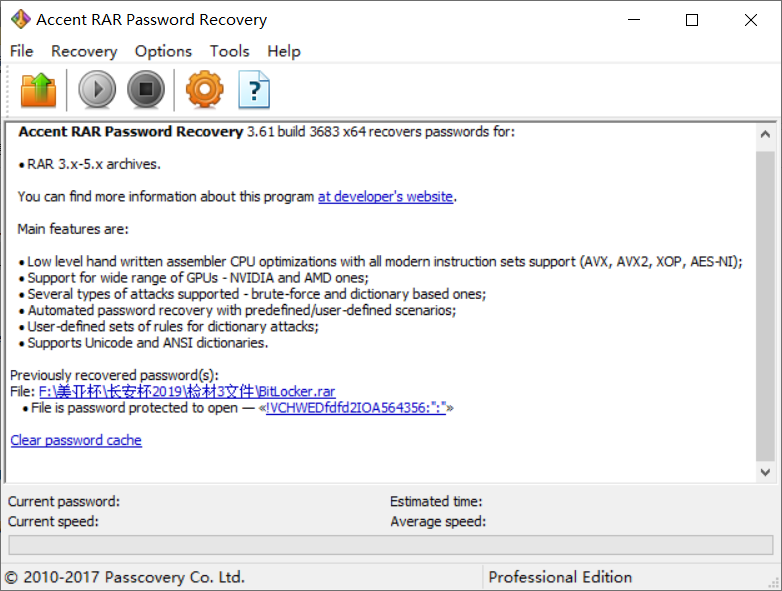

然后我们在过滤了smtp的wireshark中随便右键一个记录->追踪流->TCP流,然后另存为eml文件,使用本机的邮箱软件打开即可下载Bitlocker.rar

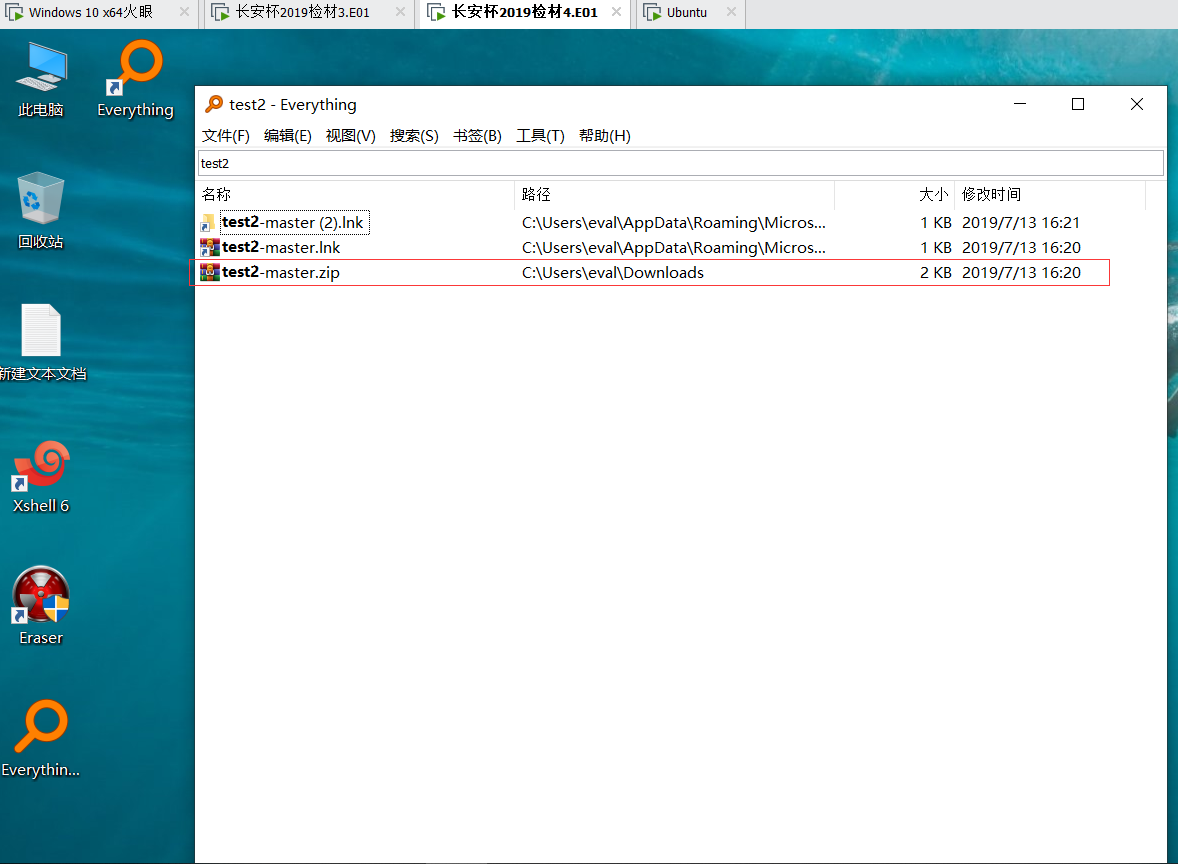

解压需要密码,我们拿之前检材4仿真里桌面上的“新建文本文档.txt”字典用

使用accent rar爆破得到密码为:!VCHWEDfdfd2IOA564356:":"

解压得到密钥。把检材4仿真C盘里的pagefile.sys.vhd放到火眼分析即可。

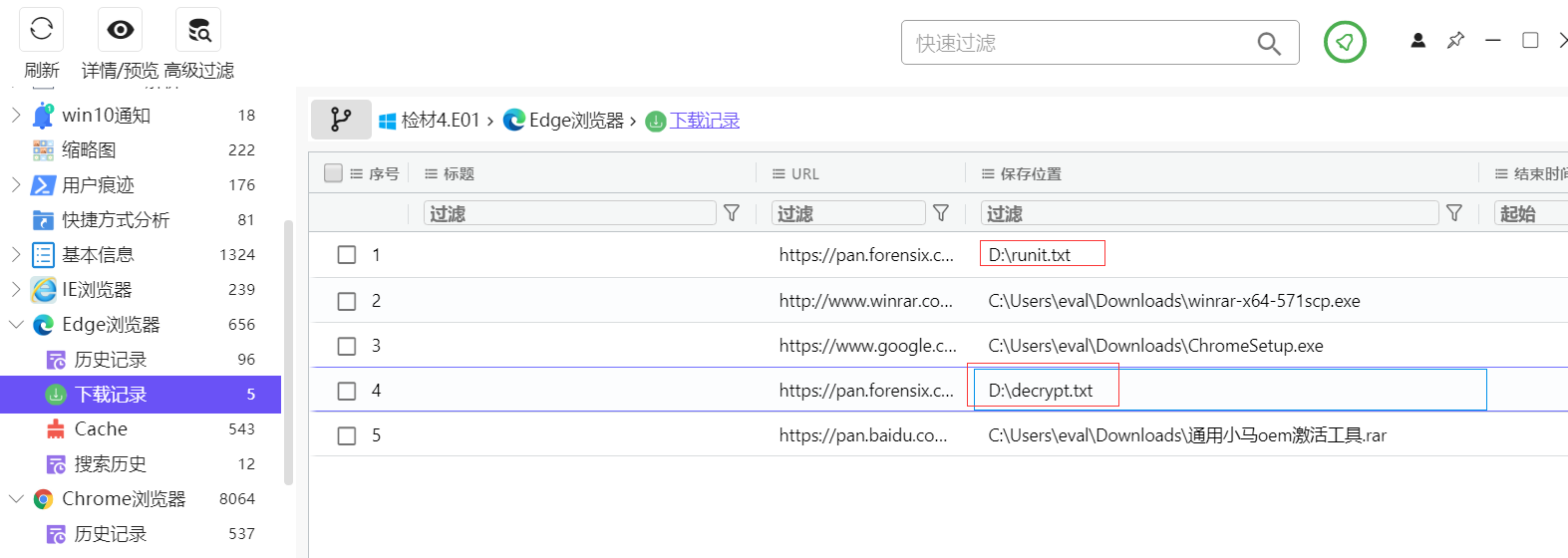

导出decrypt.rar,解压密码同样是niuroumian6。

86、B

87、C

admin

第39题可以看到tougu数据库的用户名为admin

88、D

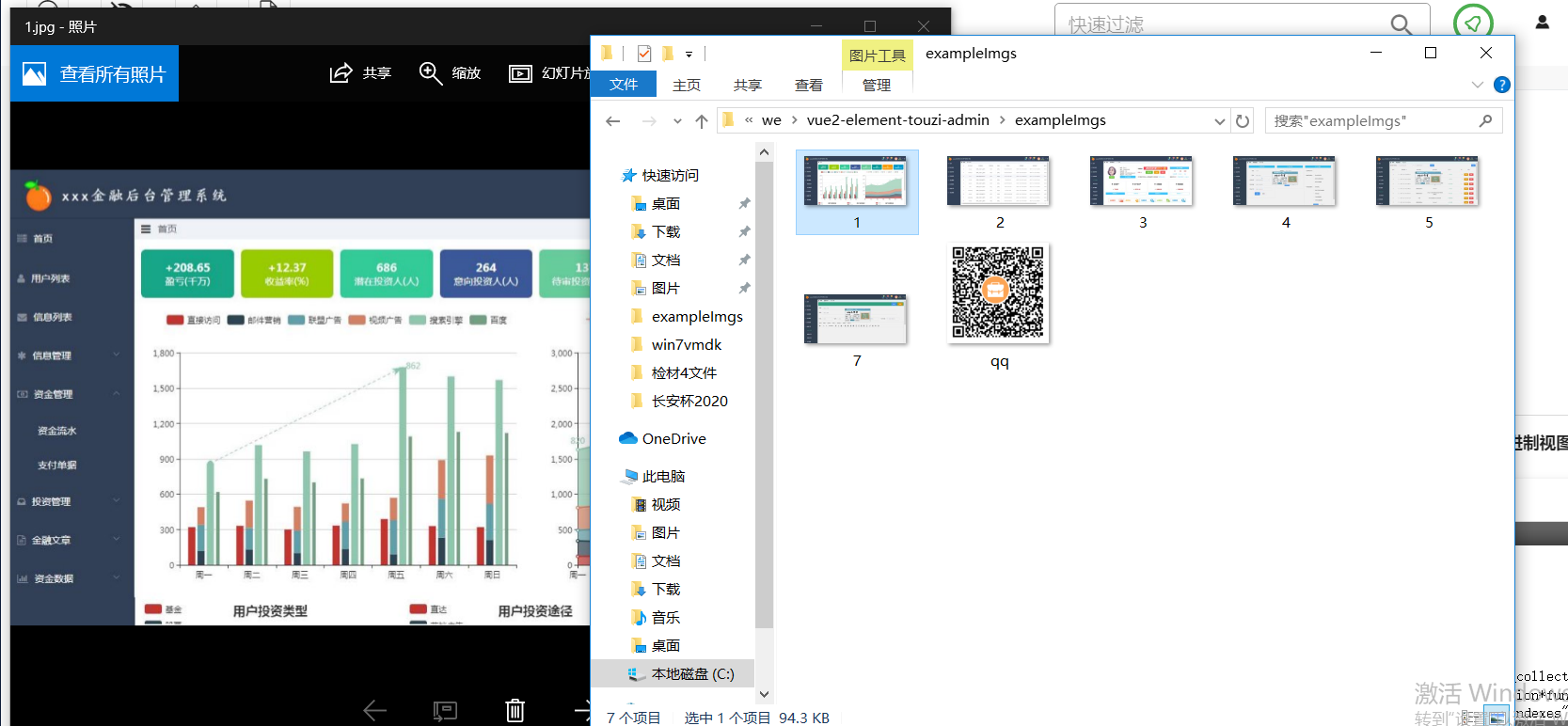

在we\vue2-element-touzi-admin\exampleImgs\1.png中可以看到。

89、A

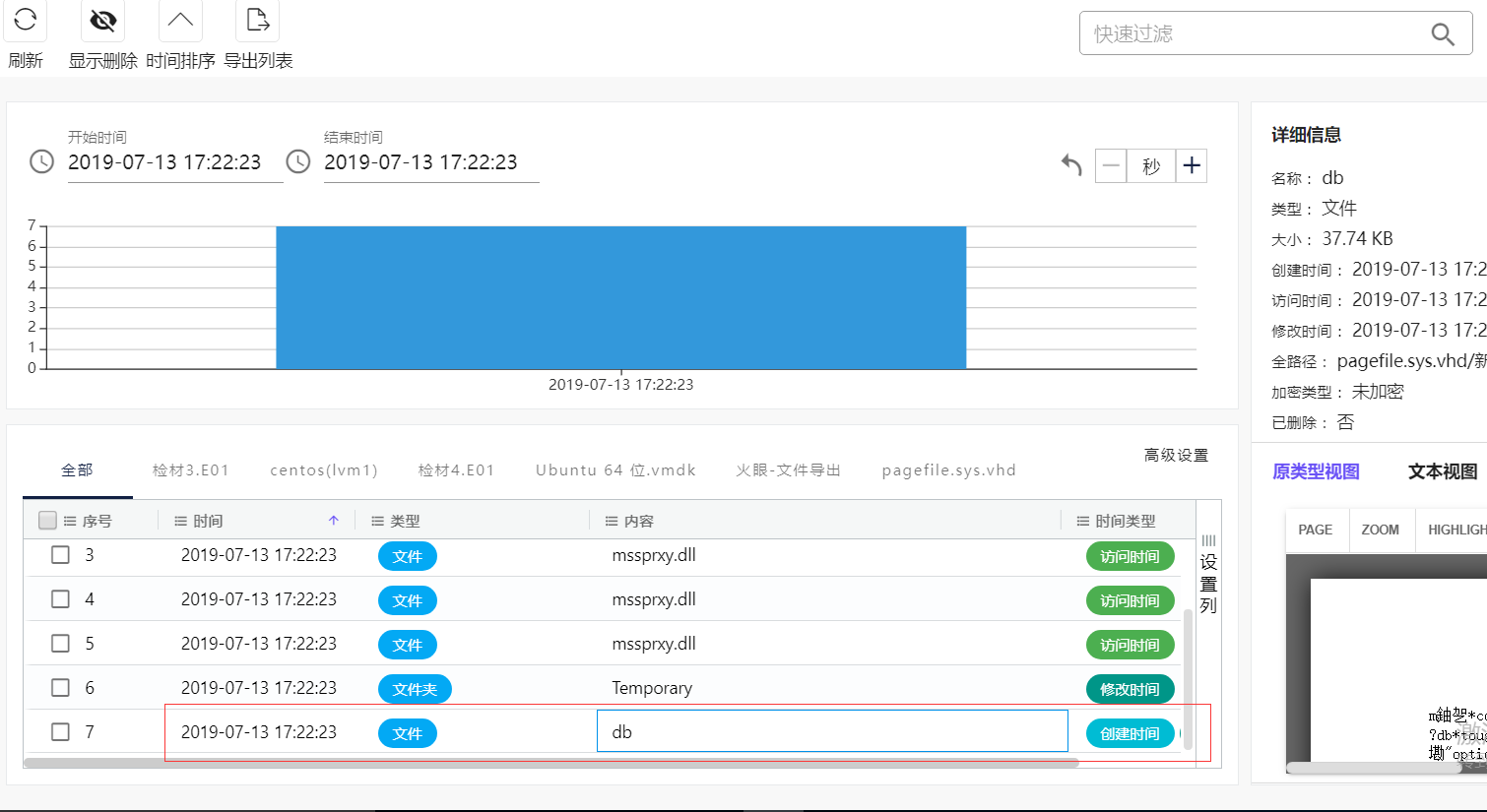

计算解密分区里的db文件的sha256

90、不会逆向,放了(答案:B)

91、不会逆向,放了(答案:AD)

92、C

93、C

94、D

95、B

96、B

97、C

刚开始传输时会创建,传输完成时完成修改。

98、A

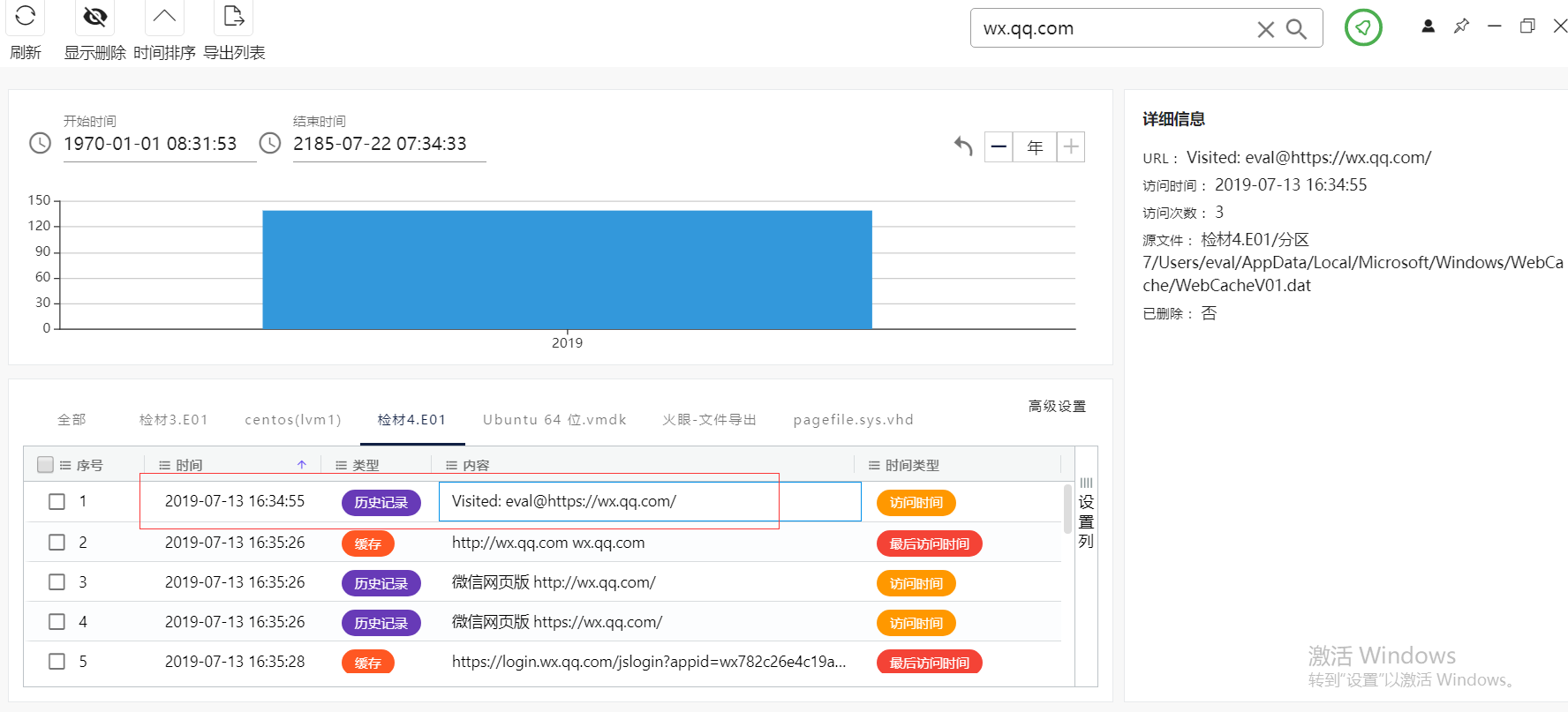

微信网页版的网址为:wx.qq.com

99、B

100、D

vhd文件

结语

做的时候感觉很难受,不比2020简单多少,许多密码和密钥破解。

2019与2020唯一不同的是2020要用到一些特殊的工具。而2019就比较经典,同时也学到了不少东西。

逆向和重构能力还需要加强。

7102

7102

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?