案件介绍:

赵某是某国家重要机关技术人员,由于沉迷网络赌博,被境外敌特份子利用将工作中技术文档转卖到境外非法获利数千元。2020年11月份被抓获,从其所随身携带的电脑中获得一个硬盘镜像。据掌握的嫌疑人聊天内容知,案件相关数据分散在电脑中的各个位置,现需要调查员对该嫌疑人电脑进行勘察,找到相关线索(竞赛中以FLAG形式留存在电脑中)。

PS:警方从嫌疑人所持手机中,发现了案件相关的聊天记录,具体内容如下:

===================================================================

B:是赵老嘛?我是寒号鸟。

Z:鸟哥好。

B:听说你最近需要用钱,什么事可以跟哥讲。

Z:唉,最近运气不好,欠了朋友几万块钱要到期了。没办法想找个兼职。

B:兄弟你工作单位这么好还需要找兼职?随随便便搞点资料就赚大发啦。

Z:哪能那么好的赚钱方式,哥你教教我。

B:我有个法子,你想听的话我可以帮帮你。

Z:哥您讲。

B:你工作不是都是做技术的嘛?你看能不能把相关的一些产品参数、工作进度、参与人员名单这些发点给我看看。我这边主要是做一些新时代产品的跟进,想要一些行业资料。你知道的这些资料要么就去咨询公司买,要么人家不肯卖。你要是有的话,我就不便宜别人了,你给我资料,我把钱给你得了。这样咱哥们都不亏:)我也好跟老板交差。

Z:啊?哥,这个不合规定唉,你知道的我们都是保密单位,对这一块抓的还挺严的。

B:我就跟你讲讲啊,你做不做自己决定哈,你想想反正这些数据也没啥大的作用唉。你最多就是拍几张照片嘛。只要不被别人发现,谁知道是你拍的呢?

Z:好的哥,我知道了,我想想再和你联系。

几天后…

Z:哥,我们单位管的很严格,确实没条件拍照拿文件,不过还好我有过人的记忆力,我上班期间,靠脑力记住一些关键内容,回家腾到我的电脑上。

B:不错,有想法,那你有多少就给我多少吧,到时候我给你算钱。

Z:好的,我信得过你,每天能记住的东西不多,我都零散的放在我的电脑上了,为了防止被发现,我都做过处理,反正有多少就给你发多少吧,您别嫌乱。

B:好的兄弟~

====================================================================

题目:

1:请计算检材中,原始介质的SHA256值:

区分概念,原始介质和检材的区别,介质就是E.01文件,镜像是加载之后的,作区分。

2:请分析检材并找到FLAG1:

说实话也是乱找的题目,真的有点不喜欢,我是大海捞,文件乱看乱点,就是不太找得到

搞了半天是在桌面上flag1 我是真的无语死了,半天没有看到

3:据交代,嫌疑人隐藏的一些机密信息与电脑中的图片有关,请对疑似图片进行分析并找到FLAG2:

这里考了一个知识点,我在电脑里仿真无论怎么看图我都是找不到的,电脑里面图,看到死就这几张,都没什么好看的

然后出题人本意就是为了让我看取证软件,因为这里考了一个NTFS流文件,必须看取证软件才看得到

单纯仿真的好处是,比较具有情景感,看得比较真实,但是出题人的意思就是提醒我们,也要在取证软件下看,比如我这次就认识了NTFS流文件,是一个隐写的好考法

不信邪的我最终去看了看,还真是如此,之前也一直忽视流文件,真是大意了

4:请分析检材并找到FLAG3:

虽然理论上取证题目前后是有逻辑提示的,但这个是真的一点提示都无

记事本打开binary,看到二进制果断想到转ASCII

在线我没有搜到好的,我觉得可以直接用脚本

一手脚本

或者用弘连解密

5:名称为SanDisk Ultra USB 3.0 USB Device的设备串号为:

直接爆搜,真简单

6:请分析检材并找到FLAG4:

这套题目很大的特点就是没有关联性,所以找flag要是按照题号提示就是给自己挖坑,所以没规律的找就好了

将REC解压之后发现这两个文件,其中REC001大小5G,但解压之后是空的,这里考了一个数据恢复,用到Rstudio

然后Rstudio恢复了之后是这样的,应该是恢复好的文件结构,但是我打开看没很看明白,

打开之后看到这里有flag文件(我也是乱点,没看懂文件结构,看来还需要系统学)

把文件导出来之后发现是邮件.eml文件

打开之后顺利得到

看来还是要系统学习一下Rstudio的使用方法。(网上目前没有找到,但是我觉得他是很牛逼的恢复软件)

7:经询问,嫌疑人曾发送过一封含有解压密码的邮件,找到该压缩包,并计算加密压缩包的SHA256值:

历史记录里面和爆搜都是找到这个 ,浏览器界面可能是附件了压缩包

然后搜索相关文件,总共就这几个文件,一个一个溯源排查

swagger和archieve是vm内部的文件

flag是fic20下的

两个数字开头的都是临时文件,所以我猜测

一般是flag ,两个数字开头的 也有可能,所以为了进一步验证,提取出来:

经验证,数字开头是没有密码的,所以就是flag

虽然这个是打不开,损坏的,但是我们这样推断也算严谨

8:请分析检材并找到FLAG5:

我猜测是要修复,我用rar无脑修复发现不可以,就直接010进行修复,把文件头改掉了

然后就可以顺利的打开并识别

随便爆破一下,显示密码为0 ,我就很迷糊,密码为0代表什么含义,其实0代表的是无法识别这个压缩包的意思,但是这里我还在探究

然后我还是010一下看课真伪

对于熟悉zip的人来说,这个不成问题,其实是一个真实加密,没法用伪加密破解,然后用数字爆破也是报错,导致最后只能用passware爆破

这题做不出来,只能先跳过

9:请计算MC100.jpg文件的SHA256值:

仿真出来算,虽然不知道为啥火眼算不了,也无法导出,跟便秘一样

仿真拿出来就好

10:请分析图片并找到FLAG6:

很明显答案就在图里面

先010看一下文件结构,

整个看完就感觉这个里面隐写了东西

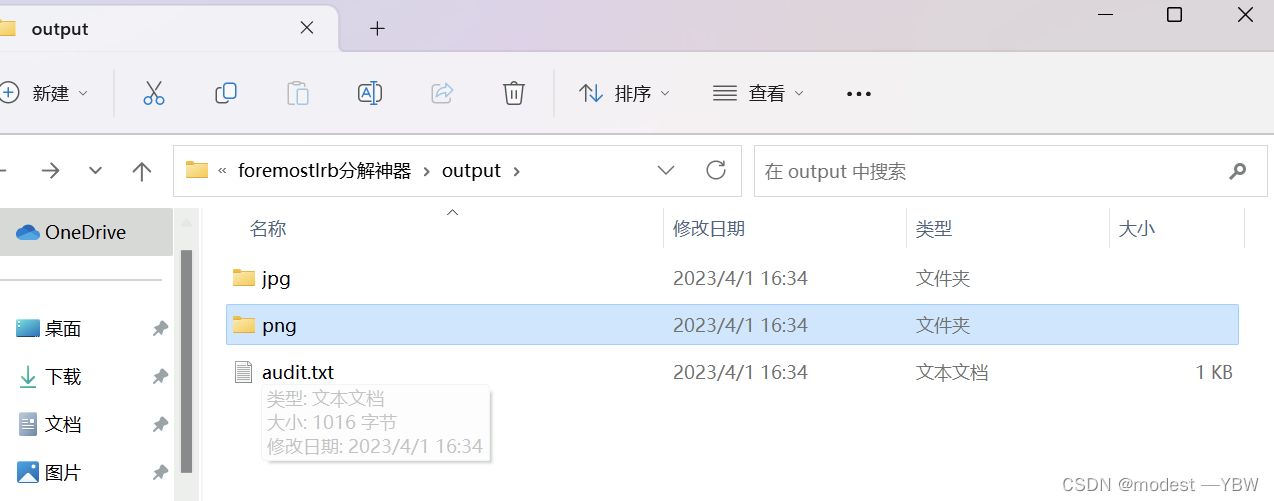

果断foremost分解

得到两张图谱,看到flag,就是png

11:经调查分析发现,嫌疑人在自己的网站上存放了1张含有FLAG信息的图片,可能位于http://106.14.204.160/pic/1至http://106.14.204.160/pic/1000的某个url地址之中,请分析查找FLAG7:

网站扫描,一手软件解决,也可以python脚本

excel填充到1000

然后转到txt里面

虽然我现在扫可能没什么用,但是比赛的时候网站肯定可以

这是比赛的,是找得到的

12:Windows系统中,FIC2020用户的登录密码为:

做了这么多狗题,难得碰到一个人性化的,真是不容易。

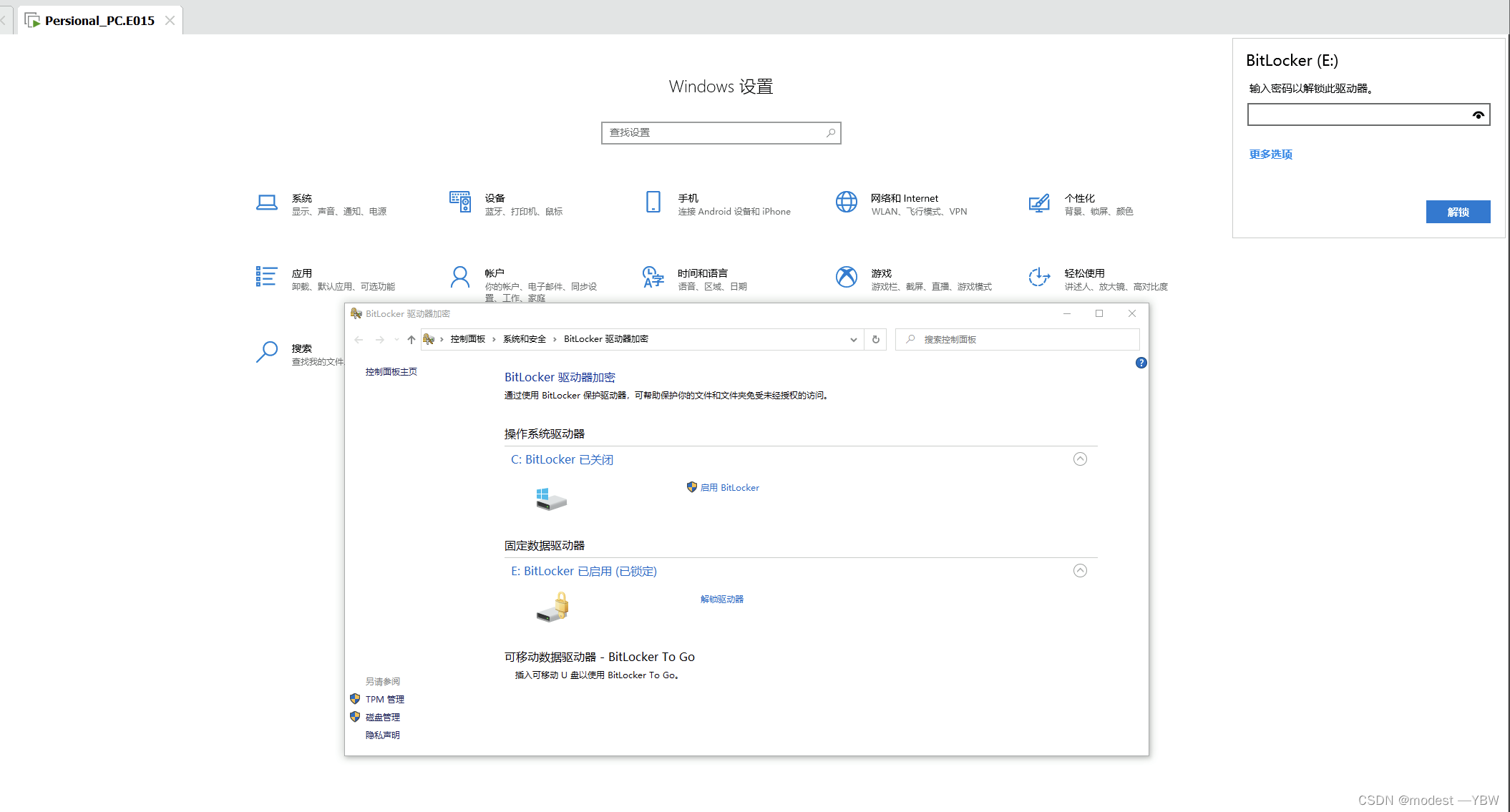

13:请分析并找到该检材中的加密分区,该加密分区的密钥为:

几个可疑文件,最后在文档里面顺利找到

然后看bitlocker需要这样解锁

火眼里面搜到txt发现被加密

这个时候我必须引用一下官方解析:

这个txt是一个efs加密文件,如果火眼将密码破解掉,这个文件无论如何是打不开的,唯一的办法是将这个镜像在仿真的时候就不绕过密码,所以再仿真一次,不绕过密码,应该就能打开了

弘连不骗人,果然是可以看到的,涨知识了。

解开之后就看到了我最喜欢的flag

14:请分析检材并找到FLAG8:

答案上

这个很明显是压缩包,拖到桌面解压发现这个

然后我一开始猜测是网站文件,然后直接网址试一下发现是163的新闻网,觉得不对,实际上这是一个邮箱

在桌面上的图标是空的

这样显示一般就是快捷方式,没有文件了,实际上这里的所有文件都被搞走了,所以

很常见的方法就是用取证软件跑一下,毕竟人家是专业的。

看到邮件信息

有价值的,其实这个secret是解解压前一个压缩包的密码,不过说实话我的脑洞是真的没有那么大

然后解压后顺利得到flag5

15:已知嫌疑人有一个用于存储数据的网站,该网站可用其账号密码登陆,请问登陆该网站的账号为:

有感觉的猜一下root

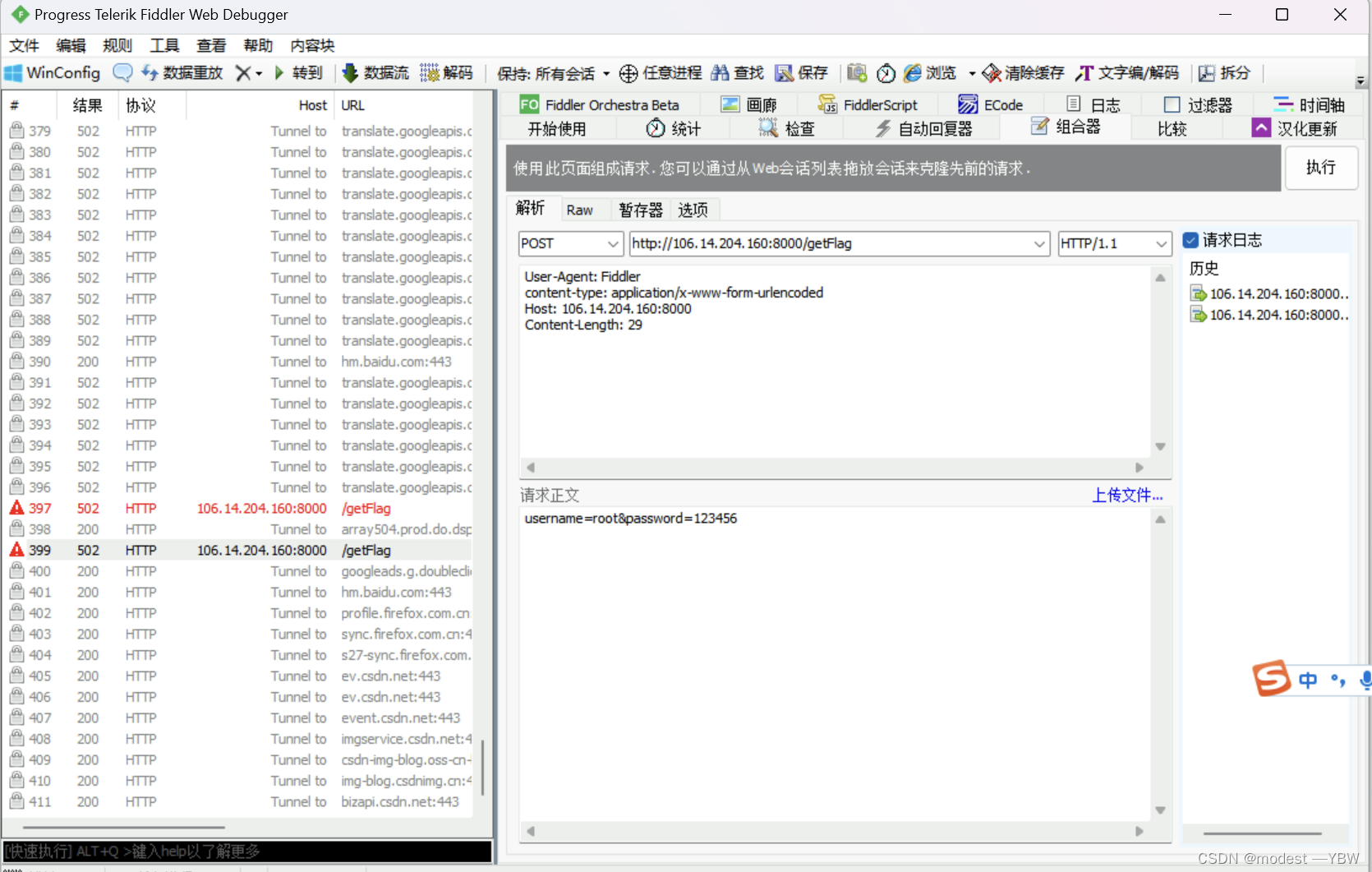

16:14题中提到的网站登录页面损坏,请尝试在该网站中找到FLAG9:

网站出错,损坏,所以要人为登录,这里选择使用fidder

fidder命令输入账号密码

但是网站还是不行,我估计是网站坏了,没有后期维护,毕竟3年过去,关心当时可以

逆向不会

17:请分析桌面的可执行程序,通过输入正确密码可以得到上下两部分二维码,其中获取上半部分二维码对应的密码前4位为:

18:请分析桌面的可执行程序,通过输入正确密码可以得到上下两部分二维码,其中获取下半部分二维码对应的密码中,出现次数最多的字符为:

19:请分析检材并找到FLAG10:

20:请分析检材中的照片,查看“本机照片”目录下的文件,分析其中照片的EXIF信息,其中位于地址(31 deg 8' 17.53" N, 121 deg 20' 23.41" E)的照片的文件名为:

21:请分析图片并找到FLAG11:

不得不说,这比武脑洞大的没办法,不知道是谁出的题

然后flag11也是一个属性隐写题,我觉得这样出真的没什么意思,就是考一个软件

22:文件名为“弘连取证录像软件”的文件总编辑时间为_____

23:请分析检材并找到FLAG12:

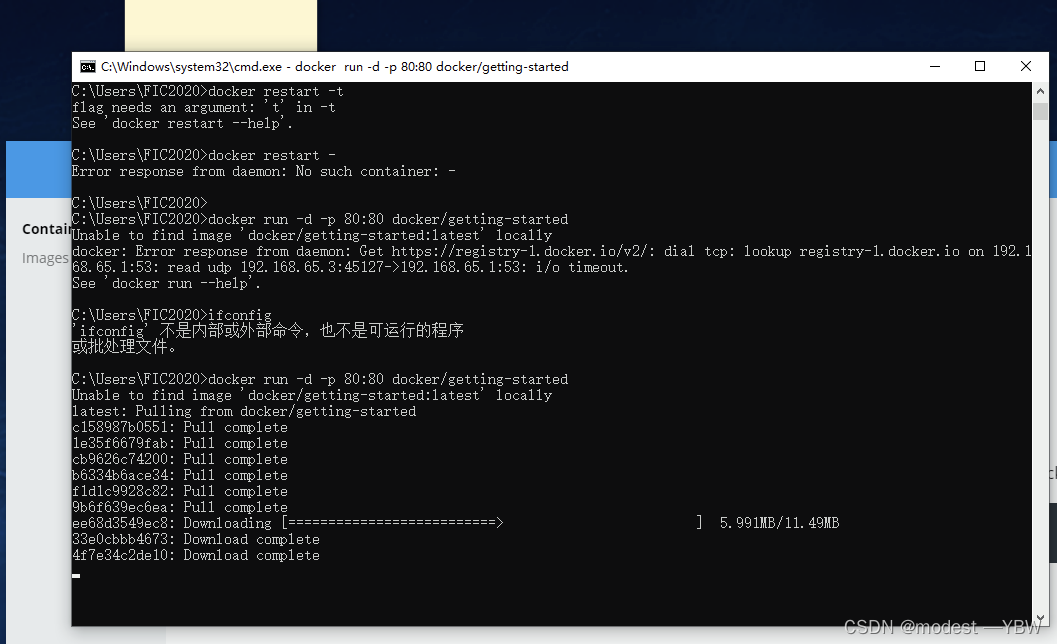

24:请分析检材中,运行的容器的完整ID为:

这里docker打不开是因为没有虚拟化,要虚拟化引擎

虚拟化操作之后,重启要点击小鲸鱼docker desktop才可以打开,不然也是报错

春神为了安全关闭联网,之后都需要自己调机器联网,不然很多会打不开

之后docker ps就可以看到,但是我们知道容器id很长,这里就是一个缩写,所以我们要查看容器具体信息

25:请分析检材并找到FLAG13:

显然在docker里面,那就进入,但是我docker有点问题

26:DOCKER镜像中运行的数据库为:

27:容器中所使用的数据库连接到了本地的端口号为:

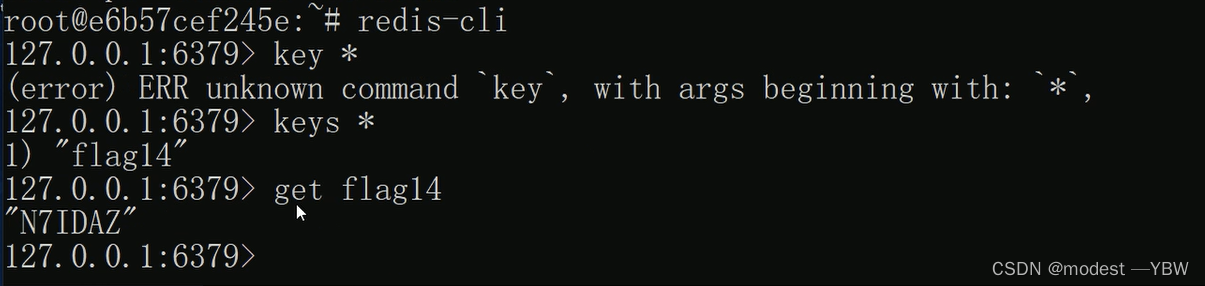

28:请分析检材并找到FLAG14:

数据库使用方法

29:请分析嫌疑人设备中所使用的MYSQL数据库的版本为:

30:请分析检材并找到FLAG15:

管理员进库

但是不方便,最后navicat打开

发现是图片,ok。

本文介绍了2020年一场涉及多个技术领域的取证竞赛,包括计算机取证、数据恢复、加密解密、网络嗅探等。参赛者需要在一台电脑的硬盘镜像中寻找隐藏的线索,这些线索以FLAG形式存在于各种文件、图片、电子邮件和网络资源中。案件背景涉及到网络安全和保密信息泄露,挑战包括计算SHA256值、识别NTFS流文件、恢复损坏数据、破解密码等。此外,还涉及了对加密分区、网站登录、数据库查询等技术的运用,是一次全面的技术实战考验。

本文介绍了2020年一场涉及多个技术领域的取证竞赛,包括计算机取证、数据恢复、加密解密、网络嗅探等。参赛者需要在一台电脑的硬盘镜像中寻找隐藏的线索,这些线索以FLAG形式存在于各种文件、图片、电子邮件和网络资源中。案件背景涉及到网络安全和保密信息泄露,挑战包括计算SHA256值、识别NTFS流文件、恢复损坏数据、破解密码等。此外,还涉及了对加密分区、网站登录、数据库查询等技术的运用,是一次全面的技术实战考验。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?