目录

描述

当主机受到感染或受到其他类型的危害时,对于能够捕获网络流量中的数据包(pcap)的安全人员来说需要了解活动并识别感染类型。

本教程提供了有关如何识别Trickbot感染的提示,Trickbot是一种自2016年以来一直在感染受害者的信息窃取者和银行恶意软件。Trickbop通过恶意垃圾邮件(malspam)分发,也通过其他恶意软件分发,如Emotet、IcedID或Ursnif。

Trickbot具有不同的流量感染模式。本教程回顾了由两种不同方法引起的 Trickbot 感染的 pcap: 来自恶意垃圾邮件的Trickbot感染和通过其他恶意软件传播的Trickbot感染。

注意:本次教程会用到Wireshark列显示过滤器,如果不太熟悉要查看前几篇教程进行辅助。而且本次教程需要在离线环境中操作 ,不能再本机操作。

来自垃圾邮件的Trickbot感染

Trickbot通常以垃圾邮件的方式发送。这些电子邮件中包含伪装成发票或文档的恶意文件下载链接。这些文件可能是Trickbot在Windows主机感染的可执行文件,也可能是Trickbot可执行文件的一种下载程序。在某些情况下,这些电子邮件中的链接会返回包含Trickbot可执行文件或下载程序的zip存档。

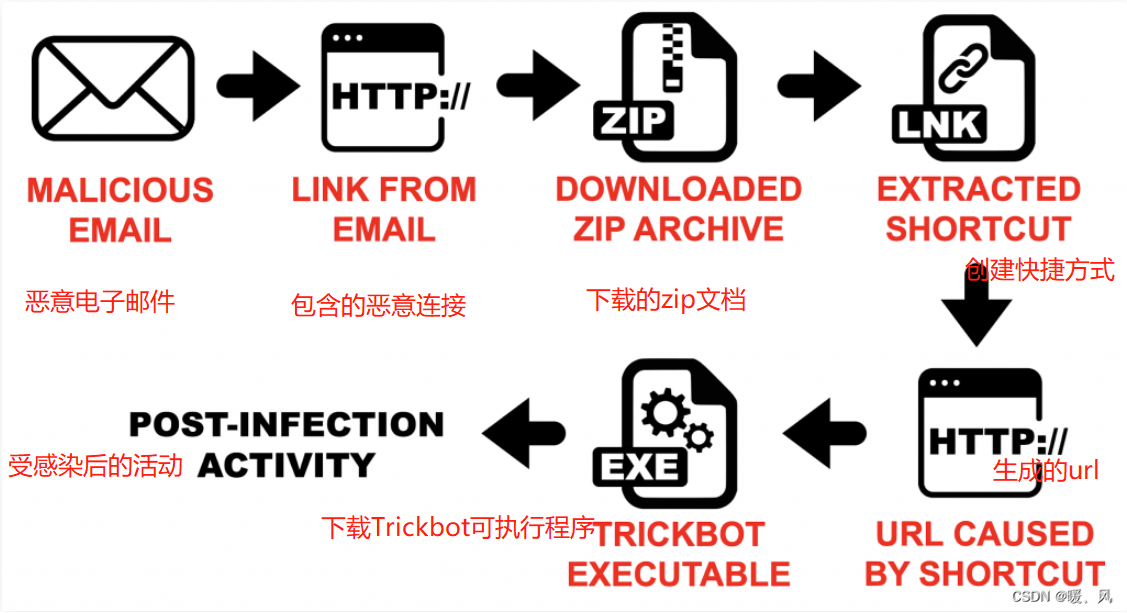

下图显示了2019年9月的一个示例。在这个示例中,电子邮件包含一个返回zip存档的链接。zip存档包含下载了Trickbot可执行文件的Windows快捷方式文件。

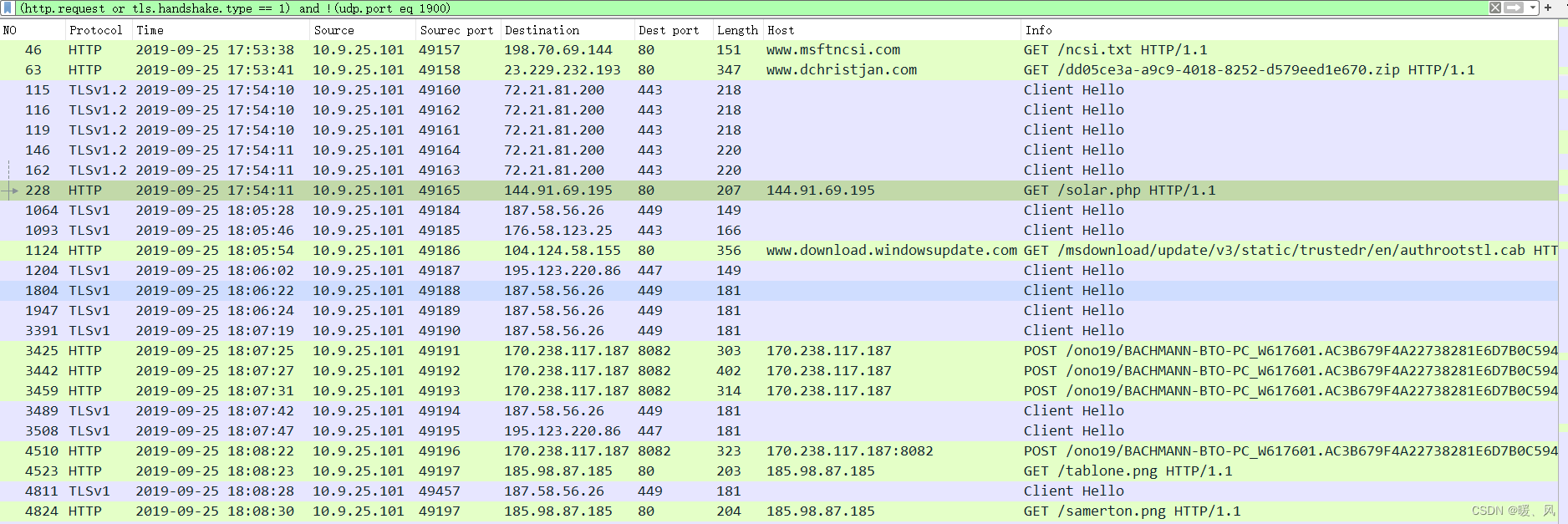

下面这个pcap中包含受感染的Trickbot恶意流量,并在Wireshark中打开它。使用基本过滤器查看基于web的感染流量。

查看流量,你会发现以下活动在最近的Trickbot感染中很常见:

- 受感染的Windows主机进行IP地址检查

- TCP端口447和449上的HTTPS/SSL/TLS流量

- TCP端口8082上的HTTP流量

- 以.png结尾并返回Windows可执行文件的HTTP请求

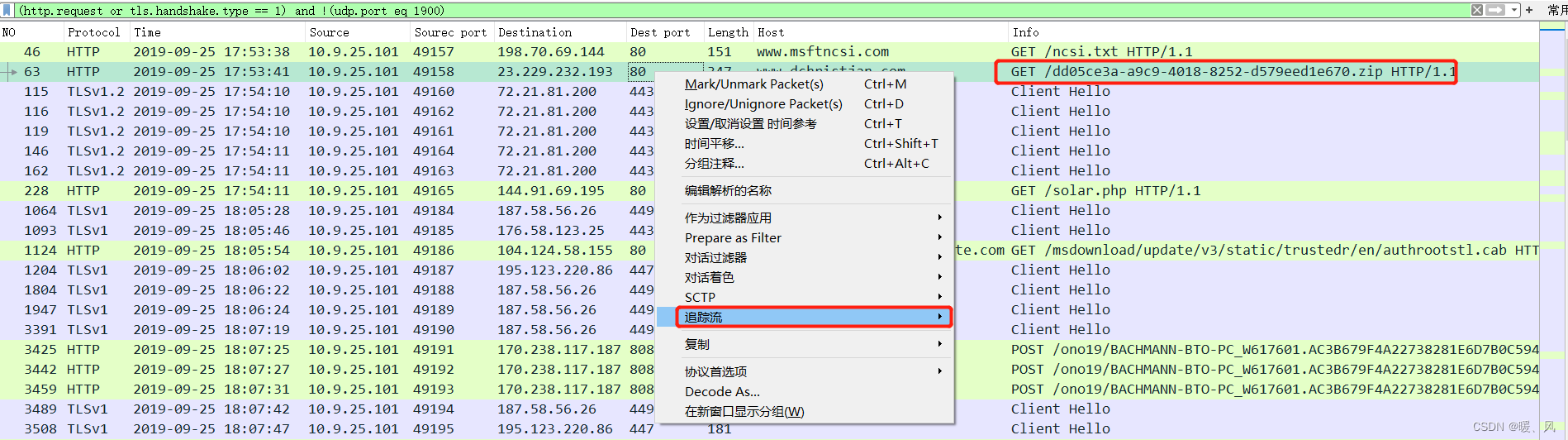

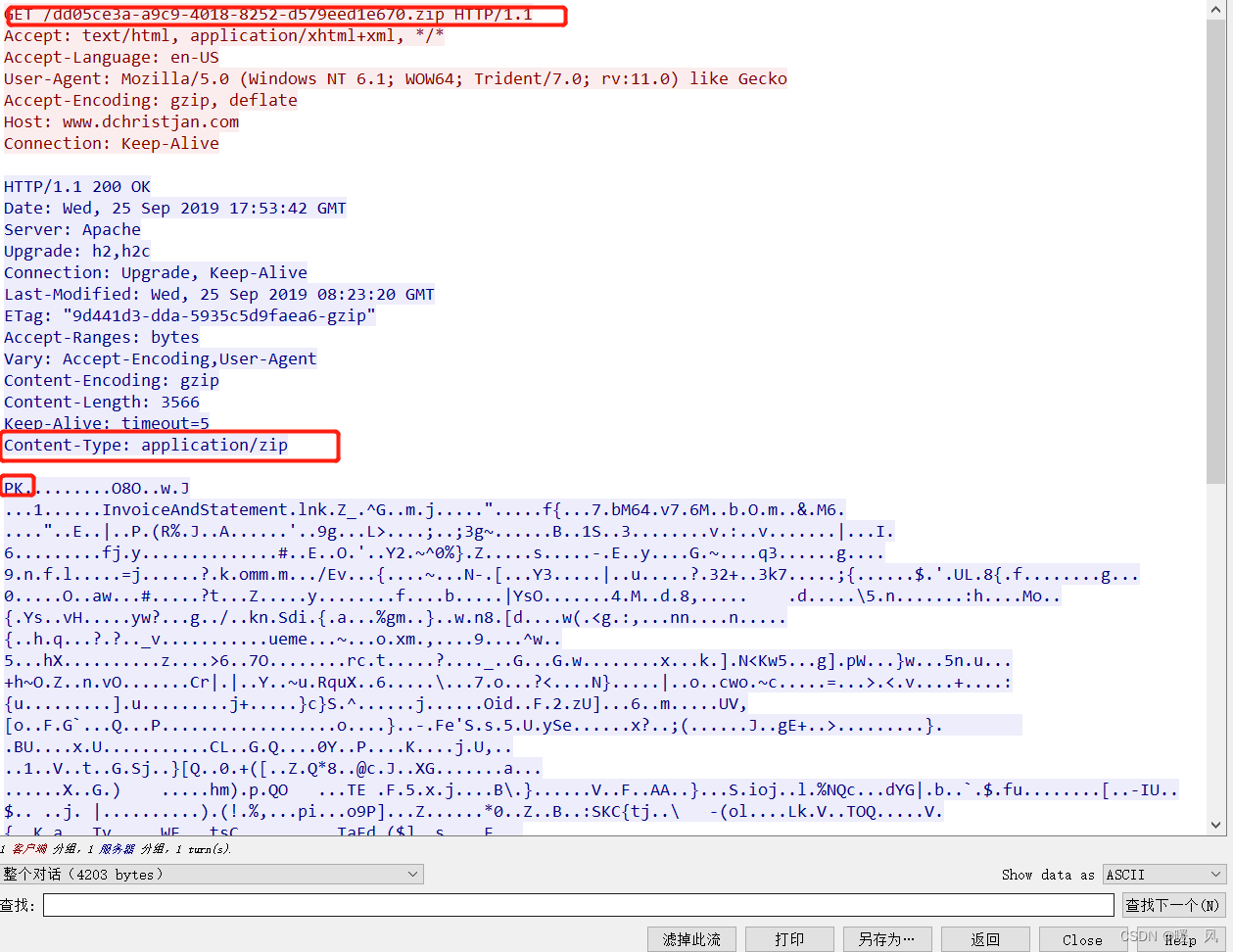

此Trickbot感染的独特之处在于向www.dchristjan[.]com发送的HTTP请求返回了zip存档,向144.91.69[.]195发送的HTTP请求返回了Windows可执行文件。可以查看向www.dchristjan[.]com请求的HTTP流,如下图所示选择追踪流-http流来查看流量。在HTTP流中,您将发现返回了zip存档的指示符,如URL和内容类型。

我们还可以看到zip存档中包含的文件为InvoiceAndStatement的快捷方式。您可以使用Wireshark从HTTP流量中导出zip存档,选择文件-导出对象-HTTP,然后在HTTP对象列表中选择这个zip文件进行保存,

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

952

952

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?