警告:许多pcap包含Windows恶意软件,本教程涉及检查这些恶意文件。由于这些文件是Windows恶意软件,建议在离线环境下学习本教程(如:虚拟机)。

目录

从HTTP流量中导出对象

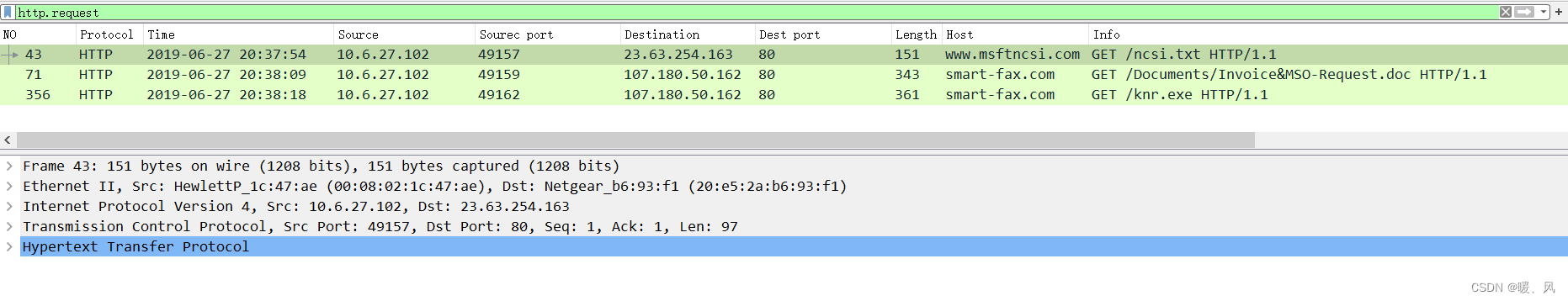

在Wireshark中打开pcap并在http上过滤

在http上过滤后。有三个GET请求,第一个请求在www.msftncsi[.]com中返回了一个ncsi.txt文本文档,其他两个发送到smart-fax[.]com的GET请求。以.doc结尾,表示请求返回了一个Microsoft Word文档。以.exe结尾,表示请求返回了Windows可执行文件。下面列出了HTTP GET请求:

- www.msftncsi[.]com-GET /ncsi.txt

- smart-fax[.]com - GET /Documents/Invoice&MSO-Request.doc

- smart-fax[.]com - GET /knr.exe

接下来我们就是要导出HTTP请求中你想要的请求,我们可以点击左上角的文件-导出对象-HTTP,然后会弹出一个HTTP对象列表,我们选择smart-fax[.]com 请求的.doc文档,选择Sava(保存),保存到选择的路径后记得不要更改文件名称,便于我们分析不同的恶意文件。

注意:HTTP对象列表中的内容类型显示了服务器如何在其HTTP响应头中标识文件。在某些情况下,Windows可执行文件被故意标记为不同类型的文件,以避免被检测到。

不过,我们应该确认这些文件如我们认为的一样。我们可以在Linux环境中(如:kali),可以使用终端窗口或命令行界面执行以下命令:

- file 文件名

- md5sum 文件名

file命令会返回文件类型,md5sum会返回文件MD5值。我们可以根据这些信息判断这些文件如我们认为的一样。最后我们可以通过文件的MD5值去沙箱检索,查看是否为恶意文件,还可以通过Google搜索引擎去搜索MD5值相同的恶意文件及沙箱检索报告。

除了Windows可执行文件或其他恶意软件文件外,我们还可以提取网页流量。下面的为某人在虚假PayPal登录页面上输入登录凭据的流量。

在查看来自网络钓鱼网站的流量时,我们要查看网络钓鱼网页的外观。我们可以使用导出 HTTP 对象菜单提取初始 HTML 页面,这里我们可以提取所有文件到一个文件家中。然后,我们可以在离线的环境中通过 Web 浏览器查看它(如:虚拟机)。

本文是关于Wireshark的教程,教你如何从网络流量中导出HTTP、SMB、SMTP和FTP协议的对象。内容涵盖从HTTP流量中导出文档和可执行文件,从SMB流量中导出潜在恶意文件,从SMTP流量中导出电子邮件,以及从FTP流量中提取文件。在分析过程中,强调了检查文件类型、MD5值和安全注意事项。

本文是关于Wireshark的教程,教你如何从网络流量中导出HTTP、SMB、SMTP和FTP协议的对象。内容涵盖从HTTP流量中导出文档和可执行文件,从SMB流量中导出潜在恶意文件,从SMTP流量中导出电子邮件,以及从FTP流量中提取文件。在分析过程中,强调了检查文件类型、MD5值和安全注意事项。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7122

7122

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?