收集端口和服务

1、常用端口有哪些

FTP 21

SSH 22

TELNET 23

SMTP 25

DNS 53

HTTP 80

POP3 110

IMAP 143

SNMP 161

HTTPS 443

smb 445

SMTPS 465

SMTP 587

IMAPS 993

POP3S 995

MSSQL 1433

ORACLE 1521

MYSQL 3306

RDP 3389

PostgreSQL 5432

HTTP 8080

2、nmap扫描的使用

2.1 基本语法

nmap <扫描选项> <扫描目标>

2.2 主机发现

-sL: List scan 列表扫描,仅将指定的目标的IP列举出来,不进行主机发现。

-sn: ping scan 只进行主机发现,不进行端口扫描。

-Pn: 将所有指定的主机视作开启的,跳过主机发现的过程。

-PS/PA/PU/PY[portlist]: 使用TCPSYN/ACK或SCTP INIT/ECHO方式进行发现。

-PE/PP/PM: 使用ICMP echo,timestamp,and netmask 请求包发现主机。

-PO[protoco11ist]: 使用IP协议包探测对方主机是否开启。

-n/-R: -n表示不进行DNS解析; -R表示总是进行DNS解析。

--dns-servers <serv1[,serv2],...>: 指定DNS服务器。

--system-dns: 指定使用系统的DNS服务器。

--traceroute: 追踪每个路由节点

2.3 如何使用namp

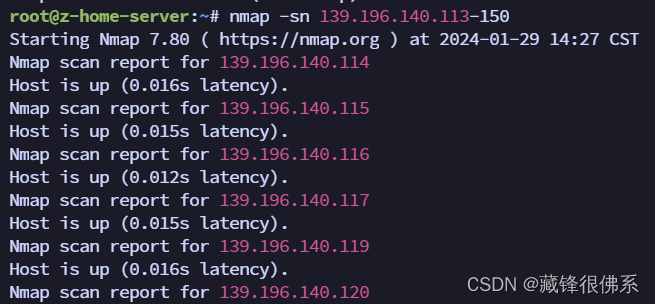

# 扫描139.196.140.113-150范围中哪些IP是活动的

nmap -sn 139.196.140.113-150

接入如下图:

2.4 端口扫描

端口状态:

open:端口是开放的

closed:端口是关闭的

filtered:端口被安全设备屏蔽,无法确定状态

unfiltered:端口没有被屏蔽,是否开放需要确定

open|filtered:端口是开放的或被屏蔽的

closed|filtered:端口是关闭的或被屏蔽的

基本用法:

-sS/sT/sA/sW/sM:指定使用TCP SYN/ConnectO/ACK/window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sx: 指定使用TCP Nu,FIN,and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags <flags>: 定制TCP包的flags。

sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/OOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protoco1 扫描确定目标机支持的协议类型。

-b <FTP relay host>: 使用FTP bounce scan扫描方式

参数描述:

-sS:TP SYN扫描。比较隐蔽,效率高,适用广泛

-sT:TCP Connect扫描。由于建立完整的TCP连接会在靶机上留下记录,不隐蔽。

-sA:TCP ACK扫描。用于确定防火墙是否屏蔽某个端口,可以辅助TCP SYN的方式来判断目标主机防火墙的状况。

-sF:TCP FIN扫描。到达关闭的端口,数据包会被丢弃,并且返回一个RST数据包,到达打开的端口则没返回。

-sU:UDP扫描。收到回复说明端口关闭,没有收到回复则UDP端口可能开放。

其他参数:

-p <port ranges> -p22;-p1-65535

-F 扫描比默认扫描更少的端口

--top-ports <number> 扫描<number>数量的最常见的端口

使用:

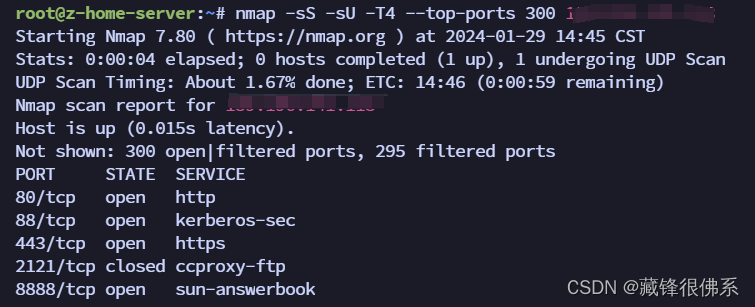

nmap -sS -sU -T4 --top-ports 300 [IP地址]

结果如下图所示:

参数说明

-T参数,优化时间控制选项的功能很强大也很有效但是有些用户会被迷惑。此外往往选择合适参数的时间超过了所需优化的扫描时间。因此Nmap提供了一些简单的方法使用6个时间模板使用时采用-T选项及数字(O~5)或名称。模板名称有paranoid(0)、sneaky(1)、polite(2)、normal(3)、aggressive(4)、insane(5)

paranoid、sneaky模式用于IDS躲避,IDS是入侵检测系统 (intrusion detection system,简称“IDS”是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备polite模式降低了扫描速度及使用更少的带宽和目标主机资源norma1为默认模式因此-T3实际上未作任何优化aggressive模式假设用户具有合适及可靠的网络从而加速扫描insane模式假设用户具有特别快的网络或者愿意为获得速度而牺牲准确性

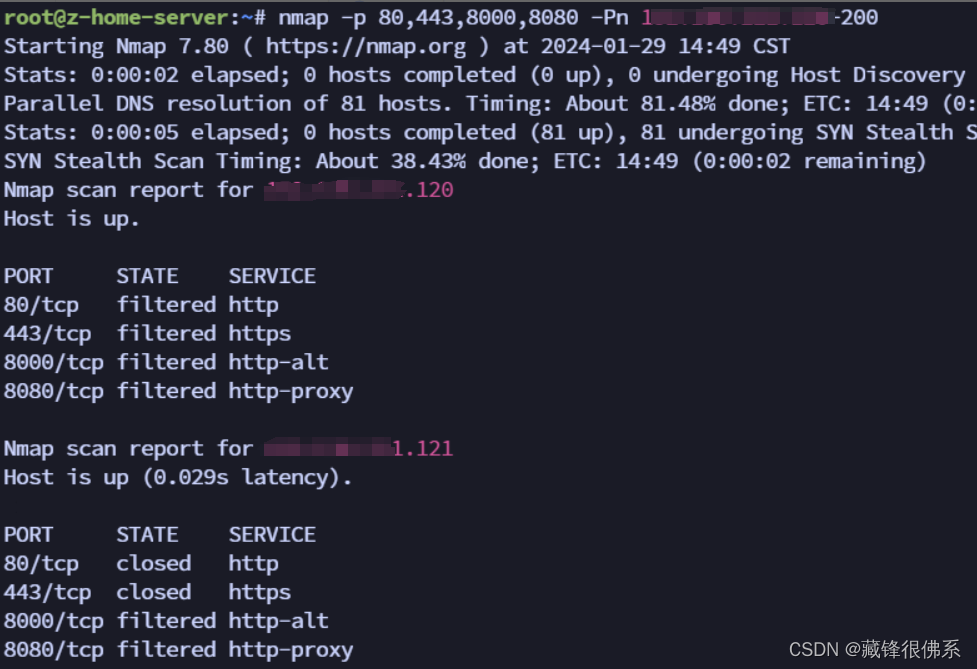

2.5 C段扫描

nmap -p 80,443,8000,8080 -Pn [IP地址段]

-Pn:指定ip地址段

这样可以查询对应端口的漏洞,然后进行渗透

2.6 版本侦测

基本用法:

-sV:指定让nmap进行版本侦测

--version-intensity <level>:指定侦测强度,默认7,数值越高强度越大

--version-light:指定使用轻量侦测方式

--version-all:尝试使用所有probes进行侦测

--version-trace:显示出详细的版本侦测过程信息

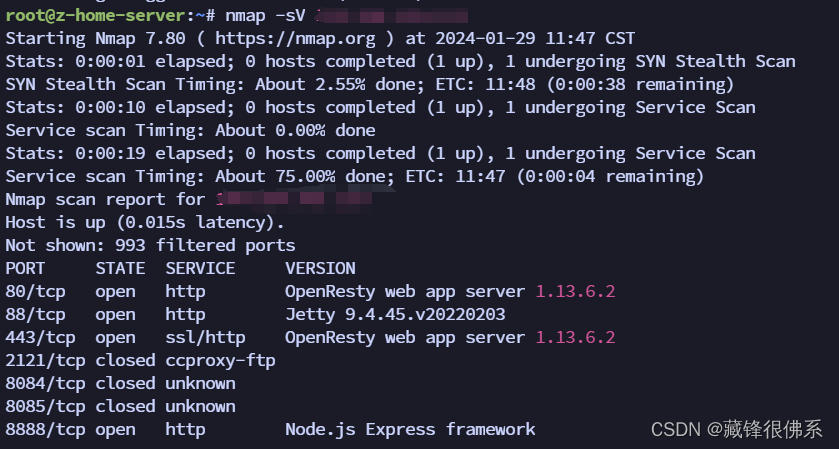

使用效果:

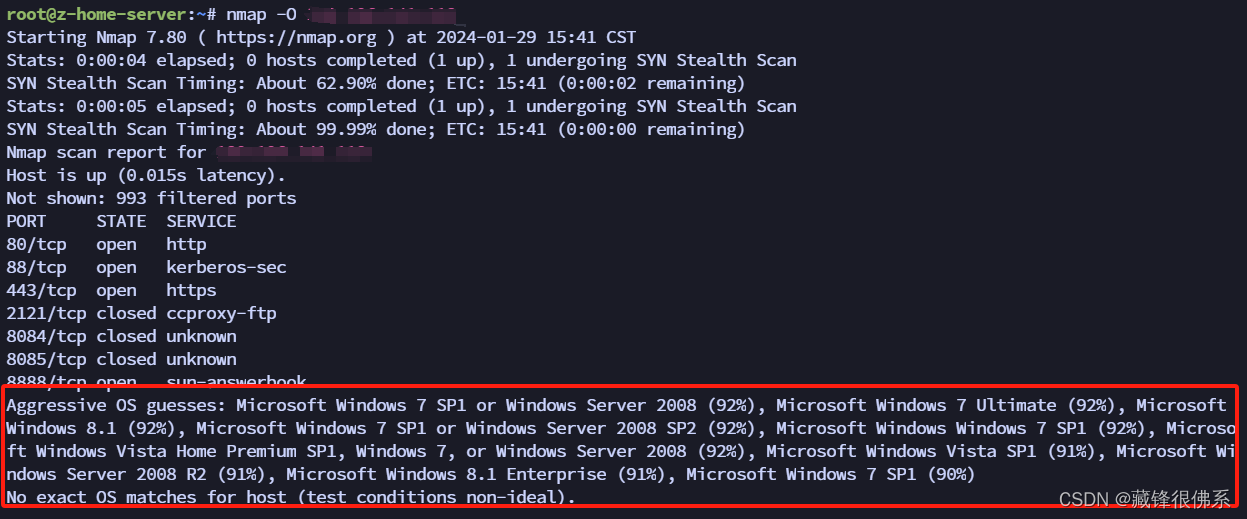

2.7 系统版本(OS)侦测

基本用法:

-O:指定nmap进行OS侦测

--osscan-limit:限制nmap只对确定的主机进行OS探测(至少确定主机分别有一个open和closed的端口)

--osscan-guess:大胆猜测对方的主机系统类型。由此准确性会下降不少,但会尽可能多为用户提供潜在的操作系统。

使用效果:

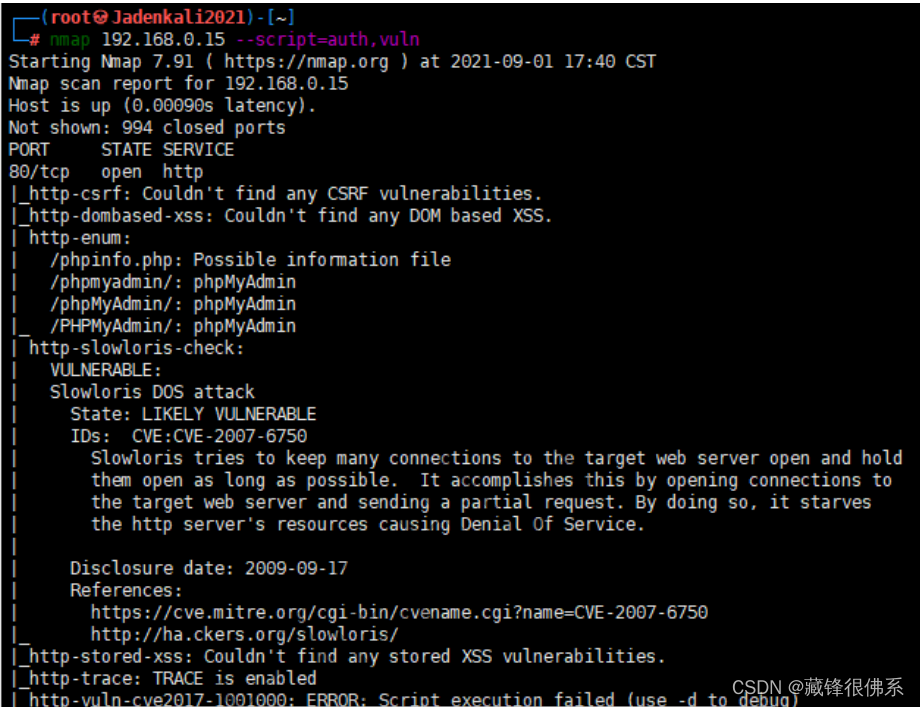

2.8 漏洞扫描

基本用法:

nmap [目标IP/地址] --script=auth,vuln # 常见的一些漏洞扫描

使用效果:

关于更多关于nmap漏洞扫描的内容可以查看:

【网络安全学习】漏洞扫描:- 02- nmap漏洞扫描

335

335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?