1.收集开源情报

开源情报(Open Source Intelligence,OSINT)是指从各种公开的渠道中寻找和获取有价值的信息

如:互联网、媒体、社交网络、公共数据库等

开源情报具有以下特点:

- 丰富性:开源情报涵盖了各种类型和领域的信息

- 可及性:开源情报可以通过各种工具和方法轻松地获取

- 实时性:开源情报可以反映目标系统的最新状态和变化

- 合法性:开源情报是从各种公开的渠道收集信息,因此不会涉及任何非法或不道德的行为,也不会引起目标系统的警觉和反应。

1.1 whois

whois介绍

whois是一种用于查询域名或IP地址注册信息的工具,它通过向特定的whois服务器发送查询请求,获取目标域名或IP地址的相关信息,例如注册人、注册机构、注册时间、过期时间、联系方式、DNS服务器信息等。

如何使用

我们以查询163.com为例,如下:

sudo whois 163.com

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

Domain Name: 163.COM

Registry Domain ID: 473619_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.markmonitor.com

Registrar URL: http://markmonitor.com

Updated Date: 2023-09-22T06:35:34Z

Creation Date: 1997-09-15T04:00:00Z

Registry Expiry Date: 2027-09-14T04:00:00Z

Registrar: MarkMonitor Information Technology (Shanghai) Co., Ltd.

Registrar IANA ID: 3838

Registrar Abuse Contact Email: abusecomplaints@markmonitor.com

Registrar Abuse Contact Phone: +1.2083895740

Domain Status: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Domain Status: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited

Domain Status: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited

Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited

Domain Status: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited

Name Server: NS1.NEASE.NET

Name Server: NS2.166.COM

Name Server: NS3.NEASE.NET

Name Server: NS4.NEASE.NET

Name Server: NS5.NEASE.NET

Name Server: NS6.NEASE.NET

Name Server: NS8.166.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of whois database: 2024-06-14T03:30:43Z <<<

1.2 使用subfinder枚举子域名

subfinder是一款能够从多个在线源快速获取目标网站有效子域名的信息收集工具。它采用了简单的模块化架构,优化了运行速度,降低了资源的占用。

PS:之前查了以前的安装方法,比较麻烦,现在的Kali可以直接apt安装了。

我使用的kali版本是:2023.2

安装subfinder

apt-get install subfinder -y

使用subfinder

# 查看帮助

subfinder -h

# 收集子域名

subfinder -d 163.com

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

__ _____ __

_______ __/ /_ / __(_)___ ____/ /__ _____

/ ___/ / / / __ \/ /_/ / __ \/ __ / _ \/ ___/

(__ ) /_/ / /_/ / __/ / / / / /_/ / __/ /

/____/\__,_/_.___/_/ /_/_/ /_/\__,_/\___/_/

projectdiscovery.io

[INF] Current subfinder version v2.6.0 (outdated)

[INF] Loading provider config from the default location: /root/.config/subfinder/provider-config.yaml

[INF] Enumerating subdomains for 163.com

m13-174.163.com

magicube.cc.163.com

xnwg.blog.163.com

txhd.cbg.163.com

2.主动侦察

主动侦查是指直接与目标系统进行交互,发送数据包或请求,获取目标的响应或反馈。

- 优点:可以获取更准确和实时的信息,例如目标的存活状态、开放端口、运行服务、操作系统等。

- 缺点:可能会被目标发现或触发目标的防御机制,造成不必要的风险或影响。

2.1 DNS侦察

查询目标的域名系统(DNS)来收集目标相关的信息,例如IP地址、子域名、邮件服务器、名称服务器等。

通过DNS侦查还可以获取目标的网络结构和拓扑,并发现潜在的攻击面和入口。

2.1.1 dnsmap

dnsmap是一款dns枚举工具,可以快速获取目标域名的子域名和对应的IP。

使用dnsmap

# 将baidu.com的子域名等信息存放在dnsmap_baidu.txt文件中

dnsmap baidu.com -r dnsmap_baidu.txt

--------------------------------------------

dnsmap 0.36 - DNS Network Mapper

[+] searching (sub)domains for baidu.com using built-in wordlist

[+] using maximum random delay of 10 millisecond(s) between requests

a.baidu.com

IP address #1: 112.34.113.160

ab.baidu.com

IPv6 address #1: 2408:871a:2100:1717:0:ff:b07f:356

ab.baidu.com

IP address #1: 220.181.107.171

IP address #2: 220.181.107.170

ac.baidu.com

IP address #1: 180.97.104.203

2.1.2 DNSRecon

DNSRecon是一款DNS侦查工具,可以用来执行多种类型的DNS请求,并显示详细的响应信息。

DNSRecon可以获取目标域名的各种DNS记录,例如A记录(IP地址)、MX记录(邮箱服务器)、NS记录(名称服务器)、TXT记录(文本信息)等。

DNSRecon使用

dnsrecon -d [域名]

使用DNSRecon进行IP反向查询

通过查询目标的IP地址来获取目标的其他主机名或域名。

dnsrecon -r [IP地址或地址段] -t rvl –v

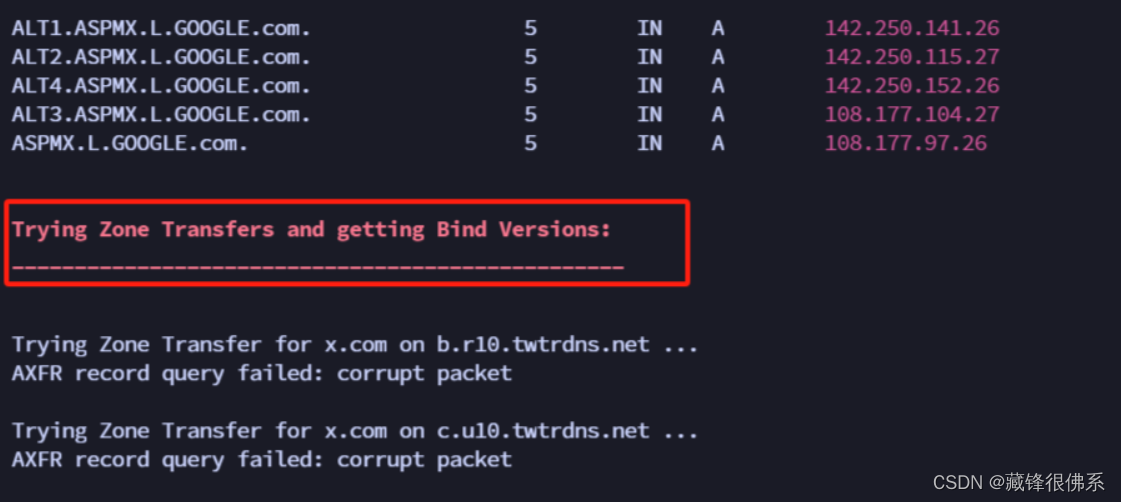

2.1.3 DNSEnum

DNSEnum是一款能够快速获取目标域名的子域名和IP地址的DNS枚举工具。

它还支持一些高级功能,比如区域传输、反向查询、Google抓取等。

使用DNSEnum

dnsenum [域名]

DNSEnum还会验证是否存在区域传输漏洞

2.1.4 Fierce

Fierce可以用来发现目标域名的子域名和IP地址,以及不连续的IP地址块。

Fierce使用

fierce --domain [域名]

2.2 主机枚举

主机枚举是指在网络中发现和识别目标主机的活动,它可以帮助渗透测试人员收集目标主机的信息,如IP地址、操作系统、开放端口、运行服务等。

2.2.1 fping

fping工具是一款高性能的ping工具,它可以发送ICMP回显探测包到网络主机,类似于ping,在同时ping多个主机时性能更好。

fping的使用

# 查看帮助

fping -h

# 枚举192.168.1.0/24网段中存活的主机

fping -a -g -q 192.168.1.0/24

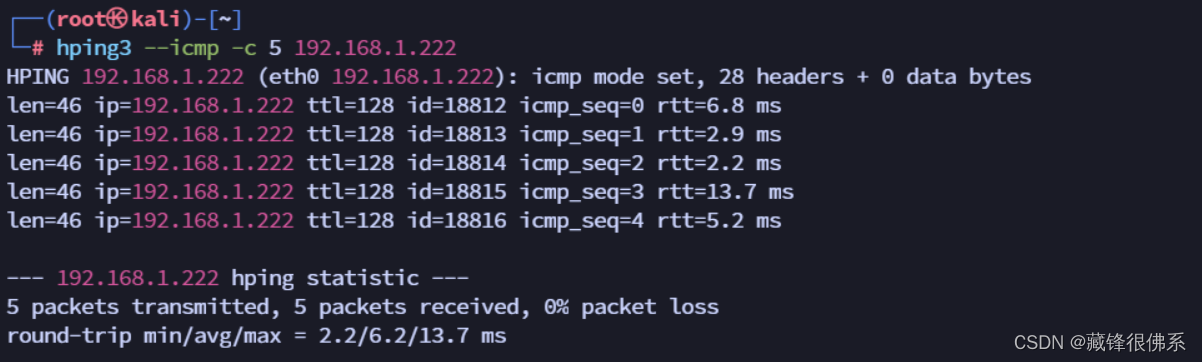

2.2.2 hping3

hping3是一款能够发送自定义的TCP/IP数据包并显示目标回复信息的网络工具,它的功能类似于ping,但更强大和灵活。

hping3可以用于网络测试、端口扫描、协议分析、操作系统指纹提取、服务类型探测等。

hping3支持TCP、UDP、ICMP和RAW IP等协议,可以根据需要对发送的数据包进行分割或组合,以适应不同的网络环境和测试目的,还可用于传输在支持的协议下封装的文件。

hping3的使用

# 向192.168.1.222主机发送icmp请求来确认是否存货,-c 5是发送5次请求

hping3 --icmp -c 5 192.168.1.222

hping3可以发送DDoS攻击

hping3 -S --flood --rand-source [IP地址] -p [端口]

hping3扫描主机端口

hping3 --scan 80-200,300-500 -S [IP/域名]

除了常规的SYN,TCP,UDP扫描以外,hping3还支持FIN扫描

# 执行FIN扫描判断指定地址的主机是否开启了80端口

hping3 -c 4 -V -p 80 -F [IP/域名]

2.2.3 nping

nping是一款能够生成和分析网络数据包的工具,可以用于测量网络延迟和性能。

nping可以生成多种协议的网络数据包,并允许用户完全控制协议头部。

nping既可以作为简单的ping工具来检测活动的主机,也可以作为原始数据包生成器来进行网络压力测试、ARP欺骗、拒绝服务攻击、路由跟踪等。

nping的一个创新是可以显示数据包在源和目标主机之间传输时的变化,这对于理解防火墙规则、检测数据包损坏等很有帮助。

nping有一个非常灵活和强大的命令行界面,让用户对生成的数据包进行完全的控制。

nping的使用

nping [IP/域名]

# 扫描地址段

# -H 表示不发送请求包

nping 192.168.1.10-20 -H

# 扫描端口

nping --tcp -p 80,443 [IP/域名]

2.2.4 Nmap

Nmap是一款开源免费的网络发现和安全审计工具,可以扫描网络上的主机和端口,检测主机的在线状态、端口的开放情况、服务的类型和版本、操作系统和设备类型等。

Nmap支持多种扫描技术,如TCP SYN扫描、TCP Connect扫描、UDP扫描、ACK扫描、IPID扫描、窗口扫描等。

Nmap还有强大的脚本引擎,可以用NSE(Nmap Scripting Engine)编写和运行各种扫描任务。

具体可以查看下面这个文章

【网络安全学习】-04- 收集端口和服务(nmap的使用)

3547

3547

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?