目录

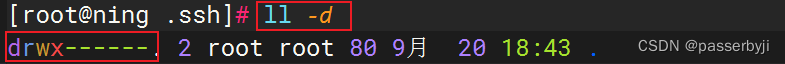

2.如果权限不够,我们需要修改权限,在这里我们可以使用 ll -d命令来查看权限。

2.1在这里我们可以看到这个.ssh目录的权限是700,则不需要进行修改。如果权限不够我们可以使用chmod命令来修改权限。

注:这里的id_rsa是私钥,id_rsa.pub是公钥。我们下载私钥id_rsa就行。然后保存到我们本地电脑即可。(切记保存的地方一定要记住)

注:这里的+43,是指打开文件光标直接就在第43行,方便我们查找。

4.1 在这里我们只要修改两个地方就可以了,第一将#去掉,第二将no改为yes即可,然后wq保存退出。

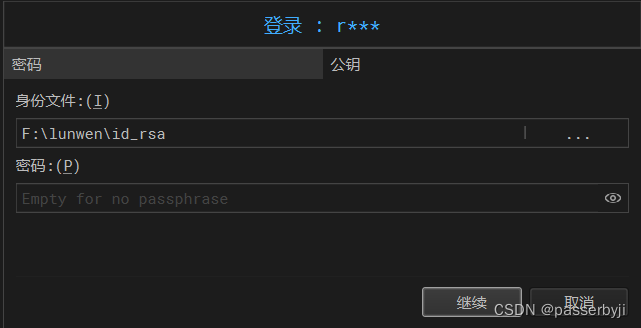

4)在这里我们选择私钥登录,浏览选中我们刚才保存的那个文件即可。

5)选择好文件点击登录

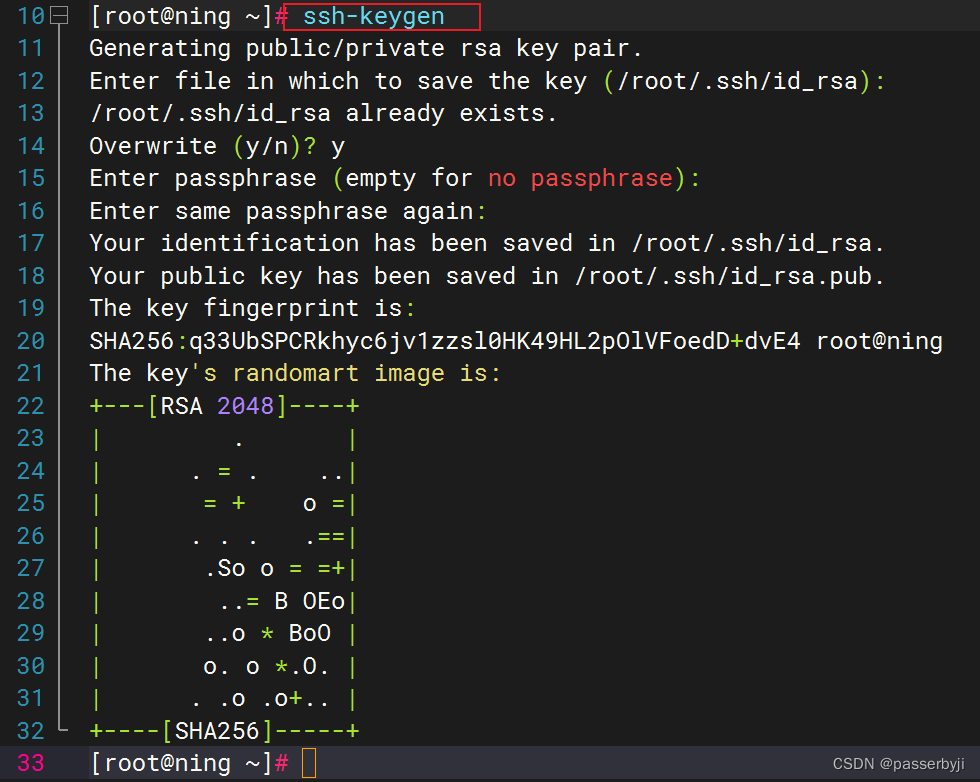

1.实现密钥登录主要分为五步

1 | 生成密钥(公钥和私钥)

2 | 放置公钥(pub Key)到服务器上 /ssh、authorized_Key文件中

3 | 拷贝私钥 用于登录

4 | 修改配置文件信息

5 | 实现私钥登录2.使用ssh-Key命令生成公钥和私钥

[root@ning ~]# ssh-Keygen

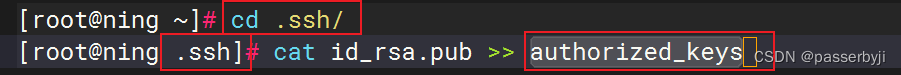

1.将公钥写进服务器里

2.如果权限不够,我们需要修改权限,在这里我们可以使用 ll -d命令来查看权限。

2.1在这里我们可以看到这个.ssh目录的权限是700,则不需要进行修改。如果权限不够我们可以使用chmod命令来修改权限。

[root@ning ~]# chmod 700 .ssh/![]()

2.2我们还需要对authorized文件进行修改权限 这个文件权限默认是600 如果这里大家的权限是600,就可以不用修改了,在这里给大家示范一下需要改权限的文件。

[root@ning .ssh] # chmod 600 authorized_keys

![]()

这样呢,我们的权限就修改完成啦。

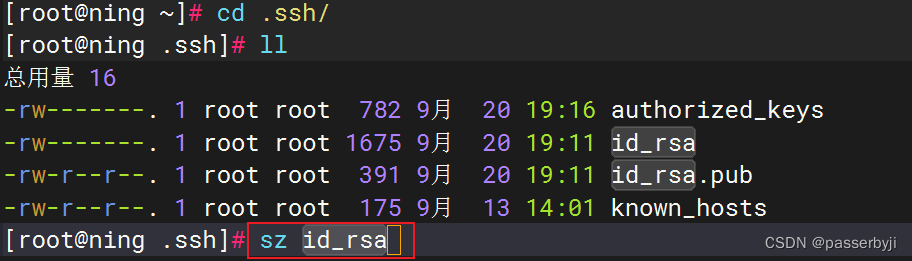

3.保存私钥到本地电脑,用于登录。

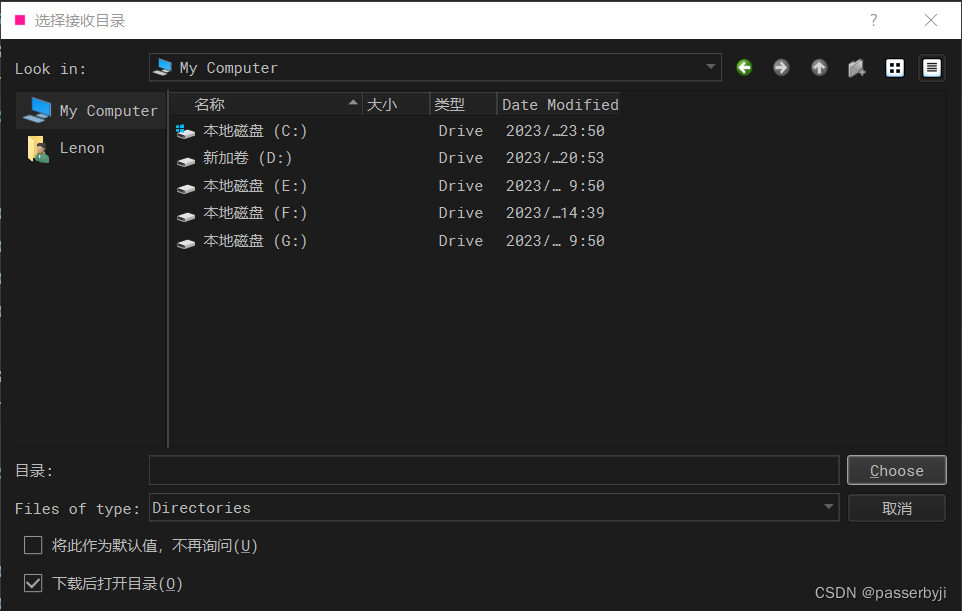

3.1 使用sz命令把系统文件下载到本地电脑

注:sz的使用方法(sz+文件名)

[root@ning .ssh]# sz id_rsa

注:这里的id_rsa是私钥,id_rsa.pub是公钥。我们下载私钥id_rsa就行。然后保存到我们本地电脑即可。(切记保存的地方一定要记住)

4.修改配置文件

[root@ning ~]# vim /etc/ssh/sshd_config +43注:这里的+43,是指打开文件光标直接就在第43行,方便我们查找。

解释一下这里我们修改的配置文件时通过密钥登录。

4.1 在这里我们只要修改两个地方就可以了,第一将#去掉,第二将no改为yes即可,然后wq保存退出。

![]()

这样呢,我们的服务端就配置好啦。

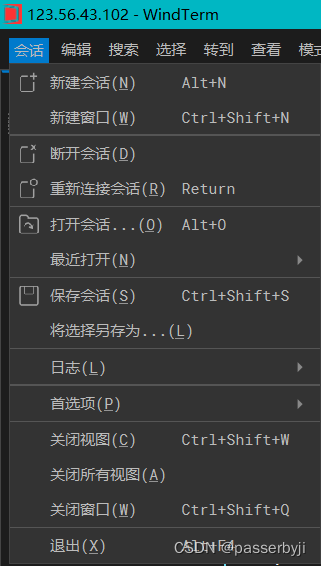

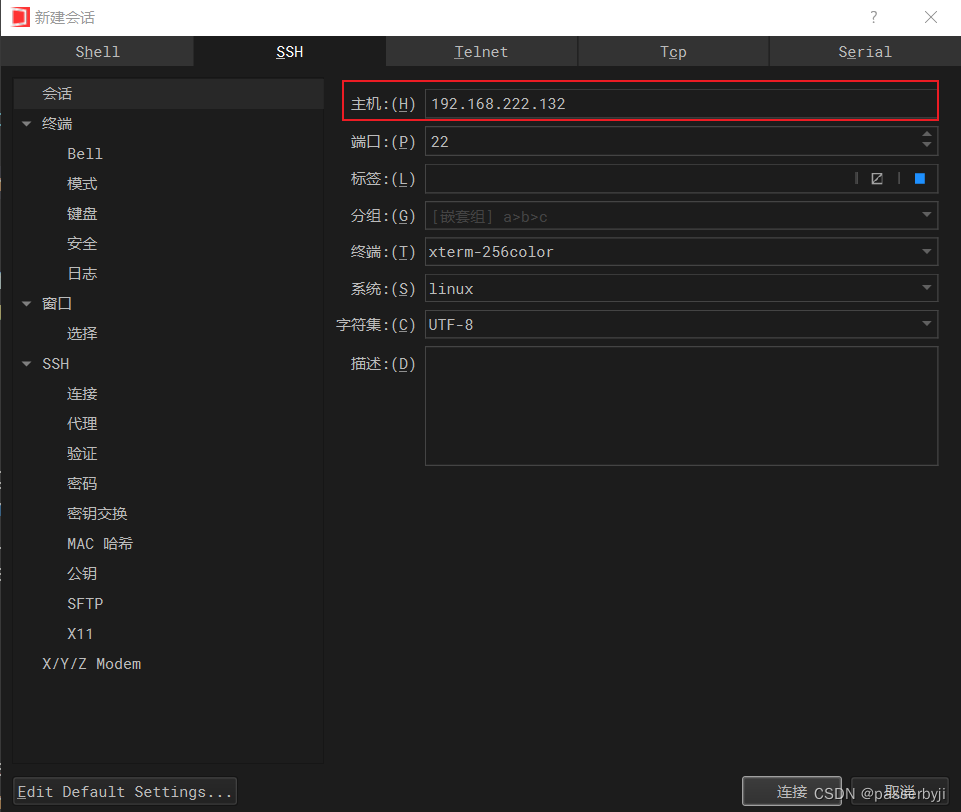

4.2 1)接下来我们点击会话,新建会话。

2)这里的主机名就写你们的IP地址,然后点击确定。

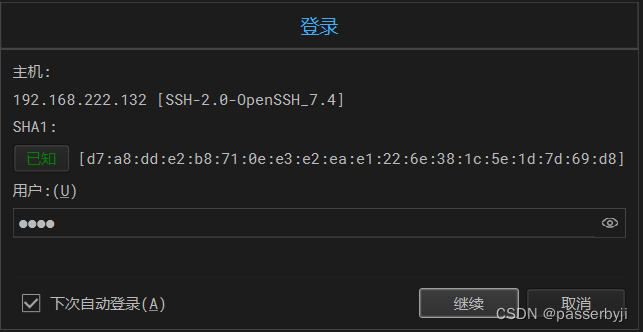

3)输入自己的用户名,然后点击继续。

4)在这里我们选择私钥登录,浏览选中我们刚才保存的那个文件即可。

5)选择好文件点击登录

6)登录成功

247

247

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?