之前发了篇文章,说的是一个匿名土豪在一张图片里,藏了 310 个 BTC,谁破解了密钥,这些币谁就可以转走。

昨天就有很多消息称,310 个 BTC 的密钥已经被破解了,币已经被转移走了,如果是在昨天,这些都是假的。

不过今天一觉醒来,它成真的!!!

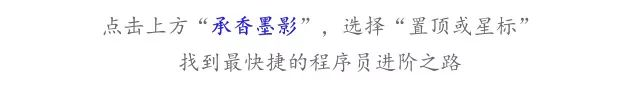

可以看到,现在 310 BTC 的地址上,大多数币已经被转走了。有兴趣的可以在这里查到细节:https://blockexplorer.com/address/39uAUwEFDi5bBbdBm5ViD8sxDBBrz7SUP4

这些币,已经在 2018/10/11 3:18,被分别转向了三个地址。

这个游戏到此就算是已经结束了,可惜到现在为止,该名极客也没有将破解的细节爆出,我们只能等待后续的消息了。

当然 0.31 BTC 的密钥还没有被破解,有兴趣的可以继续尝试。

0.1 BTC 的移位算法

虽然大多数破解的细节没有被暴露出来,0.1 BTC 的破解过程,是唯一被暴露出来的。暂时还不能完全确定 310 BTC 的大奖,是否和其他几个小奖相关联。当然如果是我,有关联的话肯定顺手也会把 0.31 个 BTC 领走了。

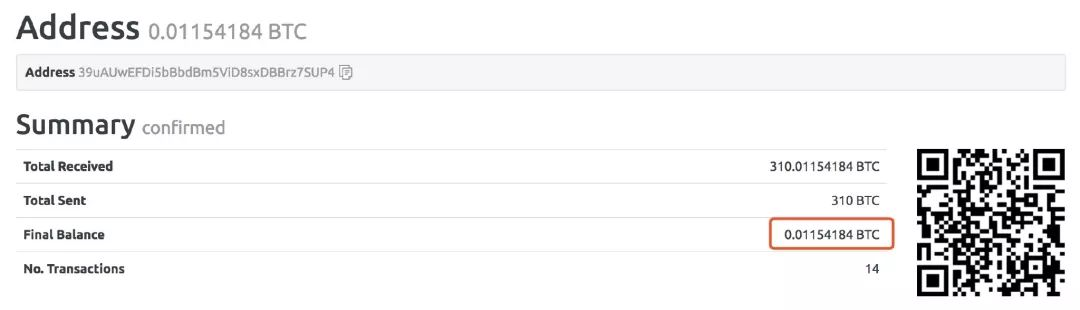

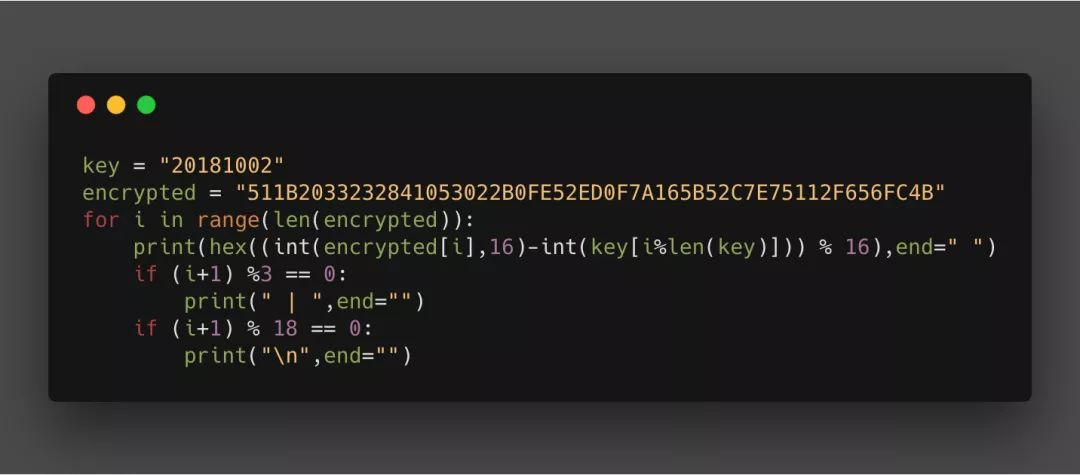

之前的文章中,也大致讲解了一下 0.1 BTC 的解密过程,如下图。

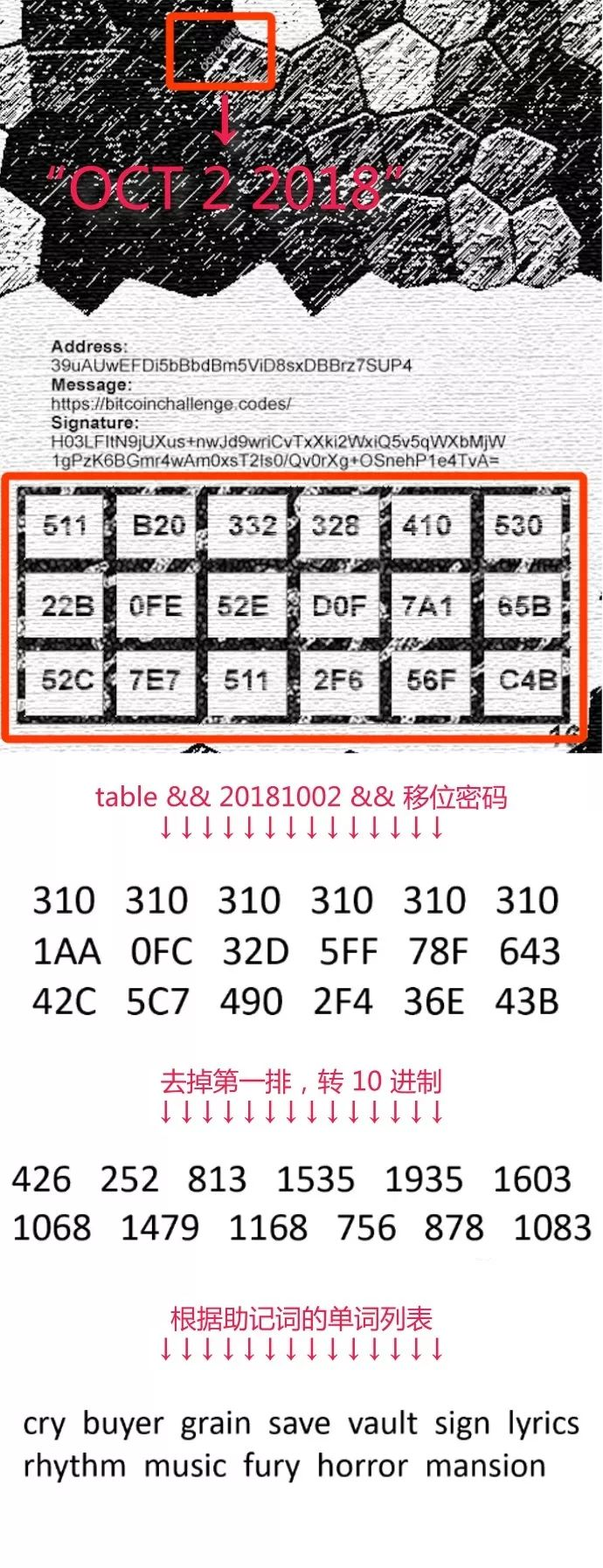

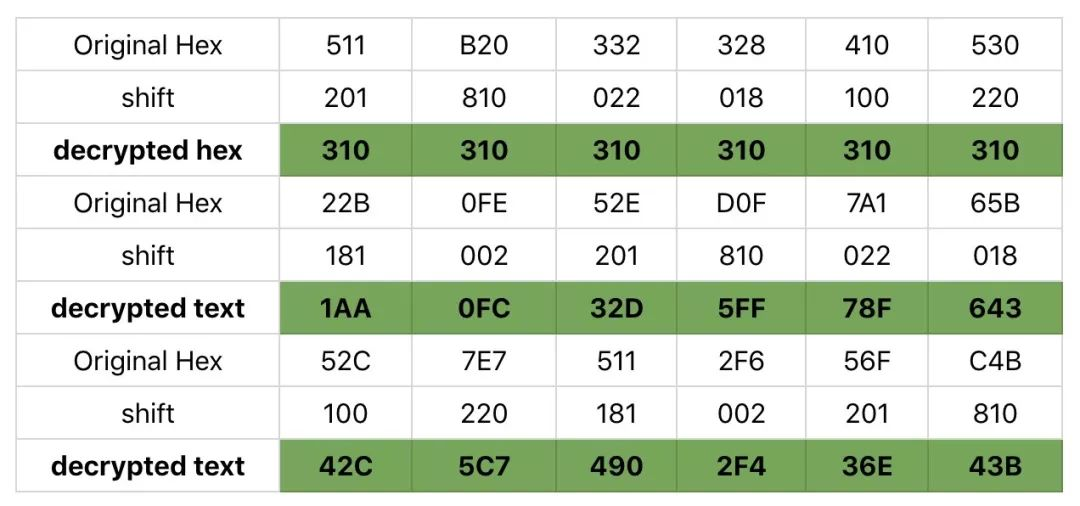

而昨天有小伙伴在文章下留言,问所谓的移位算法的细节,怎么就通过图片上的一个表,加上 shift key “20181002”,就得到了新的表了。

先解释一下移位算法,其实很简单,就是将明文的每一位,向某个方向移位,得到一个密文。最早的时候是凯撒应用了此算法,他的方式将字母平移3位,也就是 a->D,b->E,c->F,key == 3 这是特例,单指“凯撒移位算法”。当然 key 也可以是其他的值。

而这里的运算也很简单,就是以 “0123456789ABC…” 为表,将图片中的表中数字,按位进行移位,重复使用 20181002 这几个数字。

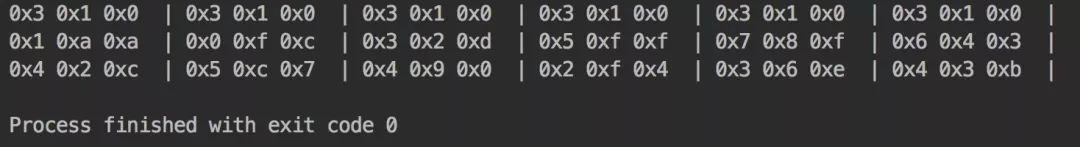

如此,就可以得到一张新表。其实上图已经很直观了,这里又用 Python 实现了一遍此算法。

最终输出的效果如下:

后续的步骤就很清晰,去掉第一行 310 的数字,余下的转 10 进制后,根据助记词的单词列表,得到助记词。

有兴趣可以在之前的文章中找到细节:戳我。

小结

虽然 310 BTC 的大奖已被转走,但是解密过程依然没有曝光,坐等后续极客大牛出来炫技。

另外本次游戏的意图还不清楚,也许有什么特殊的意义,才用 1400 万当成一次宣传费,当然也可能只是土豪的一次娱乐。

不过匿名事件,大家都会有所怀疑,是不是发起者左手转右手,这就静候解密过程了。其实我觉得如果确实在图中存在合理的解密过程,那哪怕最后是“左手转右手”,这就像是有人在地上丢了一箱钱,谁提走了就是谁的,十天之后没人拿我就自己拿,这样就还好。

你觉得呢?

极客时间又上新课了,这一次是一个 40 讲的算法视频课,主讲人是前 Facebook 的工程师,视频课程总是比文字更利于学习的,有兴趣可以扫码看看,现在正在优惠期,只需要 99 元就能获得,有需要的扫码了解!

当前大环境不好,正是充电学习的好时机!

「联机圆桌」????推荐我的知识星球,一年 50 个优质问题,上桌联机学习。

公众号后台回复成长『成长』,将会得到我准备的学习资料,也能回复『加群』,一起学习进步;你还能回复『提问』,向我发起提问。

推荐阅读:

图解 Chrome,架构篇 | 利用预处理脚本,管理小程序代码| 分词,科普及解决方案| 图解:HTTP 范围请求 | 小程序学习资料 |HTTP 内容编码 | 辅助模式实战 | 辅助模式玩出花样 | 小程序 Flex 布局

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?