系统简介

国家鼓励和支持密码科学技术研究、交流,依法保护密码知识产权,建立密码工作表彰奖励制度。中安公司成立一个密码产业园坐落于广州,旨在保障网络安全于信息安全,提升密码管理科学化、规范化、法制化水平,促进密码事业发展。中安密码产业园是一个中小型的园区,划分了以下几个部门:行政部、研发部、生产部、市场部,并与北京总部网络互联互通,实现资源共享。本课题主要对于该园区网络方案的建设,实现一个高效率,稳定和安全的网络环境是保障该园区的信息传输的重要核心。

本文在实现该园区网络规划中,采用网络分层设计,能够有效减轻网络设备的负载,还能增加网络可用带宽,使得网络互连的设备可以发挥自己的特性,同时增加备份链路,在网络设备出现单点故障时能够快速切换备用链路,减少网络故障带来的影响。采用当下热门的网络建设技术,如DHCP、MSTP、VRRP等技术来实现企业网络的上网需求。

关键词: 园区网,链路冗余,组网架构,负载均衡

第1章绪论

1.1行业背景

2020年1月1日,我国密码领域的第一步法律——密码法将开始施行。在信息化高速发展的今天,许多有关密码产业的公司都纷纷大力投入人力物力去研究,密码就像网络空间的DNA,关乎着国家安全。中安公司为加快培养一批高素质密码专业人才,将在广州建设一座密码产业园并成立广东分公司,凸显人才培养对密码事业的重要性。而密码园区建设一个高效稳定安全的网络建设则显得十分重要。

1.2项目概述

1.2.1公司介绍

中安公司是一个硬件开发商,专注于从事商用密码产品及信息安全产品开发,拥有密码卡、商密文档管理系统等产品,为公司提供安全咨询,安全培训、安全技术支持等服务保障公司网络安全致力于为公司安全行业提供解决方案。

中安公司分为公司总部和广东密码产业园区分部,其中园区分部预设有四个部门,分别是行政部、研发部、市场部和生产部。园区分部员工人数大约在150人左右。园区内的主要建筑物分部如图1-1所示。其中行政部有4层楼,研发部和市场部为2层楼,生产部为大车间一层。

图 11中安公司广东分部布局图

1.2.2项目建设意义

信息化时代,各企业发展迅速,信息化成为了企业的必需品,但是不同的企业建设信息化的水平参差不齐,因此我们在建设信息化园区网络的时候要有长远的规划,明确建设的需求,应该遵循设计的原则,由需求推动网络工程设计,基本的结构不变,但可以随着网络工程的实施去进行一些改进,还要简单实用,复杂的设计只会增加成本,还会带来维护难度增加,对将来的网络扩展带来不便,考虑到后期分公司规模扩大,员工数量增加,我们要预留好将来的网络扩展空间。

1.3主要研究内容与技术路线

1.3.1研究意义

中国政府在2006年发布的 《 2006-2020年国家信息化发展战略》中指出:信息化是当今世界发展的大趋势,是推动经济社会变革的重要力量[ 汪玉凯。解析国家信息化发展战略“五大特点”【J】。信息化建设,2006,7:17-19。]。民营科技园作为一种特殊的产业模式,是所在城市的重要组成部分,也在城市的经济建设中发挥着 不可替代的作用[ 郭瑞平,胡建军。大型科技园区信息网络系统规划【J】通讯与网络,2014,8(4):60-77。]。目前中国正在逐步转变经济増长方式和升级产业结构,科技园要想取得新的发展,就必须用信息化的手段来建设智慧型的园区[ 沈霞娟,高东怀,刘健等。面向智慧校园的第四军医大学新校区信息化建设方案初探【J】。华东师范大学学报(自然科学版),2015,3:12-17。]。这里所提及到的智慧型园区,我的理解是要在信息化基础上再改进优化,通过一些网络技术使得园区管理更便捷,而建设这样一座信息化园区也为公司后续发展打下良好的基础。

1.3.2研究内容

本论文共分为六章,其中各章节内容如下:

第一章绪论。分析国家对于密码事业的重视与大力发展,提出密码人才队伍的建设的重要性,分析了中安公司分部的网络建设情况,提出本论文的研究思路。

第二章园区网络需求分析。通过与公司管理层和员工代表沟通他们的上网需求,分析出园区网络设计的初步方向,根据网络建设的基本原则,建设出该园区网的初步网络结构,还需要到园区现场调查研究分析,为园区网络设计网络拓扑图并初步设计布线方案与实施等工作,明确园区网络规模进行设备选型,对系统管理员的日常管理任务及突发事件响应的方案有初步的定义。网络通信前期要所有让所有的终端用户能上网,中期根据企业的运作模式与管理层的相关上网规范行为等,把一些涉及到敏感的数据进行用户的访问控制,还需要对保密和远程办公等需求提出可选方案,还有根据业务需求设置对应的访问规则,最终对整个网络进行验证和验收。

第三章项目设计。初步设计出园区的网络结构,采取双机热备和多实例生成树相结合模式,能够提高整个园区网络的可靠性并减少网络中存在单点故障。采用全局DHCP地址池分配IP地址,大大减少人工配IP地址的工作量。设计无线网络覆盖园区因为考虑到手机等无线终端接入网络,园区访问互联网采用缺省路由,根据当地运营商提供的光纤接入到行政部的主机房中。

第四章项目实现。在完成基于用户需求设计的理论网络架构,来到了实现该园区网络的通信的步骤,该项目为新建园区网络,根据前期的调研去完成综合布线,可以同时进行设备调试,待布线工作完成后可以直接上架设备,大大缩减工程时间。

第五章虚拟环境测试。该项目目前还未实施,只能通过搭建的测试环境来还原真实环境的网络情况,利用一些网络设备厂商提供的软件如华为的ensp,思科的Cisco Packet Tracer等网络设备虚拟器工具进行通信测试。

1.3.3研究的方法与技术路线

研究方法根据网络工程设计遵循的原则:

(1) 需求决定方案,应由需求推动网络工程设计,不应由技术推动网络工程设计,也不应由经验推动网络工程设计。

(2) 基本结构不变,基本网络设计方案不能随意改变,可以随着网络工程的实施进行一些局部的改进。

(3) 简单实用,不应把简单的事情复杂化,复杂的网络结构不仅会增加成本,也给使用、维护,以及将来的网络扩展带来不便。

研究的技术路线:

(1) 开放性和标准化。所采用的的技术、设计标准、系统组件、用户接口等应规范。可以互联互通,实现完全开放。

(2) 实用性和先进性。网络系统的设计目标应实用有效,网络结构设计、网络设备选型应保证先进性、实用性。由于计算机网络硬件设备技术更新较快,应考虑网络投资在一定时间阶段的价值体现。

(3) 可靠性和安全性。网络系统应能够有序、可靠、安全地运行,对重要部位采用容错设计

(4) 灵活性和可扩展性。网络设计和设备选型应支持在规模和性能两个方面扩展,要充分考虑到今后一段时间技术发展和用户需求的变化,系统设计注重层次化、模块化、使得系统集成或网络设备配置灵活方便,提供有备用的、各有侧重点的、可选的系统集成方案。

第2章园区网络需求分析

为确保园区的网络稳定运行,不仅是要满足园区发展,也更要关注到日益增长的网络应用需求,在建设密码产业园区的网络上要有更高的要求。

2.1网络建设需求分析

在与公司管理层沟通过后,得出以下几点需求:

1.网络流量控制:限制流量,减少网络拥塞。

2.访问控制:控制网络用户的访问,对敏感区域区分访问权限。决定行政部、研发部、市场部和生产部的固定办公点采用固定的IP地址进行网络访问,每一个部门划分一个VLAN,要求行政部能够访问到所有部门,但是其他部门不能互相访问。园区覆盖无线网络,满足员工的笔记本和移动终端上网需求。同时允许所有部门与公司总部互相通信。其中行政部有40位员工,研发部有50位员工,市场部有30位员工,生产部有30位员工。

3.防火墙作为网络信息进出口,保护本地网络安全,隔绝外部非法用户盗取资源。

4.各部门有访客要接入到园区网络时,接入到部门的Guest无线网络,区分访客与员工的无线网络。

2.2用户网络需求分析

经过和员工代表交流之后,了解出员工的上网需求如下:

1.所有部门全部需要接入网络,上网用户量预留在300。

2.区分不同部门的局域网,为确保公司后期发展,采用一个部门划分一个局域网。

3.满足日常办公。经常需要视频会议的办公点开启会议时要流畅清晰,确保网络稳定。下载公司文件文档要快速。

4.浏览网页应用等传统业务数据,要求响应迅速。还要保障用户信息安全,减少黑客盗取用户信息。

总结上述需求得出,园区网络建设要高速、稳定、安全。

2.3管理需求

1.网络设备可管理分析:

防火墙:提供多种管理方式,支持web界面管理操作,协助网络管理员完成网络的安全管理。

交换机:支持远程登录访问,实时查看。

2.易于管理的布线方式:采用树形拓扑结构的综合布线方式,接入层直连到汇聚层,再由汇聚层直连到核心层。

2.4建设基本原则

网络系统集成遵循的规则有:

(1)标准化。我们设计网络的时候要采用的技术等应该按照标准来建设,达到网络连通。

(2)实用先进。设计也要考虑到网络设备更新换代较快,然后在选择设备的时候就需要保证先进和实用,不会被立即淘汰。

(3)可靠安全。园区网络系统要保证稳定,对必要设备与链路采取冗余设计,防止出现单点故障导致网络瘫痪。

(4)灵活与可扩展性园区。设计与设备选型也要考虑到后期发展,要预留扩展部分,满足后期网络规模逐步扩大能够与原有的网络相接入。

第3章项目设计

3.1设计原则

遵循网络工程设计的原则,由需求推动网络工程的设计,结合到上一章节的需求分析,采用虚拟路由冗余和多实例生成树相结合的模式,能够快速响应网络的变化,对重点区域的设备采用双机热备方式与负载均衡结合,减少网络中单点故障所带来的影响。

3.2网络架构设计图

根据项目的需求,经过施工现场的考察,综合各项要求,设计如下图3-1的网络架构设计图

图3-1 网络架构设计图

其中,Internet网络架构如图3-2

图3-2 Internet网络架构图

Internet区域是由运营商网络构成,在该项目中,公司网络通过防火墙接入运营商的网络,与外界访问。根据与当地的运营商合作租用其提供的互联网接口,由于整个园区大约有200台的终端,并且要与公司总部互联互通,故要求的带宽为千兆带宽。满足园区内用户的上网需求,运营商的光纤直接铺设在行政部主楼的机房内。

3.3IP地址及VLAN规划表

防止个别计算机出现故障影响到网络和其他计算机正常使用,我们需要设置好防护措施。VLAN(Virtual LAN)虚拟局域网,就可以很好的隔开一个大的广播域。

不同部门要设置一个VLAN,一共设置4个VLAN。

3.4园区无线网络部署

园区每一栋建筑物设置一个无线接入点,使用中心机房部署的IP地址池,为此新创建4个地址池,每一栋使用1个地址池。地址池使用C类私有地址配置。

第4章项目实现

4.1园区网络建设关键技术

4.1.1虚拟局域网技术VLAN

在IP地址分配的章节有提及到,VLAN不仅可以将一个大的广播域划分成多个小的广播域,减少广播流消耗的带宽,避免引起链路中广播包庞大数量而占用资源。这里使用基于端口的VLAN,将VLAN ID配置映射到交换机的物理端口,这种划分方法简单,容易实现。使用多路复用VLAN(Mux VLAN),提供了通过VLAN进行网络资源控制的机制。根据需求设计部门之间的通信。

4.1.2DHCP获取IP地址

各部门都有无线终端,这些设备如果配置静态IP地址上网,配置量则非常巨大,采用DHCP技术,让无线终端获取上网地址,一个部门用一个地址池的地址。以行政部的为例创建名称为VLAN10的地址池。

[He_xin_1] ip pool vlan10

gateway-list 192.168.10.254 //配置网关

network 192.168.10.0 mask 255.255.255.0 //所处网段

dns-list 8.8.8.8 //DNS为8.8.8.8

4.1.3链路聚合技术

链路聚合技术是将多条物理链路组合在一起,形成一条逻辑链路,要做成逻辑接口,就要相同设备相同接口,捆绑在一起。通常用在2台设备之间的链路,链路聚合对于网络的负载分担、高可靠性和增加带宽方面有很好的效果。

在核心层交换机1上配置LACP并确定为主动端,默认优先级为32768,修改优先级小的为主动端,选择2条活动链路,还有一条做冗余。

[He_xin_1] lacp priority 1000

[He_xin_1]interface Eth-Trunk 12

[He_xin_1-Eth-Trunk12]max active-linknumber 2

[He_xin_1]interface g0/0/10

[He_xin_1-GigabitEthernet0/0/10]lacp priority 100

[He_xin_1]interface g0/0/11

[He_xin_1-GigabitEthernet0/0/11]lacp priority 100

查看链路聚合配置如图

图 41活动链路

4.1.4动态路由OSPF协议

OSPF是典型的链路状态协议,采用最短路径优先SPF算法进行最短路径的计算。原先的校园网也有使用OSPF协议,OSPF覆盖的区域分割成几个区域(Area),即路由域。OSPF路由进程只在属于该IP地址范围的接口发送、接收OSPF报文,并且对外通告该接口的链路状态。在核心层交换机与防火墙之间运行OSPF,三台设备处于同一个区域Area0,宣告自己所处网段,以核心交换机为例。

ospf 1

area 0.0.0.0

network 192.168.200.1 0.0.0.0

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

4.1.5静态路由

园区内通过静态路由配置在核心层交换机与防火墙之间,配置方便,易于管理。配置默认路由与黑洞路由。

以核心交换机1为例配置默认路由,配置出接口的路由交给防火墙转发。

ip route-static 0.0.0.0 0.0.0.0 192.168.200.2

4.1.6MSTP生成树协议

我们采用3层组网的时候考虑了冗余设计,因此数据传输会出现环路,在交换机中启动生成树协议,可以有效的防止环路产生。华为交换机默认都会开启MSTP协议。在这里要使用到多实例生成树协议。行政部和研发部流量走核心1交换机,市场部和生产部流量走核心2交换机,实现负载均衡。下边以核心1交换机配置为例,核心层与汇聚层交换机都要配置。

stp instance 1 root primary //在该交换机上实例1做为主根桥

stp instance 2 root secondary //实例2为备根桥

stp region-configuration //stp区域配置

region-name MSTP //创建域名MSTP

instance 1 vlan 10 20 //实例1 VLAN10和20

instance 2 vlan 30 40 //实例2 VLAN30和40

active region-configuration //激活域配置

4.1.7防火墙NAT地址转换

防火墙配置了2个公网地址作为访问外网的地址池,在访问外部网络时,内网地址转换为公网地址。配置默认路由,交给运营商路由器转发数据,同时配置黑洞路由。

nat address-group Nat_pool 0

mode pat

section 0 200.1.1.105 200.1.1.106

ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet1/0/0 200.1.1.2

ip route-static 200.1.1.105 255.255.255.255 NULL0

ip route-static 200.1.1.106 255.255.255.255 NULL0

4.1.8核心交换机的双机热备

interface Vlanif10

ip address 192.168.10.1 255.255.255.0

vrrp vrid 10 virtual-ip 192.168.10.254

vrrp vrid 10 priority 120

vrrp vrid 10 preempt-mode timer delay 20

vrrp vrid 10 track interface GigabitEthernet0/0/21 reduced 60

vrrp vrid 10 authentication-mode md5 A!h’,Qw}❤️:.`&R&e7S(W*:#

dhcp select global

4.1.9交换机其他配置

(1)接入层交换机。

首先修改所有部门接入层交换机的名称,使用中文拼音方便管理员明确交换机标志。这里使用行政部的交换机作为示例。

system-view

[Huawei]sysname Xing_zheng_bu

然后划分VLAN,根据VLAN划分的表格,把相应的VLAN创建好

[Xing_zheng_bu]vlan 11

在接终端设备的接口划分到相应的VLAN中,接口类型改为Access接口。

[Xing_zheng_bu]interface Ethernet0/0/11

[Xing_zheng_bu-Ethernet0/0/11]port link-type access

[Xing_zheng_bu-Ethernet0/0/11]port default vlan 10

对连接汇聚层交换机的接口修改接口类型为Trunk类型,并允许该部门的VLAN通过。

[Xing_zheng_bu]interface Ethernet0/0/1

[Xing_zheng_bu-Ethernet0/0/1]port link-type trunk

[Xing_zheng_bu-Ethernet0/0/1]port trunk allow-pass vlan 10

[Xing_zheng_bu]interface Ethernet0/0/2

[Xing_zheng_bu-Ethernet0/0/2]port link-type trunk

[Xing_zheng_bu-Ethernet0/0/2]port trunk allow-pass vlan 10

(2)汇聚层交换机。

首先修改设备名称为Hui_ju_1,这里以汇聚层交换机1为例。

system-view

[Huawei]sysname Hui_ju_1

创建园区所需的VLAN 10、20、30、40

[Hui_ju_1]vlan batch 10 20 30 40

对分别连接不同的教学楼接入层交换机允许相应的VLAN通过,Ethernet0/0/1允许VLAN10通过,Ethernet0/0/2允许VLAN20通过,Ethernet0/0/3允许VLAN30通过,Ethernet0/0/4允许VLAN40通过。

(3)核心层交换机。

在核心交换机上配置VLANif的IP地址作为网关地址,并允许对应的VLAN通过,创建链路聚合,这里以核心1为例。

sysname He_xin_1

vlan batch 10 20 30 40 100

interface Vlanif10

ip address 192.168.10.1 255.255.255.0

开启路由功能协议,宣告所处的网段

[Core Switch Master-ospf-1-area-0.0.0.0]display this

area 0.0.0.0

network 192.168.0.0 0.0.255.255

4.1.10接入控制器AC配置

AC控制器配置分为有线侧配置即与交换机连接口的配置,和无线侧配置即AP配置。本园区无线部署采用旁挂三层组网隧道转发,企业用户接入WLAN网络,以满足移动办公的最基本需求。且在覆盖区域内移动发生漫游时,不影响用户的业务使用。使用VLAN pool作为业务VLAN,可以避免出现IP地址资源不足或者IP地址资源浪费,减小单个VLAN下的用户数目,缩小广播域。还需要配置AC双机热备与负载均衡,以达到网络流量迸发时设备不会过载

[AC1]dis cu

vlan batch 10 20 30 40 100 //创建VLAN

dhcp enable //开启DHCP服务

ip pool vlan100 //创建管理AP地址池

gateway-list 192.168.100.254 //网关设为254

network 192.168.100.0 mask 255.255.255.0 //所处网段为100

interface Vlanif100 //设置Vlanif接口的地址并启用全局地址池

ip address 192.168.100.254 255.255.255.0

dhcp select global

interface GigabitEthernet0/0/8 //与交换机连接的链路设为trunk并允许相对应的VLAN通过

port link-type trunk

port trunk allow-pass vlan 10 20 30 40 100

capwap source interface vlanif100 //

wlan //无线侧配置,以研发部为例

security-profile name Yanfa //创建安全模板

security wpa2 psk pass-phrase 12345678 aes //采用wpa2加密方式

ssid-profile name Yanfa //创建SSID模板

ssid Yanfa

vap-profile name Yanfa //创建VAP模板

forward-mode tunnel

service-vlan vlan-id 20

ssid-profile Yanfa

security-profile Yanfa

ap auth-mode no-auth

ap-group name Yanfa //创建AP组

regulatory-domain-profile domain1

radio 0

vap-profile Yanfa wlan 1

radio 1

vap-profile Yanfa wlan 1

ap-id 4 type-id 35 ap-mac 00e0-fc3b-6480 ap-sn 210235448310E3450D35

ap-name Yanfa

ap-group Yanfa

第5章 虚拟环境测试

5.1园区网络内部通信

5.1.1各部门获取地址

以行政部为例,有线设备和无线设备通过DHCP获取IP地址,有线终端与无线终端获取的IP地址为同一的地址池中的地址。图 51为终端设备获取IP地址的图。

图 51获取IP地址

5.1.2各部门之间通信

所有部门之间都可以进行通信,这里以行政部访问市场部为例。

图 52部门通信访问测试

5.2园区访问外网

在访问外网时用防火墙NAT地址池中的地址通信。

图 53地址转换访问

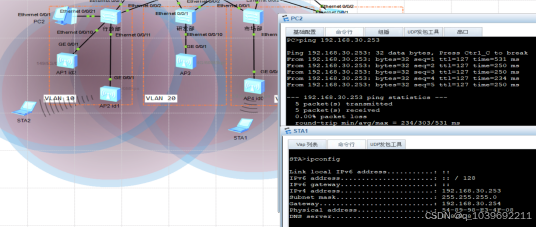

5.3园区与公司总部通信

总部模拟一台设备PC1,IP地址为10.10.10.1,用行政部的PC2去访问PC1。

图 54通信测试

1245

1245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?