一、前言

前些天有监测出服务器里有一台虚拟机正在扫描445端口。很多蠕虫病毒都是通过445端口传播的,2017年的永恒之蓝也是通过445传播的,所以感觉事情会比较严重。

二、前期处理

因为那台虚拟机上面没有什么用来监测扫描的软件,初步怀疑可能是虚拟机被人黑了。此时用远程桌面连接上去千万别把磁盘挂载上去,免得有些病毒会直接传到本机去。我用的是vmware连接上去。

第一步:断网

在网络设置中把网卡禁用掉。防止继续进行攻击

第二步:杀毒软件扫描

360扫描看看能不能查看出来,是什么恶意软件,然而并没有什么结果。

三、分析排查

第一步:查看端口占用情况

在cmd中执行 netstat -ano|findstr 445

如果能找到,那么就可以知道进程号

第二步:查看进程名

在任务管理器中根据已知的进程号去查询对应的进程。

第三步:确定恶意软件

找到进程后,右键打开文件所在的位置,就可以找到恶意软件所在的位置了。

第四步:清理恶意软件

卸载删除搞起来。360注册表再清除一波

上面是常规的方法,but并没有奏效。

所以这个时候想到通过wireshark去抓包,然后分析出那个软件。数据包中是能抓到包含445的数据包,但是不好分析出来,源端口一直在变化,而用cmd查询端口状态又是实时的。

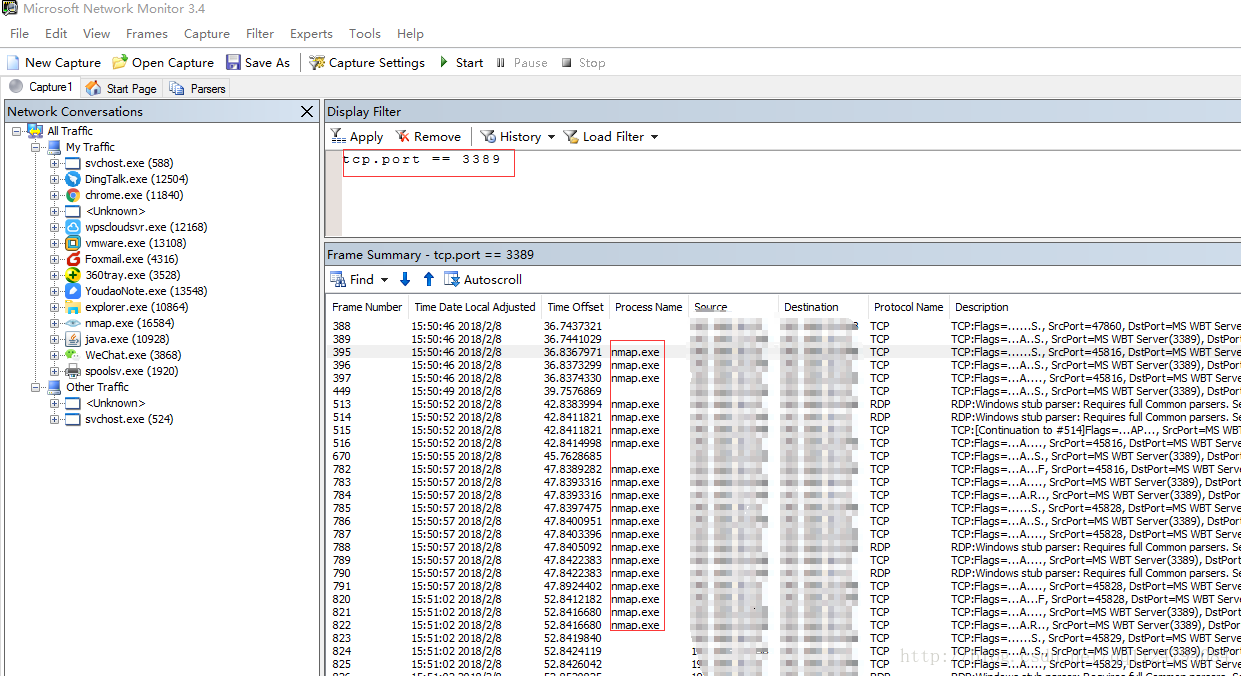

最终在资深同事的介绍下找到了一款微软的抓包工具microsoft network monitor,能分析出哪个进程发出的数据包。

因为恶意软件是被人设置定时的,所以我把抓包软件打开一直监听。最后通过检索端口tcp.prt==445找出恶意软件。

因为已经把那台虚拟机删除了,所以贴个nmap扫描3389的时测试的图吧。

1010

1010

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?