0x00 序言

去年玩了几个月的渗透测试,当初觉得很高端的样子,现在看来不过都是些小把戏,于是开始折腾逆向工程。学习过程中参考的是《逆向工程核心原理》这本书,讲的很详细,按照上面的步骤破解了几个crackme,然后自己在网上找了一些程序来玩,第一次独立成功破解Afkayas.1,有点兴奋,于是将破解过程记录下来,算是一个开启逆向工程大门的里程碑吧。

0x01 准备

玩逆向工程需要至少一个调试工具,这里我推荐OllyDbg。还需要一些小程序,可以利用已有的 CrackMe 小程序。

0x02 初次运行

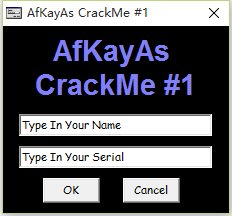

拿到程序后,首先运行,看看有什么特征:

这个是典型的字符串序列破解程序,根据name的值推出serial。

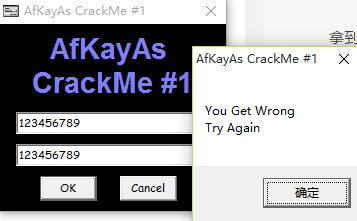

我们尝试输入:

一个很明显的特征就是点击 OK 按钮后,程序会弹框,而且会显示特征字符串。

0x03 开始调试

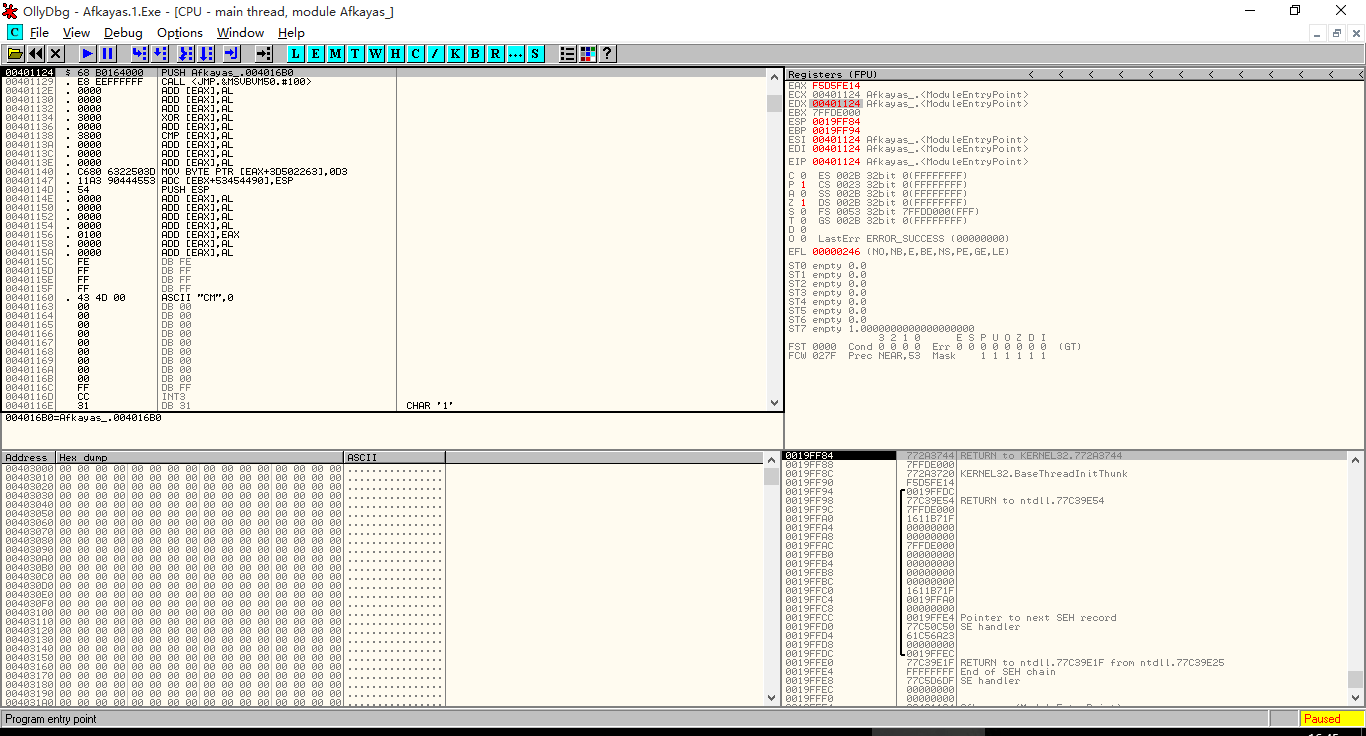

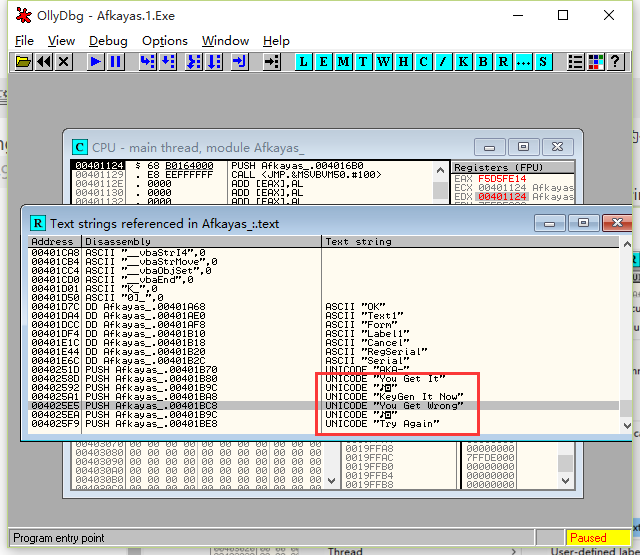

我们打开 OllyDbg,加载程序后大致是这样:

1、查询特征字符串

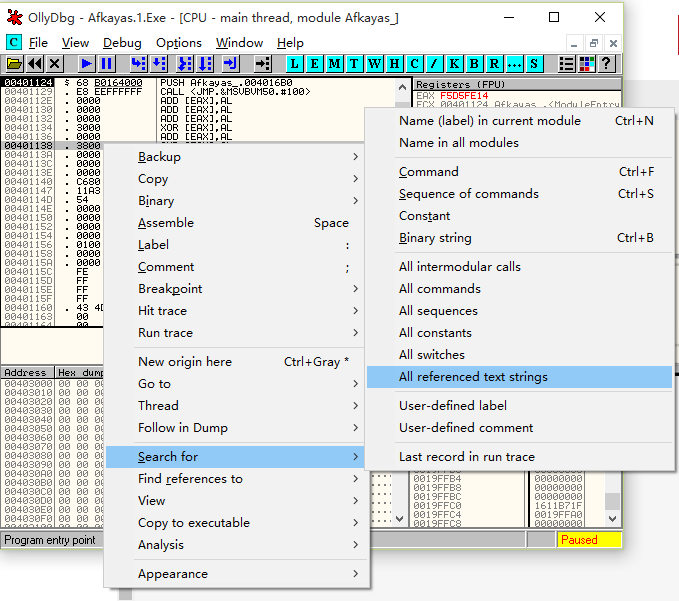

根据上面的弹框可以推测,如果serial输入正确,则会提示成功的信息;上面我们获得了失败时的字符串,按如下步骤在代码段中查找:

首先右键代码区,”Search for” => “All referenced text strings”

在新的对话框中找到失败的提示字符串:

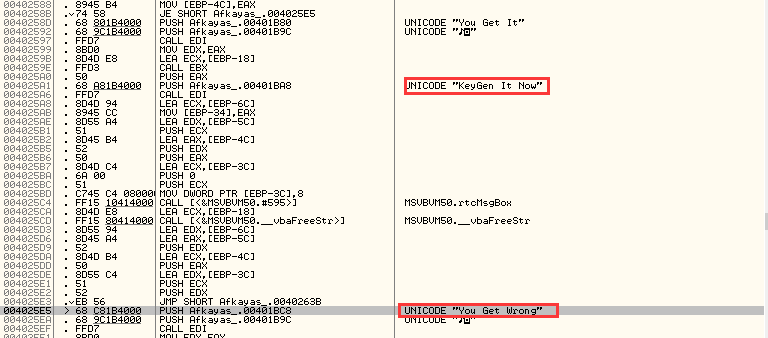

双击其中一个,回到代码区,可以看到注释中出现了失败和成功时的字符串:

2、条件判断

我们发现成功和失败时的字符串相隔不远,可以初步断定程序会在这之前进行判断,如果输入的serial正确则成功,否则失败;接着我们向上看,发现调用字符串比较函数的入口点:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

180

180

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?