在一篇新发表的论文中,本·古里安大学的 Mordechai Guri 博士揭露了“PIXHELL”攻击。

这是一种从隔离、音频隔离系统中窃取敏感数据的新方法。

此次攻击允许恶意攻击者通过 LCD 屏幕产生的声学信号泄露信息,利用线圈噪音和由操纵的像素模式引起的电容器振动。

与以前的声学攻击不同,PIXHELL 不需要音频硬件,绕过了被称为“音频间隙”的防御措施,该措施禁止在高度敏感的环境中使用扬声器。

隔离系统通常用于国防、金融和关键基础设施等领域,与外部网络隔离以保护敏感数据。

音频隔离系统更进一步,禁止使用发声硬件来防止基于音频的数据泄露。

然而,PIXHELL 绕过了这两项安全措施,利用的是 LCD 屏幕而非传统扬声器的声学特性。

这次攻击对依赖气隙系统的环境产生了严重影响,再次表明物理隔离并不能保证免受网络威胁。

PIXHELL 详细信息

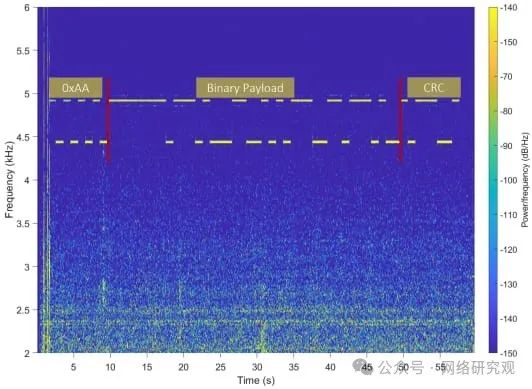

PIXHELL 攻击的工作原理是,在隔离的机器上安装恶意软件,操纵屏幕的像素模式,生成 0-22 kHz 范围内的特定声音信号。

噪音来自 LCD 的内部组件,可以被附近的设备(如智能手机、笔记本电脑或放置在 2 米半径范围内的麦克风)捕获。

这些声音信号很微妙,通常听不见,但它们携带着加密信息,攻击者可以捕获并解码这些信息以提取敏感数据。

PIXHELL 攻击设置

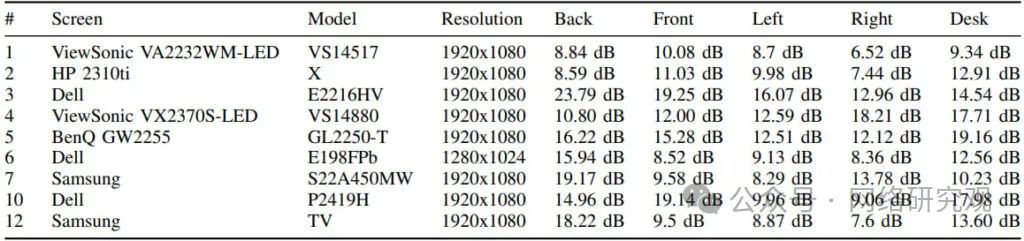

Guri 博士的研究团队在各种屏幕型号上测试了这种方法,并证明该技术可以以缓慢但一致的速度窃取文本和二进制数据。

该攻击采用调制技术,例如开关键控 (OOK),其中二进制数据由声音的存在或不存在表示,以及频移键控 (FSK),它使用两个不同的频率来表示二进制的 1 和 0。

通过精心操纵这些模式,攻击者可以泄露有价值的信息,例如加密密钥、密码或敏感文档。

附近智能手机捕获的声学信号频谱图

这种方法尤其危险,因为它可以在不提醒系统用户的情况下运行。

攻击者可以将像素图案配置为近乎黑色或人类观察者无法辨别,从而实现随时间推移的隐秘数据传输。

这种低可见性使得 PIXHELL 攻击难以检测,即使在高度安全的环境中也是如此。

各种显示器型号和位置的信噪比

保护措施

该研究提出了几种应对措施,例如使用噪音干扰器干扰声学信号或监测音频频谱以发现异常活动。

物理安全措施(例如限制便携式设备与敏感机器的距离)也有助于降低此类攻击的风险。

然而,Guri 博士指出,这些措施可能会带来复杂性和成本,因此很难在大规模运营中实施。

这项研究进一步表明,继 Guri 博士最近研究的RAMBO 攻击(通过 RAM 的电磁辐射窃取数据)之后,攻击者如何继续寻找创造性的方法来突破孤立网络。

6093

6093

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?