下载题目,是个压缩包,解压需要密码

题目提示我们密码是四位纯数字,直接暴力破解

压缩包密码2563

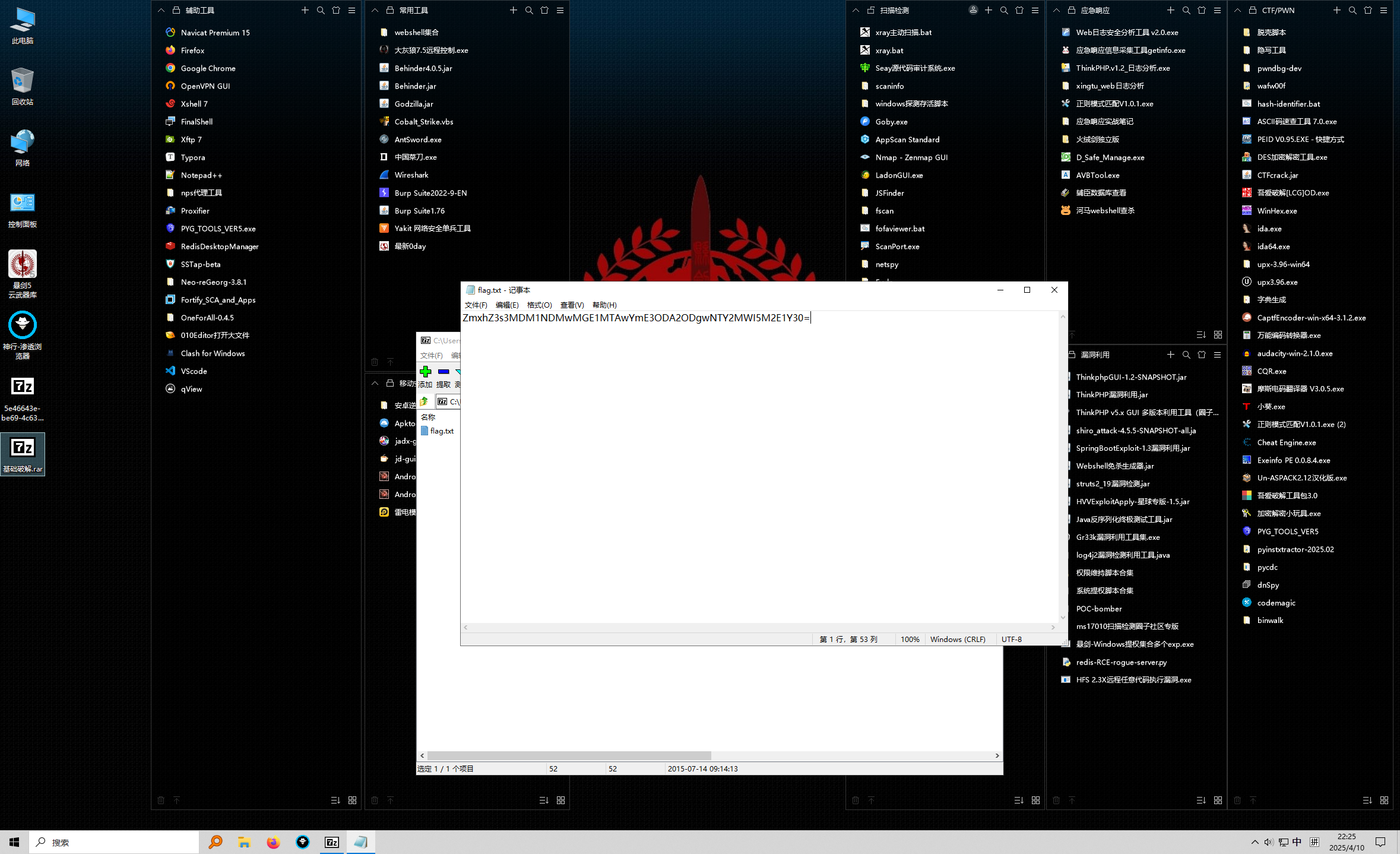

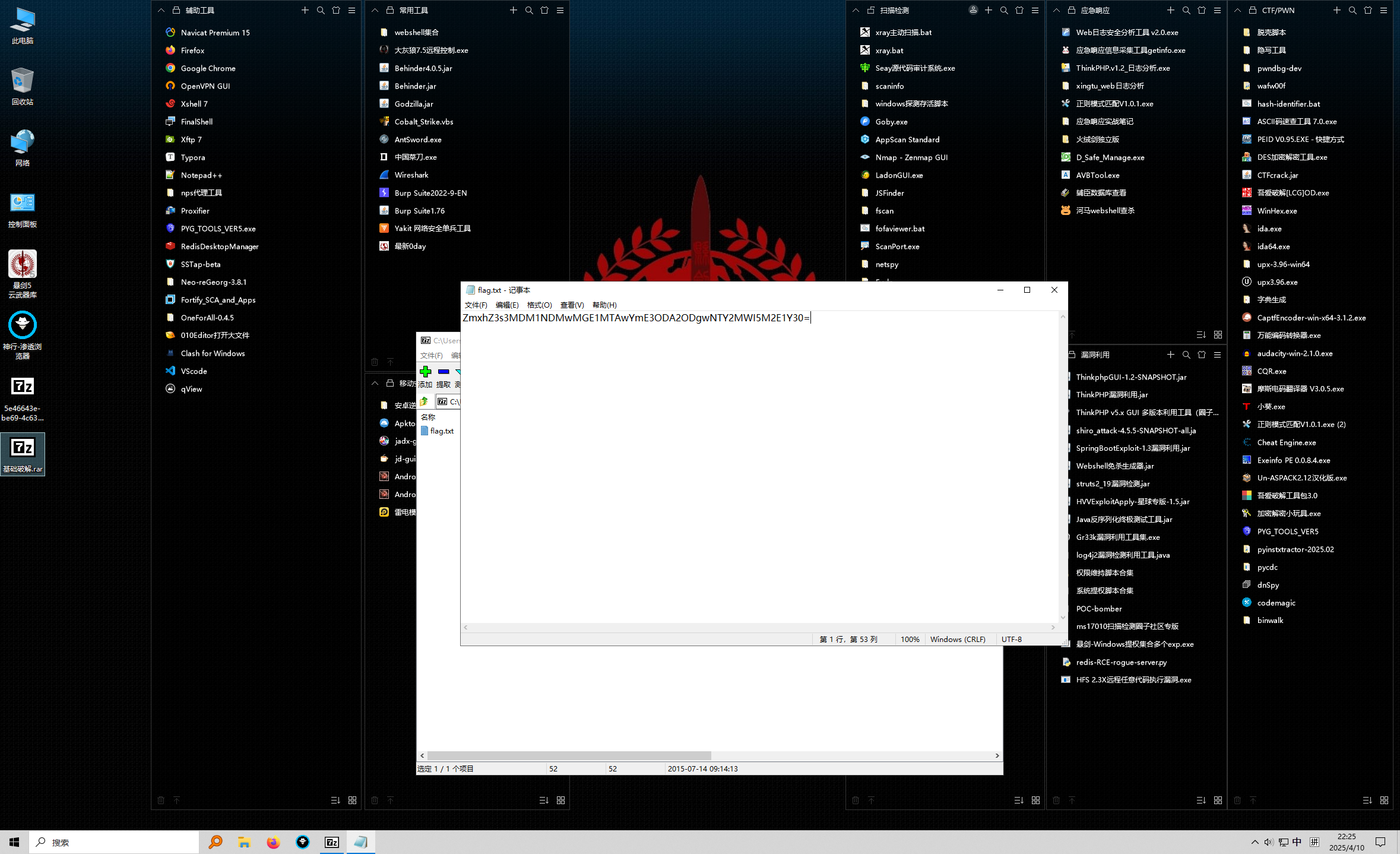

得到了一串base64加密的字符串ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

直接拿去解密

直接得到falg:flag{70354300a5100ba78068805661b93a5c}

拿去提交

直接得分

下载题目,是个压缩包,解压需要密码

题目提示我们密码是四位纯数字,直接暴力破解

压缩包密码2563

得到了一串base64加密的字符串ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

直接拿去解密

直接得到falg:flag{70354300a5100ba78068805661b93a5c}

拿去提交

直接得分

8123

8123

4549

4549

1396

1396

4967

4967

1091

1091

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?