域名

1、什么是域名?

www.baidu.com

2、域名在哪里注册?

在第三方平台,如阿里云、腾讯云、华为云等

3、什么是二级域名多级域名

域名由两组或两组以上的或各国语言字符构成,各组字符间由点号分隔开,最右边的字符组称为顶级域名或一级域名、倒数第二组称为二级域名、倒数第三组称为三级域名、以此类推。

4、域名发现对于安全测试的意义?

进行渗透测试时,其主域名找不到漏洞时,就可以尝试去测试收集到的子域名,有可能测试子域名时会有意想不到的效果,然后可以横向到主网站。

DNS

1、什么是DNS?

DNS(Domain Name Server)是进行域名和与之相对应的IP地址转换的服务器、DNS中保存了一张域名和和与之相对应的IP地址的表,以解析消息的域名。

2、本地HOST与DNS的关系?

访问网站时,要先将其域名解析成IP。DNS和HOST都是设置域名和IP的关系。

在进行DNS请求前,系统会先检查自己的HOSTS文件中是否有这个地址映射关系,如果有则调用这个IP地址映射,如果没有再向已知的DNS服务器提出域名解析请求。也就是说HOST的请求级别比DNS高。

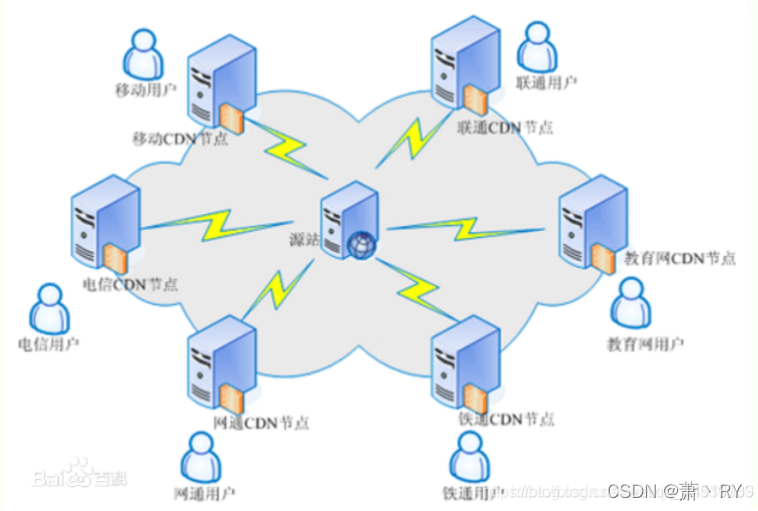

3、CDN是什么?与DNS的关系?

什么是CDN:

CDN(Content DeliveryNetwork)全称是内容分发网络。其目的是让用户能够更快速的得到请求的数据。举个例子,现在服务器在北京,深圳的用户想要获取服务器上的数据就需要跨越一个很远的距离。现在我们在深圳建立一个cdn服务器,上面缓存住一些数据,深圳用户访问时先访问这个cdn服务器,如果服务器上有用户请求的数据就可以直接返回,这样速度就大大的提升了。

CDN和DNS的关系:

CDN实际上是一个就近访问,但是如何知道用户的所在位置从而给他分配最佳的cdn节点呢?这就需要dns服务来进行定位了。通过使用dns服务,可以根据他使用的LDNS服务器来进行一个定位,例如调度服务器看到他是来自深圳电信的LDNS服务器,那么就认为该用户来自深圳电信,然后调度服务器可以让该用户去访问深圳电信的CDN服务器,这样就让用户访问到了最优的cdn节点。

通过dns服务很快的定位到用户的位置,然后给用户分配最佳cdn节点,但是这种调度方式也存在一个问题,例如,一个北京联通的用户但是使用的却是深圳电信的ldns的话,调度服务器会给其分配到深圳电信的cdn服务器,这样就产生了错误的调度。

CDN的整个工作过程:

当用户请求一个文件时,cdn的工作过程如下:

1.dns请求当地local DNS

2.当地local DNS递归的查询服务器的gslb

3.服务器根据local DNS 分配最佳节点,返回ip

4.用户获得最佳接入ip,访问最佳节点。

5.如果该节点没有用户想要获取的内容,则通过内部路由访问上一节点,直到找到文件或到达源站为止。

6.cdn节点缓存该数据,下次请求该文件时可以直接返回。

4、常见的DNS安全攻击有哪些?

DNS缓存感染:

攻击者使用DNS请求,将数据放入一个具有漏洞的的DNS服务器的缓存当中。这些缓存信息会在客户进行DNS访问时返回给用户,从而把用户客户对正常域名的访问引导到入侵者所设置挂马、钓鱼等页面上,或者通过伪造的邮件和其他的server服务获取用户口令信息,导致客户遭遇进一步的侵害。

DDoS攻击:

DDoS攻击也叫做分布式拒绝服务攻击,可以使很多的计算机在同一时间遭受到攻击,使攻击的目标无法正常使用。攻击者可以伪造自己的DNS服务器地址,同时发送大量请求给其他服务器。其他服务器的回复会被发送到被伪造服务器的真实地址,造成该服务器无法处理请求而崩溃。攻击者同样可以通过利用DNS协议中存在的漏洞,恶意创造一个载荷过大的请求,造成目标DNS服务器崩溃。

域名劫持(DNS重定向):

域名劫持是通过攻击域名解析服务器(DNS),或伪造域名解析服务器(DNS)的方法,把目标网站域名解析到错误的地址从而实现用户无法访问目标网站的目的。域名劫持一方面可能影响用户的上网体验,用户被引到假冒的网站进而无法正常浏览网页,而用户量较大的网站域名被劫持后恶劣影响会不断扩大;另一方面用户可能被诱骗到冒牌网站进行登录等操作导致泄露隐私数据。

DNS查询嗅探:

攻击者主要利用对DNS的配置信息获取网络环境的信息,为之后的攻击做好的准备。

针对这些情况,我们需要对DNS服务器需要采取特别的安全保护措施,在防火墙网络中,分开设置内部DNS服务器和外部DNS服务器,连接外部服务的外部DNS服务器上不留有对外禁止访问的内部网络系统的服务器,做到内外网络服务器分割。

ARP欺骗:

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。ARP攻击主要是存在于局域网网络中,局域网中若有一台计算机感染ARP木马,则感染该ARP

木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

ARP欺骗通常是在用户局网中,造成用户访问域名的错误指向,但在IDC机房被入侵后,则也可能出现攻击者采用ARP包压制正常主机、或者压制DNS服务器,而李代桃僵,以使访问导向错误指向的情况。

本机劫持:

在计算机系统被木马或流氓软件感染后可能会出现部分域名的访问异常,如访问挂马或者钓鱼站点、无法访问等情况,本机劫持有hosts文件篡改、本机DNS劫持、SPI链注入、BHO插件等方式,虽然并非都通过DNS环节完成,但都会造成无法按照用户意愿获得正确的地址或者内容的后果。

脚本语言

1、常见的脚本语言类型有哪些?

脚本语言泛指单用作简单编程任务。

常见的:asp php aspx hsp javaweb pl py cgi等

2、不同脚本类型与安全漏洞的关系?

不同脚本语言的编写规则不同,程序产生的漏洞自然也不一样(代码审计)。

3、漏洞挖掘代码审计与脚本类型的关系?

做漏洞挖掘代码审计,要熟悉相关代码和相关逻辑机制。

后门

1、什么是后门?有哪些后门?

在信息安全领域,后门是指绕过安全控制而获取对程序或系统访问权的方法。

后门最主要的目的就是方便以后再次进入或控制系统。

后门分类:

网页后门、线程插入后门、扩展后门、C/S后门(客户端服务器后门)

2、后门在安全测试中的实际意义?

1、获取相关权限后,后门相当于一个管道,便于下次进入和操作。

2、即使管理员改变了所有密码之类的方法来提高安全性,仍能再次侵入,并使再次侵入被发现的可能性降至最低。

3、大多数后门会设法躲过日志,所以很多情况下,即使入侵者正在使用系统也不会显示入侵者在线。

3、关于后门需要了解哪些?(玩法、免杀)

玩法(创建后门后我们可以怎么操作):

控制网站、控制系统、进行脱库、盗取信息等

免杀(简单介绍):

免杀技术全称为反杀毒技术Anti-AntiVirus简称“免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。其内容基本上都是修改病毒、木马的内容改变特征码,从而躲避了杀毒软件的查杀。

WEB

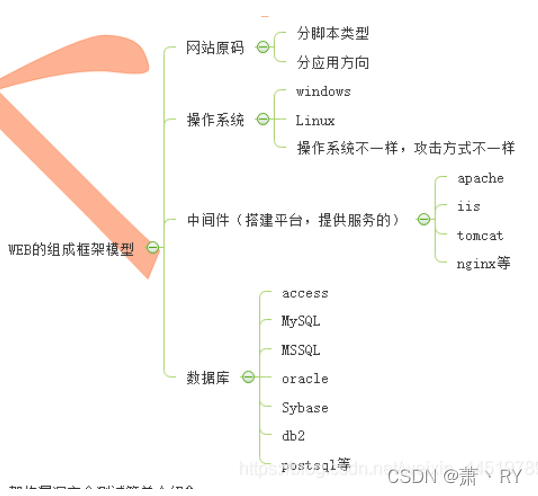

1、WEB的组成架构模型?

网站源码:分脚本类型、分应用方向

操作系统:windows、linux

中间件(搭建平台):apache、iis、tomcat、nginx等

数据库:access、mysql、mssql、oracle、sybase、db2、postsql等

2、架构漏洞安全测试简要介绍?

安全测试分为四个层面:通信层、应用服务层、系统层、管理层。

通信层:

主要测试通信协议的安全,系统开放的端口,其中操作系统提供网络层和数据链路层协议,存在问题的可能性较小,一般关注开源协议已存在漏洞即可,无需重点关注。应用层服务与协议一般由产品形态决定,产品中可以自定义配置相关协议与参数,需要重点关注与测试。

应用层:

应用层包含开发人员开发代码,为整个安全测试的核心模块。主要包括web安全测试,源码安全测试。其中web安全测试从web访问服务的维度,偏向黑盒,进行安全测试。源码安全测试从代码的维度,偏向白盒,进行安全测试。

系统层:

主要测试操作系统安全,数据库服务安全,web服务器安全,以及其他一些中间件的安全。

管理层:

主要包括产品资料的安全测试,安全策略制定,协调各个层面的安全测试以及安全风险的整体评估。

3、为什么要从WEB层面为主为首?

WEB使用方面比较广,而且很多APP与WEB网站有关联。

WEB相关安全漏洞

1、WEB源码类对应漏洞?

- git源码泄露

- svn源码泄露

- hg源码泄漏

- CVS泄露

- Bazaar/bzr泄露

- 网站备份压缩文件

- WEB-INF/web.xml 泄露

- DS_Store 文件泄露

- SWP 文件泄露

- GitHub源码泄漏

2、WEB中间件对应漏洞?

一、IIS中间组件:

1、PUT漏洞

2、短文件名猜解

3、远程代码执行

4、解析漏洞二、Apache中间组件:

1、解析漏洞

2、目录遍历三、Nginx中间组件:

1、文件解析

2、目录遍历

3、CRLF注入

4、目录穿越四、Tomcat中间组件:

1、远程代码执行

2、war后门文件部署五、jBoss中间组件:

1、反序列化漏洞

2、war后门文件部署六、WebLogic中间组件:

1、反序列化漏洞

2、SSRF

3、任意文件上传

4、war后门文件部署七、其它中间件相关漏洞

1、FastCGI未授权访问、任意命令执行

2、PHPCGI远程代码执行

3、WEB数据库对应漏洞?

1.默认、空白及弱用户名/密码

2.SQL注入

3.广泛的用户和组权限

4.启用不必要的数据库功能

5.失效的配置管理

6.缓冲区溢出

7.特权升级

8.拒绝服务攻击

9.数据库未打补丁

10.敏感数据未加密

11.XSS攻击

12.CSRF攻击

4、WEB系统层对应漏洞?

桌面操作系统

服务器操作系统

嵌入式操作系统

网络操作系统等

5、其他第三方对应漏洞?

被利用的第三方ActiveX插件漏洞,涉及迅雷、暴风影音、百度超级搜霸、realplayer等多款常见软件的部分版本中,而且其中多数漏洞曾经是或者现在仍是0day漏洞。它是相对于系统漏洞后一些插件的漏洞来说的,所以叫第三方漏洞。

6、APP或PC应用结合类?

逆向破解,从APP中协议出协议来,到对应网站 上去测试。

一般APP多与网站有关联

1124

1124

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?