nmap -v -sn -PE --script=vuln --min-hostgroup 1024 --min-parallelism 1024 189.201.252.0/10 -oX nmap_output.xml

nmap -sS -T 4 --script=vuln 223.99.19.216

-v -Pn -n -T4 -sS -sV -O

-p 1-65535

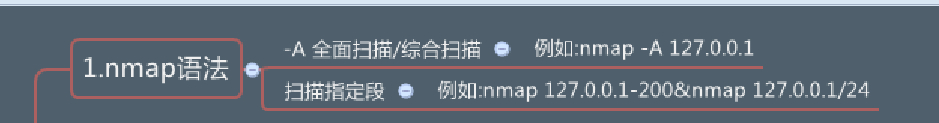

nmap -v 详细信息输出

nmap -p 指定端口

nmap -iL 扫描文件中的ip

nmap -exclude 不扫描某些ip

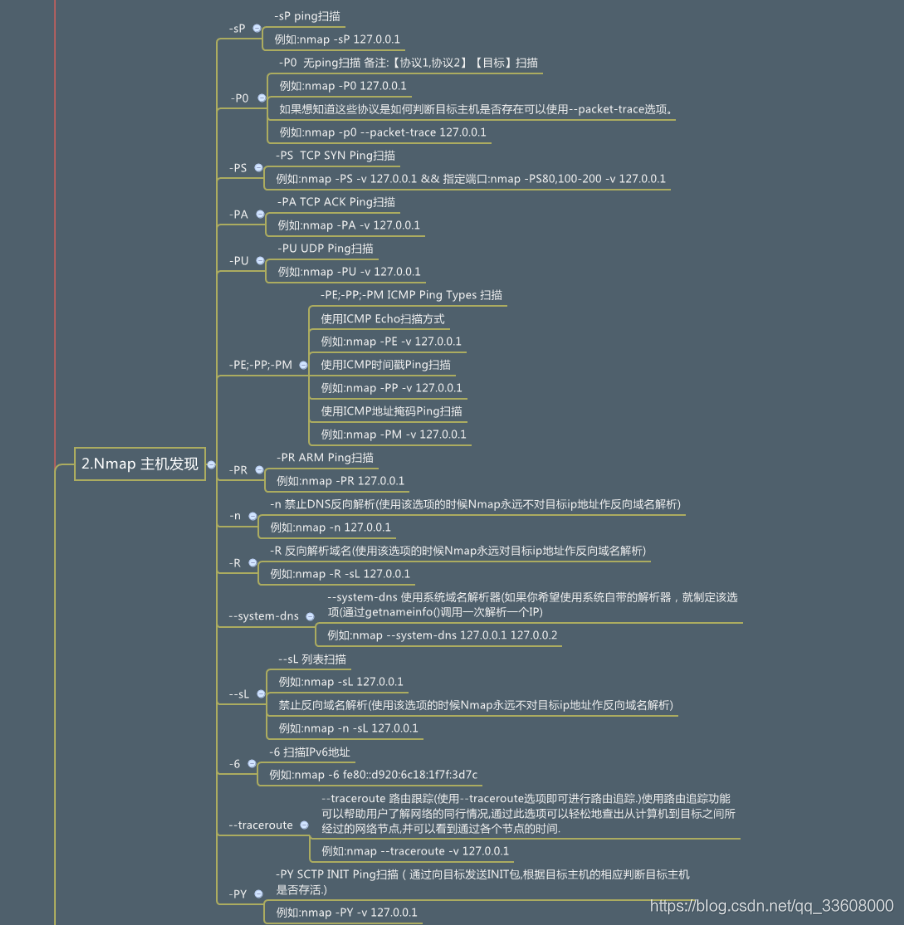

nmap -Pn 使用ping扫描,显式地关闭端口扫描,用于主机发现

nmap -sn 使用ping扫描,进行端口扫描,假设主机都是up的

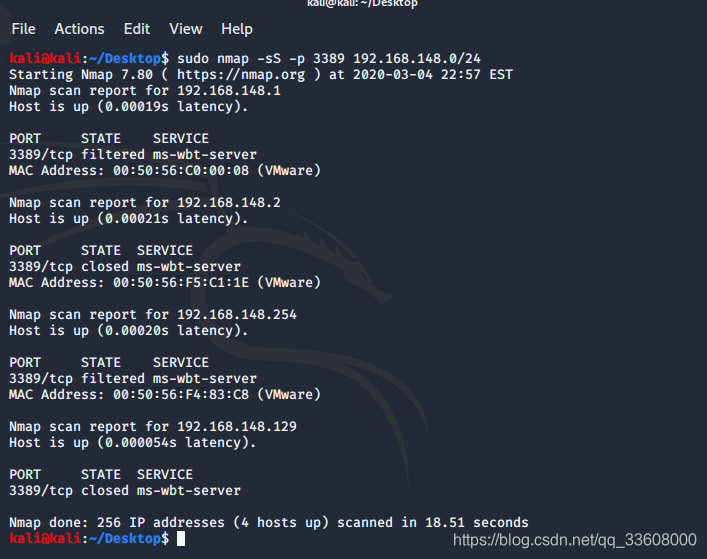

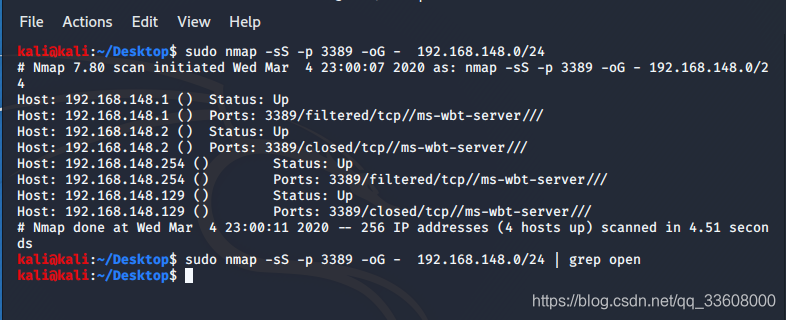

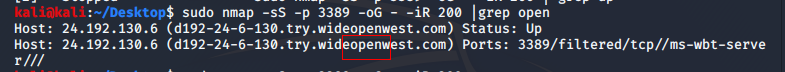

nmap -sS 使用SYN扫描,不需要完成三次握手

nmap -sT TCP connect扫描,需要完成三次握手,只适用于找出TCP和UDP端口

nmap -sU 扫描UDP端口

nmap -sF FIN扫描,用于探测防火墙状态,识别端口是否关闭,容易漏扫

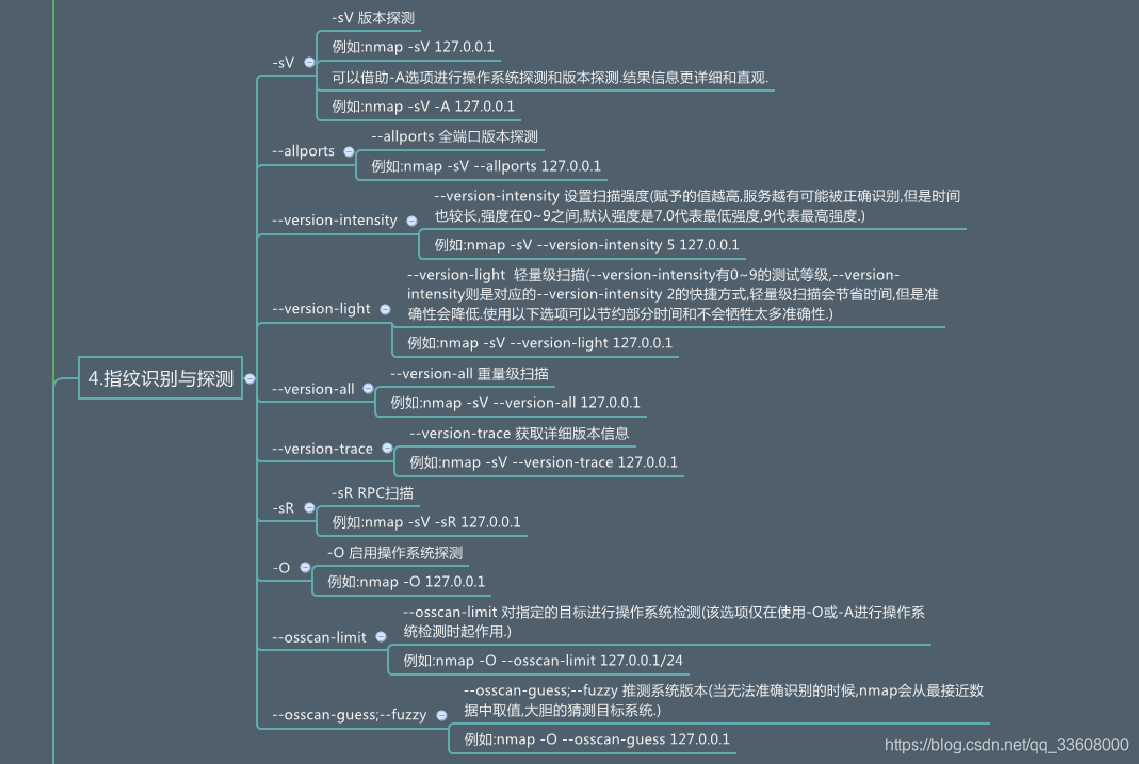

nmap -sV 扫描目标主机的端口和软件版本

nmap -O 远程检测操作系统和软件

nmap -O --osscan-guess 猜测目标操作系统版本

nmap -traceroute 路由跟踪

nmap -A 综合扫描,包含1-10000的端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测

nmap -oN result.txt 将标准输出写入到指定文件中

nmap -oX result.xml 将输入写成xml的形式

nmap -oS result.txt 将输出写成特殊符号的形式,内容跟-oN是一样的,只是字体变了而已

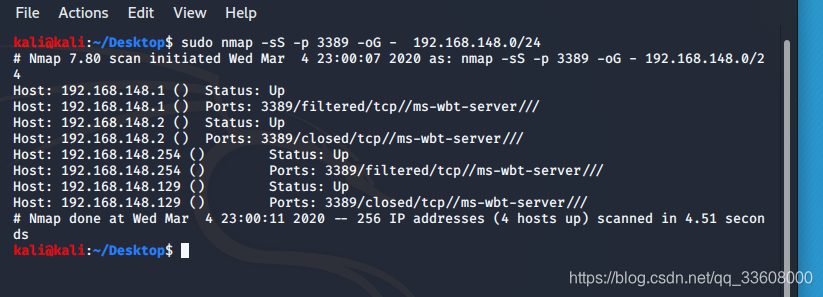

nmap -oG result.txt 将输出写成特殊格式

nmap -oA 将输出所有格式,有三种 .xml/ .gnmap/ .nmap

nmap -T[0-5] 时间参数模板

-T0 用于躲避IDS,时间很长

-T1 用于躲避IDS,时间很长

-T2 降低了扫描速度,使用更小的带宽和目标主机资源对目标靶机进行扫描

-T3 默认模式,未做优化

-T4 假设用户具有合适及可靠的网络而加速对目标靶机的扫描

-T5 假设用户具有更好的网络或者愿意牺牲准确性而加速扫描

nmap -sC 根据端口识别服务自动调用默认脚本

nmap --script

nmap --script=vuln 脆弱性 扫描常见的漏洞

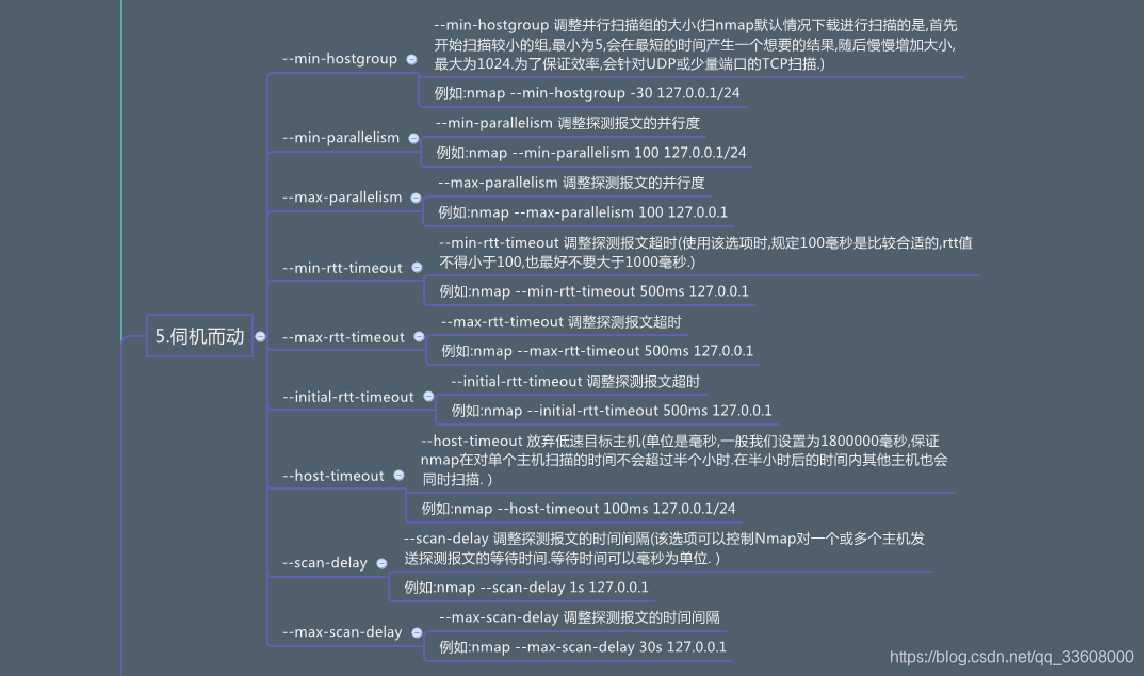

调整探测报文的并行度 并行主机扫描组大小

最小主机组/最大主机组<大小>

--min-parallelism 大于1可以在网络或主机不好的情况下进行更好的扫描,但是会影响结果的准确度

--max--parallelism 设置为1,防止Nmap对同一主机同一时间发送多次报文

为了充分利用系统和网络资源,我们将探针的数目限定最小为1024

–min-hostgroup/–max-hostgroup size 设置组的大小

Nmap具有并行扫描多主机端口或版本的能力,

Nmap将多个目标IP地址 空间分成组,然后在同一时间对一个组进行扫描。

当IP太多时,nmap需要分组,然后串行扫描

通常,大的组更有效。缺点是只有当整个组扫描结束后才会提供主机的扫描结果。

如果组的大小定义 为50,则只有当前50个主机扫描结束后才能得到报告(详细模式中的补充信息 除外)。

默认方式下,Nmap采取折衷的方法。

开始扫描时的组较小, 最小为5,这样便于尽快产生结果;

随后增长组的大小,最大为1024。

确切的 大小依赖于所给定的选项。为保证效率,

针对UDP或少量端口的TCP扫描,Nmap 使用大的组。

1、查看域名的详细信息 whois 域名/ip

2、测试本机到远端主机是否联通 ping 域名/ip

3、查看域名解析的详细信息 dig 域名/ip

4、半开扫描TCP和SYN扫描 -sS

5、完全TCP连接扫描 -sT

6、UDP扫描 -sU

7、syn包探测(防火墙探测) -PS

8、ack包探测(防火墙探测) -PA

9、不ping -PN

10、不dns解析 -n

11、操作系统识别 -O

12、服务器版本信息 -sV

13、端口扫描 -P

14、设置时间级别(0-5) -T

15、导入扫描结果 -iL

16、导出扫描结果 -oG oN

-sP 存活

-sn 不扫描端口,只ping主机

-PE 通过ICMP echo判定主机是否存活

-n 不反向解析IP地址到域名

nmap -v -sn -PE -n --min-hostgroup 1024 --min-parallelism 1024 -oX nmap_output.xml www.lijiejie.com/16

–min-hostgroup 1024 最小分组设置为1024个IP地址,当IP太多时,nmap需要分组,然后串行扫描

–min-parallelism 1024 这个参数非常关键,为了充分利用系统和网络资源,我们将探针的数目限定最小为1024

-oX nmap_output.xml 将结果以XML格式输出,文件名为nmap_output.xml

一旦扫描结束,解析XML文档即可得到哪些IP地址是存活的。

--script=broadcast-avahi-dos1

试图发现主机使用DNS服务发现协议

在本地网络和发送一个空的UDP数据包

到每个主机检验它是否是脆弱的SSH和空的UDP包的拒绝服务(cve-2011-1002)

CVE-2007-6750

Apache HTTP服务器1.x和2.x允许远程攻击者通过部分HTTP请求造成拒绝服务(守护程序中断),

如Slowloris所示,这与2.2.15之前的版本中缺少mod_reqtimeout模块有关。

10.1.1.1/8,

10.0.0.0/8

172.16.1.1/12,

192.168.1.1/16

172.16.0.0/16,

192.168.1.0/24

nmap-h

Nmap 7.10(https://nmap.org )

用法:nmap[扫描类型][选项]{target specification}

目标规格:

可以传递主机名、IP地址、网络等。

我。nmap。org,微软。com/24192.168.0.1;10.0.0-255.1-254

-iL<inputfilename>:从主机/网络列表输入

-iR<num hosts>:选择随机目标

--排除<host1[,host2][,host3],…>:排除主机/网络

--excludefile<exclude_file>:从文件中排除列表

主机发现:

-sL:列表扫描-只需列出要扫描的目标

-序列号:Ping扫描-禁用端口扫描

-请注意:将所有主机视为联机--跳过主机发现

-PS/PA/PU/PY[portlist]:对给定端口的TCP SYN/ACK、UDP或SCTP发现

-PE/PP/PM:ICMP回显、时间戳和网络掩码请求发现探测

-PO[协议列表]:IP协议Ping

-n/-R:从不进行DNS解析/始终解析[默认值:有时]

--dns服务器<serv1[,serv2],…>:指定自定义DNS服务器

--系统dns:使用操作系统的dns解析程序

--traceroute:跟踪到每个主机的跃点路径

扫描技术:

-sS/sT/sA/sW/sM:TCP-SYN/Connect()/ACK/Window/Maimon扫描

-UDP扫描

-sN/sF/sX:TCP Null、FIN和Xmas扫描

--scanflags<flags>:自定义TCP扫描标志

-sI<僵尸主机[:probeport]>:空闲扫描

-sY/sZ:SCTP初始化/COOKIE-ECHO扫描

-IP协议扫描

-b<FTP中继主机>:FTP跳转扫描

端口规格和扫描顺序:

-p<port ranges>:仅扫描指定的端口

Ex:-p22-p1-65535-p U:53111137,T:21-25,801398080,S:9

--排除端口<端口范围>:从扫描中排除指定的端口

-F:快速模式-扫描的端口数少于默认扫描

-r:连续扫描端口-不要随机化

--顶部端口<编号>:扫描<编号>最常见的端口

--端口比率<比率>:扫描比<比率>更常见的端口

服务/版本检测:

-sV:探测打开的端口以确定服务/版本信息

--版本强度<level>:从0(灯光)设置为9(尝试所有探头)

--版本灯:限制最可能的探测器(强度2)

--所有版本:尝试每一个探头(强度9)

--版本跟踪:显示详细的版本扫描活动(用于调试)

脚本扫描:

-sC:相当于--script=default

--script=<Lua scripts>:<Lua scripts>是以逗号分隔的

目录、脚本文件或脚本类别

--脚本args=<n1=v1,[n2=v2,…]>:为脚本提供参数

--script args file=filename:在文件中提供NSE脚本args

--脚本跟踪:显示发送和接收的所有数据

--脚本更新b:更新脚本数据库。

--脚本帮助=<Lua scripts>:显示关于脚本的帮助。

<Lua scripts>是以逗号分隔的脚本文件或

脚本类别。

操作系统检测:

-O:启用操作系统检测

--osscan limit:将OS检测限制在有希望的目标上

--osscan猜测:更积极地猜测操作系统

时间和性能:

花费<time>的选项以秒为单位,或附加“ms”(毫秒),

“s”(秒)、“m”(分钟)或“h”(小时)的值(例如30m)。

-T<0-5>:设置计时模板(越高速度越快)

--最小主机组/最大主机组<大小>:并行主机扫描组大小

--最小并行度/最大并行度<numprobes>:探针并行化

--最小rtt超时/最大rtt超时/初始rtt超时<时间>:指定

探测往返时间。

--最大重试次数:限制端口扫描探针重新传输的次数。

--主机超时<时间>:在这么长时间后放弃目标

--扫描延迟/--最大扫描延迟<时间>:调整探头之间的延迟

--最小速率<number>:每秒发送数据包的速度不低于<number>

--最大速率<number>:每秒发送数据包的速度不超过<number>

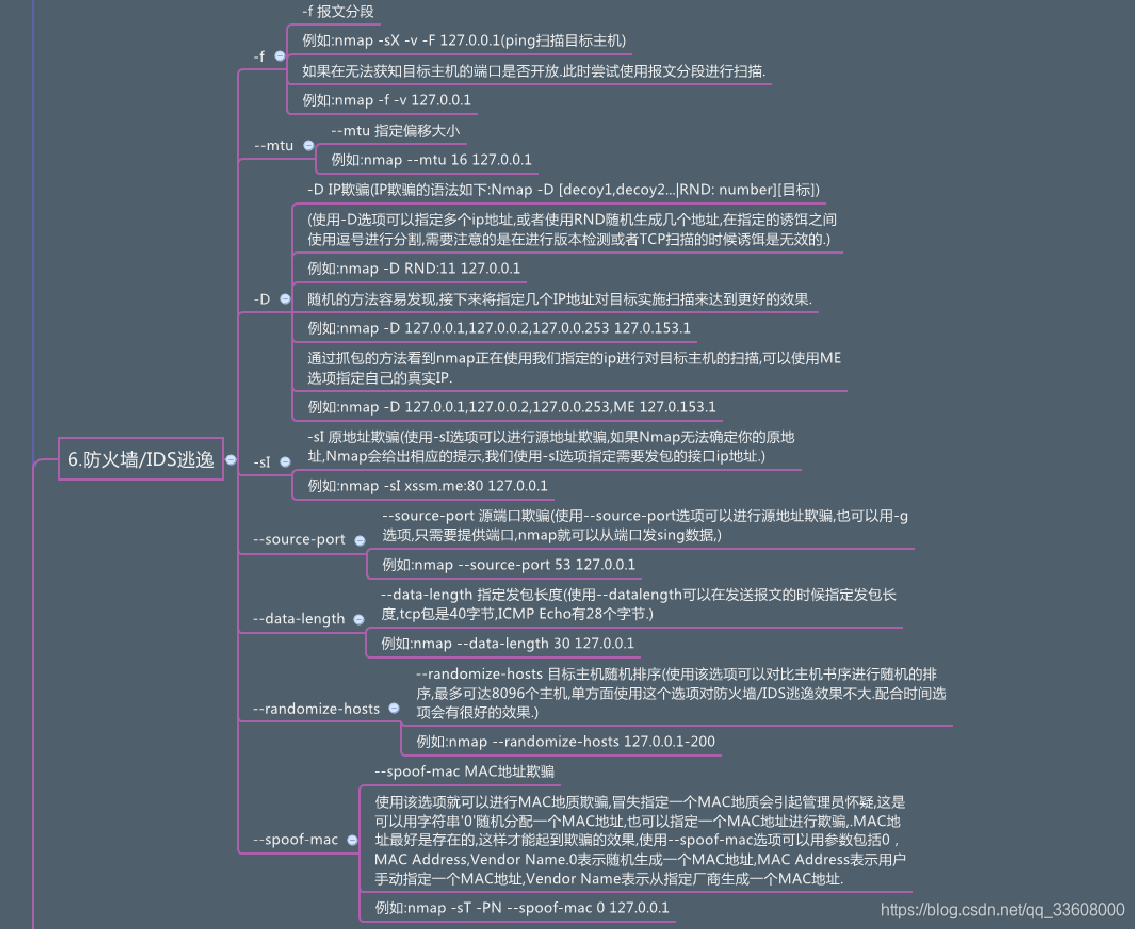

防火墙/IDS规避和欺骗:

-f--mtu<val>:片段数据包(可选带给定mtu)

-D<decoy1,decoy2[我],…>:用诱饵掩盖扫描

-S<IP_地址>:欺骗源地址

-e<iface>:使用指定的接口

-g/--源端口<portnum>:使用给定的端口号

--代理<url1[url2],…>:通过HTTP/SOCKS4代理中继连接

--data<hex string>:向发送的数据包附加自定义负载

--数据字符串<字符串>:将自定义ASCII字符串附加到发送的数据包中

--数据长度<num>:将随机数据附加到发送的数据包中

--ip选项<选项>:使用指定的ip选项发送数据包

--ttl<val>:设置IP生存时间字段

--欺骗mac<mac地址/前缀/供应商名称>:欺骗你的mac地址

--badsum:使用伪TCP/UDP/SCTP校验和发送数据包

输出:

-oN/-oX/-oS/-oG<file>:正常、XML、s |<cript kIddi3、,

和Grepable格式,分别设置为给定的文件名。

-oA<basename>:同时以三种主要格式输出

-v:增加详细程度(使用-vv或更高级别以获得更大效果)

-d:提高调试级别(使用-dd或更多以获得更大的效果)

--原因:显示端口处于特定状态的原因

--打开:仅显示打开(或可能打开)的端口

--数据包跟踪:显示发送和接收的所有数据包

--iflist:打印主机接口和路由(用于调试)

--追加输出:追加到指定的输出文件,而不是删除指定的输出文件

--resume<filename>:恢复中止的扫描

--样式表<path/URL>:将XML输出转换为HTML的XSL样式表

--webxml:来自Nmap的参考样式表。Org获取更具可移植性的XML

--无样式表:防止XSL样式表与XML输出关联

杂项:

-6:启用IPv6扫描

-答:启用操作系统检测、版本检测、脚本扫描和跟踪路由

--datadir<dirname>:指定自定义Nmap数据文件位置

--发送eth/--发送ip:使用原始以太网帧或ip数据包发送

--特权:假设用户拥有完全特权

--unprivileged:假设用户缺乏原始套接字权限

-V:打印版本号

-h:打印此帮助摘要页面。

例如:

nmap-v-A扫描我。nmap。组织

nmap-v-sn 192.168.0.0/16 10.0.0.0/8

nmap-v-iR 10000-Pn-P80

请参阅手册页(https://nmap.org/book/man.html)查看更多选项和示例

https://mp.weixin.qq.com/s/0WPvhp-_folEPh95CGZXEw

Nmap -P0 -sS -n -p 1-65535 -oX tcp.xml -sV IP

Nmap -P0 -sS -n -p 1-65535 -oX tcp.xml -sV IP

解释:

-P0:无ping

-sS: TCP SYN扫描

-n: 扫描时不进行域名解析

-p 1-65535:扫描指定端口范围1-65535

-oX tcp.xml:扫描结果输出到tcp.xml

-sV: 版本探测 IP:被测IP

ip可填写范围:

1、10.152.40.123 --扫描固定IP

2、 10.152.40.0/24 --扫描10.152.40.0和10.152.40.255之间的256台机子

3、 10.152.0-255.1-254 --扫描10.152开头,第三位在0-255范围,第四位在1-254范围内的IP

(前面二位也可以这样设范围)

4、如果知道主机名,不知道其IP,这里的IP可以用主机名来代替

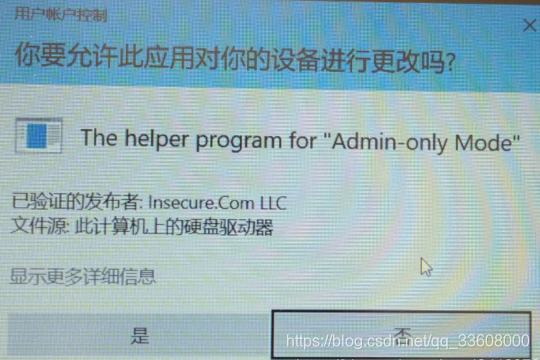

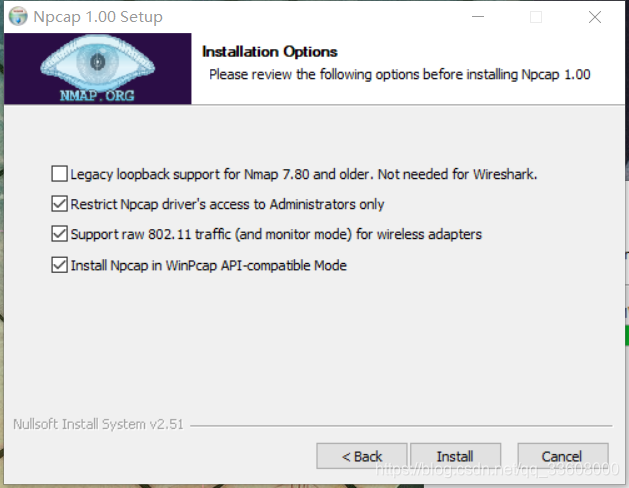

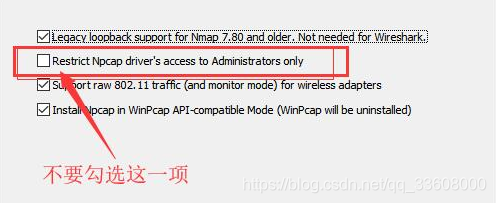

根据“Admin-only Mode”,推测是权限不足导致。

错误

Error in OpenService

Only ethernet devices can be used for raw scans on Windows. Use

the --unprivileged option for this scan.

QUITTING!

该错误信息往往发生在WIndows操作系统中。

由于Nmap服务依赖的Winpcap软件损坏。需要用户手动重新安装Winpcap。

1867

1867

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?