为了避免与已有术语样式表CSS混淆,这里将跨站脚本攻击(Cross Site Script Execution)简称为XSS。跨站脚本攻击是目前非常热门的一种Web攻击方式,它受到渗透测试者的青睐。跨站脚本攻击是一类攻击的统称,其中包含的手段各种各样,因而防御工作极为复杂。

如果Web应用程序对用户输入检查不充分,渗透测试者可能输入一些能影响页面显示的代码。被篡改的页面往往会误导其他用户,从而达到渗透测试者的目的。

1、跨站脚本漏洞简介

跨站脚本攻击一般分成反射型(reflected)、存储型(stored)和DOM型三种。DVWA提供了前两种跨站脚本攻击漏洞的实例。

反射型XSS是指渗透测试者利用Web应用程序上的跨站脚本攻击漏洞,构建一个攻击链接并发送给用户,只有用户单击链接后才会触发渗透测试者构建的代码。接下来以DVWA中的XSS reflected页面为例进行讲解。

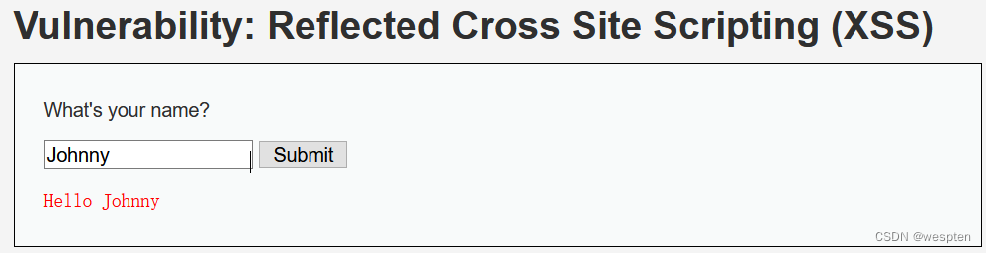

下图所示是一个非常简单的页面,用户在文本框中输入内容后,单击Submit按钮就可以在文本框下方看到Web应用程序的返回值。

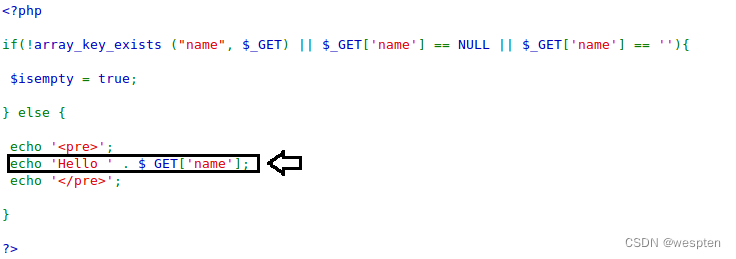

这个页面的代码也十分简单,如图所示。

这个页面使用get方法获取名为name的变量值,并将其通过echo()函数输出,这段代码并未对用户的输入进行任何检查。正常情况下,用户输入字符串&

订阅专栏 解锁全文

订阅专栏 解锁全文

97

97

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?