方案:手动处理挖矿程序

挖矿程序为了最大程度获取利益,会存放大量的持久化后门,导致病毒杀不死或难以清理。如果您在未购买云安全中心服务的情况下遇到挖矿病毒,可以采取如下措施排查和处理。

Linux系统

下文以伪装成阿里云进程的恶意进程AliyunDuns导致的挖矿入侵事件为例介绍手动处理挖矿程序的具体操作。

-

执行以下命令查看挖矿进程的执行文件链接。

放大查看复制代码grep -rlE "\\-\\-donate\\-level|xmrig|\\/opt\\/sysetmd" /etc/systemd/system/*

为了防止进程名称变化,您可以通过执行下述命令,检查系统中占用大量CPU的进程,通过CPU占用情况排查可疑进程。

放大查看复制代码top -c ps -ef

-

如果发现类似下图,非业务相关的服务内容,则您需要删除对应的服务项和服务启动的恶意文件。

-

分别执行以下命令删除对应的服务项和服务启动的恶意文件。

放大查看复制代码rm -f /etc/systemd/system/sysetmd.service rm -f /etc/systemd/system/monero.service

说明如果已删除服务项

sysetmd.service和monero.service,云安全中心仍检测到对应的挖矿告警,您需要在服务器中执行sudo systemctl daemon-reload命令,重新加载缓存,即可解决重复告警的问题。 -

分别执行以下命令找到对应的进程。

放大查看复制代码ps -aux | grep xmrig ps -aux | grep sysetmd

-

分别执行下述命令,强制停止进程并删除进程文件。

放大查看复制代码kill -9 24381 kill -9 28347 rm -f /root/xmrig-6.21.1/xmrig rm -f /opt/sysetmd

-

排查并处理异常用户。

-

执行下述命令查询系统用户列表,锁定异常用户名称。

放大查看复制代码cat /etc/passwd

-

执行下述命令查看异常系统用户的信息。异常系统用户以

放大查看复制代码shaojiang99为例。cat /etc/passwd | grep shaojiang99 cat /etc/shadow | grep shaojiang99

-

执行下述命令删除异常系统用户。

放大查看复制代码chattr -i /etc/passwd chattr -i /etc/shadow sed -i '/^shaojiang99:/d' /etc/shadow sed -i '/^shaojiang99:/d' /etc/passwd

-

-

检查并清除您服务器的防火墙中存在挖矿程序的矿池地址。

-

执行以下命令查看是否存在业务范围之外的可疑通信地址和开放端口。

放大查看复制代码iptables -L -n

-

执行以下命令清除恶意矿池地址。

放大查看复制代码vi /etc/sysconfig/iptables

-

-

执行以下命令排查是否存在定时任务。

放大查看复制代码crontab -l

您可以根据排查的结果,对可疑的定时任务文件进行处理,防止二次入侵。

-

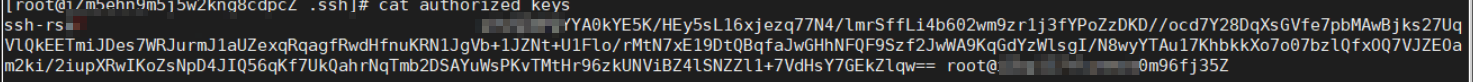

执行以下命令检查SSH公钥中是否存在挖矿病毒,防止出现持续后门。

放大查看复制代码cat .ssh/authorized_keys

-

在其他服务器中执行下述命令,查看CPU占用情况,排查可疑进程,确认是否存在挖矿行为,防止挖矿病毒重复感染内网中的其他服务器。

放大查看复制代码top -c ps -ef

Windows系统

-

在PowerShell中执行以下命令,通过CPU占用情况排查可疑的挖矿进程。

放大查看复制代码ps | sort -des cpu While(1) {ps | sort -des cpu | select -f 15 | ft -a; sleep 1; cls} -

执行以下命令,查看挖矿进程的磁盘文件、进程启动命令的参数。

放大查看复制代码wmic process where processid=xxx get processid,executablepath,commandline,name //xxx表示进程pid

-

结束挖矿进程,清除挖矿文件。

-

执行以下命令,检查主机连接的可疑网络端口。

放大查看复制代码netstat -ano | findstr xxx // xxx表示可疑的网络端口

-

执行以下命令,检查服务器中hosts文件是否存在挖矿程序的矿池地址。

放大查看复制代码type C:\Windows\System32\drivers\etc\hosts

-

执行以下命令,排查是否存在挖矿程序设定的计划任务。

放大查看复制代码schtasks /query

其他方案

如果病毒入侵较深,关联到系统底层组件,很难手动排查和清除。强烈建议您在备份重要数据后,重置服务器的系统,以确保完全清理挖矿程序。具体操作步骤如下:

4545

4545

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?