第一章、Ansible的详细介绍与安装

一、自动化与linux系统管理(为什么要学习自动化运维)

大多系统管理和基础架构管理都依赖于通过图形或者命令行用户界面执行的手动任务,系统管理员通常使用检查清单、其他文档或者记忆的例程来执行标准任务,这样的做法容易出错,系统管理员很容易跳过某个步骤或者错误的执行某个步骤,对步骤执行是否正确或者产生的预期的结果的验证通常有限。(类似于其中的预执行一样,可以在我们编写完程序后使用ansible来模拟执行一遍检查错误)

自动化可以帮助我们避免手动管理系统和基础架构造成的问题。作为系统管理员,我们可以使用它来确保快速、正确地部署和配置所有系统。这样,我们可以自动执行日常计划中的重复性任务,从而空出时间并专注于更重要的事情。

二、什么是ansible

Ansible是新出现的自动化运维工具,基于Python开发,集合了众多运维工具的优点,实现了批量系统配置、批量程序部署、批量运行命令等功能。

Ansible是一款开源自动化平台,它是一种简单的自动化语言,能够在ansible playbook中完美地描述IT应用基础架构。它也是一个自动化引擎,可运行ansible playbook。

Ansible功能很强大,可以利用ansible部署应用,也可将它用于配置管理、工作流自动化和网络自动化。Ansible可以用于编排整个应用生命周期。

Ansible围绕无代理架构构建(只需要通过shh协议保持通信,不需要安装任何第三方服务进行管理)。通常而言,ansible通过OpenSSH或WinRM连接它所管理的主机并且运行任务,方法通常是(但不总是)将称为ansible模块的小程序推送至这些主机。这些程序用于将系统置于需要的特定状态。在ansible运行完其任务后,推送的所有模块都会被删除。(如果不面对的是linux虚拟机而面对的是网络设备,ansible则需要单独执行程序对硬件要求高)

Ansible是基于 paramiko 开发的,并且基于模块化工作(模块就类似于在哔哩哔哩看想看的视频,只需要在分区里面找“美女等”就可以开始欣赏了),本身没有批量部署的能力。真正具有批量部署的是ansible所运行的模块,ansible只是提供一种框架。ansible不需要在远程主机上安装client/agents,因为它们是基于ssh来和远程主机通讯的。ansible目前已经已经被红帽官方收购

ansible模块是非常多的,但可以使用类似man、–help等帮助文档学习模块编写

三、ansible优点

1、跨平台支持:ansible提供Linux、windows、unix和网络设备的无代理支持,适用于物理、虚拟、云和容器环境。

2、人类可读的自动化:ansible playbook采用YAML文本文件编写,易于阅读,有助于确保所有人都能理解它们的用途。

3、完美描述应用:可以通过ansible playbook进行每一种更改,并描述和记录应用环境的每一个方面。

4、轻松管理版本控制:ansible playbook和项目是纯文本,它们可以视作源代码,放在您的现有版本控制系统中。(包含源代码方便携带,其他电脑上只要有ansible架构都可以实现)

5、支持动态清单:可以从外部来源动态更新ansible管理的计算机的列表(意为将节点保持在/etc/hosts/中),随时获取所有受管服务器的当前正确列表,不受基础架构或位置的影响。

6、编排可与其他系统轻松集成:能够利用环境中现有的HP SA、Puppet、Jenkins、红帽卫星和其他系统,并且集成到您的ansible工作中。

四、ansible管理方式

Ansible是一个模型驱动的配置管理器,支持多节点发布、远程任务执行。默认使用SSH进行远程连接。无需在被管节点上安装附加软件,可使用各种编程语言进行扩展。Ansible管理系统由控制主机和一组被管节点组成。控制主机直接通过SSH控制被管节点,被管节点通过 Ansible的资源清单 (inventory)来进行分组管理。(意为通过在节点服务器中分布出两个节点成为一个组,主管节点进行管理)

五、ansible系统架构

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oicvK3Vj-1666272710632)(./1666250220049.png)]](https://img-blog.csdnimg.cn/52d1dbfa26a34940abf08d0b7ce668d1.png)

Host inventory:控制节点中管理着受控节点的ip清单,包括密码,端口等 /etc/hosts/

Playbooks(剧本):将一些可执行的命令临时发在其中,也就是形成了一行一行的剧本,并打包发送给受控节点运行

Core Modules:自带的核心模块 ,有上千个

Custom Modules :自定义模块,可以利于python脚本编写并运用

Plugins:插件,其中可以用来发送邮件的、纪录日志、其他。

Connection plugins:连接插件,通过ssh协议与受控节点进行传输

Ansible:有两种管理模式

1、 点对点模式。例如在节点中想创建模块,那么就只创建一个,启一个临时作用

2、 Playbook(剧本)模式,连接多个模块命令并写成一个集合,形成脚本的模式并发过去

在控制主机时,ansible是如何知道哪些主机是被自己控制的呢?

这就需要一个Host Inventory(主机清单),用于记录ansible可以控制网络中的哪些主机。另外,要配置和管理这些主机,可以采用两种方式,一种是单一的命令实现,另外一种也可以使用palybook实现。单一的命令模式是采用不同的模块进行管理,一个模块类似于一些管理的命令,如top,ls,ping等等,适用于临时性的操作任务。如果需要执行一些例行性或经常性的操作,则需要采用playbook的方式,playbook类似于一个脚本,将多个模块按一定的逻辑关系进行组合,然后执行。ansible还支持一些插件,如邮件、日志等,在和远程主机通信时,也会采用类似的连接插件,这里使用则是SSH协议的插件进行通信。

核心: ansible

Core Modules: ansible自带的模块

Custom Modules: 核心模块功能不足时,用户可以添加扩展模块

Plugins: 通过插件来实现记录日志,发送邮件或其他功能

Playbooks: 剧本,YAML格式文件,多个任务定义在一个文件中,定义主机需要调用哪些模块来完成的功能

Connection Plugins: ansible基于连接插件连接到各个主机上,默认是使用ssh

Host Inventory: 记录由Ansible管理的主机信息,包括端口、密码、ip等

六、openssh连接原理

要学好ansible首先让我们先了解下ssh连接原理

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-f400eFD0-1666272710633)(./1666268625278.png)]](https://img-blog.csdnimg.cn/26551ceff1104ef9b7328236bf00104d.png)

Ssh连接过程原理:

- 第一阶段:Ssh第一步是需要确认版本

- 第二阶段:确认后计算算法,shh中有对称加密(就是通过一对一的连接来进行通信)与非对称加密,一般采用对称加密来进行连接,这种形式是非常安全的

- 第三阶段: 请求会话阶段

- 第四步:基于密钥和密码认证,一般使用ssh-key第一次传输输入密码后访问对方节点

- 第五阶段:双方连接成功,拥有了数据交互,这样每一次传输数据时候都是进行免密和加密认证了

匹配规则

客户端发送公钥给服务器进行存放,---- [root@localhost ~]# ssh-keygen

发送第二次公钥连接时与第一次存放的数据进行匹配 ssh-copy-id -i ~/.ssh/id_rsa.pub root@node1

匹配成功后进行加密,发送给客户端,客户端利于自己的私钥进行密钥认证发送给服务器

如果相互匹配这样连接就相互建立免密登录了

七、ansible任务执行模式

Ansible系统由控制主机对被管节点的操作方式可分为两类,即ad-hoc和playbook:

ad-hoc模式(点对点模式)

使用单个模块,支持批量执行单条命令。ad-hoc 命令是一种可以快速输入的命令,而且不需要保存起来的命令。就相当于bash中的一句话shell。

playbook模式(剧本模式)

是Ansible主要管理方式,也是Ansible功能强大的关键所在。playbook通过多个task集合完成一类功能,如Web服务的安装部署、数据库服务器的批量备份等。可以简单地把playbook理解为通过组合多条ad-hoc操作的配置文件。

八、ansible工作流程

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JmdrGwP5-1666272710635)(./1666250183509.png)]](https://img-blog.csdnimg.cn/bfbc841d9c0b402bb6293ed284037bd4.png)

- 2、可以在目录中放在任何对方,存在一定的优先级匹配

- 3、匹配清单列表中的主机进行模块发送任务

- 4、找到对应的模块文件并加载

- 5、将找到的模块通过ansible核心打包为一组以后缀名.python文件脚本

- 6、将打包好的脚本通过shh协议传输到每一台的受控节点

- 7、将脚本传输到用户主机中家目录中的临时文件 /tmp

- 8、给与执行权限

- 9、将打包的脚本执行后将输出结果传输给anible主机,错误也会回显

- 10、执行完成后自动受控节点自动删除程序

九、ansible部署

1、安装Centos7版本虚拟机

由于ansible也是归属于RHCE内容,这里为了模拟考试环境而学习部署四台虚拟机

环境准备

主机名 ip 系统

server 192.168.8.110 Centos7.4 主控机

node1 192.168.8.111 受控机

node2 192.168.8.112 受控机

node3 192.168.8.113 受控机

//server端配置阿里yum源

# 备份系统旧配置文件

[root@localhost ~]# mv /etc/yum.repos.d/epel.repo /etc/yum.repos.d/epel.repo.backup

配置ansible的yum源,获取对应版本的epel配置文件到/etc/yum.repos.d/目录

# epel(RHEL5系列)

wget -O wget-O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-5.repo

# epel(RHEL6系列)

wget -O wget-O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-6.repo

# epel(RHEL7系列)

wget -O wget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

# 下载

[root@localhost ~]# wget -O wget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

# 查看

[root@localhost ~]# ll /etc/yum.repos.d/epel.repo

-rw-r--r--. 1 root root 237 7月 4 2019 /etc/yum.repos.d/epel.repo

# 更新缓存

[root@localhost ~]# yum clean all

[root@localhost ~]# yum makecache

# 下载ansible

1 查看可用ansible包版本

[root@localhost ~]# yum list|grep ansible

Repodata is over 2 weeks old. Install yum-cron? Or run: yum makecache fast

ansible.noarch 2.4.2.0-2.el7 extras

ansible-doc.noarch 2.4.2.0-2.el7 extras

centos-release-ansible26.noarch 1-3.el7.centos extras

2 系统可用ansible版本太低,安装epel源,从epel源安装高版本 ansible

yum -y install epel-release

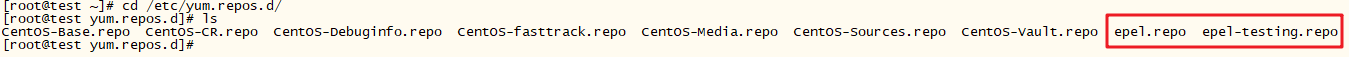

安装完后 /etc/yum.repos.d/ 下会多出来两个yum库 epel.repo epel-testing.repo

安装完后,再次查看可用ansible包版本

[root@sjk1 ~]# yum list|grep ansible

ansible.noarch 2.8.2-1.el7 epel

ansible-doc.noarch 2.8.2-1.el7 epel

ansible-inventory-grapher.noarch 2.4.4-1.el7 epel

ansible-lint.noarch 3.5.1-1.el7 epel

ansible-openstack-modules.noarch 0-20140902git79d751a.el7 epel

ansible-review.noarch 0.13.4-1.el7 epel

centos-release-ansible26.noarch 1-3.el7.centos extras

kubernetes-ansible.noarch 0.6.0-0.1.gitd65ebd5.el7 epel

python2-ansible-runner.noarch 1.0.1-1.el7 epel

python2-ansible-tower-cli.noarch 3.3.0-2.el7 epel

[root@sjk1 ~]#

也可使用yum list ansible 命令查看

[root@test ~]# yum list ansible

Loaded plugins: fastestmirror, langpacks

Loading mirror speeds from cached hostfile

* base: mirror.intergrid.com.au

* epel: mirrors.yun-idc.com

* extras: mirrors.nju.edu.cn

* updates: ftp.sjtu.edu.cn

Available Packages

ansible.noarch 2.8.2-1.el7 epel

3 安装 ansible 2.8.2,并查看版本

yum -y install ansible

查看Ansible版本

[root@localhost ~]# ansible --version

ansible 2.9.27

config file = /etc/ansible/ansible.cfg

configured module search path = [u'/root/.ansible/plugins/modules', u'/usr/share/ansible/plugins/modules']

ansible python module location = /usr/lib/python2.7/site-packages/ansible

executable location = /usr/bin/ansible

python version = 2.7.5 (default, Jun 28 2022, 15:30:04) [GCC 4.8.5 20150623 (Red Hat 4.8.5-44)]

查看默认配置文件列表

[root@localhost ~]# ll /etc/ansible

总用量 24

-rw-r--r--. 1 root root 19985 1月 16 2022 ansible.cfg

-rw-r--r--. 1 root root 1016 1月 16 2022 hosts

drwxr-xr-x. 2 root root 6 1月 16 2022 roles

ansible目录结构:

通过如下命令我们可以获取ansible所有文件存放目录:

rpm -ql ansible

该命令输出内容较多,大致分为如下几类:

配置文件目录:/etc/ansible/(ansible.cfg、hosts、roles)

执行文件目录:/usr/bin

lib库依赖目录:/usr/lib/python2.7/site-packages/ansible

ansible插件目录:/usr/share/ansible/plugins

help文档目录:/usr/share/doc/ansible-2.3.1.0

man文档目录:/usr/share/man/man1

2、设置密钥认证

保证之间可以通过openssh协议传输脚本进行管理

//配置/etc/hosts

[root@localhost ~]# cat >> /etc/hosts << EOF

192.168.8.110 servera.example.com server

192.168.8.111 node1.example.com node1

192.168.8.112 node2.example.com node2

192.168.8.113 node3.example.com node3

EOF

//查看/etc/hosts

[root@localhost ~]# cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

192.168.8.110 servera.example.com server

192.168.8.111 node1.example.com node1

192.168.8.112 node2.example.com node2

192.168.8.113 node3.example.com node3

//配置ssh的基于密钥认证

在ansible节点执行ssh-keygen命令,一直回车

[root@localhost ~]# ssh-keygen -t rsa # 如果之前生成过密钥对,那可以直接用,不需要再生成

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): #回车

Created directory '/root/.ssh'. # 自动生成 /root/.ssh 文件夹

Enter passphrase (empty for no passphrase): # 直接回车,也可以设置密码

Enter same passphrase again: # 直接回车

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:Gvjw1eYyoMIYANunwhPRP29Vc7rhVfYvGzl6aqcr0Ng root@localhost.localdomain

The key's randomart image is:

+---[RSA 2048]----+

|... |

|.o.. o . o |

|o.. o . + o .|

|o .o + o o . .|

|oo. o = S++ + ..|

| =. = BooEo = .|

|. o . = o.. . = |

| . o. o + |

| o+* |

+----[SHA256]-----+

//生成的密钥对如下:

[root@localhost ~]# ls /root/.ssh/

id_rsa id_rsa.pub known_hosts

[root@localhost ~]#

//在将server端s密钥发送给其他节点

[root@localhost ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub root@node1

[root@localhost ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub root@node2

[root@localhost ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub root@node3

[root@localhost ~]# for i in {1,2,3}; do ssh-copy-id -i ~/.ssh/id_rsa.pub root@192.168.8.11$i ; done

//第一种方法:

server: ssh-keygen

scp id_rsa.pub root@192.168.254.25:/root/.ssh/authorized_keys

这里有个坑:

authorized_keys 这个文件的权限必须是600(,就算是644 也不行),否则无法由133免密登录到被管控端服务器上。

//第二种方法:

vim /etc/ansible/hosts

[scum]

192.168.77.151 ansible_ssh_user=root ansible_ssh_port=22 ansible_ssh_pass=root

可以写多个

将主机印射发送给其他节点

[root@localhost ~]# for i in node{1..3}; do scp /etc/hosts root@$i:/etc/hosts ; done

hosts 100% 321 184.7KB/s 00:00

hosts 100% 321 172.3KB/s 00:00

hosts 100% 321 228.3KB/s 00:00

3、添加被管控主机ip

配置 /etc/ansible/hosts 文件,添加被管控主机ip

/etc/ansible/ 下有两个文件ansible.cfg、hosts,一个文件夹roles

[root@localhost ~]# ls /etc/ansible/

ansible.cfg hosts roles

//添加 被管控主机ip

cat >> /etc/ansible/hosts << EOF

[node]

192.168.8.[111:113]

EOF

[root@test ~]# vim /etc/ansible/hosts

[sjk]

192.168.8.[1:3]

[dubbo]

192.168.1.[11:16]

[yingyong]

192.168.1.[21:30]

192.168.1.35

192.168.1.36

//示例

[root@test ~]# vim /etc/ansible/hosts

[sjk]

192.168.8.[1:3]

[dubbo]

192.168.1.[11:16]

[groupa]

10.10.10.1 ansible_become_pass=rootpwd1

10.10.10.2 ansible_become_pass=rootpwd2

[ucentos]

130.147.219.38

[ucentos:vars]

ansible_ssh_user=hpadmin

ansible_ssh_pass=P@ssw0rd

ansible_become_pass=P@ssw0rd (*重要)

4、测试

查看所有主机列表

[root@localhost ~]# ansible all --list

hosts (3):

192.168.8.111

192.168.8.112

192.168.8.113

尝试访问"node"组下所有ip

[root@localhost ~]# ansible all -m ping

[root@localhost ~]# ansible "node" -m ping

192.168.8.113 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

192.168.8.112 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

192.168.8.111 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

常用命令

ansible all -m ping #查看client端是否正常ping通

ansible all -m setup #查看客户端信息

ansible all -m copy -a 'src=/root/git_test/code.txt dest=/root/test’ #copy文件到cient端

ansible all -m user -a 'name=test state=present” #创建test用户

ansible all -m user -a 'name=test state=absent” #删除test用户

ansible all -m yum -a 'name=epel-relese state=latest' #yum安装

ansible all -m service -a 'name=httpd state=stopped enabled=no' #停止httpd服务

ansible all -m script -a '/tmp/test.sh' #运行脚本

ansible all -m command -a 'date' #查看时间

查看192.168.8.111 /root/.ssh/authorized_keys 文件状态

ansible "192.168.8.111" -m stat -a 'path=/root/.ssh/authorized_keys'

[root@localhost ~]# ansible all -m shell -a 'ls -l /root/.ssh/authorized_keys'

192.168.8.111 | CHANGED | rc=0 >>

-rw------- 1 root root 408 12月 6 12:27 /root/.ssh/authorized_keys

192.168.8.112 | CHANGED | rc=0 >>

-rw------- 1 root root 408 12月 6 12:28 /root/.ssh/authorized_keys

192.168.8.113 | CHANGED | rc=0 >>

-rw------- 1 root root 408 12月 6 12:28 /root/.ssh/authorized_keys

5、基于模拟普通用户配置

在ansible主机和所有受控主机中创建student用户,并设置密码为redhat(四台都需要)

[root@localhost ~]# useradd student

[root@localhost ~]# echo redhat | passwd --stdin student

Changing password for user student.

passwd: all authentication tokens updated successfully.

[root@localhost ~]#

ansible all -m command -a 'useradd student'

ansible all -m command -a 'echo redhat | passwd --stdin student'

使用student用户创建基于密钥认证

在ansible节点执行ssh-keygen命令,一直回车

[root@localhost ~]# su - student

[student@localhost ~]$ ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/home/student/.ssh/id_rsa):

Created directory '/home/student/.ssh'.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/student/.ssh/id_rsa.

Your public key has been saved in /home/student/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:C4QiWHQsHorLIX+jxPFOFJNR+DSi+oYKlSsprtgMN2Q student@localhost.localdomain

The key's randomart image is:

+---[RSA 2048]----+

| .o.o=. |

|..o.B.o |

|+o.+.*.. |

|+o+o... |

|o=E+ . S |

|o*+.= . . |

|*++= . . |

|**+.. |

|*oo |

+----[SHA256]-----+

[student@localhost ~]$ ssh-copy-id -i ~/.ssh/id_rsa.pub student@node1

[student@localhost ~]$ ssh-copy-id -i ~/.ssh/id_rsa.pub student@node2

[student@localhost ~]$ ssh-copy-id -i ~/.ssh/id_rsa.pub student@node3

[student@localhost ~]$ for i in {1,2,3}; do ssh-copy-id -i ~/.ssh/id_rsa.pub student@node$i ; done

redhat

测试主机清单(与受控节点)是否连接成功

[student@localhost ~]$ pwd

/home/student

[student@localhost ~]$ ls

[student@localhost ~]$ mkdir ansible

[student@localhost ~]$ cd ansible/

[student@localhost ~/ansible]$ cp /etc/ansible/ansible.cfg .

//指定清单存放目录

[student@localhost ~/ansible]$ vim ansible.cfg #:14

inventory = /home/student/ansible/inventory

//指定访问清单的主机名

[student@localhost ~/ansible]$ vim inventory

node1

node2

node3

//说明可以与受控节点通信

[student@localhost ~/ansible]$ ansible all -m ping

node3 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

node2 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

node1 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

184

184

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?