- 博客(75)

- 资源 (1)

- 收藏

- 关注

原创 Redis安全基线

Redis安全基线检查访问控制1.高危-禁止监听在公网描述:Redis监听在0.0.0.0,可能导致服务对外或内网横向移动渗透风险,极易被黑客利用入侵。加固建议:在redis的配置文件redis.conf中配置如下: bind 127.0.0.1或者内网IP,然后重启redis。2.高危-禁止使用root用户启动描述:使用root权限去运行网络服务是比较有风险的(nginx和apache都是有独立的work用户,而redis没有)。redis crackit 漏洞就是利用root用户的权限来替

2021-12-29 17:10:25

1359

1359

原创 PostgreSQL安全基线

PostgreSQL安全基线访问控制1.中危-确保通过“主机” TCP / IP套接字登录已正确配置描述:大量的身份验证方法可用于使用TCP / IP套接字,包括:?信任 、? 拒绝、?md5、?scram-sha-256、?密码、?gss、?sspi、?身份、?pam、?ldap、?半径、?证书方法trust,password和ident不能用于远程登录。 方法md5是最受欢迎,可以在加密和未加密会话中使用,但是容易受到数据包重播攻击。 建议使用scram-sha-256而不是md5。使用g

2021-12-29 17:10:02

2034

2034

原创 SQL Server安全基线

SQL Server安全基线支持SQL Server 2012访问控制1.高危 -确保Sysadmin角色中所有经过SQL身份验证的登录名的“ CHECK_EXPIRATION”选项都设置为“ ON”描述:将Windows中使用的相同密码过期策略应用于SQL Server内部使用的密码。 确保SQL登录名符合Windows Server Benchmark所应用的安全密码策略,将确保频繁更改具有sysadmin特权的SQL登录名的密码,以帮助防止通过蛮力攻击造成的损害。 CONTROL SER

2021-12-29 17:09:31

1913

1913

原创 Mysql安全基线

Mysql安全基线支持版本:Mysql5.1-5.7访问控制1.高危-禁用local-infile选项描述:禁用local_infile选项会降低攻击者通过SQL注入漏洞器读取敏感文件的能力加固建议:编辑Mysql配置文件<conf_path>/my.cnf,在[mysqld] 段落中配置local-infile参数为0,并重启mysql服务:local-infile=02.高危-为MySQL服务使用专用的最低特权账户描述:使用最低权限账户运行服务可减小MySQL天生漏

2021-12-28 15:09:22

888

888

原创 MongoDB安全基线

MongoDB基线支持3.X版本的MongoDB访问控制1.高危-确保使用非特权的专用服务帐户运行MongoDB描述:MongoDB服务不应使用特权帐户(如“root”)运行,因为这会不必要地将操作系统暴露在高风险之下。 使用非特权专用服务帐户限制数据库访问MongoDB不需要的操作系统的关键区域。 这还将减少通过操作系统上受损的特权帐户进行未经授权访问的可能性。加固建议:创建用于执行MongoDB数据库活动的专用用户。将数据库数据文件,密钥文件和SSL私钥文件设置为只能读取 由mon

2021-12-28 15:08:52

1361

1361

原创 Memcached安全基线

Memcached安全基线访问控制1.高危-禁止监听在公网描述:Memcache服务器端都是直接通过客户端连接后直接操作,没有任何的验证过程。如果服务器直接暴露在互联网上非常危险,存在极大的数据泄漏风险和服务被入侵风险。加固建议:在启动memcache时使用-l选项将memcache的监听主机指定为本机或是内网ip2.高危-禁止使用root用户启动描述:使用root权限运行网络服务存在很大的风险,应避免使用root权限用户直接运行memcached服务加固建议:执行命令添加memcac

2021-12-28 15:08:20

829

829

原创 Influxdb安全基线

Influxdb安全基线访问控制1.高危-禁止使用root用户启动描述:使用root权限去运行网络服务是比较有风险的,应使用普通权限的用户启动influxd服务。加固建议:使用systemctl启动工具启动: systemctl start influxd创建influxdb用户并使用root切换到该用户启动服务:useradd -s /sbin/nolog -M influxdbsudo -u influxdb <influxd-path>/influxd -config

2021-12-28 15:07:55

1314

1314

原创 k8s_Node节点安全基线

k8s Node节点安全基线访问控制1.高危-确保–anonymous-auth参数设置为false描述:启用后,未被其他配置的身份验证方法拒绝的请求将被视为匿名请求。 然后,这些请求由Kubelet服务器处理。 您应该依靠身份验证来授权访问并禁止匿名请求加固建议:在每个节点上编辑<kubelet_config>文件,并将KUBELET_ARGS参数设置为--anonymous-auth = false2.高危-确保 --make-iptables-util-chains 参数设

2021-12-28 15:04:43

1212

1212

原创 Jenkins安全基线

Jenkins安全基线访问控制1.高危-启用Jenkins安全性设置描述:默认情况下,匿名用户没有权限,而登录的用户具有完全的控制权。用户可以使用用户名和密码登录,以执行匿名用户不可用的操作。哪些操作要求用户登录取决于所选择的授权策略及其配置。对于任何非本地(测试)Jenkins环境,应始终启用此复选框。加固建议:打开jenkins控制台,依次选择 系统管理->全局安全配置,勾选启用安全性设置2.中危-配置NLP TCP端口描述:Jenkins使用TCP端口与通过JNLP协议启动的代

2021-12-28 15:03:59

982

982

原创 Hadoop安全基线

Hadoop安全基线访问控制1.高危-限制匿名用户访问描述:系统默认允许匿名用户访问,大大增加了系统信息泄露和被攻击的风险。为提高系统安全性,应配置禁止匿名方式访问。加固建议:找到配置文件<hadoop_home>/etc/hadoop/core-site.xml,增加或修改配置项:<property> <name>hadoop.http.authentication.simple.anonymous.allowed</name> <

2021-12-28 15:03:29

2507

2507

原创 ElasticSearch安全基线

ElasticSearch安全基线访问控制1.高危-禁止监听在公网描述:ES服务监听在0.0.0.0,可能导致服务对外或内网横向移动渗透风险,极易被黑客利用入侵。加固建议:修改ES服务配置文件elasticsearch.yml的network.host配置: network.host: 127.0.0.1或者内网IP,然后重启服务。2.高危-ES禁用批量删除索引描述:批量索引删除操作类似“rm -rf ”删库跑路操作,禁止披露删除可避免恶意或意外的批量删除索引。加固建议:修改ES服务的

2021-12-28 15:02:56

1626

1626

原创 Docker安全基线

Docker安全基线服务配置1.高危-限制容器之间的网络流量描述:默认情况下,同一主机上的容器之间允许所有网络通信。 如果不需要,请限制所有容器间的通信。 将需要相互通信的特定容器链接在一起。默认情况下,同一主机上所有容器之间都启用了不受限制的网络流量。 因此,每个容器都有可能读取同一主机上整个容器网络上的所有数据包。 这可能会导致意外和不必要的信息泄露给其他容器。 因此,限制容器间的通信。加固建议:在守护程序模式下运行docker并传递**–icc = false**作为参数。 例如,/us

2021-12-28 15:02:23

3333

3333

原创 windows安全基线

Windows安全基线访问控制1.高危-匿名账户访问控制描述:匿名账户访问控制加固建议:在管理工具打开本地安全策略,打开路径:安全设置\本地策略\安全选项。将网络访问中“Everyone权限应用于匿名用户“设置为:已禁用,将“不允许SAM帐户的匿名枚举“设置为:已启用,将“不允许SAM帐户和共享的匿名枚举”设置为:已启用,将”允许匿名SID/名称转换“设置为:已禁用。2.高危-设置空闲会话断开时间描述:设置空闲会话断开时间和启用登陆时间过期后断开与客户端的连接设置加固建议:在管理工具打

2021-12-28 14:53:55

1978

1978

原创 Linux安全加固

Linux安全加固文章目录Linux安全加固账号和口令sudo安全环境变量sysctl认证授权SSH服务安全SSH加固安全登陆安全验证登录后PAM配置at和crontab文件文件权限标准审计auditrsyslogjournald应用本文规定了LINUX操作系统主机应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员或安全检查人员进行LINUX 操作系统的安全合规性检查和配置。账号和口令1.应用账户禁止拥有登录系统权限2.设置锁定在指定时间内不活跃的用户验证命令:useradd -D |

2021-12-06 16:13:50

4343

4343

原创 Tryhackme-UltraTech

UltraTech文章目录UltraTechTask1 Deploy the machineTask2 It's enumeration time!Task3 Let the fun beginTask4 The root of all evilTask1 Deploy the machineDeploy the machineTask2 It’s enumeration time!1.Which software is using the port 8081?Node.js2.Whi

2021-11-05 17:51:15

3154

3154

原创 Tryhackme-Starters

Starters文章目录StartersRickle RickTask1 Pickle RickMr Rebot CTFTask1 Connect to our networkTask2 Hack the machinetomghostTask1 FlagsDogcatTask1 DogcatGit HappensTask1 Capture the FlagNaxTask1 FlagThe MarketplaceTask1 The MarketplacekibaTask1 FlagsRickle

2021-11-03 13:29:36

978

978

原创 Tryhackme-Boiler CTF

Boiler CTFTask1 Questions #11.File extension after anon logintxt通过ftp访问21端口,使用anonymous账号无密码访问,发现.info.txt文本文件,Whfg jnagrq gb frr vs lbh svaq vg. Yby. Erzrzore: Rahzrengvba vf gur xrl!解密文本文件内容得到提示枚举是关键;2.What is on the highest port?ssh3.What’s

2021-10-28 10:41:09

2267

2267

原创 Tryhackme-New Year

New Year文章目录New YearYear of the RabbitTask1 FlagsYear of the FoxTask1 Hack the machine and obtain the flagsYear of the PigTask1 FlagsYear of DogTask1 FlagsYear of the OwlTask1 FlagsYear of the RabbitTask1 Flagsnmap端口扫描发现开启80、21、22端口;80端口尝试目录扫描,只发现ass

2021-10-28 10:38:15

1938

1938

原创 Tryhackme-chocolate Factory

Chocolate Factory文章目录Chocolate FactoryTask1 IntroductionTask2 ChallengesTask1 IntroductionDeploy the machine!Task2 Challengesnmap扫描开启很多端口,Host is up (0.40s latency).Not shown: 65435 closed ports, 71 filtered portsPORT STATE SERVICE VERSION

2021-10-22 14:25:42

691

691

原创 Tryhackme-Blaster

Blaster文章目录BlasterTask1 Mission Start!Task2 Activate Forward Scanners and Launch Proton TorpedoesTask3 Breaching the Control RoomTask4 Adoption into the CollectiveTask1 Mission Start!Deploy the machine! This is a Windows box so give it a few minutes

2021-10-22 14:24:40

1584

1584

原创 Tryhackme-Vulnerability Research

Vulnerability Research文章目录Vulnerability ResearchVulnerabilities 101Task1 IntroductionTask2 Introduction to VulnerabilitiesTask3 Scoring Vulnerabilities (CVSS & VPR)Task4 Vulnerability DatabasesTask5 An Example of Finding a VulnerabilityTask6 Showc

2021-10-15 16:59:02

670

670

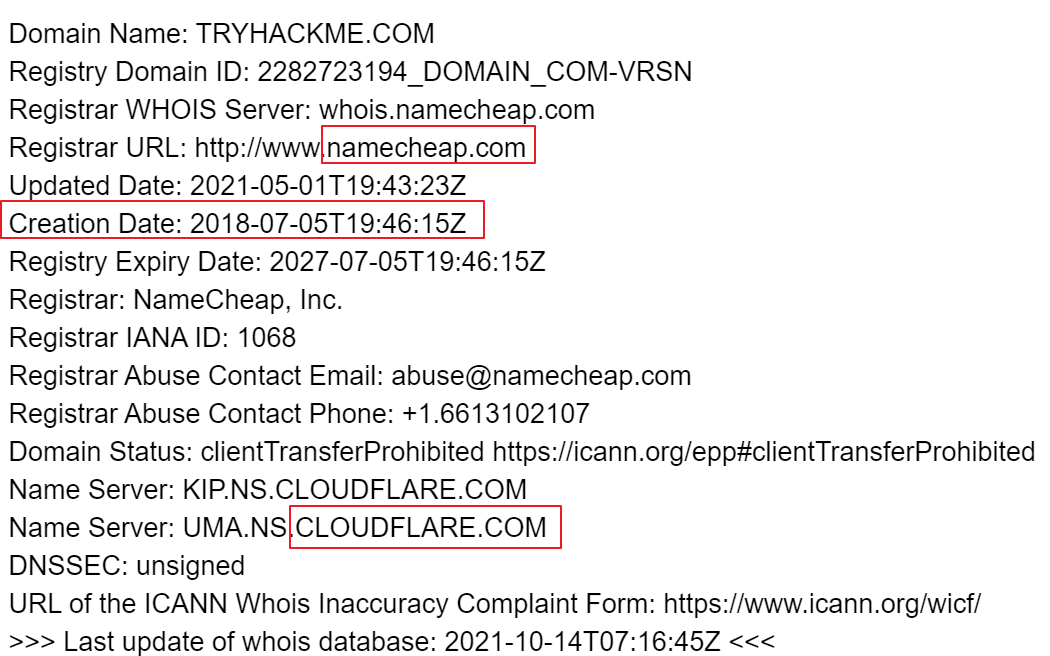

原创 Tryhackme-Network Security

Network Security文章目录Network SecurityPassive ReconnaissanceTask1 IntroductionTask2 Passive Versus Active ReconTask3 WhoisTask5 DNSDumpsterTask6 Shodan.

2021-10-15 16:58:31

15633

15633

原创 Tryhackme-Metasploit

Metasploit文章目录MetasploitMetasploit: IntroductionTask1 Introduction to MetasploitTask2 Main Components of MetasploitTask3 MsfconsoleTask4 Working with modulesTask5 SummaryTask5 SummaryMetasploit: IntroductionTask1 Introduction to MetasploitNo answer n

2021-10-15 16:57:55

1518

1518

原创 Tryhackme-Introduction to Web Hacking

Introduction to Web Hacking文章目录Introduction to Web HackingWalking An ApplicationTask1 Walking An ApplicationTask2 Exploring The WebsiteTask3 Viewing The Page SourceTask4 Developer Tools - InspectorTask5 Developer Tools - DebuggerTask6 Developer Tools

2021-10-15 16:57:18

4793

4793

原创 Tryhackme-c4ptur3-th3-fl4g

c4ptur3-th3-fl4g文章目录c4ptur3-th3-fl4gTask1 Translation & ShiftingTask2 SpectrogramsTask3 SteganographyTask4 Security through obscurityTask1 Translation & Shifting1.c4n y0u c4p7u23 7h3 f149?can you capture the flagLeet密语翻译器 - L33t Translator (e

2021-09-30 16:18:23

423

423

原创 CTF-梦之光芒

梦之光芒文章目录梦之光芒游戏链接:http://monyer.com/game/game1/F12查看页面源代码,点击first.php,跳转至第一关同样查看第一关源代码,密码为两个空格,提交进入第二关 function check(){ if(document.getElementById('txt').value==" "){ window.location.href="hello.php"; }else{

2021-09-30 16:17:43

1339

1339

1

1

原创 Tryhackme-SQL Injection Lab

SQL Injection Lab文章目录SQL Injection LabTask1 IntroductionTask2 Introduction to SQL Injection: Part 1Task3 Introduction to SQL Injection: Part 2Task4 Vulnerable Startup: Broken AuthenticationTask5 Vulnerable Startup: Broken Authentication 2Task6 Vulnerab

2021-09-30 16:16:40

1697

1697

原创 Tryhackme-Bounty Hacker

Bounty Hacker文章目录Bounty HackerTask1 Living up to the title.Task1 Living up to the title.1.Deploy the machine2.Find open ports on the machine3.Who wrote the task list?lin1.) Protect Vicious.2.) Plan for Red Eye pickup on the moon.-lin4.What se

2021-09-24 17:18:51

233

233

原创 Tryhackme-Simple CTF

Simple CTF文章目录Simple CTFTask1Task11.How many services are running under port 1000?2.What is running on the higher port?ssh3.What’s the CVE you’re using against the application?CVE-2019-9053NVD - CVE-2019-9053 (nist.gov)4.To what kind of vulne

2021-09-24 17:18:13

348

348

原创 Tryhackme-ice

ice文章目录iceTask1 ConnectTask2 ReconTask3 Gain AccessTask4 EscalateTask5 LootingTask6 Post-ExploitationTask7 Extra CreditTask7 Extra CreditTask1 Connect1.Connect to our network using OpenVPN. Here is a mini walkthrough of connecting:Go to your access pag

2021-09-24 17:17:15

238

238

原创 Tryhackme-Web Scanning

Web Scanning文章目录Web ScanningTask1 Pull the lever, Kronk!Task2 ...I'm supposed to scan with that?Task3Zip ZAP!Task1 Pull the lever, Kronk!Deploy the machine!Task2 …I’m supposed to scan with that?1.First and foremost, what switch do we use to set the

2021-09-23 17:28:06

285

285

原创 Tryhackme-RootMe

RootMe文章目录RootMeTask1 Deploy the machineTask2 ReconnaissanceTask3 Getting a shellTask4 Privilege escalationTask1 Deploy the machineDeploy the machineTask2 Reconnaissance1.Scan the machine, how many ports are open?22.What version of Apache is runnin

2021-09-23 17:27:11

433

433

原创 Tryhackme-h4cked

h4cked文章目录h4ckedTask1 Oh no! We've been hacked!Task2 Hack your way back into the machineTask1 Oh no! We’ve been hacked!1.It seems like our machine got hacked by an anonymous threat actor. However, we are lucky to have a .pcap file from the attack. Can y

2021-09-23 17:25:56

553

553

原创 Tryhackme-Shodan.io

Shodan.io文章目录Shodan.ioTask1 IntroductionTask2 FiltersTask3 Google & FilteringTask4 Shodan MonitorTask5 Shodan DorkingTask6 Shodan ExtensionTask7 Exploring the API & ConclusionTask7 Exploring the API & ConclusionTask1 IntroductionGo to Shod

2021-09-18 15:44:50

686

686

原创 Tryhackme-ohSINT

ohSINT文章目录ohSINTTask1 OhSINTTask1 OhSINT使用exiftool查看图片信息ExifTool Version Number : 12.17File Name : WindowsXP.jpgDirectory : File Size : 229 KiBFile Modification Date/Time

2021-09-18 15:43:57

687

687

原创 Tryhackme-Google Droking

Google Dorking文章目录Google DorkingTask1 Ye Ol' Search EngineTask2 Let's Learn About CrawlersTask3 Enter: Search Engine OptimisationTask4 Beepboop - Robots.txtTask5 SitemapsTask6 What is Google Dorking?Task1 Ye Ol’ Search EngineRoger dodger!Task2 Let’

2021-09-18 15:43:14

403

403

原创 Tryhackme-Crack The Hash

Crack The Hash文章目录Crack The HashCrack the hashTask1 Level 1Task2Crack The Hash Level 2Task1 **Info** IntroductionTask2 **Walkthrough** Hash identificationTask3 **Walkthrough** WordlistsTask4 **Walkthrough** Cracking tools, modes & rulesTask5 **Walkthr

2021-09-18 15:36:06

1941

1941

原创 Tryhackme-Pentesting Tools

Pentesting Tools文章目录Pentesting ToolsNmaptask1 Deploytask2 Introductiontask3 Nmap Switchestask4 **Scan Types** Overviewtask5 **Scan Types** TCP Connect Scanstask6 **Scan Types** SYN Scanstask7 **Scan Types** UDP Scanstask8 **Scan Types** NULL, FIN and X

2021-09-14 15:41:12

1145

1145

原创 Tryhackme-Vulnversity

Vulnversity ⭐️反弹shell ⭐️systemctl提权文章目录Vulnversity :star:反弹shell :star:systemctl提权task1 Deploy the machinetask2 Reconnaissancetask3 Locating directories using GoBustertask4 Compromise the webservertask5 Privilege Escalationtask1 Deploy the machine无需回答

2021-09-14 15:29:52

479

479

原创 Tryhackme-Startup

Startup文章目录Startuptask1 Welcome to Spice Hut!task1 Welcome to Spice Hut!nmap扫描发现靶机开启21-FTP、22-SSH、80-Web三个端口gobuster扫描80端口发现隐藏files目录,可以看到有ftp文件夹,考虑通过FTP上传反弹shell命令行连接21端口,anonymous用户空密码匿名访问成功,用户在ftp目录下具有完全权限,在ftp目录下上传反弹shell文件。nc监听端口,浏览器点击反弹shel

2021-09-14 15:29:11

164

164

空空如也

TA创建的收藏夹 TA关注的收藏夹

TA关注的人

RSS订阅

RSS订阅