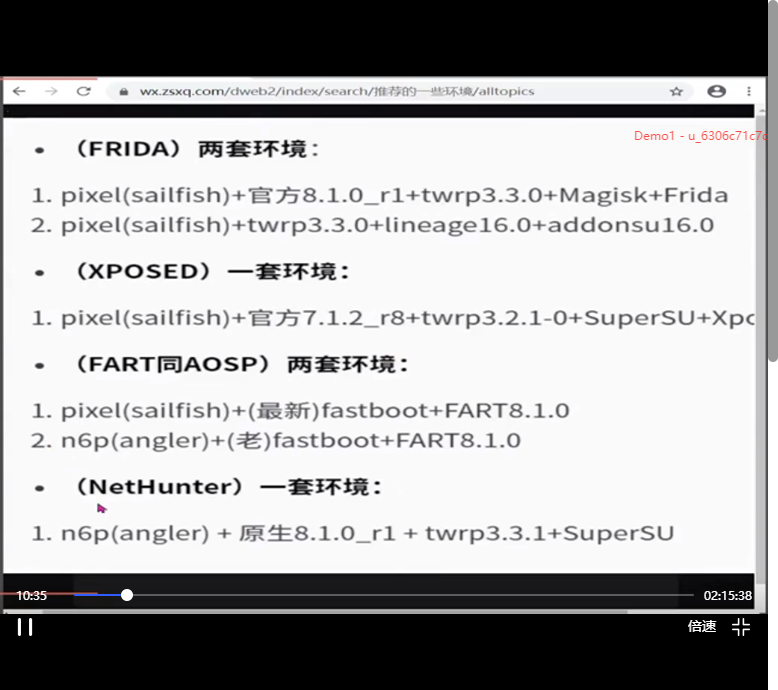

第三课 、app运行环境 刷机指南

-

-

SuperSU 官方支持到安卓7 但是有候选版本是支持到8

-

NetHunter 必须要SuperSU

-

Magisk支持到安卓10 了

N5x 刷机 刷magisk

-

下载官方镜像

wget https://dl.google.com/dl/android/aosp/bullhead-opm1.171019.011-factory-3be6fd1c.zip

-

对比sha256

sha256sum 文件

-

安装fastboot

- apt install fastboot

-

解压

7z x 文件

-

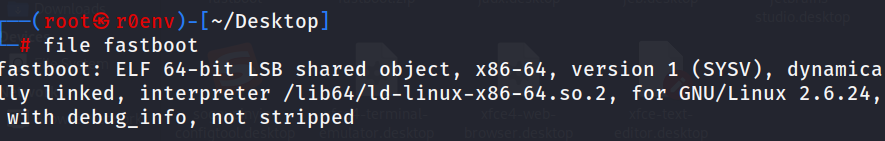

下载旧版fastboot

- 解压

- 查看file fastboot

- x86 64位的elf文件

- 拷贝一份

mv fastboot fastboot209r1拷贝重命名- 移动到安装路径

- which fastboot

- cp fastboot209r1 /usr/lib/android-sdk/platform-tools

- 给他权限

- chmod 777 fastboot209r1

- -x就是运行时权限

- 删除原来的 重命名新的为fastboot

-

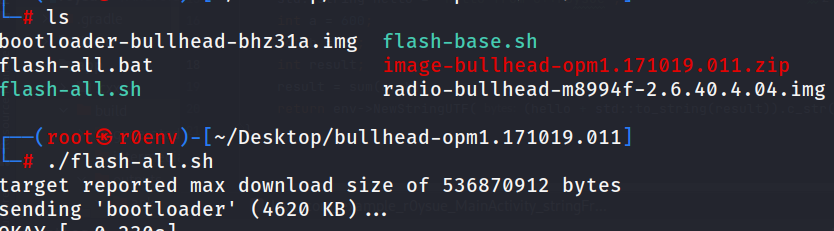

进入镜像文件

cd bullhead-opm1.171019.011/

-

运行文件

-

.

.

.1.打开终端执行which fastboot (eg: /usr/bin/fastboot)

2.打开fastboot所在目录 (cd /usr/bin)

3.检查目录下是否存在make_f2fs文件、mke2fs文件、lib64文件夹(文件夹下含libc++.so文件)

4.不存在从platform-tools中拷贝过去 , platform-tools的下载网址: https://developer.android.com/studio/releases/platform-tools

sudo cp make_f2fs /usr/bin

sudo cp mke2fs /usr/bin

sudo cp -r lib64 /usr/bin

5. 赋予权限

sudo chmod 777 make_f2fs

sudo chmod 777 mke2fs

sudo chmod -R 777 lib64

-

重启后root

-

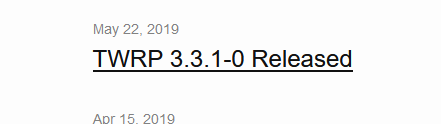

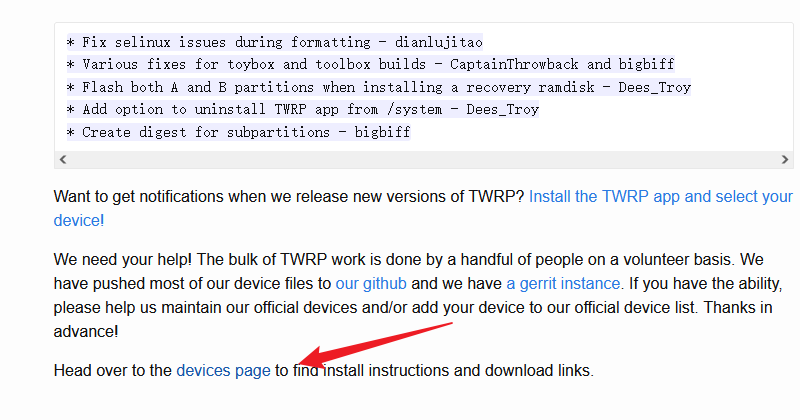

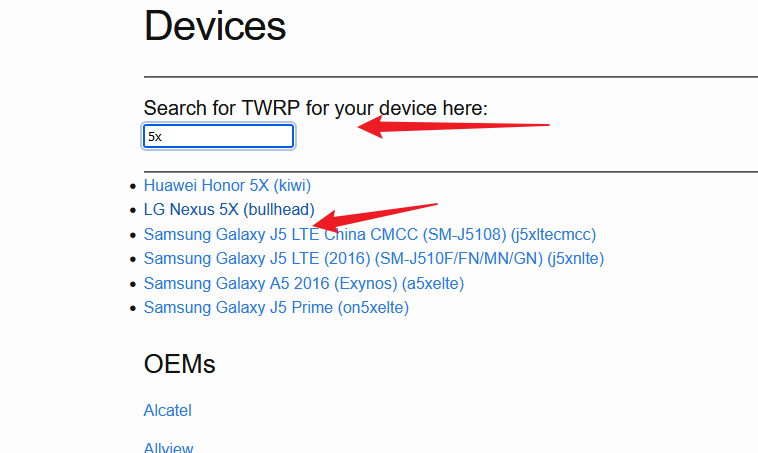

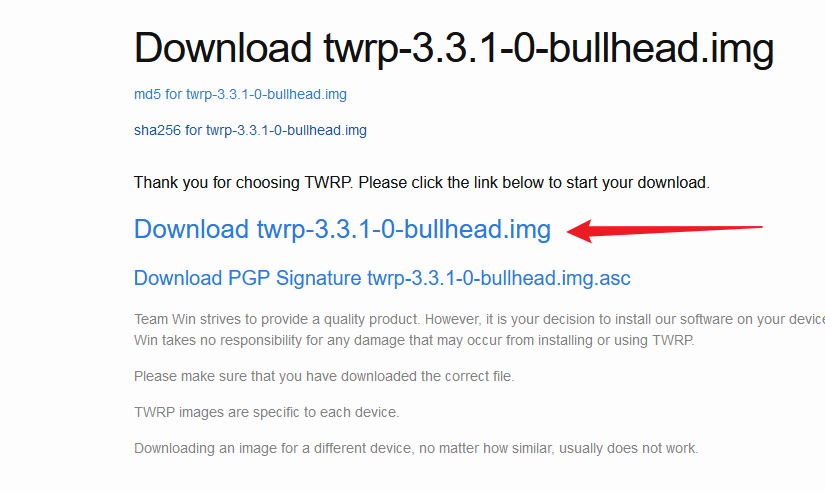

twrp

-

https://twrp.me/

-

-

-

-

-

-

-

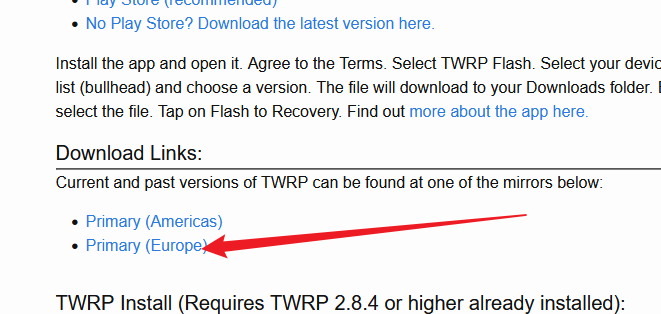

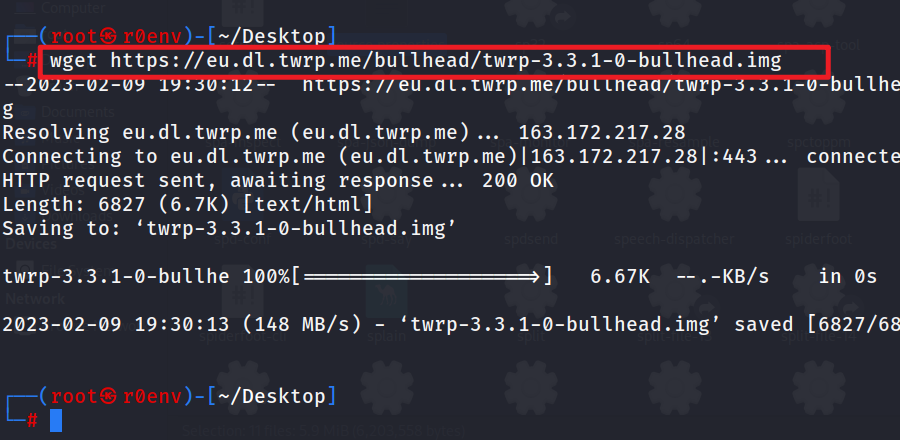

右键复制链接 到kali下载

-

-

让手机进入bootloader

-

-

adb reboot bootloader

-

重启进入recovery

-

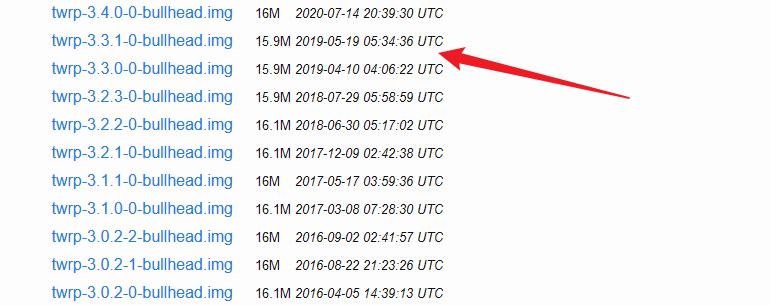

fastboot flash recovery twrp-3.3.1-0-bullhead.img

-

刷入 magisk 一个root的软件 看大小 对比md5

wget https://github.com/topjohnwu/Magisk/archive/refs/tags/v25.2.zipadb push v25.2.zip /sdcard/

-

装上frida

proxychains wget https://github.com/frida/frida/releases/download/16.0.8/frida-server-16.0.8-android-arm64.xz 7z x frida-server-16.0.8-android-arm64.xz adb push frida-server-16.0.8-android-arm64 /data/local/tmp $ adb push frida-server /data/local/tmp/ $ adb shell "chmod 755 /data/local/tmp/frida-server" $ adb shell "/data/local/tmp/frida-server &- https://frida.re/

N5x 刷机 刷SuperSU

-

root是不兼容的 全部重新刷

-

重新刷入纯净8.1.0安卓

-

SuperSU网上绝版

-

1. adb reboot bootloader 2. fastboot flash recovery twrp-3.3.1.0-bullhead.omg -

把文件传入虚拟机

-

然后传到手机里

-

先装SuperSU 同理magisk

-

然后刷入nethunter

高维对抗 系统的角度监视app

https://mp.weixin.qq.com/s/PIiGZKW6oQnOAwlCqvcU0g

-

1.点开

Nethunter这个app,给它所有的权限,左上角选择Kali Chroot Manager页面, 点start然后看到chroot系统初始化完成 -

2.点开

Nethunter终端这款App,选择KALI,进入Kali系统。 -

3.

apt update升级系统中的软件库信息 -

4.

apt install neofetch htop jnettop,分别康康安卓系统明显不带的这些只有完整linux环境才能跑的命令能不能执行,可以看到支援的非常完美。

恶意app分析

-

在手机中的kali环境中操作

-

-

使用

jnettop命令看应用的ip 和 数据交互 已经包名 -

使用

ps aux |grep -i ilulu查看应用进程PID -

使用

strace -p 8202 -o 8202.txt查看与内核的交互信息都会打印出来 输出到文件中 -

cat 8202.txt |grep openat过滤查看打开了哪些文件 -

过滤

recvfrom的接受数据,可以打开个视频流媒体,观察到疯狂接受数据;cat 8202.txt |grep -i recv- 可以加上

-e trace=file参数,只跟踪和文件访问相关的调用(参数中有文件名)。直接定位出m3u8视频文件的路径 strace -p 1431 -e trace=file -o 1431file.txt

-

还有一些过滤参数如下:

-e trace=process 和进程管理相关的调用,比如fork/exec/exit_group

-e trace=network 和网络通信相关的调用,比如socket/sendto/connect

-e trace=signal 信号发送和处理相关,比如kill/sigaction

-e trace=desc 和文件描述符相关,比如write/read/select/epoll等

-e trace=ipc 进程见同学相关,比如shmget等 -

另外一个非常有用的命令是

lsof,(list open files)是一个列出当前系统打开文件的工具。在Linux环境下,任何事物都以文件的形式存在,通过文件不仅仅可以访问常规数据,还可以访问网络连接和硬件。cat 10694.txt |grep TCP可以直接看到App与远程服务器的通行信息cat 10694.txt |grep ".so"可以直接看到打开的so文件- 直接看到

/data/data目录下的相关信息,包括音视频缓存、数据库等。cat 10694.txt |grep "/data"

-

还有一个比较厉害的命令:

sar(System Activity Reporter系统活动情况报告)是目前Linux上最为全面的系统性能分析工具之一,可以从多方面对系统的活动进行报告,包括:文件的读写情况、系统调用的使用情况、磁盘I/O、CPU效率、内存使用状况、进程活动及IPC有关的活动等方面。其使用方法和特性留给读者去探索。

-

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?