目录

一、实验环境

二、信息收集

三、渗透测试

1、漏洞发现和利用

2、提权

四、总结

一、实验环境

- 靶机:DC-4靶机(192.168.15.152)

- 攻击机:kali Linux(192.168.15.129)

二、信息收集

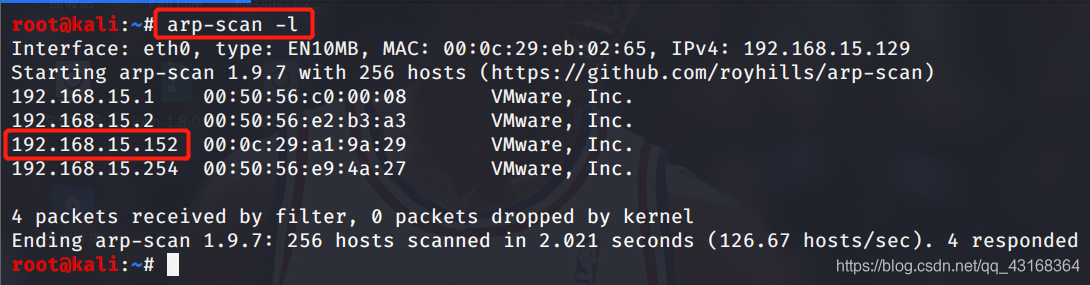

主机发现

命令:nmap -sn 192.168.15.0/24

还可以用:netdiscover -i eth0 -r 192.168.15.0/24

还可以用:arp-scan -l

端口扫描

命令:masscan --rate=10000 --ports 0-65535 192.168.15.152

版本探测和操作系统识别

命令:nmap -sV -T4 -O -p 80,22 192.168.15.152

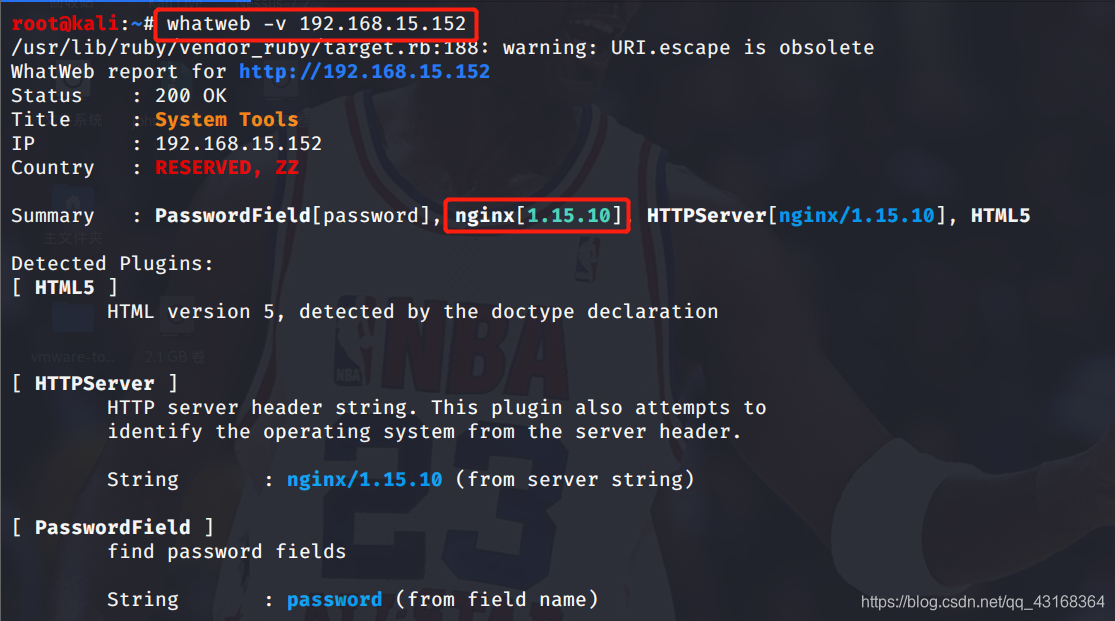

web指纹识别

命令:whatweb -v 192.168.15.152

网站目录扫描

命令:dirb http://192.168.15.152 /usr/share/dirb/wordlists/big.txt

<

本文详细记录了对DC-4靶机的渗透测试过程,包括实验环境设置、信息收集(如主机发现、端口扫描、版本探测和操作系统识别、web指纹识别及目录扫描)、漏洞发现与利用,最终通过反弹shell获取权限。总结了渗透步骤和关键知识点,提醒注意查看用户邮件目录和系统定时任务。

本文详细记录了对DC-4靶机的渗透测试过程,包括实验环境设置、信息收集(如主机发现、端口扫描、版本探测和操作系统识别、web指纹识别及目录扫描)、漏洞发现与利用,最终通过反弹shell获取权限。总结了渗透步骤和关键知识点,提醒注意查看用户邮件目录和系统定时任务。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3285

3285

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?