带妹妹学密码系列二(基础知识篇)

信息安全面临各种攻击,如独立的犯罪者,有组织的犯罪集团和国家情报机构,对信息的攻击具有无边界性、突发性、蔓延性、隐蔽性的特点。

被动攻击

被动攻击即窃听,是对系统的保密性进行攻击。被动攻击分为两类,一类是获取消息的内容;另一类是进行业务流分析,例如,对通信信息加密后,我们无法获取信息的真实内容,却可以获取消息的格式,长度,通信双方的位置,身份以及通信的次数等,这些消息有时是敏感的。

被动攻击不能对消息进行修改,因而是难以检测的,所以抵抗这种攻击的重点在于预防而非检测。

主动攻击

这种攻击包括对数据流进行篡改或者产生一些假的数据流。主动攻击可分以下三类:

(1)中断:对系统可用性进行攻击

(2)篡改:对系统完整性进行攻击

(3)伪造:对系统真实性进行攻击

抵抗主动攻击的主要途径是检测。

安全业务

安全防护措施也称为安全业务,可分5种

(1)保密业务:保护数据以防被动攻击

(2)业务认证:用于保证通信的真实性(密码学中,标签、签名可实现此功能)

(3)完整性业务:应用于单个消息或者一个消息的选定域的完整性业务仅用于防止对消息的篡改。

(4)不可否认业务:用于防止通信双方中的某一方对所传输信息的否认。

(5)访问控制:访问控制的目标是防止对网络资源的非授权访问,控制的实现方式是认证,即检查预防问某一资源的用户是否有访问权。

密码学发展史

第一时期:古代密码时代:棒(Scytale)、凯撒密码、隐写术等

第二时期:机械密码时代:无线电报,“隐迷”密码机等

第三时期:信息密码时代: AES等

第四时期:现代密码时代:RSA,国密系列等

密码的基本属性:信息的机密性、信息的真实性、数据的完整性、行为的不可否认性

密码体制分类

一个密码体制可以描述为五元组(M,C,K,E,D),分别表示为:

M可能明文有限集;

C可能密文有限集;

K可能密钥有限集;

E加密有限空间集合;

D解密有限空间集合

密码体制从原理上可以分两类,即单钥体制与双钥体制。

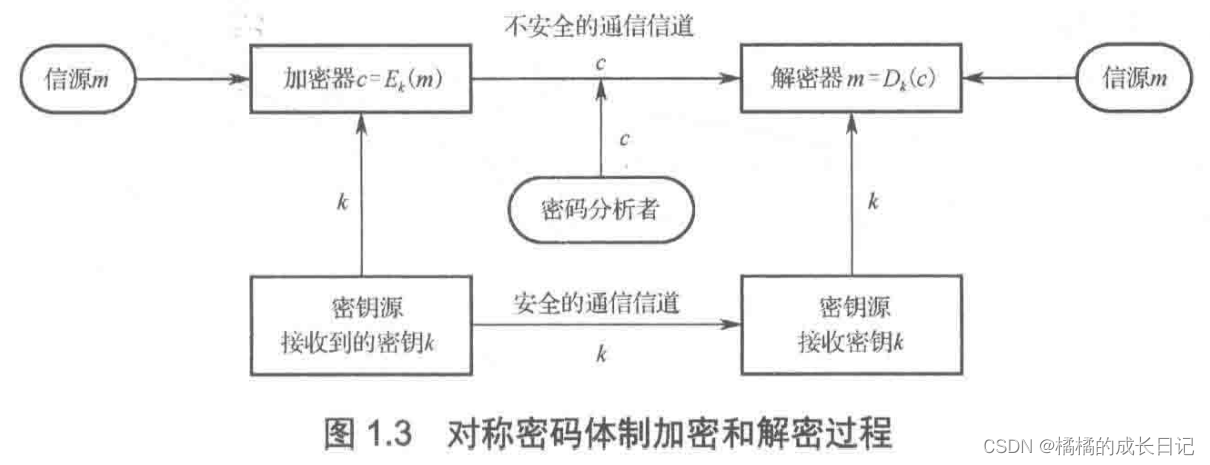

单钥密码体制

单钥体制加解密密钥相同(又称为对称密码体制)。系统的保密性主要取决与密钥的安全性,与算法的保密性无关,即由密文和加解密算法不可能得到明文。

优势:单钥加解密算法可通过低费用的芯片实现。

密钥管理影响系统安全的关键:密钥的产生、分配、存储,销毁等问题,统称为密钥管理。

单钥体制根据对明文加密方式不同分为两种,即流密码与分组密码。

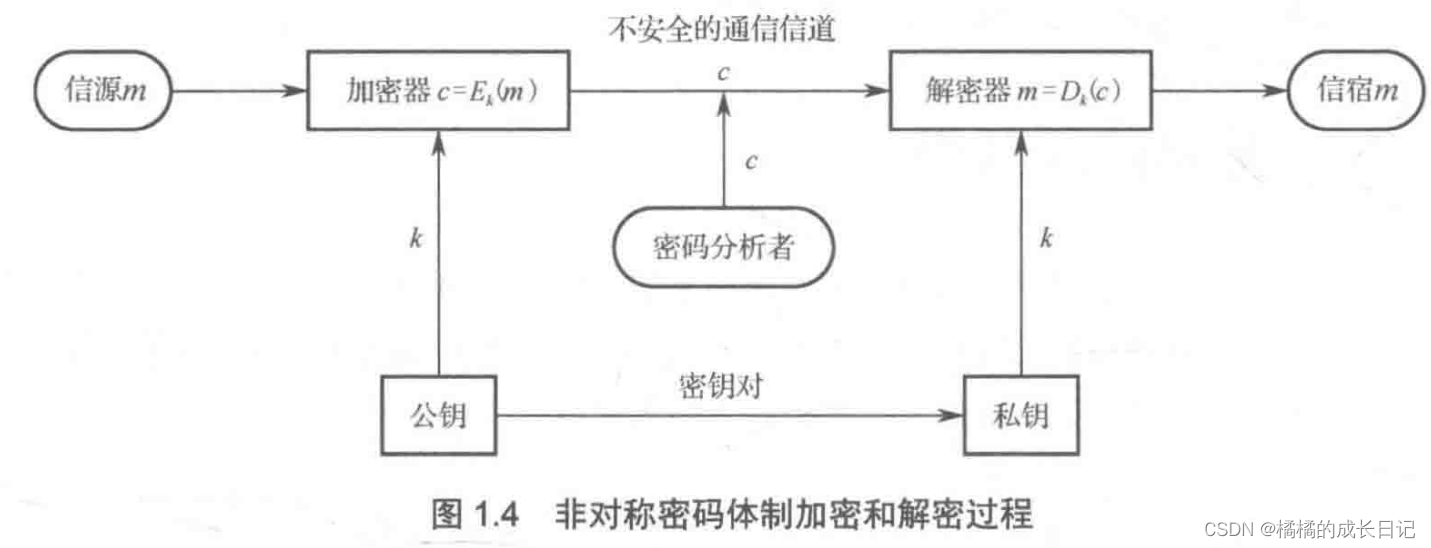

双钥密码体制

双钥密码体制有一对密钥(又称为公钥密码体制),即公钥(公开的密钥)与私钥(秘密的密钥)

特点:将加解密的能力分开,因而实现多个用户加密的消息只能由一个用户解读(加密),或者一个用户加密的消息多个用户可以解读(签名)。

密码攻击方法

| 攻击类型 | 攻击者掌握的内容 |

|---|---|

| 唯密文攻击 | 加密算法;获取的部分密文(难度最大) |

| 已知明文攻击 | 加密算法;获取的部分密文;一个或者多个明文密文对 |

| 选择明文攻击 | 加密算法;截获的部分密文;自己选择的明文消息以及由密钥产生的相应密文 |

| 选择密文攻击 | 加密算法;截获的部分密文;自己选择的密文消息以及相应的被解密的明文 |

1817

1817

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?