Part 1 实验步骤和配置过程

1.配置burp和浏览器代理,使burp能够正常运行

step 1 设置burp监听端口

打开burp之后再proxy选项卡下的options中查看默认监听端口,如下图所示,默认端口为本机的8080.也可在左侧点击add自行添加端口。

step 2 配置浏览器代理项

打开cmd命令提示窗口输入inetcpl.cpl进入ie设置,在 连接 选项卡中选择局域网设置,输入我们为burp指定的监听端口号,如下图所示,此时burp基本配置完成。

step 3 测试

在burp中打开intercept is on,之后在浏览器中访问10.1.1.163/crack,当看到GET和HOST显示如下图时表明burp成功截获了来自浏览器的请求。

2.学会使用burp中的compare模块

作用:compare模块可以将不同的数据包(无论是请求包还是响应包)进行比较。

用法:在已经截取到的数据包上面右键,选择send to comparer。

在comparer选项卡下的两个item窗口会同时出现这条记录;用同样的方法再次添加记录,然后在两个item窗口中选中不同的记录,然后点击右下角的words选项,表示以单词为单位进行比较,得出两条记录的区别,其中橙色字块表示有修改的,蓝色表示被删除的,黄色表示新增的。

3.学会使用burp中的 repeat模块

作用:向服务器多次发送相同的请求来进行测试。

用法:在burp截取到的请求上面右键,选择send to repeater,然后在repeater中进行操作。

进入到repeater之后,点击go按钮,右侧就会返回服务器的响应。点击多少次go,burp就把当前请求向浏览器发送多少次。

使用repeater的目的是进行重放攻击测试,看服务器是否会对重放测试做出反应。

4.学会使用burp中的intruder模块

作用:暴力破解主要模块。

用法:在burp截取到的请求上面右键,选择send to intruder,然后在intruder中进行操作。

Target

主要是设置暴力破解访问的host地址和对应的端口号: Positions

设置是选择我们要暴力破解的位置。在默认情况下,burp会自动将所有的变量都勾选上。实际操作中,我们往往是针对单一点,选择右侧的clear$,此时所有默认的爆破点都已消失。 Payloads

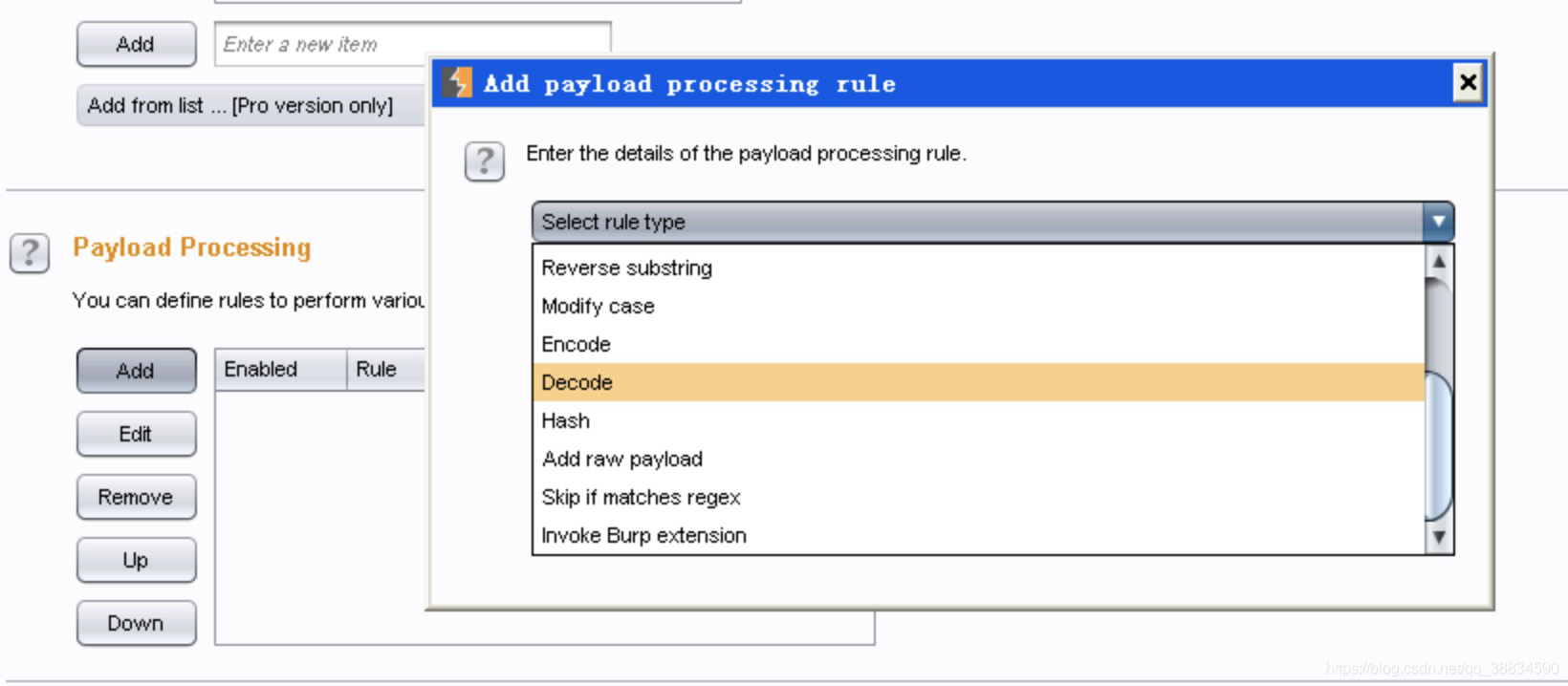

选择怎样的字典或者payload,是这个模块要做的事情。Payload type 下拉列表框为我们提供了常用的payload 类型,视情况选择即可。

也可选择加载本地字典文件:

也可在payload processing处选择二次处理方法,如MD5加密、base64加密等。

Part 2 实战演练

step 1 访问登陆界面并登陆

打开10.1.1.163/crack,这是一个登陆界面,已知登录名是hetian,密码是50-100之间的某个数字。如图我们使用账户名hetian以及任意密码点击提交查询内容,此时burp会截获我们的请求。

step 2 burp截获信息

burp所截获的内容如下图所示,由最后一行可知,我们提交的user名是hetian,密码是12345。

step 3 重放测试

在请求页右键选择send to repeater进行重放测试。在proxy选项卡下的第二页点击go,右侧为服务器的响应,多次点击。然后发现服务器返回的内容没有发生变化,并且都会提示T_T sorry,check your input"。

同一内容提交多次返回同样的结果,说明服务器对多次测试并没有加以限制,因此我们可以使用暴力破解了。

为了验证,我们在登陆界面再次输入一个不同的密码。在我们将两次请求的响应使用comparer去比对一下。

1、在proxy中选择子选项卡 HTTP History2、选择方法为POST的两个历史记录,点击每一条POST记录,下方会看到不同的post数据时,这应该就是我们的两次不同密码的请求记录

3、右键选择send to comparer(response)

4、在comparer模块下选择compare by words,结果如下图,橙色部分标记是被修改过的内容。

上图橙色标注部分表示两条响应的差异在于时间,故我们可以进行暴力破解。

step 4 进入intruder

进入到intruder之后,先点击clear,然后选中我们刚才填写的pas字段值,点击add确定爆破点是pas位置。

下图的pas字段是标注过后的结果。(add之后目标字段两边会有$符号)

step 5 设置payload类型

而后在intruder下的payloads选项卡里面设置payload type,这里我们设置为numbers类型。

step 6 设置测试序列

在payload option下设置测试序列的范围,前文已经提到密码时50-100之间的数字,所以我们设置初始值为50,结束值为100,步长值为1.

step 7 start attack

选中intruder,第一项,开始攻击。

出现下面这个框,点击OK就好。

破解过程如下图所示,重点关注payload和length两项。

注意下方黄色的进度条,下图为随机截图,36/51这个数字中,36表示当前测试到了第36个数据,51表示总共需要测51条数据,这51条来自我们初始设置的50-100区间。

测试完成后进度条会拉满,并且显示Finished。

观察51个请求的length值,我们发现第20条,也就是payload值为69的记录的长度与其他记录的长度不一样,我们双击该条记录选择response选项卡,在下方的响应结果中查找success,如下两张图所示,对比payload值为71的记录即可知道,69便是我们所要获取的值。

Part 3 课后习题

【解析】burp可以监听本地8080端口,也可以监听其他非著名端口。burp不仅可以截获数据包,也可以监测、修改我们访问web应用的数据包。

【解析】模块名也是功能名,repeater用于多次进行当前操作,comparer用于比对两条记录,intruder用于发起攻击。

【解析】由题设条件,4位数字,排除B选项; 偶数,排除步长值为1的选项,答案为C.

Part 3 心得体会与分析思考

1.心得体会

我周汉三又回来了……

心得体会就是……在访问10.1.1.163/crack的时候,居然要在burp里面点击forward,我的内心……咋说呢,有点复杂吧。

暴力破解就是挨个做测试,专业一点,叫穷举,嗯,get了。

2.分析思考

1)思考如何避免网站相关内容被暴力破解。

1、不然密码采用字母、数字、特殊符号的组合来避免被穷举;

2、参考怎样更改密码,能够防止暴力破解?,某乎上面奇人多。

2)暴力破解的技巧在于构造一个合适的字典,小伙伴们可以在线下找几个比较常用的字典跑一跑。

嗷,懒得跑了,告辞!

279

279

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?