opengauss Navicat常见登入报错处理过程

一.已知问题

问题1:none of the server’s SASL authentication mechanisms are supported

出现原因,hba下为sha256加密

问题2:fe_sendauth: invalid authentication request from server: AUTH REQ SASL CONT Without AUTH REQ SASL

出现原因:hba下为md5加密

问题3:

密码错误:FATAL: Invalid username/password,login denied.

二.处理方式

处理过程

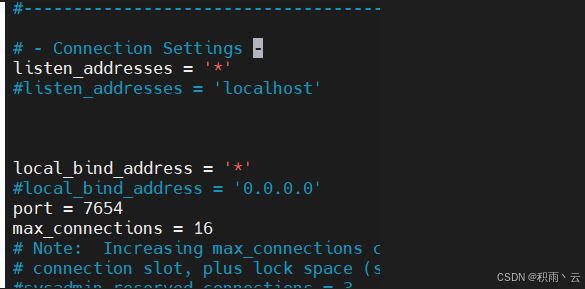

1.postgres.conf文件

这里修改为1 后,pg支持md5 和sha256

2.hba文件

3.连不上的原因是原存储加密方式和新修改的加密方式不一致。,修改加密方式后需要重新修改一次密码

alter user () with password ‘()’;

483

483

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?