目录

写在最前面

大家好我是ChenD,天师大软件工程专业,大三选择了网络空间安全方向,准备备战NISP一二级,还是一个非常非常小的“小学生”,从这一篇文章开始,记录自己的学习内容,跟大家一起学习,这一部分的内容大多数来自专业课郭孟辉郭老师上课讲的内容,后续也会分享一些自己学习的内容,和一些渗透测试的内容,总之就是,记录成长!与君共勉!

一、信息安全保障知识框架

二、信息安全保障基础

1.信息安全的定义

1、ISO对信息安全的定义:“为数据处理系统建立和采取技术、管理(技管并重)的安全保护,保护计算机硬件、软件、数据不因偶然的或恶意的原因而受到破坏、更改、泄露”

2、其他相关定义:美国法典中的定义、欧盟的定义

3、应用概念分类:数据安全、信息安全、通信安全、信息系统安全、网络安全、信息技术安全、网络空间安全等

2.信息安全问题

1、狭义的信息安全概念:狭建立在以IT技术为主的安全范畴

2、广义的信息安全问题(摘选):跨学科领域的安全问题、根本目的是保证组织业务可持续运行、信息安全不是一个局部而是一个整体、安全要考虑成本问题、信息系统不仅仅是业务的支撑而是业务的命脉!

3.信息安全问题的根源与特征

1、信息安全问题的根源:内因(信息系统复杂性导致漏洞的存在不可避免)、外因(环境因素、人为因素)

2、信息安全的特性:系统性、动态性、无边界、非传统

4.信息安全属性

1、CIA三元组:保密性(静态动态)、完整性(数据和语义)、可用性(价值体现)

2、真实性、抗抵赖性、可靠性等

ps:大数据人工智能等环境下,安全属性的变化和要求?

大数据关注动态保密,人工只能关注语义完整

5.信息安全视角

1、国家视角:网络战、关键基础设施保护、法律建设与标准化

ps:关键基础设施保护:2016年11月通过的《网络安全法》定义了我国关键基础设施

2、企业视角:业务连续性、资产保护(有什么、用来做什么、需要保护他们吗)、合规性(法律法规的合规、标准的合规)

ps:企业必须做等保也属于合规性

3、个人视角:隐私保护、社会工程学、个人资产安全

6.信息安全发展阶段

1、通信安全阶段:20世纪,40年代-70年代,主要关注传输过程中的数据保护

安全威胁:搭线窃听、密码学分析

核心思想:通过密码技术解决通信保密,保证数据的保密性

安全措施:加密

2、计算机安全阶段:20世纪,70-90年代,主要关注数据处理和存储时的数据保护

安全威胁:非法访问、恶意代码、脆弱口令等

核心思想:预防、检测和减小计算机系统(包括软硬件)用户执行的未授权活动造成的后果

安全措施:通过操作系统的访问控制技术来防止非授权用户的访问

3、信息系统安全:20世界,90年代后,主要关注信息系统整体安全

安全威胁:网络入侵、病毒破坏、信息对抗等

核心思想:重点在于保护比“数据“更精炼的”信息“

安全措施:防火墙、防病毒、漏扫、入侵检测、PKI、VPN等

4、信息安全保障阶段:1996年,DoDD 5-3600.1 首次提出了信息安全保障,关注信息、信息系统对组织业务及使命的保障

技术——管理,静态——动态

我国信息安全保障工作

总体要求:积极防御,综合防范

主要原则:技术与管理并重,正确处理安全与发展的关系

5、网络空间安全:现在!

新技术领域融合带来新的安全风险

核心思想:强调”威慑“概念

将1-防御、2-情报、3-威慑集合成三位一体的网络空间安全保障

7.威胁情报与态势感知

威胁情报

为管理人员提供行动和制定决策的依据

建立在大量数据搜集和处理的基础上,通过对数据的分析和评估,从而形成响应的结论

威胁情报成为信息安全保障中的关键性能力

态势感知

建立在威胁情报的基础上

利用大数据和高性能计算为支撑,综合网络威胁相关的形式化及非形式化数据进行分析,并形成对未来网络威胁状态进行预判以便调整安全策略

三、信息安全保障框架

PDR模型、PPDR模型、IATF模型、信息系统安全保障评估框架、企业安全架构

1.PDR模型

思想:承认漏洞、正式威胁,采取适度防护、加强监测工作、落实相应、建立对威胁的防护来保障系统的安全

核心作用:解决安全在时间上的问题

出发点:基于时间的可证明的安全模型

任何安全防护措施都是基于时间的,超过该时间段,这种防护措施是可被攻破的

当Pt>Dt+Rt,系统是安全的(保护时间大于(检测时间+反应时间)

局限性:Pt、Dt、Rt很难准确定义

2.PPDR模型

核心思想:所有的防护、检测、响应都是依据安全策略实施

全新定义:即使的检测和响应就是安全的

如果Pt<Dt+Rt那么,ET=Dt+Rt-Pt(暴露时间=检测时间+反应时间-保护时间)

PPDR模型更强调控制和对抗、考虑了管理的因素,强调安全管理的持续性、安全策略的动态性等

3.IATF模型

核心思想:”深度防御“

三个要素:人、技术、操作

四个焦点领域:保护网络和基础设施、保护区域边界、保护计算环境、支撑性基础设施

安全原则:保护多个位置、分层防御、安全强健性

IATF特点:全方位防御、纵深防御将系统风险降到最低;信息安全不纯粹是技术问题,而是一项复杂的系统工程;提出”人“这一要素的重要性,人即管理

4.信息系统安全保障评估框架

模型特点

将风险和策略作为信息系统安全保障的基础和核心

强调安全贯彻信息系统生命周期

强调综合保障的观念

以风险和策略为基础,在整个信息系统的生命周期中实施技术、管理、工程和人员保障要素。通过信息系统安全的安全特性:信息的保密性、完整性和可用性特征,从而达到保障组织机构执行其使命的根本目的

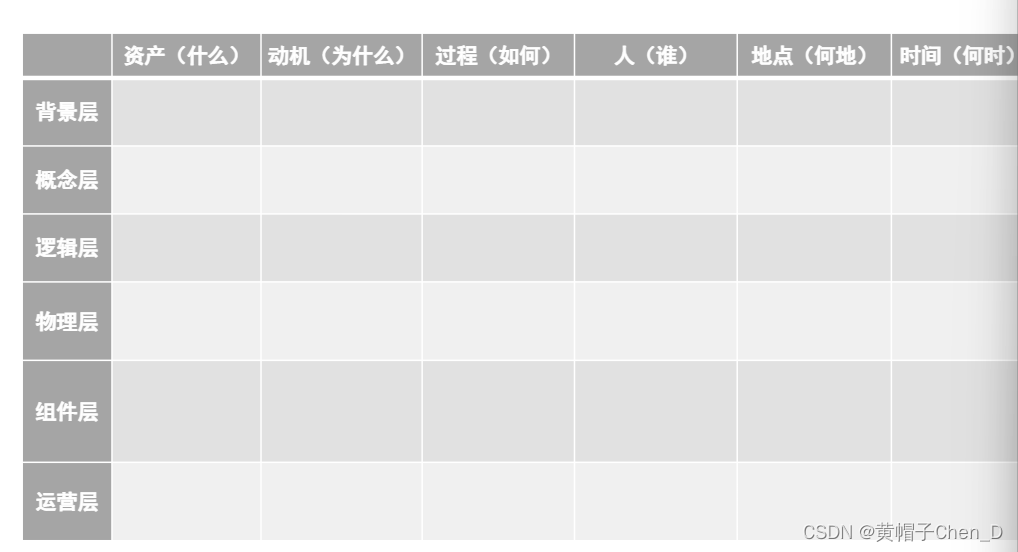

5.企业安全架构(舍伍德商业应用架构模型)

六个层级

背景层(业务视图)- 概念层(架构视图)- 逻辑层(设计视图)- 物理层(建设视图)- 组件曾(实施者视图)- 运营层(服务和管理视图)

四、总结

信息安全保障基础

基本概念、 信息安全发展阶段、信息安全保障新领域

信息安全保障框架

PDR、PPDR、IATF、信息系统安全保障评估框架、舍伍德商业应用安全架构

9302

9302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?