NAT Server + 源NAT配置

第一步:建立NAT地址池【Inside——20】,地址为192.168.1.20

第二步:新建服务器映射策略,只针对untrust做映射,允许服务器使用公网地址上上网。

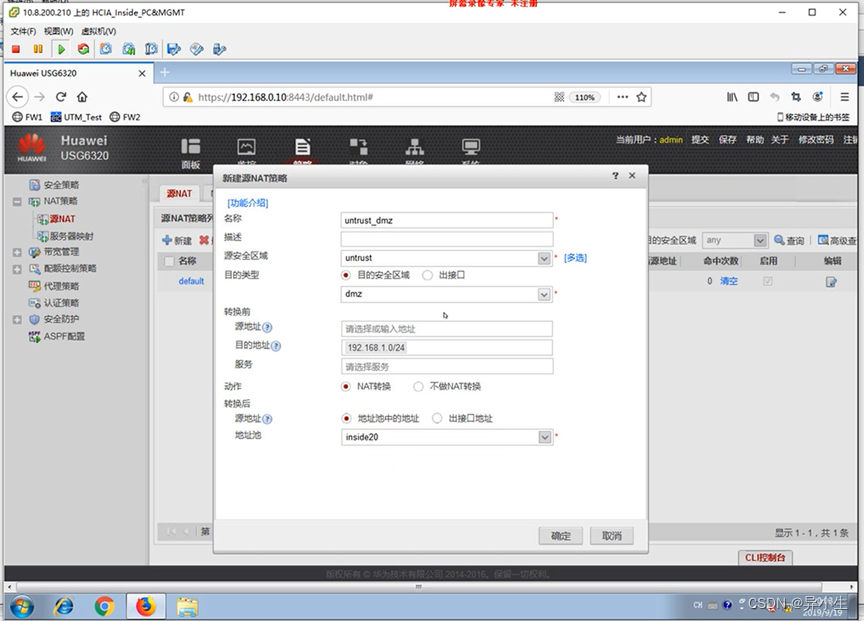

第三步:创建源NAT策略

第四步:在untrust区域的Client访问服务器映射后的地址。

防火墙查看状态转化表项

[FW!]display firewall session table

Current Total Session:5

Http VPN:public --> public 202.100.3.1:51254[192.168.1.20:20249]–>202.100.1.20:80[192.168.1.1:80]

display firewall server-map

19:47:11 2 item(s)

---------------------------------------------

Nat Server:any -> 202.100.1.20[192.168.1.1], Zone:untrust

protoco:any(Appro:---),Left-time:--:--:--,Addr-pool:---

VPN: public -> public

Nat Server Reverse,192.168.1.1[202.100.1.20]-> any,Zone:untrust

protoco:any(Appro:---),Left-time:--:--:--,Addr-pool:---

VPN: public -> public

未配置双向NAT Untrust能访问dmz区域的原因是Server服务器有网关

CLI详细配置

一、双向NAT-----即转换源地址,又转换目的地址

本质:NAT-Server+源NAT

域间的双向NAT

配置思路:

第一步:配置NAT-Server

nat server nat_protocol tcp server zone untrust global 202.100.1.20inside192.168.1.1

nat server [id] protocol protocol-type global {global-adress [global-address-end] | interface

interface-type interface-number} inside host-address [host-address-end] [ no-reverse][vpn-instance

vpn-instance- name-2]

列:nat server server1 protocol tcp global 202.202.1.20 www inside 192.168.1.1 www

第二步:配置源NAT

nat address-group inside20

section 0 192.168.1.20 192.168.1.20

nat-policy

rule name untrust_dmz

source-zone untrust

destination-zone dmz

destination-address 192.168.1.0 mask 255.255.255.0

action nat address-group inside2

第三步:放行安全策略

security-policy

rule name untrust_dmz

source-zone untrust

destination-zone dmz

destination-address 192.168.1.0 mask 255,255,255,0

action permit

第四步:测试检查

< FW1 >display firewall session table

19:56:48 2022/07/21

Current Total Session: 4

http VPN:public–> public 202.100.3.10[192.168.1.20:2048]–> 202.100.1.20:80[192.168.1.1:80]

目的地址转换NAT

语法:

nat server 名字 区域 协议 TCP 全局地址 202.100.1.20 端口号 inside 内部地址(服务器地址)

举例:nat server qyt protocol tcp global 202.100.1.20 inside 192.168.1.1 no-reverse

nat server qyt global 202.100.1.20 inside 192.168.1.1 -------粗矿的NAT-Server

[FW1]display firewall server-map

21:37:03 2019/09/17

server-map 2 item(s)

Nat Server, any -> 202.100.1.20[192.168.1.1],Zone: —

Protocol: any(Appro: —),Left-Time: --:–:–,Addr-Pool: —

VPN: public -> public

Nat Server Reverse,192.168.1.1[202.100.1.20] -> any, Zone: —Protocol: any(Appro: —),Left-Time: --:–:–,Addr-Pool: —

VPN: public -> public

NAT Server 配置实例

防火墙上配置服务器映射,将DMZ区域的服务器映射到 untrust区域,公网地址为202.100.1.20/24

新建服务器映射策略,只针对untrust做映射,允许服务器使用公网地址上网。

要针对目的地址配置安全策略,则地址应该是匹配进行NAT转换后的私网地址。

源NAT实在安全策略之后,目的NAT是在安全策略转换之前,放行只要与NAT有关的策略都是转换之前的地址。

·在untrust区域的Client访问服务器映射后的地址。·查看Server-Map表项

[FW1]display firewall server-mapserver-map 2 item(s)

Nat Server, any ->202.100.1.20[192.168.1.1],Zone: untrustProtocol: any(Appro:—),Left-Time: --:–:–,Addr-Pool: —VPN: public -> public

Nat Server Reverse,192.168.1.1[202.100.1.20]-> any,Zone: untrustProtocol: any(Appro:—),Left-Time: --:–:–,Addr-Pool: —

VPN: public -> public

2559

2559

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?